参考博客:

-

文明 6 联机方法与实践:https://blog.yllhwa.com/2023/02/24/%E6%96%87%E6%98%8E6%E8%81%94%E6%9C%BA%E6%96%B9%E6%B3%95%E4%B8%8E%E5%AE%9E%E8%B7%B5/

-

通过OpenVPN部署虚拟局域网实现文明6联机:https://gist.github.com/Pylogmon/31338d48a14848da552c90c13c7c1770

一、 申请获取VPS

1.1 阿里云申请VPS

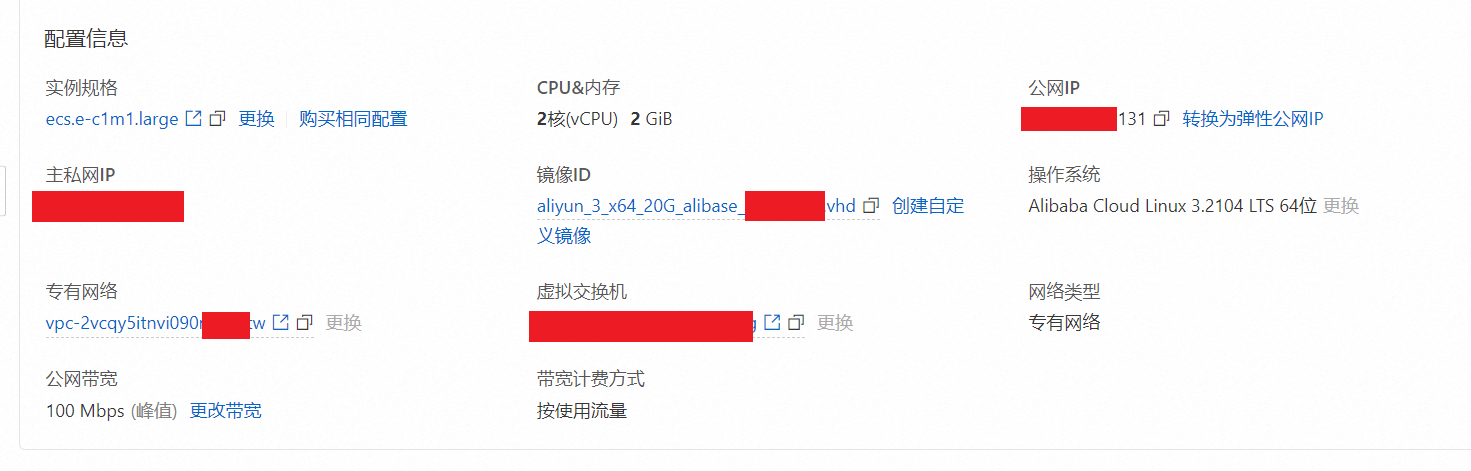

阿里云申请ECS,最便宜的那一档,2CPU2核,免费额度300,可免费使用3k小时

1.2 安全组配置

直接放开全部流量出入,防止出现麻烦

二、 搭建openvpn服务端

参考博客:

主要参考此博客——Centos7安装与配置OpenVPN服务器:https://cloud.tencent.com/developer/article/1871073

CentOS 7安装配置OpenVPN服务器:https://www.simaek.com/archives/203/

2.1 安装openvpn、 EasyRSA等

首先更新软件包。

yum -y update

虽然也是可以不进行更新直接安装。

安装 OpenVPN 和 EasyRSA

安装 OpenVPN、Firewalld 软件包以及用于生成各种证书的 EasyRSA

yum -y install openvpn easy-rsa firewalld

如果未能成功安装 OpenVPN,则可能需要先安装一下 Epel 库。

yum install epel-release -y

注意:这里安装的openvpn是同时包含了server端和client端的,所以在/etc/openvpn/下会同时有server和client目录

启动或者其他操作的时候,命令需要指定server端systemctl start openvpn-server@server

对于CA证书、密钥以及配置文件等内容,也应放在server里,而非/etc/openvpn/根目录下

2.2 生成 CA 证书、服务端密钥与共享密钥

这里步骤比较多。

首先需要初始化 PKI

cd ~

/usr/share/easy-rsa/3/easyrsa init-pki

接下来是生成 CA 证书

/usr/share/easy-rsa/3/easyrsa build-ca nopass

其中 nopass 表示不加密私钥,主要是方便后面导出公钥与颁发服务器证书。

再来是生成交互密钥

/usr/share/easy-rsa/3/easyrsa gen-dh

开始生成服务端密钥

/usr/share/easy-rsa/3/easyrsa build-server-full vpn-server nopass

接下来生成客户端密钥,如果未开启同证书允许多人登陆,则需要多次执行生成对应的客户端密钥

/usr/share/easy-rsa/3/easyrsa build-client-full vpn-client-01 nopass

最后是生成证书交互列表,如果不需要 crl-verify 则可以跳过

/usr/share/easy-rsa/

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1590

1590

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?