- 实验目的

1)掌握Web漏洞挖掘的常见方法

2)掌握SQL注入漏洞原理及其简单利用方法

3)掌握XSS漏洞原理及其简单利用方法

4)掌握Command Injection(命令注入)漏洞原理及其简单利用方法

5)掌握CSRF(跨站请求伪造)漏洞原理及其简单利用方法

二、实验环境

在dvwa环境下进行

三、实验内容

1)Web 漏洞挖掘基本思路

2)配置实验环境:

- SQL注入漏洞挖掘与利用

- XSS漏洞挖掘与利用

- 反射型XSS

- 存储型XSS

- DOM型XSS

5)Command Injection漏洞挖掘与利用

四、实验要求

- 一人一台设备,独立完成

- 实验前需要预习实验内容,熟悉环境配置的方法与工具的使用,了解实验内容及原理,并撰写预习报告

- 完成配置实验环境

- 完成SQL注入实验,请同学们尝试将ID改为自己的学号+注入语句,完成以下实验并截图记录实验过程:

- First name改为自己的学号。

- 通过注入查询到最后登录事件,请记录注入语句。

- 完成XSS实验,

- 反射型XSS:请同学们构造Payload代码,弹出自己的学号与姓名,并截图记录过程。

- 存储型XSS:请同学们尝试将Name改为自己的学号,并构造Payload,使弹窗内容为“学号 姓名 时间”,并截图记录过程。

- DOM型XSS:请同学们构造Payload,使弹窗内容为“学号 姓名“,并截图记录过程。

- 完成Command Injection实验,请同学们尝试Ping 127.0.0.1并回显自己的学号完成以下实验,并截图记录过程。

- 请构造XSS payload,显示当前目录下文件信息。

五、实验步骤

打开虚拟机,导入kali虚拟机,虚拟机

Username:kali

Password:kali

打开终端输入:dvwa-start

虚拟机中打开实验网址(http://127.0.0.1:42001/login.php)

用户名:admin

密码:password

选择DVWA Security栏,将Security Level改为Low,Submit提交更改

- XSS漏洞挖掘与利用

XSS主要有三种类型:

存储型:攻击代码位置:数据库;输出:HTTP 响应。

反射型:攻击代码位置:url;输出:HTTP 响应。

DOM(Document Objeet Model基于文档对象模型)型:攻击代码位置:url;输出:DOM 节点。

- 反射型XSS

选择XSS(Reflected)栏:

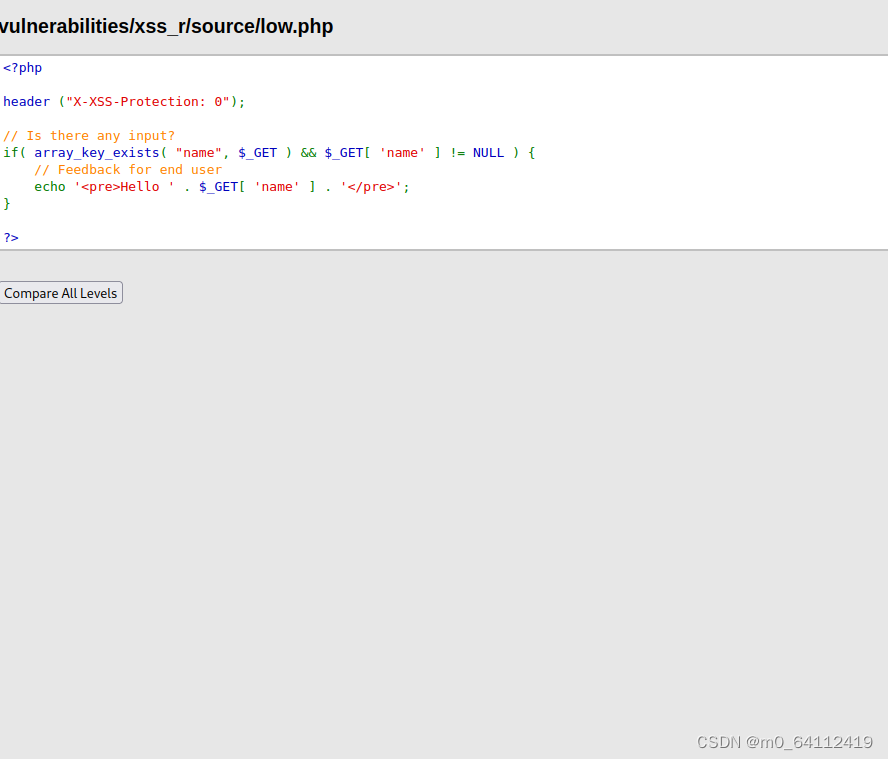

点击右下方的ViewSource查看源码,我们可以直观的看到在回显时没有任何过滤,因此可以通过直接输出 name,形成 XSS 攻击。(如图2.11)

图2.11

图2.11

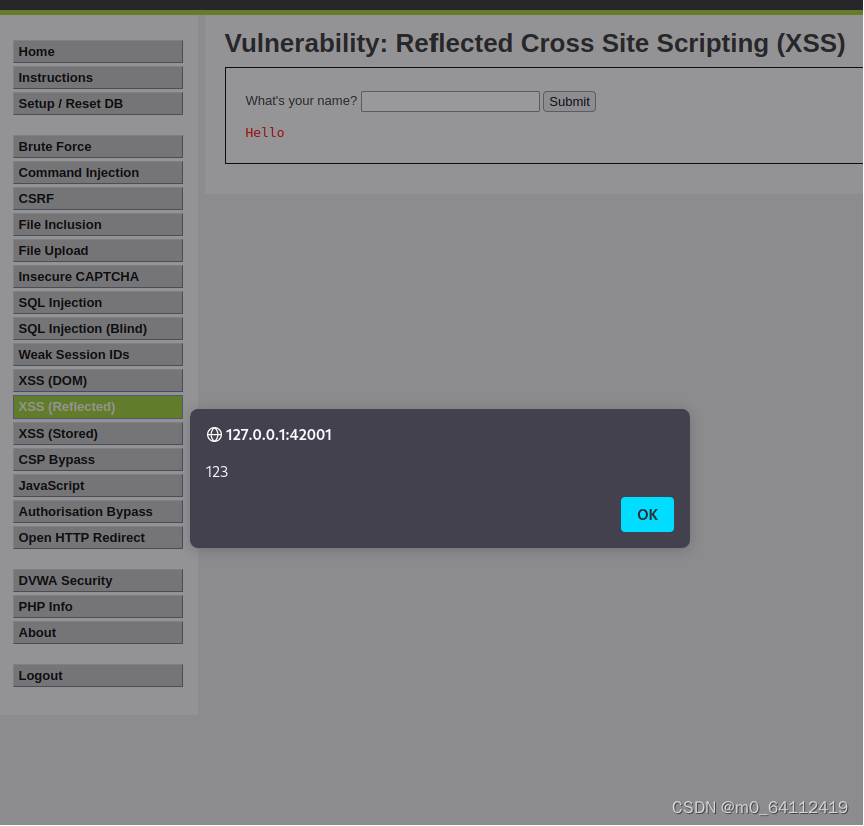

构造XSS攻击代码<script>alert("123")</script> 在文本框中输入构造的语句,使其弹出对话框。(如图2.12)

图2.12

图2.12

此外,还可以通过 alert(document.cookie) 语句获取 cookie 信息。例如记录论坛保存的用户信息(Cookie),由于 Cookie 保存了完整的用户名和密码资料,用户就会遭受安全损失。攻击者使用上述的 Javascript 脚本就能轻易获取用户信息,它会弹出一个包含用户信息的消息框。入侵者运用脚本就能把用户信息发送到他们自己的记录页面中,稍做分析便获取了用户的敏感信息。

注:此处的 cooike 文件需要自己构建, 由于是拓展实验,因此只讲解思路具体的实验过程不详细描述。

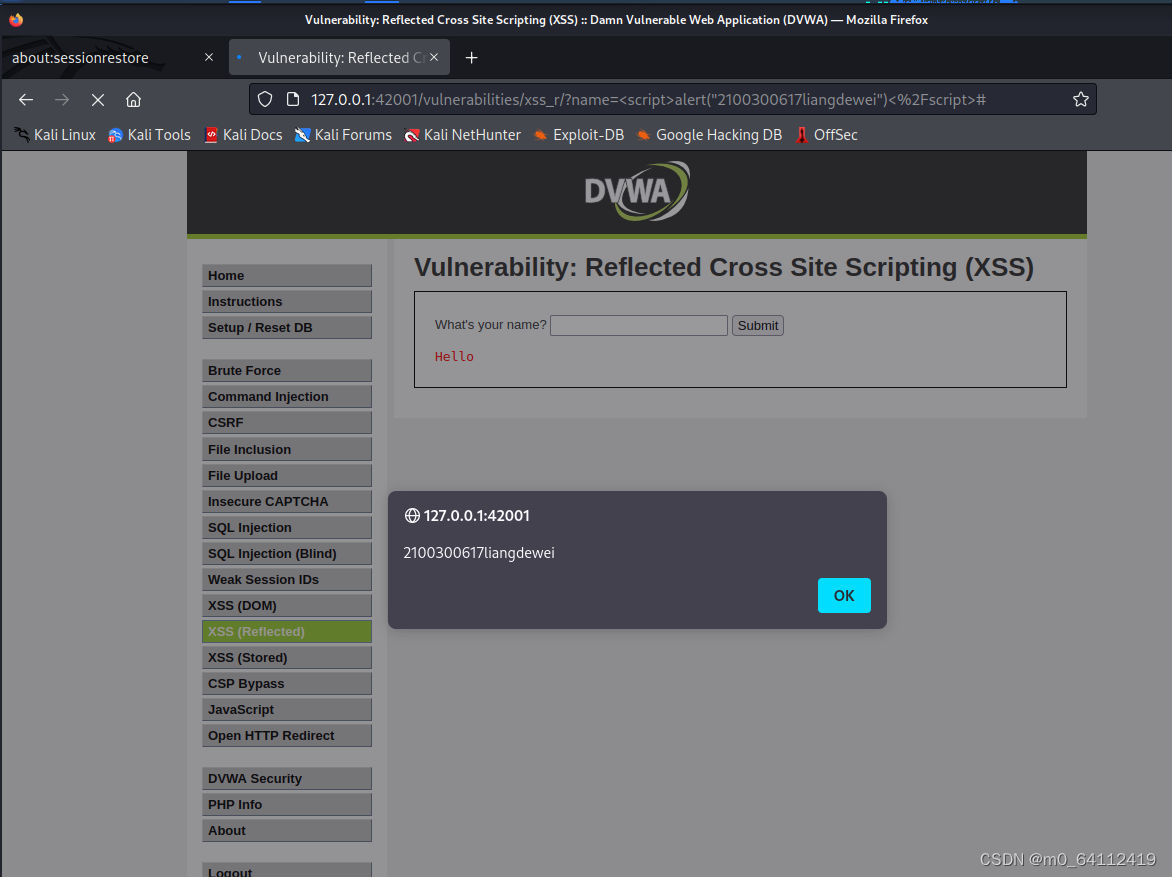

请同学们尝试构造Payload代码,弹出自己的学号与姓名,并截图记录过程。(如图2.13)

图2.13

图2.13

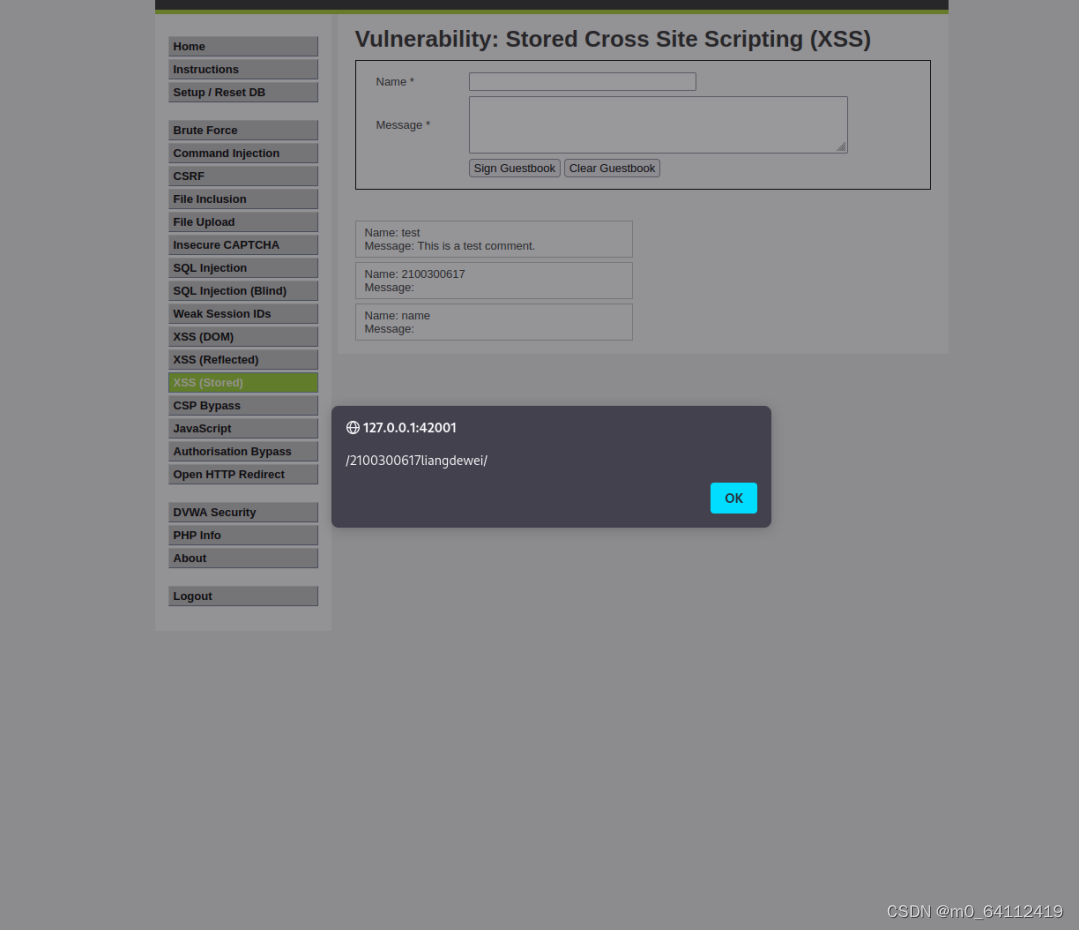

- 存储型XSS

留言板是典型的易存在存储型的XSS漏洞的案例。因为留言板内容通常会存储在数据库中,所以一旦构造XSS攻击成功,可以使攻击持久化。

选择XSS(stored)栏

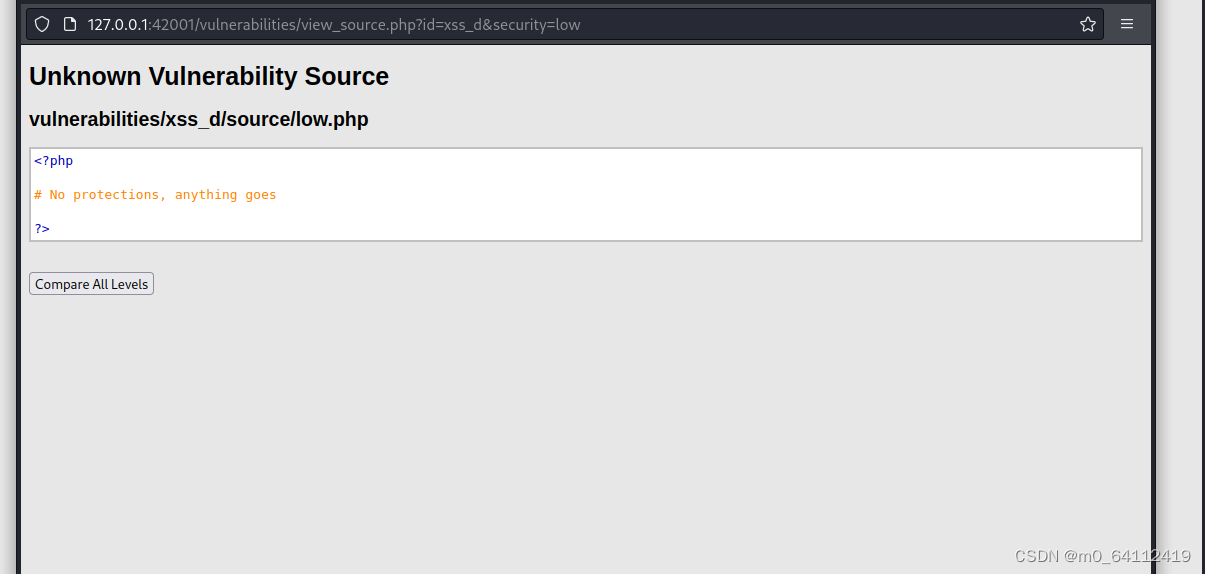

点击View Source审阅源码。(如图2.21)

图2.21

图2.21

可以看到分别使用了两个过滤函数:

Stripslashes():字符串处理函数,作用和addslashes()函数相反,删除由addslashes函数添加的反斜杠。

mysql_real_escape_string():对预定义的字符进行转义。受影响的字符有:\x00,\n,\r,\(空格),',",\x1a

但是却没有对标签项用到的”<”,”/”和”>”做出转义,缺少对输入并没有做XSS方面的过滤与检查,且存储在数据库中,因此这里存在明显的存储型XSS漏洞,所以可以内嵌JavaScript代码。

在文本框中输入构建的语句,使其弹出警告框。构造XSS代码:

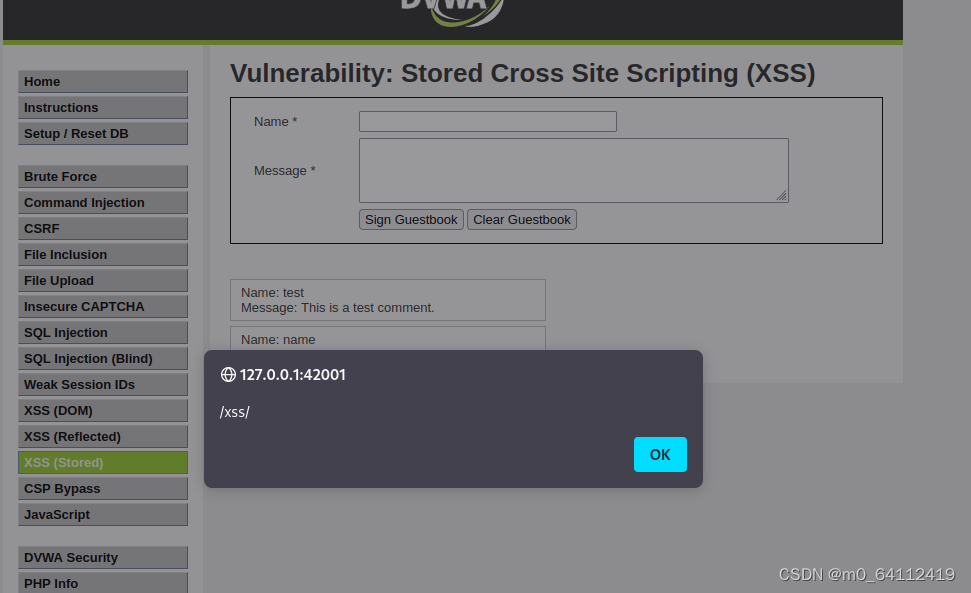

message一栏输入<script>alert(/xss/)</script>,(如图2.22)

图2.22

图2.22

每次进入该页面或刷新网页时都会弹出警告框。

请同学们尝试将Name改为自己的学号完成以下实验,并截图记录过程。

- 请构造XSS payload,使弹窗内容为“学号 姓名 时间”。(如图2.23)

图2.23

图2.23

- DOM型XSS

DOM型XSS其实是一种特殊类型的反射型XSS,它是基于DOM文档对象模型的一种漏洞。

在网站页面中有许多页面的元素,当页面到达浏览器时浏览器会为页面创建一个顶级的Document object文档对象,接着生成各个子文档对象,每个页面元素对应一个文档对象,每个文档对象包含属性、方法和事件。可以通过JS脚本对文档对象进行编辑从而修改页面的元素。也就是说,客户端的脚本程序可以通过DOM来动态修改页面内容,从客户端获取DOM中的数据并在本地执行。基于这个特性,就可以利用JS脚本来实现XSS漏洞的利用。

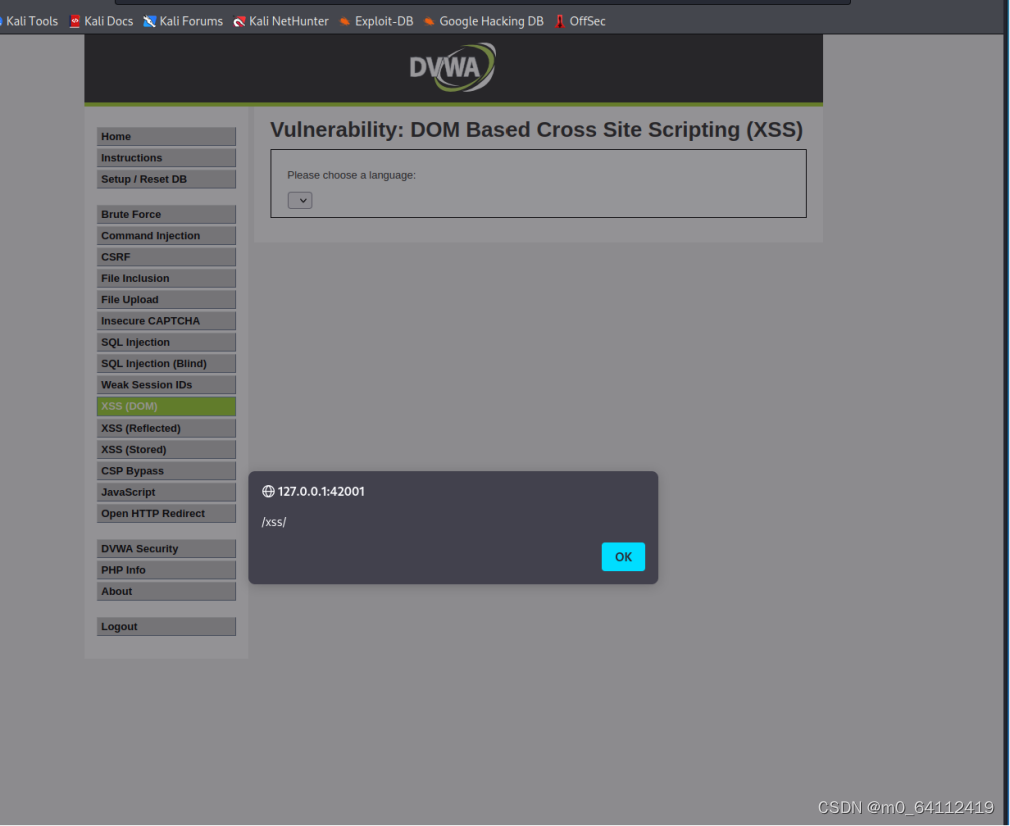

选择XSS(DOM)栏,选择一个语言后,点击Select提交,注意URL栏的变化,

可以发现URL发生了变化。接下来点击右下方View Source审阅源码。(如图2.24)

图2.24

图2.24

可以发现并无任何保护措施,直接尝试注入

直接在URL处修改Default值,注入代码,default=<script>alert(/xss/)</script>(如图2.25)

图2.2.5

图2.2.5

XSS攻击成功。

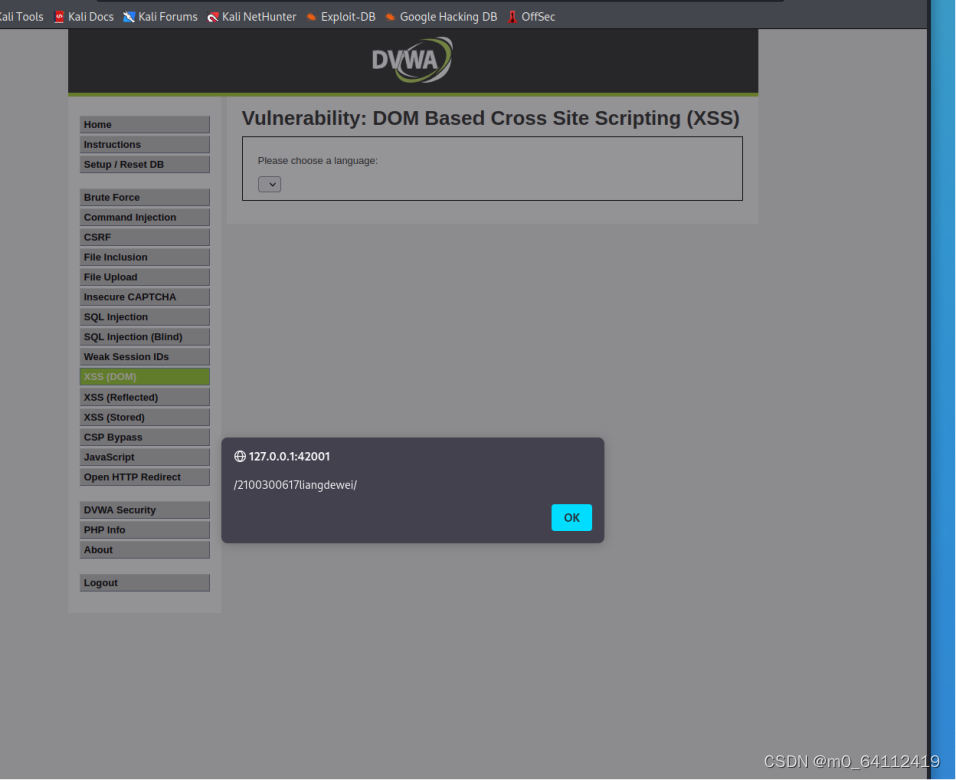

请同学们构造Payload,使弹窗内容为“学号 姓名“,并截图记录过程。(如图2.26)

图2.26

图2.26

六、问题记录和实验总结

记录实验现象及数据结果,对实验结果进行分析,记录遇到的问题并提出解决方案。

实验问题:1.CSRF漏洞挖掘与利用中,“将Security Level改为Low,Submit提交更改。然后选择Command Injection栏。”应该是选择CSRF栏。

2.系统版本太低,需要先更新安装路径才能下载dvwa。

理解常见漏洞类型:通过DVWA的实验,我学习了SQL注入、XSS、CSRF等常见的网络安全漏洞类型,并了解了它们的原理和危害。

掌握漏洞利用技巧:在DVWA的实验中,我学会了如何利用不同的漏洞类型进行攻击,比如通过SQL注入获取数据库信息,通过XSS进行跨站脚本攻击等。

学习安全防护措施:DVWA还提供了一些安全防护措施的实验,如输入验证、输出编码等,通过这些实验,我学会了如何有效地防范各种网络安全漏洞。

意识到网络安全的重要性:通过实际操作漏洞攻击和防护,我更加深刻地意识到网络安全对于个人和组织的重要性,以及如何提高自身的网络安全意识和技能。

654

654

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?