目录

1 案例简介

1.1 案例目的

(1)加深对XSS漏洞的理解;

(2)了解beEF的使用。

1.2 案例环境

(1)服务器:win2008,IP地址为172.16.1.1。部署WAMP环境并之前写过一个的简单论坛网站,启动phpstudy,确保论坛能被访问。部署WAMP环境具体可参考《【语言环境】WAMP环境部署及优化—以win2008R2SP1为操作系统》、简单论坛网站的开发可参考《【(SQL+HTML+PHP)综合】一个简单论坛网站的综合开发案例(具有用户注册、登录、注销、修改信息、留言等功能)》。

(2)靶机:winxp,IP地址为172.16.1.5。

(3)攻击者:kali,IP地址为172.16.1.10。安装有beEF。

2 案例一:浏览器劫持

2.1 概述

定义:

- 从软件方面来说,它是一种恶意程序,通过DLL插件、BHO、WinsockLSP等形式对用户的浏览器进行篡改,使用户浏览器出现访问正常网站时被转向到恶意网页、IE浏览器主页/搜索页等被修改为劫持软件指定的网站地址等异常情况。

- 从技术方面来说,它是一种常见的在线攻击类型,黑客可通过这种方式控制的计算机的浏览器,并更改网上冲浪的方式和冲浪时所显示的内容。

- “浏览器劫持”,通俗点说就是故意误导浏览器行进路线的一种现象。

常见的浏览器劫持现象有:

- 访问正常网站时被转向到恶意网页;

- 当输入错误的网址时被转到劫持软件指定的网站;

- 输入字符时浏览器速度严重减慢

- IE浏览器主页/搜索页等被修改为劫持软件指定的网站地址

- 自动添加网站到“受信任站点”

- 不经意的插件提示安装

- 收藏夹里自动反复添加恶意网站链接等

危害:浏览器一旦被劫持,就意味这用户无法决定自己的电脑里将被存放进什么资料,这无疑存在巨大安全隐患。

2.2 案例步骤

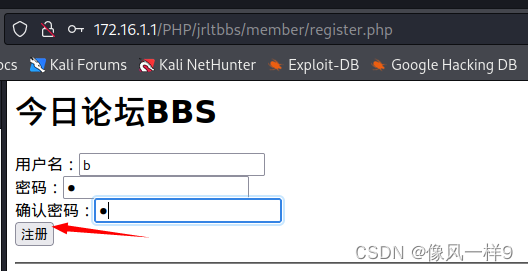

(1)首先,kali作为攻击者需要先补下鱼饵。访问win2008上的简陋论坛网站,注册并登录b账户(密码1),在上面留言,利用存储型XSS漏洞执行shellcode。留言标题为明天会更好,留言内容如下:明天会更好。

(2)受害者查看了攻击者的留言。受害者winXP登录了自己的a账号(密码1)访问了该简陋论坛网站,并点开了攻击者的留言。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1847

1847

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?