漏洞复现与流量分析

一、sql注入

使用Wireshark抓包

使用Wireshark抓包

这里限制一下显示的内容为抓取和IP地址为10.4.7.151的http包

这里限制一下显示的内容为抓取和IP地址为10.4.7.151的http包

ip.dst == 10.4.7.151 && http这个地址是靶场服务器的地址

尝试进行sql注入

尝试进行sql注入

1’ and 1=2 union select 1,version() #通过联合查询来查找数据库的版本信息

1’ and 1=2 union select 1,database() #查看数据库名

爆出来数据库的版本信息,去Wireshark查看数据包

爆出来数据库的版本信息,去Wireshark查看数据包

sql注入类型的数据包可以通过查看http请求包中是否有关键字来判断比如:union,version,database,updatexml,extractvalue,其中特殊字符如’、()等都会被url编码,空格变成+

sql注入类型的数据包可以通过查看http请求包中是否有关键字来判断比如:union,version,database,updatexml,extractvalue,其中特殊字符如’、()等都会被url编码,空格变成+

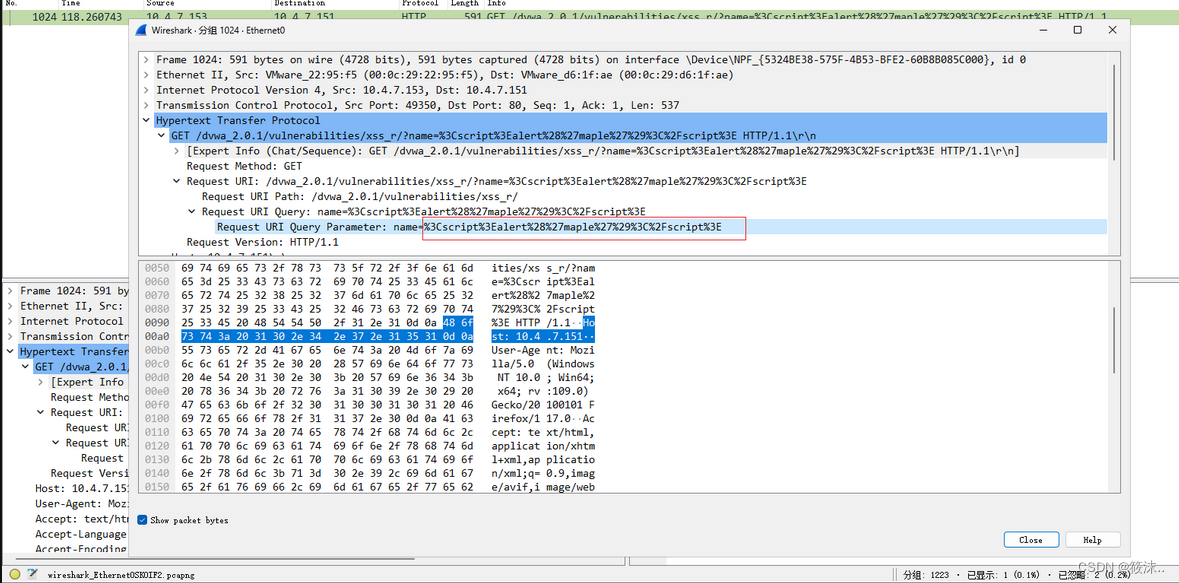

二、xss

查看数据包 能找到刚刚输入的信息,但是被url编码了

能找到刚刚输入的信息,但是被url编码了

%3Cscript%3Ealert%28%27maple%27%29%3C%2Fscript%3E

和sql注入大体一样,查看关键字是否有,alert()等,特殊字符都会被url编码

和sql注入大体一样,查看关键字是否有,alert()等,特殊字符都会被url编码

三、文件上传

先上传文件

查看数据包

查看数据包

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1558

1558

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?