要求

(1)黑客攻击的第一个受害主机的IP地址

(2)黑客对URL的某一参数实施了SQL注入

(3)第一个受害主机网站数据库的表前缀

(4)第一个受害主机网站数据库的名字

1、黑客攻击的第一个受害主机的网卡IP地址

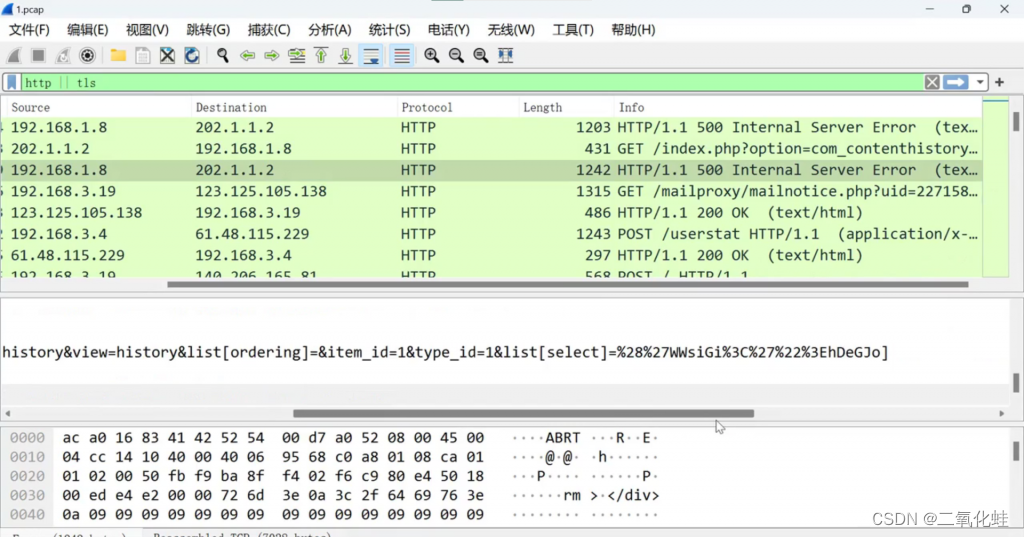

在wireshark中载入pcap数据包

在过滤栏请求http、tls协议

http || tls做sql注入测试,说明202.1.1.2与192.168.1.8一定一个是攻击方,另一个是被攻击方

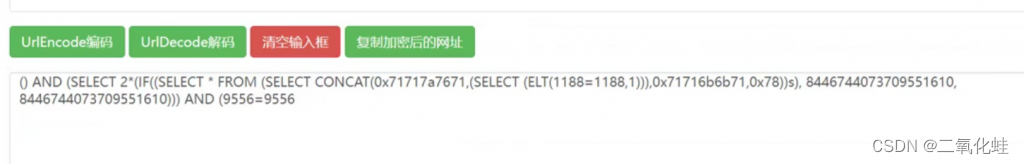

2、黑客对URL的哪一个参数实施了SQL注入

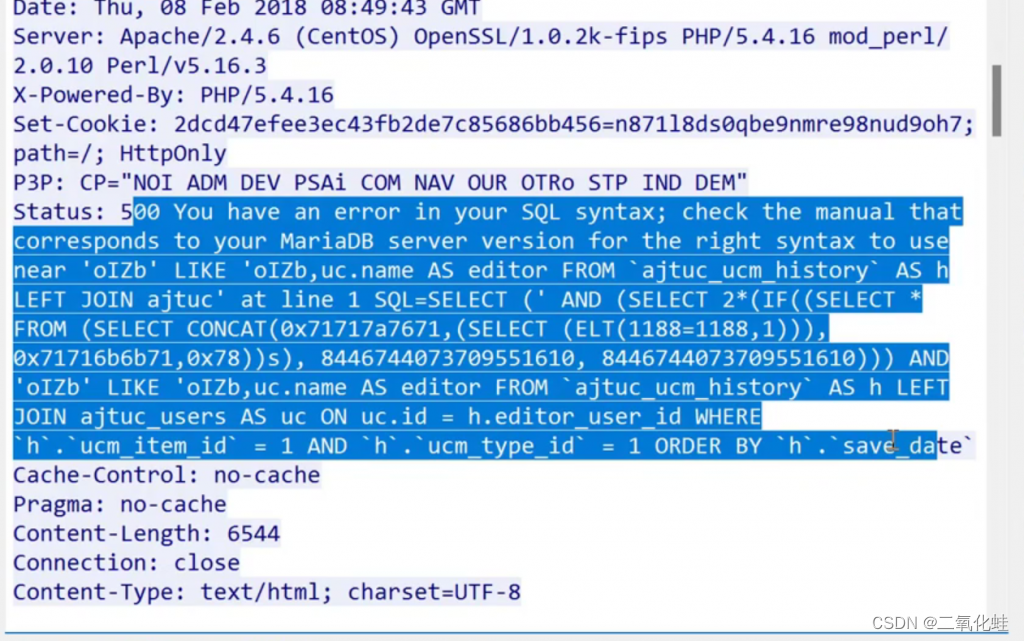

咱们先看一下这个返回500的包 发现了里面的sql注入语句

由图看出在list里面进行了select注入

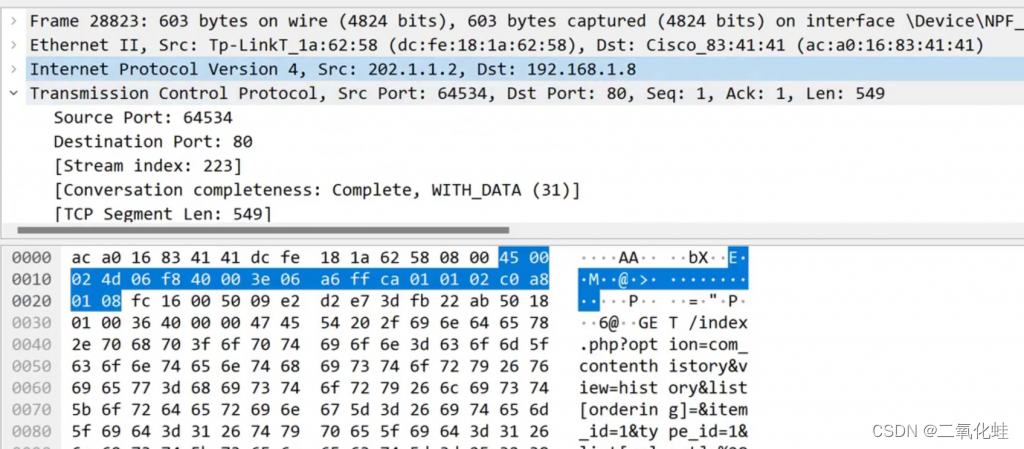

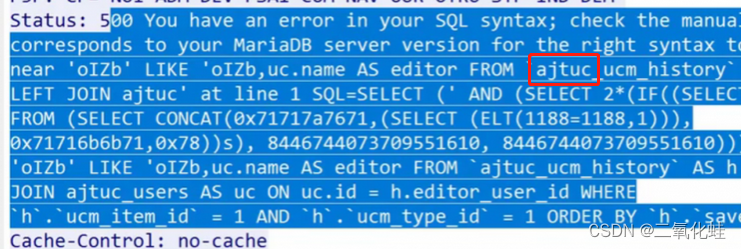

3、第一个受害主机网站数据库的表前缀

解码这段URL编码

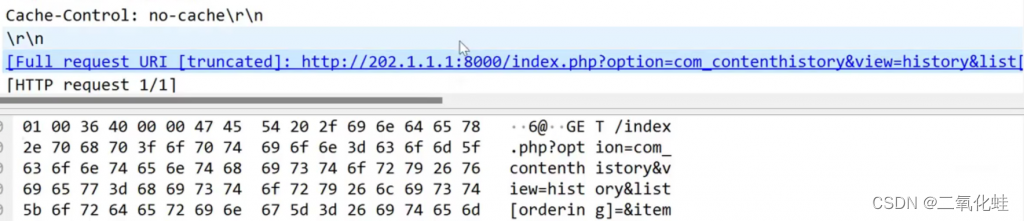

下面可以看到URL地址为http://202.1.1.1:8000端口 说明进行了NAT转换 外网的IP地址是202.1.1.2 访问 202.1.1.1的8000端口

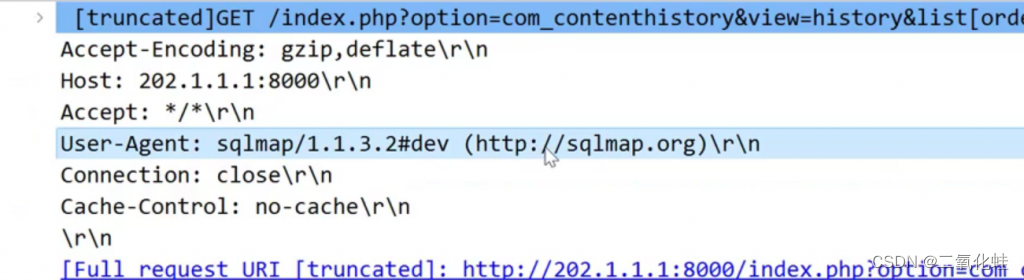

这里的sqlmap的特征没有改 可以直接看到User-Agent为 sqlmap/1.1.3.2#dev

追踪http流,根据回显内容,目标站点数据库抛出的错误,可以清晰的看见

目标站点的数据库表名前缀为ajtuc_

4、第一个受害主机网站数据库的名字

找最后一个注入,挑选最后一次注入的payload进行url解码

![]()

第一个受害主机网站数据库的名字为Joomla

1961

1961

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?