目录

被劫持的神秘礼物

下载文件

![]()

提示让我们找账号密码

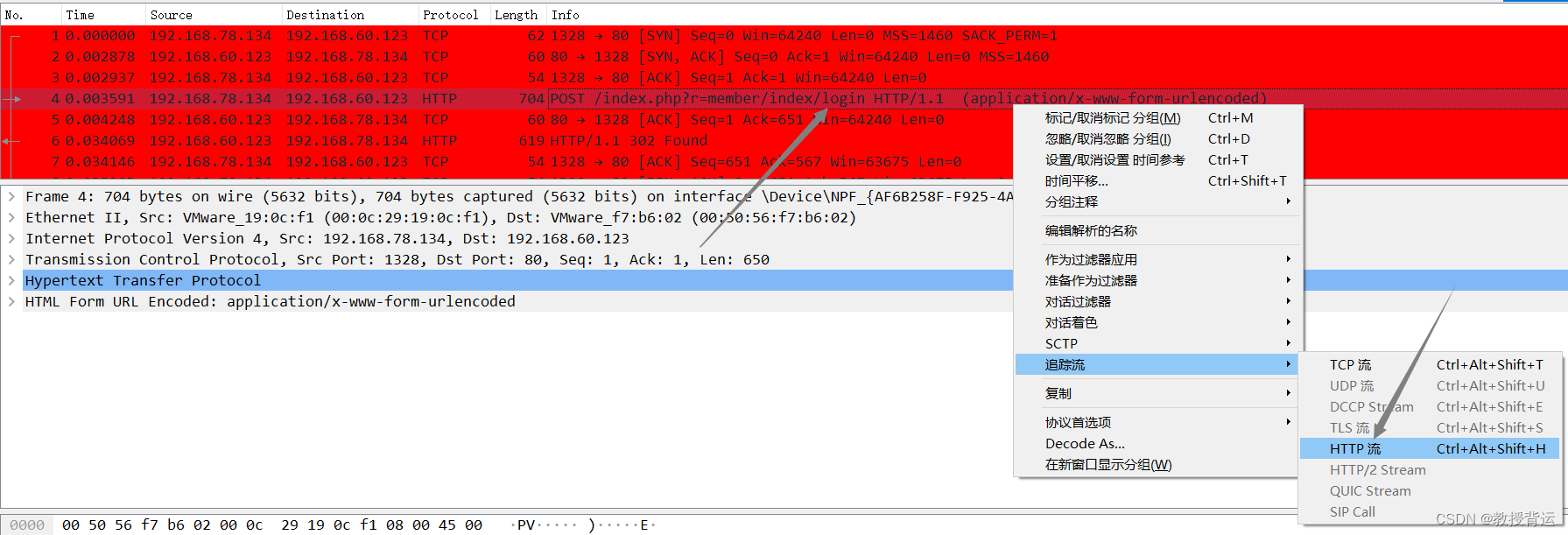

wireshark打开上述文件

可以发现一个POST请求登录接口的HTTP包,追踪http流

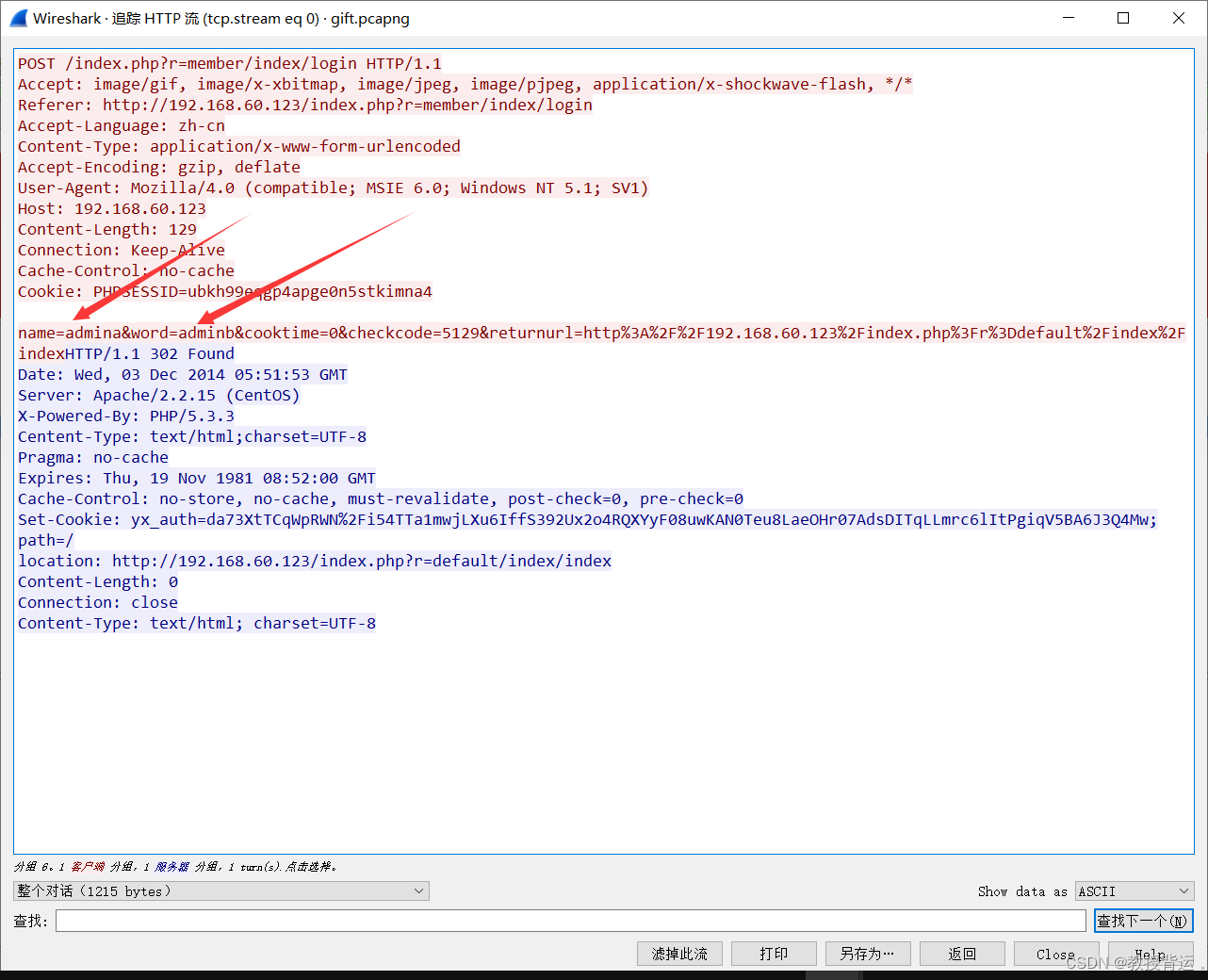

数据包中可以发现用户名:admina 密码:adminb 打开md5在线加密

得到flag flag{1d240aafe21a86afc11f38a45b541a49}

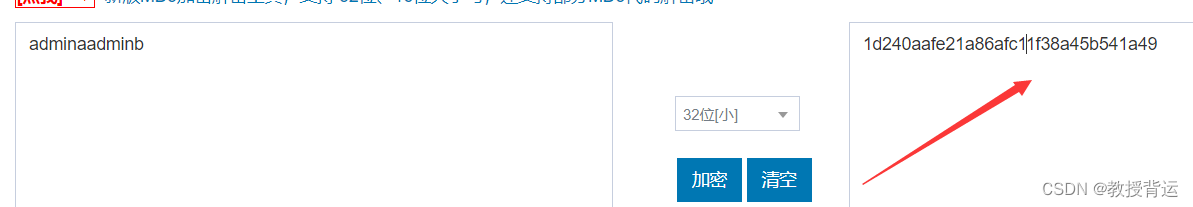

刷新过的图片

下载文件

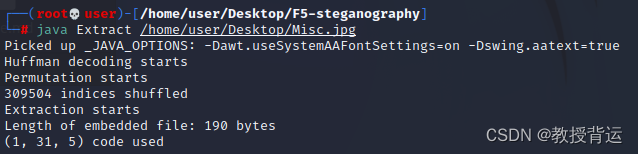

题目提示了刷新图片,f5隐写

java Extract /home/user/Desktop/Misc.jpg

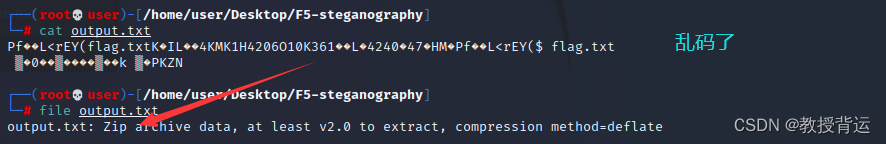

查看output.txt,发现是zip压缩文件

更改后缀名为zip

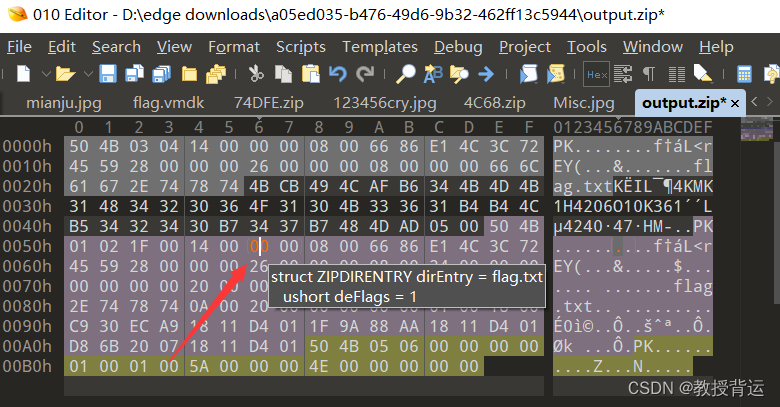

需要密码,优先考虑伪加密

使用010 editor打开,把50 4B 01 02 后的第5个字节改成全0

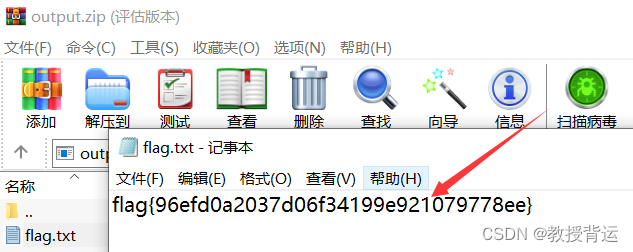

保存,解压

得到flag flag{96efd0a2037d06f34199e921079778ee}

[BJDCTF2020]认真你就输了

下载文件

![]()

发现打不开,使用010 editor打开

由文件头得知这是个zip文件,更改后缀名为.zip ,解压

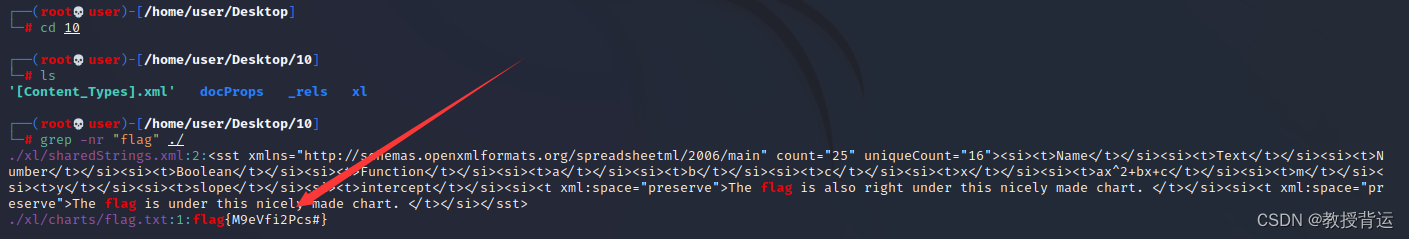

复制到kali中遍历搜索flag字符串

grep -nr "flag" ./

得到flag flag{M9eVfi2Pcs#}

[BJDCTF2020]藏藏藏

下载文件

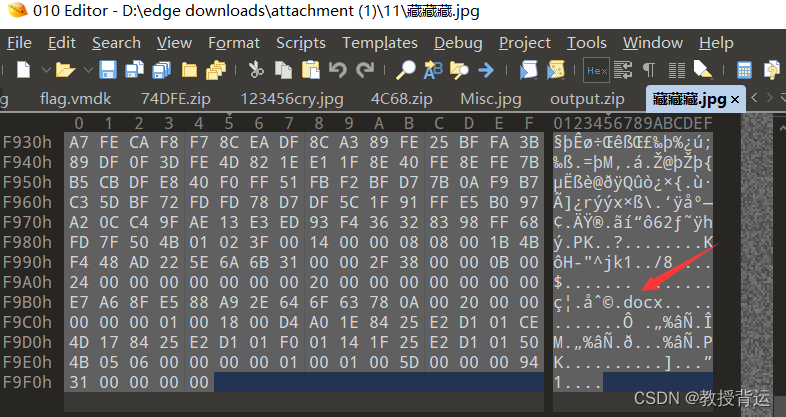

txt文档肯定是骗人的,放一边。用010 editor打开图片文件

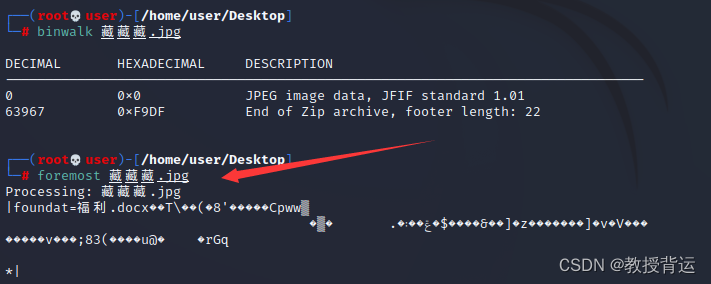

看到了有其他文件名,使用kali的binwalk工具分离文件

binwalk分析出有其他文件,但无法分离。这里使用foremost分离文件

打开zip文件夹,解压里面的压缩包

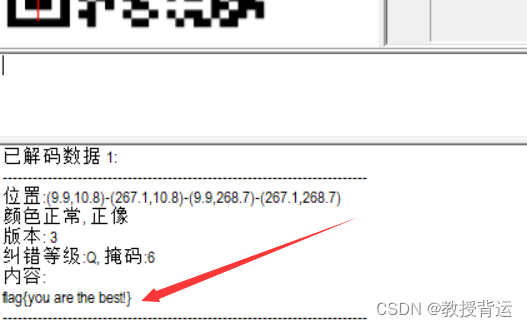

打开福利.docx ,一个二维码,扫码

得到flag flag{you are the best!}

663

663

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?