前言:

样本定性威胁情报分析平台:

Virustotal 深信服威胁情报中⼼, 微步在线 ,venuseye, 安恒威胁情报中⼼ ,360威胁情报中⼼, 绿盟威胁情报中⼼, AlienVault ,RedQueen安全智能服务平台, IBM X-Force Exchange ,ThreatMiner

1、Linux系统挖矿病毒脚本检测与清除

(1)、linux系统执行top命令,查看cpu占用爆满,xmrig疑似挖矿病毒脚本

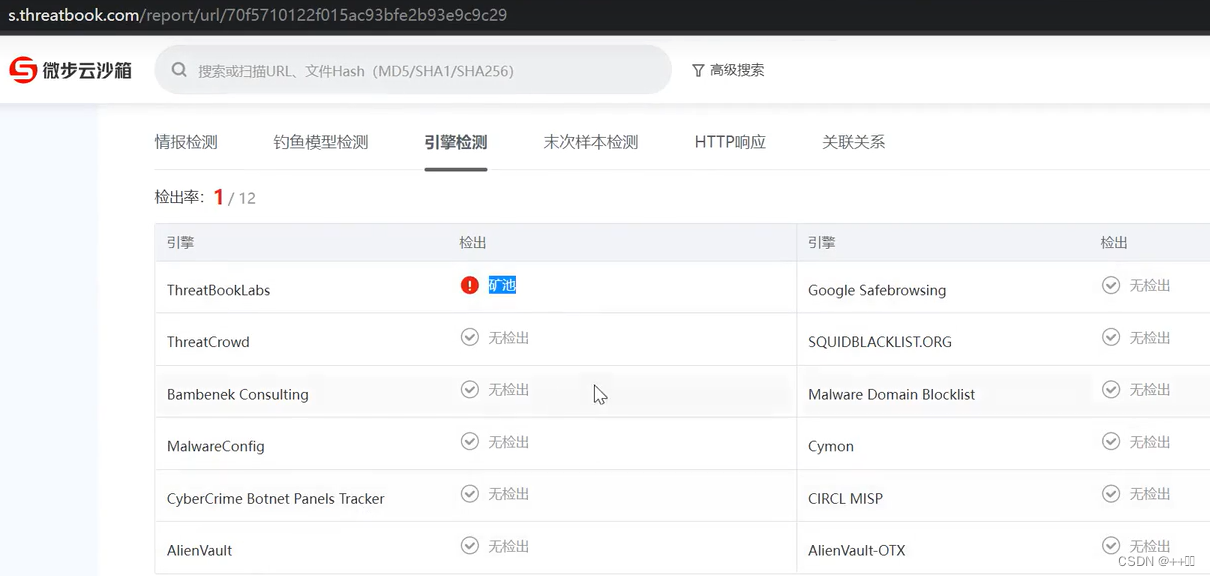

(2)、通过执行命令: find / -name xmrig 找到挖矿脚本的位置,分析脚本文件内容,直接判断或者找到远程url地址,放到奇安信情报威胁中心检测或微步线上分析可以证实为矿池

(3)、由于挖矿病毒通常会做权限维持,单纯删除病毒文件无法根治,还是会重新生成,所以要继续排查定时任务、启动项、映像劫持等,删除干净后,杀死进程并删除病毒文件即可

1.检查定时任务

crontab -l 列出当前用户的所有定时任务

crontab -u root -l 查看root 用户的任务计划

ls /etc/cron* 使用正则的*筛选出cron开头的文件

crontab -e 编辑定时任务配置文件

2.启动项排查

cat /etc/init.d/rc.local 查看init.d文件夹下的rc.local文件内容

cat /etc/rc.local

ls -alt /etc/init.d

netstat -antlp|more 查看网络连接信息

3.映像劫持检查:

lsmod | grep -v "^Module" 查看是否加载可疑模块

ps aux | less 查看是否开启非系统进程

4.对于隐藏进程的排查

ps -ef| awk '{print}' |sort -n|uniq >1

ls /proc |sort -n|uniq >2

diff 1 2

(4)、由于黑客能上传挖矿病毒,肯定是找到了Web程序的上传漏洞或者已经拿到了服务器权限,所以最终还需要分析黑客通过哪种途径上传的病毒,以及是否遗留后门,如果是Web程序上传漏洞则需修复漏洞,如果是被拿到了服务器权限,则对SSH弱口令,远程代码执行漏洞,遗留后门等重点排查

2、Windows系统挖矿病毒脚本检测与清除

(1)、通过任务管理器可以找到占用大量CPU的可疑进程,强制关闭进程

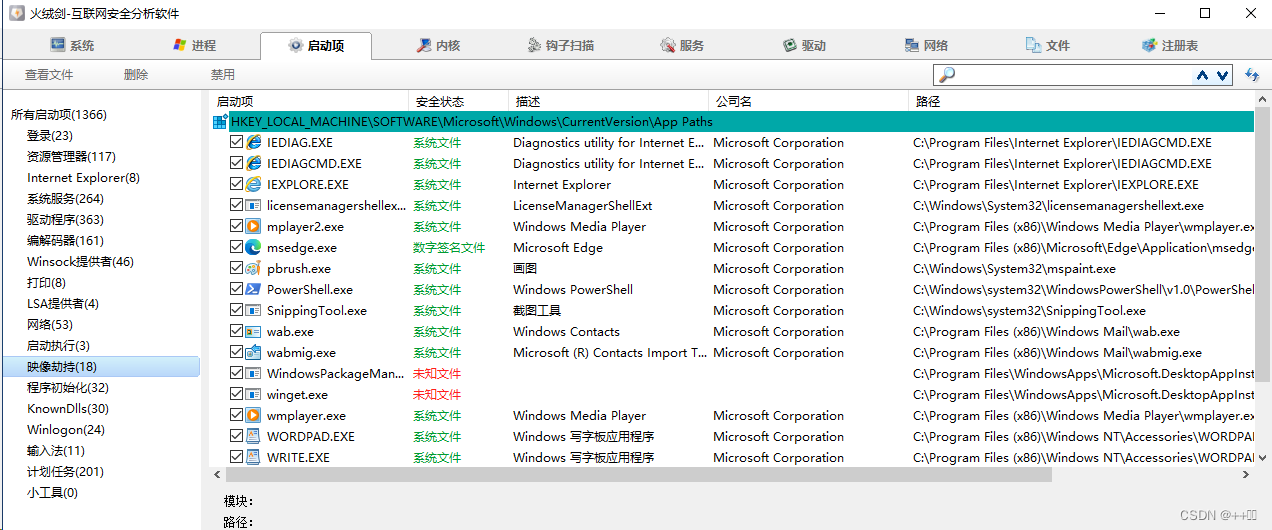

(2)、由于挖矿病毒通常会做权限维持,关闭进程后又会启动,重点检查自启动项,计划任务,映像劫持的进程

检查自启动项目录:

C:\Users\用户名\AppData\Roaming\Microsoft\Windows\start Menu\Programs\Startup

C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Startup

检查计划任务: 计算机管理->任务计划程序库->查看和修改删除记时任务

检查映像劫持:

远程登录协议爆破登录,日志检查 :

ssh(命令) 端口号22 (加密传输)

远程桌面RDP(图形界面) 端口号3389

593

593

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?