简单进行曲/Android对so进行简单hook_0基础白帽子教程

1、什么是Hook

Hook 技术又叫做钩子函数,在系统没有调用该函数之前,钩子程序就先捕获该消息,钩子函数先得到控制权,这时钩子函数既可以加工处理(改变)该函数的执行行为,还可以强制结束消息的传递。简单来说,就是把系统的程序拉出来变成我们自己执行代码片段。

2、对App的so进行Hook的一种思路

我们知道现在JNI在开发中是特别重要的,使用JNI有什么好处呢?

,C/C++在运行性能上面甩Java几条,更多的加密解密还是放在上。

优点不止这两点,比如在里面开辟空间并不受JVM管理,JVM怎么使用 。这里不再赘述。

本文提供一种对上so库进行Hook的一种思路,不涉及ELF的查看修改,不改动对方的调用方式。思路就是一招偷梁换柱,用自己的so替换App的so,让对象调用自己的so的时候调用我们自己写的so,我们再调用原来的so,这样就可以获得对方so方法的输入输出。

可以应用在想获取对方App的数据传递格式或者无法破解对方的加解密,但是可以通过hook获取对方的数据格式再调用对方的加解密方法得到自己想要的结果。

3、一个最基本的JNI 程序代表目标宿主Apk

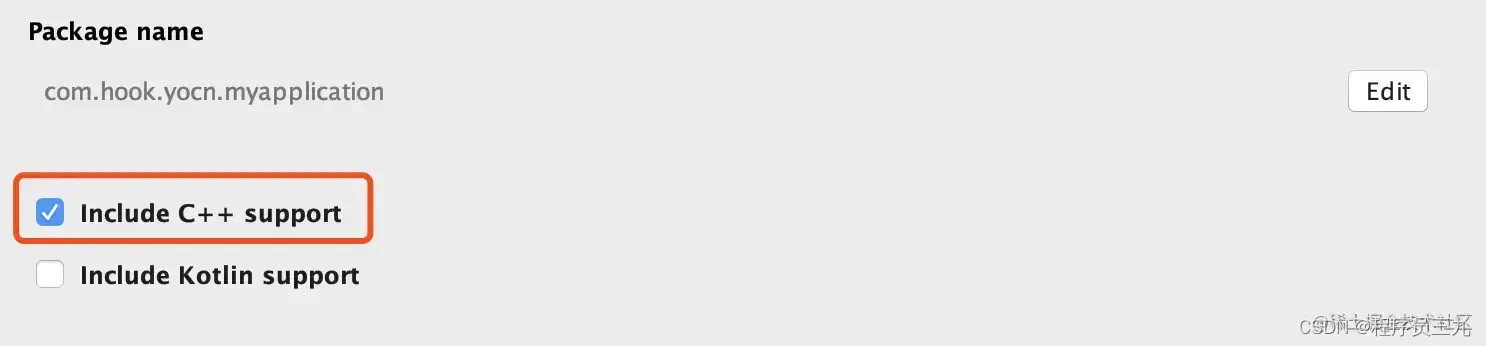

这里我们自己准备一个宿主Apk,直接用新建一个支持JNI的工程,勾选 C++ ,默认生成一个工程。

默认的.java和-lib.cpp分别长这样子:

//MainActivity

public class MainActivity extends Activity {

static {

System.loadLibrary("native-lib");

}

@Override

protected void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.activity_main);

TextView tv = (TextView) findViewById(R.id.sample_text);

tv.setText(stringFromJNI());

}

public native String stringFromJNI(String param);

}

//native-lib.cpp

#include

#include

extern "C" JNIEXPORT jstring JNICALL

Java_com_hook_yocn_MainActivity_stringFromJNI(

JNIEnv* env,

jobject /* this */) {

std::string hello = "Hello from C++";

return env->NewStringUTF(hello.c_str());

}

我们为了逻辑清晰稍微做一点修改,逻辑是希望传入一个字符串,然后在C++里面对字符串的每个字符都+1操作,也就是 java -> kbwb。改完之后代码长这个样子:

//MainActivity.java

public class MainActivity extends Activity {

static {

System.loadLibrary("native-lib");

}

@Override

protected void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.activity_main);

TextView tv = (TextView) findViewById(R.id.sample_text);

tv.setText(stringFromJNI("java"));

}

public native String stringFromJNI(String param);

}

//native-lib.cpp

#include .h>

#include #include .h>

#define LOG_TAG "hook"

#define LOGV(...) __android_log_print(ANDROID_LOG_VERBOSE,LOG_TAG,__VA_ARGS__)

#define LOGE(...) __android_log_print(ANDROID_LOG_ERROR,LOG_TAG,__VA_ARGS__)

extern "C" JNIEXPORT jstring JNICALL

Java_com_hook_yocn_MainActivity_stringFromJNI(JNIEnv *env, jobject obj, jstring param) {

int length = (env)->GetStringLength(param);

const char *nativeString = (env)->GetStringUTFChars(param, 0);

char *resultChars = new char[length + 1];

for (int i = 0; i < length; ++i) {

resultChars[i] = nativeString[i] + 1;

}

resultChars[length] = '\0';

std::string par = resultChars;

LOGE("输入参数->%s,长度:%d", nativeString, length);

LOGE("输出结果->%s", resultChars);

return env->NewStringUTF(resultChars);

}

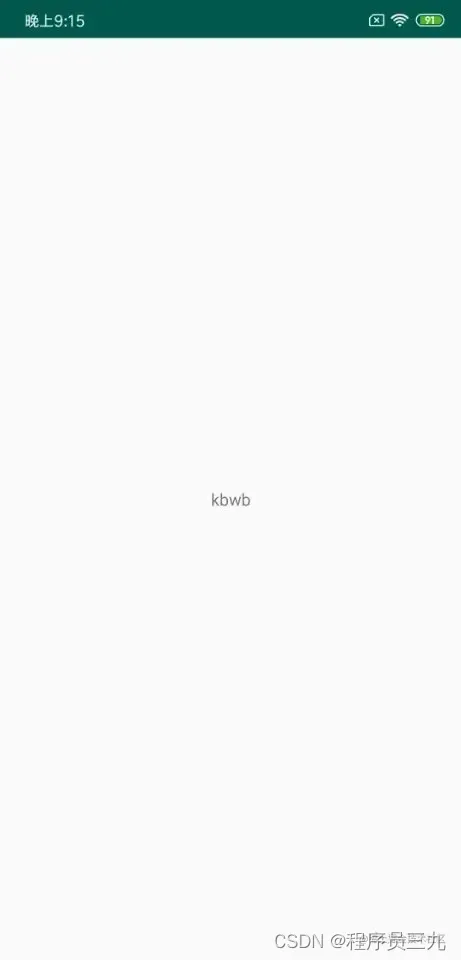

我们跑一下,如果正常的话,输出应该是:

现在准备工作就做完了,我们有了一个目标宿主Apk,下面开始着手进行Hook。4、开始Hook

我们需要一台root了的手机或者一个模拟器,这里我用模拟器演示。

先理一下思路,按照我们的理解,需要以下几步:

我们按照思路一步步往下走:

4.1、编写Hook代码

因为上面的宿主Apk是我们自己写的,所以我们知道调用的方法名字,而面对一个我们并不了解的陌生Apk的时候,Apk尤其是so对我们来说完全是一个黑盒,这个时候我们怎么知道要怎么编写Hook的代码呢?

使用IDA查看对方的so文件,这个我也不熟悉,大牛随便用。换个思路,so我们看不了,但是我们可以查看java代码,可以从java代码中找思路。什么都不用,直接运行,哪个方法报错我们就准备神呢么方法。我们用这个方法讲解。

所以我们先编一个空的so出来,命名为.so,或者随便找个so直接到第4.2步,找到app的so存放目录。这个目录一般在data/data//lib/xxx.so,比如我现在宿主包名是com.ahook.yocn,需要hook的so叫做-lib.so,所以目录应该是在/data/data/com.ahook.yocn/lib/-lib.so。

我们直接在里面执行:

// 我们自己的libhook.so push到内存卡并且重命名为libnative-lib.so

adb push libhook.so /mnt/sdcard/libnative-lib.so

// 进到手机目录

adb shell

// 获取root权限

su

// 到so存放目录

cd /data/data/com.ahook.yocn/lib

// 宿主的so拷贝一份,因为我们还要调用,起个别名,我们还要用

cp libnative-lib.so libnative-lib-src.so

// 将我们push进来的so拷贝到当前目录并覆盖宿主apk的so

cp /mnt/sdcard/libnative-lib.so .

su是为了获取root权限,因为data/data/目录需要root权限才可以进。我们退出app(如果没有退出的话),重新打开app,不出意料会报错,如果没有报错可能是上面的so拷贝没有生效,需要 check。

2019-07-06 21:49:45.531 12052-12052/com.ahook.yocn E/com.ahook.yocn: No implementation found for java.lang.String com.hook.yocn.MainActivity.stringFromJNI(java.lang.String) (tried Java_com_hook_yocn_MainActivity_stringFromJNI and Java_com_hook_yocn_MainActivity_stringFromJNI__Ljava_lang_String_2)

2019-07-06 21:49:45.533 12052-12052/com.ahook.yocn E/AndroidRuntime: FATAL EXCEPTION: main

Process: com.ahook.yocn, PID: 12052

java.lang.UnsatisfiedLinkError: No implementation found for java.lang.String com.hook.yocn.MainActivity.stringFromJNI(java.lang.String) (tried Java_com_hook_yocn_MainActivity_stringFromJNI and Java_com_hook_yocn_MainActivity_stringFromJNI__Ljava_lang_String_2)

at com.hook.yocn.MainActivity.stringFromJNI(Native Method)

at com.hook.yocn.MainActivity.onCreate(MainActivity.java:21)

......

报错告诉我们有一个全限定名为com.hook.yocn..的方法没有找到,这个方法接受一个参数,并且有一个返回值~

So,我们找到了宿主Apk调用的第一个方法的名字,并且知道它的参数和返回值,我们可以开始干活了。

// hook.cpp

#include

#include

#include

#include

#include

#include

#include

#include

#include

#define LOG_TAG "hook"

#define LOGV(...) __android_log_print(ANDROID_LOG_VERBOSE,LOG_TAG,__VA_ARGS__)

#define LOGE(...) __android_log_print(ANDROID_LOG_ERROR,LOG_TAG,__VA_ARGS__)

using namespace std;

extern "C" {

#include

#include

#include

//宿主动态链接库路径

#define LIB_CACULATE_PATH "/data/data/com.ahook.yocn/lib/libnative-lib-src.so"

//函数指针

typedef jstring (*CAC_FUNC)(JNIEnv *env, jobject thiz, jstring param);

jstring callFunc(JNIEnv *env, jobject thiz, jstring param) {

void *handle;

char *error;

CAC_FUNC cac_func = NULL;

//打开动态链接库

handle = dlopen(LIB_CACULATE_PATH, RTLD_LAZY);

if (!handle) {

LOGV("dlopen: %s\n", dlerror());

}

//清除之前存在的错误

dlerror();

//获取一个函数

*(void **) (&cac_func) = dlsym(handle, "Java_com_hook_yocn_MainActivity_stringFromJNI");

if ((error = const_cast<char *>(dlerror())) != NULL) {

LOGV("dlsym: %s\n", error);

}

jstring ret = (*cac_func)(env, thiz, param);

// printfJstring(env, thiz, ret);

//关闭动态链接库

// dlclose(handle);

return ret;

}

JNIEXPORT jstring JNICALL

Java_com_hook_yocn_MainActivity_stringFromJNI(JNIEnv *env, jobject thiz, jstring param) {

LOGE("Java_com_hook_yocn_MainActivity_stringFromJNI");

string hookPre = "Hook_Head ";

string paramString = (env)->GetStringUTFChars(param, 0) + hookPre;

string modifyString = hookPre + paramString;

jstring modifyParam = env->NewStringUTF(modifyString.c_str());

jstring ss = callFunc(env, thiz, modifyParam);

string rawResult = (env)->GetStringUTFChars(ss, 0);

string hookEndString = rawResult + " Hook_End";

return env->NewStringUTF(hookEndString.c_str());

}

} //extern "C"

//Android.mk

LOCAL_PATH := $(call my-dir)

include $(CLEAR_VARS)

LOCAL_LDLIBS := -llog -ljnigraphics

LOCAL_MODULE := hook

APP_PROJECT_PATH:= LOCAL_PATH

LOCAL_SRC_FILES := hook.cpp

LOCAL_CFLAGS = -ffast-math -O3 -funroll-loops

include $(BUILD_SHARED_LIBRARY)

//Application.mk

APP_STL := gnustl_static

APP_CPPFLAGS := -frtti -fexceptions

APP_ABI := x86

APP_PLATFORM := android-28

代码很简单

实现一个omJNI的JNI方法接受一个,返回一个。找到宿主原来的so,存到里,使用方法打开并且调用它自己的方法并且得到一个返回值。这里我们可以对方法的输入输出任意修改

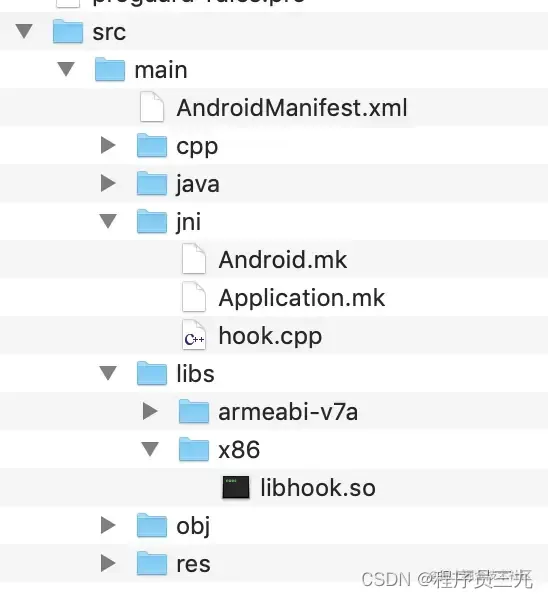

我本身更熟悉ndk-build,如果熟悉,也可以用。因为我用的是模拟器所以.mk里面数x86,如果用真机的是arm架构的可以修改成-v7a,编写完之后目录结构差不多这样子的,然后进到jni目录执行ndk-build可以得到.so。

得到了so之后我们执行

adb push libhook.so /mnt/sdcard/libnative-lib.so

...

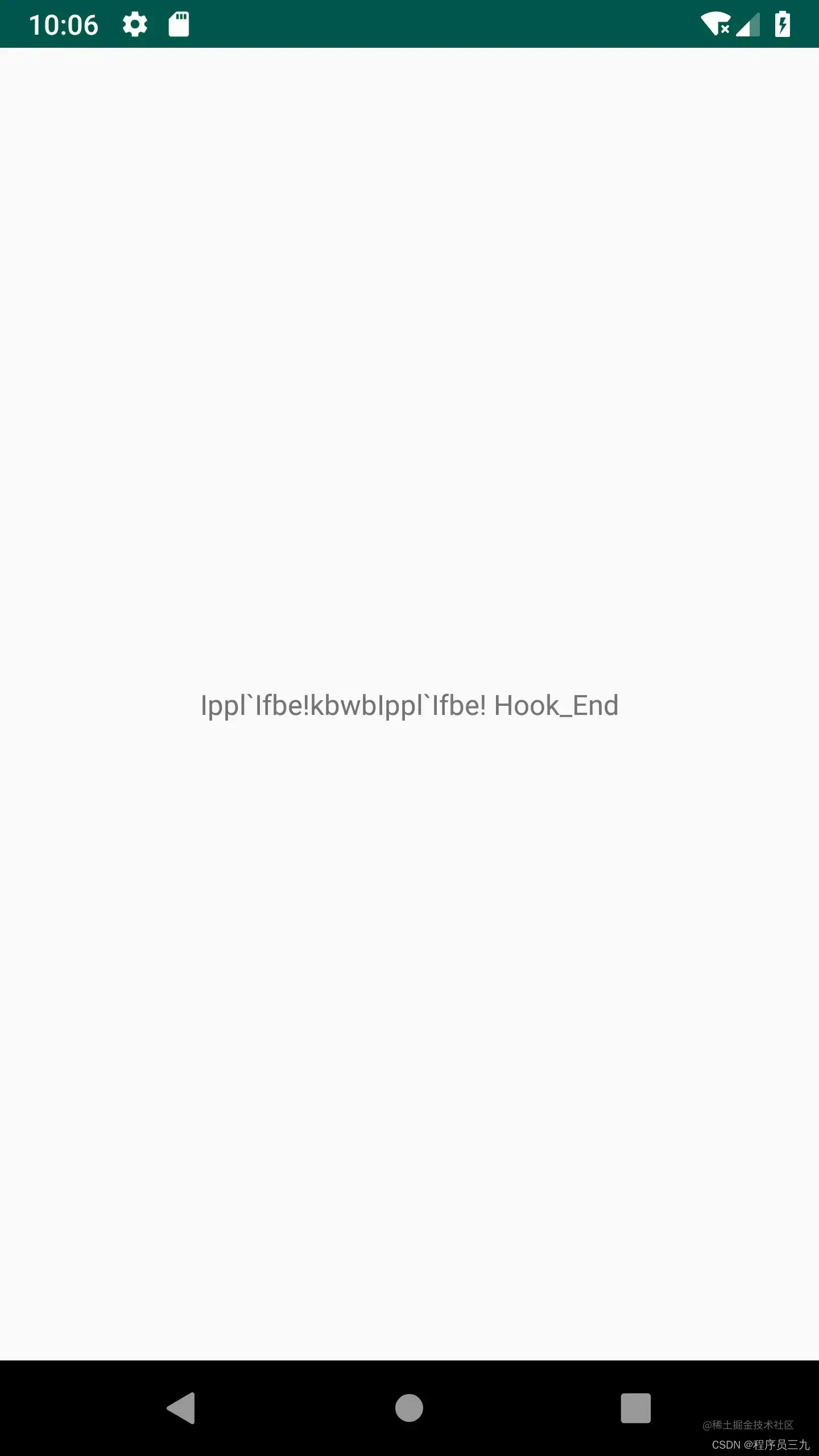

然后重复上面的代码替换掉宿主的so。执行完之后重新打开app,应该能看到下面这样的输出。

如果能够得到结果就说明我们hook成功了。可能宿主apk的方法不止一个,我们成功模拟了第一个方法后后面的还会报错,所以我们需要一直重复上面的步骤直到运行正常或者得到我们想要的数据为止。

我们整理一下思路:

找到目标app我们要替换的so的存放目录,把对方的so复制一份。打个空的so包后者随便找个so,用我们自己的so替换掉对方的so。重新运行app查看调用结果,这时候肯定会出错,根据出错的全限定方法名编写我们的hook代码根据全限定名和输入输出编写宿主需要的代码,用输入调用宿主的so得到输出,对输出加工后返回回去,相当于一个代理模式重复1234步直到宿主app运行正常或者得到我们想要的数据。

如果有问题可以去看源码,本文源码:.com/yocn/…

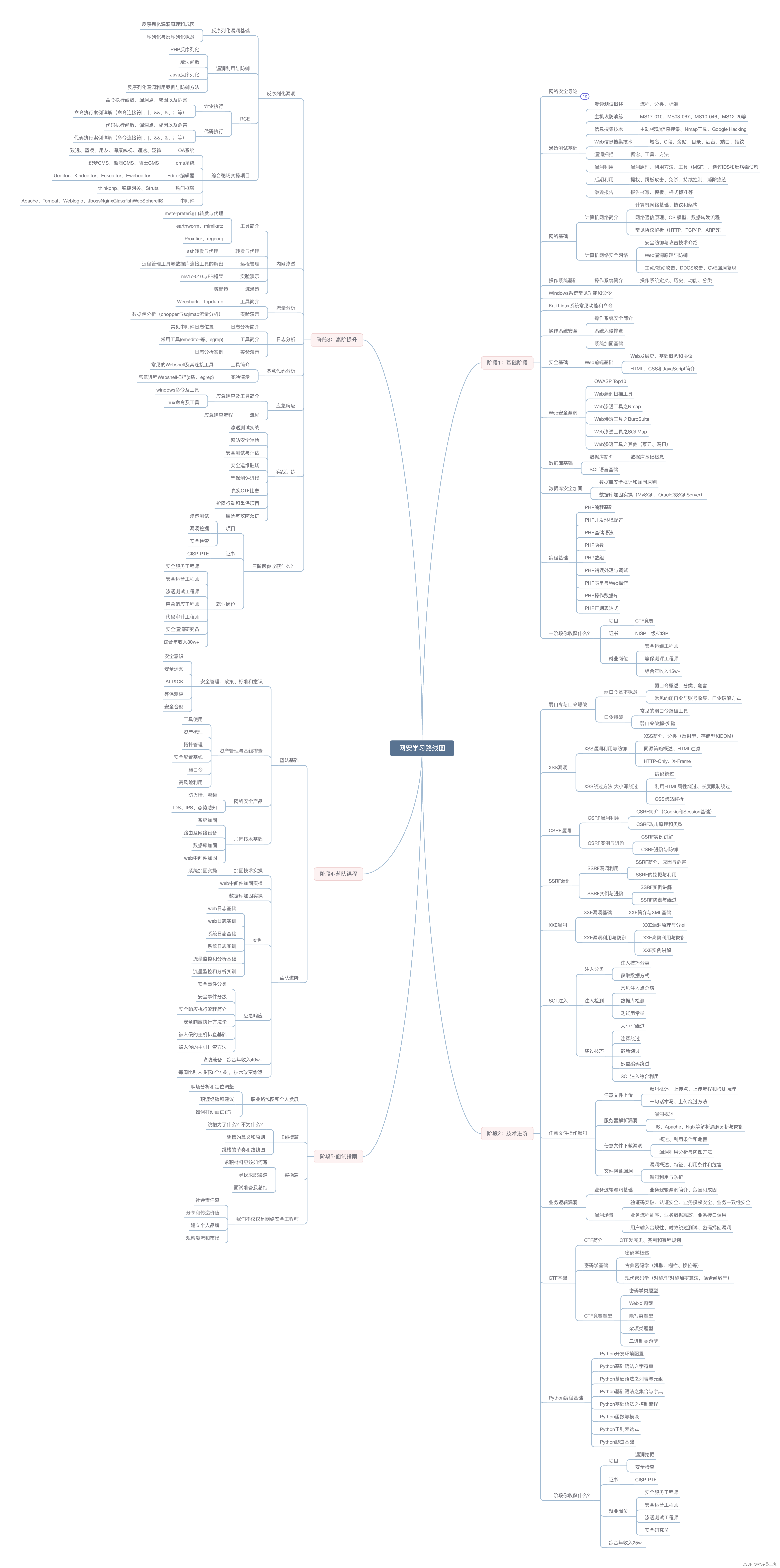

网络安全学习路线图(思维导图)

网络安全学习路线图可以是一个有助于你规划学习进程的工具。你可以在思维导图上列出不同的主题和技能,然后按照逻辑顺序逐步学习和掌握它们。这可以帮助你更清晰地了解自己的学习进展和下一步计划。

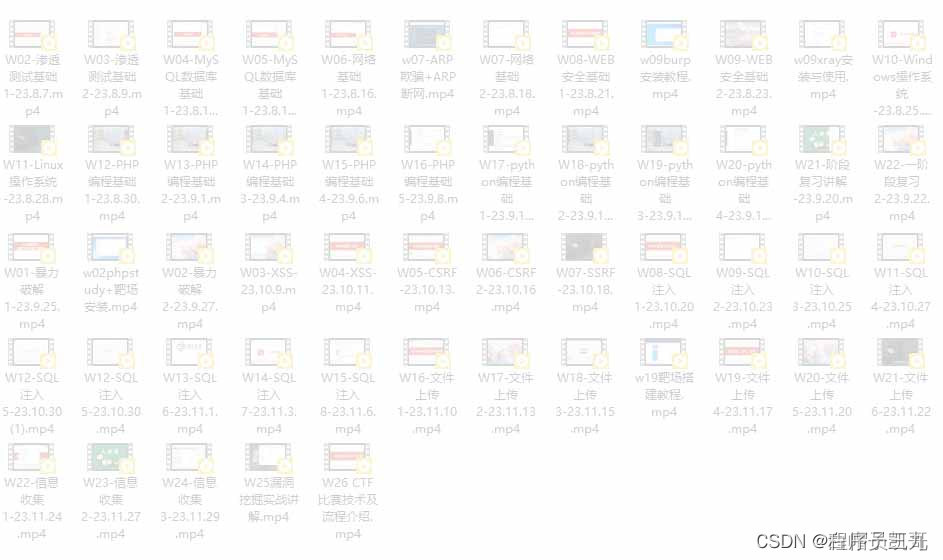

1. 网络安全视频资料

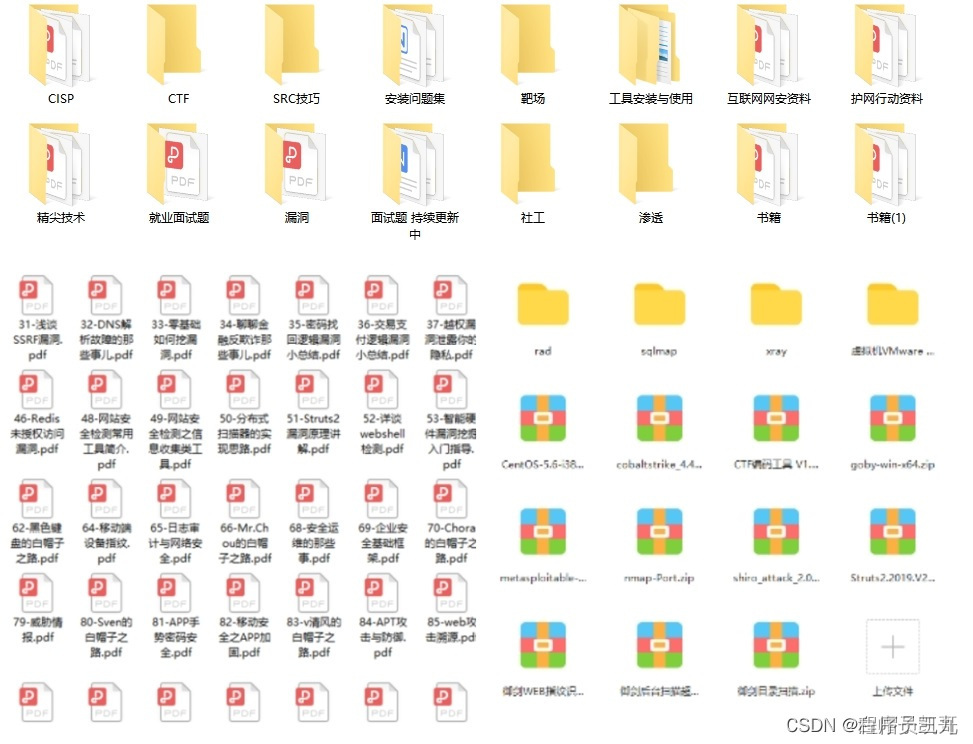

2. 网络安全笔记/面试题

3. 网安电子书PDF资料

~

1515

1515

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?