原文链接:统信UOS|DNS server|03-添加子域名解析

hello,大家好啊!继我们之前的系列文章中成功搭建了测试用的HTTP服务器和DNS解析服务器之后,今天我们将继续DNS服务器系列的第三篇文章——添加子域名解析。在这一篇中,我们将在已有的基础上添加一个新的子域名(www.pdsyw.cn)的解析,指向我们的新HTTP服务器http02。这一步是构建完整网络服务的重要环节,让我们一起来看看具体怎么操作吧!

http02服务器(www.pdsyw.cn):

IP:192.168.80.112

网关:192.168.80.254

掩码:255.255.255.0

注意事项

- 确保区域文件的语法正确,任何错误都可能导致DNS服务无法正确解析。

- 在进行更改后,监控DNS服务器的日志文件,以确保没有错误发生。

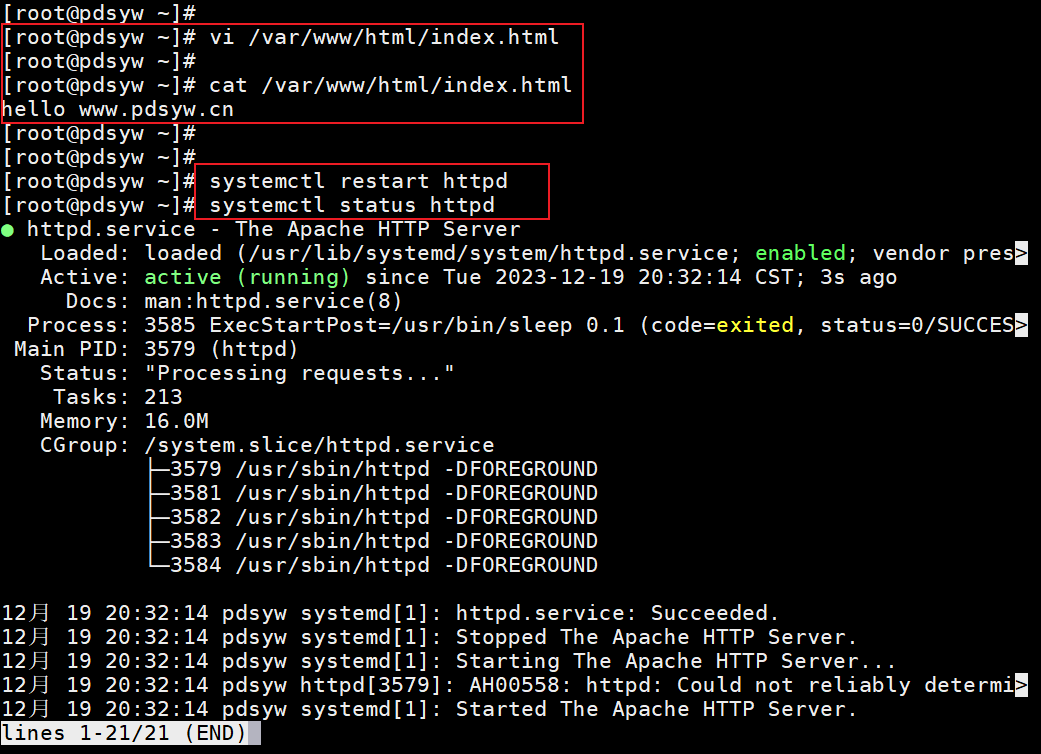

1、编辑http02服务器网站index页面

[root@pdsyw ~]# vi /var/www/html/index.html

[root@pdsyw ~]#

[root@pdsyw ~]# cat /var/www/html/index.html

hello www.pdsyw.cn

[root@pdsyw ~]#

[root@pdsyw ~]#

[root@pdsyw ~]# systemctl restart httpd

[root@pdsyw ~]# systemctl status httpd

● httpd.service - The Apache HTTP Server

Loaded: loaded (/usr/lib/systemd/system/httpd.service; enabled; vendor pres>

Active: active (running) since Tue 2023-12-19 20:32:14 CST; 3s ago

Docs: man:httpd.service(8)

Process: 3585 ExecStartPost=/usr/bin/sleep 0.1 (code=exited, status=0/SUCCES>

Main PID: 3579 (httpd)

Status: "Processing requests..."

Tasks: 213

Memory: 16.0M

CGroup: /system.slice/httpd.service

├─3579 /usr/sbin/httpd -DFOREGROUND

├─3581 /usr/sbin/httpd -DFOREGROUND

├─3582 /usr/sbin/httpd -DFOREGROUND

├─3583 /usr/sbin/httpd -DFOREGROUND

└─3584 /usr/sbin/httpd -DFOREGROUND

12月 19 20:32:14 pdsyw systemd[1]: httpd.service: Succeeded.

12月 19 20:32:14 pdsyw systemd[1]: Stopped The Apache HTTP Server.

12月 19 20:32:14 pdsyw systemd[1]: Starting The Apache HTTP Server...

12月 19 20:32:14 pdsyw httpd[3579]: AH00558: httpd: Could not reliably determi>

12月 19 20:32:14 pdsyw systemd[1]: Started The Apache HTTP Server.

lines 1-21/21 (END)

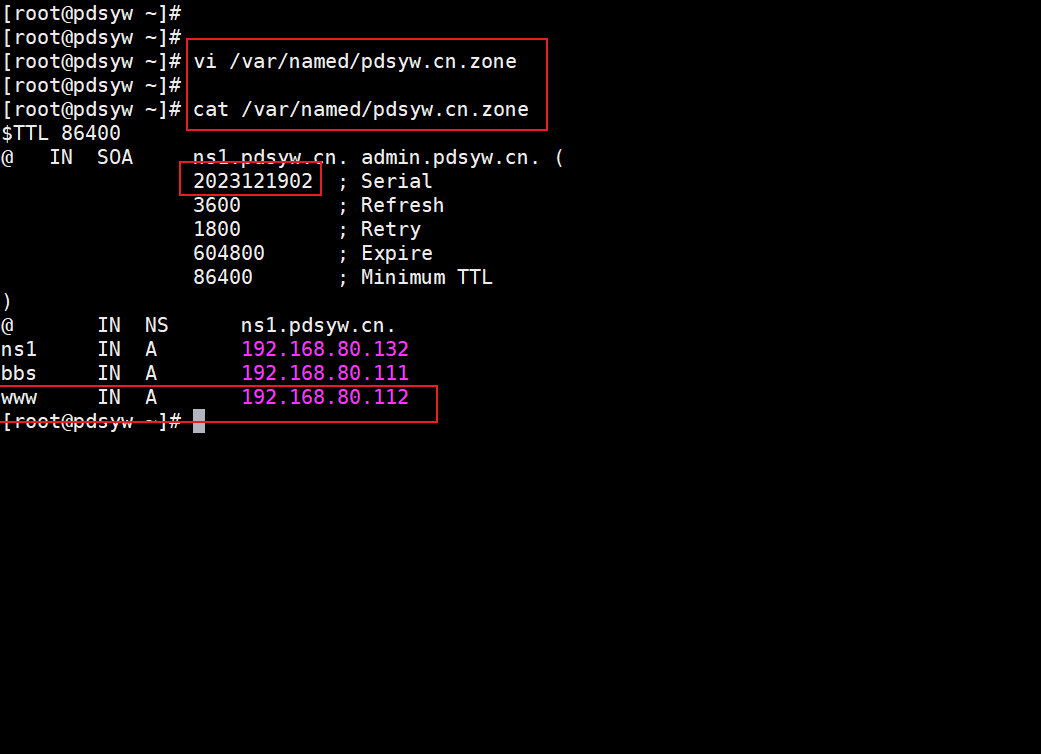

2、编辑正向解析区域文件

[root@pdsyw ~]# vi /var/named/pdsyw.cn.zone

[root@pdsyw ~]#

[root@pdsyw ~]# cat /var/named/pdsyw.cn.zone

$TTL 86400

@ IN SOA ns1.pdsyw.cn. admin.pdsyw.cn. (

2023121902 ; Serial

3600 ; Refresh

1800 ; Retry

604800 ; Expire

86400 ; Minimum TTL

)

@ IN NS ns1.pdsyw.cn.

ns1 IN A 192.168.80.132

bbs IN A 192.168.80.111

www IN A 192.168.80.112

[root@pdsyw ~]#

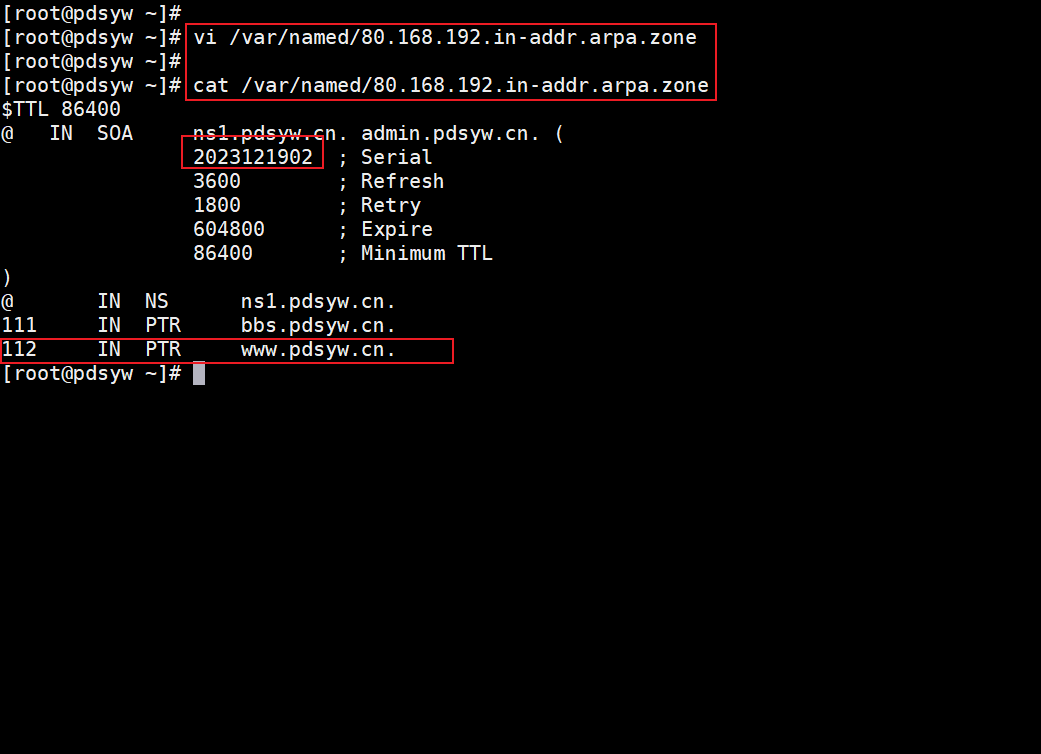

3、编辑反向解析区域文件

[root@pdsyw ~]# vi /var/named/80.168.192.in-addr.arpa.zone

[root@pdsyw ~]#

[root@pdsyw ~]# cat /var/named/80.168.192.in-addr.arpa.zone

$TTL 86400

@ IN SOA ns1.pdsyw.cn. admin.pdsyw.cn. (

2023121902 ; Serial

3600 ; Refresh

1800 ; Retry

604800 ; Expire

86400 ; Minimum TTL

)

@ IN NS ns1.pdsyw.cn.

111 IN PTR bbs.pdsyw.cn.

112 IN PTR www.pdsyw.cn.

[root@pdsyw ~]#

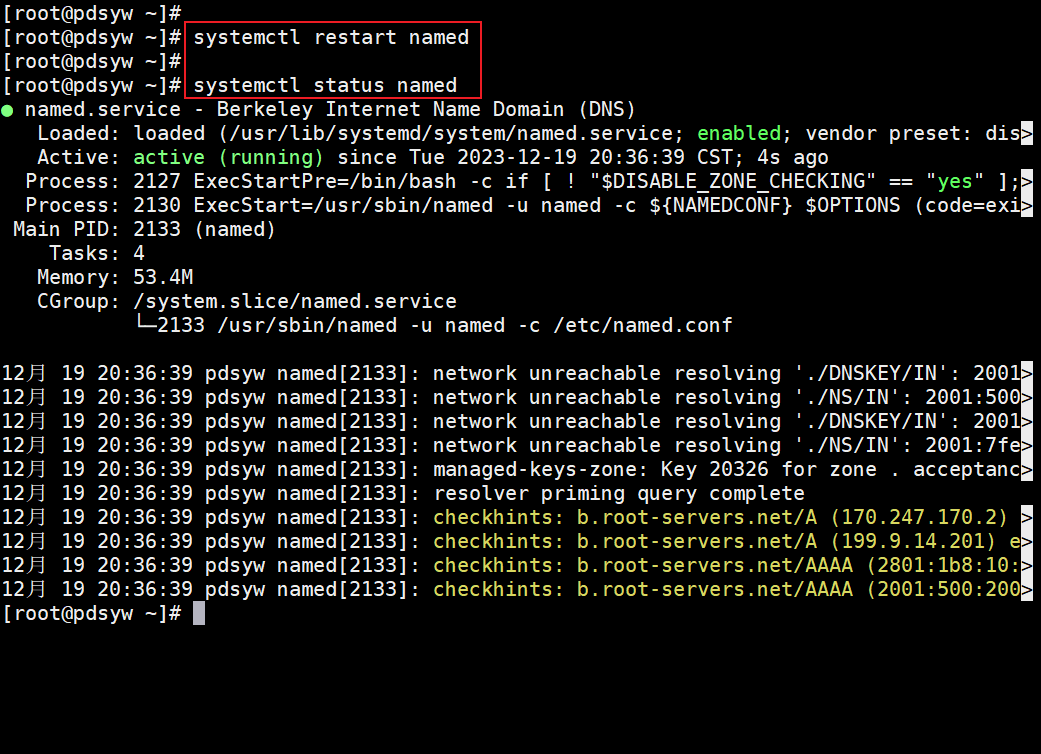

4、重启named服务

[root@pdsyw ~]# systemctl restart named

[root@pdsyw ~]#

[root@pdsyw ~]# systemctl status named

● named.service - Berkeley Internet Name Domain (DNS)

Loaded: loaded (/usr/lib/systemd/system/named.service; enabled; vendor preset: dis>

Active: active (running) since Tue 2023-12-19 20:36:39 CST; 4s ago

Process: 2127 ExecStartPre=/bin/bash -c if [ ! "$DISABLE_ZONE_CHECKING" == "yes" ];>

Process: 2130 ExecStart=/usr/sbin/named -u named -c ${NAMEDCONF} $OPTIONS (code=exi>

Main PID: 2133 (named)

Tasks: 4

Memory: 53.4M

CGroup: /system.slice/named.service

└─2133 /usr/sbin/named -u named -c /etc/named.conf

12月 19 20:36:39 pdsyw named[2133]: network unreachable resolving './DNSKEY/IN': 2001>

12月 19 20:36:39 pdsyw named[2133]: network unreachable resolving './NS/IN': 2001:500>

12月 19 20:36:39 pdsyw named[2133]: network unreachable resolving './DNSKEY/IN': 2001>

12月 19 20:36:39 pdsyw named[2133]: network unreachable resolving './NS/IN': 2001:7fe>

12月 19 20:36:39 pdsyw named[2133]: managed-keys-zone: Key 20326 for zone . acceptanc>

12月 19 20:36:39 pdsyw named[2133]: resolver priming query complete

12月 19 20:36:39 pdsyw named[2133]: checkhints: b.root-servers.net/A (170.247.170.2) >

12月 19 20:36:39 pdsyw named[2133]: checkhints: b.root-servers.net/A (199.9.14.201) e>

12月 19 20:36:39 pdsyw named[2133]: checkhints: b.root-servers.net/AAAA (2801:1b8:10:>

12月 19 20:36:39 pdsyw named[2133]: checkhints: b.root-servers.net/AAAA (2001:500:200>

[root@pdsyw ~]#

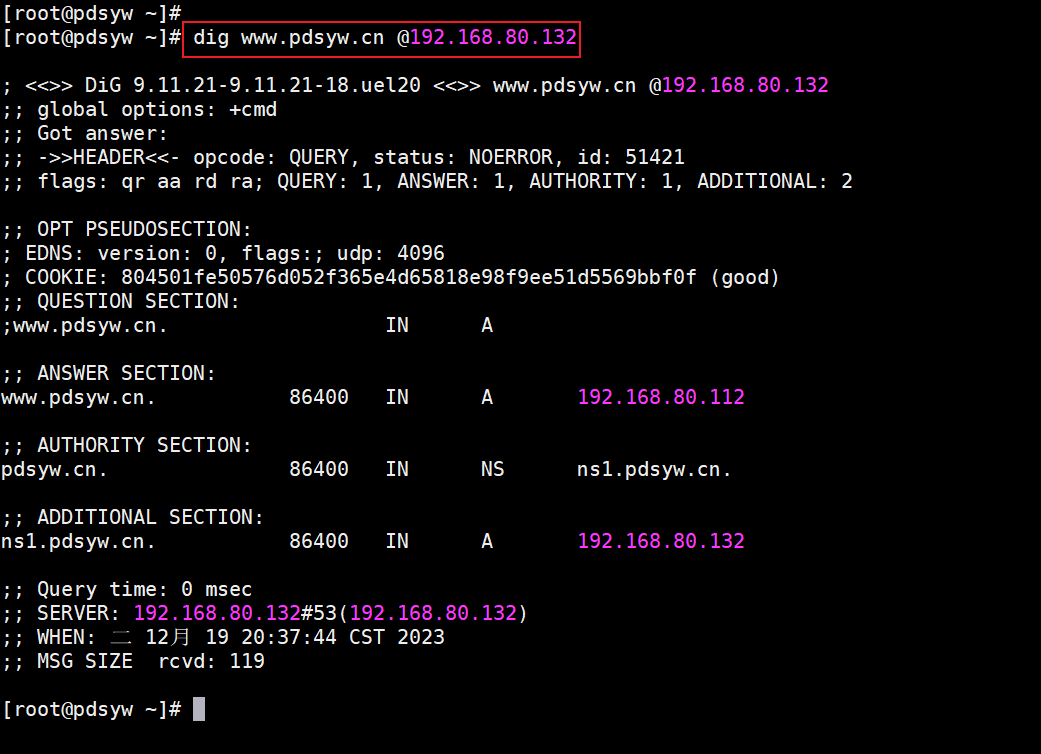

5、正向解析测试

[root@pdsyw ~]# dig www.pdsyw.cn @192.168.80.132

; <<>> DiG 9.11.21-9.11.21-18.uel20 <<>> www.pdsyw.cn @192.168.80.132

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 51421

;; flags: qr aa rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 1, ADDITIONAL: 2

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 4096

; COOKIE: 804501fe50576d052f365e4d65818e98f9ee51d5569bbf0f (good)

;; QUESTION SECTION:

;www.pdsyw.cn. IN A

;; ANSWER SECTION:

www.pdsyw.cn. 86400 IN A 192.168.80.112

;; AUTHORITY SECTION:

pdsyw.cn. 86400 IN NS ns1.pdsyw.cn.

;; ADDITIONAL SECTION:

ns1.pdsyw.cn. 86400 IN A 192.168.80.132

;; Query time: 0 msec

;; SERVER: 192.168.80.132#53(192.168.80.132)

;; WHEN: 二 12月 19 20:37:44 CST 2023

;; MSG SIZE rcvd: 119

[root@pdsyw ~]#

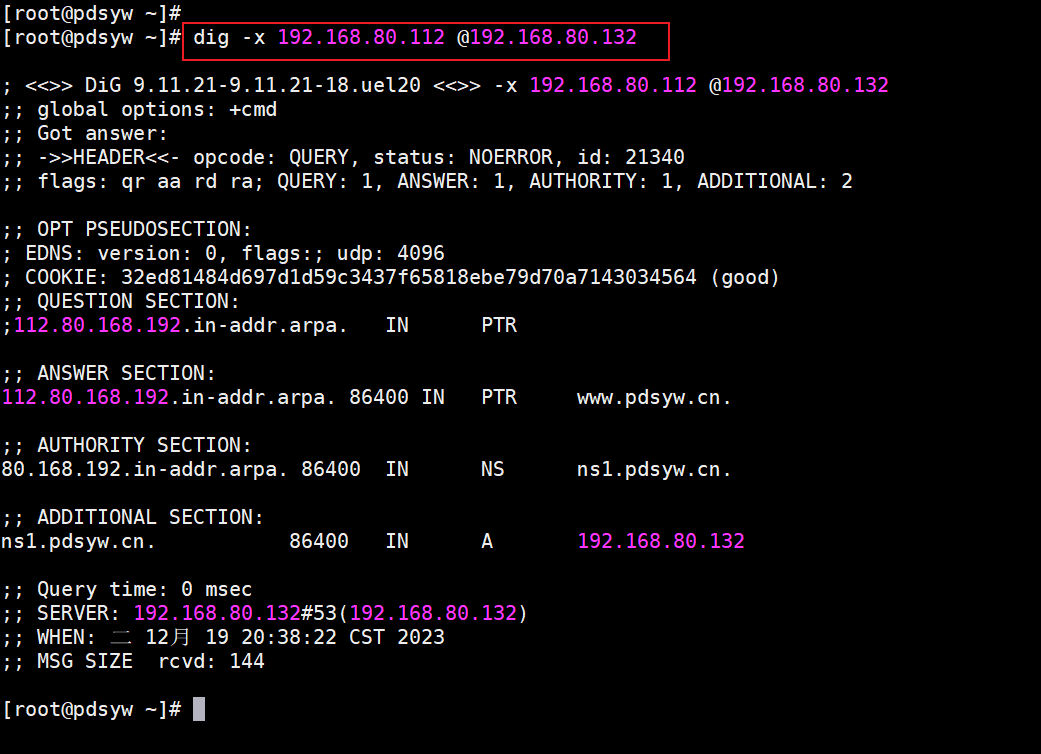

6、反向解析测试

[root@pdsyw ~]# dig -x 192.168.80.112 @192.168.80.132

; <<>> DiG 9.11.21-9.11.21-18.uel20 <<>> -x 192.168.80.112 @192.168.80.132

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 21340

;; flags: qr aa rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 1, ADDITIONAL: 2

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 4096

; COOKIE: 32ed81484d697d1d59c3437f65818ebe79d70a7143034564 (good)

;; QUESTION SECTION:

;112.80.168.192.in-addr.arpa. IN PTR

;; ANSWER SECTION:

112.80.168.192.in-addr.arpa. 86400 IN PTR www.pdsyw.cn.

;; AUTHORITY SECTION:

80.168.192.in-addr.arpa. 86400 IN NS ns1.pdsyw.cn.

;; ADDITIONAL SECTION:

ns1.pdsyw.cn. 86400 IN A 192.168.80.132

;; Query time: 0 msec

;; SERVER: 192.168.80.132#53(192.168.80.132)

;; WHEN: 二 12月 19 20:38:22 CST 2023

;; MSG SIZE rcvd: 144

[root@pdsyw ~]#

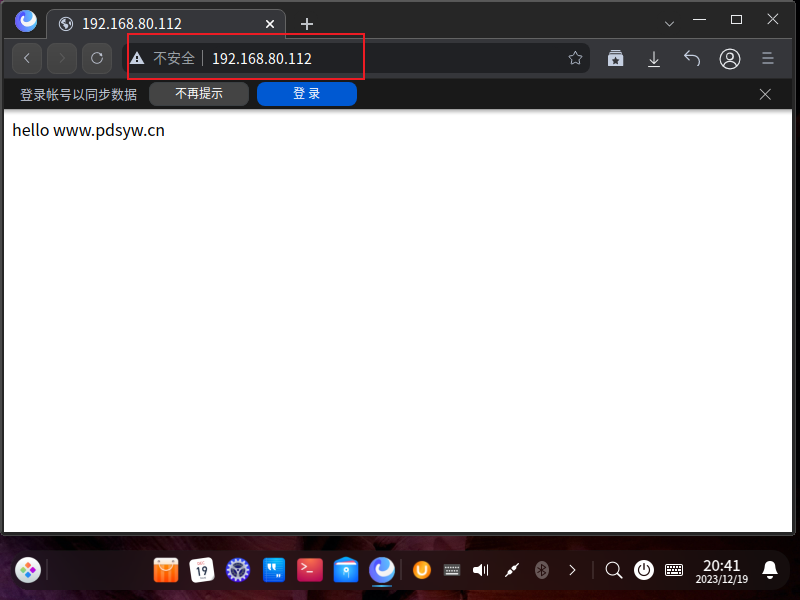

7、终端上使用IP地址测试

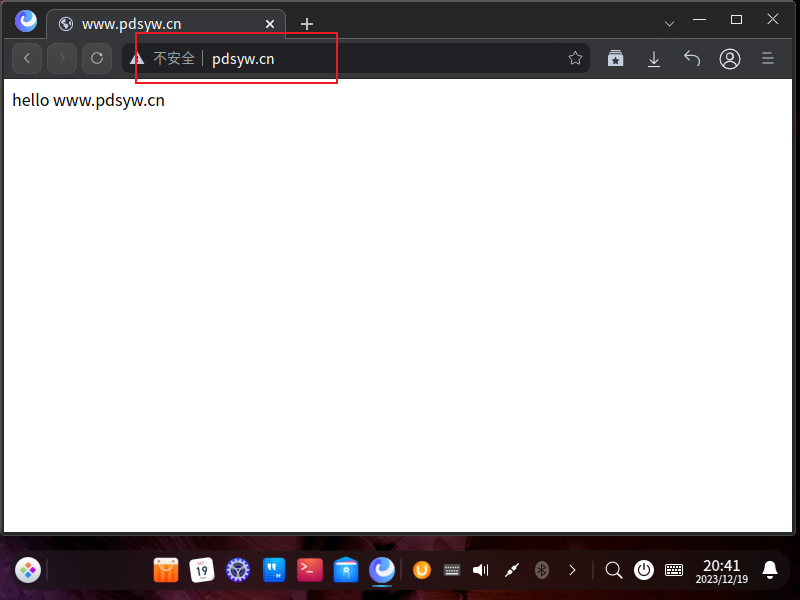

8、终端上使用域名测试

通过添加子域名解析,我们进一步扩展了DNS服务器的功能,使其能够处理更复杂的网络请求。这对于管理大型网络或构建更复杂的网络服务非常有帮助。

希望这篇文章能帮助到需要在统信UOS上部署和管理DNS服务器的朋友们。如果你有任何问题或者更多的经验分享,请在评论区留言,我们一起讨论。

最后,如果你觉得这篇文章有用,请分享转发。点个关注和在看吧,让我们一起探索和学习更多关于Linux系统管理和网络服务部署的知识!

1151

1151

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?