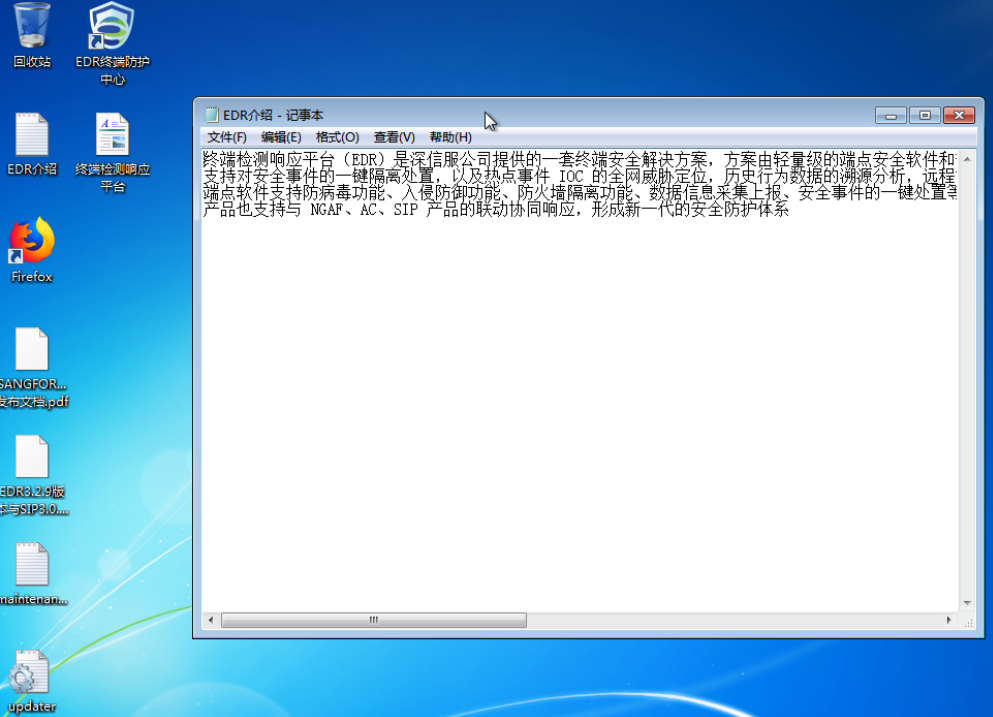

深信服PT1-EDR实验考试

实验练习可以去深信服的在线实验平台(链接如下):

深信服在线实验平台 (sangfor.com.cn)编辑https://hol.sangfor.com.cn/#/hol![]() https://hol.sangfor.com.cn/#/hol实验考试其实就是把所有的每一部分实验综合了起来

https://hol.sangfor.com.cn/#/hol实验考试其实就是把所有的每一部分实验综合了起来

以下内容仅做参考

IP地址及端口规划:

| 设备名称 | 端口类型 | 端口描述 | IP地址 | 备注 |

| 总部EDR | 管理 | eth0 | 172.16.0.10 | admin/Sxf@2022 |

| 业务 | eth1 | 172.16.10.12 | ||

| 总部Server | 管理 | / | 172.16.0.150 | 用户名:administrator 密码: 123456 |

| 业务 | / | 172.16.10.150 | ||

| 总部Windows PC | 管理 | / | 172.16.0.201 | User/Win#@desk |

| 业务 | / | 172.16.10.201 | ||

| 总部Linux | 管理 | / | 172.16.0.200 | root/Sxf@2022 |

| 业务 | / | / |

- 实验环境

1、Windows客户端部署

- 登录EDR服务端控制台,点击系统管理->终端部署->通用部署:

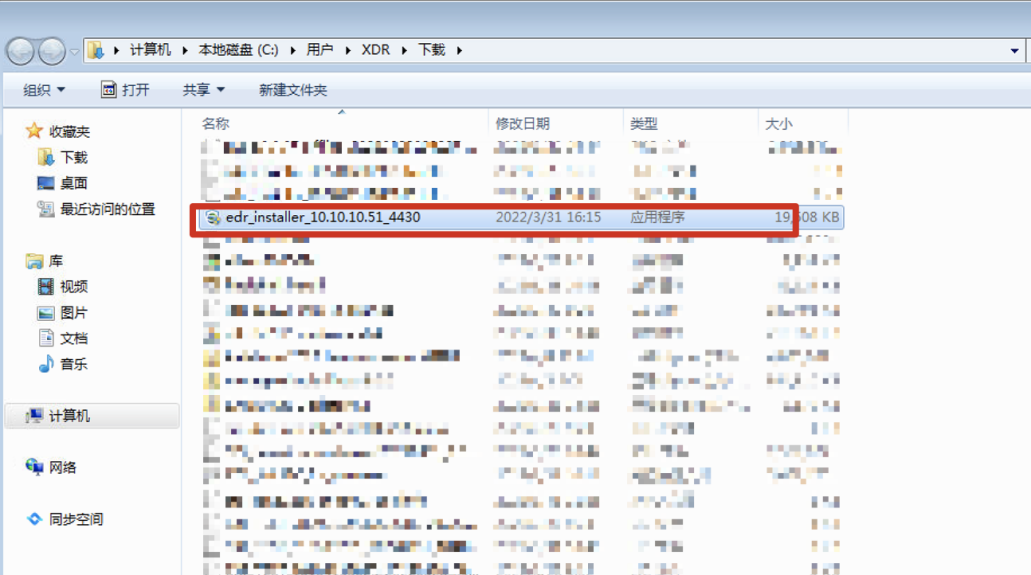

- 点击下载安装包,安装包的文件命名格式为edr_install_EDR控制台IP地址_4430,4430为默认端口

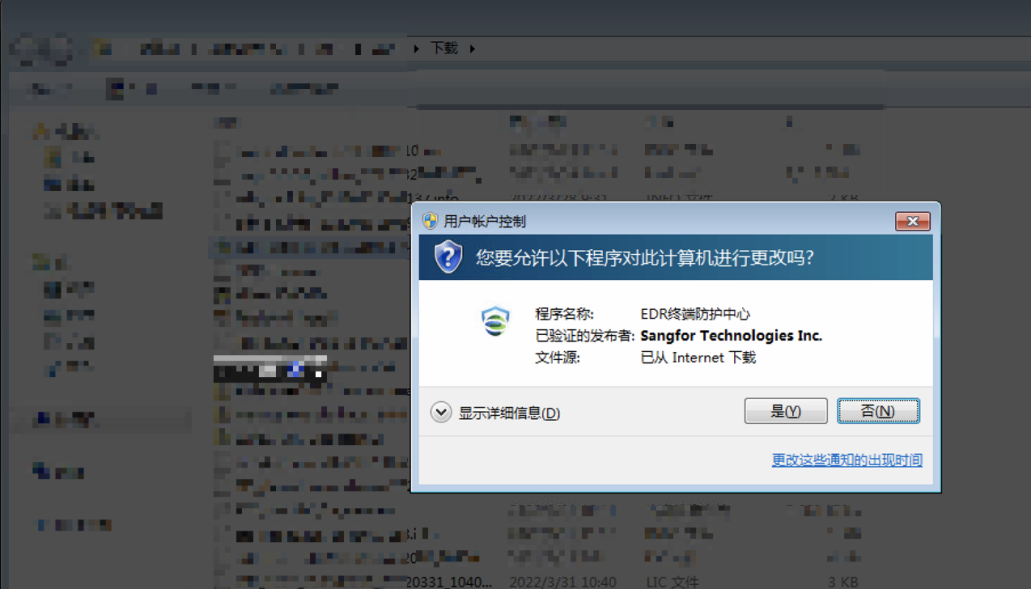

- 双击安装包进行安装

- 勾选同意免责声明,点击开始安装

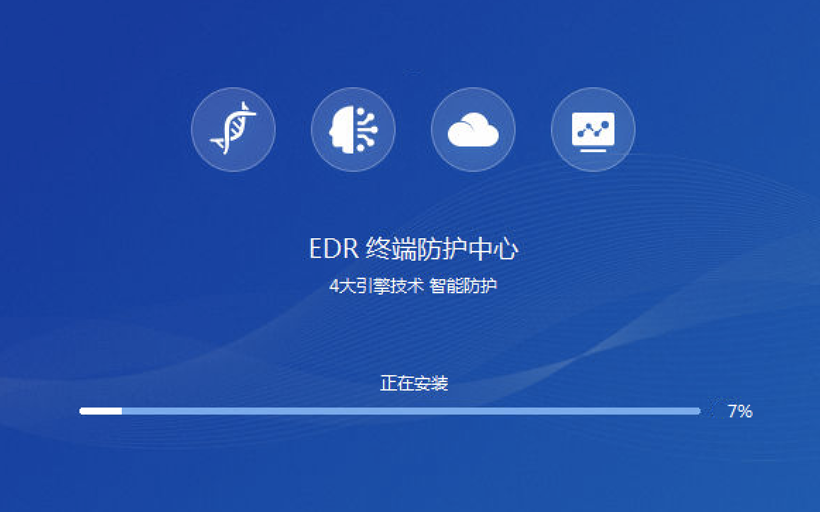

- 等待安装包从EDR服务端下载一些安装必要文件

- 下载完成后,自动进入安装阶段

- 安装完成后,点击开始防护,代表已完成客户端agent安装

- 可以在EDR控制台“终端管理”看到该终端上线

2、EDR 微隔离

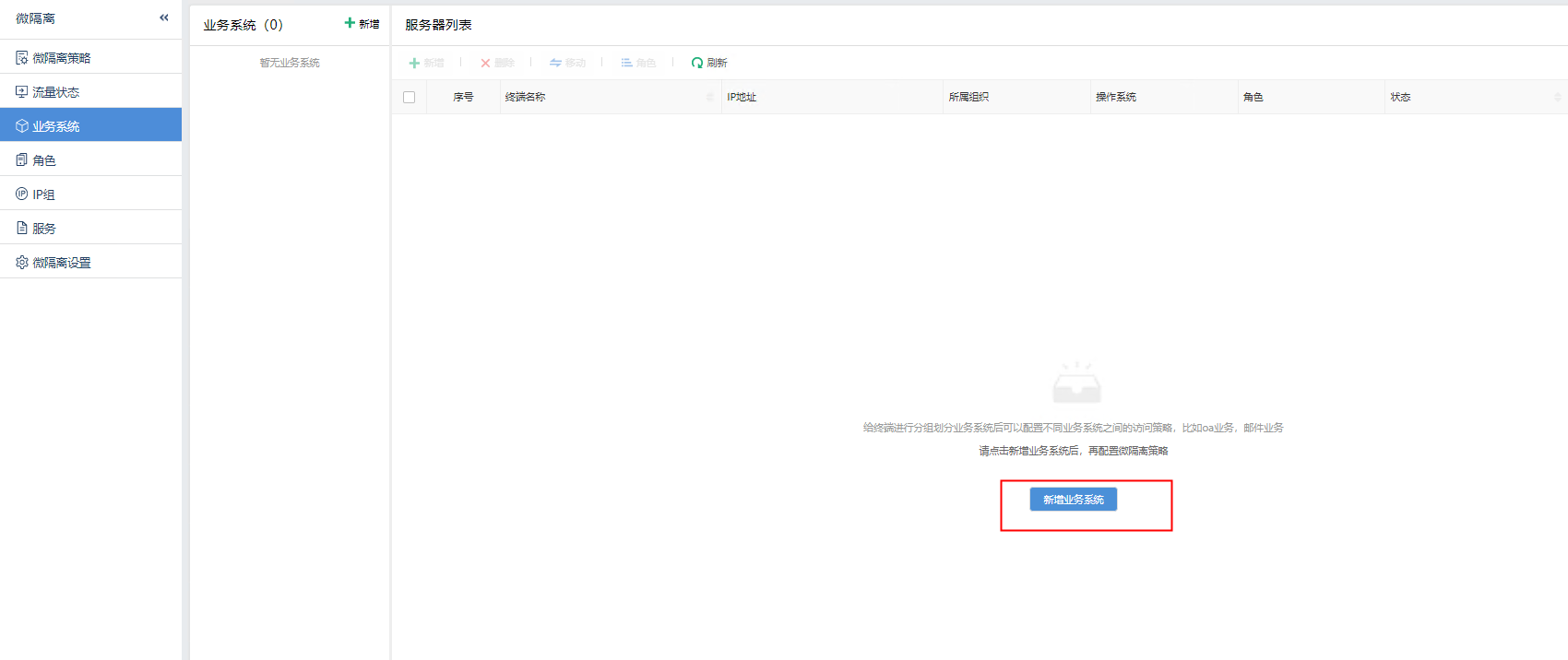

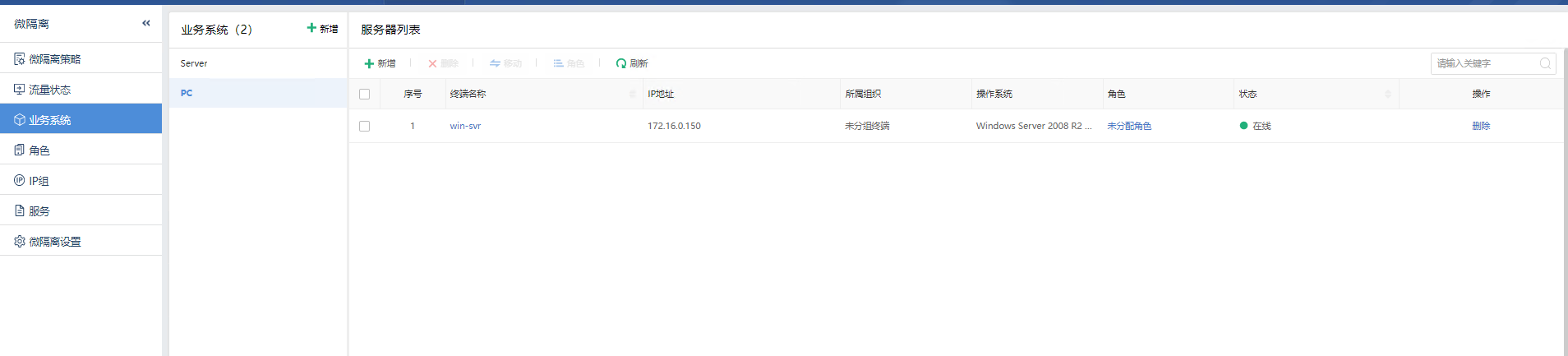

- 登录总部EDR,在[微隔离/业务系统]界面中,新增业务系统。

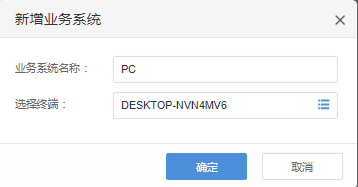

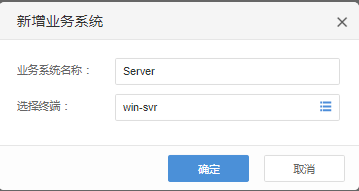

- 新增业务系统<PC>和<Server>。

- 在[服务]界面中新增SMB服务。

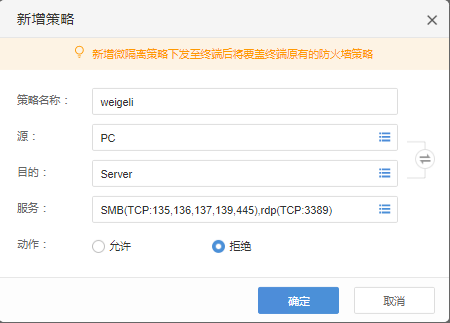

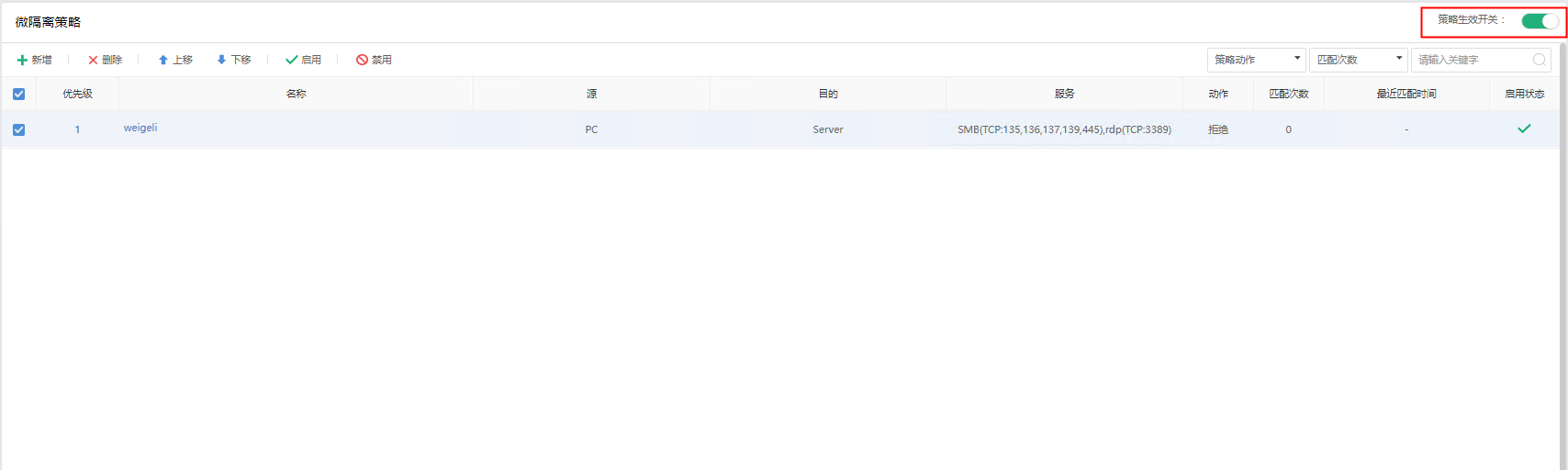

- 在[微隔离策略]界面中,新增策略。填写参数信息,参数信息参考如下:

- 策略名称:自定义

- 源:选择<PC>

- 目的:选择<Server>

- 服务:选择<SMB>

- 动作:选择<拒绝>。

- 在[微隔离策略]界面的右上角,开启<策略生效开关>。

- 登录总部 Windows PC验证结果。

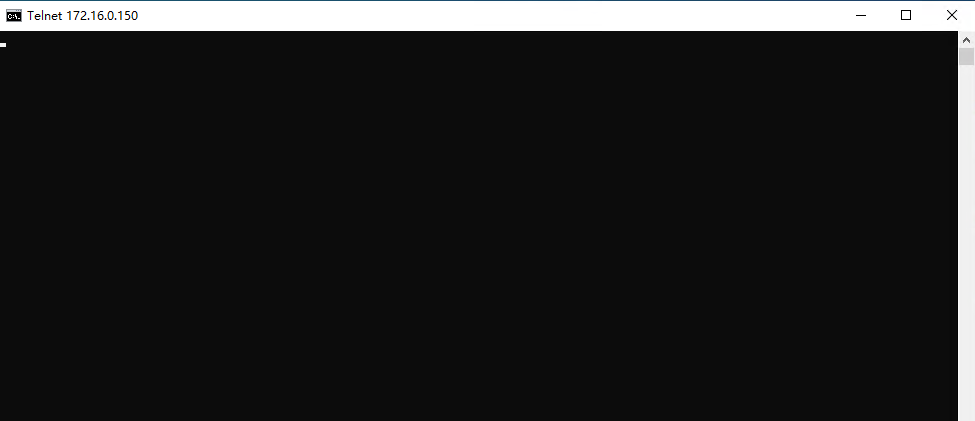

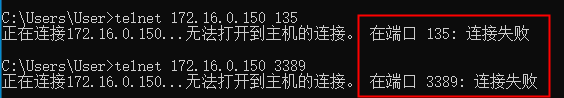

- 启用微隔离策略之后,在总部PC上通过命令行窗口执行“telnet 172.16.0.150 3389”和“telnet 172.16.0.150 135”均显示连接失败。

3、恶意样本

- 关闭控制台的实时防护

关闭文件实时监控。为了避免文件实时监控功能清除了样本,影响效果,所以需要关闭。打开[终端管理/策略中心],

配置终端所在分组的实时防护策略,按如下图配置,关闭文件实时监控。

Linux端

-

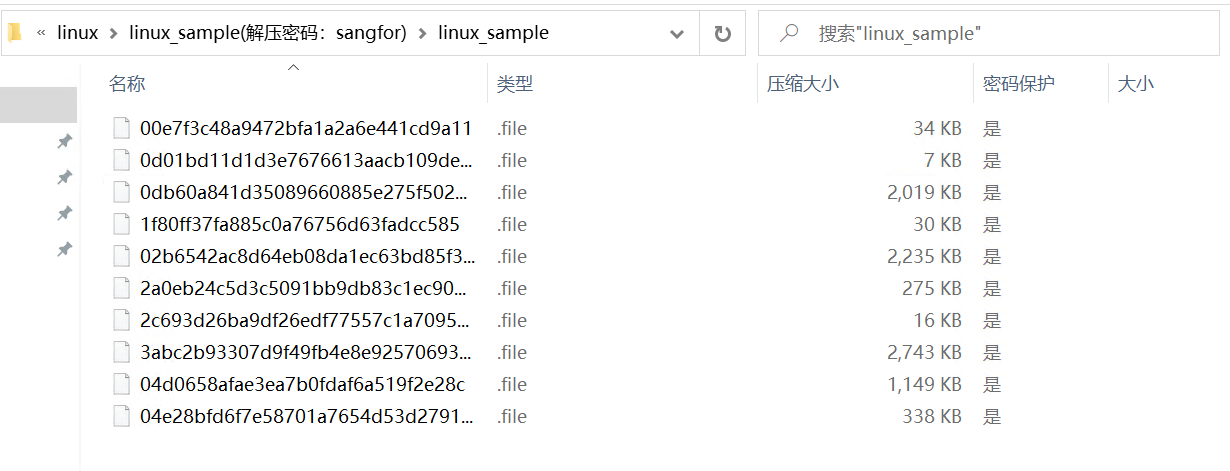

解压恶意文件样本,并释放到终端任一目录

恶意文件样本见附录章节,解压密码为sangfor,解压释放到终端目录后,将恶意文件上传到172.16.0.200的/tmp/目录下。详情文件如下:

-

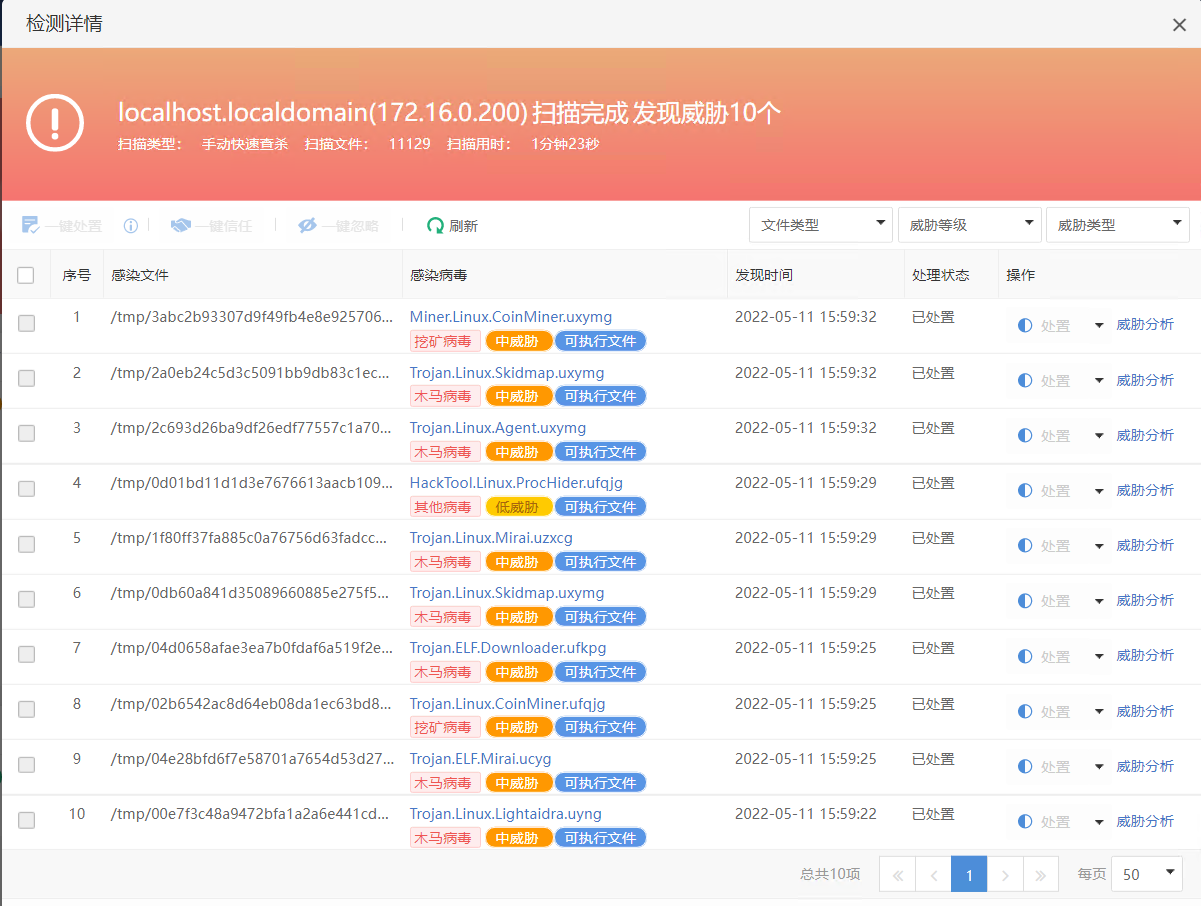

管理平台下发扫描任务

打开[威胁检测/终端病毒查杀],点击<全盘查杀>或者<快速查杀>,

对测试电脑下发快速查杀,如下图。

- 实验效果

点击检测详情,发现终端关键目录下的恶意文件,如下图:

测试样本被系统判断100%为威胁的文件,平台进行自动隔离处置;其他恶意文件可以在[检测详情/操作]下进行手动隔离处置。

Windows端

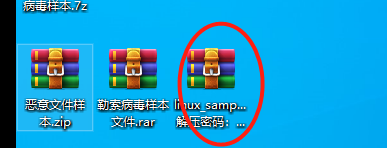

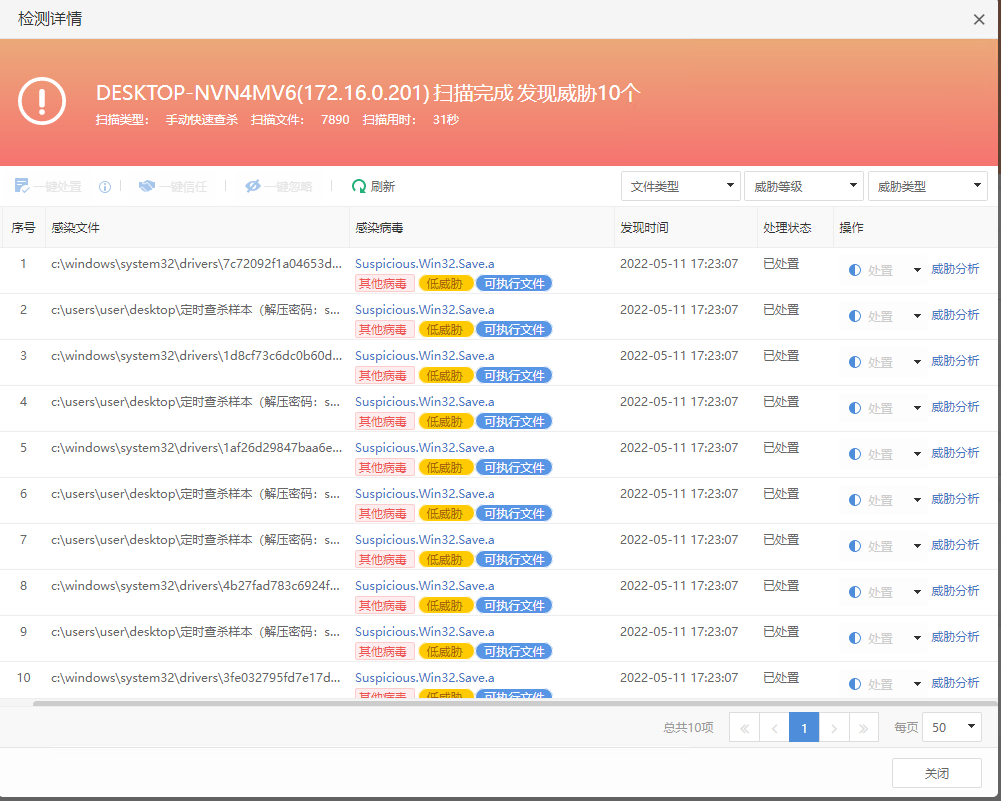

- 解压病毒样本,并上传至172.16.0.201

提前关闭Windows Defender防病毒软件,恶意文件样本见附件,解压密码为sangfor。解压病毒样本,并释放到终端快速查杀任一目录。

如解压释放到终端C盘/windows/system32/drivers快速查杀目录,如下图:

- 管理平台下发扫描任务

打开[威胁检测/终端病毒查杀],点击<全盘查杀>或者<快速查杀>,对测试电脑下发快速查杀,如下图。

根据对查杀速度以及终端性能消耗可以选择极速、均衡、低耗不同扫描模式,默认为均衡模式。

为了快速看到效果,此测试用例,我们选择『极速』查杀。

- 实验效果

点击检测详情,发现终端关键目录下的恶意文件,如下图:

测试样本被系统判断100%为威胁的文件,平台进行自动隔离处置;其他恶意文件可以在[检测详情/操作]下进行手动隔离处置。

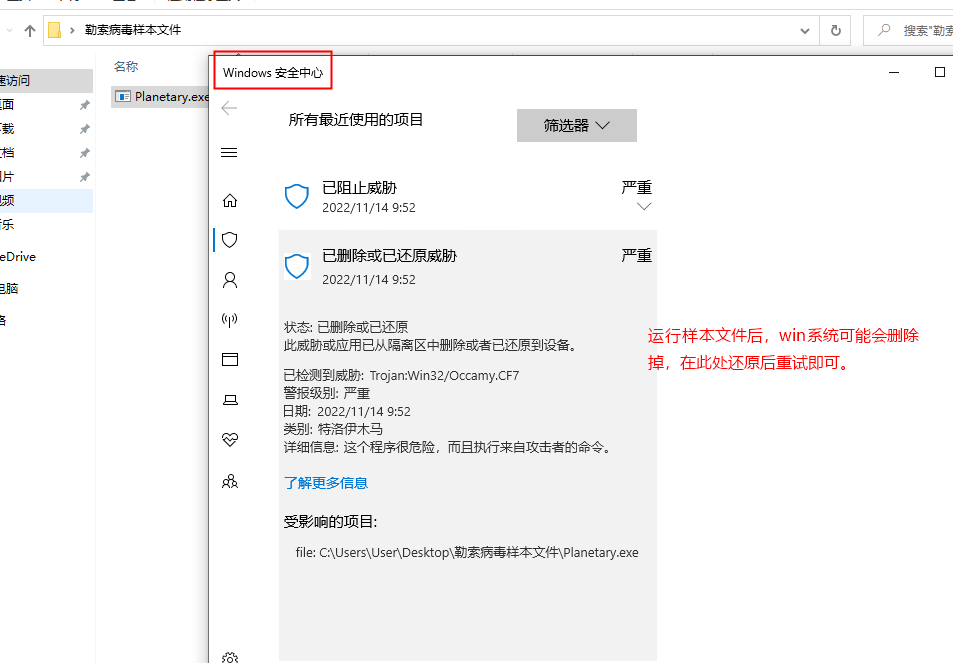

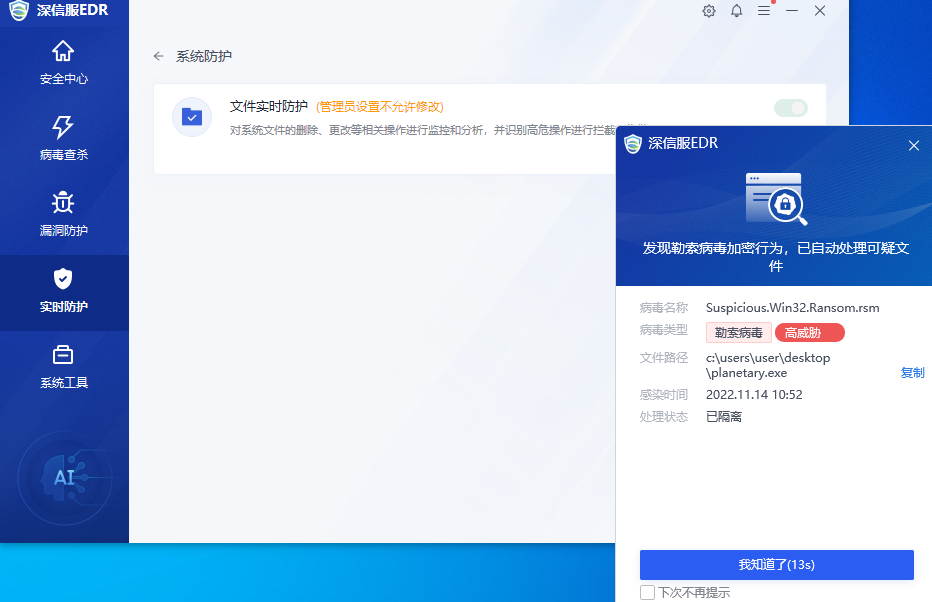

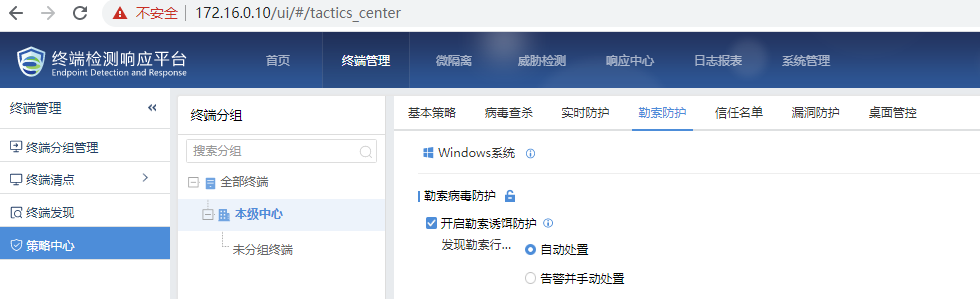

4、勒索病毒查杀

-

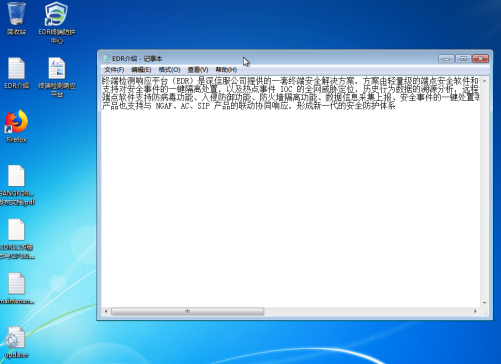

登录总部EDR(172.16.0.10 admin/Sxf@2022)配置测试机所在分组的“勒索病毒防护策略”。依次打开[终端管理/策略中心/实时防护],如下图配置,开启“勒索病毒诱饵防护”和“文件实时监控”

注意:

开启“文件实时监控”,文件类型只选择“文档文件”。因为勒索病毒防护功能,依赖文件实时监控,所以要开启文件实时监控。同时为了避免文件实时监控功能检测出勒索病毒,影响测试效果,所以文件类型不选择可执行文件。

“文件实时监控”和“勒索病毒防护”右边

![]()

图标需点亮开启,点此图标点亮,管理端配置的策略才会下发到终端。

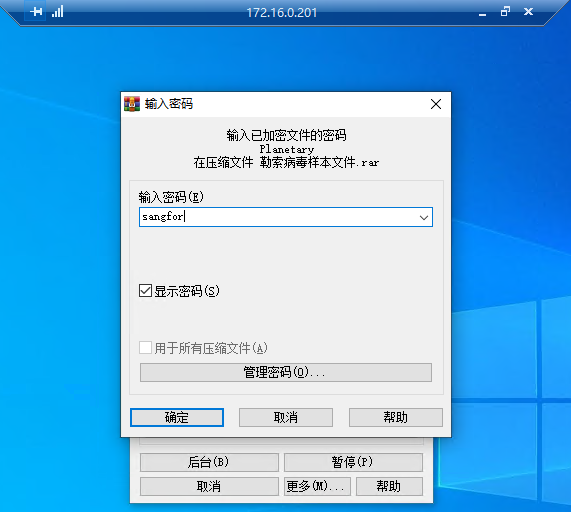

2. 用mstsc远程测试机(172.16.0.201 User/Win#@desk),后将“勒索病毒样本”解压到测试机桌面,解压密码为sangfor 。

3. 为避免运行勒索病毒样本影响其它电脑,在线实验环境的PC均已安装EDR客户端。若学员在电脑本机搭建实验环境,注意做好实验环境的脱机,只放通到MGR的通信,避免勒索病毒在内网横向传播的风险。

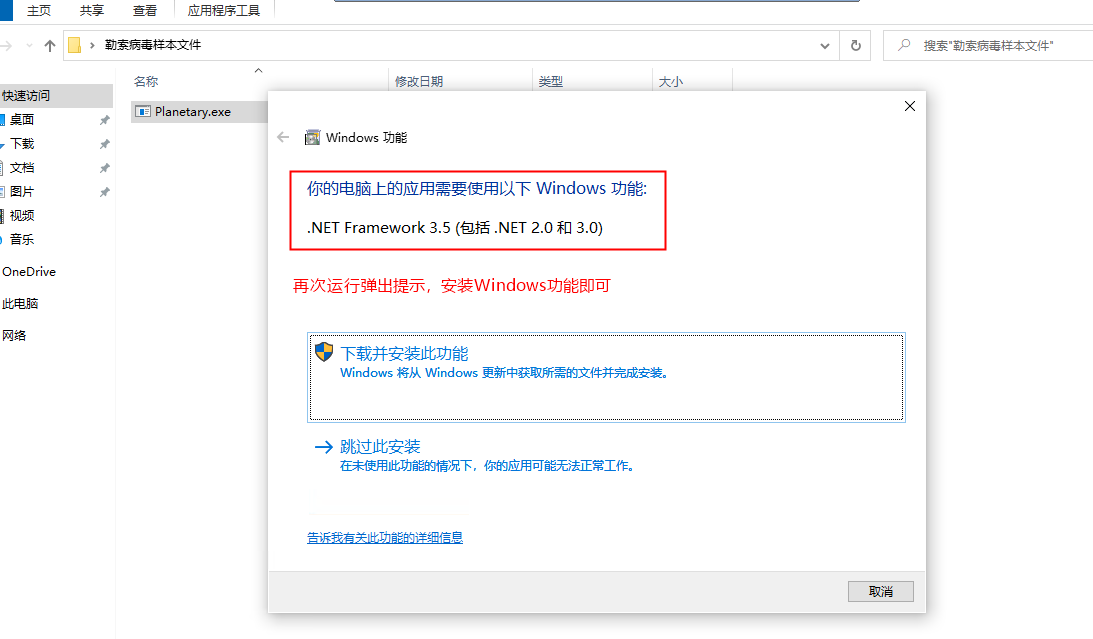

4. 将解压后的“勒索病毒”样本后缀改为.exe,运行样本文件。

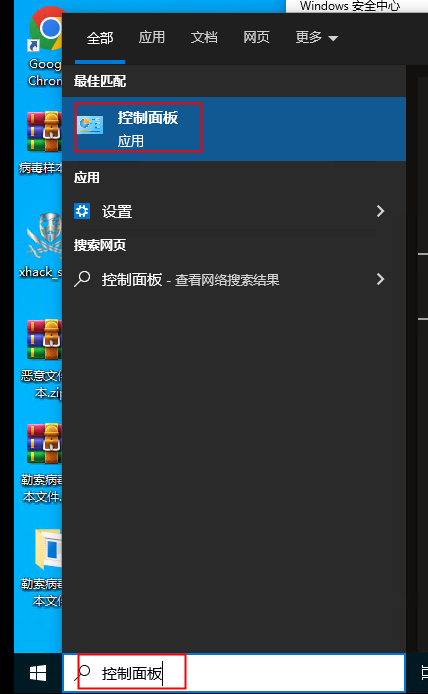

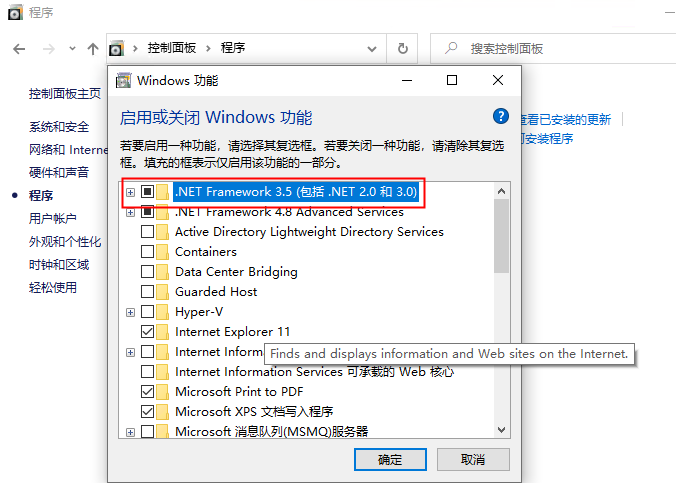

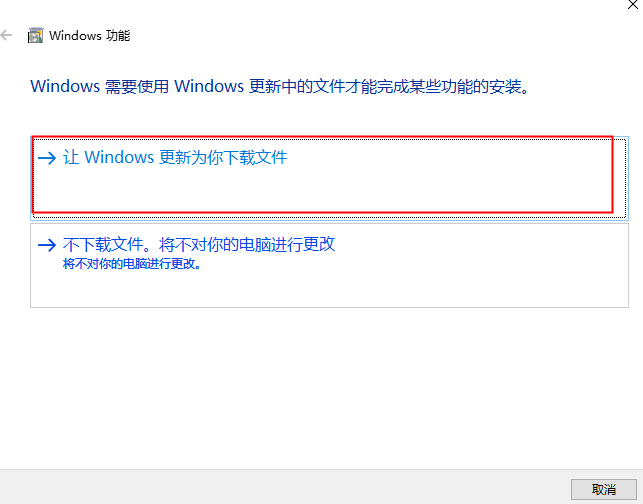

需要安装.NET Framework3.5功能,先在测试机打开浏览器,输入www.baidu.com进行AC上网验证(User1/admin@123)(若没有这个界面可以忽略,往后作实验即可,不影响考试哈)

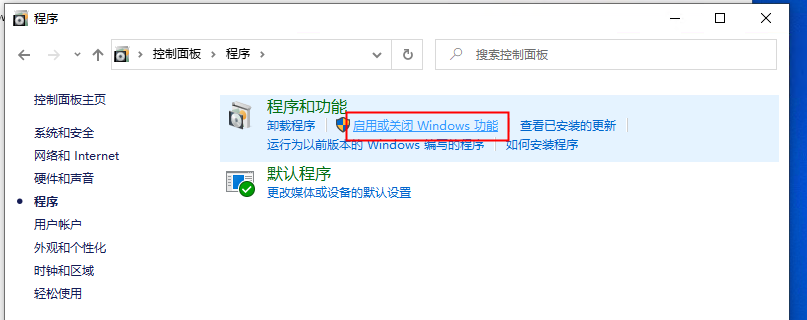

随后打开控制面板进行安装Windows功能。

5. 测试机双机打开EDR终端防护中心后运行病毒样本文件,后观察测试电脑右下角,EDR发现勒索病毒并弹出告警处理提示框(注意,管理员和终端不能开启免打扰模式)

6. 检查电脑文件依然处于正常未加密状态,勒索病毒防控成功

1218

1218

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?