weak_auth

weak_auth翻译:弱认证/弱口令

- 弱口令 :弱口令(weak password) 没有严格和准确的定义,通常认为容易被别人(他们有可能对你很了解)猜测到或被破解工具破解的口令均为弱口令。

- 弱认证 :

这个术语通常用来描述一种较弱的安全认证方法或机制,它可能存在安全漏洞,易受到攻击或者被绕过。

在信息安全领域中,弱认证是一种常见的安全威胁。例如,使用简单的密码或者未加密的通信协议可能会导致弱认证问题。由于弱认证的存在,黑客可以通过多种方式绕过认证,然后执行潜在的恶意行为,从而对系统和数据造成损害。

弱认证绕过方法:

1.使用暴力破解攻击:使用暴力破解攻击来尝试多次猜测密码,直到找到正确的密码或者绕过认证。

2.抓取认证口令:使用嗅探工具或者网络钓鱼等方法获取用户名和密码等认证口令,从而通过认证。

3.利用默认凭证:一些设备或软件具有默认的用户名和密码,而这些凭证通常是公开的,可以利用这些默认凭证绕过认证。

4.利用会话劫持:使用会话劫持技术,通过获取有效用户会话来绕过认证,从而登录到系统并执行相关操作。

5.利用漏洞:某些系统中可能存在漏洞,可能会导致攻击者绕过认证并访问未经授权的功能或数据。

只有一个登录页面。

随便输一下,提示我们使用admin登录。

用户名使用admin,密码随便输一个。

告诉我们密码错误,F12查看源代码。

<!--maybe you need a dictionary-->提示我们使用字典

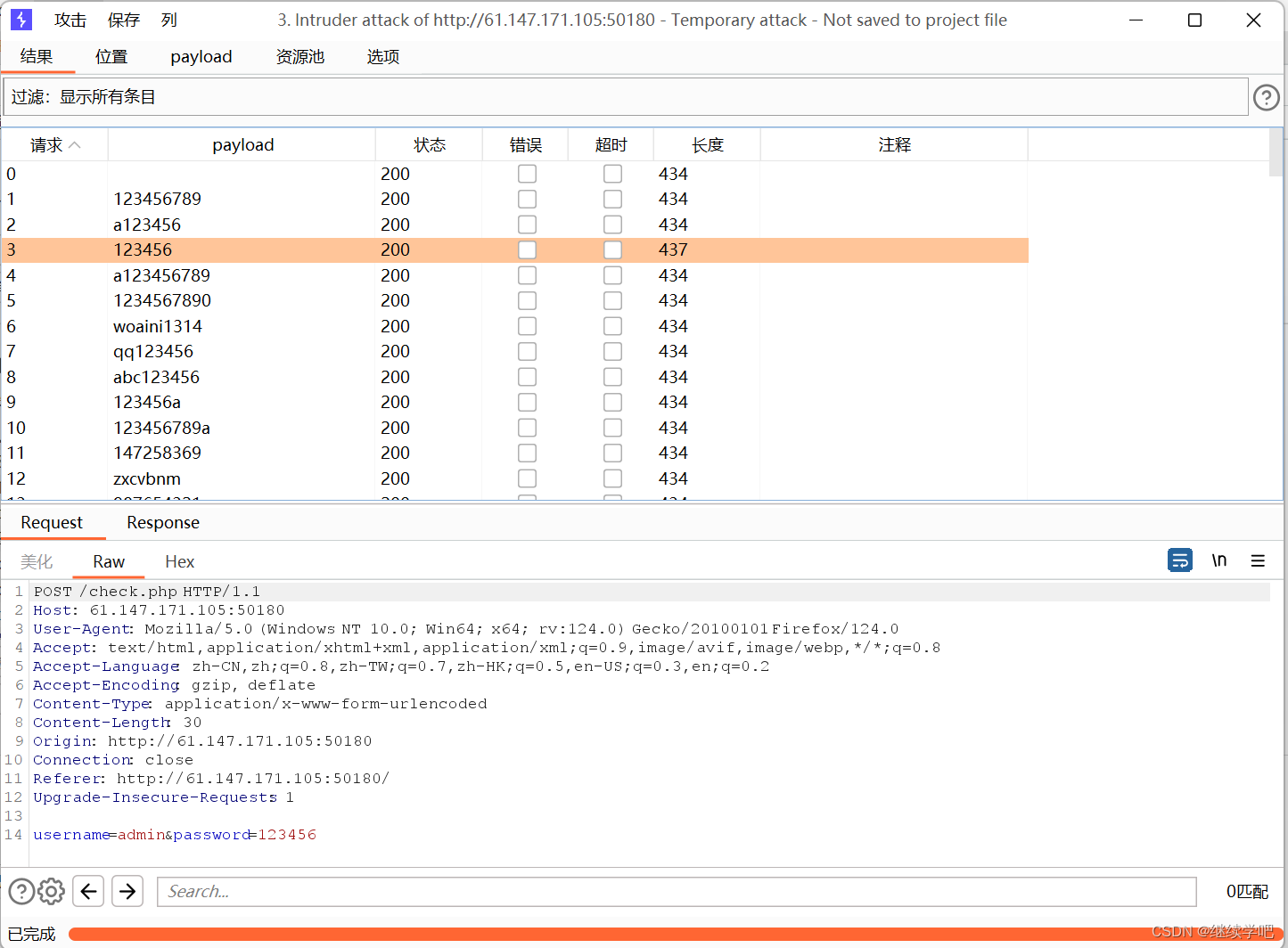

接下来就使用Burp Suite 爆破,开代理抓包

- 右键抓包的页面,将请求包发送至Intruder并

为password添加Payload位置,选择Sniper模式

2.设置Payload,添加字典

3.启动爆破,开始攻击,查看结果

爆破成功,弱密码是123456

4.查看页面返回响应

得到flag:cyberpeace{d98089075c5a1de400c5d6f0f3751b75}

该题密码较简单,故使用常规字典爆破可得flag,附上一个top100字典。

123456789

a123456

123456

a123456789

1234567890

woaini1314

qq123456

abc123456

123456a

123456789a

147258369

zxcvbnm

987654321

12345678910

abc123

qq123456789

123456789.

7708801314520

woaini

5201314520

q123456

123456abc

1233211234567

123123123

123456.

0123456789

asd123456

aa123456

135792468

q123456789

abcd123456

12345678900

woaini520

woaini123

zxcvbnm123

1111111111111111

w123456

aini1314

abc123456789

111111

woaini521

qwertyuiop

1314520520

1234567891

qwe123456

asd123

000000

1472583690

1357924680

789456123

123456789abc

z123456

1234567899

aaa123456

abcd1234

www123456

123456789q

123abc

qwe123

w123456789

7894561230

123456qq

zxc123456

123456789qq

1111111111

111111111

0000000000000000

1234567891234567

qazwsxedc

qwerty

123456..

zxc123

asdfghjkl

0000000000

1234554321

123456q

123456aa

9876543210

110120119

qaz123456

qq5201314

123698745

5201314

000000000

as123456

123123

5841314520

z123456789

52013145201314

a123123

caonima

a5201314

wang123456

abcd123

123456789..

woaini1314520

123456asd

aa123456789

741852963

a12345678xff_referer

前置知识:

X-Forwarded-For(XFF)和Referer都是HTTP请求头字段,它们在Web通信中扮演着重要的角色。

X-Forwarded-For(XFF)用于识别通过HTTP代理或负载均衡方式连接到Web服务器的客户端最原始的IP地址。XFF的主要作用是告诉服务器当前请求者的最终IP。在一些情况下,攻击者可能会尝试伪造X-Forwarded-For字段来隐藏其真实IP地址,因此在使用XFF时需要谨慎验证其真实性。

Referer字段则用于表示从哪儿链接到当前的网页,其格式为URL。通过这个字段,网站可以了解用户访问了哪些页面,以及用户的行为习惯,这对于网站优化、个性化推荐等都有很大的帮助。Referer字段还可以用于防盗链功能,防止重要资源文件被非法访问和传播。此外,在进行网站开发和测试时,Referer字段也可以提供调试信息,帮助开发人员确认功能是否正常工作或找出可能存在的安全问题。

总的来说,X-Forwarded-For和Referer在Web通信中各自扮演着不同的角色,但都是确保网站安全和提供优质服务的重要工具。在使用这些字段时,需要考虑到它们的潜在风险,并采取适当的措施来确保数据的真实性和安全性。

XFF格式

格式通常为:

X-Forwarded-For: <client>, <proxy1>, <proxy2>, ...

其中,各个组成部分的含义如下:

<client>:客户端的真实 IP 地址,通常位于最后一个位置。

<proxy1>, <proxy2>, …:HTTP 请求经过的代理服务器的 IP 地址,通常位于前面,按照从接近客户端到接近服务器的顺序排列。

例如,以下是一个 X-Forwarded-For 头部字段的示例:

X-Forwarded-For: 203.0.xxx.195 , 70.xxxx.3.18 , 150.xxxx.238

其中,客户端 IP 地址为 203.0.xxx.195,该请求经过了两个代理服务器,IP 地址分别为 70.xxxx.3.18 和 150.xxxx.238

referer格式

格式通常为:

Referer: <protocol>://<host>:<port>/<path>

其中,各个组成部分的含义如下:

<protocol>:请求使用的协议,一般为 “http” 或 “https”。

<host>:请求的主机名或 IP 地址。

<port>:请求的端口号,如果是默认端口(HTTP 端口为 80,HTTPS 端口为 443),则可以省略。

<path>:请求的资源路径,包括文件名和查询字符串等。

例如,以下是一个 Referer 头部字段的示例:

Referer: https://www.google.com/search?qiushuo

其中,协议为 HTTPS,主机名为 www.google.com,路径为 /search,查询字符串为 ?qiushuo

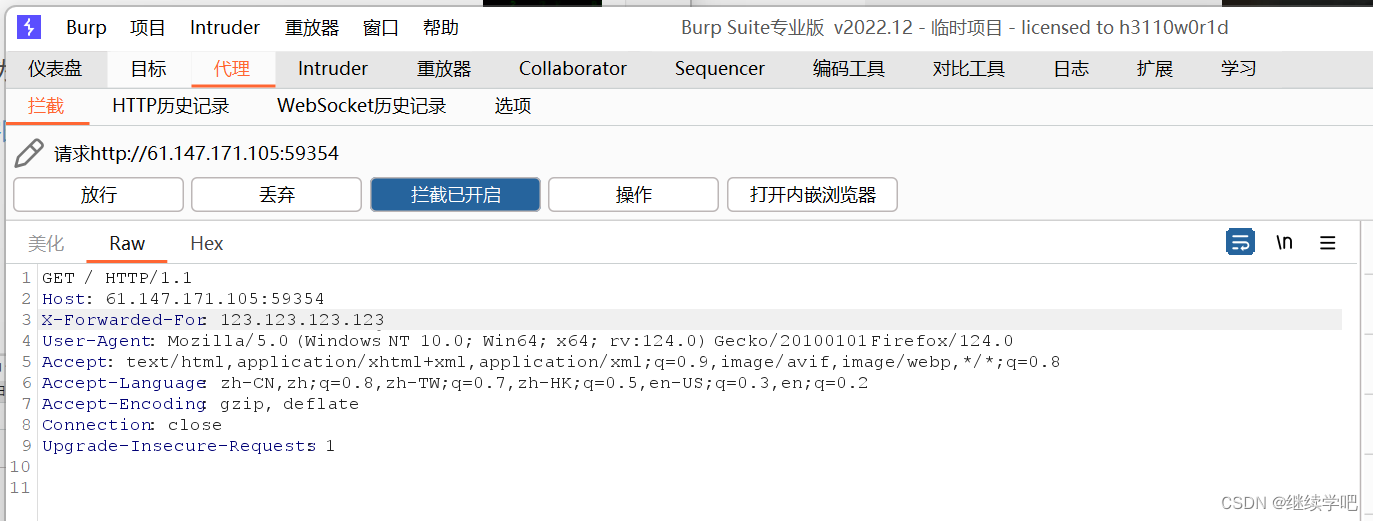

启动环境

他需要我们去访问IP地址为123.123.123.123,而xff的作用正是获得HTTP请求端真实的IP

所以我们只需要在这中间加入,直接构造playload

X-Forwarded-For: 123.123.123.123

启动BurpSuite进行抓包,加入playload

放行之后,看到回显,响应提示来源于https://www.google.com

再加上这个playload,抓包看响应

referer:https://www.google.com

这样就可以得到flag。

baby_web

启动环境

上来就直接跳转到了1.php。试一下别的请求。

在场景页面按F12,看源码中的网络,这里还没有内容,需要在上方url中再次发送/index.php请求

得到flag值:flag{very_baby_web}

ics-06

启动环境

根据题目描述,进入报表中心

发现url栏里面有点东西

试了一下,将id参数更改之后没有什么回显,故该初始页面(即首页)里,应包含一个特定id所对应的页面。

现在我们只需要尝试一下找到这个正确id。我需要再某个范围的id都试一边,但手动浪费精力和时间,那怎么办?

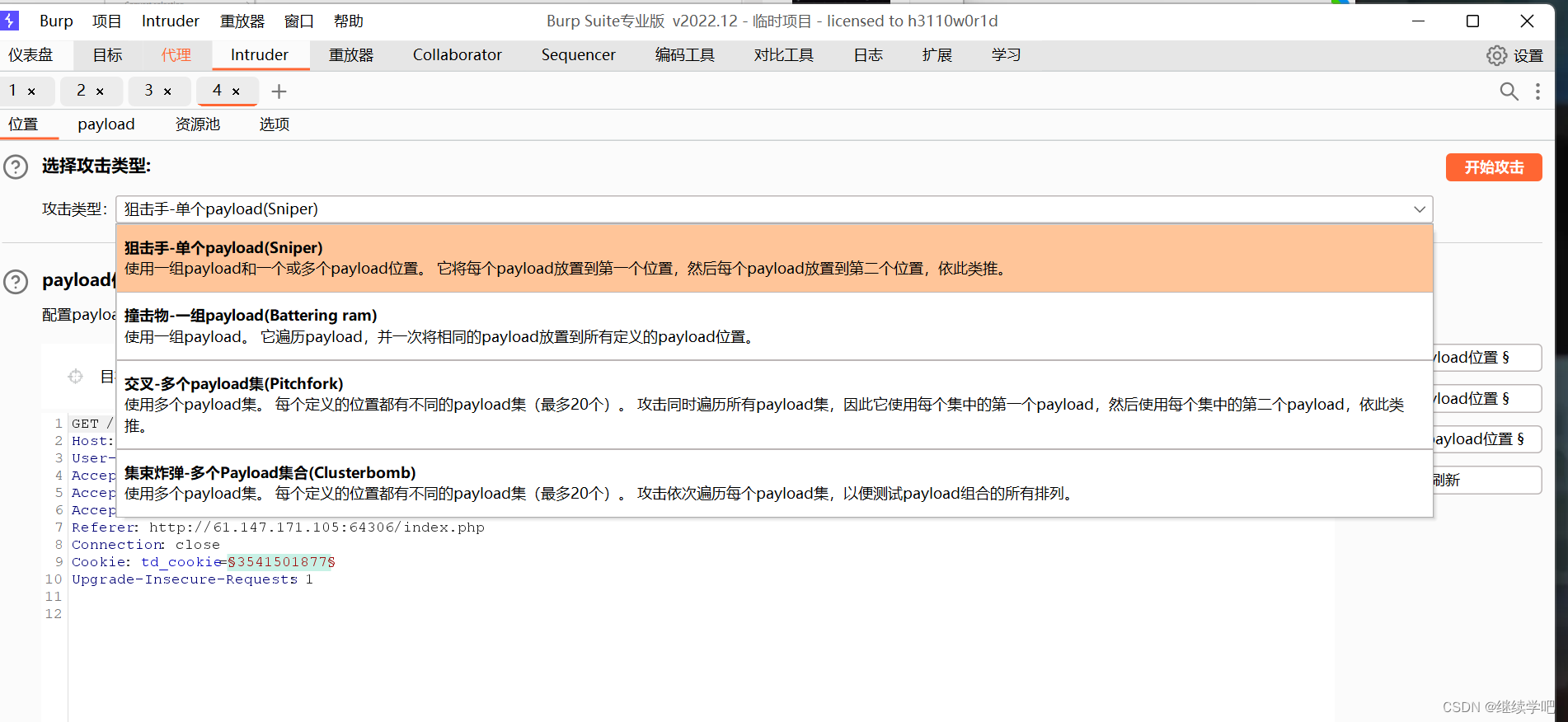

正确方法:爆破,这里使用工具Burpsuite。

步骤·:

- 将抓到的数据包发送到Intruder

- 攻击类型选择sniper

- 对id参数添加payload

一、抓包,进行网页拦截

二、打开action中的发送入侵者,如图:

三、点击 intruder中的positions设置为sniper模式(依次进行爆破),如图:

四、点击intruder中的payloads(有效载荷),设置payload type为number数值,以及将payloads options设置从1-10000,步长间隔为1,如图:

五、开始进行爆破

发现了不一样的数据。

发现请求为2333时长度和其他不一样,在网站输入get请求为?id=2333得到flag

506

506

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?