端口安全(Port Security)通过将接口学习到的动态MAC地址转换为安全MAC地址(包括安全动态MAC和Sticky MAC),阻止除安全MAC和静态MAC之外的主机通过本接口和设备通信,从而增强设备的安全性。

端口安全原理描述

通过介绍安全MAC地址的分类和超过安全MAC地址限制数后的保护动作,说明端口安全的实现原理。

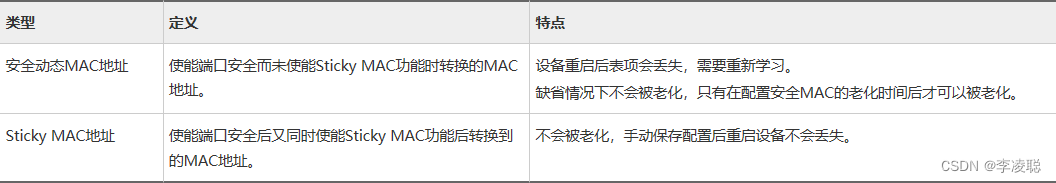

安全MAC地址的分类

安全MAC地址分为:安全动态MAC与Sticky MAC。

未使能端口安全功能时,设备的MAC地址表项可通过动态学习或静态配置。当某个接口使能端口安全功能后,该接口上之前学习到的动态MAC地址表项会被删除,之后学习到的MAC地址将变为安全动态MAC地址,此时该接口仅允许匹配安全MAC地址或静态MAC地址的报文通过。若接着使能Sticky MAC功能,安全动态MAC地址表项将转化为Sticky MAC表项,之后学习到的MAC地址也变为Sticky MAC地址。直到安全MAC地址数量达到限制,将不再学习MAC地址,并对接口或报文采取配置的保护动作。

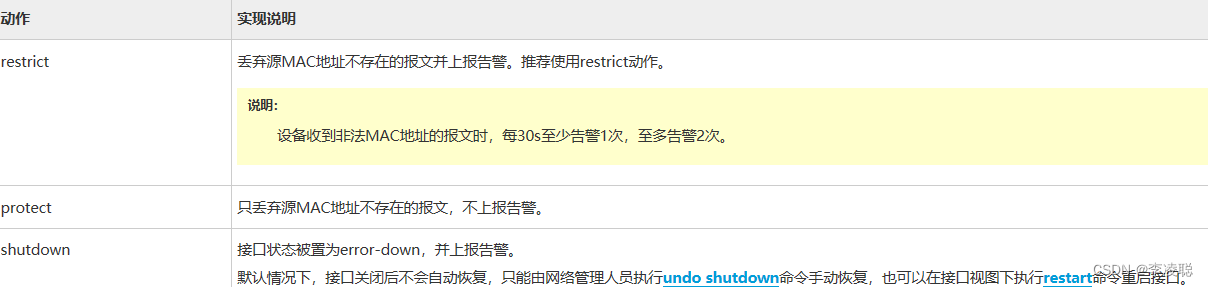

超过安全MAC地址限制数后的动作

接口上安全MAC地址数达到限制后,如果收到源MAC地址不存在的报文,端口安全则认为有非法用户攻击,就会根据配置的动作对接口做保护处理。缺省情况下,保护动作是丢弃该报文并上报告警。

端口安全应用场景

介绍端口安全常见的应用场景。

端口安全经常使用在以下几种场景:

- 应用在接入层设备,通过配置端口安全可以防止仿冒用户从其他端口攻击。

- 应用在汇聚层设备,通过配置端口安全可以控制接入用户的数量。

配置端口安全示例

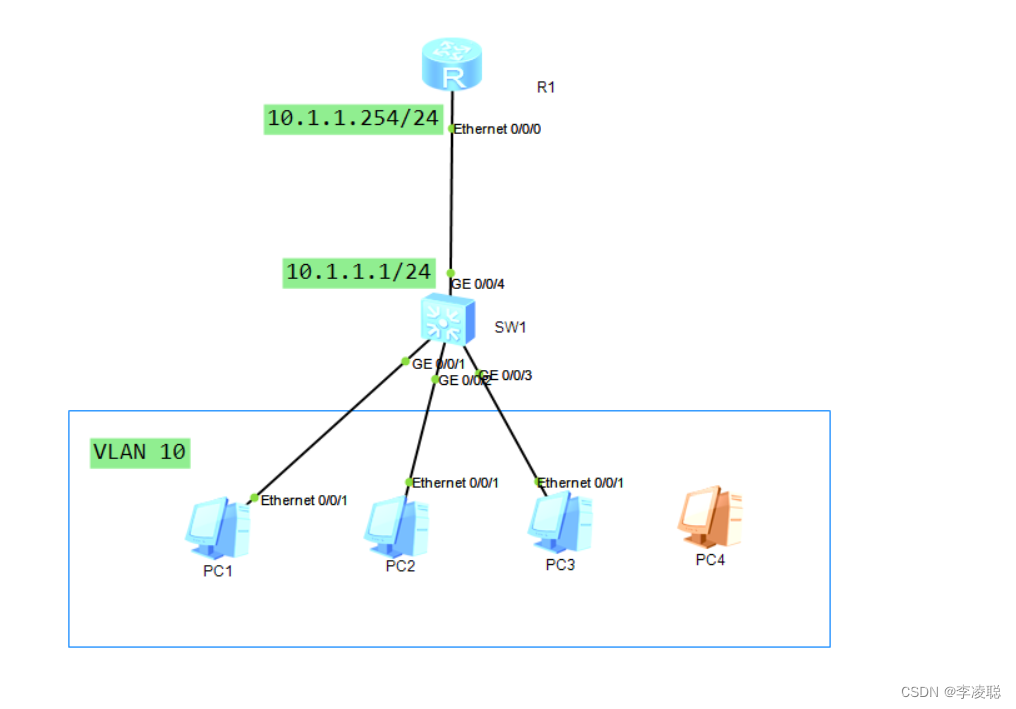

用户PC1、PC2、PC3通过接入设备连接公司网络。为了提高用户接入的安全性,将接入设备Router的接口使能端口安全功能,并且设置接口学习MAC地址数的上限为接入用户数,这样其他外来人员使用自己带来的PC无法访问公司的网络。PC4为外来设备用于测试。

实验拓扑图:

交换机SW1配置:

1.把接口加入VLAN。

*三层交换机创建VLAN10,把接口加入VLAN10用于通信,同时开启DHCP代理

[FW1]interface Vlanif 10

[FW1-Vlanif10]ip address 10.1.1.1 24

[FW1-Vlanif10]quit

[FW1]]interface GigabitEthernet 0/0/4

[FW1-GigabitEthernet0/0/4]port link-type access

[FW1-GigabitEthernet0/0/4]port default vlan 10

[FW1-GigabitEthernet0/0/4]quit

[FW1]dhcp enable (开启DHCP服务)

[FW1]interface Vlanif 10

[FW1-Vlanif10]dhcp select relay (开启DHCP代理)

*把连接PC端的接口GE0/0/1加入VLAN10,接口GE0/0/2和GE0/0/3的配置与接口GE0/0/1相同,不再赘述

[FW1]interface gigabitethernet 0/0/1

[FW1-GigabitEthernet0/0/1]port default vlan 10

[FW1-GigabitEthernet0/0/1]quit

2.配置GE0/0/1接口的端口安全功能。

*使接口开启Sticky MAC功能,同时配置MAC地址限制数,接口GE0/0/2和GE0/0/3的配置与接口GE0/0/1相同,不再赘述

[FW1]interface GigabitEthernet 0/0/1

[FW1-GigabitEthernet0/0/1]port-security enable

[FW1-GigabitEthernet0/0/1]port-security mac-address sticky

[FW1-GigabitEthernet0/0/1]port-security max-mac-num 1 (限制绑定为1)

路由器R1配置:

[R1]interface Ethernet 0/0/0

[R1-Ethernet0/0/0]ip address 10.1.1.254 24

[R1-Ethernet0/0/0]quit

[R1]dhcp enable (开启DHCP服务)

Info: The operation may take a few seconds. Please wait for a moment.done.

[R1]ip pool dhcp (创建地址池)

Info:It's successful to create an IP address pool.

[R1-ip-pool-dhcp]network 10.1.1.0 mask 255.255.255.0 (DHCP分配的网段)

[R1-ip-pool-dhcp]gateway-list 10.1.1.254 (网关)

[R1-ip-pool-dhcp]dns-list 1.1.1.1 (DNS)

[R1-ip-pool-dhcp]quit

[R1]interface Ethernet 0/0/0

[R1-Ethernet0/0/0]dhcp select global (接口上开启dhcp服务)

实验结果:

PC1、PC2、PC3都通过DHCP服务获取到IP地址

现换外来设备PC4连接SW1端口GE0/0/3后获取不到IP地址

重新连接PC3后,PC3正常获取IP地址,通过配置端口安全成功限制外来人员使用自己带来的PC设备访问公司的网络。

177

177

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?