author:Leadlife

date:2022/8/19

培训、环境、资料、考证

公众号:Geek极安云科

网络安全群:624032112

网络系统管理群:223627079

网络建设与运维群:870959784

任务1:网络平台搭建(60分)

| 题号 | 网络需求 |

|---|---|

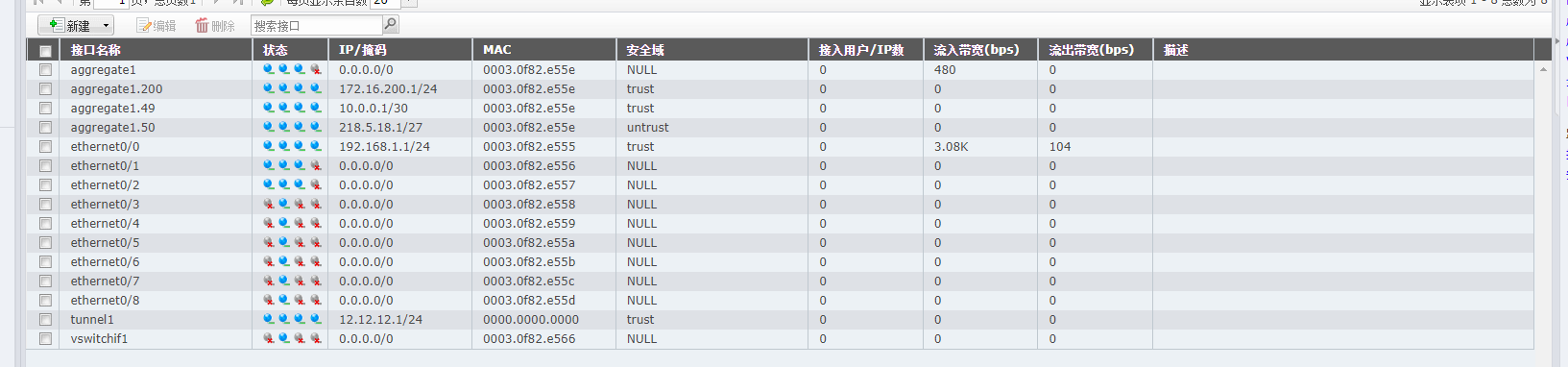

| 1 | 根据网络拓扑图所示,按照IP地址参数表,对DCFW的名称、各接口IP地址进行配置。 |

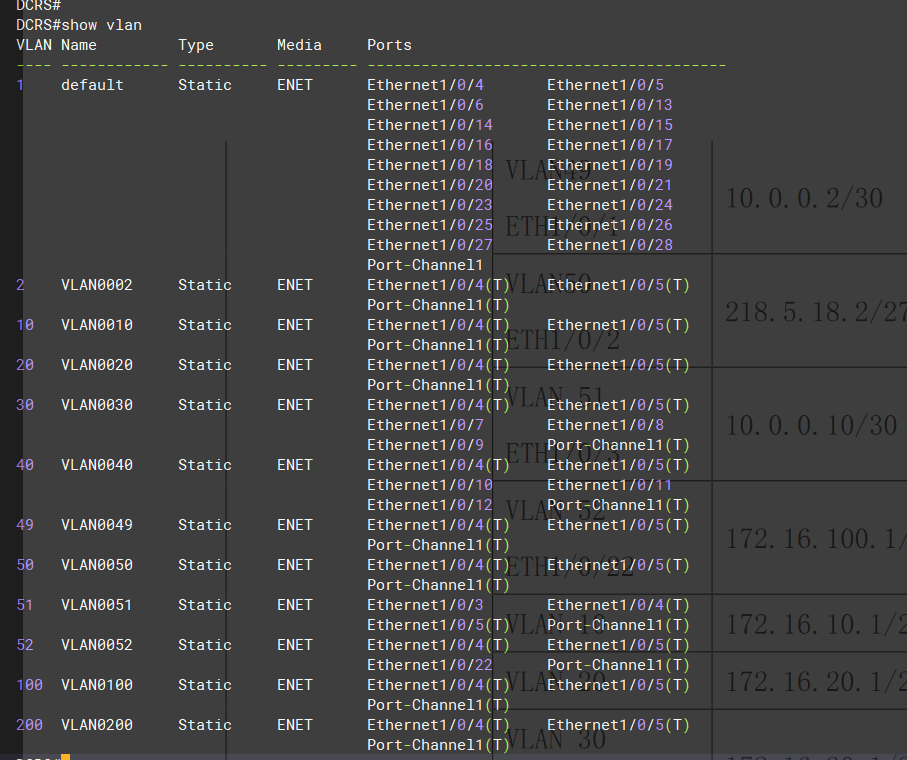

| 2 | 根据网络拓扑图所示,按照IP地址参数表,对DCRS的名称进行配置,创建VLAN并将相应接口划入VLAN。 |

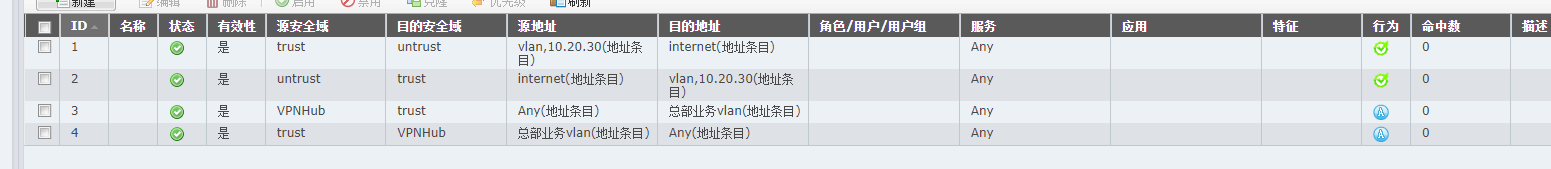

| 3 | 根据网络拓扑图所示,按照IP地址参数表,对DCRS各接口IP地址进行配置。 |

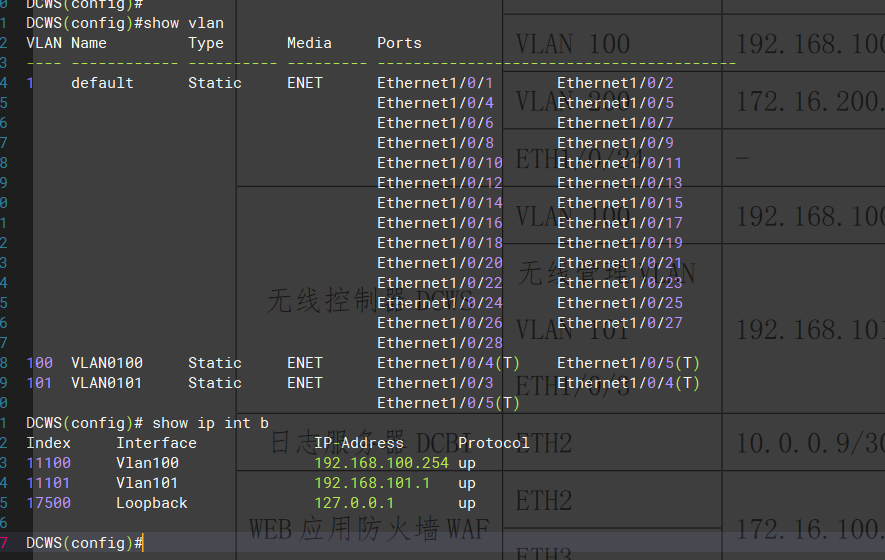

| 4 | 根据网络拓扑图所示,按照IP地址参数表,对DCWS的各接口IP地址进行配置。 |

| 5 | 根据网络拓扑图所示,按照IP地址参数表,对DCBI的名称、各接口IP地址进行配置。 |

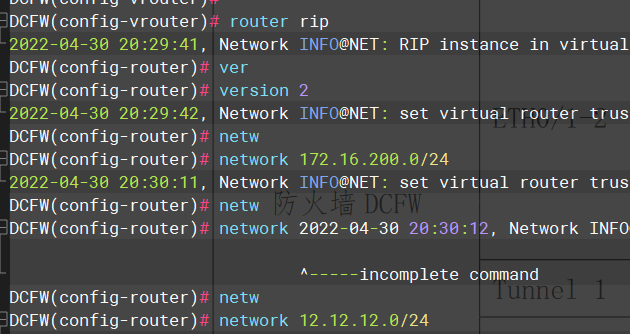

| 6 | 根据网络拓扑图所示,按照IP地址参数表,对WAF的名称、各接口IP地址进行配置。 |

RS

WS

WAF

FW

DCBI

任务2:网络安全设备配置与防护(240分)

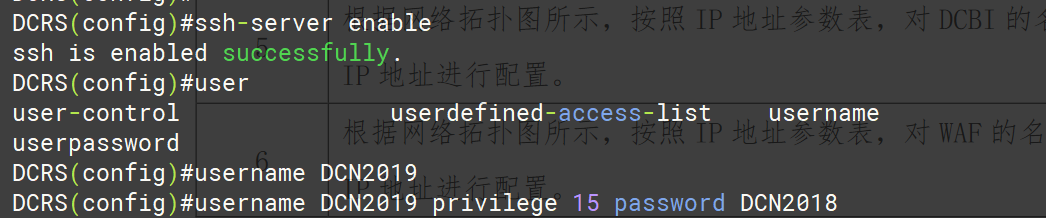

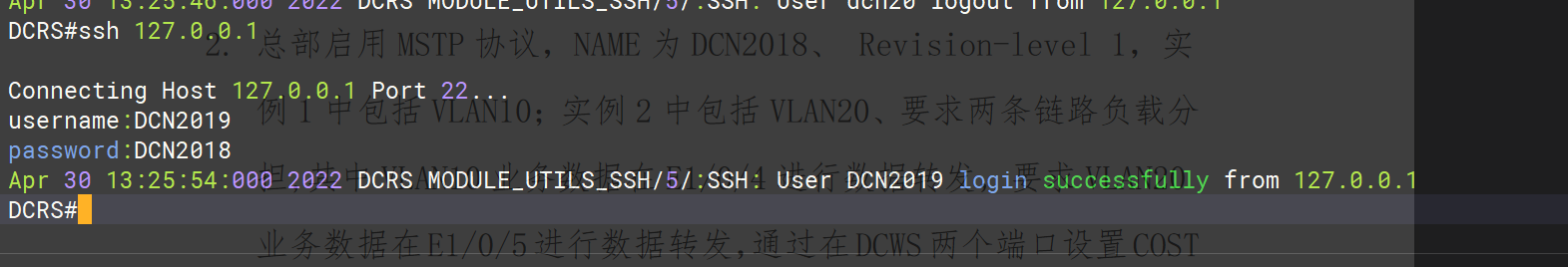

\1. 总部核心交换机DCRS上开启SSH远程管理功能, 本地认证用户名:2019DCN,密码:DCN2018;

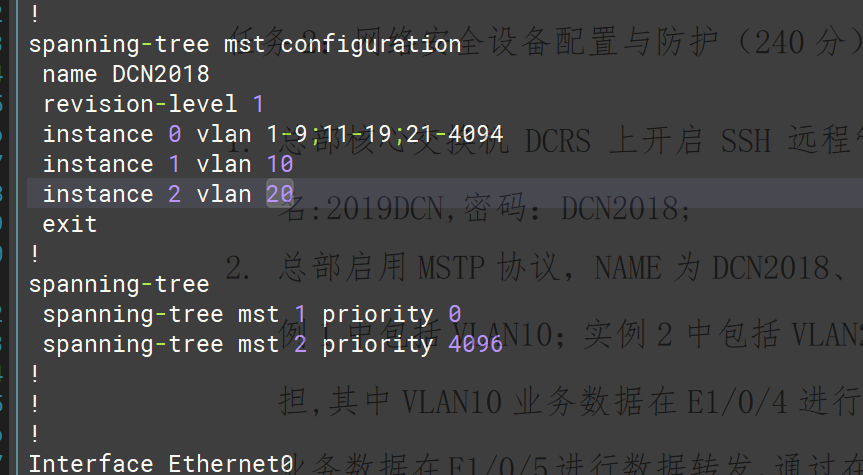

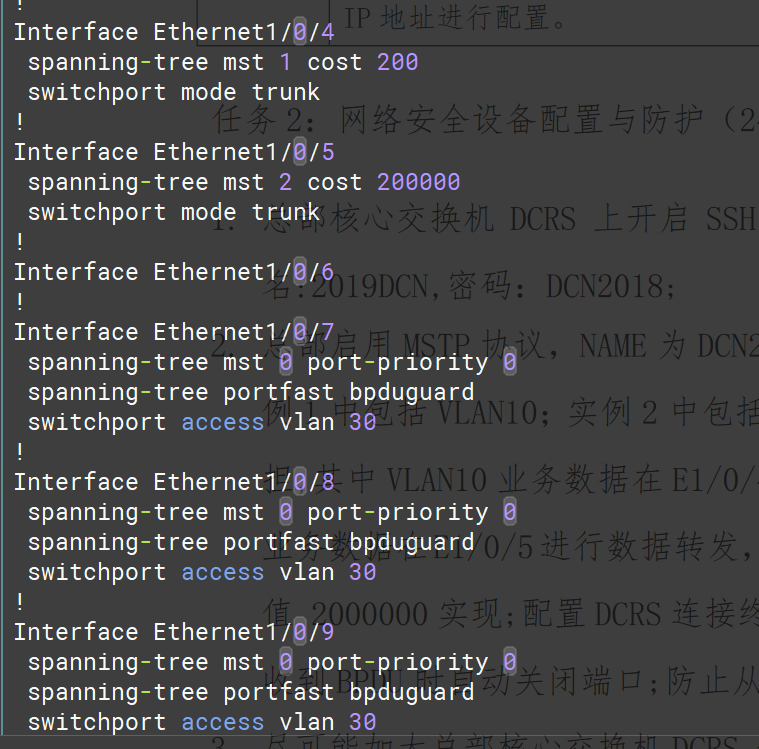

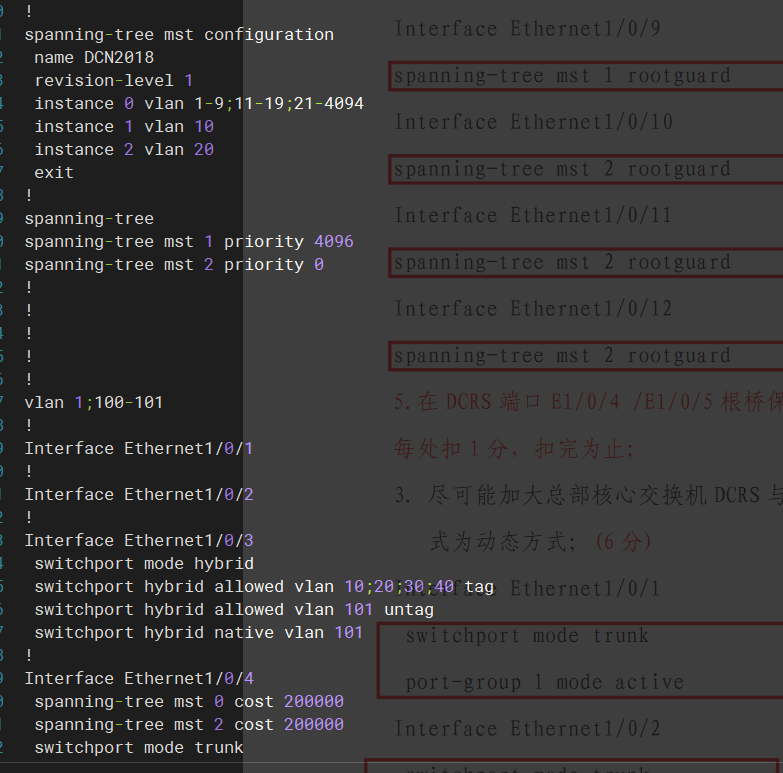

\2. 总部启用MSTP协议,NAME为DCN2018、 Revision-level 1,实例1中包括VLAN10;实例2中包括VLAN20、要求两条链路负载分担,其中VLAN10业务数据在E1/0/4进行数据转发,要求VLAN20业务数据在E1/0/5进行数据转发,通过在DCWS两个端口设置COST值 2000000实现;配置DCRS连接终端接口立即进入转发模式且在收到BPDU时自动关闭端口;防止从DCWS方向的根桥抢占攻击;

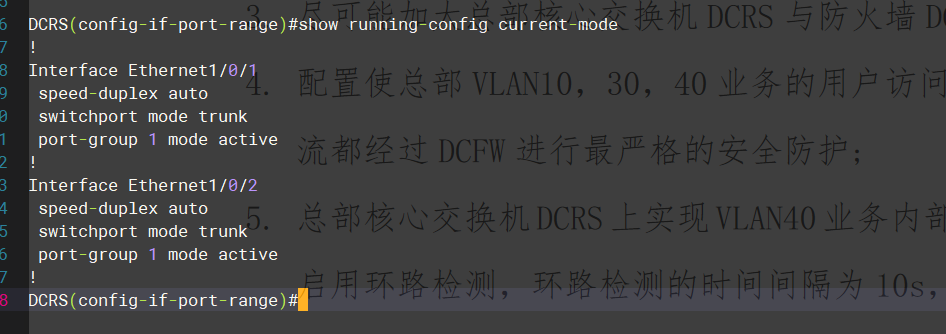

\3. 尽可能加大总部核心交换机DCRS与防火墙DCFW之间的带宽;

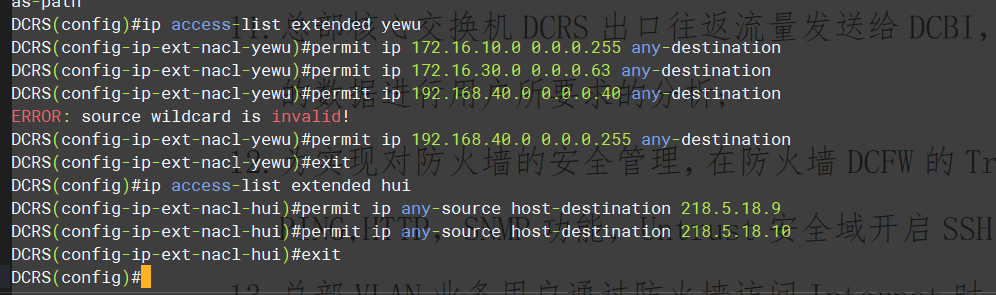

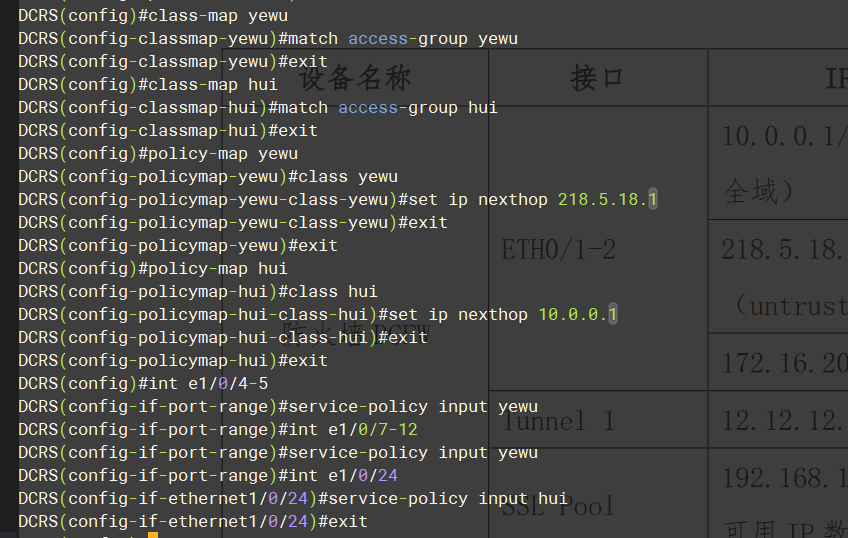

\4. 配置使总部VLAN10,30,40业务的用户访问INTERNET往返数据流都经过DCFW进行最严格的安全防护;

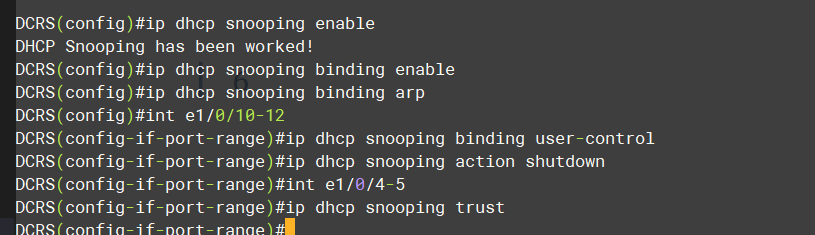

\5. 总部核心交换机DCRS上实现VLAN40业务内部终端相互二层隔离,启用环路检测,环路检测的时间间隔为10s,发现环路以后关闭该端口,恢复时间为30分钟;

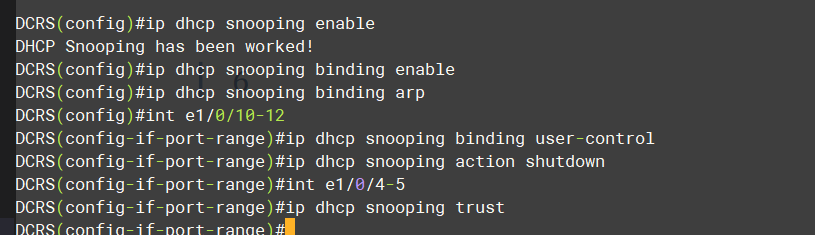

\6. 总部核心交换机DCRS检测到 VLAN40中私设DHCP服务器关闭该端口;

\7. 总部核心交换机DCRS开启某项功能,防止VLAN40下ARP欺骗攻击;

\8. 总部核心交换机DCRS上实现访问控制,在E1/0/14端口上配置MAC地址为00-03-0f-00-00-08的主机不能访问MAC地址为00-00-00-00-00-ff的主机;

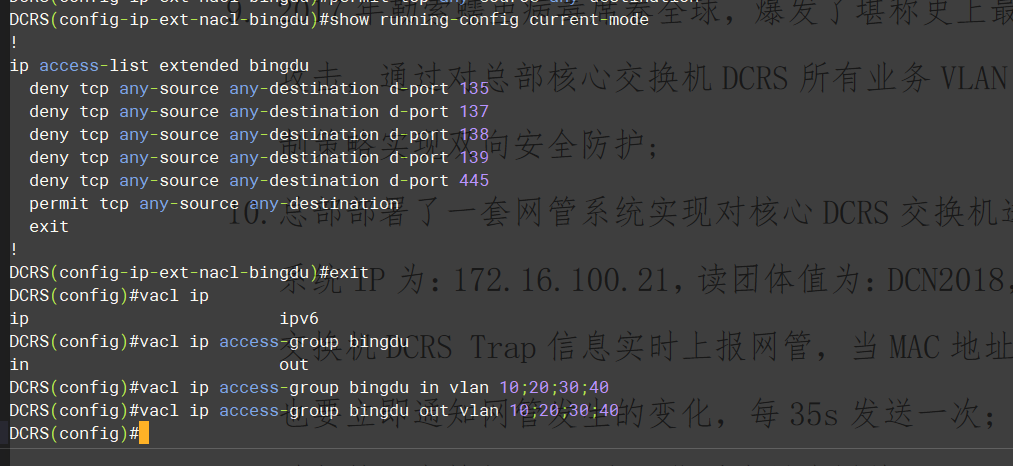

\9. 2017年勒索蠕虫病毒席卷全球,爆发了堪称史上最大规模的网络攻击,通过对总部核心交换机DCRS所有业务VLAN下配置访问控制策略实现双向安全防护;

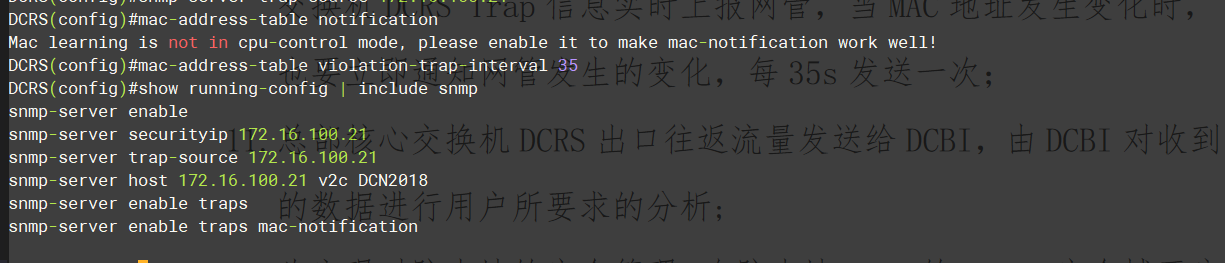

10.总部部署了一套网管系统实现对核心DCRS交换机进行管理,网管系统IP为:172.16.100.21,读团体值为:DCN2018,版本为V2C,交换机DCRS Trap信息实时上报网管,当MAC地址发生变化时,也要立即通知网管发生的变化,每35s发送一次;

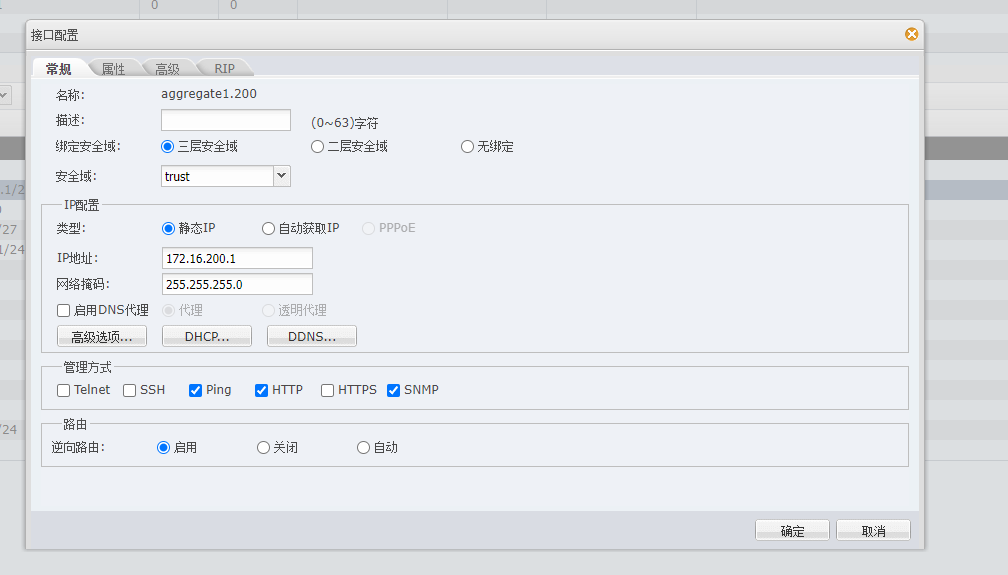

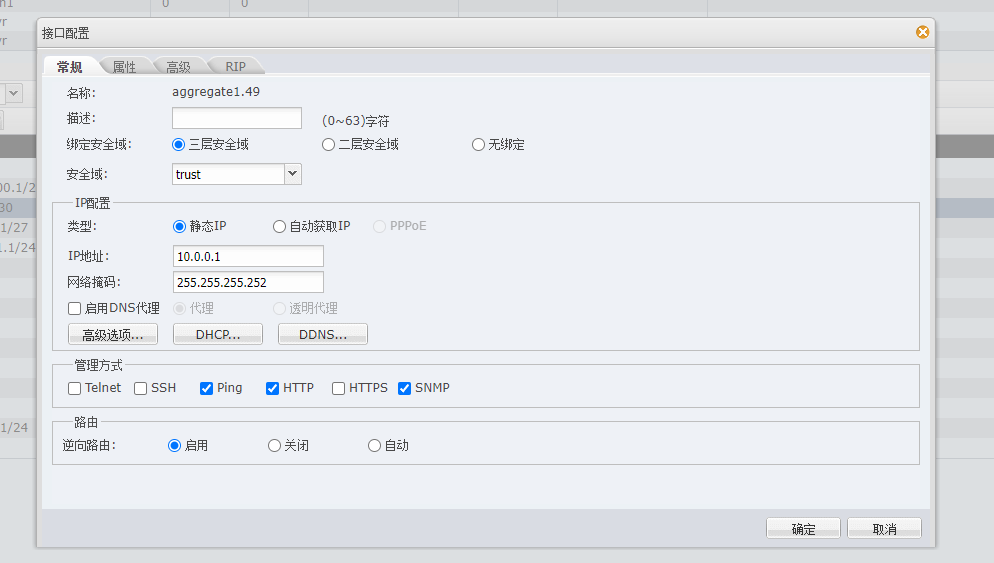

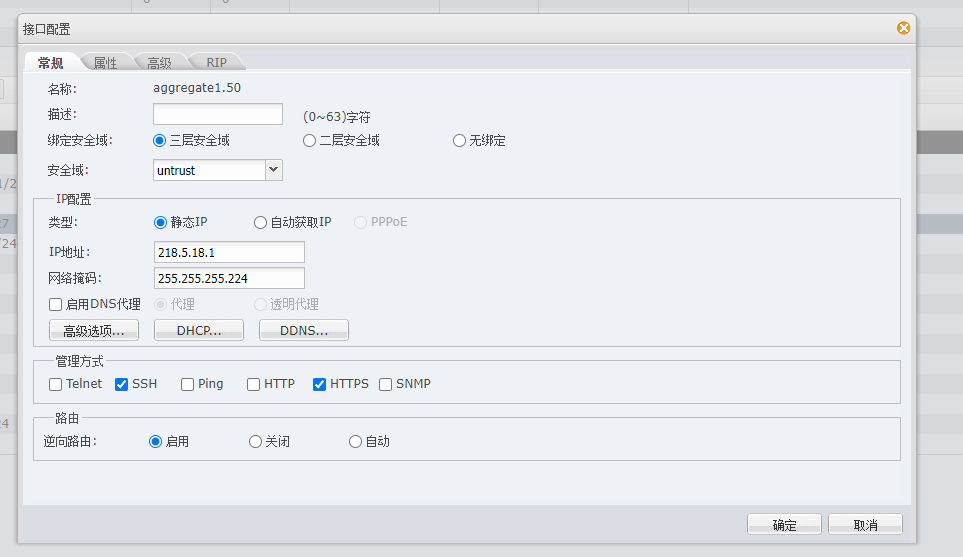

11.总部核心交换机DCRS出口往返流量发送给DCBI,由DCBI对收到的数据进行用户所要求的分析;

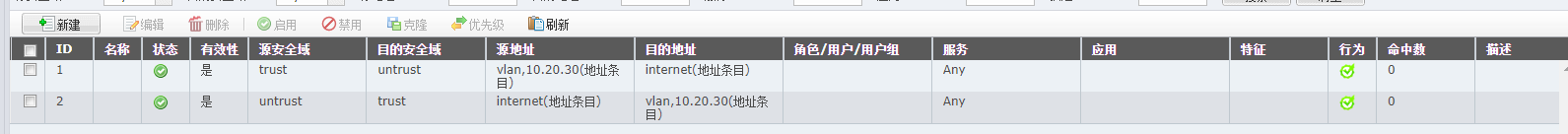

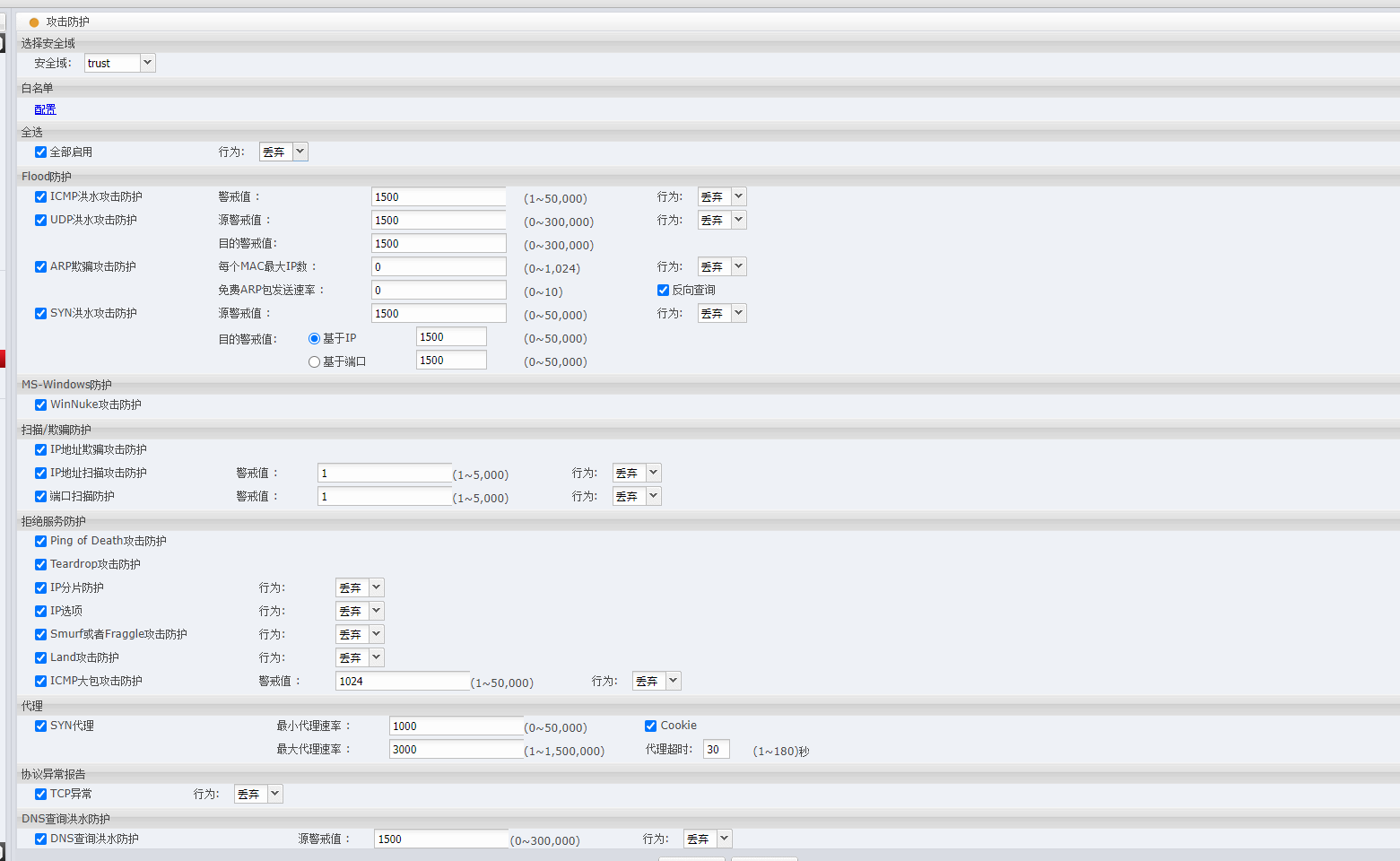

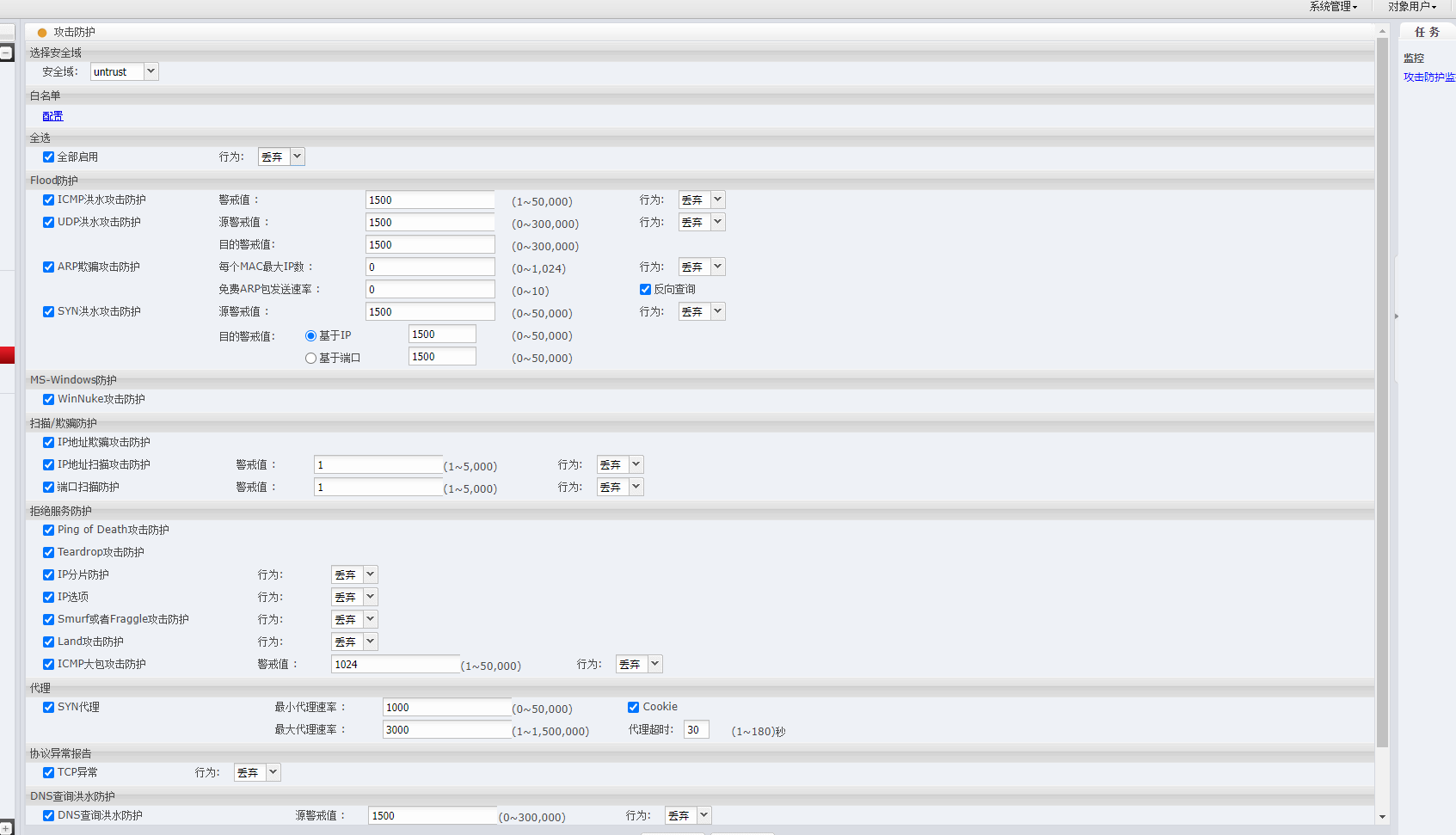

12.为实现对防火墙的安全管理,在防火墙DCFW的Trust安全域开启PING,HTTP,SNMP功能,Untrust安全域开启SSH、HTTPS功能;

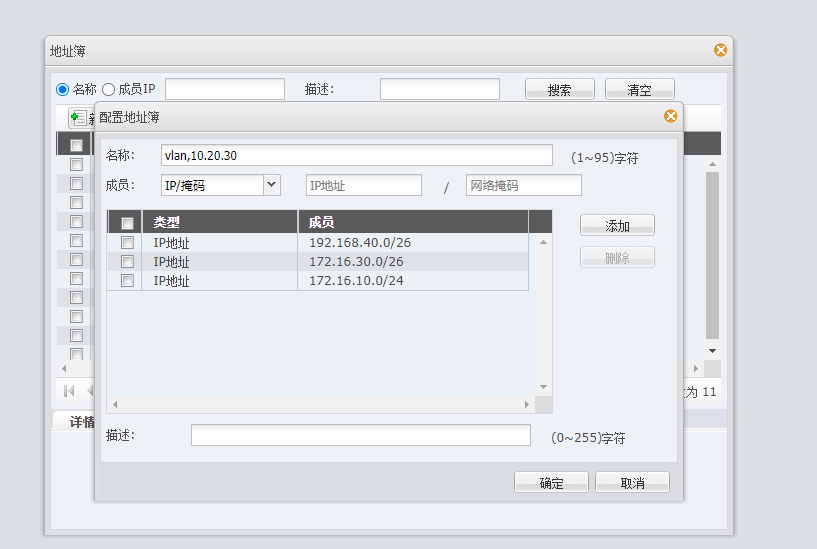

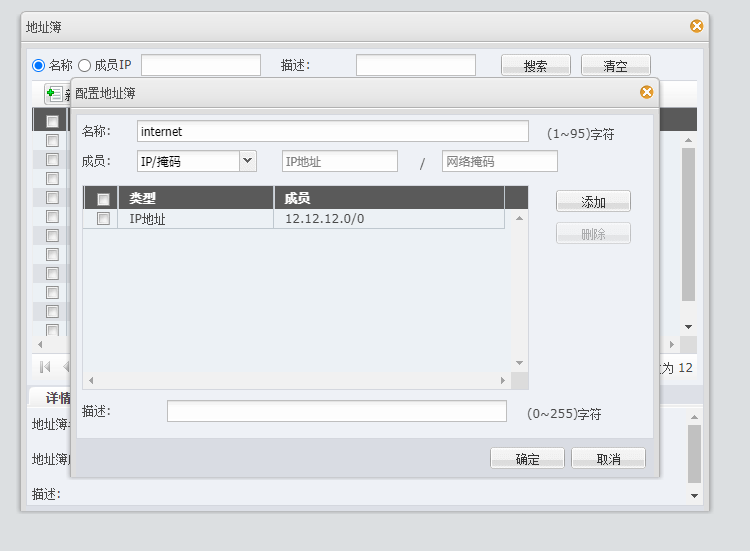

13.总部VLAN业务用户通过防火墙访问Internet时,轮询复用公网IP: 218.5.18.9、218.5.18.10;

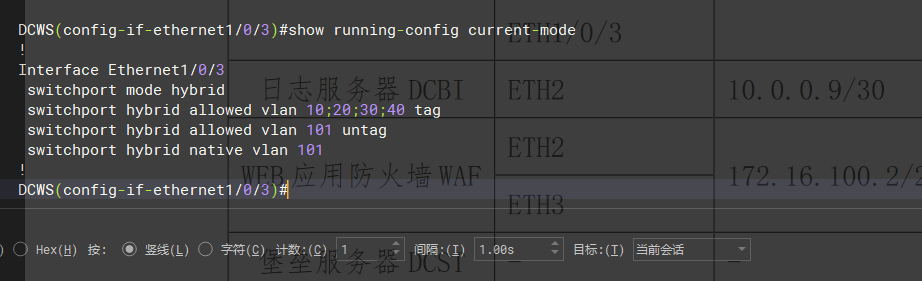

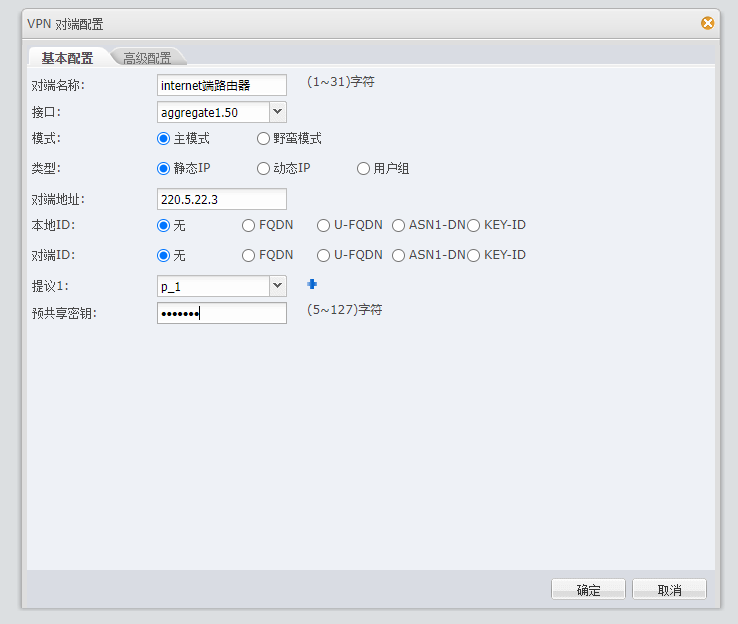

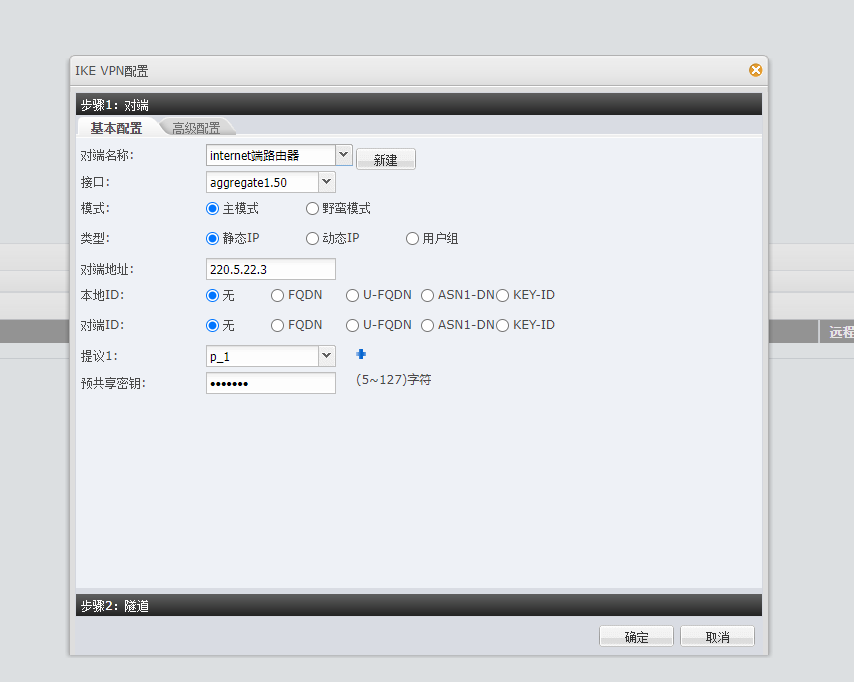

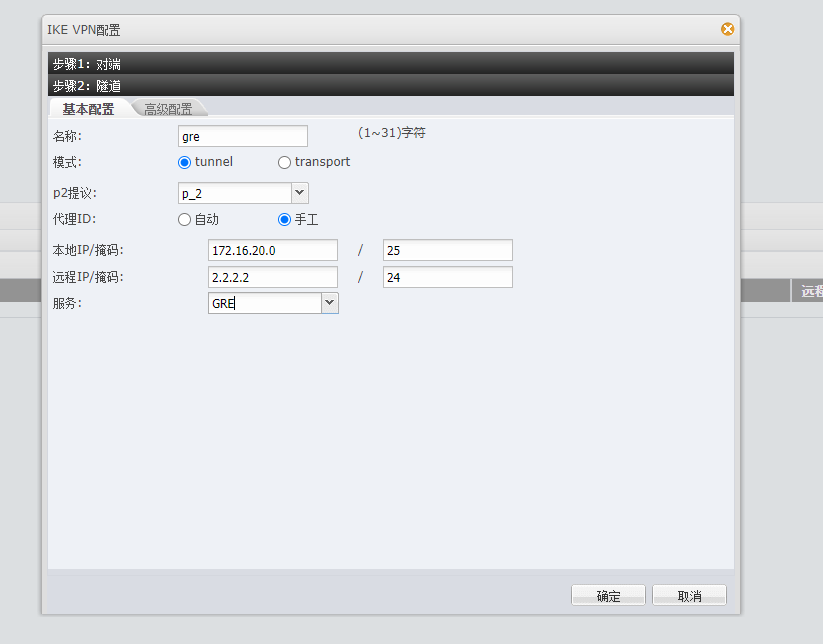

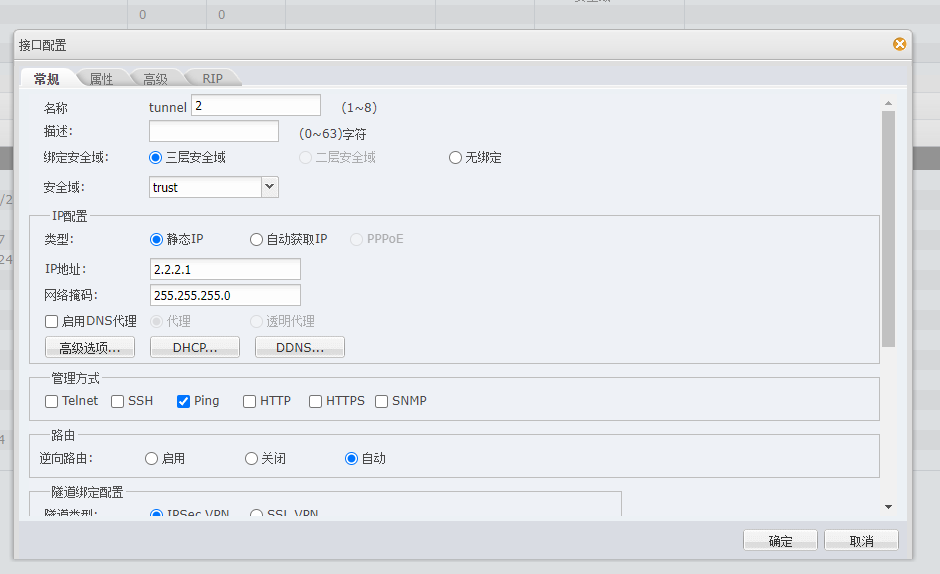

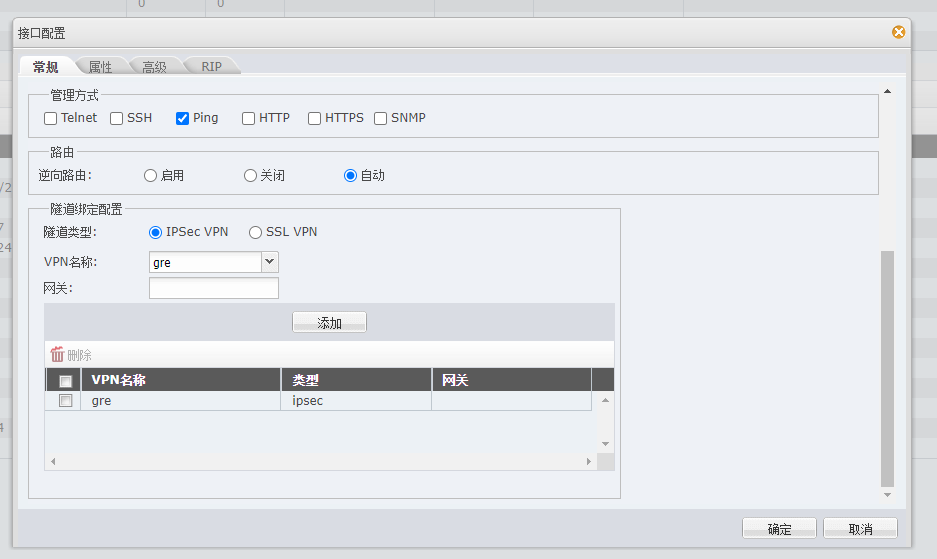

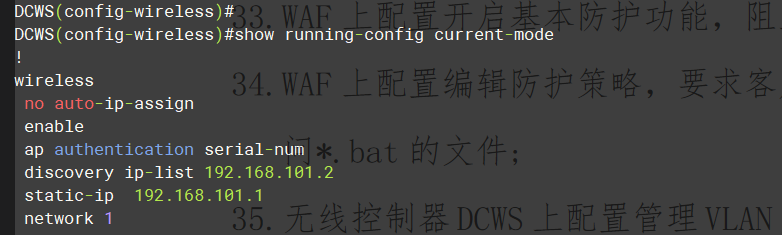

14.项目二期要启用云端路由器,需要在总部防火墙DCFW上完成以下预配:

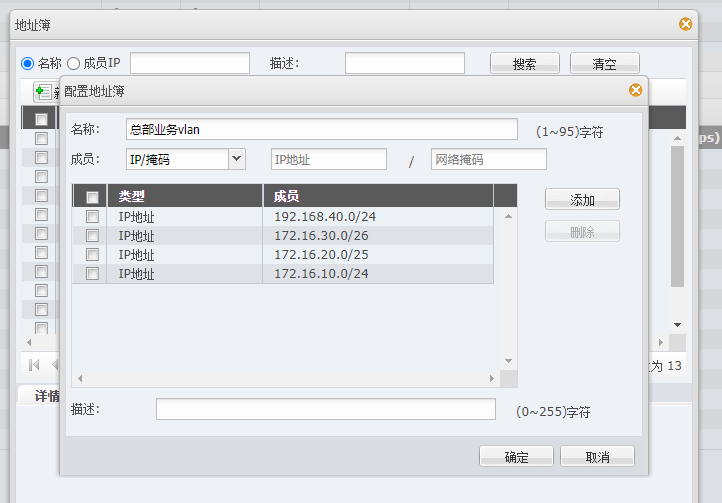

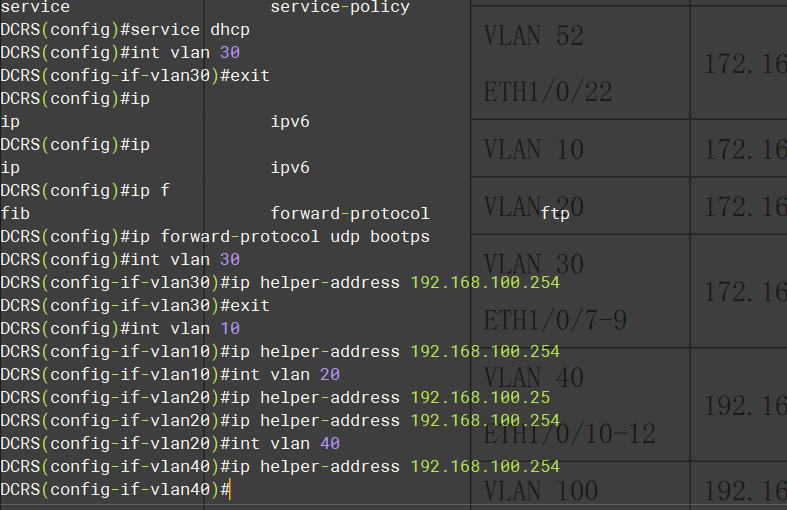

防火墙DCFW与云端路由器220.5.22.3建立GRE隧道,并使用IPSec保护GRE隧道,保证隧道两端2.2.2.2与VLAN20安全通信。

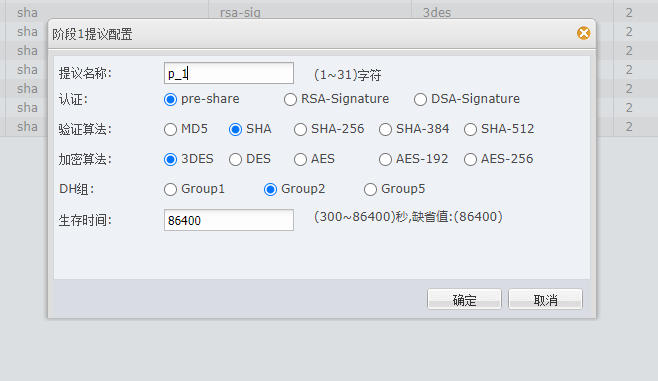

第一阶段 采用pre-share认证 加密算法:3DES;

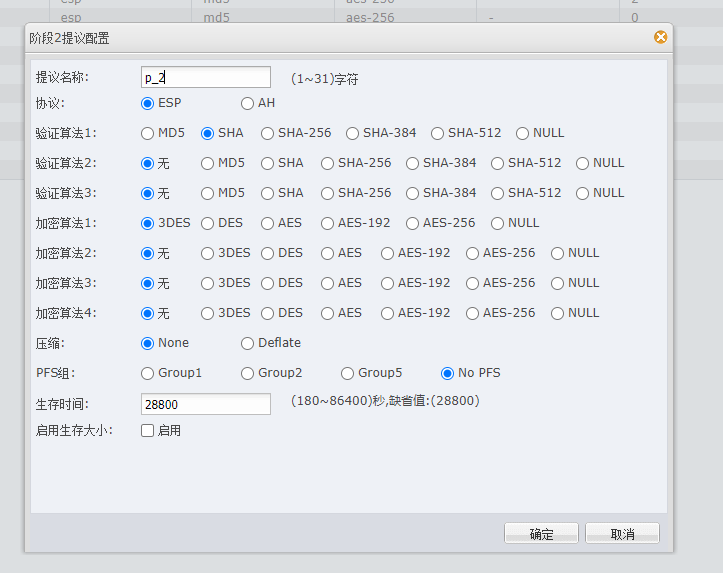

第二阶段 采用ESP协议, 加密算法:3DES,预设共享秘钥:DCN2018

15.配置RIP完成云端路由器2.2.2.2、DCFW、总部核心交换机VLAN20的连通性,使用MD5认证,密钥为DCN2018;

16.总部核心交换机DCRS上使用某种技术,将VLAN20通过RIP连接云端路由器路由与本地其它用户访问INTERNET路由隔离;

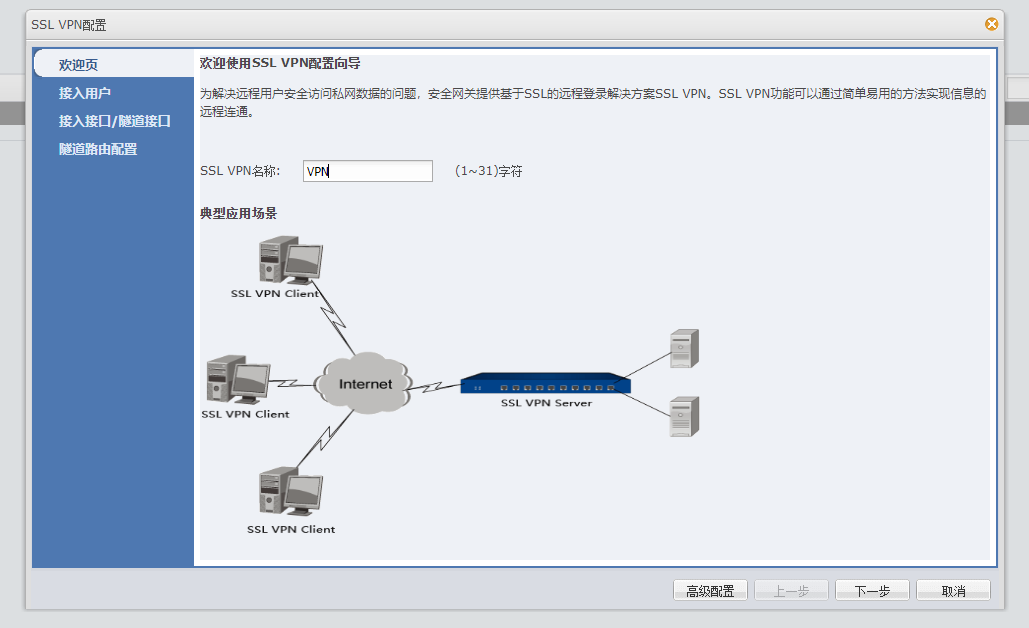

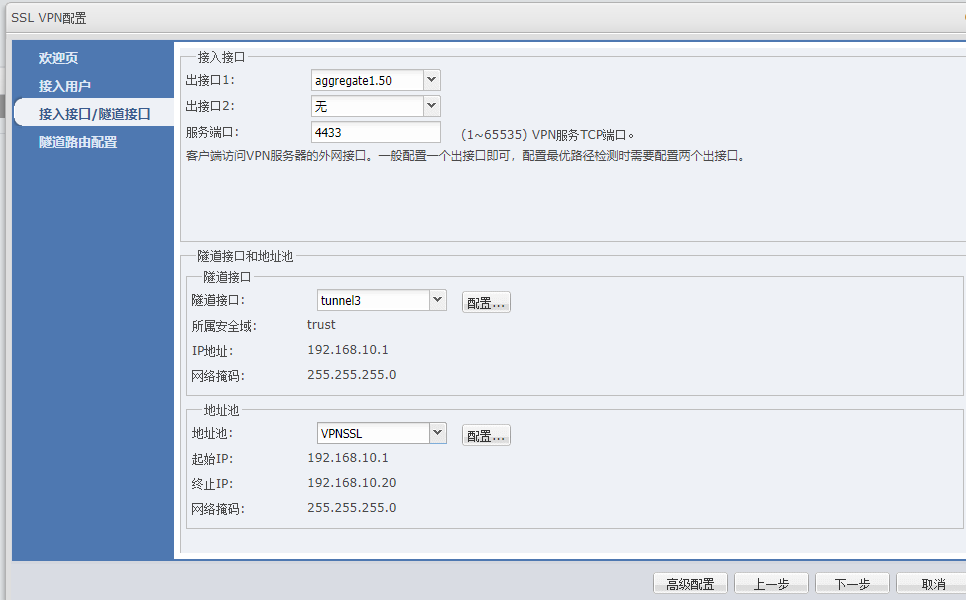

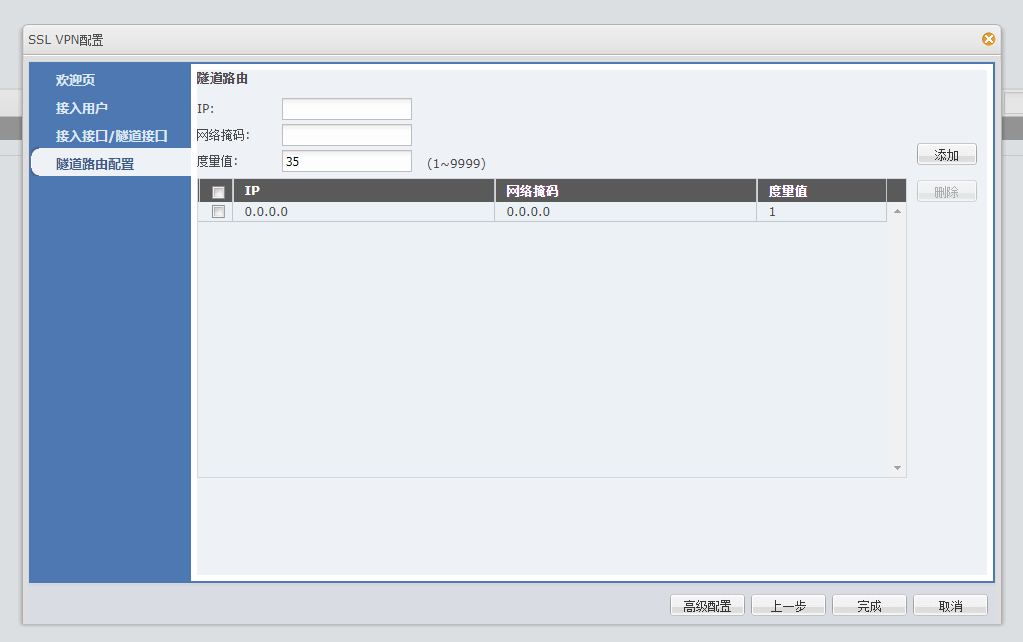

17.远程移动办公用户通过专线方式接入总部网络,在防火墙DCFW上配置,采用SSL方式实现仅允许对内网VLAN 30的访问,用户名密码均为DCN2018,地址池参见地址表;

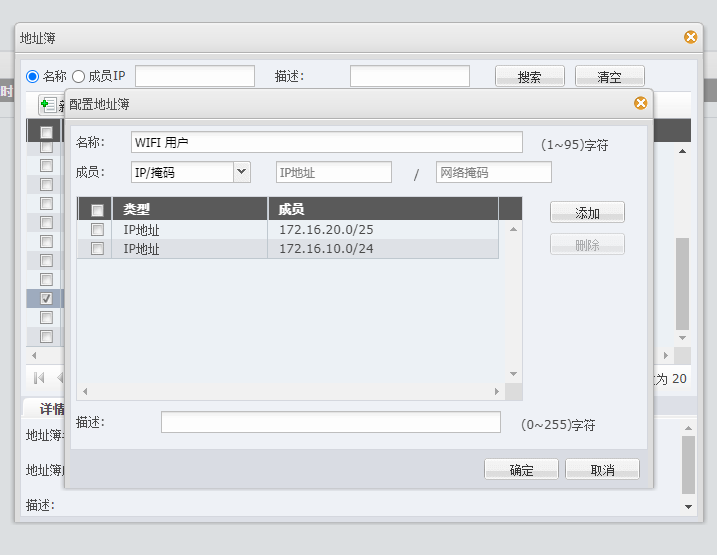

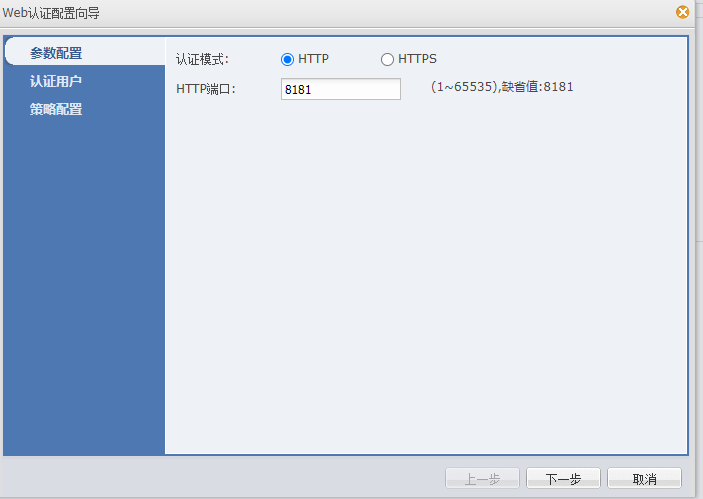

18.出于安全考虑,无线用户移动性较强,无线用户访问INTERNET时需要采用认证,在防火墙上开启WEB认证,账号密码为DCN2018;

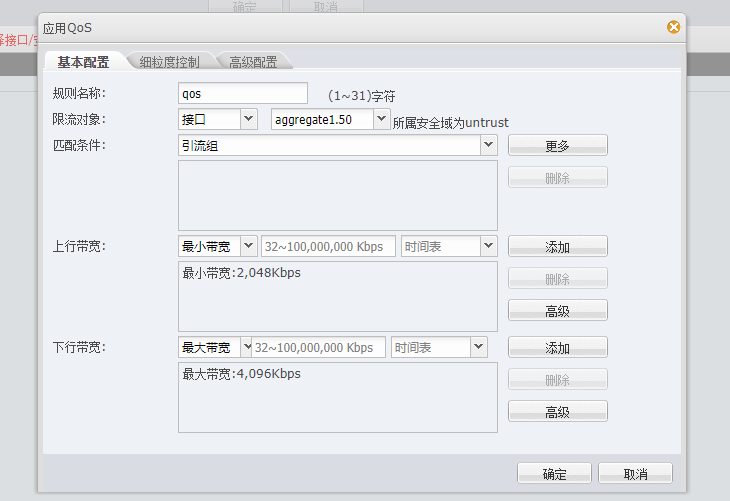

19.为了保证带宽的合理使用,通过流量管理功能将引流组应用数据流,上行带宽设置为2M,下行带宽设置为4M;

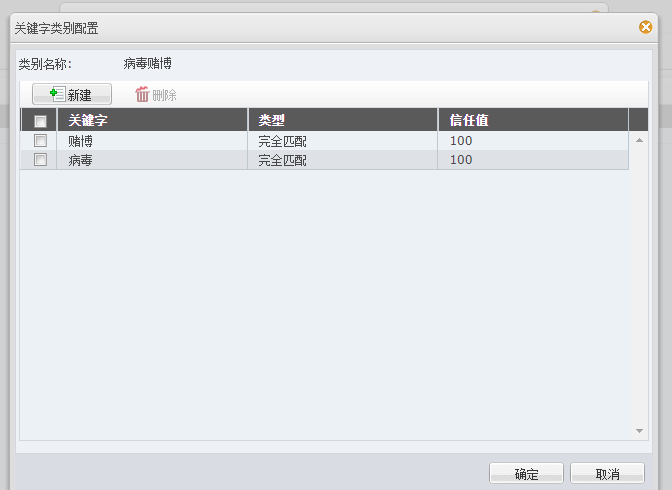

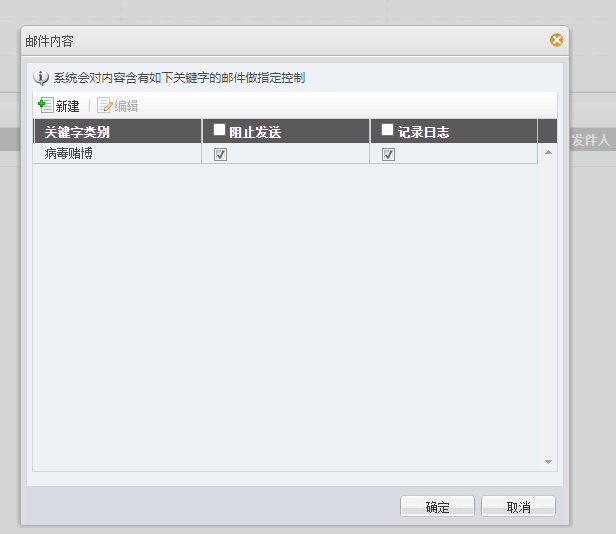

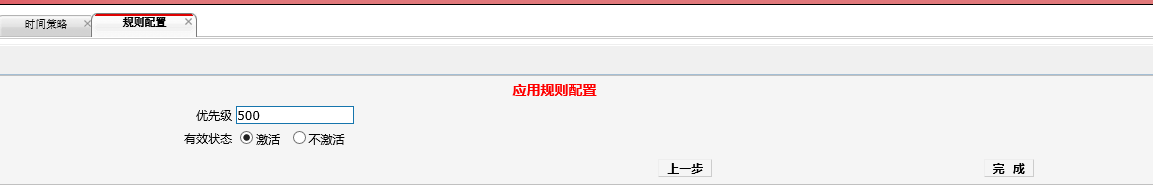

20.为净化上网环境,要求在防火墙DCFW做相关配置,禁止无线用户周一至周五工作时间9:00-18:00的邮件内容中含有“病毒”、“赌博”的内容,且记录日志;

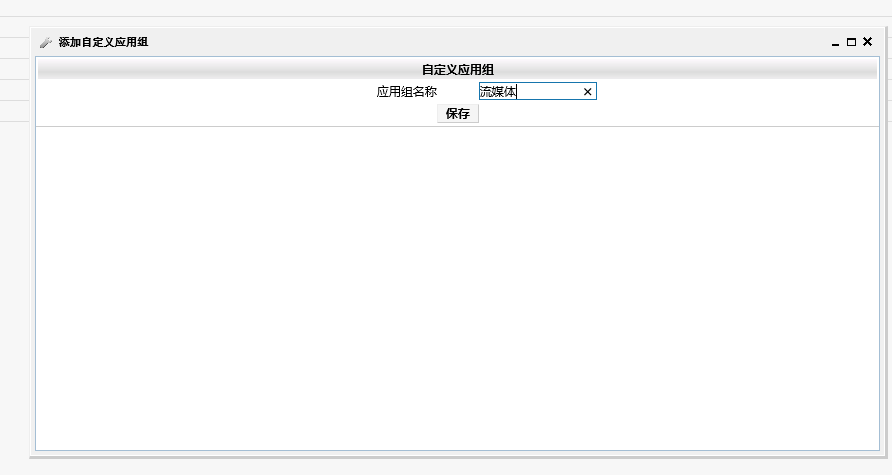

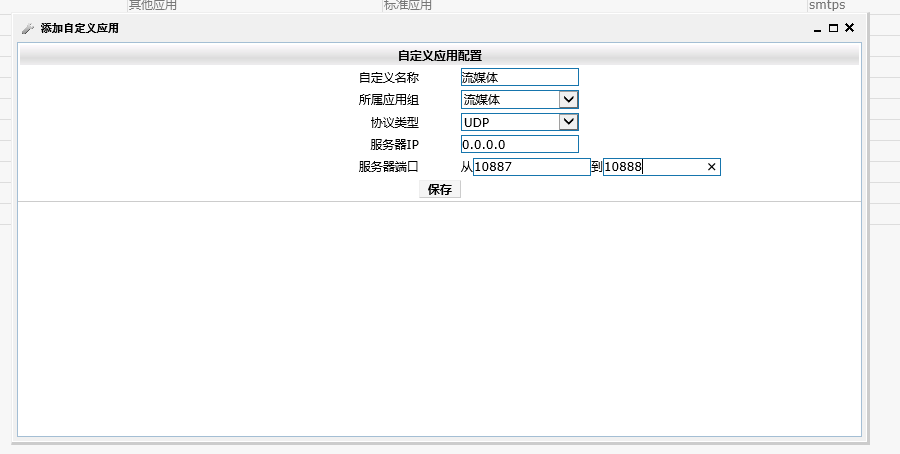

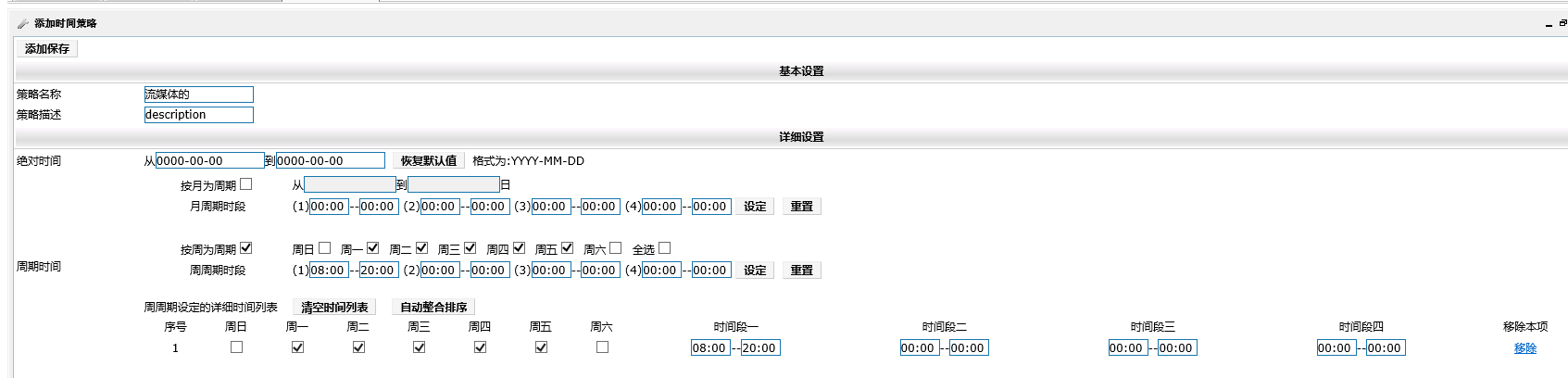

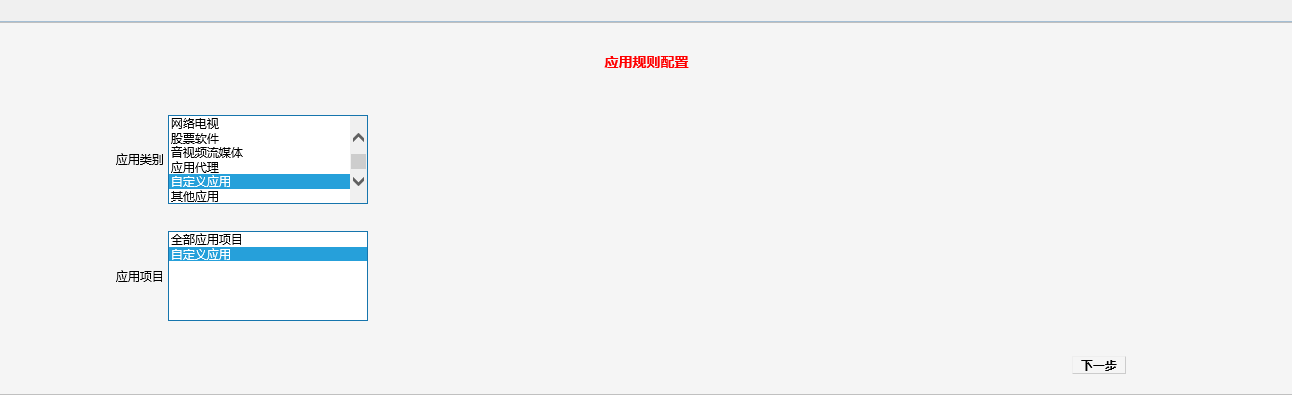

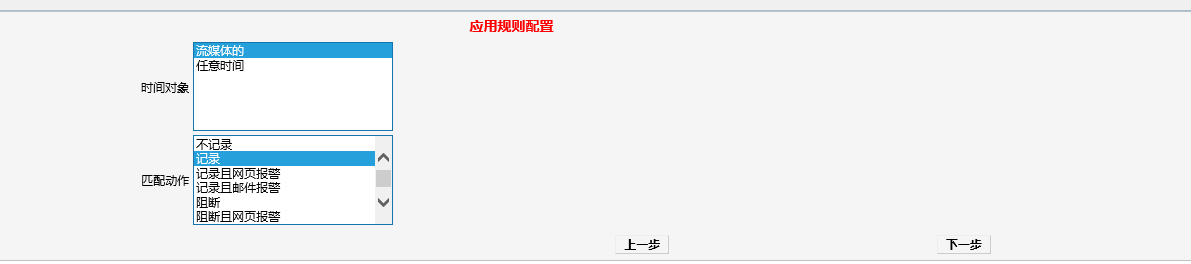

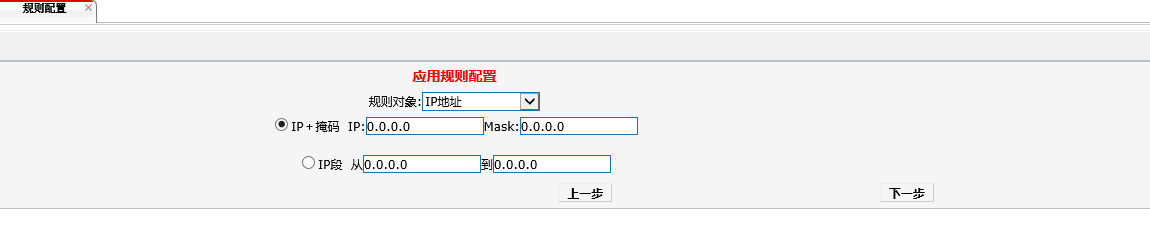

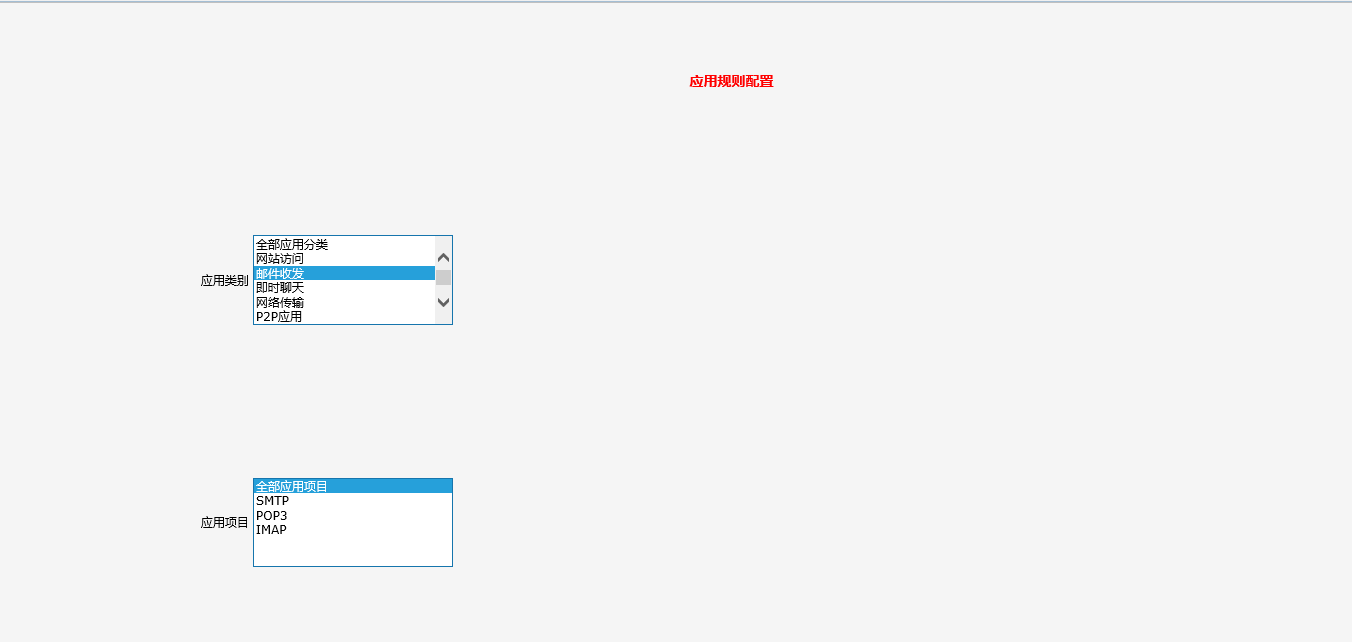

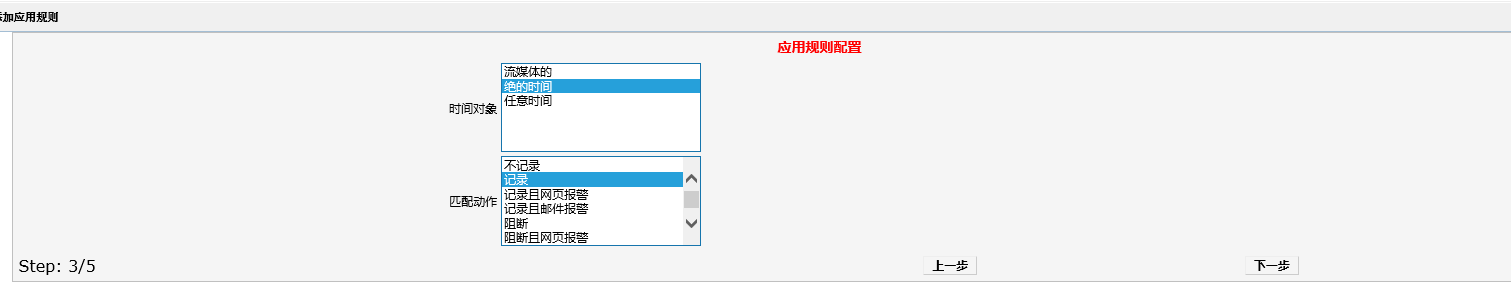

21.DCBI 配置应用及应用组“流媒体”,UDP协议端口号范围10887-10888,在周一至周五8:00-20:00监控内网中所有用户的“流媒体”访问记录;

22.DCBI配置对内网ARP数量进行统计,要求30分钟为一个周期;

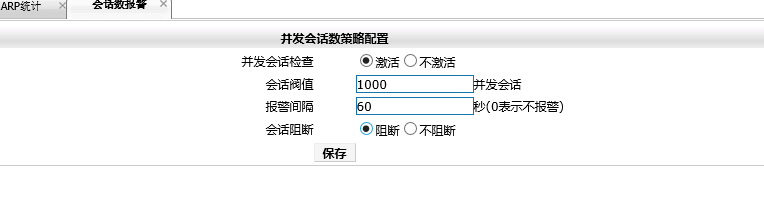

23.DCBI配置内网用户并发会话超过1000,60秒报警一次;

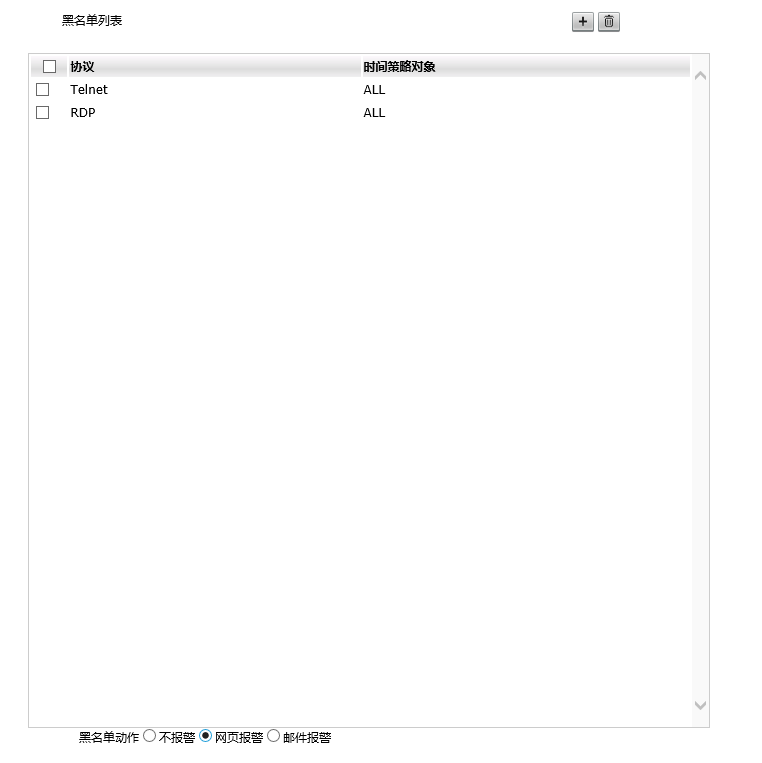

24.DCBI配置监测到内网使用RDP、Telnet 协议时,进行网页报警;

25.DCBI配置开启用户识别功能,对内网所有MAC地址进行身份识别;

26.DCBI配置统计出用户请求站点最多前100排名信息,发送到邮箱为DCN2018@chinaskills.com;

27.DCBI配置创建一个检查2019-05-01至2019-05-05这个时间段邮箱内容包含“密码”的关键字的任务;

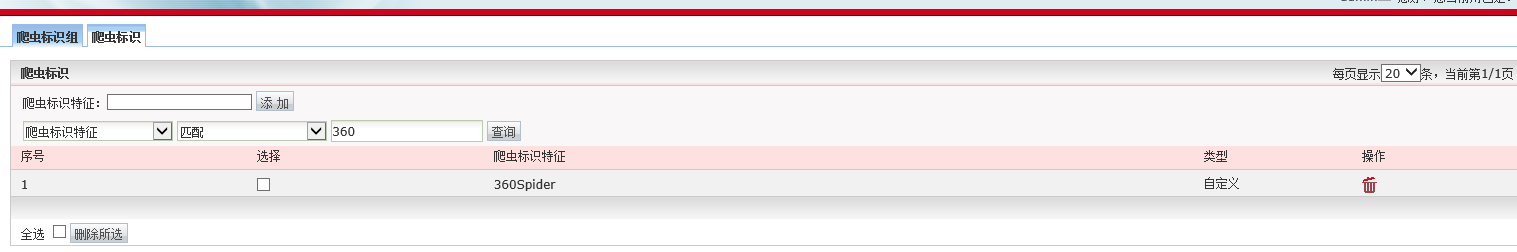

28.WAF上配置开启爬虫防护功能,当爬虫标识为360Spider,自动阻止该行为;

29.WAF上配置开启防护策略,将请求报头DATA 自动重写为DATE;

30.WAF上配置开启盗链防护功能,User-Agent参数为PPC Mac OS X访问www.DCN2018.com/index.php时不进行检查;

31.WAF上配置开启错误代码屏蔽功能,屏蔽404错误代码;

32.WAF上配置阻止用户上传ZIP、DOC、JPG、RAR格式文件;

33.WAF上配置开启基本防护功能,阻止SQL注入、跨站脚本攻击;

34.WAF上配置编辑防护策略,要求客户机访问内部网站时,禁止访问*.bat的文件;

35.无线控制器DCWS上配置管理VLAN为VLAN101,第二个地址作为AP的管理地址,配置AP二层手工注册并启用序列号认证,要求连接AP的接口禁止使用TRUNK;

36.无线控制器DCWS上配置DHCP服务,前十个地址为保留地址,无线用户VLAN10,20, 有线用户VLAN 30,40从DCWS上动态获取IP地址;

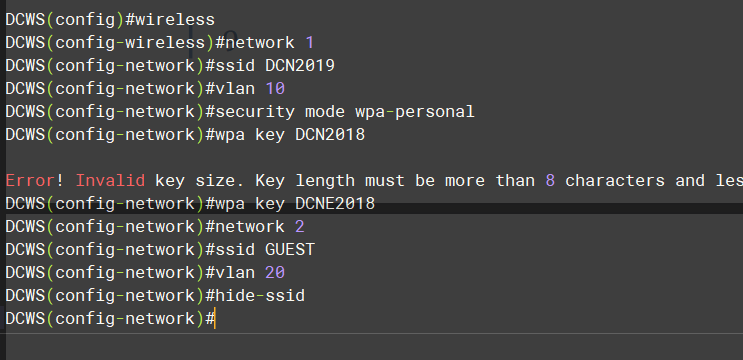

37.在NETWORK下配置SSID,需求如下:

1、设置SSID DCN2019,VLAN10,加密模式为wpa-personal,其口令为DCNE2018;

2、设置SSID GUEST,VLAN20不进行认证加密,做相应配置隐藏该SSID;

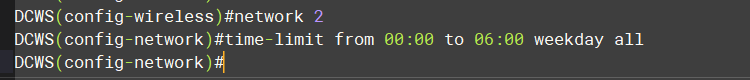

38.配置SSID GUEST每天早上0点到6点禁止终端接入;

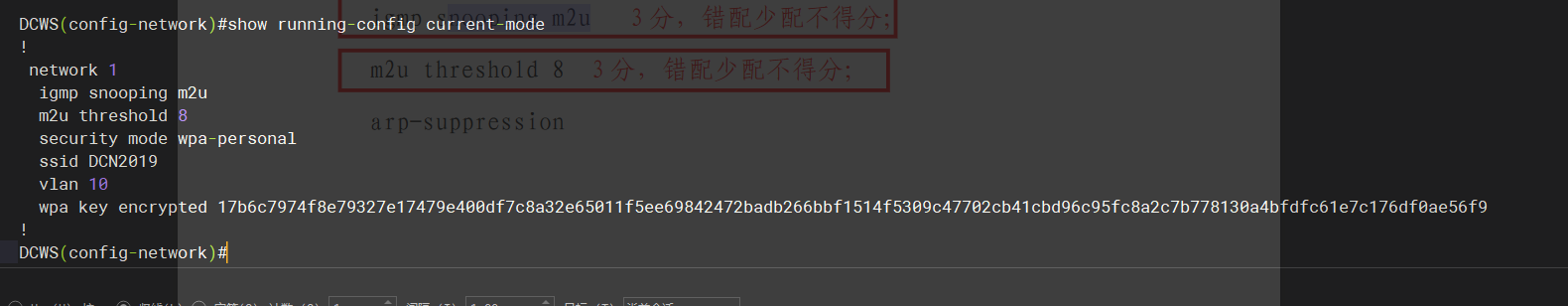

39.在SSID DCN2019下启动组播转单播功能, 当某一组播组的成员个数超过8个时组播M2U功能就会关闭;

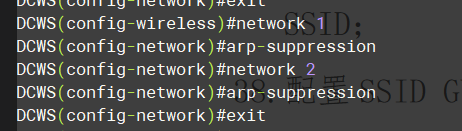

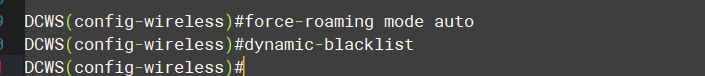

40.开启ARP抑制功能,开启自动强制漫游功能、动态黑名单功能;

End

文章作者: Leadlife

文章链接: Leadlife

版权声明: 本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Leadlife!

博客:leadlife 博客 www.leadlifesec.com

Github:https://github.com/leadlifeSec/

Bilibili:欢迎关注 bilibili 账户,观看视频信息 LeadlifeSec

微信公众号:欢迎关注公众号,收到最新的博客文集 LeadlifeSec

QQ群:欢迎加入 QQ 群,进行技术交流:775454947

业务微信: Tripse

3012

3012

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?