author:leadlife

time:2022/3/11

培训、环境、资料、考证

公众号:Geek极安云科

网络安全群:624032112

网络系统管理群:223627079

网络建设与运维群:870959784

说明:为什么会有这个文件?我将该文件作为该信息安全管理与评估赛事中的网络搭建部分做的一个思路、步骤、命令的注意点分配,具体将分小结讲述,对应题目万变,而命令不变,操作不变的原理的总结。

其讲解点汇总 2020-2019年国赛题目有关信息安全管理与评估的赛题总结,思路+解题步骤+注意点+扩展思路讲解

赛题基本信息

选取赛题

2019 年全国职业院校技能大赛高职组-信息安全管理与评估 赛项任务书-04

搭建部分赛项信息

加上渗透任务总共⏲ 270 分钟

| 竞赛阶段 | 任务阶段 | 竞赛任务 | 竞赛时间 | 分值 |

|---|---|---|---|---|

| 第一阶段:平台搭建 | 任务1 | 网络平台搭建 | 270分钟 | 60 |

| 第一阶段:安全设备配置防护 | 任务2 | 网络安全设备配置与防护 | 270分钟 | 240 |

赛项内容

本次大赛,各位选手需要完成三个阶段的任务,其中第一个阶段需要按裁判组专门提供的U盘中的“XXX-答题模板”提交答案。第二、三阶段请根据现场具体题目要求操作。

选手首先需要在U盘的根目录下建立一个名为“GWxx”的文件夹(xx用具体的工位号替代),赛题第一阶段所完成的“XXX-答题模板”放置在文件夹中。

例如:08工位,则需要在U盘根目录下建立“GW08”文件夹,并在“GW08”文件夹下直接放置第一个阶段的所有“XXX-答题模板”文件。

特别说明:只允许在根目录下的“GWxx”文件夹中体现一次工位信息,不允许在其他文件夹名称或文件名称中再次体现工位信息,否则按作弊处理。

网络拓扑图

IP 地址规划表

设备初始化信息表

第一阶段

赛题要求

| 题号 | 网络需求 |

|---|---|

| 1 | 根据网络拓扑图所示,按照IP地址参数表,对DCFW的名称、各接口IP地址进行配置。 |

| 2 | 根据网络拓扑图所示,按照IP地址参数表,对DCRS的名称进行配置,创建VLAN并将相应接口划入VLAN。 |

| 3 | 根据网络拓扑图所示,按照IP地址参数表,对DCRS各接口IP地址进行配置。 |

| 4 | 根据网络拓扑图所示,按照IP地址参数表,对DCWS的各接口IP地址进行配置。 |

| 5 | 根据网络拓扑图所示,按照IP地址参数表,对DCBI的名称、各接口IP地址进行配置。 |

| 6 | 根据网络拓扑图所示,按照IP地址参数表,对WAF的名称、各接口IP地址进行配置。 |

第一阶段操作省略

DCFW 操作

DCRS 操作

DCWS 操作

DCBI (NetLog) 操作

WAF 操作

第二阶段

RS SSH 远程管理与账户登录

涉及题型

总部核心交换机 DCRS 上开启 SSH 远程管理功能, 本地认证用户名:2019DCN,密码:DCN2014;

注意点

-

开启 SSH 服务

-

添加用户和密码

-

操作 vtp 本地认证登录

命令

| code | explanation |

|---|---|

| ssh-server enable | 开启 ssh 服务 |

| authentication line vty login local | 操作用户为本地认证方式 |

| 若题目要求,只需要密码登录验证可以操作如下 | |

| DCRS(config)#authentication vty login only-password |

操作

DCRS(config)#language chinese DCRS(config)#ssh-server enable DCRS(config)#username 2019DCN password DCN2014 DCRS(config)#authentication line vty login local

RS MSTP 多实例生成树冗余线路-负载均衡调式

涉及题型

总部启用 MSTP 协议,NAME 为 DCN2014、 Revision-level 1,实例 1 中包括 VLAN10; 实例 2 中包括 VLAN20、要求两条链路负载分担,其中 VLAN10 业务数据在 E1/0/4 进行数据转发,要求 VLAN20业务数据在E1/0/5进行数据转发,通过在DCWS两个端口设置COST值 2000000 实现; 配置 DCRS 连接终端接口立即进入转发模式且在收到 BPDU 时自动关闭端口;防止从 DCWS 方向的根桥抢占攻击;

注意点

-

开启生成树

-

绑定 vlan 实例

-

操作生成树特性使 vlan 10 与 vlan 20 流量分流

-

这里需要提一下,在题目中具有提示,我们可以操作生成树不同实例的优先级,和开销使得流量分流

-

-

开启MSTP BPDU 防抢占 (这里需要注意一个术语:终端,则代表 PC 机,我们观察一下 RS 的连接终端,分别为对应端口为 E1/0/7-9 E1/0/10-12) 所以该特性在这里操作,以防止接入层的网络波动带来业务损失

命令

| code | exlanation |

|---|---|

| spanning-tree mode <name> | 启用所属生成树特性 |

| spanning-tree | 激活生成树 |

| spanning-tree mst configuration | 进入生成树配置 Cli |

| instence num <vlan> | 绑定实例 |

| spanning-tree mst 1 priority 0 | 操作实例优先级,优先级高则为根桥(数字越小越牛逼) |

| spanning-tree cost 100 | 操作端口 cost 值以分流数据,该端口将可能为根端口 |

| spanning-tree portfast bpduguard | 开启 portfast 特性中的 bpdu 报文监听,若监听非自身根桥 BPDU 报文则关闭端口,当然这种操作是不可取的,会损坏业务 |

操作

DCRS#config terminal DCRS(config)#spanning-tree mode mstp DCRS(config)#spanning-tree DCRS(config)#spanning-tree mst configuration DCRS(config-mstp-region)#revision-level 1 DCRS(config-mstp-region)#name DCN2014 DCRS(config-mstp-region)#instance 1 vlan 10 DCRS(config-mstp-region)#instance 2 vlan 20 DCRS(config-mstp-region)#exit DCRS(config)#spanning-tree mst 1 priority 0 DCRS(config)#spanning-tree mst 2 priority 4096 DCRS(config)#int e1/0/1 DCRS(config-if-ethernet1/0/1)#spanning-tree cost 100 DCRS(config-if-ethernet1/0/1)#int e1/0/2 DCRS(config-if-ethernet1/0/2)#spanning-tree cost 200000 DCRS(config-if-ethernet1/0/2)#exit DCRS(config)#int e1/0/7-9 DCRS(config-if-port-range)#spanning-tree portfast bpduguard DCRS(config-if-port-range)#spanning-tree port-priority 0 DCRS(config-if-port-range)#int e1/0/10-12 DCRS(config-if-port-range)#spanning-tree portfast bpduguard DCRS(config-if-port-range)#spanning-tree port-priority 0 DCRS(config-if-port-range)#end

Port-Channel 端口聚合--加大宽带

涉及题型

尽可能加大总部核心交换机 DCRS 与防火墙 DCFW 之间的带宽;

注意点

-

我们注意是 RS 与 FW 之间的流量

-

端口聚合我们曾经操作过,需要注意 FW 的 LACP 和 on 强制模式

-

对应了 RS 的模式,如果 RS 为 Active 则我们 LACP,如果为 on 强制模式,则为二层区间

-

我们 RS 上创建的 VLAN 与 FW 的 aggregate 子接口相对应,比如 aggregate1.49 vlan 49

操作

RS

DCRS#config terminal DCRS(config)#port-group 1 DCRS(config)#int e1/0/1-2 DCRS(config-if-port-range)#switchport mode trunk DCRS(config-if-port-range)#switchport trunk allowed vlan 49;50 DCRS(config-if-port-range)#port-group 1 mode active

DCFW

DCFW-1800# configure DCFW-1800(config)# hostname DCFW DCFW(config)# int aggregate1 DCFW(config-if-agg1)# ip add 0.0.0.0/0 DCFW(config-if-agg1)# no shutdown DCFW(config-if-agg1)# exit DCFW(config)# int aggregate1.49 🔺 DCFW(config-if-agg1.49)# zone trust DCFW(config-if-agg1.49)# ip add 10.0.0.1/30 DCFW(config-if-agg1.49)# no shutdown DCFW(config-if-agg1.49)# exit DCFW(config)# int aggregate1.50 🔺 DCFW(config-if-agg1.50)# zone untrust DCFW(config-if-agg1.50)# ip add 218.5.18.1/27 DCFW(config-if-agg1.50)# no shutdown DCFW(config-if-agg1.50)# exit DCFW(config)# int e0/1 DCFW(config-if-eth0/1)# aggregate aggregate1 DCFW(config-if-eth0/1)# int e0/2 DCFW(config-if-eth0/2)# aggregate aggregate1

最终截图应如此

然后操作一个 any 策略,RS 即可与 FW 的 10.0.0.1 通信

DCFW 基本安全防护配置

涉及题型

配置使总部 VLAN10,30,40 业务的用户访问 INTERNET 往返数据 流都经过 DCFW 进行最严格的安全防护

注意点

-

创建相应地址薄,vlan 业务,INTERNET 地址薄

-

然后操作策略即可,关于这题,如果赛题有强制要求,可以操作相应静态路由,开启基本攻击防护(我建议开启)

操作

RS 多接口所属同 VLAN 二层接口流量隔离

涉及题型

总部核心交换机DCRS上实现VLAN40业务内部终端相互二层隔离, 启用环路检测,环路检测的时间间隔为 10s,发现环路以后关闭 该端口,恢复时间为 30 分钟;

注意点

-

VLAN 40 所属业务 PC 终端拥有多个接口

-

所以这些接口我们要通过隔离组来操作

-

关于环路检测这里不多赘述---loopback-de...

操作

端口隔离

DCRS>enable DCRS#config terminal DCRS(config)#isolate-port group 10 switchport interface e1/0/10 DCRS(config)#isolate-port group 11 switchport interface e1/0/11 DCRS(config)#isolate-port group 12 switchport interface e1/0/12

环路检测

DCRS(config)#loopback-detection trap enable DCRS(config)#loopback-detection interval-time 10 10 DCRS(config)#int e1/0/10-12 DCRS(config-if-port-range)#loopback-detection specified-vlan 40 DCRS(config-if-port-range)#loopback-detection control shutdown DCRS(config-if-port-range)#exit DCRS(config)#loopback-detection control-recovery timeout 3000

RS 防止 ARP 欺骗-恶意 DHCP 阻断

涉及题型

总部核心交换机 DCRS 检测到 VLAN40 中私设 DHCP 服务器关闭该端口

注意点

有些题目在 2021 年中有出现,这里就不多赘述

-

该题型考察 DHCP Snooping 操作机制

操作

DCRS(config)#ip dhcp snooping enable DCRS(config)#ip dhcp snooping binding enable DCRS(config)#ip dhcp snooping binding arp DCRS(config)#int e1/0/10-12 DCRS(config-if-port-range)#ip dhcp snooping binding user-control DCRS(config-if-port-range)#ip dhcp snooping action shutdown

RS MAC地址访问列表

涉及题型

总部核心交换机 DCRS 上实现访问控制,在 E1/0/14 端口上配置 MAC 地址为 00-03-0f-00-00-04 的主机不能访问 MAC 地址为 00-00-00-00-00-ff 的主机;

注意点

-

该题型涉及策略防护操作,就如同 Cisco 的 route-map access-list ... 等等策略一样

-

有关 Cisco 的策略笔记可以参考一下本人的 Cisco-Note 笔记

-

策略基本上若配置则禁止所有,必须有一个 permit 所有

-

记得使能 MAC-ACL ,就如 BGP 路由一样

操作

DCRS(config-macip-ext-nacl-abc)#permit any-source-mac any-destination-mac tcp any-source any-destination DCRS(config-macip-ext-nacl-abc)#deny host-source-mac 00-03-0f-00-00-04 host-destination-mac 00-00-00-00-00-ff tcp any-source any-destination DCRS(config)#int e1/0/14 DCRS(config-if-ethernet1/0/14)#mac-ip access-group abc out

RS 双向防护-访问控制端口-抵御蠕虫攻击

注意点

这里多唠叨一下,免得大家有疑惑,我们正常 Windows 在传输外部数据时,会基于 SMB 服务,NetBIOS 服务,而在 2017 年左右基本上流行的 0 Day 攻击,都基于该服务从而造成的,比如 CVE-2020-0796 MS17-010 等不多赘述

所以题目这里的要求,则我们对该所属 SMB 服务类端口 和 NetBISO 服务类端口做安全防护即可

SMB

-

445

NetBIOS

-

135

-

137

-

139

我们再回到题目,基于协议过滤和端口过滤的 ACL 一定是扩展的访问控制列表,不要混淆

类似题型

2017 年勒索蠕虫病毒席卷全球,爆发了堪称史上最大规模的网络 攻击,通过对总部核心交换机 DCRS 所有业务 VLAN 下配置访问控 制策略实现双向安全防护;

操作

DCRS(config-ip-ext-nacl-bd)#permit ip any-source any-destination

DCRS(config-ip-ext-nacl-bd)#deny tcp any-source any-destination d-port 135

DCRS(config-ip-ext-nacl-bd)#deny tcp any-source any-destination d-port 137

DCRS(config-ip-ext-nacl-bd)#deny tcp any-source any-destination d-port 139

DCRS(config-ip-ext-nacl-bd)#deny tcp any-source any-destination d-port 445

DCRS(config-ip-ext-nacl-bd)#deny udp any-source any-destination d-port 135

DCRS(config-ip-ext-nacl-bd)#deny udp any-source any-destination d-port 137

DCRS(config-ip-ext-nacl-bd)#deny udp any-source any-destination d-port 139

DCRS(config-ip-ext-nacl-bd)#deny udp any-source any-destination d-port 445

DCRS(config)#vacl ip access-group BD in vlan 10;20;30;40

RS SNMP-server 网管系统操作

涉及题型

总部部署了一套网管系统实现对核心 DCRS 交换机进行管理,网管 系统 IP 为:172.16.100.21,读团体值为:DCN2014,版本为 V2C, 交换机 DCRS Trap 信息实时上报网管,当 MAC 地址发生变化时, 也要立即通知网管发生的变化,每 35s 发送一次;

注意点

-

开启 snmp-server

-

开启 snmp-server trap 功能

-

开启 snmp-server trap mac 改变探测功能

操作

snmp-server enable snmp-server securityip 172.16.100.21 snmp-server host 172.16.100.21 v2c DCN2014 snmp-server community ro 0 DCN2014 snmp-server enable traps snmp-server enable traps mac-notification mac-address-table notification mac-address-table notification interval 35 mac-address-table violation-trap-interval 35

RS 出口流量往返-端口镜像

涉及题型

总部核心交换机 DCRS 出口往返流量发送给 DCBI,由 DCBI 对收到 的数据进行用户所要求的分析;

注意点

-

monitor 操作

-

我们需要注意 RS 和 DCBI(NETLOG) 的连接端口 (若非直连则操作跨三层网络镜像)

-

注意出口往返流量,代表访问互联网的接口流量,这里对应 E1/0/24

操作

DCRS(config)#monitor session 1 source interface e1/0/24 tx DCRS(config)#monitor session 1 source interface e1/0/24 rx DCRS(config)#monitor session 1 destination interface e1/0/3

FW zone 管理功能操作

涉及题型

为实现对防火墙的安全管理,在防火墙 DCFW 的 Trust 安全域开启 PING,HTTP,SNMP 功能,Untrust 安全域开启 SSH、HTTPS 功能;

操作

不同 zone 区域操作如上,其他多余不多赘述

FW 复用公网-NAT 转换

涉及题型

总部 VLAN 业务用户通过防火墙访问 Internet 时,复用公网 IP: 218.5.18.9、218.5.18.10;

注意点

这道题目我们也在 2021 的题目中做过,简单提一下

-

操作总部 VLAN 业务用户地址薄

-

操作公网地址薄

-

NAT 转换,动态一对多

-

注意出接口对应连接 DCFW 的公网 IP 接口 既 E1/0/2 口,我们会发现 E0/2 被绑定为 aggregate1.50 子接口,则我们操作子接口为出接口即可,若评分要求一致,则操作 E1/0/2 即可

操作

FW 预配置 IPsec Gre VPN tunnel 操作

类似题型

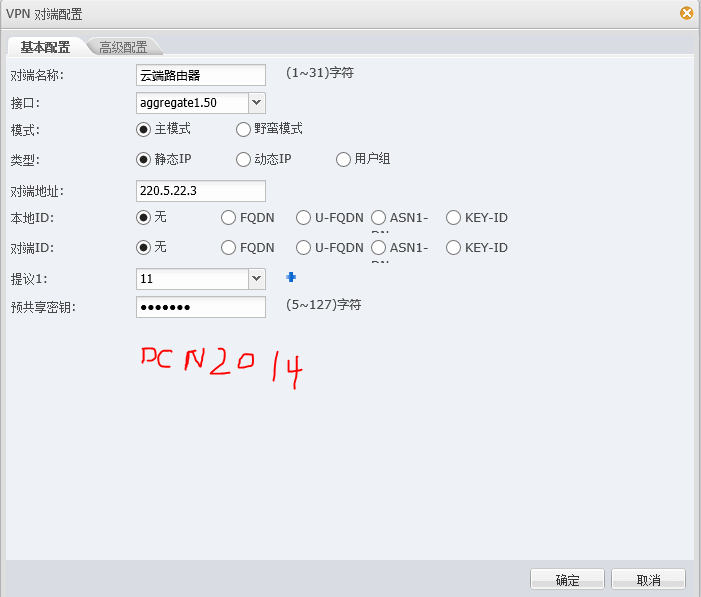

项目二期要启用云端路由器,需要在总部防火墙DCFW上完成以下预配: 防火墙DCFW与云端路由器220.5.22.3建立GRE隧道,并使用 IPSec 保护GRE隧道,保证隧道两端2.2.2.2与VLAN20安全通信。 第一阶段 采用pre-share认证 加密算法:3DES; 第二阶段 采用ESP协议, 加密算法:3DES,预设共享秘钥

注意点

-

注意加密算法

-

注意验证算法

-

注意 GRE 隧道建立

-

注意 VPN 静态路由指定,否则通往该内网流量将被路由器丢弃

操作

操作阶段一 与 二 认证与加密算法配置

配置 → IPsec VPN

然后我们注意左上角的操作栏目;

可以看到有 P1,P2 提议,该提议即为密钥认证,和加密算法操作,分别对应了我们第一阶段、第二阶段的操作

操作对端配置-共享双方密钥

打开VPN列表导入对端 一阶段 二阶段的提议

建立gre隧道接口并绑定 VPN

建立静态路由 目的为将去往云端路由器的流量指向隧道口进行加密

FW 与 DCRS 之间的RIP路由-安全防护配置

涉及题目

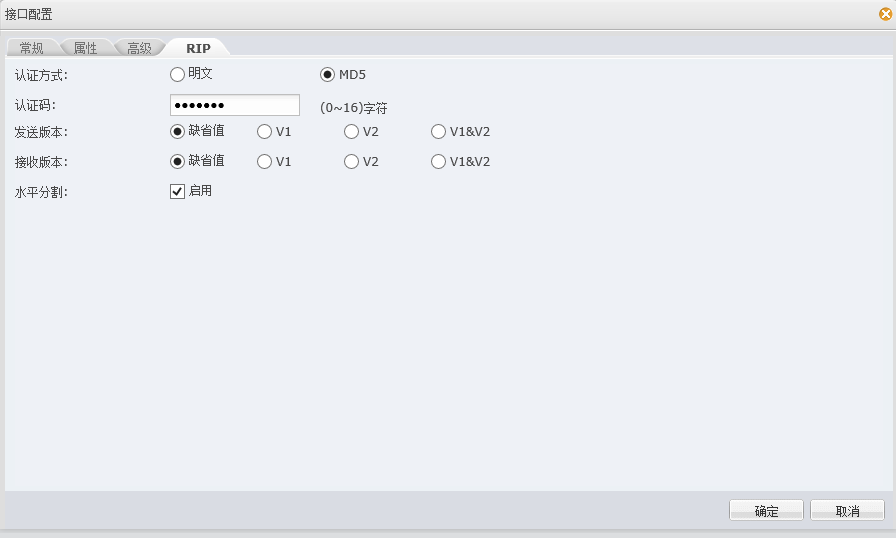

配置RIP完成云端路由器2.2.2.2、DCFW、总部核心交换机VLAN20 的连通性,使用MD5认证,密钥为DCN2014;

操作

FW

我们先在防火墙宣告互联端口;

分别对应云端路由器 2.2.2.1/24 以及 FW 与 RS 的路由 10.0.0.0/30

双方建立 RIP 后要进行 MD5 认证安全配置

RS

DCRS(config)#router rip DCRS(config-router)#network 10.0.0.0/32 DCRS(config-router)#network 172.16.20.0/25 DCRS#show running-config | include rip ip rip authentication mode md5 ip rip authentication string DCN2014

RS VRF VPN 云端路由-访问隔离

涉及题目

总部核心交换机 DCRS 上使用某种技术,将 VLAN20 通过 RIP 连接 云端路由器路由与本地其它用户访问 INTERNET 路由隔离;

注意点

-

建立vrf VPN loopback 1

-

配置路由分区符

-

绑定至VLAN20 并且配置IP地址

操作

DCRS#config terminal DCRS(config)#ip vrf INTERNET DCRS(config-vrf)#rd 1:1 DCRS(config-vlan20)#exit DCRS(config)#int vlan 20 DCRS(config-if-vlan20)#ip vrf forwarding INTERNET DCRS(config-if-vlan20)#ip address 172.16.20.1 255.255.255.128 DCRS(config-if-vlan20)#no shutdown

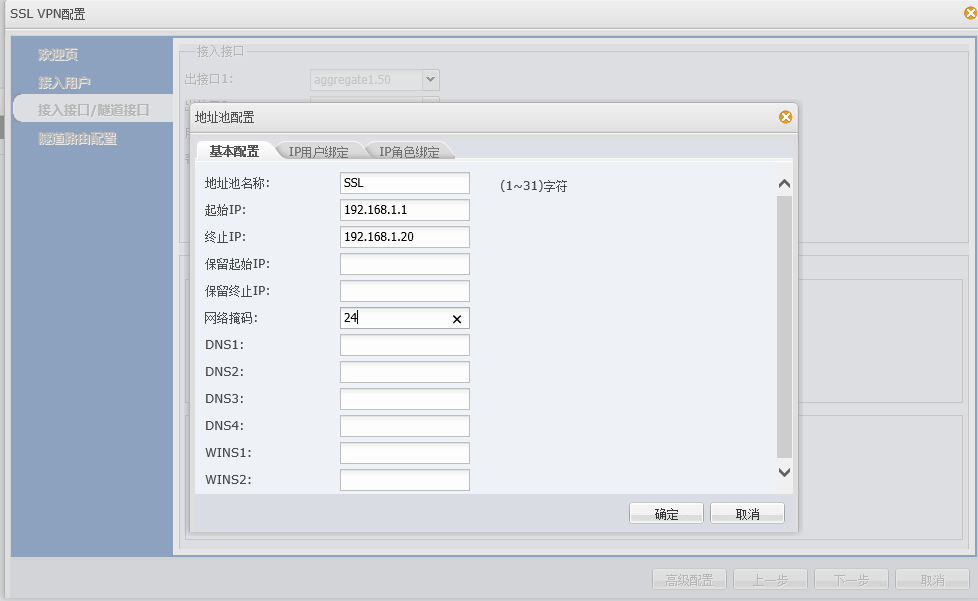

FW SSL VPN 技术

涉及题目

远程移动办公用户通过专线方式接入总部网络,在防火墙 DCFW 上 配置,采用 SSL 方式实现仅允许对内网 VLAN 30 的访问,用户名 密码均为 DCN2014,地址池参见地址表;

这提我们也做过,这里不多赘述,直接操作

需要注意一个点:在创建了 SSL VPN 后需要指定 VPNHUB 策略通过 Trust 区域

测试方法,目前无法完成,SSLVPN 无法测试

操作

先建立本地用户

再新建 SSL

这里有一个配置错误,出接口 2 不用配置,出接口一为 E0/2 对应逻辑接口 aggregate 1.50

然后配置隧道接口地址池

再配置 SSL 地址池

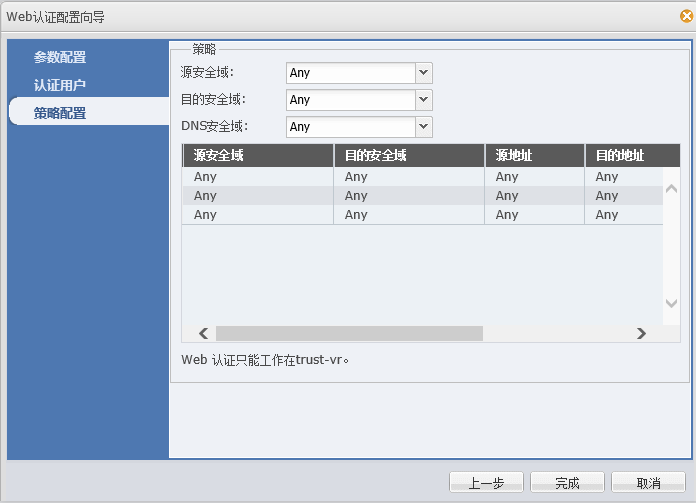

FW Web 认证技术

涉及题型

出于安全考虑,无线用户移动性较强,无线用户访问 INTERNET 时需要采用认证,在防火墙上开启 WEB 认证,账号密码为 DCN2014;

注意点

-

配置无线用户地址薄

-

开启 Web 认证

操作

用户识别 → Web 认证参数配置 → 新建 Web 认证

FW Qos 引流组-宽带流量限制

涉及题型

为了保证带宽的合理使用,通过流量管理功能将引流组应用数据 流,上行最小带宽设置为 2M,下行最大带宽设置为 4M;

这题咋们也做过,不多赘述

操作

FW 邮件关键字过滤-时间段操作

涉及题型

为净化上网环境,要求在防火墙DCFW做相关配置,禁止无线用户 周一至周五工作时间9:00-18:00的邮件内容中含有“病毒”、 “赌博”的内容,且记录日志;

操作

-

新建地址薄--无线用户

-

新建时间表

-

操作关键字

这里省略地址薄与添加操作

NetLog 监控 "流媒体"

涉及题型

DCBI 配置应用及应用组“流媒体”,UDP 协议端口号范围 10847-10848, 在周一至周五 8:00-20:00 监控内网中所有用户的“流媒体”访 问记录;

有关 Netlog 的题目没啥好说的,送分来的

这里直接操作,没啥注意点能讲

操作

NetLog ARP 内网统计

这题也出现过,这里直接操作

涉及题型

DCBI 配置对内网 ARP 数量进行统计,要求 30 分钟为一个周期

Netlog 监控内网会话安全

涉及题型

DCBI 配置内网用户并发会话超过 1000,60 秒报警一次;

注意点

-

分析一下,通常内网用户并发会话不会很高,一般是存在一个暴力破解情况

-

记录这种日志,当内网被入侵,能够有效的警报,和朔源

操作

策略管理 → 报警策略 → 会话数报警

Netlog 检测危险协议传输报警-RDP Telnet

涉及题型

DCBI 配置监测到内网使用 RDP、Telnet 协议时,进行网页报警

注意点

-

记住是黑名单,其他协议仍然放行

-

注意应用于内网 ALL

-

注意应用于网页报警

操作

应用管理 → 应用规则 → 协议黑白名单

Netlog 定制表单统计 send email

涉及题型

DCBI 配置统计出用户请求站点最多前 100 排名信息,发送到邮箱 为 DCN2014@chinaskills.com

操作

Netlog 定制年间时间段邮箱检查任务

类似题型

DCBI 配置创建一个检查 2019-05-01 至 2019-05-05 这个时间段邮箱内容包含“密码”的关键字的任务;

注意点

-

创建时间策略

-

添加应用规则 -- 内容规则检查

-

最后操作规则配置生效

操作

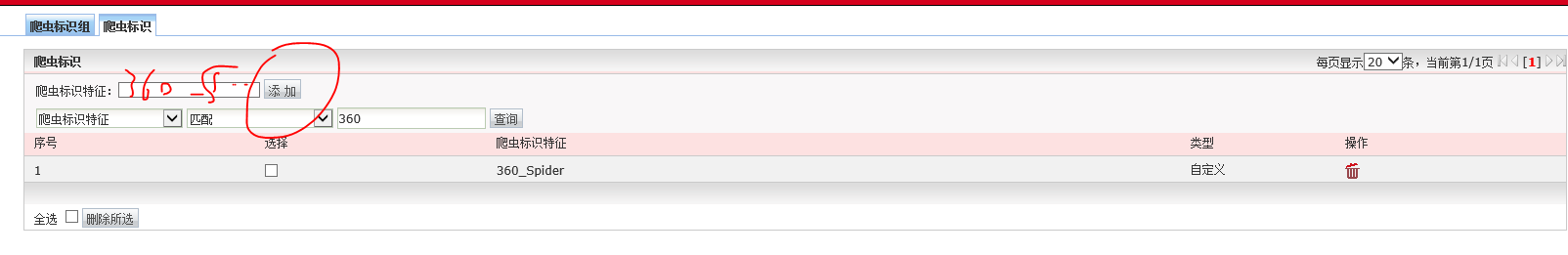

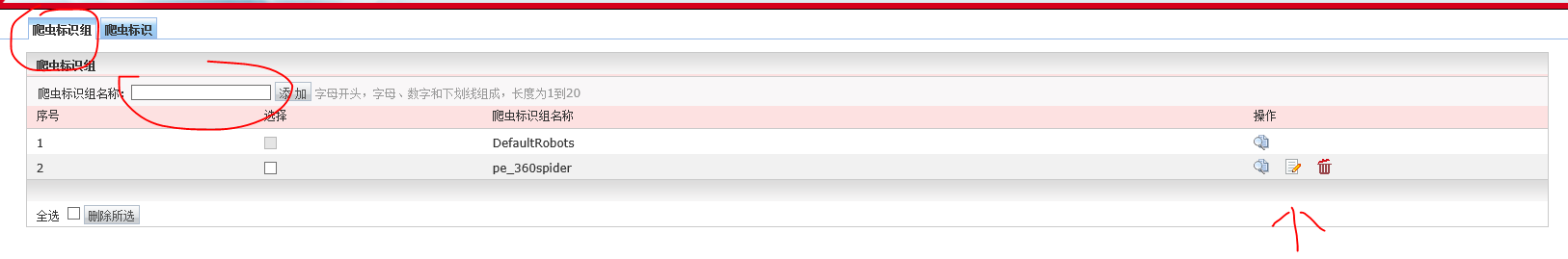

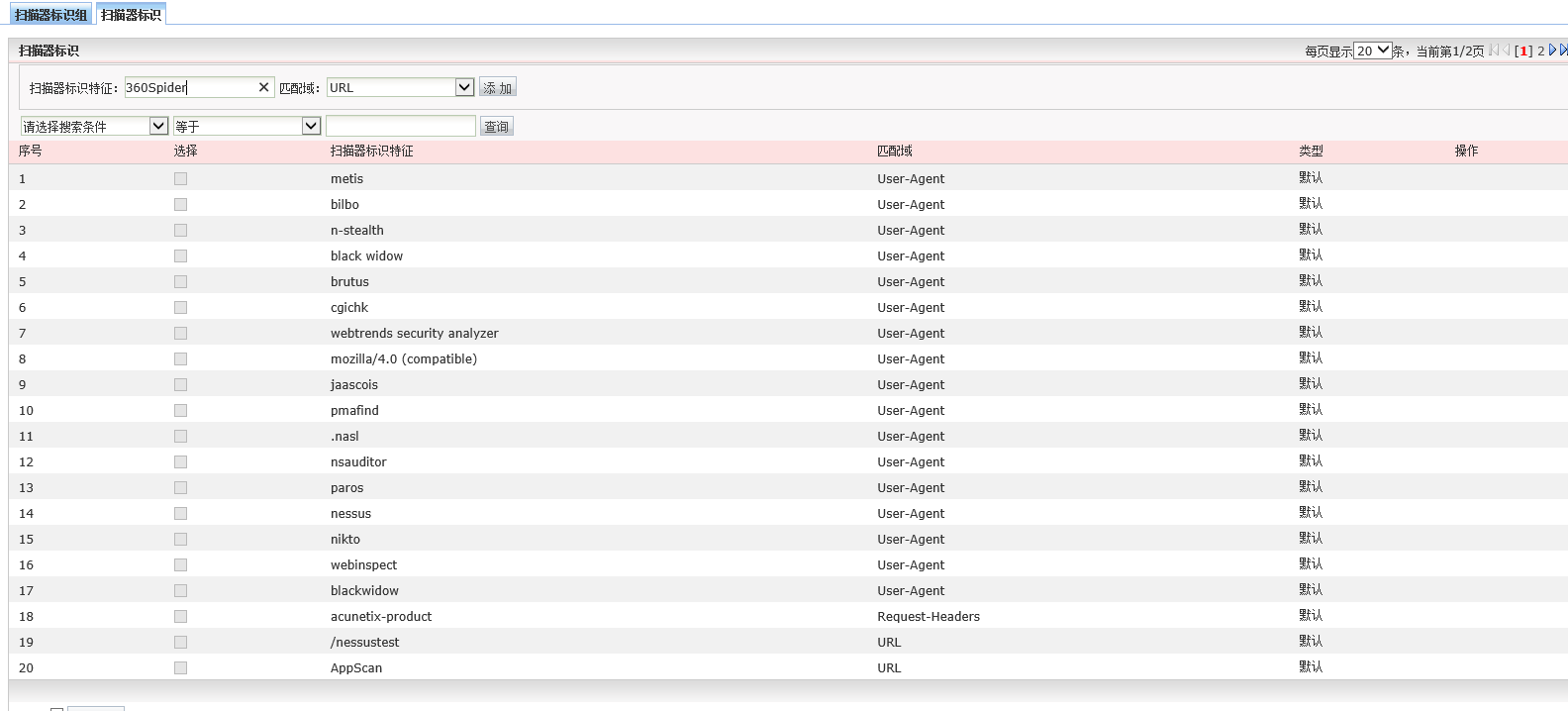

WAF 爬虫防护-阻拦特定爬虫

涉及题目

WAF 上配置开启爬虫防护功能,当爬虫标识为 360Spider,自动阻 止该行为

注意点

-

创建特定爬虫标识组

-

开启特定爬虫防护

-

操作扫描器标识组,当识别为 360Spider 时自动阻止

操作

WAF 重写 DATA 为 DATE

涉及题目

WAF 上配置开启防护策略,将请求报头 DATA 自动重写为 DATE;

操作

策略 → 站点转换

WAF 防盗链功能-约束放行特定 User-Agent

涉及题目

WAF 上配置开启盗链防护功能,User-Agent 参数为 PPC Mac OS X 访问 www.DCN2014.com/index.php 时不进行检查;

注意点

这里说一下我的理解,防止特定 User-Agent 并不能够起到防御的效果,该参数课任意修改

-

操作策略和盗链防护

操作

策略 → 盗链防护

WAF 错误屏蔽操作

类似题型

WAF 上配置开启错误代码屏蔽功能,屏蔽 404 错误代码;

操作

策略 → 错误码过滤

WAF 阻止特定文件格式上传

涉及题型

WAF 上配置阻止用户上传 ZIP、DOC、JPG、RAR 格式文件

操作

WAF 基本防护

涉及题型

WAF 上配置开启基本防护功能,阻止 SQL 注入、跨站脚本攻击;

操作

WAF 操作外网访问内网策略防护

涉及题型

WAF 上配置编辑防护策略,要求客户机访问内部网站时,禁止访 问*.bat 的文件;

注意点

-

这里我们需要尤其注意,在一般的中大型企业都会架设堡垒机来约束和管理公司集群服务器,进而增强安全与防护

-

所以有关题目中如果有出现堡垒机标识的 IP 地址,那么一些外访内的服务器时,如果需要指定 IP 地址,则指定堡垒机器的 IP 地址

-

堡垒服务器的默认管理 IP 为 192.168.1.100 🔺

操作

WS 二层发现 AP 与基本配置 🔺

涉及题目

配置VLAN101 并且管理地址 IP为第二个地址(192.168.101.2)无线控制器 DCWS 上配置管理 VLAN 为 VLAN101,第二个地址作为 AP 的管理地址,配置 AP 二层手工注册并启用序列号认证,要求连接 AP 的接口禁止使用 TRUNK;

注意点

关于这题,也是搞了我一镇子,这里说一下操作步骤,是我自己摸索加参考学长的笔记搞出来的,实在是坑呀这题

-

在 AC 上起 DHCP 使用 option 43 字段绑定 vlan 100 的 IP 地址

-

然后进入无线模式配置为序列号认证

-

绑定 AP MAC 地址和序列号 num (这些在 AP 的物理面板上,就是屁股上写着)

这里顺便提一个小知识

1:AP 放绿光一闪一闪的,代表 AP 未被 AC 发现

2:AP 放蓝光一闪一闪的,代表 AP 已经被 AC 发现

操作

DCWS-6028#show running-config ! service dhcp ! ip dhcp pool AP network-address 192.168.101.0 255.255.255.0 default-router 192.168.101.1 option 43 hex 0104C0A86401 ! Interface Ethernet1/0/3 switchport mode hybrid switchport hybrid allowed vlan 101 untag switchport hybrid native vlan 101 ! interface Vlan101 ip address 192.168.101.1 255.255.255.0 ! no login wireless no auto-ip-assign enable ap authentication serial-num discovery vlan-list 101 static-ip 192.168.101.2 ! ap database 00-03-0f-82-2d-b0 serial-num WL020420H815002349 ! end

WS DHCP 服务架设分配 vlan 10-20-30-40 IP

类似题型

无线控制器 DCWS 上配置 DHCP 服务,前十个地址为保留地址,无 线用户 VLAN10,20, 有线用户 VLAN 30,40 从 DCWS 上动态获取 IP 地址;

注意点

-

这个题目我们以前做过,但是这里任然多说一下

-

我们需要配置不同地址池的网关 IP

-

需要配置 udp 转发特性

-

由于 WS 做 DHCP 服务器,需要跨三层转发,RS 做 DHCP 中继

WS

DCWS-6028#config terminal DCWS-6028(config)#ip dhcp pool 10 DCWS-6028(dhcp-10-config)#network-address 172.16.10.0 24 DCWS-6028(dhcp-10-config)#default-router 172.16.10.1 DCWS-6028(dhcp-10-config)#exit DCWS-6028(config)#ip dhcp pool 20 DCWS-6028(dhcp-20-config)#network-address 172.16.20.0 25 DCWS-6028(dhcp-20-config)#default-router 172.16.20.1 DCWS-6028(dhcp-20-config)#exit DCWS-6028(config)#ip dhcp pool 30 DCWS-6028(dhcp-30-config)#network-address 172.16.30.0 26 DCWS-6028(dhcp-30-config)#default-router 172.16.30.1 DCWS-6028(dhcp-30-config)#exit DCWS-6028(config)#ip dhcp pool 40 DCWS-6028(dhcp-40-config)#network-address 172.16.40.0 26 DCWS-6028(dhcp-40-config)#default-router 172.16.40.1 DCWS-6028(dhcp-40-config)#exit DCWS-6028(config)#ip forward-protocol udp bootps

RS

DCRS(config)#service dhcp

DCRS(config)#ip forward-protocol udp bootps

DCRS(config)#int vlan 10

DCRS(config-if-vlan10)#ip helper-address 192.168.100.254

DCRS(config)#int vlan 20

DCRS(config-if-vlan20)#ip helper-address 192.168.100.254

DCRS(config)#int vlan 30

DCRS(config-if-vlan30)#ip helper-address 192.168.100.254

DCRS(config)#int vlan 40

DCRS(config-if-vlan40)#ip helper-address 192.168.100.254

AC 操作 igmp 限制组播数量

类似题型

在 SSID DCN2019 下启动组播转单播功能, 当某一组播组的成员个 数超过 8 个时组播 M2U 功能就会关闭;

注意点

-

注意操作 dist-tunnel 使用分布式隧道

操作

WS(config-network)#igmp snooping m2u WS(config-network)#m2u threshold 8 WS(config-network)#dist-tunnel

AC ARP 抑制功能 强制漫游功能-动态黑名单功能

类似题型

开启 ARP 抑制功能,开启自动强制漫游功能、动态黑名单功能

注意点

-

题目要求开启功能则所有 network 开启

-

全局功能为漫游-黑名单

操作

WS(config-wireless)#network 1 WS(config-network)#arp-suppression WS(config-network)#network 2 WS(config-network)#arp-suppression WS(config-network)#exit WS(config-wireless)#dynamic-blacklist WS(config-wireless)#force-roaming mode auto WS(config-wireless)#exit

文章作者: Leadlife

版权声明: 本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Leadlife!

410

410

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?