暴力破解

1、基于表单的暴力破解

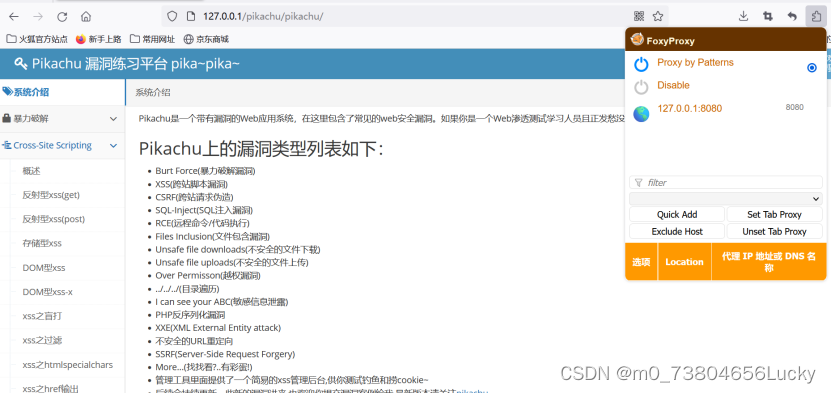

先开启代理

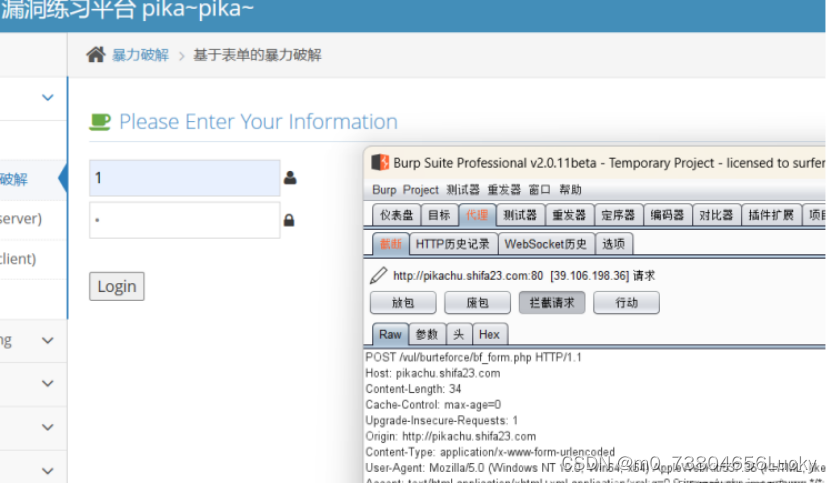

随便输入一个账号密码登录,并进行拦截

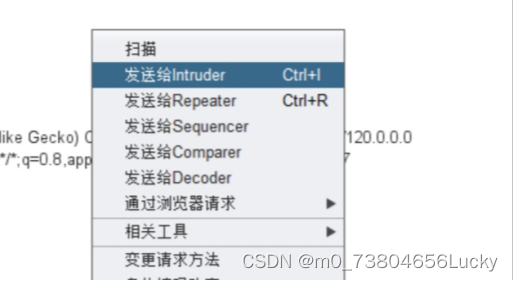

右键发送到intruder

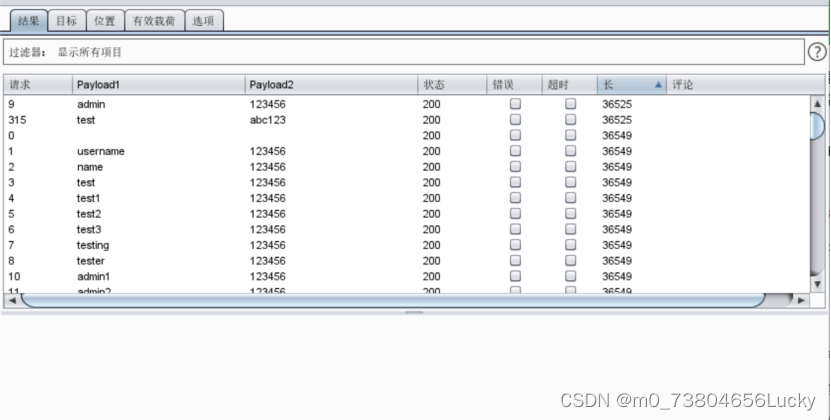

转到intruder的位置,先消除符号,在给username和passward添加符号,同时转换为集束炸弹攻击类型

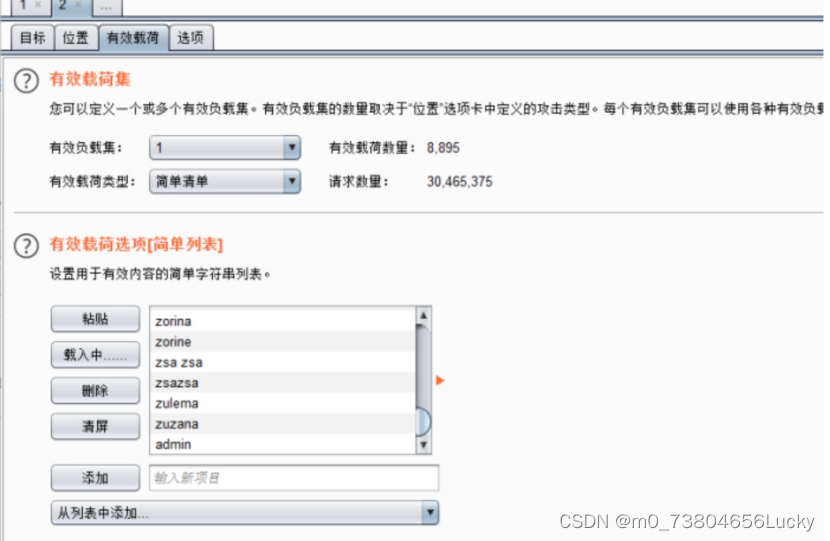

点击有效载荷,为有效负载集1时,载入username的字典

为有效负载集2时,载入passward的字典,完成后开始攻击即可

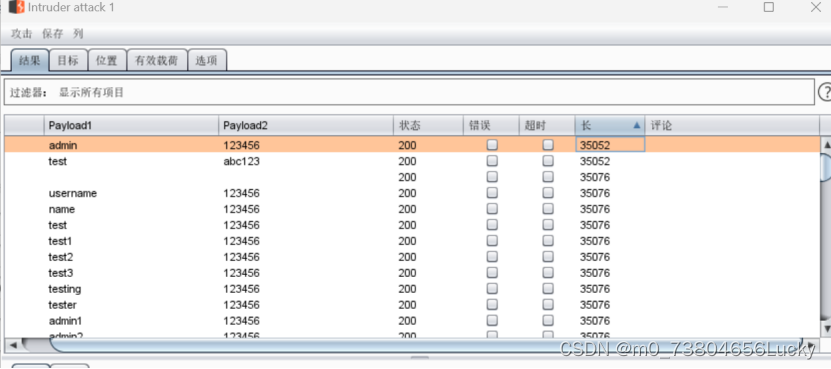

点击长度,找到特殊的那一个即可,因为大多的都是错误的,对的那个的响应时长不同,这样就得到账号密码了,这里我们得到两个账户,账号密码分别为

admin 123456, test abc123

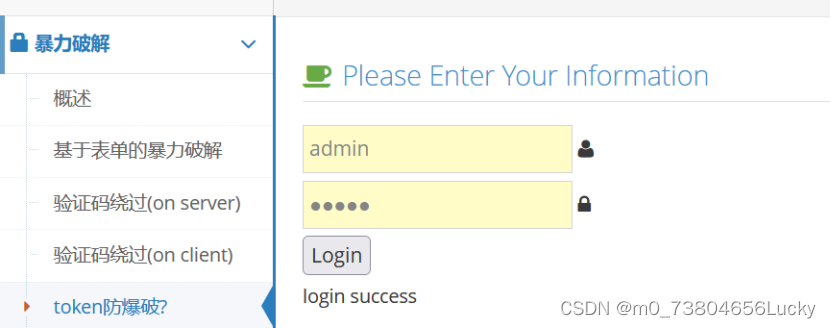

输入账号密码,成功登录

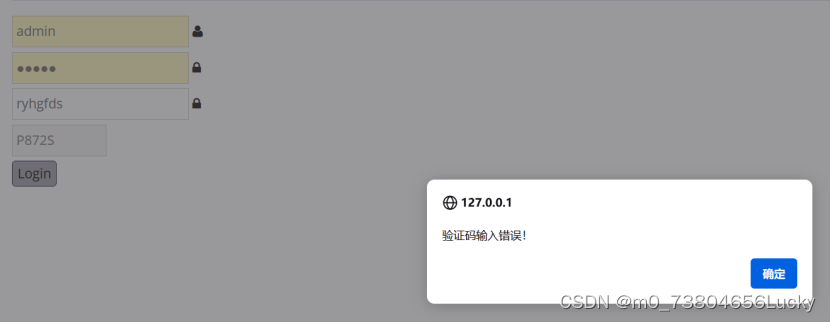

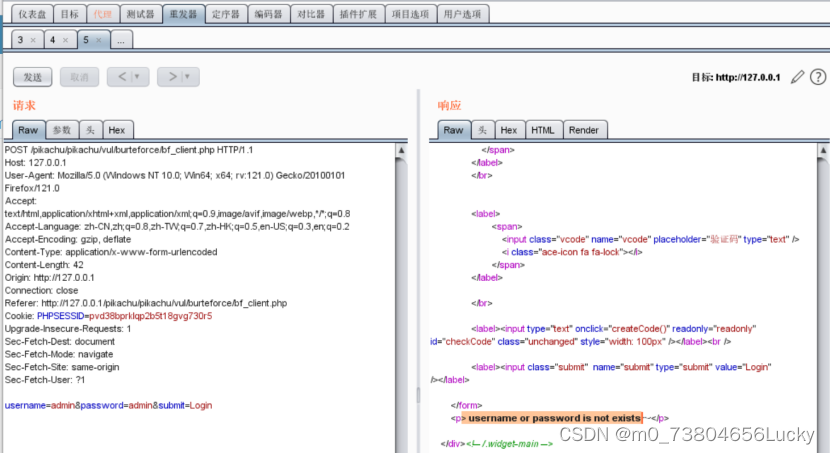

2.验证码绕过(on server)

我们首先观察一下

当我们随便输入用户名密码以及错误的验证码时,提示我们验证码输入错误

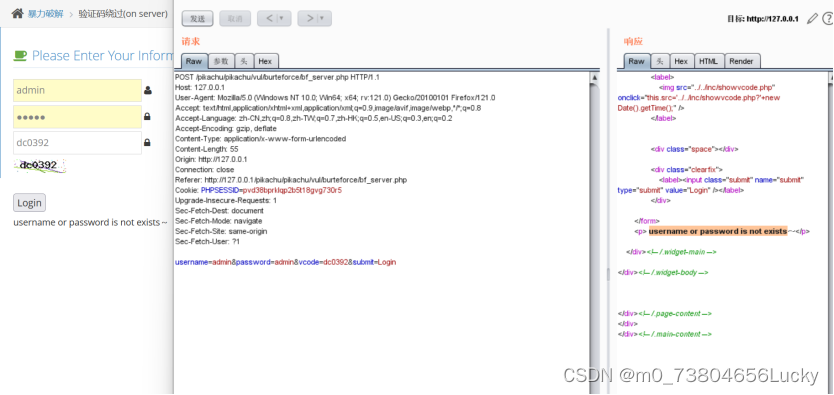

当我输入错误的账号密码,但输入正确的验证码时,提示我们username or password is not exists

并且我们发现,只有当页面刷新时,验证码才会重新刷新,于是,我们尝试随便输入账号密码,输入正确的验证码,抓包试试

当输入正确的验证码,错误的账号密码时,提示username or password is not exists

修改一下账号密码,验证码不变,发现它还是提示username or password is not exists

说明验证码还有用,可以反复使用。

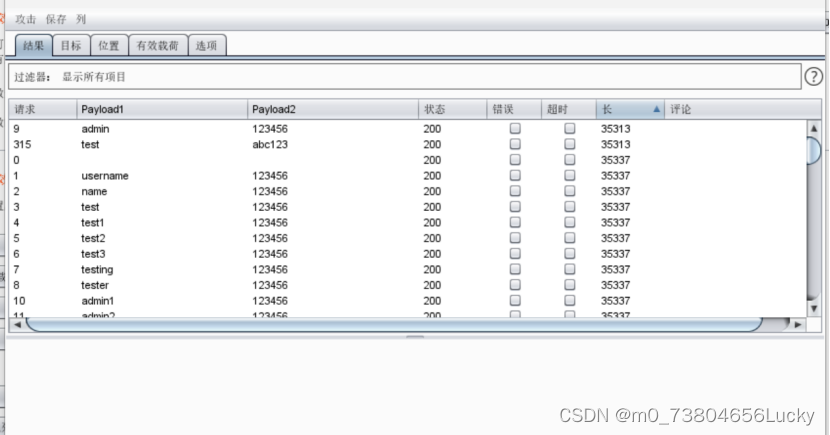

接下来输入正确验证码然后暴破,操作和上面第一题一样

前两个长度和其他不一样的就是正确的账号密码

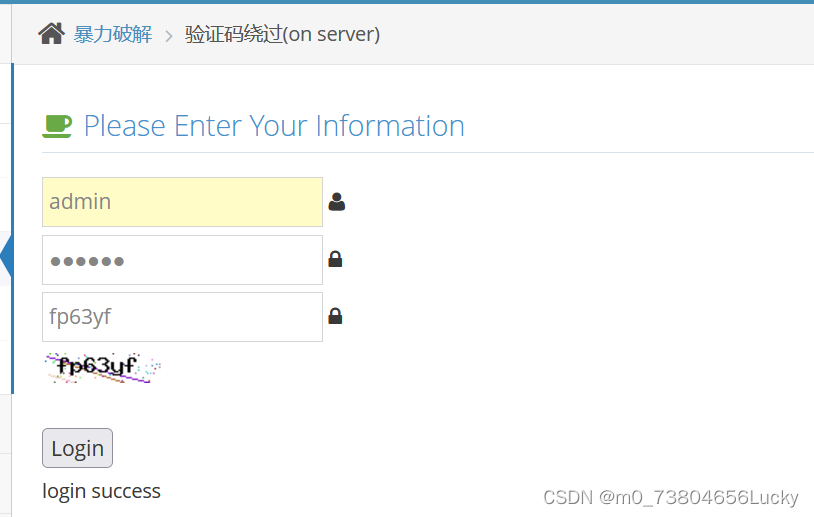

输入正确账号密码登录成功

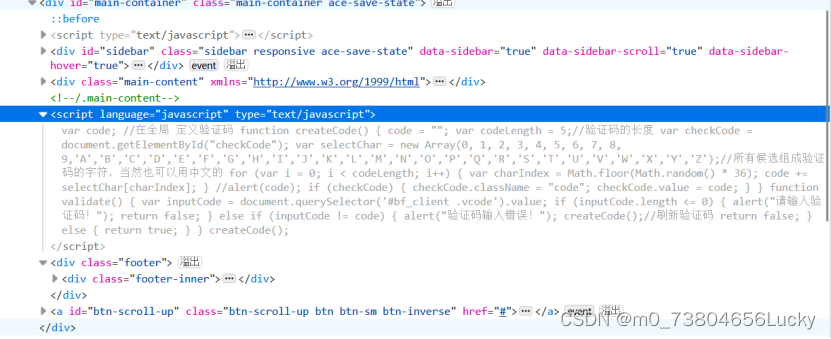

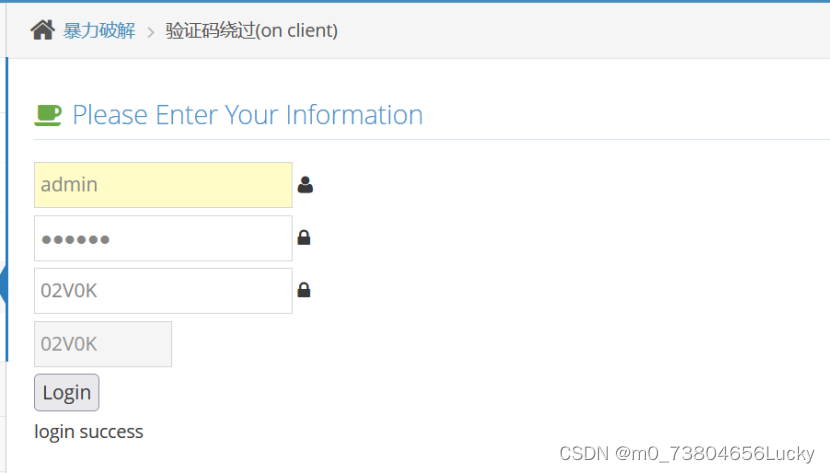

3.验证码绕过(on client)

当我们输入错误的验证码时,有个提示验证码错误的弹窗

我们查看源代码发现了验证验证码的代码在前端

由于是前端验证,直接抓包重放删除验证码传参,也不会返回验证码不能为空

然后就暴破,操作也是和上面一、二题一样

得出正确账号密码,登录成功

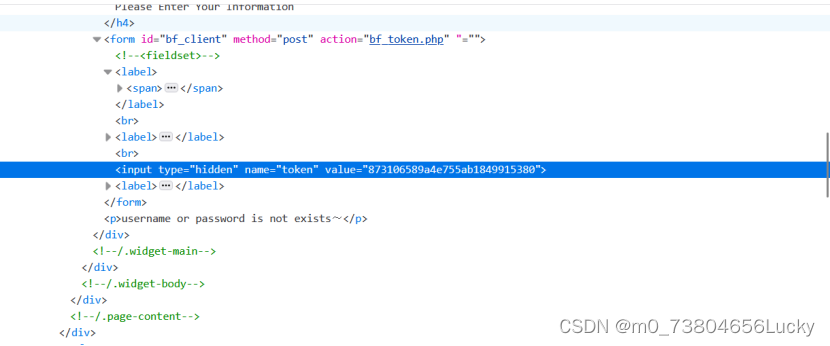

4.token防爆破?

我们先F12检查,在密码框代码的下边,我们就可以发现进行验证的token

对于有token的的验证,我们适用于已经知道账号的情况,或者账号和密码一一对应的情况,并且我们的暴力破解方式就要有所调整,我们依旧是先抓包,并发送到攻击模块

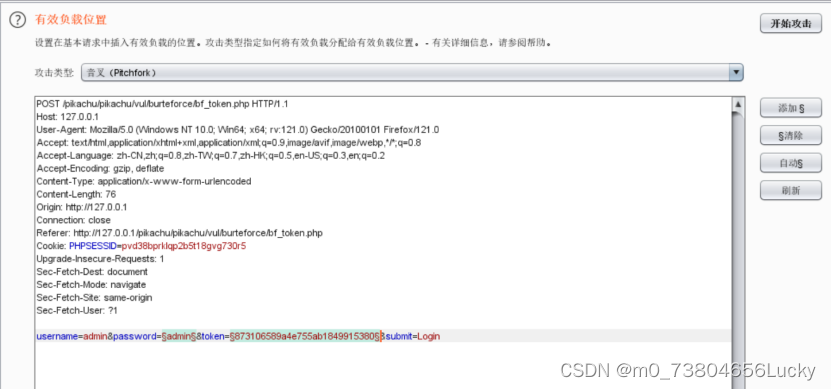

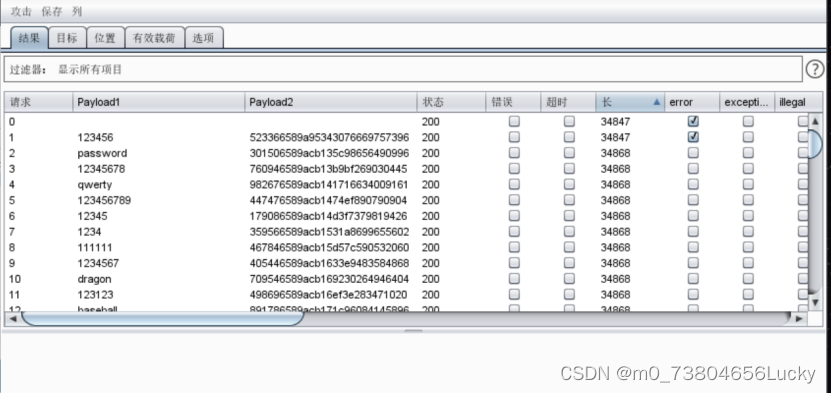

我们这里的攻击目标要选择password,以及token,攻击方式选择Pitchfork(普叉)

下面我们来到payloads(有效载荷)模块模块,password设置和之前一样,上传我们的爆破字典即可,

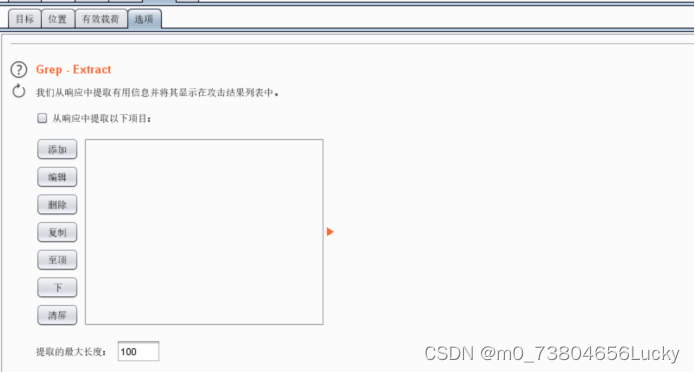

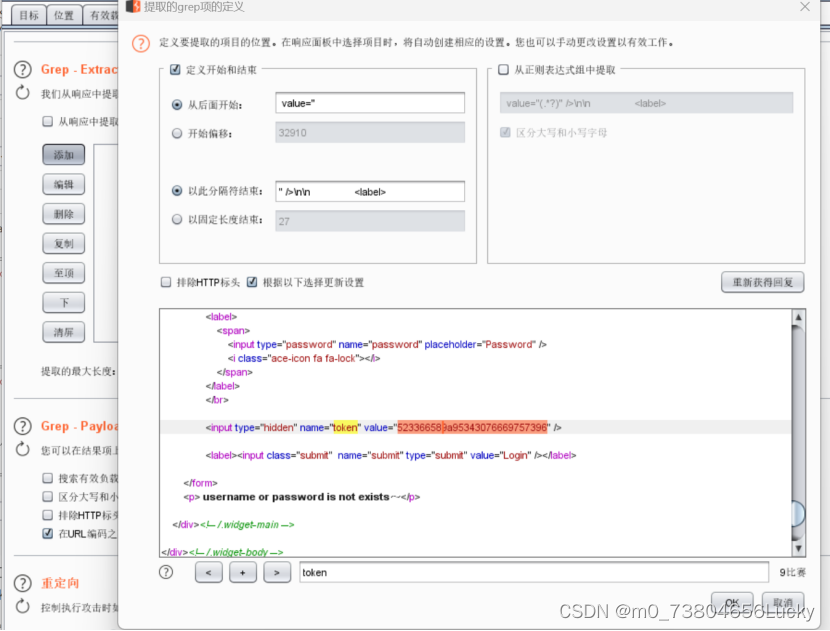

第二个位置token处进行如下设置,我们首先来到选项模块,往下滑,找到Gerp-Extract

随后我们点击添加,并且点击重新获得回复,我们将刷新的请求中的数据包下滑,找到token,选中并且复制,然后点击ok

我们再回到有效载荷模块,第二个位置选择Secursive grep(递归搜索),并且将我们刚刚复制的token粘贴到下面的框里

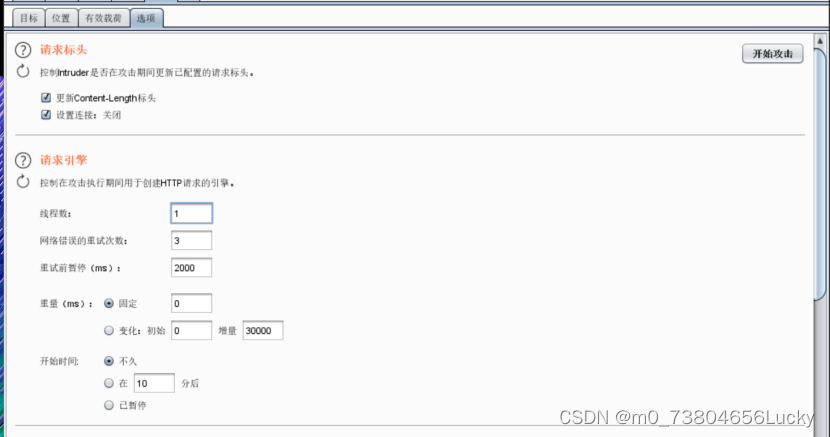

然后设置线程数为1,开始攻击即可。

得到结果

5160

5160

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?