web21

- 此题为 【从0开始学web】系列第二十一题

- 此系列题目从最基础开始,题目遵循循序渐进的原则

- 希望对学习CTF WEB的同学有所帮助

爆破什么的,都是基操首先我只是一个萌新,有什么错误的,欢迎大家一起指正

工具:

BP安装包:

链接:https://pan.baidu.com/s/1wvZ4oDeUDRkuEIPtVRisVw

提取码:92xc

解题步骤:

由题目的叙述我们可以知道此题用到爆破(我觉得火狐相对于其他游览器比较好操作,所以这里用的是火狐来讲解)

一.抓包三部曲 二.打开游览器代理

二.打开游览器代理

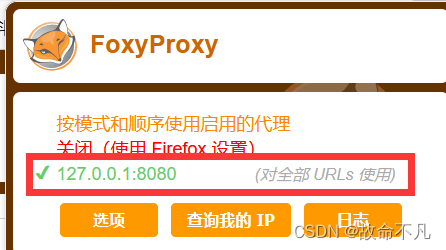

法1:使用FoxyProxy插件,比较方便(安装方法可以在CSDN上搜到我就不说了)

法2.手动代理设置【设置】-->【常规】-->【网络设置】

三.在该网页输入用户名和密码后点击登录,我这里输入的用户名为admin,密码是123

四.返回BP页面

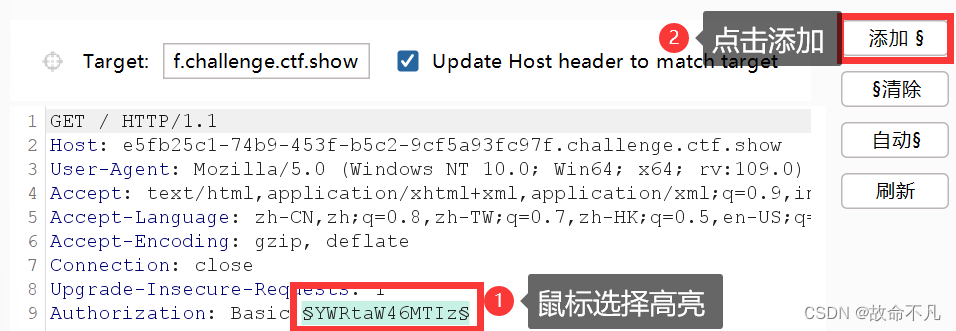

查看HTTP history可以发现Authorization这里蓝色框选出来的部分有点特别,盲猜是base64 右键点击出现菜单点击发送给测试器选项,可以发现上方【Intruder】变红,点击它

右键点击出现菜单点击发送给测试器选项,可以发现上方【Intruder】变红,点击它

复制蓝色所框选的部分,点击上方【Decoder】菜单栏,将该字符串复制到框中,接着右侧点击【编码】-->【base64】可得下方该字符串解码所示结果,当然也可以去base64在线解密上解码该字符串

进一步验证我们的猜想,同时我们可以发现tomcat认证遵守 用户名:密码 这种形式 因而我们选择这种爆破的方式

五.返回【Intruder】部分

1.添加变量,鼠标选中该字符串部分,然后添加变量(注意不要包字符串前面的空格也选中了)

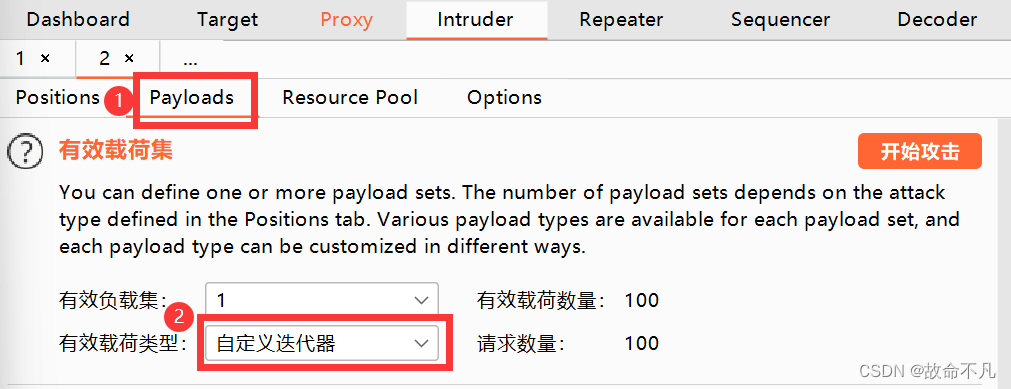

2.点击【intruder】模块下的【Payloads】模块

2.1有效载荷集设置,选择自定义迭代器

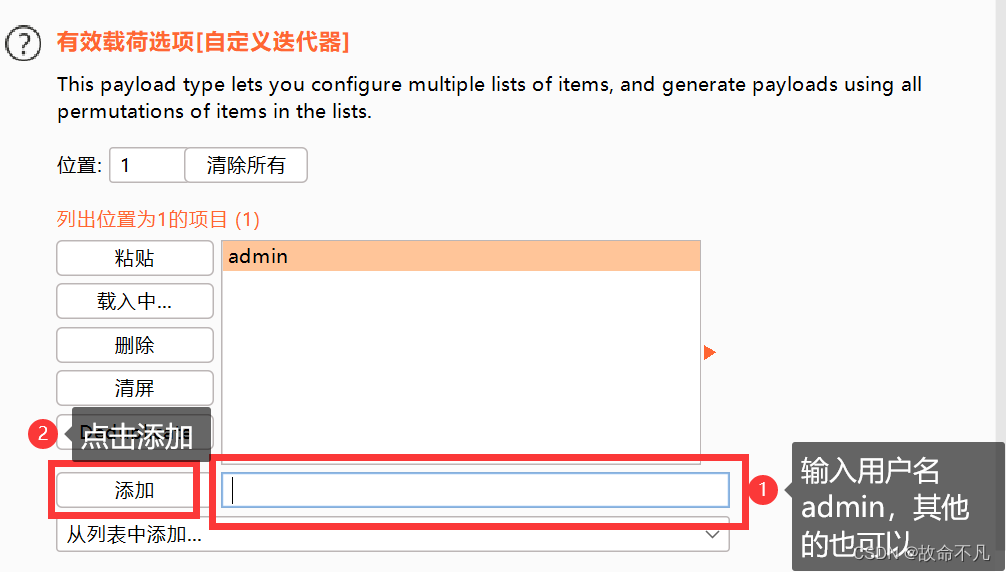

2.2有效载荷选项[自定义迭代器]

2.2.1自定义迭代器可以自定义拼接方式,position的位置即为我们的拼接方式

2.2.2

2.2.3

3.有效负载处理

【添加】-->【请选择规则类型】-->【编码】-->【Base64编码】-->【ok】

4.有效载荷编码

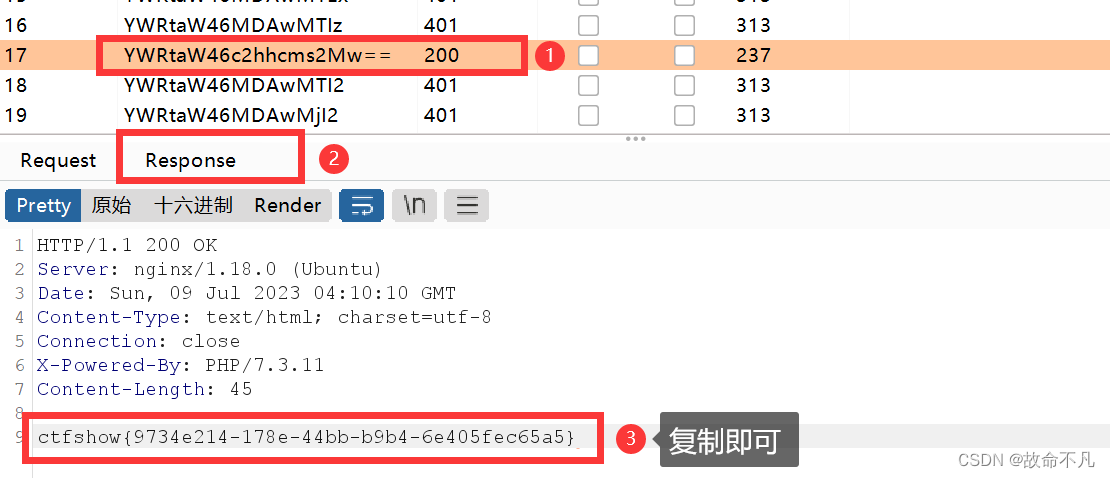

5.点击上方的开始攻击,之后会弹出一个框,查看状态码为200的即爆破成功(之前我一直以为这个状态码是由小到大进行排序的,在这里卡了很多次,所以大家一定要查看完整】,你可以复制这个字符串进行base64解码之后登录,也可以点击【Response】查看flag

谢谢观看,喜欢的可以点个赞

5130

5130

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?