声明

本文是学习2017中国网站安全形势分析报告. 下载地址 http://github5.com/view/55055而整理的学习笔记,分享出来希望更多人受益,如果存在侵权请及时联系我们

网站DDoS攻击情况

DDoS攻击仍然是全球最大的互联网安全威胁之一,根据DDosMon网站(https://ddosmon.net/insight/?last=365)数据显示,在过去一段时间内每天检测到大约2万次攻击。本章包含由DDoS和僵尸网络追踪系统检测到的各种DDoS攻击的观察结果和见解。它代表了网络攻击趋势的独特视角,包括针对最新DDoS攻击统计数据和行为趋势。

DDoS攻击情况

2016年12月5日至2017年12月5日,奇安信威胁情报中心监测到626.2万个IP在过去一年曾遭到过1064.3万次攻击。

2017年,奇安信威胁情报中心监测显示,针对DDoS攻击的端口中,80端口是DDoS攻击最常用的端口,占比为47.8%,其次为4444端口(17.0%)、3074端口(8.7%),具体分布情况如下图所示。

下表是对上图中DDoS攻击常用端口的简单介绍。

| 端口 | 常用服务 |

|---|---|

| 80 | HTTP 服务端口 |

| 4444 | Metasploit 的默认监听端口,有些恶意程序也会使用该端口进行远程入侵 |

| 3074 | xbox game 服务端口 |

| 443 | HTTPS 服务端口 |

| 53 | DDNS 服务端口 |

表格 9 2017年DDoS常用端口介绍

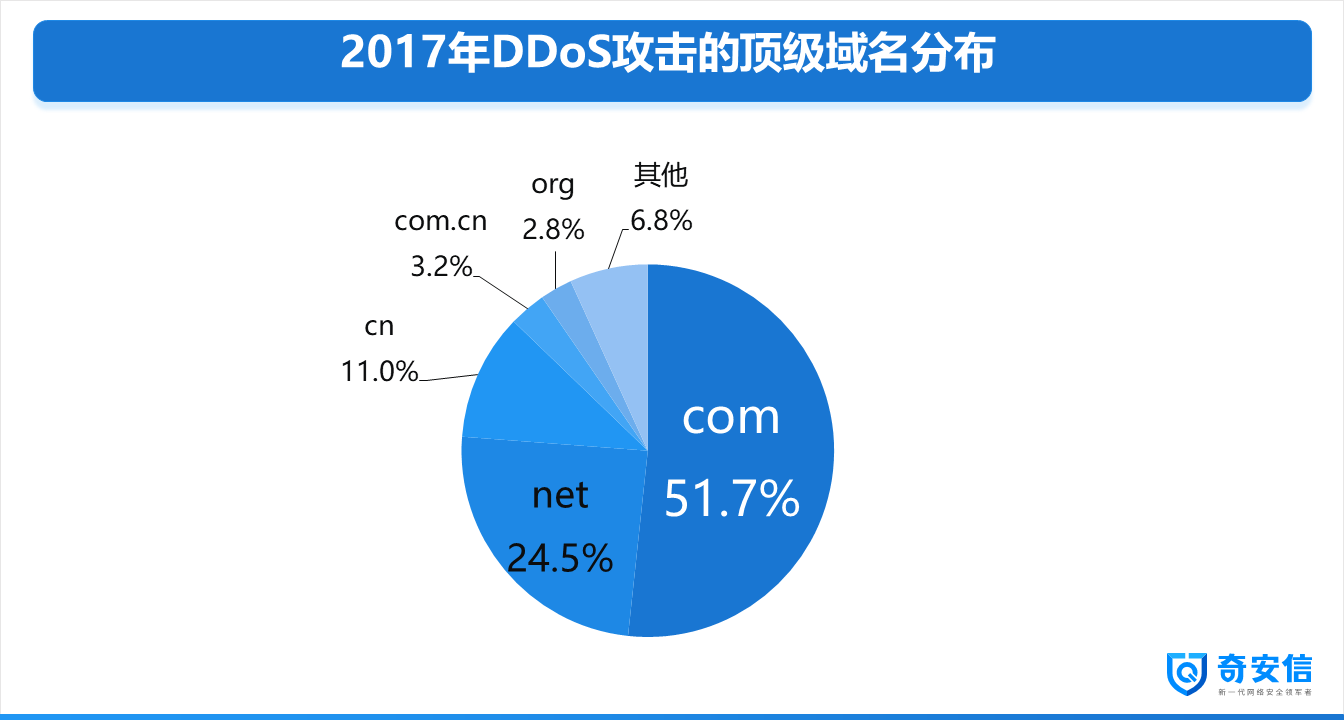

2017年,奇安信威胁情报中心监测显示,DDoS攻击的网站域名中,51.7%为.com域名,其占据了半壁江山。其次是.net和.cn域名,占比分别为24.5%和11.0%。具体分布情况如下图所示。

2017年,奇安信威胁情报中心监测显示,DDoS攻击类型中,amp_flood类型最多,占比为55.4%,其次为syn_flood和simple_flood,占比分别为13.7%和13.5%。具体分布情况如下图所示。

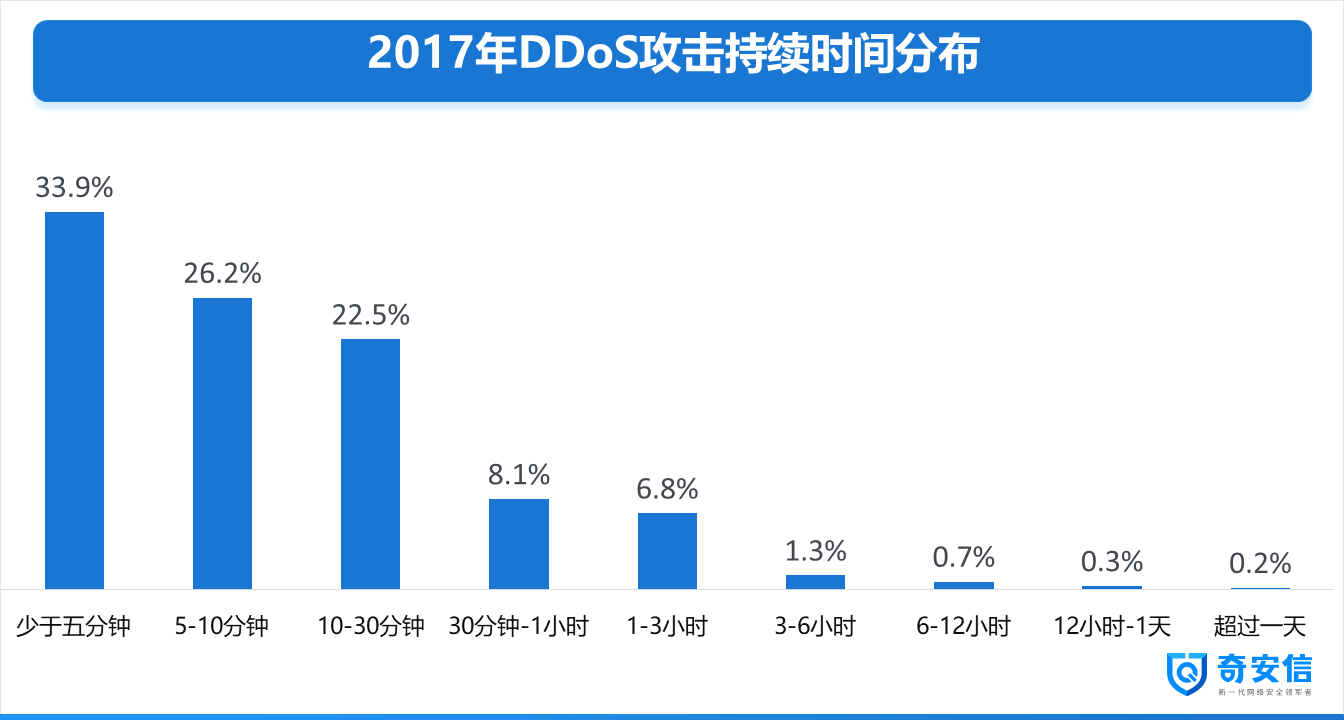

从攻击时长来看,超过五成的DDoS攻击持续时间小于10分钟,而持续时间在10分钟至30分钟的攻击占比约为22.5%,30分钟至1小时的攻击占比约为8.1%,持续时间超过1小时的攻击占比不足10%。总体而言,短时、小量的攻击仍然是DDoS攻击的主流。下图给出了DDoS的攻击持续时间分布。

DDoS僵尸网络

僵尸网络 Botnet 是指采用一种或多种传播手段,将大量主机感染bot程序(僵尸程序)病毒,从而在控制者和被感染主机之间所形成的一个可一对多控制的网络。攻击者通过各种途径传播僵尸程序感染互联网上的大量主机,而被感染的主机将通过一个控制信道接收攻击者的指令,组成一个僵尸网络。之所以用僵尸网络这个名字,是为了更形象地让人们认识到这类危害的特点:众多的计算机在不知不觉中如同中国古老传说中的僵尸群一样被人驱赶和指挥着,成为被人利用的一种工具。

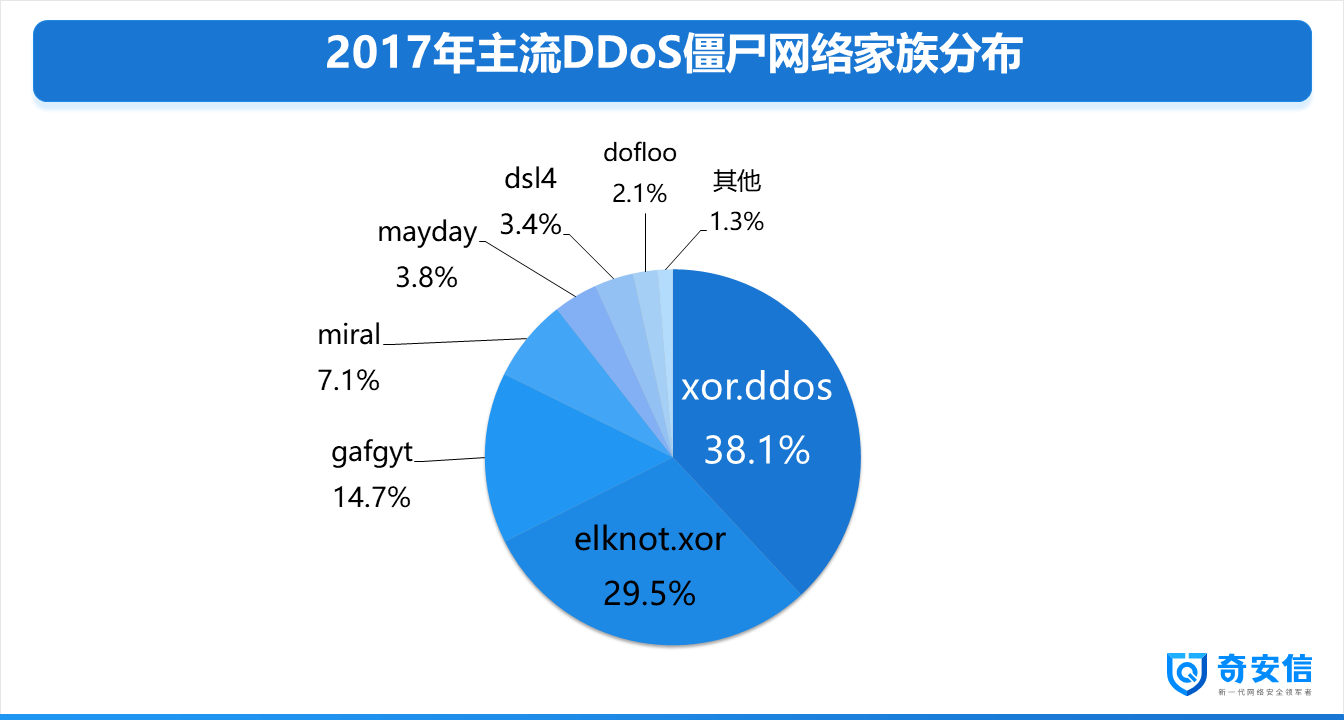

DDoS 攻击主要由受控的僵尸网络发动。统计显示,xor家族是最为活跃的DDoS僵尸网络家族,占比为38.1%;elknot家族紧追其后占比为29.5%;而gafgyt家族占比为14.7%位居第三。下面给出了2017年流行的僵尸网络的家族分布。

XOR.DDOS家族是在2014年左右出现的一款DDoS botnet家族,支持TCP SYN FLOOD、DNS FLOOD等常见攻击,因为C&C通信和样本配置信息使用了异或(XOR)加密而得名。跟mirai和gafgyt这种面向IoT的botnet不同的是,XOR.DDOS主要面向x86架构的设备,被感染的系统多为linux 服务器。根据我们掌握的信息,XOR.DDOS主要由中国黑产从业者运行,当前网络上相当比例的tcp syn flood由这个家族的botnet发起。

Gafgyt又名Qbot,是mirai出现之前比较流行的一种IoT botnet家族,于2014年8月第一次被发现,2014 年末LizardSquard(黑客组织)利用该样本发起一起DDoS引起安全界的小范围关注。gafgyt使用了一种类似IRC的C&C协议,支持HTTP/TCP等应用层攻击。2015年1月Gafgyt的源代码被公开,导致变种越来越多,每种变种支持的攻击方式都有差异,对跟踪和防御造成了障碍。同时,gafgyt的传播方式也比较多,除了telnet 23端口,还被发现在一些UDP 端口上传播。

Mirai是2016年最为活跃也最为臭名昭著的僵尸网络,2017年仍在继续活跃。mirai是一种主要感染IoT(物联网)设备(比如智能摄像头等)的恶意程序,而由被mirai恶意程序感染并控制的设备组成的网路,就是mirai僵尸网络。自2016年8月1号被首次发现以来,mirai僵尸网络不断通过针对IoT设备的扫描活动来扩充自己僵尸军团的规模。截止2017年2月4日,可以确信已经被mirai僵尸网络控制的各类IoT设备总数至少已有194.8万台,形成了规模庞大的僵尸网络。

maday和Elknot是另外2款由中国人开发的ddos botnet家族,出现时间在2014年初。它们在源代码上有继承关系,elknot系mayday的升级版,增加了攻击功能,同时在主机模块隐藏方面也做了改进。而elknot本身也存在多个版本,早期版本因为将C&C控制(Gates)和DDoS攻击(Bill)这两个功能模块分开,故又被国外研究人员称恒为BillGates。从攻击方式看,他们均支持TCP SYN FLOOD/DNS FLOOD,而elknot还支持随机散列前缀DNS攻击(PRSD DNS, Pesudo-random subdomain)。

僵尸网络攻击的端口也很受大家的关注。80端口仍是大多数僵尸网络攻击的主要目标,占比为62.8%,其次是53端口为7.5%,3074端口为6.7%。具体分布如下图所示。

下图给出了2017年十大僵尸网络攻击类型对比。从中可以看出,在2017年的DDoS僵尸网络攻击中,syn_flood攻击次数达到22.8万次,其次是udp_flood 6.5万次、STD为 3.3万次等。

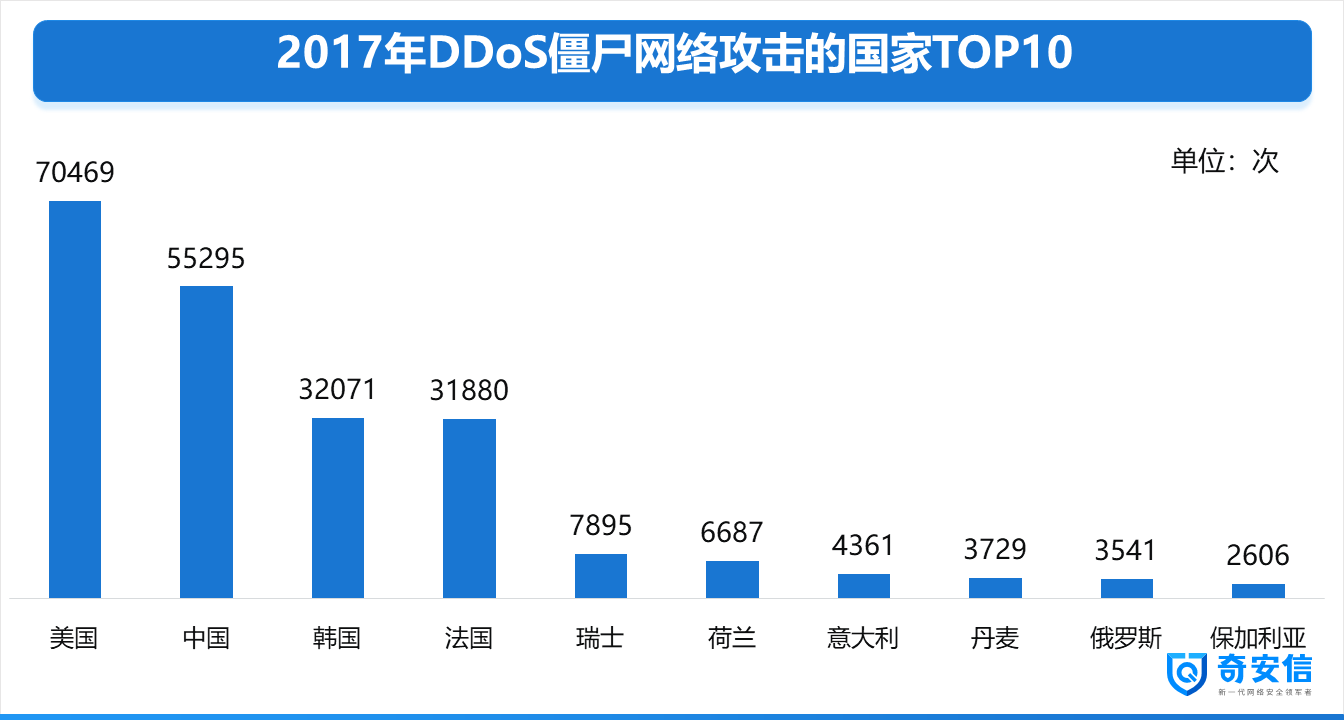

从DDoS僵尸网络攻击国家的地域分布来看,2017年,DDoS僵尸网络攻击的国家中,美国是重灾区(7.05万次)。中国排名第二(5.53万次),其次为韩国和法国,分别为3.21万次和3.19万次。具体分布情况如下图。

DDoS攻击造成的经济损失

奇安信威胁情报中心的监测数据显示,2017年全年,国内共有626.2万个网站IP地址遭到了1064.3万次DDoS攻击。平均每天发生DDoS攻击2.9万次。可见,DDoS攻击是互联网上一种常态攻击。

鉴于DDoS攻击的主要原因是恶意竞争和敲诈勒索,所以被攻击的网站,即便只是中小网站,通常也是具有相当程度的商业价值。因此,结合前述统计,我们可以大致通过下面方法来评估DDoS攻击给整个互联网造成的经济损失。

若我们按照平均每个网站的搭建成本为1万元(包括网站设计、制作、设备、运维、推广等基本投入),商业价值为10万元(由广告收入、用户缴费收入等评估的网站资本价值)的较低水平来估算,2017年遭到攻击的网站数量为626.2万个,约23%的网站被攻击后受到致命影响,面临停服风险,那么DDoS攻击全年给这些网站的经营者造成的经济损失至少为:

投入成本损失:1万元×626.2万×23%≈144.0亿元

商业价值损失:10万元×626.2万×23%≈1440.2亿元

2017年新型僵尸网络

我国发现新型物联网僵尸网络HTTP81

在去年mirai僵尸网络攻击造成美国东海岸大面积断网事件之后,2017年5月,国内也出现了控制大量IoT设备的僵尸网络。该僵尸网络是由奇安信威胁情报中心率先发布公告,披露了一个名为http81的新型IoT僵尸网络。

http81僵尸网络的幕后操控者远程入侵了大量没有及时修复漏洞的网络摄像头设备,在这些摄像头中植入恶意代码,只要发出指令就可以随时向任何目标实施DDoS攻击。由于网络摄像头属于长期在线的设备,普遍拥有比较高的带宽,相比由电脑组成的僵尸网络具备更强的杀伤力。此外,http81僵尸网络借鉴了mirai的端口嗅探手法和部分基础代码,但是对比僵尸网络的关键特性,http81在传播、C2通信协议、攻击向量等方面与mirai完全不同,属于新的僵尸网络家族。

http81僵尸网络在中国已经感染控制了超过5万台网络摄像头。如果按照每个活跃IP拥有10Mbps上行带宽测算,http81僵尸网络可能拥有高达500Gbps的DDoS攻击能力,足以对国内互联网基础设施产生重大威胁。此安全事件告诫我们:国内的网络摄像头等设备大多缺乏安全更新维护,从事物联网行业的运维人员应该尽可能更新维护,及时清除恶意代码。

IoT_reaper:快速扩张的新 IoT 僵尸网络

2017年9月13日,奇安信威胁情报中心捕获到一个新的针对IoT设备的恶意样本。在随后的这个一个多月时间里,该IoT僵尸网络家族不断持续更新,开始在互联网上快速大规模的组建僵尸网络军团。

该僵尸网络脱胎于mirai,但其在诸多方面比mirai更进一步提升攻击能力,特别是开始放弃弱口令猜测,完全转向利用IoT设备漏洞收割被控设备。我们将之命名为IoT_reaper(IOT收割者)。

IoT_reaper规模较大且正在积极扩张,例如根据之前监测的数据(10月19日),在我们观察到的多个C2中,其中一个C2上活跃IP地址去重后已经有10k个,此外还有更多的易感设备信息已经被提交到后台,由一个自动的loader持续植入恶意代码、扩大僵尸网络规模。

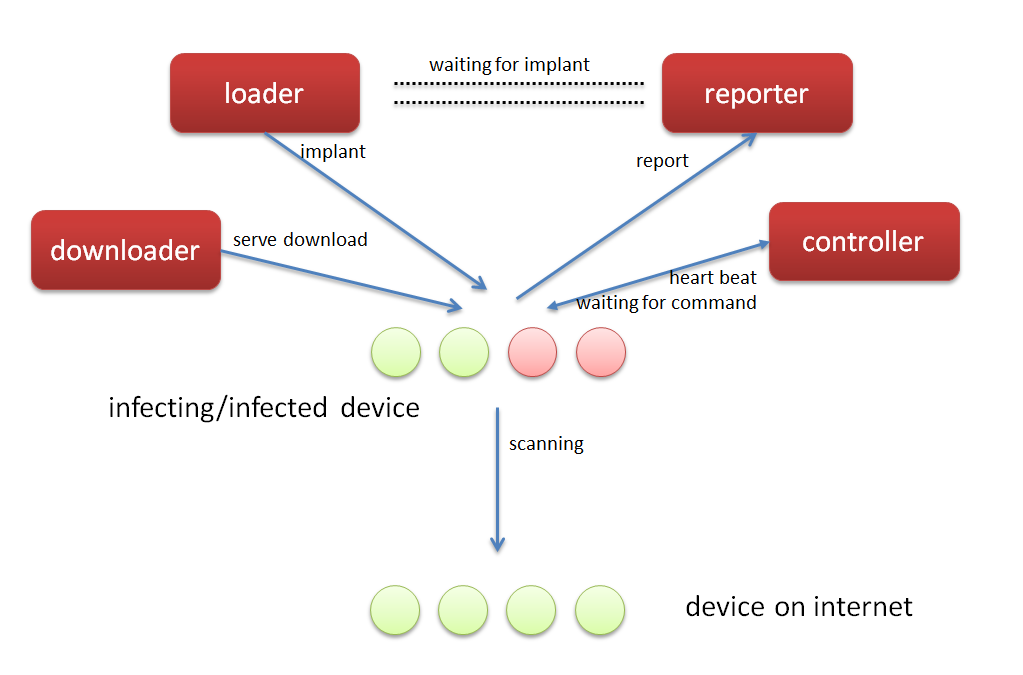

根据监测情况,IoT_reaper 最主要传播的恶意代码位于特定URL上,由于这个URL上的样本之间内聚关系比较强,我们称为S簇。S簇的C2 布局、感染机制等请参考下图。

上图中各主要环节功能介绍如下:

- Loader:负责通过漏洞植入恶意代码

- downloader:提供恶意代码下载

- reporter:接收bot扫描到的易感染设备信息

- controller:控制bot、发送控制指令

在reporter 和 loader 之间,我们猜测有一个队列,reporter会将收集到的易感染设备信息推入队列,等待loader处理。

Satori及其后续变种Satori.Coin.Robber

2017年12月5日,奇安信威胁情报中心注意到Satori(一个mirai变种)的新版本正在端口37215和52869上非常快速的传播,最快时感染速度达到12小时26万台,成为史上传播速度最快的僵尸网络。这个新变种有两个地方与以往mirai有显著不同:

- bot 不再完全依赖以往的 loader/scanner 机制进行恶意代码的远程植入,而是自身有了扫描能力。这是一个类似蠕虫的传播行为,值得引起注意;

- bot 中增加了两个新的漏洞利用,分别工作在端口 37215 和 52869 上。考虑到bot类似蠕虫的行为,我们建议安全工作者关注端口 37215 和 52869 上的扫描行为。

2018年1月8日,奇安信威胁情报中心检测到 Satori的后继变种正在端口37215和52869上重新建立整个僵尸网络。值得注意的是,新变种开始渗透互联网上现存其他Claymore Miner挖矿设备(一个流行的多种代币的挖矿程序,并提供了远程监控和管理的接口,而且互联网上较多设备都是基于Claymore Miner进行挖矿的),通过攻击其3333 管理端口,替换钱包地址,并最终攫取受害挖矿设备的算力和对应的 ETH 代币。我们将这个变种命名为 Satori.Coin.Robber。

这是我们第一次见到僵尸网络通过利用肉鸡渗透并攫取其他现存挖矿设备的算力和代币。这给对抗恶意代码带来了一个新问题:即使安全社区后续接管了 Satori.Coin.Robber 的上联控制服务器,那些已经被篡改了钱包地址的挖矿设备,仍将持续为其贡献算力和 ETH 代币。

延伸阅读

更多内容 可以点击下载 2017中国网站安全形势分析报告. http://github5.com/view/55055进一步学习

5878

5878

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?