题目:wireshark抓取QQ发送文件包并将文件还原

使用工具:

wireshark(v3.6.3)

010editor

一、发送图片进行抓包

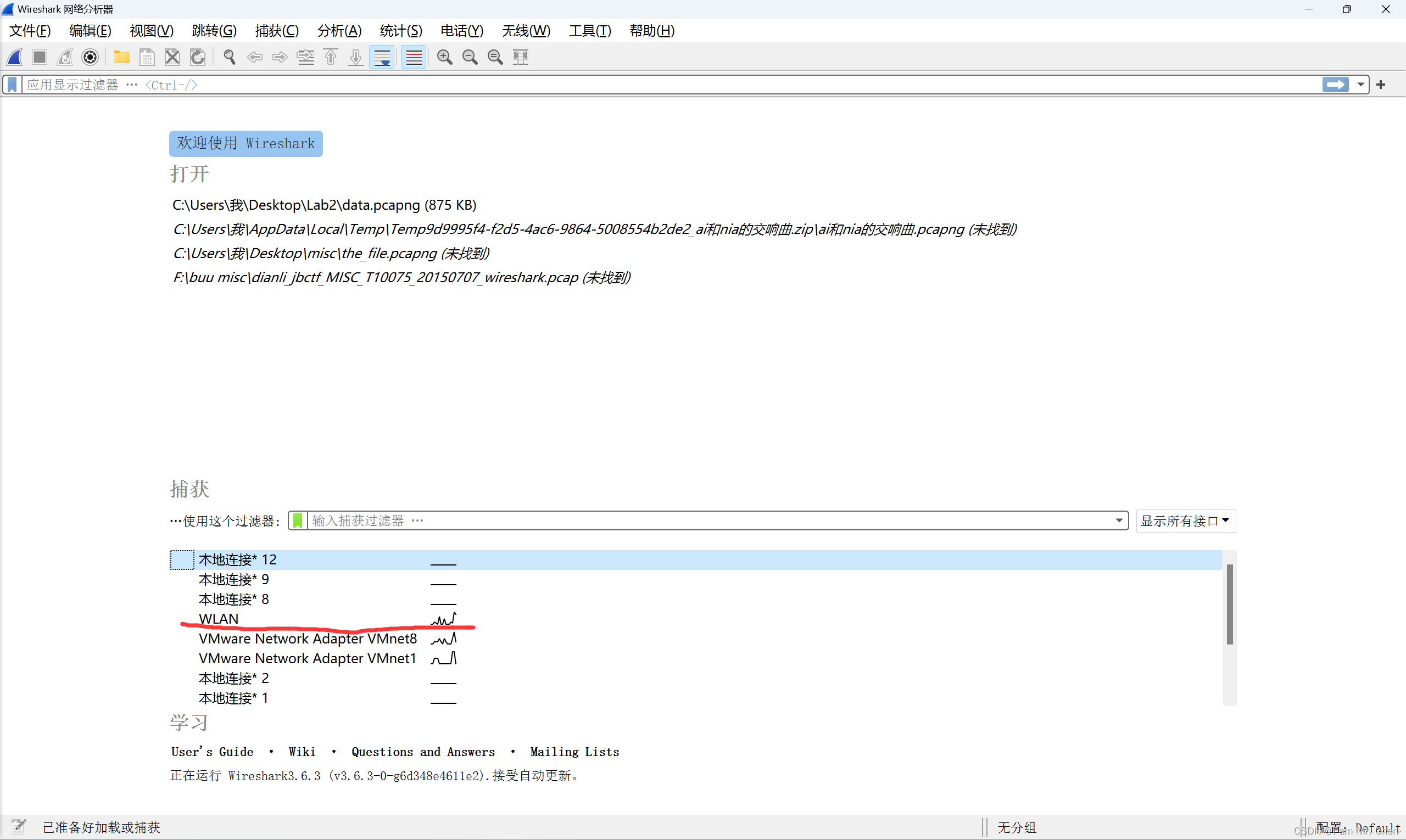

打开wireshark,因为连的是校园网,所以我们选择的是WLAN端口过滤器

图1.1:选择wireshark捕获过滤器

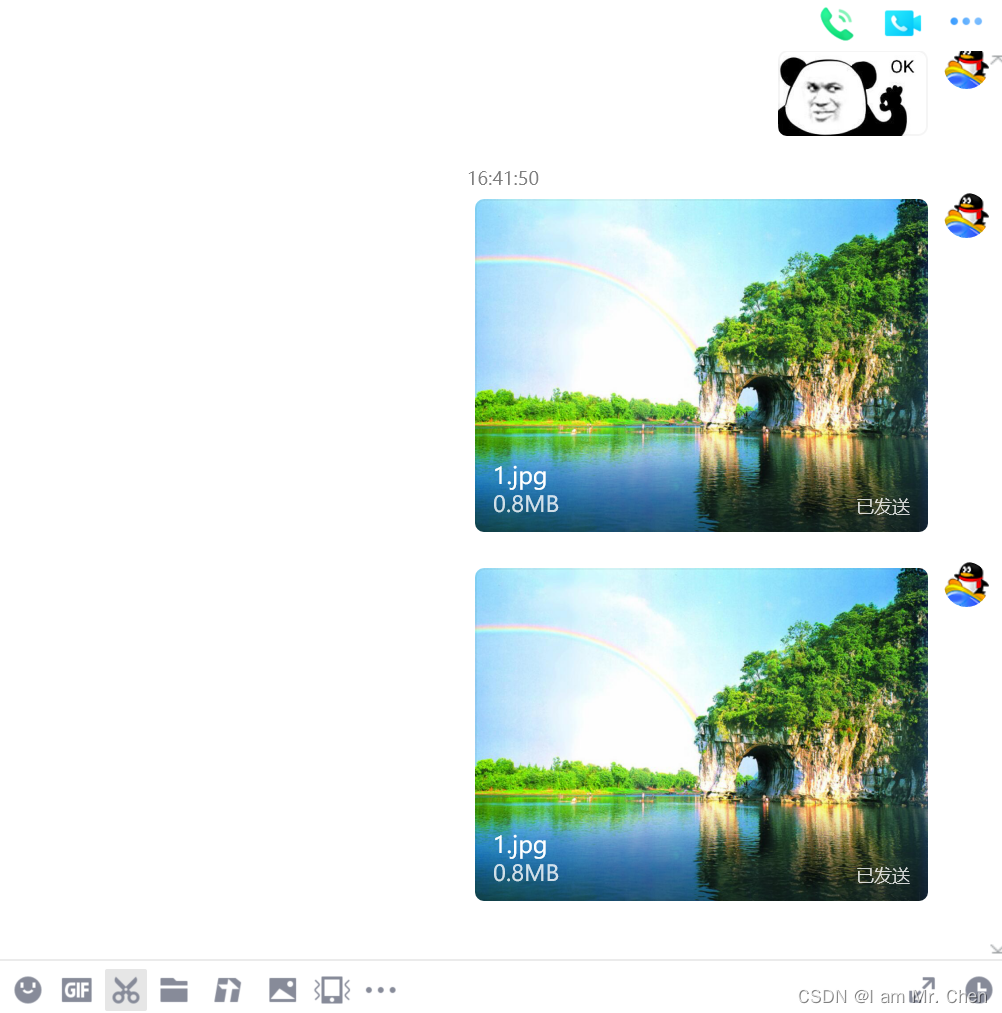

然后打开qq,将要被抓包的文件发出。我的图片是桂林山水美景图,格式是jpg

图1.2:选择发送的图片

图1.3:qq发送图片

二、对抓到的包进行解析找到自己发出的图片文件

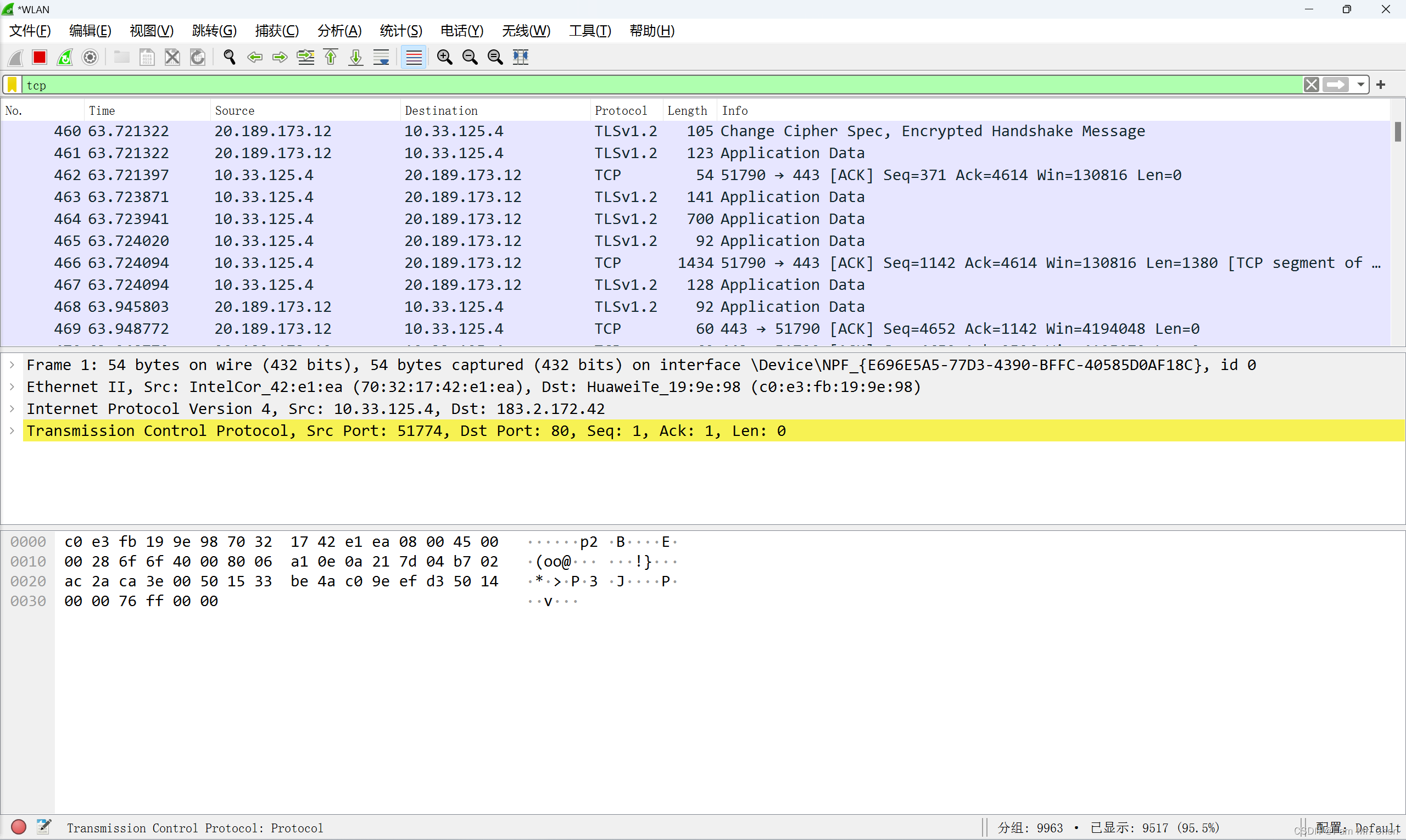

抓包时间太长会出现太多的无用包,如图2.1,所以我在发出文件后就进行了停止捕获操作

图2.1:无用包过多

即使停止捕获在这短短的十几秒钟里也捕获了近一千四百个分组,接下来的操作是在这么多分组中找出自己发出的图片文件所对应的分组包。

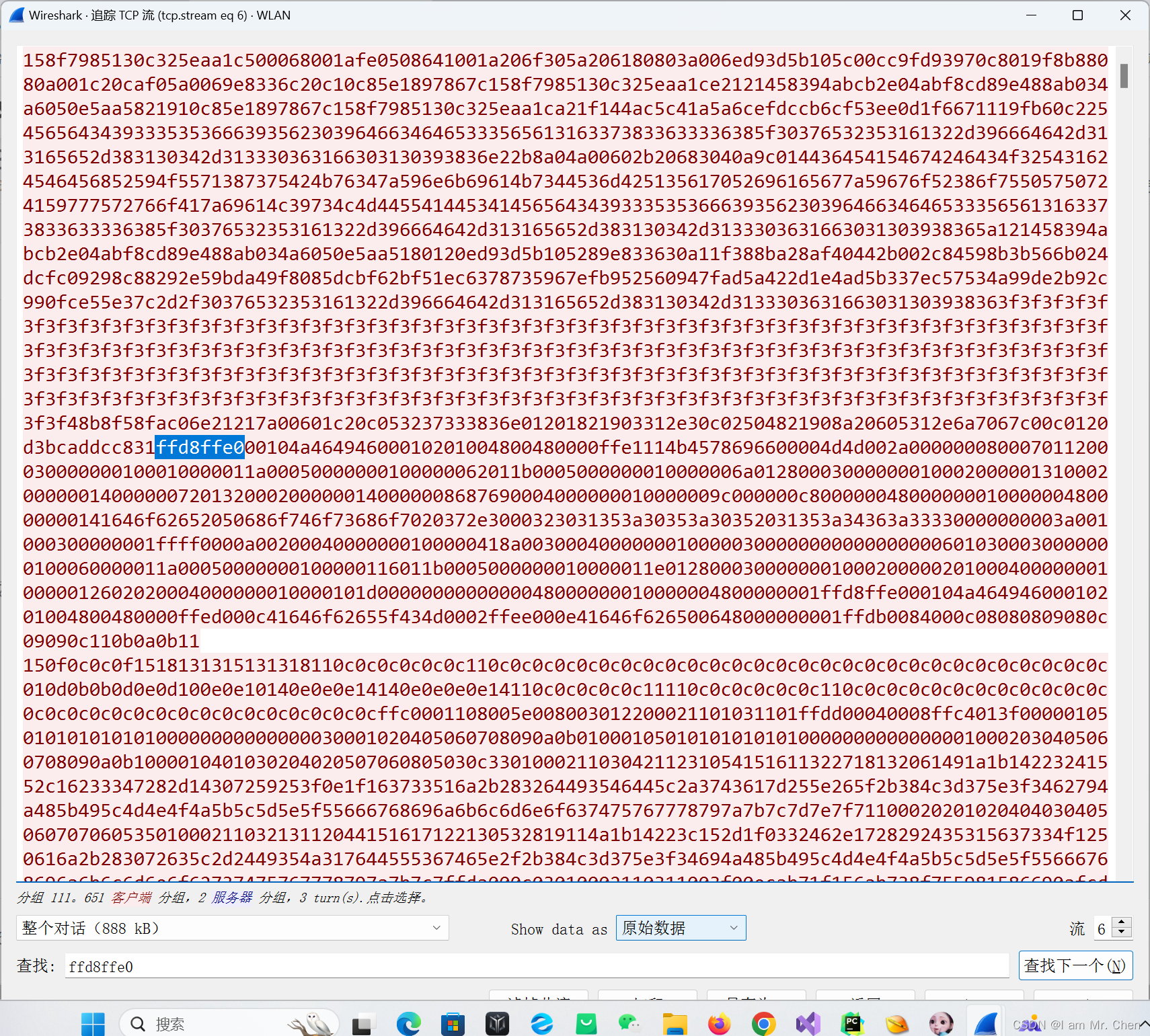

我发出的文件头是.jpg,其所对应的文件头是FFD8FFE0,在wireshark中进行针对性查找,查找结果如图2.2,可以发现在该分组(图中带框的浅蓝色部分)的能看到我的QQ号,可以判断这个分组是我们要找的分组。

图2.2:针对性查找结果

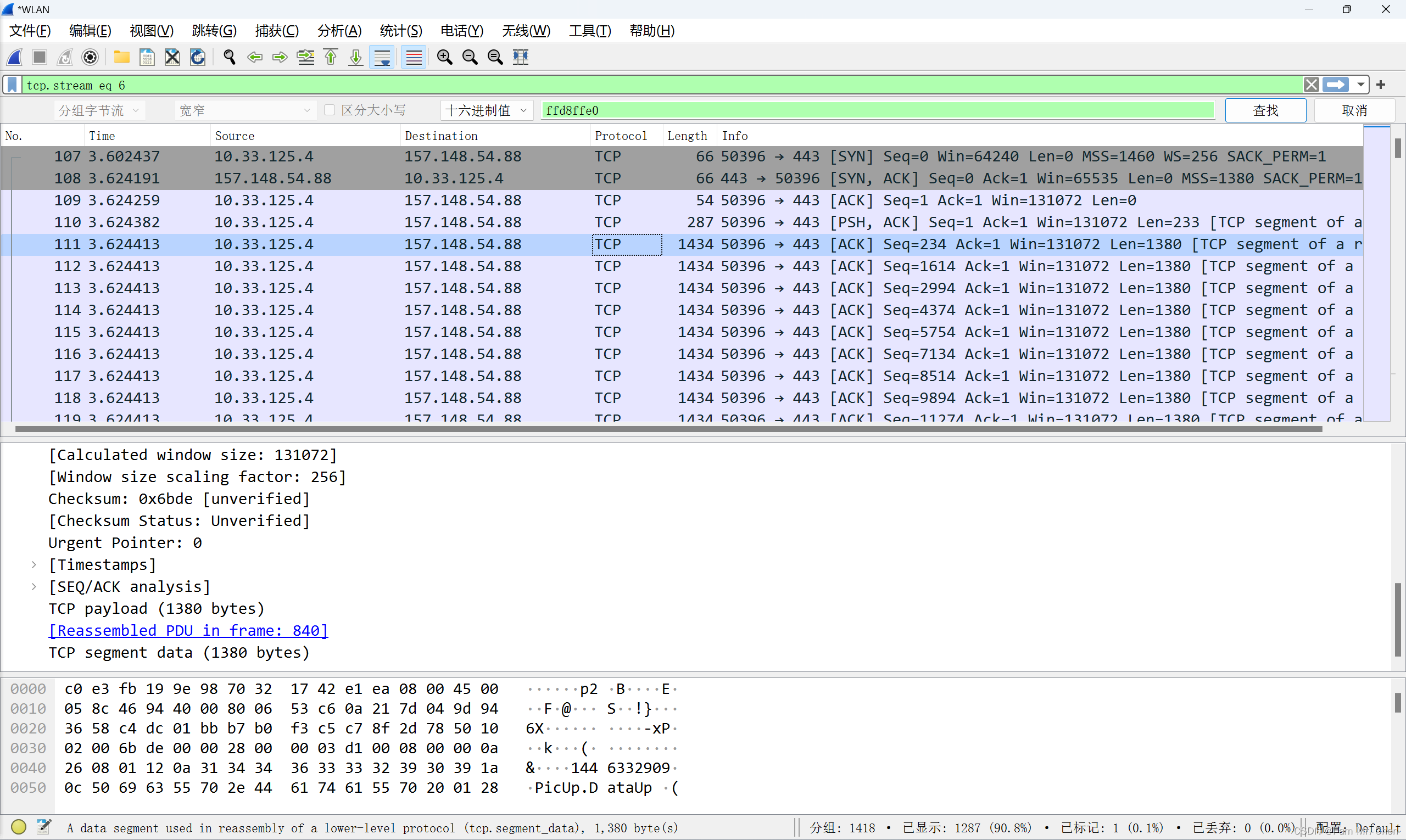

然后我们要追踪这个分组的tcp流

图2.3:追踪tcp流

图2.3:追踪tcp流

在你追踪过tcp流后上方筛选框中内容会出现变化,变成了 tcp.stream eq.6

wireshark会对所有抓到的包进行分组,我们所需要的这个包是属于6号tcp流的,在这个语句中eq是equal相等的意思

图2.4:追踪tcp流结果

图2.4:追踪tcp流结果

得到结果后默认得到的是ascll,我们需要将表现形式改为原始数据以便进行进行下一步分解操作

改为原始数据后我们将代码复制,粘贴到010editor新建的16进制文件中,搜索文件的文件头FFD8FFE0把前面的内容全部删除,搜索文件尾FFD9将后面的都删除,得到结果。

图2.5:010editor文件头显示

图2.5:010editor文件头显示

图2.6:010editor文件尾显示

图2.6:010editor文件尾显示

把得到的结果文件保存到桌面,命名为1.jpg

图2.7:保存结果

打开文件发现和原来的图片没有任何区别,抓包还原成功

8541

8541

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?