前言:仅个人思路,有事私信我。

A-1登录安全加固(Windows,Linux)

1.密码策略(Windows,linux)

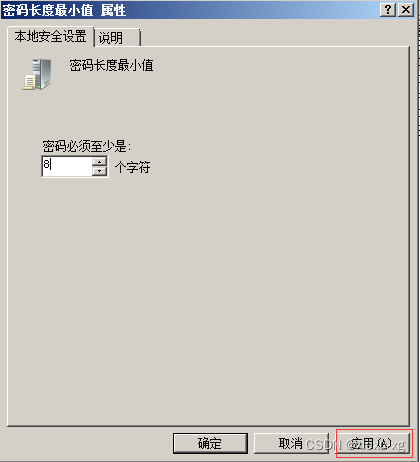

A-1.设置最短密码长度为8;

Windows:本地安全策略---账户策略---密码策略--密码..最小值;

Linux:vim /etc/login.defs

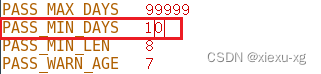

A-2.密码最短使用期限为 10 天。

Windows:本地安全策略---账户策略---密码策略---密码....要求;

Linux:vim /etc/login.defs

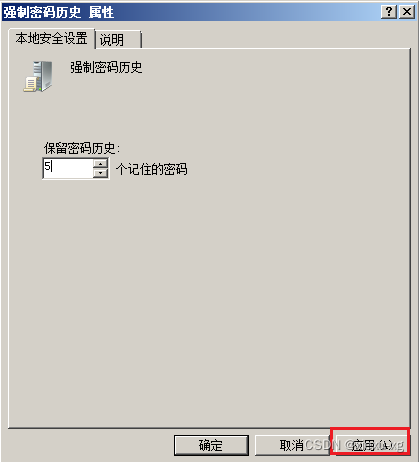

A-3.强制密码历史为 5 个密码;(这个只有windows)

Windows:本地安全策略---账户策略---密码策略---强制密码历史;

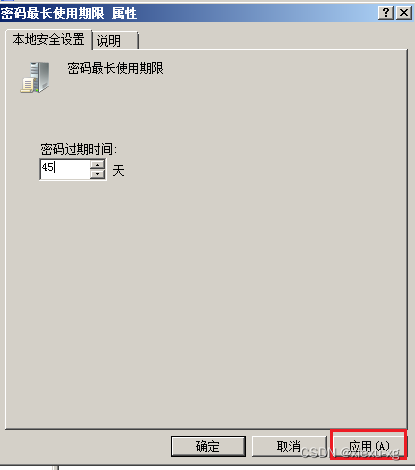

A-4.密码最长存留期为 45 天;

Windows:本地安全策略---账户策略---密码策略---密码最长存留期;

Linux: vim /etc/login.defs

A-5.一分钟内仅允许 4 / 5 次登录失败,超过 4 / 5 次,登录帐号锁定 1 分钟。

Windows:本地安全策略---账户策略--账户锁定策略;

Linux:vim /etc/pam.d/system-auth

![]()

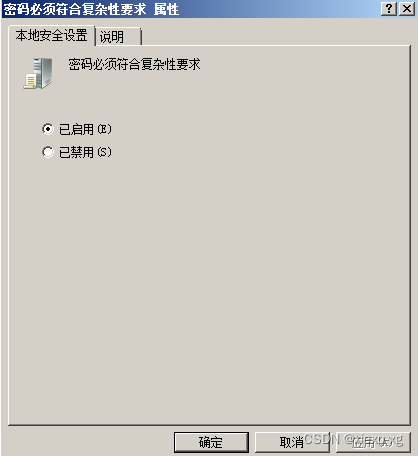

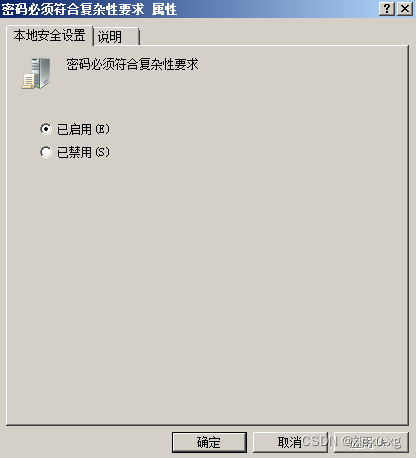

A-6.密码策略必须同时满足大小写字母、数字、特殊字符。

Windows:本地安全策略---账户策略---密码策略---密码...要求;

Linux:vim /etc/pam.d/system-auth

![]()

A-2 本地用户配置(Windows、linux有一些)

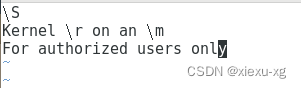

A2-1.在用户登录系统时,应该有 “For authorized users only” 提示信息;

Windows:本地安全策略----本地策略----安全选项;

![]()

Linux:vim /etc/issue

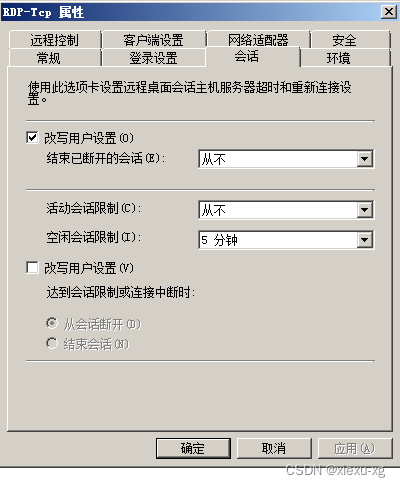

A2-2. 远程用户非活动会话连接超时应小于等于 5 分钟。

Windows:管理工具---远程桌面服务---远程桌面会话主机配置---RDP-Tcp右键属性;

A2-3.设置取得文件或其他对象的所有权,将该权限只指派给 administrators 组;

Windows:本地安全策略----本地策略----用户权限分配-----取得.....有权;

![]()

A2-4.设置 user1 用户只能在上班时间(周一至周五的 9:00~18:00 可以登录,将 user1 的登 录时间配置界面截图;

Windows:win+r----输入cmd----命令net user user1 /time:m-f,9:00-18:00

![]()

A2-5.设置操作系统中的关键目录(system32、hosts、ProgramFilesPerflogs)的权限为最 优状态,即仅允许管理员用户进行读取及运行;

Windows:计算机---搜索---上面的关键目录----点击文件右键属性----安全高级;

欲知答案如何,且听下回分解。

(因为答案多样性后期会做一个这方面讲解;)

A2-6.设置不显示上次登录的用户名;

Windows:本地安全策略----本地策略----安全选项----交互式;

![]()

A2-7.在组策略中只允许管理员账号从网络访问本机;

Windows:本地安全策略----本地策略----用户权限分配-----从网络访问计算机;

![]()

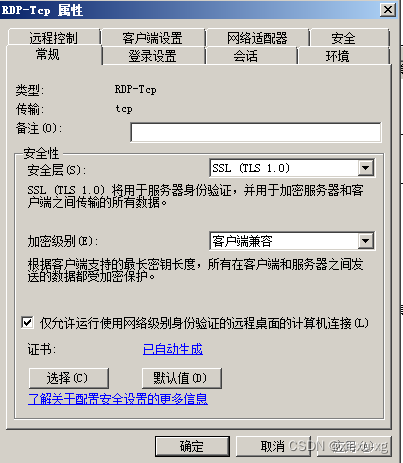

A2-8.对服务器进行远程管理安全性 SSL 加固,防止敏感信息泄露被监听;

Windows:管理工具---远程桌面服务---远程桌面会话主机配置---RDP-Tcp右键属性;

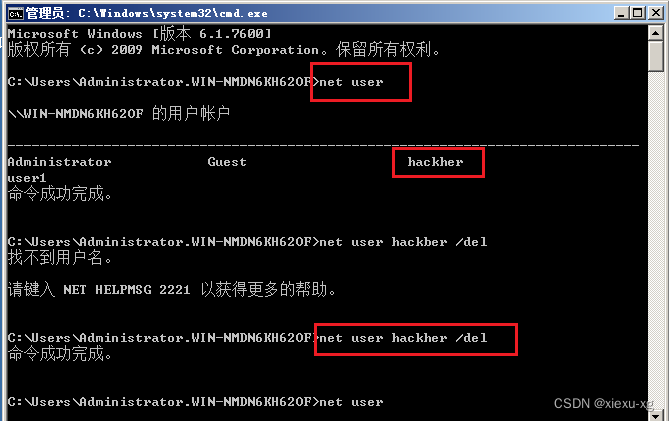

A2-9.查找并删除服务器中可能存在的帐号 hacker;

A2-10.查找并删除服务器中可能存在的后门用户; 同上题,查询全部用户然后删除即可,考 虑到隐藏用户这个东西,建议用户与组或者注册表看;

(这个就不讲了,如上同)

A2-11.密码过期的前 5 天开始提示用户在过期之前更改密码;

Windows:本地安全策略----本地策略----安全选项----交互式;

![]()

A2-12.要求任何用户在登录到 Windows 前都必须按 CTRL+ALT+DEL;

Windows:本地安全策略----本地策略----安全选项----交互式;

![]()

A2-13.普通用户进行最小权限管理,对关闭系统仅限管理员帐号。

Windows:本地安全策略----本地策略----用户权限分配-----关闭系统;

![]()

A2-14.禁止从远端系统强制关机,将该权限只指派给 administrators 组。

Windows:本地安全策略----本地策略----用户权限分配-----远端系统强制关机;

![]()

A2-15.禁用来宾账户,禁止来宾用户访问计算机或访问域的内置账户;

Windows: Windows:本地安全策略----本地策略----安全选项---账户;

![]()

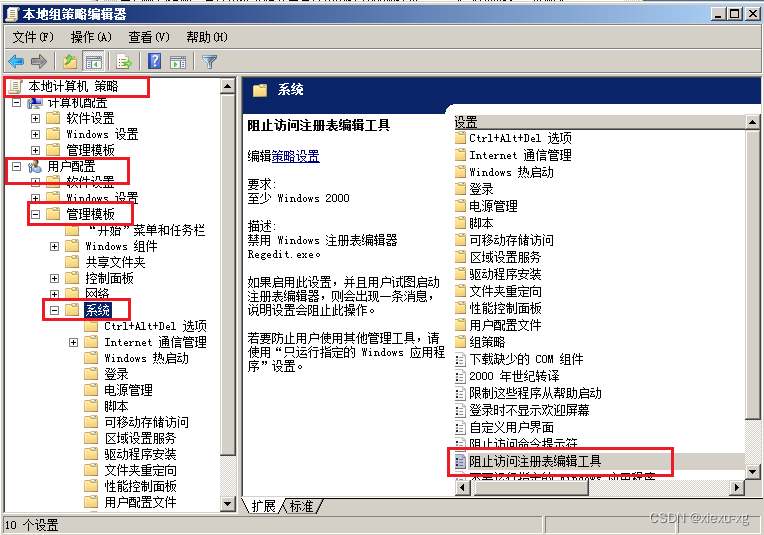

A2-16.禁止普通用户使用注册表编辑工具以及 Ctrl+Alt+Del;

Windows:win+r--输入gpedit.msc;(Ctrl+Alt+Del如A2-12)

A2-17禁止 SAM 帐户和共享的匿名枚举;

Windows:本地安全策略----本地策略----安全选项---网络访问;

![]()

A2-18.禁止系统在未登录的情况下关闭;

Windows:本地安全策略----本地策略----安全选项---关机;

![]()

A2-19.禁止软盘复制并访问所有驱动器和所有文件夹;

Windows:本地安全策略----本地策略----安全选项---恢复控制台;

![]()

A2-20.禁止自动管理登录;

Windows:本地安全策略----本地策略----安全选项---恢复控制台;

![]()

A2-21禁止存储网络身份验证的密码和凭据;

Windows:本地安全策略----本地策略----安全选项---网络访问;

![]()

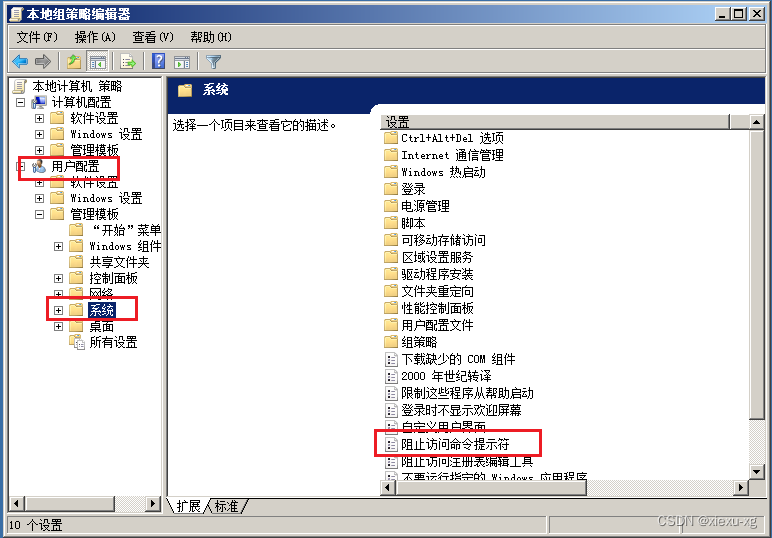

A2-22禁止普通用户使用命令提示符;

A2-23禁止将 Everyone 权限应用于匿名用户;

Windows:本地安全策略----本地策略----安全选项---网络访问;

![]()

A2-24在超过登录时间后强制注销。

Windows:本地安全策略----本地策略----安全选项---网络安全

![]()

A2-25关闭系统时清除虚拟内存页面文件;

Windows:本地安全策略----本地策略----安全选项---关机

![]()

A-3 服务安全配置(Windows)

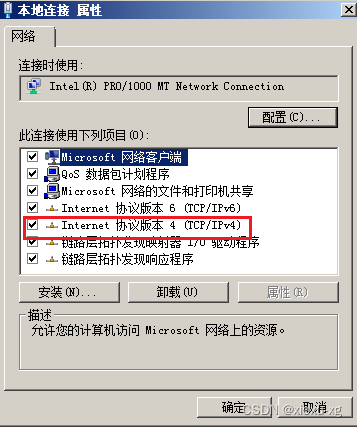

A3-1禁用 TCP/IP 上的 NetBIOS 协议,关闭监听的 UDP 137(netbios-ns)、UDP 138 (netbios-dgm)以及 TCP 139(netbios-ssn)端口;

防火墙依次找到这三个端口进行关闭,

Windows:本地连接---高级---WINS;

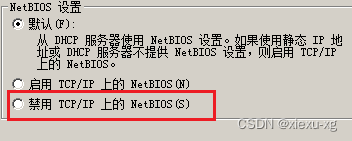

A3-2设置从屏幕保护恢复时需要输入密码,并将屏幕保护自动开启时间设定为五分钟;

Windows:输入屏幕保护;

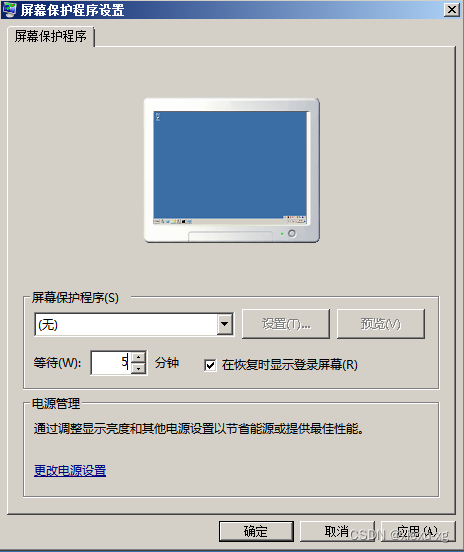

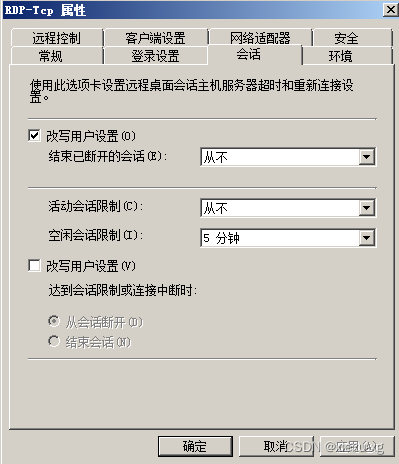

A3-3对于远程登录的帐户,设置不活动超过时间 5 分钟自动断开连接。

A3-4.在本地策略里配置禁用未登陆前关机;

![]()

A-4 日志安全配置(Windows)

以下路径都来着

Windows:本地安全策略----本地策略----审核策略

A4-1配置审核登陆,记录内容包括用户登录使用的账户、登录是否成功、登录时间、以及远 程登录时间、及用户使用的 IP 地址;

![]()

A4-2启用本地安全策略中对 Windows 系统的审核策略更改,成功和失败操作都需要审核;

![]()

A4-3启用本地安全策略中对 Windows 系统的审核对象访问,成功和失败操作都需要审核。

![]()

A4-4启用本地安全策略中对 Windows 系统的审核目录服务访问,仅需要审核失败操作;

![]()

A4-5启用本地安全策略中对 Windows 系统的审核特权使用,成功和失败操作都需要审核;

![]()

A4-6.启用本地安全策略中对 Windows 系统的审核系统事件,成功和失败操作都需要审核。

![]()

A4-7.启用本地安全策略中对 Windows 系统的审核帐户管理,成功和失败操作都要审核;

A4-8.启用本地安全策略中对 Windows 系统的审核进程追踪,仅失败操作需要审核。

![]()

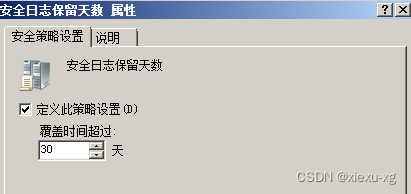

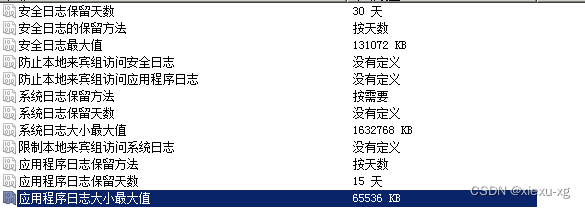

A4-9.安全日志文件大小至少为 128MB(131072KB),设置当达到最大的日志大小上限时,覆 盖早于 30 天的日志;

A4-10应用日志文件大小至少为 64MB,设置当达到最大的日志大小上限时,覆盖早于 15 天的日b 志;

A4-11系统日志大小至少为 32MB,设置当达到最大的日志大小上限时,按需要覆盖事件。

以上三个就统一下面这个图

这里的配置确实是覆盖天数哈

A-5 数据库安全策略

A5-1以普通帐户 mysql 安全运行 mysql 服务,禁止 mysql 以管理员帐号权限运行;

Linux:vim /etc/my.cnf----添加user=mysql;

![]()

A5-2删除默认数据库 (test);

Linux:mysql -u root -p---输入你的密码---drop database test;

![]()

A5-3改变默认 mysql 管理员用户为:SuperRoot;

Linux:![]()

A5-4使用 mysql 内置 MD5 加密函数加密用户 user1 的密码为 (P@ssw0rd1!)。

![]()

A5-5赋予 user1 用户对数据库所有表只有 select,insert,delete,update 权限。

![]()

(欲知后事如何,且看下回分解)

799

799

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?