一.实验目的和要求

实验目的:理解网络扫描、网络侦察的作用;通过搭建网络渗透测试平台,了解并熟悉常用搜索引擎、扫描工具的应用,通过信息收集为下一步渗透工作打下基础。

系统环境:Kali Linux 2、Windows

网络环境:交换网络结构

实验工具: Metasploitable2(需自行下载虚拟机镜像);Nmap(Kali);WinHex、数据恢复软件等

二. 实验步骤

1、用搜索引擎Google或百度搜索麻省理工学院网站中文件名包含“network security”的pdf文档,截图搜索得到的页面。

2、照片中的女生在哪里旅行?截图搜索到的地址信息。

根据图片可得cafe brasserie letretehuit ,

直接搜索可以知道是法国巴黎:

3、手机位置定位。通过LAC(Location Area Code,位置区域码)和CID(Cell Identity,基站编号,是个16位的数据(范围是0到65535)可以查询手机接入的基站的位置,从而初步确定手机用户的位置。

获取自己手机的LAC和CID:

Android 获取方法:Android: 拨号*#*#4636#*#*进入手机信息工程模式后查看

iphone获取方法:iPhone:拨号*3001#12345#*进入FieldTest

Serving Cell info–>LAC=Tracking Area Code -->cellid = Cell identity

若不能获取,用右图信息。

4、编码解码,将Z29vZCBnb29kIHN0dWR5IQ==解码。截图。

5、地址信息

5.1内网中捕获到一个以太帧,源MAC地址为:98-CA-33-02-27-B5;目的IP地址为:202.193.64.34,回答问题:该用户使用的什么品牌的设备,访问的是什么网站?并附截图。

品牌:apple。网站:桂林电子科技大学教育网

5.2 访问https://whatismyipaddress.com得到MyIP信息,利用ipconfig(Windows)或ifconfig(Linux)查看本机IP地址,两者值相同吗?如果不相同的话,说明原因。

不同,访问网站的是通过nat,得到的不是本机的ip,ioconfig是在内网中,查看到的是本机ip。

6、NMAP使用

6.1利用NMAP扫描Metasploitable2(需下载虚拟机镜像)的端口开放情况。并附截图。说明其中四个端口的提供的服务,查阅资料,简要说明该服务的功能。

21端口FTP是一个用于在计算机网络上在客户端和服务器之间进行文件传输的应用层协议。

80端口http为超文本传输协议。

22端口SSH(Secure Shell)安全外壳协议,是一种建立在应用层基础上的安全协议,通过对密码进行加密传输验证,可以在不安全的网络中对网络服务提供安全的传输环境,实现SSH客户端和SSH服务器端的连接,所以SSH是基于客户端-服务端模式。

23端口Telnet 是基于 TCP 连接上面向字符的数据交换的客户端-服务器协议。

6.2利用NMAP扫描Metasploitable2的操作系统类型,并附截图。

6.3 利用NMAP穷举 Metasploitable2上dvwa的登录账号和密码。

用浏览器打开地址,得:

用nmap -p80 --script http-form-brute --script-args http-form-brute.path=/dvwa/login.php 地址 -d爆破得账号为admin,密码为password,再login即可。

6.4 查阅资料,永恒之蓝-WannaCry蠕虫利用漏洞的相关信息。

原理:永恒之蓝是在Windows的SMB服务处理SMB v1请求时发生的漏洞,这个漏洞导致攻击者在目标系统上可以执行任意代码。通过永恒之蓝漏洞会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。

7.利用ZoomEye搜索一个西门子公司工控设备,并描述其可能存在的安全问题。

安全问题:Apache HTTP Server 请求走私漏洞。

8、Winhex简单数据恢复与取证

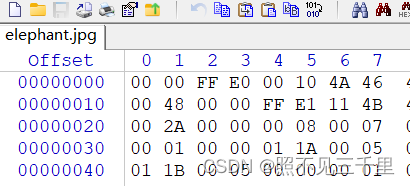

8.1 elephant.jpg不能打开了,利用WinHex修复,说明修复过程。

先用winhex打开发现文件头为00 00 FF,查看资料,jpg文件头应该为FF D8 FF.

、

、

修改过来保存,打开照片。

8.2 笑脸背后的阴霾:图片smile有什么隐藏信息。

直接用winhex打开,拉到底部发现,tom is the killer

8.3 尝试使用数据恢复软件恢复你的U盘中曾经删除的文件。

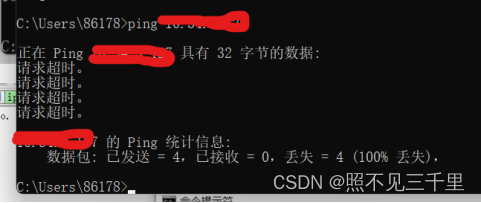

9、讨论学校热点GUET-WiFi的安全问题,以截图说明。

GUET-WiFi,扫描另外一台物理主机,查看端口开放情况。

三. 实验小结,实验报告小结需要描述Ethical Hacking的理解。

实验主要是对渗透的一些知识进行最简单的尝试,信息搜集、nmap的简单使用、和winhex简单使用。

Ethical Hacking就是叫道德黑客,也叫白帽黑客。他们从不打算损害系统,而是试图找出计算机或网络系统中的弱点,作为渗透测试和漏洞评估的一部分。道德黑客行为并非违法行为是IT行业中苛刻的工作之一。随着公司以及商业团队对网络的依赖性的与日俱增,“道德黑客”攻击(或者说网络攻击测试)这项业务有着相当广阔的前景,大大小小的顾问公司都争着要进入这个利润丰厚的市场。“这个馅饼正越做越大,随着越来越多的公司把他们的系统摆到互联网上,(“道德黑客”攻击)这种需求时时刻刻都在增加”,互联网安全小组的主管西蒙·唐表示。

1749

1749

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?